Um die FIDO2-basierte MFA heute nutzen zu können, muss ein Unternehmen zunächst einen MFA-Service implementieren und dann Hardware-Sicherheitsschlüssel kaufen, verteilen und verwalten. Dies erhöht die Kosten und die Komplexität des Betriebs erheblich. Eine weitere Herausforderung für physische Sicherheitsschlüssel besteht darin, dass das Endnutzererlebnis nicht ideal ist – die Nutzer verlieren oder vergessen ihre Schlüssel, was zusätzliche Anrufe beim IT-Helpdesk bedeutet.

Die Multi-Faktor-Authentifizierung (MFA) ist eine Sicherheitstechnologie, die bei der Anmeldung bei einem Online-Service mehrere Authentifizierungsfaktoren für die Identitätsüberprüfung des Nutzers verwendet. MFA erfordert, dass ein Nutzer zwei oder mehr Authentifizierungsfaktoren kombiniert – beispielsweise etwas, das er weiß (wie ein Passwort oder eine PIN), etwas, das er hat (wie eine Smartcard oder Push-Benachrichtigung), und etwas, das er ist (wie ein Fingerabdruck).

MFA schafft zusätzliche Sicherheitsebenen, die es unbefugten Nutzern und Angreifern erschweren, Zugriff auf Netzwerke, Systeme und Services zu erhalten. Dieser mehrschichtige Ansatz zur Überprüfung der Identität eines Nutzers stellt sicher, dass es zusätzliche Barrieren für den Zugriff gibt, wenn einer der Authentifizierungsfaktoren kompromittiert wird.

Warum wird MFA benötigt?

Da Cyberangriffe immer häufiger und ausgeklügelter werden, setzen viele Unternehmen auf Multi-Faktor-Authentifizierung (MFA), um ihre Mitarbeiterkonten zu schützen. Fast 80 % der Datenschutzverletzungen hängen mit gestohlenen oder kompromittierten Anmeldeinformationen von Mitarbeitern oder Brute-Force-Anmeldungen zusammen, die Passwörter mit automatisierten Tools hacken. Da Passwörter leicht erraten oder kompromittiert werden können, sind stärkere Authentifizierungsmaßnahmen eine absolute Notwendigkeit für die Identitäts- und Zugriffsverwaltung in Unternehmen. Eine starke Nutzerauthentifizierung ist auch eine wichtige Voraussetzung für einen Zero-Trust-Sicherheitsansatz.

Die Sicherheitslücken der MFA

Mit einer Multi-Faktor-Authentifizierung für die Identitäts- und Zugriffsverwaltung Ihres Unternehmens reduziert sich das Risiko der Übernahme von Mitarbeiterkonten erheblich. Cyberkriminelle setzen inzwischen jedoch neue Angriffstechniken ein, um MFA-Lösungen zu umgehen. MFA-Services, die Push-Benachrichtigungen wie Textnachrichten, Einmalpasswörter oder E-Mail-Links verwenden, können von Hackern ausgenutzt werden. Bei diesen Angriffen werden in der Regel Phishing- und Social-Engineering-Techniken oder Credential Stuffing verwendet, um Mitarbeiter dazu zu bringen, auf eine falsche Push-Benachrichtigung zu reagieren. Das bedeutet, dass viele der heutigen Multi-Faktor-Authentifizierungstechnologien Ihr Unternehmen weiterhin in Gefahr bringen können, es sei denn, der MFA-Service wird mit zusätzlichen Sicherheitsfunktionen verstärkt.

MFA-Sicherheitslücken schließen

Akamai MFA ist eine Multi-Faktor-Authentifizierungslösung der nächsten Generation. Sie ermöglicht eine Phishing-sichere Authentifizierung mit der stärksten standardbasierten Authentifizierungsmethode FIDO2. Mit Akamai MFA können Sie die Sicherheit der Nutzerauthentifizierung erhöhen und das Risiko der Übernahme von Mitarbeiterkonten und von Datenschutzverletzungen reduzieren und gleichzeitig ein Zero-Trust-Netzwerk aufbauen. Außerdem bietet es eine solide Grundlage für den Übergang zur Authentifizierung ohne Passwort.

Kann MFA gehackt werden?

Während MFA-Sicherheit eine erhebliche Verbesserung gegenüber der Zwei-Faktor-Authentifizierung darstellt, bei der nur Nutzername und Passwort für den Zugriff auf Online-Konten erforderlich sind, wird die Multi-Faktor-Authentifizierung auch zunehmend gezielt von Cyberkriminellen eingesetzt, um unbefugten Zugriff auf Ressourcen zu erhalten.

Es gibt zahlreiche Faktoren, die für die Multi-Faktor-Authentifizierung verwendet werden können:

- Etwas, das Sie kennen, wie ein Kennwort oder eine PIN

- Etwas, das Sie haben, wie eine Smartcard, ein Digitalschlüssel, ein Einmalpasswort (OTP) oder ein SMS-Code

- Etwas, das Sie sind, wie Gesichts-, Stimm- oder Spracherkennung oder ein biometrischer Fingerabdruck-Scan

Viele dieser Faktoren können jedoch von Cyberkriminellen kompromittiert oder umgangen werden. Die am häufigsten angegriffene Faktoren sind Push-Benachrichtigungen wie SMS, Einmalpasswörter (one-time passwords, OTPs) und E-Mail-Links.

Wie werden MFA-Push-Benachrichtigungen von Cyberkriminellen missbraucht?

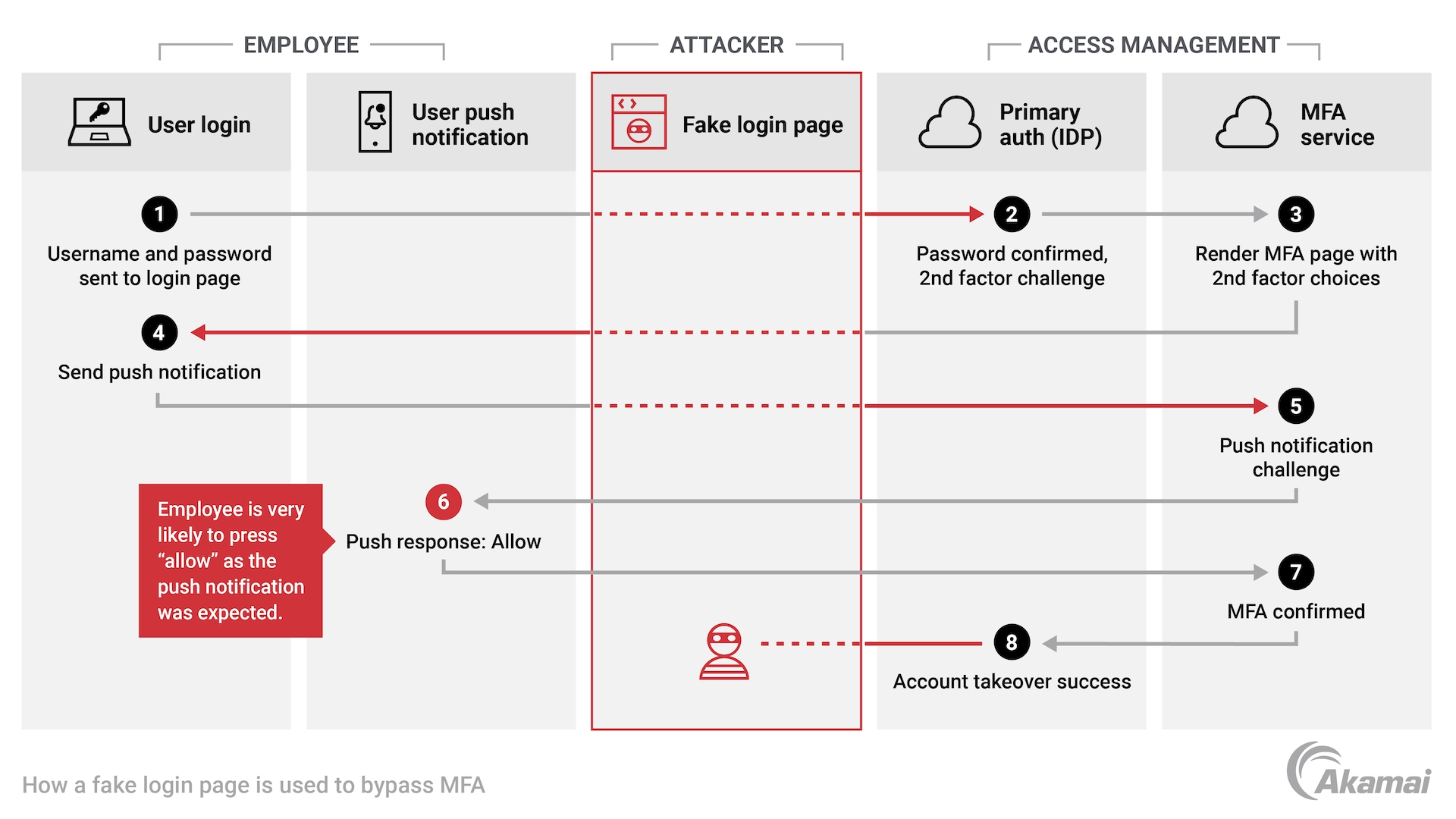

Eine häufig verwendete Technik ist eine Kombination aus Phishing-Angriffen und Social Engineering. Der Angriff beginnt mit einer Phishing-E-Mail, die aussieht, als würde sie von der IT-Abteilung des Unternehmens kommen. In der E-Mail werden Mitarbeiter aufgefordert, auf einen Link zu klicken, um ihren Nutzernamen und ihr Passwort zu bestätigen. Sie werden jedoch zu einer gefälschten Anmeldeseite weitergeleitet, die von Cyberkriminellen erstellt wurde.

Sobald die Anmeldeinformationen abgegriffen wurden, gibt der Angreifer sie auf der echten Anmeldeseite ein, wodurch eine Push-Benachrichtigung an das Mobilgerät des Mitarbeiters gesendet wird. Da der Mitarbeiter die Push-Benachrichtigung für legitim hält und sie wahrscheinlich akzeptiert, wurden jetzt zwei Identifikationsfaktoren eingegeben und der Angreifer erhält unbefugten Zugriff auf das Konto des Mitarbeiters.

Darüber hinaus können Angreifer auch Social-Engineering-Techniken verwenden und etwa den Mitarbeiter anrufen oder ihm Nachrichten senden, um die Dringlichkeit der ursprünglichen E-Mail-Anfrage zu betonen.

Das bedeutet, dass das einzige, was die Übernahme eines Mitarbeiterkontos verhindert, die Fähigkeit Ihres Mitarbeiters ist, eine legitimen Push-Benachrichtigung von einer gefälschten Benachrichtigung eines Angreifers zu unterscheiden.

Kann MFA-Sicherheit verbessert werden?

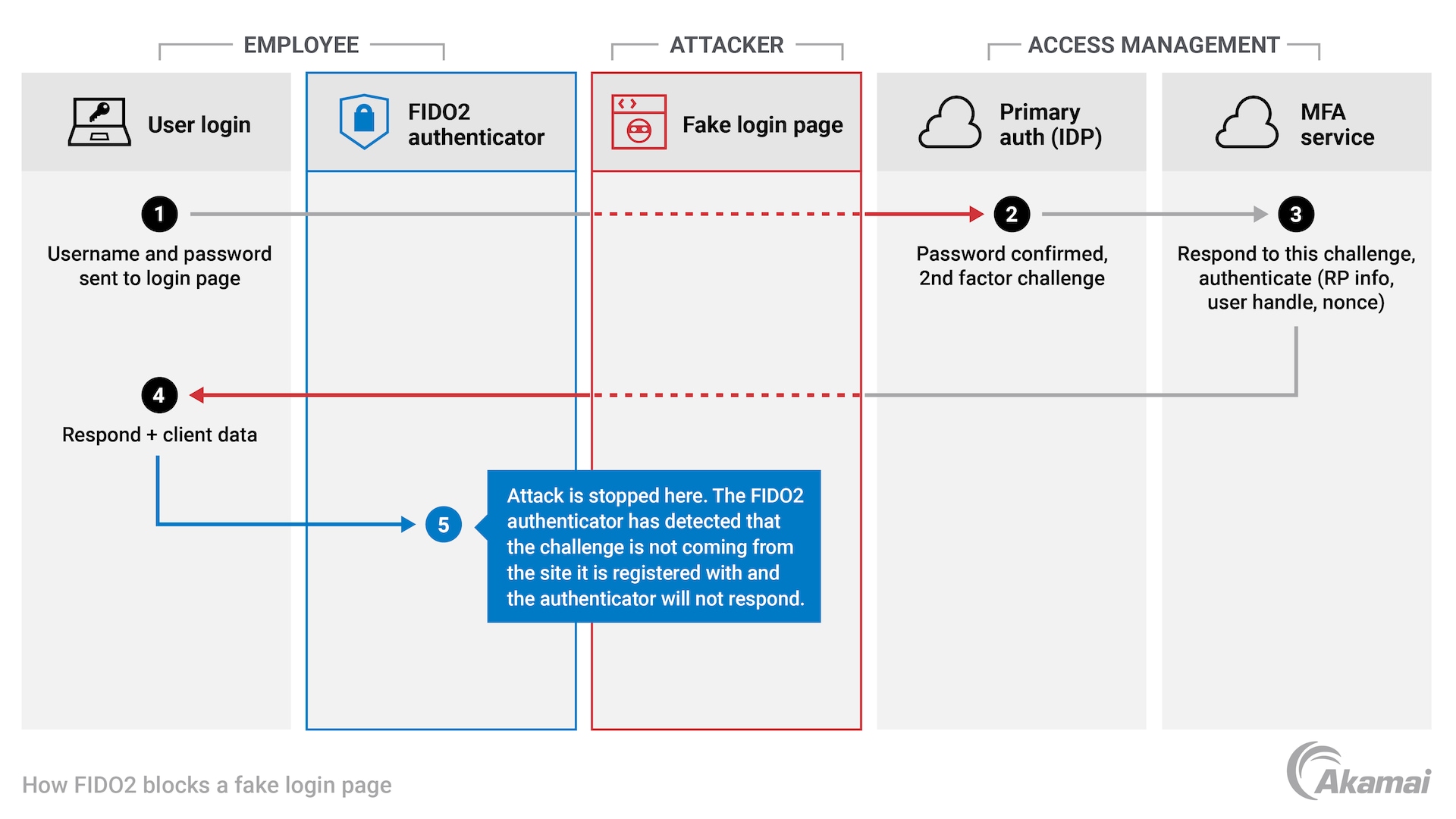

Die Sicherheitslösung zur Verbesserung der MFA, um sicherzustellen, dass sie nicht umgangen werden kann, ist FIDO2, ein von der FIDO Alliance verwalteter Branchenstandard. Grundsätzlich funktioniert dieser Ansatz, indem eine kryptografische Verbindung zwischen dem Authentifizierungsversuch und der MFA-Abfrage hergestellt wird. Das bedeutet, dass Angreifer keine gestohlenen oder kompromittierten Anmeldedaten verwenden oder Nutzer dazu verleiten können, ihre Anmeldedaten auf einer gefälschten Anmeldeseite einzugeben. Diese Methode macht es praktisch unmöglich, die MFA zu kompromittieren.

Phishing-sichere MFA mit Akamai

Akamai MFA ist ein mehrstufiger Authentifizierungsservice für Mitarbeiter. Durch die Bereitstellung einer starken sekundären Authentifizierung für Cloud-, Web-, vor Ort und für SaaS- und IaaS-Anwendungen bietet er eine zusätzliche Sicherheitsebene.

Akamai MFA setzt auf FIDO2-Standards, die ein Höchstmaß an MFA-Sicherheit bieten. Diese Standards verhindern Phishing, indem die Authentifizierungsanfrage immer an die Workstation gesendet wird, auf der die Zugriffsanfrage erstellt wurde. Daher führt der Versuch eines Angreifers, sich mit gestohlenen Anmeldeinformationen anzumelden, zu einer Push-Benachrichtigung an die Workstation des Angreifers und nicht an das Telefon eines Mitarbeiters, wodurch eine potenzielle Kontoübernahme verhindert wird.

Außerdem sendet der Browser mit Akamai MFA zusätzlich zur Authentifizierungsanfrage auch Daten an den Sicherheitsschlüssel. Zu diesen Daten gehört der Domainname des Ursprungs der Anfrage, sodass der Sicherheitsschlüssel eine Diskrepanz zwischen dem Domainnamen einer registrierten Website und dem gefälschten oder Phishing-Domainnnamen erkennt, der die Authentifizierung anfordert.

Die FIDO2-Standards erhöhen zwar die Sicherheit erheblich, können aber auch schwierig zu implementieren sein, da die erforderlichen physischen Sicherheitsschlüssel kostspielig und umständlich zu verwalten sind. Akamai MFA bewältigt diese Herausforderung über eine App zur Authentifizierung des Smartphones anstelle eines physischen Sicherheitsschlüssels. End-to-End-Verschlüsselung und ein abgeschirmter Ablauf sorgen für einen sicheren Authentifizierungsprozess, der sogar vor Phishing geschützt ist. Dadurch entfällt die Notwendigkeit kostspieliger und umständlicher Hardware-Sicherheitsschlüssel.

Die Vorteile von Akamai MFA

Akamai MFA wird auf der Akamai Connected Cloud bereitgestellt und lässt sich zentral aktivieren, verwalten und skalieren, um Zuverlässigkeit und Performance zu gewährleisten. Mit dieser innovativen Lösung können Sie:

Risiken minimieren, indem Sie mit FIDO2-Authentifizierungsstandards Sicherheitsverletzungen durch Phishing- und Social-Engineering-Angriffe verhindern.

Ihren Mitarbeitern ein reibungsloses Nutzererlebnis bieten, das für die Authentifizierung ihrer Konten als zweiten Faktor Smartphones und bekannte Push-Benachrichtigungen nutzt.

MFA-Sicherheit schnell über eine App auf den Smartphones Ihrer Mitarbeiter bereitstellen und müssen so keine physischen Sicherheitsschlüssel oder kompatible Hardware verteilen.

die Gesamtbetriebskosten durch die Verwendung von FIDO2-Standards auf bereits vorhandenen Smartphones und Webbrowsern senken, wodurch keine zusätzliche Hardware erworben, ersetzt oder gewartet werden muss.

mit den stärksten verfügbaren Authentifizierungs- und Autorisierungs-Protokollen Zero-Trust-Sicherheit implementieren.

mit Cloud-MFA-Service in zukunftssichere MFA-Technologie investieren, die zukünftige Anwendungsfälle wie eine Authentifizierung ohne Passwort oder SSO unterstützt.

Zusätzlich zur Multi-Faktor-Authentifizierung umfasst das Zero-Trust-Sicherheitsportfolio von Akamai auch Lösungen für den sicheren Remote-Zugriff auf Anwendungen, um die Abhängigkeit von VPNs zu verringern, eine Mikrosegmentierungslösung zur Begrenzung lateraler Bewegungen und Reduzierung des Risikos von Ransomware sowie ein Secure Web Gateway, das den Zugriff auf schädliche Webinhalte blockiert.

Häufig gestellte Fragen (FAQ)

Die Begriffe werden verwirrenderweise oft synonym verwendet. Die gängigste Definition der Zwei-Faktor-Authentifizierung beschreibt sie als eine Autorisierung, die nur auf der Nutzeridentität und einem Kennwort basiert. MFA unterscheidet sich von der Zwei-Faktor-Authentifizierung dadurch, dass der Nutzer einen oder mehrere zusätzliche Sicherheitsfaktoren eingegeben muss. Nachdem ein Nutzer beispielsweise seinen korrekten Nutzernamen und sein Kennwort eingegeben hat, fordert die MFA-Lösung ihn auf, einen oder mehrere zusätzliche Faktoren anzugeben, um autorisierten Zugriff auf die Ressource zu erhalten.

Kompromittierte oder gestohlene Nutzeridentitäten werden häufig von Cyberkriminellen eingesetzt, um Zugriff auf Mitarbeiter- oder Systemkonten zu erhalten. Mit MFA werden Ihrem Identitäts- und Zugriffsmanagement zusätzliche Sicherheitsebenen hinzugefügt, die die Nutzerauthentifizierung stärken und das Risiko einer Kontoübernahme verringern, die häufig zu Datenschutzverletzungen Ransomware-Angriffen führen kann. Eine starke Authentifizierung ist eine wesentliche Komponente von Ansätzen für Unternehmenssicherheit wie Zero Trust und SASE und spielt eine wichtige Rolle bei der Sicherheit von Remotearbeit.

Adaptive MFA verwendet beim Authentifizierungsprozess des Nutzers zusätzliche Sicherheitsregeln. Die Sicherheitsregeln können auf einer Reihe von Parametern basieren, z. B. auf dem Standort des Nutzers, dem Zeitpunkt der Anfrage und dem Sicherheitsstatus des Geräts. Wenn sich beispielsweise ein Mitarbeiter in New York befindet und die Authentifizierungsanfrage von Sydney auf einem unbekannten Gerät gestellt wird, könnte der MFA-Service einen zusätzlichen Faktor wie einen Fingerabdruck oder einen Gesichtsscan anfordern. So kann sichergestellt werden, dass die Anfrage legitim ist.

Single Sign-On (SSO) ist ein Sicherheitssystem, mit dem sich Mitarbeiter nur einmal anmelden und dann nahtlosen Zugriff auf mehrere Anwendungen erhalten. Dadurch entfällt die Notwendigkeit, dass Mitarbeiter sich individuelle Anmeldedaten für Anwendungen merken müssen, und der Verwaltungsaufwand für Cybersicherheit wird reduziert.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.