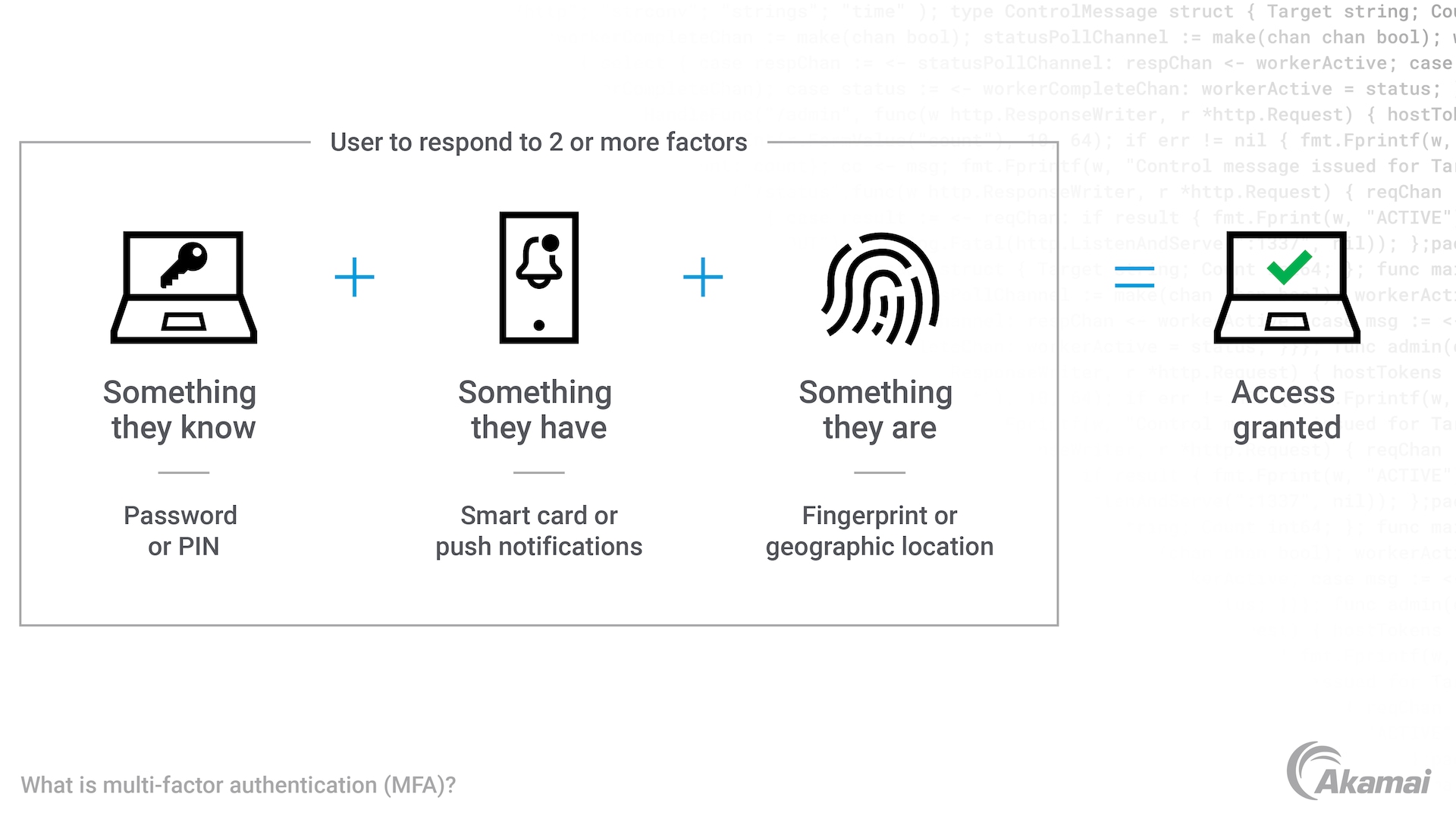

Les solutions d'authentification multifactorielle (MFA), également appelées solutions d'authentification à deux facteurs, exigent d'un utilisateur qu'il remplisse au moins deux conditions avant de recevoir l'autorisation d'accéder à des applications ou à des services en ligne. Pour que le processus d'authentification réussisse, les utilisateurs doivent présenter un élément qu'ils connaissent, comme un code d'accès, un élément qu'ils ont, comme une notification push, et/ou un élément qui leur est propre, comme une empreinte digitale ou une analyse de reconnaissance faciale.

Les solutions MFA permettent de sécuriser l'accès au réseau

L'authentification de l'identité des utilisateurs est une étape critique dans la sécurisation du réseau, des données et des systèmes d'une entreprise contre les attaques. Aujourd'hui, environ 80 % des violations de données impliquent des informations d'identification volées ou compromises, et des attaques de plus en plus sophistiquées peuvent coûter aux entreprises des millions de dollars en dommages, sans parler des pertes en matière d'opportunités, de réputation et de continuité de l'activité.

Les solutions d'authentification multifactorielle (MFA) offrent une amélioration significative par rapport aux méthodes traditionnelles d'authentification par mot de passe uniquement. En exigeant deux types de preuve de la légitimité d'un utilisateur, les solutions MFA peuvent contribuer à réduire de manière significative la probabilité d'une violation. Cependant, la MFA n'est pas parfaite. Les solutions MFA traditionnelles peuvent être facilement contournées par des pirates intelligents. Les services MFA basés sur la norme FIDO2 offrent une meilleure protection, mais sont beaucoup plus difficiles à gérer pour les utilisateurs et les administrateurs.

La solution Akamai MFA résout les problèmes posés par les solutions d'authentification multifactorielle grâce à une technologie qui associe les normes de sécurité FIDO2 à une expérience utilisateur fluide et une plateforme facile à gérer qui allège la charge des administrateurs informatiques.

Les avantages des solutions MFA

La technologie MFA protège les réseaux, les données et les utilisateurs en exigeant plusieurs sources de validation lors de l'octroi à un utilisateur d'un accès aux applications et aux services. Avec les solutions MFA, les utilisateurs doivent présenter avec succès au moins deux types d'informations d'authentification de différentes catégories :

- Un élément qu'ils connaissent. Ce type d'authentification est basé sur la connaissance et peut être un mot de passe ou un code PIN.

- Un élément personnel. Cette catégorie d'authentification est contextuelle ou biométrique. Les solutions MFA permettent d'authentifier un utilisateur par le biais d'une empreinte digitale, d'une reconnaissance faciale, d'une voix ou d'une forme d'expression, ou par le biais de contextes tels que l'ouverture d'une session à partir d'un certain lieu ou à une certaine heure.

- Un élément qu'ils possèdent. Cette forme d'authentification basée sur un jeton peut être un mot de passe à usage unique (OTP), une notification push vers une application pour mobile, une carte à puce ou une clé de sécurité.

Les avantages des services MFA sont considérables. Les entreprises qui déploient des solutions MFA sont en effet beaucoup moins susceptibles d'être compromises que celles qui ne le font pas. L'authentification multifactorielle rationalise l'accès sécurisé à tous les environnements, y compris les applications dans le cloud, SaaS, sur site, basées sur le Web et IaaS. La technologie MFA est un élément essentiel pour la migration de la cybersécurité des entreprises vers des structures de type Zero Trust et SSE.

Cependant, si les solutions MFA traditionnelles offrent une protection nettement supérieure contre les violations, elles peuvent néanmoins être contournées par les attaquants. Les cybercriminels ont mis au point des techniques d'ingénierie sociale et d'hameçonnage relativement simples, mais très efficaces, qui tirent parti des faiblesses de sécurité critiques des solutions MFA standard. Pour se défendre contre ces attaques, les entreprises peuvent mettre en œuvre des solutions MFA basées sur la norme FIDO2, qui détecte les défis MFA illégitimes et utilise la cryptographie de bout en bout pour s'assurer que seul un utilisateur légitime peut déclencher un défi de deuxième facteur.

Solutions MFA d'Akamai

Le service Akamai MFA permet aux entreprises de bénéficier des fonctionnalités sécurisées de FIDO2, tout en éliminant les difficultés liées à l'utilisation de cette norme hautement sécurisée. La plupart des solutions MFA basées sur la norme FIDO2 nécessitent l'utilisation de clés de sécurité FIDO2 physiques, qui sont à la fois coûteuses et contraignantes. Auparavant, pour bénéficier d'une sécurité optimale basée sur la norme FIDO2, les équipes informatiques devaient acheter des jetons matériels physiques pour chaque employé et gérer la distribution et l'utilisation de toutes les clés. Les utilisateurs étaient confrontés à une expérience MFA imparfaite qui les obligeait à utiliser un autre matériel et à en assurer le suivi.

La solution Akamai MFA constitue une technologie d'authentification multifactorielle hautement sécurisée et à l'épreuve des attaques par hameçonnage, sans qu'il soit nécessaire d'utiliser des clés de sécurité physiques. La solution d'Akamai numérise la sécurité de FIDO2 à l'aide d'une application pour smartphone et d'un navigateur Web, et l'associe à l'expérience conviviale et familière d'une notification push, pouvant être utilisée comme authentifiant itinérant sur n'importe quelle plateforme.

Grâce à la solution Akamai MFA, les entreprises peuvent :

- Réduire les risques en déployant une solution MFA qui ne peut pas être détournée par des attaques par hameçonnage et d'ingénierie sociale ;

- Déployer rapidement des solutions MFA sur les smartphones existants, en évitant les retards généralement dus à la distribution de clés de sécurité physiques ou à l'émission de matériel compatible ;

- Offrir aux utilisateurs une expérience d'authentification fluide qui tire parti de leurs propres smartphones et des notifications push familières ;

- Réduire le coût total de possession (TCO) en utilisant un smartphone et un navigateur Web existants pour numériser la sécurité FIDO2, en évitant d'avoir à acheter, remplacer et entretenir du matériel supplémentaire ;

- Prendre en charge la sécurité Zero Trust en mettant en œuvre les protocoles d'authentification et d'autorisation les plus solides possible ;

- Investir de façon pérenne dans la sécurité MFA avec une solution dans le cloud conçue pour évoluer afin de prendre en charge les cas d'utilisation futurs.

Comment fonctionne Akamai MFA

Akamai MFA offre une sécurité inégalée par le biais d'une notification push fluide. Grâce aux facteurs d'authentification configurables d'Akamai, les équipes informatiques peuvent sélectionner les formes d'authentification nécessaires pour des cas d'utilisation spécifiques, notamment la communication push à l'épreuve de l'hameçonnage, la communication push standard, le TOTP (mot de passe à usage unique basé sur le temps) et le SMS (Short Message Service). Akamai s'intègre également facilement aux solutions IdP (fournisseur d'identité) leaders du marché, et fournit un ensemble riche de fonctions de reporting pour tenir l'équipe administrative informée des événements d'authentification. Pour réduire la charge de travail des administrateurs, Akamai propose différentes méthodes en libre-service peu contraignantes qui permettent aux utilisateurs de s'inscrire et d'enregistrer facilement leurs terminaux.

La solution Akamai MFA authentifie les utilisateurs par le biais d'un processus simple en six étapes.

- L'utilisateur fournit un nom d'utilisateur et un mot de passe à un authentificateur principal, par exemple, Microsoft Azure AD.

- Après validation des informations d'identification, l'authentificateur principal se connecte à la solution Akamai MFA pour générer un second facteur.

- Akamai affiche une page où l'utilisateur peut sélectionner un facteur d'authentification.

- La solution Akamai MFA envoie un défi, tel qu'une notification push à l'épreuve de l'hameçonnage, au smartphone de l'utilisateur.

- Une fois que l'utilisateur a répondu, Akamai redonne le contrôle à l'authentificateur principal.

- Ce dernier permet à l'utilisateur d'accéder au service ou à l'application demandée.

Foire aux questions (FAQ)

En rendant l'accès aux réseaux d'entreprise plus difficile pour les utilisateurs non autorisés, la technologie MFA améliore considérablement la sécurité de l'entreprise. Les solutions MFA font également partie intégrante des structures de sécurité telles que Zero Trust et SASE.

TOTP est l'acronyme de Time-based one-time password (mot de passe à usage unique basé sur le temps). Il s'agit d'un mécanisme d'authentification qui génère un code unique à six chiffres toutes les 30 secondes. Le code est basé sur une clé secrète partagée entre l'utilisateur et le système d'authentification. Il est généralement utilisé comme méthode d'authentification à deux facteurs, où l'utilisateur doit saisir le code en plus de son nom d'utilisateur et de son mot de passe.

SMS est l'acronyme de Short Message Service. Il s'agit d'un type de message texte envoyé d'un terminal mobile à un autre. Les messages SMS sont limités en longueur, généralement à 160 caractères.

FIDO2 est une norme d'authentification ouverte développée par l'Alliance FIDO qui permet aux utilisateurs de s'authentifier en toute sécurité sur des sites Web et des applications à l'aide de données biométriques ou d'une clé de sécurité au lieu d'un mot de passe. FIDO2 fournit une authentification forte à deux facteurs et est conçue pour être plus sûre et plus conviviale que les méthodes d'authentification traditionnelles basées sur un mot de passe.

Pourquoi les clients choisissent Akamai

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège la vie en ligne. Nos solutions de sécurité leaders du marché, nos renseignements avancés sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises partout dans le monde. Les solutions de Cloud Computing complètes d'Akamai offrent des performances supérieures à moindre coût sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour garantir la fiabilité, l'évolutivité et l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.