Aborde los desafíos que plantean el cumplimiento y la ciberseguridad con Zero Trust

Resumen ejecutivo

El cumplimiento y la ciberseguridad son prioridades esenciales para las empresas de prácticamente todos los sectores.

Aunque la mayoría de las organizaciones cuentan con equipos de seguridad y cumplimiento independientes, existe gran superposición entre los objetivos, las prácticas y la tecnología de cada área.

Los requisitos normativos de los servicios financieros, por ejemplo, implican prácticas de seguridad específicas para proteger los datos de los titulares de tarjetas, mientras que las normativas sanitarias estipulan ciertas medidas de seguridad para proteger la información sanitaria del paciente (PHI).

Con el objetivo de cumplir las normativas, las organizaciones deben defenderse contra las ciberamenazas mediante una supervisión continua, una visibilidad profunda y un control de acceso sólido para usuarios internos y externos, que también forman parte de una sólida estrategia de ciberseguridad.

El punto de intersección entre el cumplimiento y la ciberseguridad ofrece a las organizaciones la oportunidad de adoptar soluciones que resuelvan simultáneamente problemas en ambas áreas.

Implementar un marco de seguridad Zero Trust junto con tecnología de microsegmentación ayuda a abordar los desafíos de cumplimiento y ciberseguridad con una serie de ventajas.

Entornos normativos con requisitos de ciberseguridad

Muchos de los marcos reglamentarios más grandes y comunes incorporan aspectos para el cumplimiento relacionado con la ciberseguridad :

NIST: el Instituto Nacional de Estándares y Tecnología (NIST) de EE. UU. ha desarrollado un marco de ciberseguridad que proporciona orientación a las organizaciones del sector privado. A menudo, las organizaciones que buscan contratos federales o se mueven en entornos federales regulados deben cumplir los estándares de ciberseguridad del NIST.

ISO 27001: ISO/IEC 27001 es un estándar internacional para los sistemas de gestión de la seguridad de la información que ayuda a las organizaciones a proteger la confidencialidad, la integridad y la disponibilidad de la información. Fue publicado de manera conjunta por la Organización Internacional de Normalización (ISO) y la Comisión Electrotécnica Internacional (IEC). Muchas organizaciones de todo el mundo buscan la certificación ISO 27001 para demostrar a clientes, partners y otras partes interesadas que siguen las prácticas recomendadas para la seguridad de la información.

PCI DSS: muchas instituciones financieras cumplen los requisitos definidos por el estándar de seguridad de datos del sector de las tarjetas de pago (PCI DSS). Este programa de cumplimiento de ciberseguridad rige la forma en la que las empresas aceptan, gestionan, transmiten y almacenan los datos de las tarjetas de crédito de los clientes y otra información financiera.

HIPAA: los proveedores del sector sanitario deben cumplir los amplios y rigurosos requisitos de seguridad establecidos por la ley de transferibilidad y responsabilidad de seguros médicos (HIPAA). Entre otros aspectos, esta normativa exige que las organizaciones pongan en marcha cifrado de datos, controles de privacidad, prácticas de evaluación de riesgos y prácticas de seguridad administrativa y física.

FISMA: se incentiva a las agencias federales y a los partners afiliados a seguir las prácticas y mandatos de la Ley Federal de Modernización de la Seguridad de la Información (FISMA), promulgada para mejorar la seguridad informática y de la red.

RGPD: el Reglamento General de Protección de Datos (RGPD) de la Unión Europea rige la recopilación, el uso, la privacidad, la portabilidad y la retención de datos personales y de clientes de los ciudadanos de la UE.

CCPA: de forma similar al RGPD, la Ley de Privacidad del Consumidor de California (CCPA) fue promulgada para mejorar los derechos de privacidad y la protección del consumidor para los residentes de California.

SOC 2: los controles del sistema y de la organización (SOC 2) son un estándar de seguridad creado por el American Institute of CPA. Es un marco privado diseñado con el objetivo de ayudar a las empresas durante el proceso de implementación de unas medidas de seguridad sólidas.

Mejora del cumplimiento y la ciberseguridad mediante Zero Trust

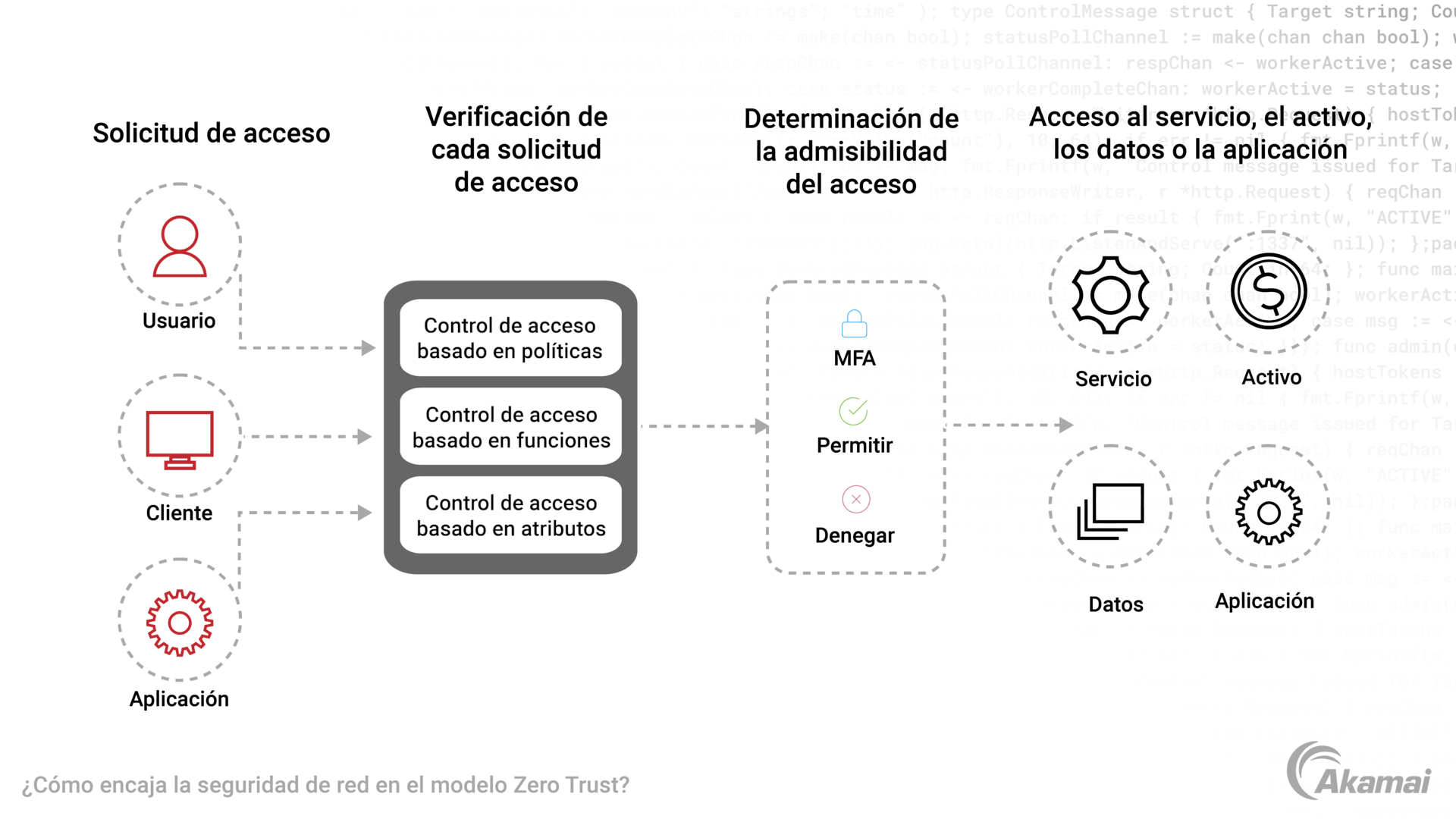

Las organizaciones pueden mejorar el cumplimiento y la ciberseguridad mediante la implementación de un marco de seguridad Zero Trust junto con tecnología de microsegmentación (figura).

El modelo Zero Trust es un enfoque estratégico de la ciberseguridad. Invierte el paradigma tradicional de ciberseguridad, donde se confía de forma implícita en los usuarios, los dispositivos y las aplicaciones de la red corporativa. Con un enfoque Zero Trust, los usuarios, los dispositivos y las aplicaciones dentro y fuera de la organización deben autenticarse y autorizarse cada vez que soliciten acceso a los recursos de TI.

Puesto que el teletrabajo, el cloud computing y la iniciativa "traiga su propio dispositivo" (BYOD) han hecho que el perímetro de red tradicional se quede prácticamente obsoleto, el modelo de seguridad Zero Trust ayuda a detener las amenazas de ciberseguridad y a limitar el radio de los ciberataques que tienen éxito.

Aprovechar los principios Zero Trust

Los principios clave de Zero Trust puede ser de un valor incalculable tanto para los programas de cumplimiento como para los de ciberseguridad.

No confíe nunca; compruébelo siempre

Acceso de mínimo privilegio

Soluciones de autenticación multifactorial

Supervisión continua

Microsegmentación

No confíe nunca; compruébelo siempre

Las soluciones de seguridad Zero Trust dan por hecho que cada solicitud de acceso puede ser maliciosa y que requiere autenticación y autorización constantes. Por eso, es importante adherirse al lema: "No confíe nunca; compruébelo siempre".

Acceso de mínimo privilegio

En un marco Zero Trust, el alcance y la duración del acceso se reducen al mínimo posible. El acceso con privilegios mínimos impide que los usuarios con permiso de acceso a determinados recursos puedan acceder a otras partes de la red.

Soluciones de autenticación multifactorial

Un enfoque Zero Trust requiere una sólida gestión de acceso y de identidades para usuarios y dispositivos. Soluciones de autenticación multifactorial Admite Zero Trust al exigir a los usuarios que proporcionen al menos dos formas de identificación, incluidas contraseñas, contraseñas de un solo uso, análisis biométricos, tokens y otras formas de verificación.

Supervisión continua

En lugar de responder a los ataques a posteriori, los marcos Zero Trust supervisan de forma continua la estrategia de seguridad y la configuración de redes y dispositivos para buscar cualquier signo de filtración de datos, por lo que la mitigación y la respuesta a incidentes es mucho más rápida.

Microsegmentación

Microsegmentación Segmenta una red en partes más pequeñas, incluidas las cargas de trabajo individuales, las máquinas virtuales, las aplicaciones y los sistemas operativos, para que los equipos de seguridad puedan implementar políticas de seguridad personalizadas en cada área que limiten los tipos de tráfico este-oeste entre servidores y aplicaciones.

Este enfoque detallado proporciona una mayor visibilidad del tráfico potencialmente malicioso dentro de la red y bloquea los ataques en función del movimiento lateral. Además, ayuda a los equipos de seguridad a identificar rápidamente comportamientos potencialmente sospechosos que podrían indicar un ataque.

Ventajas de Zero Trust y la microsegmentación para el cumplimiento y la ciberseguridad

Zero Trust y la microsegmentación ofrecen importantes ventajas para el cumplimiento y la ciberseguridad.

Seguridad y privacidad de los datos. Muchos marcos normativos requieren medidas sólidas para la protección de los datos. Zero Trust y la microsegmentación respaldan el cumplimiento normativo al permitir controlar y supervisar el acceso a los datos confidenciales de forma estrecha.

Sólido control de acceso. Una arquitectura Zero Trust aplica los protocolos de autenticación y autorización estrictos que exigen muchas normativas de conformidad.

Supervisión e informes continuos. Las redes Zero Trust supervisan y registran continuamente el acceso y las actividades, y ayudan a identificar y responder a los incidentes de seguridad más rápido, uno de los requisitos clave del cumplimiento normativo.

Gestión de riesgos. Zero Trust y la microsegmentación identifican y mitigan los riesgos mediante la validación continua de todos los aspectos de las interacciones digitales y la ejecución proactiva del cumplimiento de los requisitos normativos centrados en la evaluación y la gestión de riesgos.

Abordar las amenazas internas. En el caso de las normativas que requieren protección frente a amenazas internas, el principio de privilegios mínimos garantiza que cada usuario tenga acceso únicamente a los recursos necesarios para cualquier tarea, lo que reduce el riesgo que suponen los usuarios internos malintencionados.

Segmentación de los entornos de cumplimiento. Al utilizar la microsegmentación para dividir los activos de red en áreas de control más pequeñas, la seguridad Zero Trust cumple las normativas que exigen que determinados datos se aíslen de otras partes de la infraestructura de TI.

Gestión de proveedores y terceros: Los principios Zero Trust se extienden a todos los usuarios, incluidos proveedores y terceros, lo que ayuda a las organizaciones a garantizar el cumplimiento de las normativas que requieren un control estricto de la seguridad de la cadena de suministro.

Más información acerca de las soluciones de Akamai para la gestión de la ciberseguridad y el cumplimiento.

Por qué los clientes eligen Akamai

Akamai potencia y protege la vida online. Las empresas líderes de todo el mundo eligen Akamai para crear, proteger y ofrecer sus experiencias digitales, ayudando así a millones de personas a vivir, trabajar y jugar cada día. Akamai Connected Cloud, plataforma de nube distribuida de forma masiva en el Edge, acerca las aplicaciones y las experiencias a los usuarios y mantiene las amenazas más alejadas.