Enfrente os desafios de conformidade e cibersegurança com Zero Trust

Resumo executivo

A conformidade e a cibersegurança são prioridades críticas para os negócios em praticamente todos os setores.

Embora a maioria das organizações tenha equipes separadas de segurança e conformidade, muitas vezes os objetivos, práticas e tecnologia de cada área se sobrepõem.

Os requisitos regulamentares de serviços financeiros, por exemplo, envolvem práticas de segurança específicas para proteger os dados do titular do cartão, e os regulamentos de saúde estipulam determinadas medidas de segurança para as PHI (Protected Health Information, informações protegidas de saúde).

A conformidade geralmente exige que as organizações se defendam contra ciberameaças por meio de monitoramento contínuo, visibilidade profunda e forte controle de acesso para usuários internos e externos, o que também faz parte de uma postura robusta de cibersegurança.

Essa interseção entre conformidade e cibersegurança é uma oportunidade para organizações adotarem soluções que resolvem simultaneamente desafios em ambas as áreas.

Implementar uma estrutura de segurança Zero Trust com tecnologia de microssegmentação pode ajudar a lidar com os desafios de conformidade e cibersegurança, além de trazer vários benefícios.

Ambientes regulatórios com requisitos de cibersegurança

Muitas das maiores e mais comuns estruturas regulatórias têm aspectos de conformidade em cibersegurança:

NIST. O NIST (National Institute of Standards and Technology, Instituto Nacional de Padrões e Tecnologia) desenvolveu uma estrutura de cibersegurança que fornece orientação para organizações do setor privado. As organizações que buscam contratos federais ou que operam em ambientes federais regulamentados geralmente são obrigadas a cumprir os padrões NIST de cibersegurança.

ISO 27001. ISO/IEC 27001 é um padrão internacional para sistemas de gerenciamento de segurança da informação que ajuda as organizações a proteger a confidencialidade, a integridade e a disponibilidade das informações. Foi publicado em conjunto pela ISO (International Organization for Standardization, Organização Internacional para Padronização) e pela IEC (International Electrotechnical Commission, Comissão Eletrotécnica Internacional). Muitas organizações em todo o mundo buscam uma certificação ISO 27001 para demonstrar aos clientes, parceiros e outras partes interessadas que elas seguem as melhores práticas para a segurança da informação.

PCI DSS. Muitas instituições financeiras adotam os requisitos de conformidade definidos peloPCI DSS(Payment Card Industry Data Security Standard, Padrão de Segurança de Dados da Indústria de Cartões de Pagamento). Este programa de conformidade com a cibersegurança rege a forma como as empresas aceitam, lidam, transmitem e armazenam dados de cartão de crédito do cliente e outras informações financeiras.

HIPAA. Os provedores do setor de saúde devem atender aos requisitos de segurança extensivos e rigorosos estabelecidos pelaHIPAA(Health Insurance Portability and Accountability Act, Lei de Portabilidade e Responsabilidade de Seguros de Saúde). Entre outros itens, essa regulamentação exige que as organizações mantenham a criptografia de dados, os controles de privacidade, as práticas de avaliação de riscos e as práticas administrativas e de segurança física.

FISMA. Agências federais e parceiros afiliados são incentivados a seguir as práticas e mandatos daFISMA(Federal Information Security Management Act, Lei Federal de Gestão da Segurança da Informação), promulgada para melhorar a segurança de computadores e de rede.

GDPR. OGDPR(General Data Protection Regulation, Regulamento Geral sobre a Proteção de Dados) da União Europeia rege a coleta, utilização, privacidade, portabilidade e retenção de dados pessoais e dados de clientes dos cidadãos da UE.

CCPA. Semelhante ao GDPR, aCCPA(California Consumer Privacy Act, Lei de Privacidade do Consumidor da Califórnia) foi promulgada para melhorar os direitos de privacidade e a proteção do consumidor para residentes da Califórnia.

SOC 2. O SOC 2(Service and Organization Controls 2, Controles de Serviços e Organizações 2) é um padrão de segurança criado pelo American Institute of CPAs. Trata-se de uma estrutura privada concebida para ajudar a orientar empresas na implementação de uma postura de segurança robusta.

Melhore a conformidade e a cibersegurança com Zero Trust

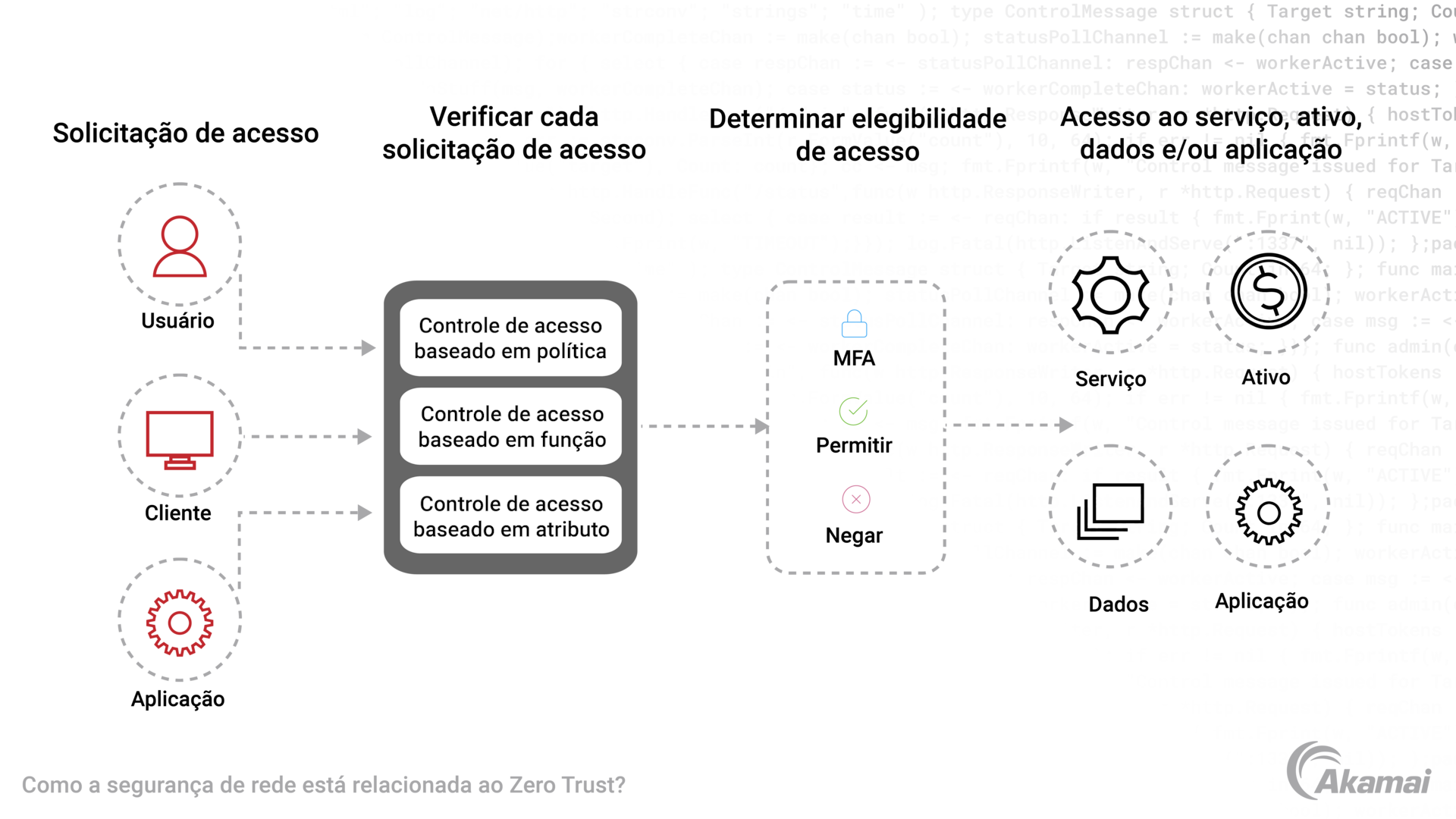

As organizações podem melhorar a conformidade e a cibersegurança ao implementar uma estrutura de segurança Zero Trust com tecnologia de microssegmentação (Figura).

O modelo Zero Trust é uma abordagem estratégica para a cibersegurança. Ele desafia o paradigma tradicional de cibersegurança no qual usuários, dispositivos e aplicações dentro da rede corporativa são implicitamente confiáveis. Com uma abordagem Zero Trust, os usuários, dispositivos e aplicações dentro e fora da organização devem ser autenticados e autorizados para cada solicitação de acesso aos recursos de TI.

À medida que o trabalho remoto, a computação em nuvem e o BYOD (Traga seu Próprio Dispositivo) tornam o perímetro de rede tradicional praticamente obsoleto, a segurança Zero Trust ajuda a impedir as ameaças à cibersegurança e a limitar o raio de ataques cibernéticos bem-sucedidos.

Beneficie-se dos princípios do Zero Trust

Os princípios-chave do modelo Zero Trust podem ser inestimáveis tanto para programas de conformidade quanto de cibersegurança.

Nunca confie, sempre verifique

Acesso com privilégio mínimo

Autenticação multifator

Monitoramento contínuo

Microssegmentação

Nunca confie, sempre verifique

As soluções de segurança Zero Trust presumem que cada solicitação de acesso pode ser mal-intencionada e que cada solicitação requer autenticação e autorização constantes. Por isso, é importante lembrar-se do lema: "Nunca confie, sempre verifique."

Acesso com privilégio mínimo

Sob uma estrutura Zero Trust, o escopo e a duração do acesso são minimizados tanto quanto possível. O acesso com privilégio mínimo impede que os usuários com permissão acessem determinados recursos de outras partes da rede.

Autenticação multifator

Uma abordagem Zero Trust requer um gerenciamento robusto de identidade e acesso para usuários e dispositivos. A autenticação multifator suporta o Zero Trust ao exigir que os usuários forneçam pelo menos duas formas de identificação, incluindo senhas, senhas de uso único, verificações biométricas, tokens e outras formas de verificação.

Monitoramento contínuo

Em vez de responder a ataques após ocorrerem, as estruturas Zero Trust monitoram continuamente a postura de segurança e a configuração de redes e dispositivos para procurar sinais de violações de dados, permitindo maior rapidez na mitigação e resposta a incidentes.

Microssegmentação

A microssegmentação segmenta uma rede em partes menores, incluindo cargas de trabalho individuais, máquinas virtuais, aplicações e sistemas operacionais, para que as equipes de segurança possam implementar políticas de segurança personalizadas para cada área que limitam os tipos de tráfego leste-oeste entre servidores e aplicações.

Essa abordagem granular oferece maior visibilidade do tráfego possivelmente mal-intencionado dentro da rede, bloqueia ataques com base em movimento laterale ajuda as equipes de segurança a identificar com rapidez comportamentos potencialmente suspeitos que possam sinalizar um ataque.

Benefícios do Zero Trust e da microssegmentação para conformidade e cibersegurança

O Zero Trust e a microssegmentação oferecem benefícios significativos para conformidade e cibersegurança.

Segurança e privacidade de dados. Muitas estruturas regulatórias exigem medidas robustas de proteção de dados. O Zero Trust e a microsegmentação oferecem suporte à conformidade, ao permitir que o acesso a dados confidenciais seja rigorosamente controlado e monitorado.

Forte controle de acesso. Uma arquitetura Zero Trust reforça os protocolos robustos de autenticação e autorização exigidos por muitos regulamentos de conformidade.

Monitoramento e relatórios contínuos. As redes Zero Trust monitoram e registram continuamente o acesso e as atividades, além de ajudar a identificar e responder a incidentes de segurança com mais rapidez, um requisito fundamental da conformidade com as normas.

Gerenciamento de riscos. O Zero Trust e a microssegmentação identificam e mitigam os riscos, validando continuamente todos os aspectos das interações digitais e cumprindo de forma proativa os requisitos regulatórios focados na avaliação e no gerenciamento de riscos.

Lidar com ameaças internas. Para regulamentos que exigem proteção contra ameaças internas, o princípio do privilégio mínimo garante que cada usuário tenha acesso somente aos recursos necessários para qualquer tarefa, reduzindo o risco causado por usuários mal-intencionados.

Segmentação de ambientes de conformidade. Ao usar a microssegmentação para dividir os ativos de rede em áreas menores de controle de segurança, a abordagem Zero Trust está em conformidade com as normas que exigem que determinados dados sejam isolados de outras partes da infraestrutura de TI.

Gerenciamento de fornecedores e terceiros: os princípios Zero Trust se estendem a todos os usuários, incluindo fornecedores e terceiros, o que ajuda as organizações a garantir a conformidade com regulamentos que exigem controle rígido sobre a segurança da cadeia de suprimentos.

Saiba mais sobre as soluções da Akamai para gerenciamento de cibersegurança e conformidade.

Por que os clientes escolhem a Akamai

A Akamai potencializa e protege a vida online. As principais empresas do mundo escolhem a Akamai para criar, proporcionar e proteger suas experiências digitais, ajudando bilhões de pessoas a viver, trabalhar e se divertir todos os dias. A Akamai Connected Cloud, uma plataforma de nuvem e edge massivamente distribuída, aproxima os apps e as experiências dos usuários e afasta as ameaças.