Bewältigen Sie die Herausforderungen in Compliance und Cybersicherheit mithilfe von Zero Trust

Zusammenfassung

Compliance und Cybersicherheit sind für Unternehmen in praktisch jeder Branche geschäftskritische Prioritäten.

Obwohl die meisten Unternehmen über separate Sicherheits- und Compliance-Teams verfügen, gibt es doch in beiden Bereichen erhebliche Überschneidungen, was Ziele, Vorgehensweisen und Technologien betrifft.

Die gesetzlichen Anforderungen an den Finanzdienstleistungssektor beinhalten beispielsweise spezielle Sicherheitsvorkehrungen zum Schutz von Karteninhaberdaten und im Gesundheitswesen sind bestimmte Sicherheitsmaßnahmen zum Schutz der Patientendaten (PHI) vorgeschrieben.

Um Compliance zu gewährleisten, müssen Unternehmen sich durch kontinuierliche Überwachung, umfassende Transparenz und eine starke Zugriffskontrolle für interne und externe Nutzer – die ebenfalls Teil einer zuverlässigen Cybersicherheit sind – vor Cyberbedrohungen schützen.

Diese Schnittstelle zwischen Compliance und Cybersicherheit bietet Unternehmen die Möglichkeit, Lösungen einzuführen, mit denen sie gleichzeitig Herausforderungen aus beiden Bereichen bewältigen können.

Die Implementierung eines Zero-Trust-Sicherheitsframeworks zusammen mit Mikrosegmentierungstechnologie kann dank einer Reihe von Vorteilen dazu beitragen, Herausforderungen in den Bereichen Compliance und Cybersicherheit zu bewältigen.

Gesetzliche Rahmenbedingungen mit Anforderungen an die Cybersicherheit

Viele der größten und gängigsten rechtlichen Vorgaben umfassen Aspekte von Cybersicherheit und Compliance :

NIST. Das National Institute of Standards and Technology (NIST) hat ein Cybersicherheits-Framework entwickelt, das privaten Unternehmen als Orientierungshilfe dient. Unternehmen, die Verträge mit Behörden anstreben oder im regulierten Umfeld tätig sind, müssen häufig die Cybersicherheitsstandards von NIST einhalten.

ISO 27001. ISO/IEC 27001 ist eine internationale Norm für Informationssicherheitsmanagementsysteme, die Unternehmen dabei unterstützt, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen zu schützen. Sie wurde von der International Organization for Standardization (ISO) zusammen mit der International Electrotechnical Commission (IEC) veröffentlicht. Viele Unternehmen weltweit erwerben eine ISO-27001-Zertifizierung, um Kunden, Partnern und anderen Stakeholdern zu demonstrieren, dass sie Best Practices für die Informationssicherheit einhalten.

PCI DSS. Viele Finanzinstitute befolgen die Compliance-Anforderungen des Payment Card Industry Data Security Standard (PCI DSS). In diesem Cybersicherheits- und Compliance-Programm ist regelt, wie Unternehmen Kreditkartendaten und andere Finanzinformationen von Kunden akzeptieren, verarbeiten, übertragen und speichern.

HIPAA. Im Gesundheitswesen müssen Anbieter die umfangreichen und strengen Sicherheitsanforderungen des Health Insurance Portability and Accountability Act (HIPAA) erfüllen. Diese Verordnung schreibt unter anderem vor, dass Unternehmen über Datenverschlüsselung, Datenschutzkontrollen, Risikobewertungsverfahren sowie Verwaltungs- und physische Sicherheitsverfahren verfügen müssen.

FISMA. Für Bundesbehörden und deren Vertragspartner werden Anreize geschaffen, die Praktiken des Federal Information Security Modernization Act (FISMA) – der erlassen wurde, um die Computer- und Netzwerksicherheit zu verbessern – zu befolgen und dessen Auflagen zu erfüllen.

DSGVO. Die Datenschutz-Grundverordnung der Europäischen Union (DSGVO) regelt die Erfassung, Nutzung, den Schutz, die Übertragbarkeit und die Aufbewahrung personenbezogener Daten und Kundendaten von EU-Bürgern.

CCPA. Ähnlich wie die DSGVO in Europa wurde der California Consumer Privacy Act (CCPA) erlassen, um die Privatsphäre und den Verbraucherschutz für Einwohner Kaliforniens zu verbessern.

SOC 2. Das Framework System and Organization Controls (SOC 2) ist ein Sicherheitsstandard des American Institute of CPAs. Es handelt sich um ein privates Framework, das Unternehmen bei der Implementierung einer zuverlässigen Sicherheitsstrategie unterstützen soll.

Die Verbesserung von Compliance und Cybersicherheit durch Zero Trust

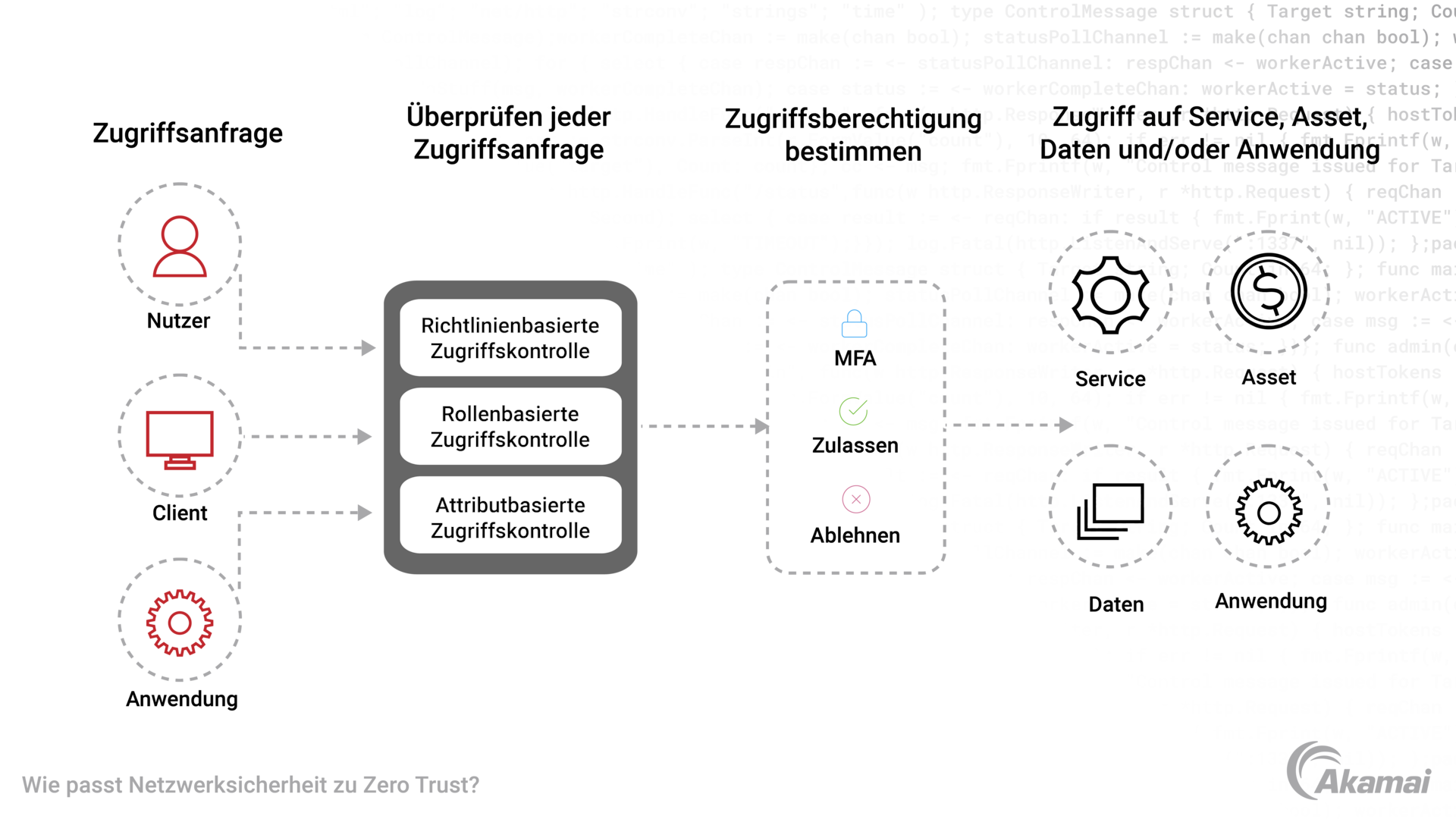

Unternehmen können Compliance und Cybersicherheit durch die Implementierung eines Zero-Trust-Sicherheitsframeworks und Mikrosegmentierungstechnologie (Abbildung) verbessern.

Das Zero-Trust-Modell ist ein strategischer Cybersicherheitsansatz. Es ersetzt das traditionelle Paradigma der Cybersicherheit, bei dem Nutzer, Geräte und Anwendungen innerhalb des Unternehmensnetzwerks implizit vertrauenswürdig sind. Bei einem Zero-Trust-Ansatz werden Nutzer, Geräte und Anwendungen sowohl innerhalb als auch außerhalb des Unternehmens bei jeder Zugriffsanfrage auf IT-Ressourcen authentifiziert und autorisiert.

Vor dem Hintergrund von Remotearbeit, Cloud Computing und BYOD ist der herkömmliche Netzwerkperimeter buchstäblich überholt. Zero-Trust-Sicherheit trägt dazu bei, Cyberbedrohungen zu stoppen und die potenzielle Reichweite erfolgreicher Cyberangriffe zu begrenzen.

Von den Prinzipien von Zero Trust profitieren

Die Grundsätze von Zero Trust können sowohl für Compliance- als auch für Cybersicherheitsprogramme von unschätzbarem Wert sein.

Niemals vertrauen; immer überprüfen

Zugriff mit den geringstmöglichen Berechtigungen

Multi-Faktor-Authentifizierung

Kontinuierliche Überwachung

Mikrosegmentierung

Niemals vertrauen; immer überprüfen

Der Ausgangspunkt von Zero-Trust-Sicherheitslösungen ist, dass jede Zugriffsanfrage schädlich sein kann und jede Anfrage eine konstante Authentifizierung und Autorisierung erfordert. Daher ist es wichtig, sich an folgendes Motto zu halten: „Niemals vertrauen; immer überprüfen“

Zugriff mit den geringstmöglichen Berechtigungen

Mit einem Zero-Trust-Framework werden Umfang und Dauer des Zugriffs so weit wie möglich minimiert. Durch Zugriff mit den geringstmöglichen Berechtigungen wird verhindert, dass Nutzer mit Zugriffsberechtigungen auf bestimmte Ressourcen auch auf andere Teile des Netzwerks zugreifen können.

Multi-Faktor-Authentifizierung

Ein Zero-Trust-Ansatz erfordert eine umfangreiche Identitäts- und Zugriffsverwaltung für Nutzer und Geräte. Multi-Faktor-Authentifizierung unterstützt Zero Trust, denn Nutzer müssen sich auf mindestens zwei Arten identifizieren. Das umfasst Passwörter, Einmalpasswörter, biometrische Scans, Tokens und andere Formen der Verifizierung.

Kontinuierliche Überwachung

Anstatt auf Angriffe zu reagieren, wenn diese bereits im Gange sind, setzen Zero-Trust-Frameworks auf kontinuierliche Überwachung des Sicherheitsstatus und der Konfiguration von Netzwerken und Geräten zur Suche nach Anzeichen von Datenschutzverletzungen, um eine schnellere Abwehr und Reaktion auf Vorfälle zu ermöglichen.

Mikrosegmentierung

Mikrosegmentierung bedeutet die Segmentierung eines Netzwerks in kleinere Teile – einschließlich einzelner Workloads, virtueller Maschinen, Anwendungen und Betriebssysteme –, sodass Sicherheitsteams für jeden Bereich nutzerdefinierte Sicherheitsrichtlinien implementieren können, die East-West-Traffic über Server und Anwendungen hinweg begrenzen.

Dieser detaillierte Ansatz bietet bessere Einblicke in potenziell schädlichen Traffic innerhalb des Netzwerks, blockiert Angriffe, die auf lateralen Netzwerkbewegungen basieren und hilft Sicherheitsteams, potenziell verdächtiges Verhalten, das auf einen Angriff hinweisen könnte, schnell zu erkennen.

Vorteile von Zero Trust und Mikrosegmentierung für Compliance und Cybersicherheit

Zero Trust und Mikrosegmentierung bieten erhebliche Vorteile für Compliance und Cybersicherheit.

Datensicherheit und Datenschutz. Viele rechtliche Vorgaben erfordern zuverlässige Datenschutzmaßnahmen. Zero Trust und Mikrosegmentierung unterstützen die Compliance, da der Zugriff auf sensible Daten streng kontrolliert und überwacht werden kann.

Umfangreiche Nutzerzugriffskontrolle. Eine Zero-Trust-Architektur forciert die strengen Authentifizierungs- und Autorisierungsprotokolle, die viele Compliance-Vorschriften erfordern.

Kontinuierliches Überwachen und Reporting. Zero-Trust-Netzwerke überwachen und protokollieren kontinuierlich Zugriff und Aktivitäten und helfen, Sicherheitsvorfälle schneller zu erkennen und darauf zu reagieren – eine wichtige Voraussetzung für rechtliche Compliance.

Risikomanagement. Zero Trust und Mikrosegmentierung dienen der Identifizierung und Abwehr von Risiken, denn sie validieren kontinuierlich jeden Aspekt digitaler Interaktionen und erfüllen proaktiv gesetzliche Anforderungen zu Risikobewertung und -management.

Umgang mit internen Bedrohungen. In Bezug auf Vorschriften, die den Schutz vor internen Bedrohungen betreffen, wird durch das Prinzip der geringstmöglichen Berechtigungen sichergestellt, dass jeder Nutzer nur Zugriff auf die Ressourcen hat, die für die jeweilige Aufgabe erforderlich sind. Dadurch wird das Risiko durch schädliche Insider verringert.

Segmentierung von Compliance-Umgebungen. Durch Mikrosegmentierung zur Unterteilung von Netzwerkressourcen in kleinere Sicherheitskontrollbereiche erfüllt Zero-Trust-Sicherheit die Vorschriften, nach denen bestimmte Daten von anderen Teilen der IT-Infrastruktur isoliert werden müssen.

Verwaltung von Anbietern und Drittanbietern: Zero-Trust-Prinzipien gelten für alle Nutzer – auch für Anbieter und Drittanbieter – und helfen Unternehmen dabei, die Compliance mit Gesetzen, die eine strenge Kontrolle der Sicherheit der Lieferkette erfordern, zu gewährleisten.

Erfahren Sie mehr über die Lösungen von Akamai zu Cybersicherheits- und Compliance Management.

Warum entscheiden sich Kunden für Akamai?

Akamai unterstützt und schützt das digitale Leben. Führende Unternehmen weltweit setzen bei der Erstellung, Bereitstellung und beim Schutz ihrer digitalen Erlebnisse auf Akamai. So unterstützen wir täglich Milliarden von Menschen in ihrem Alltag, bei der Arbeit und in ihrer Freizeit. Akamai Connected Cloud, eine stark verteilte Edge- und Cloudplattform, bringt Anwendungen und Erlebnisse näher an die Nutzer und hält Bedrohungen fern.