終わらないフィッシング詐欺:「Natalie Hamilton」がものすごい勢いで復活(今度はパワードリル)

編集・協力:Tricia Howard

エグゼクティブサマリー

Akamai の研究者は、2022 年 3 月以降に登場し、高度な各種難読化手法によって検知を免れている詐欺キャンペーンを追跡しています。

詐欺に使用されるランディングページが閉鎖されても、詐欺のバックエンドインフラは回復します。このようなインフラを通じ、悪性コンテンツに再ルーティングされる訪問者は大勢います。

ある 1 つのルーティング・サイト・トラフィックを分析したところ、このような詐欺は攻撃者にとって収益性がかなり高いものであることがわかりました。悪性ドメイン 1 個につき、少なくとも年間 5,000~15 万米ドルの収益になると推定されます。

この継続的な調査から、詐欺インフラのフロントエンドとして使用されている複数のテンプレートサイトを発見しました。それらが関連付けられている悪性ルーティングドメインは 4 万個を超えます。ある時点では、20 以上のホスティングプロバイダーでホストされた 1 万 3,000 サイトが同時に機能していました。

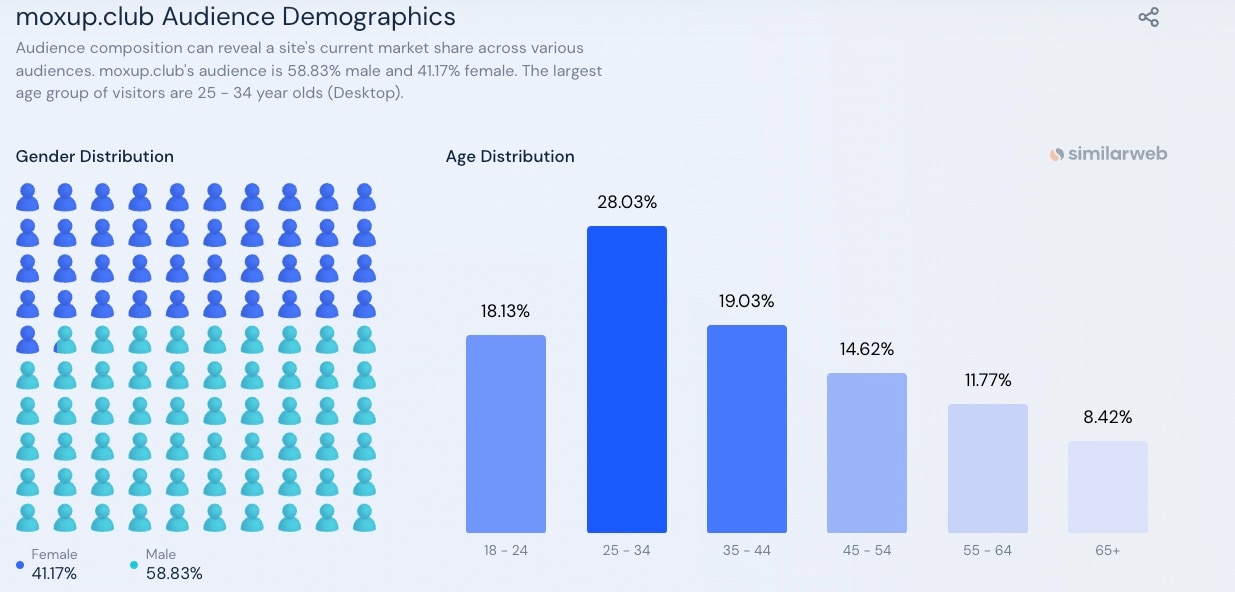

詐欺インフラへのトラフィックの分析からは、潜在的な被害者の 58% が男性、28% が 25~34 歳であることがわかります。

このインフラは、攻撃者が詐欺サイトの背後にあるインフラを維持するために注力し、巧妙化してきたことを示します。また、攻撃者と防御用の製品やサービスの間にあるギャップも明確になっています。防御が主に検知と削除に重点を置いているのに対し、攻撃者は詐欺の検知は避けられないと認識し、この現実を回避するために難読化に取り組んでいます。

まとめ

2022 年 11 月に投稿した ブログ記事 では、休日を楽しむオンライン購買層を狙った フィッシング 詐欺が高度化していることを取り上げました。フィッシングキャンペーンは、潜在的な被害者を惹き付けるメール、たとえば正規の小売企業を装ったメールや、賞品獲得のチャンスを提供するメール、休日気分を盛り上げるメールで始まるのです。

このようなフィッシングキャンペーンでは、一般に、検知を回避するためのさまざまな手法を取り入れたインフラが使用されていました。たとえば、短縮 URL や、LinkedIn の偽装プロフィール、正規の Web サービスプロバイダーを利用し、詐欺の悪性 URL を隠すために詐欺へのリダイレクト機能をホストするといった手法です。

また、URL フラグメント識別子のリダイレクトも使用されていました。これは、HTML アンカーを使用し、ブラウザーにページまたは Web サイト内の特定の場所を参照させ、セキュリティ製品による検知を回避する手法です。攻撃者は、ランダムに生成した URL を使用して不要な訪問者を除外し、コンテンツ・デリバリー・ネットワーク(CDN)を活用して、フィッシング Web サイトのインフラをダウンさせることなく、そのドメイン名と IP アドレスをすばやく簡単に入れ替えることができます。

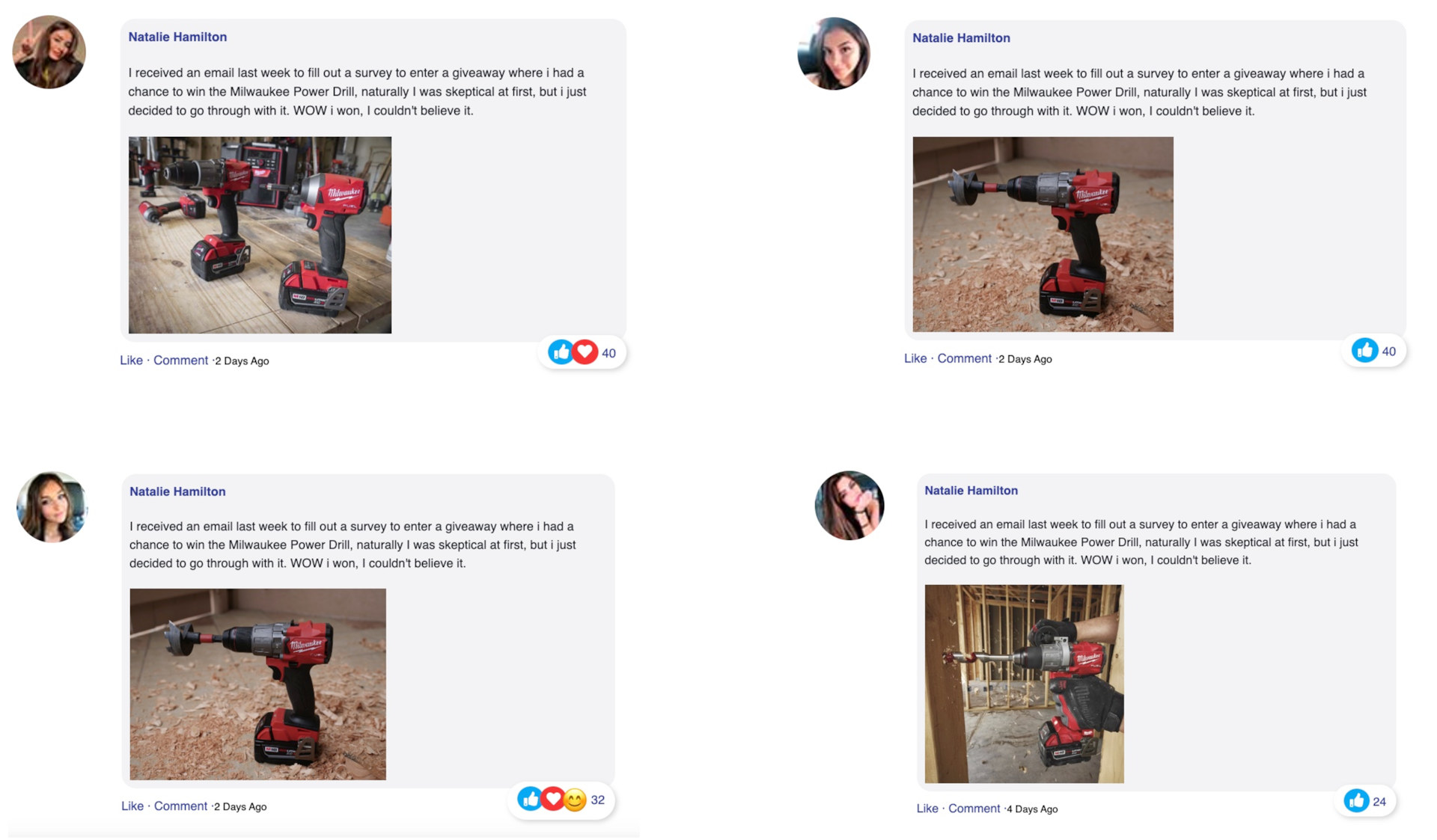

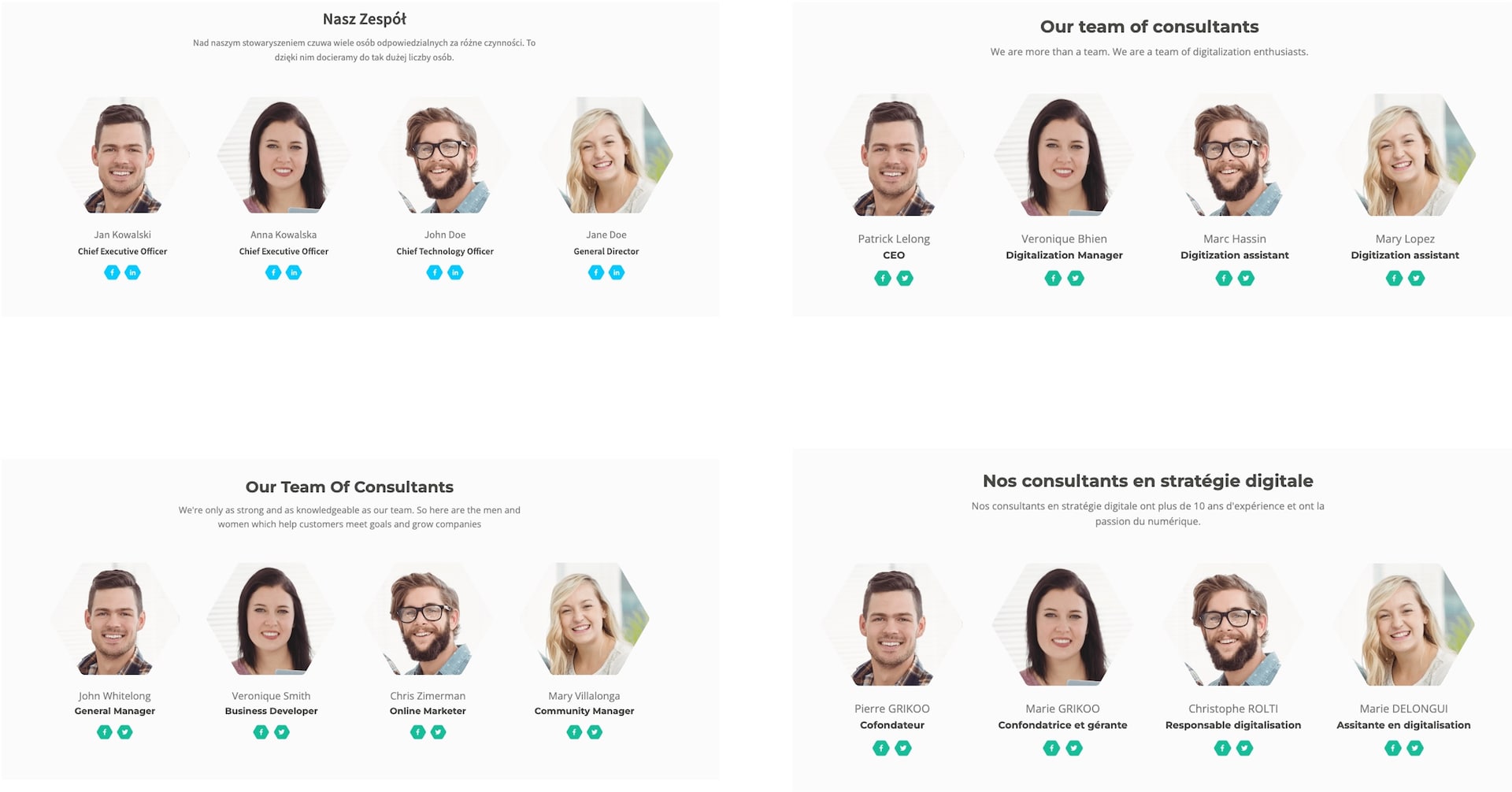

ソーシャルエンジニアリングでは、詐欺の Web サイトで賞品獲得を「証言」しているフェイクユーザーを確認しました。その中で気になったフェイクユーザーがいました。それはさまざまな顔を持つ女性「Natalie Hamilton」です。Natalie は、この投稿で取り上げた調査の第 2 部を始めるきっかけとなった人物です。結果的に、私たちは卓越した詐欺インフラや潜在的な収益について理解を深め、何万もの Web サイトが関わり、推定数百万人の被害者を生む詐欺がなくならない理由を理解しました。

Natalie Hamilton が再び商品を獲得

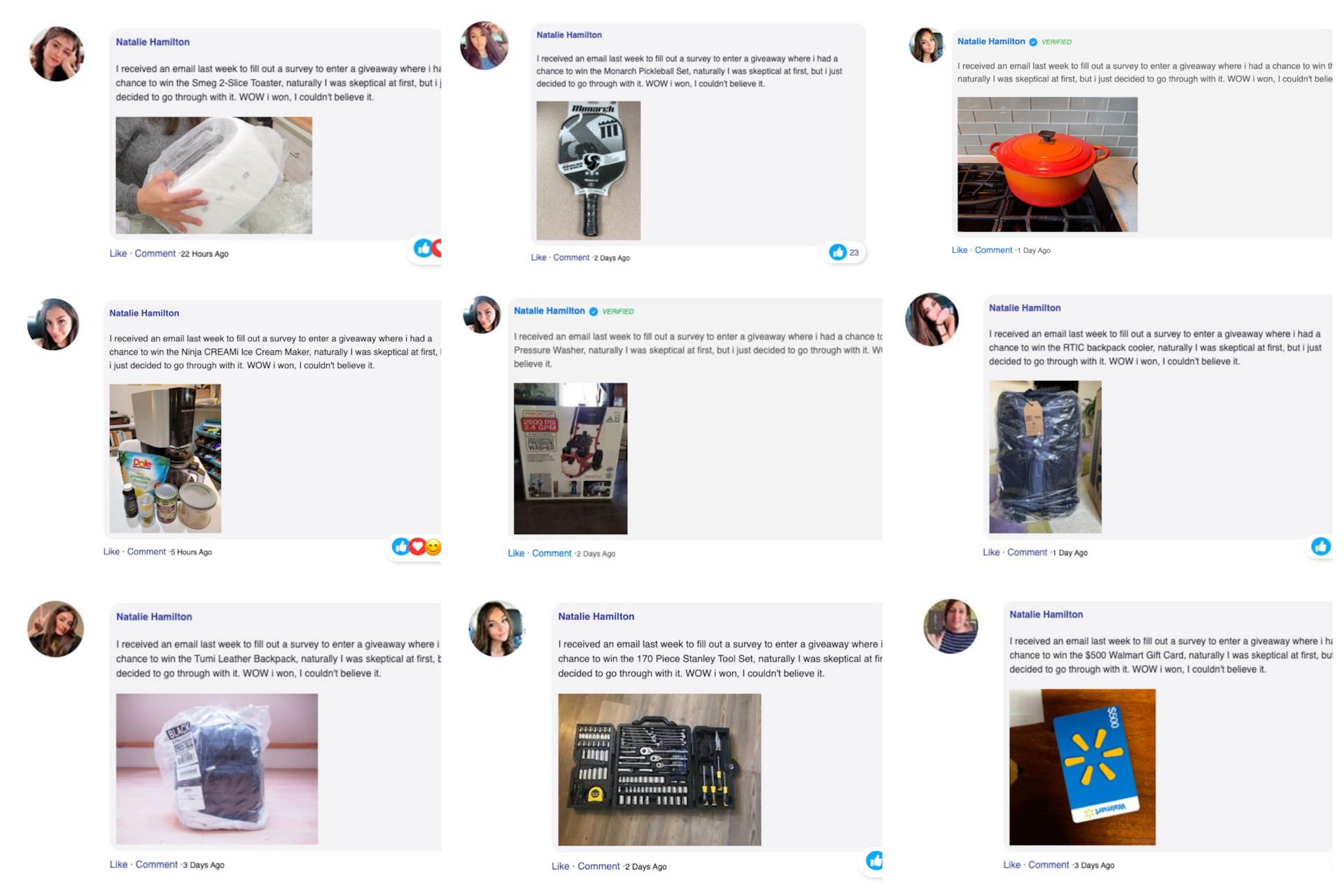

詐欺キャンペーンの追跡を続けていた私たちは、 以前のブログ記事から数か月後、再び Natalie Hamilton を見つけました。今回はパワードリルの獲得チャンスをエサに、ものすごい勢いで復活していました。詐欺 Web サイトのユーザーのコメントを繰り返し更新したところ、テキストは変わらないのに、プロフィール画像とパワードリルの写真が変わったのです(図 1)。

Natalie が復活し、この詐欺が拡大し続けているという事実が、悪事を働く Natalie の背後にある運用方法とインフラをさらに詳しく調べようという気を私たちに起こさせました。

もぐらたたきゲーム:インフラの耐障害性と持続性

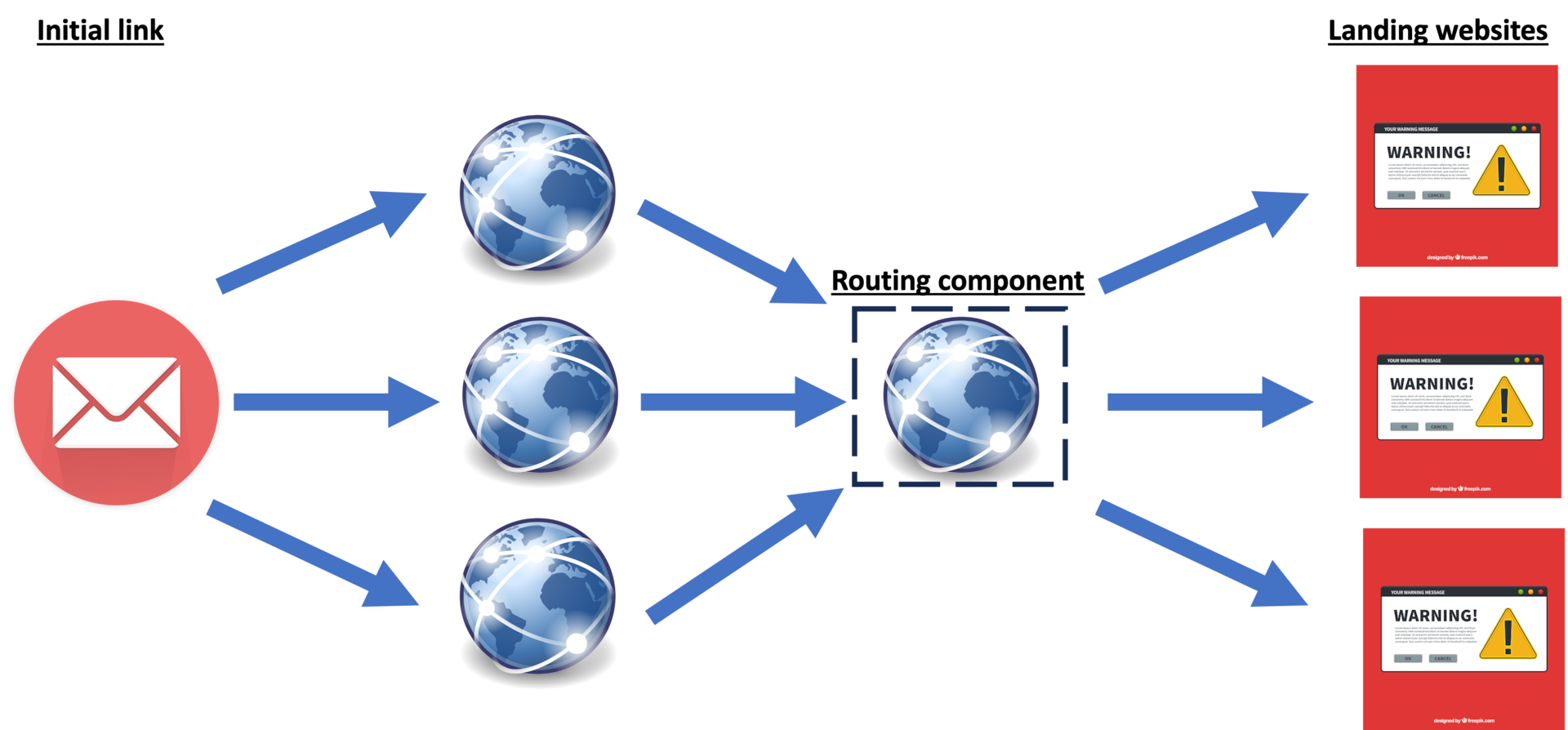

詐欺のリダイレクト処理を行うコンポーネントを調査したところ、検知対策機能を備えた、リダイレクトチェーンを含む詐欺インフラを確認できました。インフラの一部が無効になっても、インフラの耐障害性は維持できるのです。インフラの耐障害性は、最初のリダイレクトリンクで確認できました。このリンクはどこにもあり、詐欺のランディング Web サイトにつながることが知られています。また、リンクの最初の使用から 10 か月後、元のランディング Web サイトがダウンしていても、そのリンクは有効なままで、新たなフィッシング Web サイトにつながります。まるで、あの有名なモグラたたきゲームのようです。

つまり、 元のフィッシングランディング Web サイトがダウンし、無効になったとしても、リダイレクトするインフラは有効なままで、 新たな詐欺 Web サイトにリダイレクトできるということです。

さらに、ルーティングコンポーネント(図 2)を監視したため、インフラのルーティングを、詐欺が持続する証拠だと認識できました。ルーティングコンポーネントを支えるドメインは、少なくとも 2022 年 3 月以降、被害者を悪性ランディング Web サイトにリダイレクトするために使用されてきたドメインなのです。 30 以上の悪性ドメインにリダイレクトしているという証拠もあります。

30 あるランディング Web サイトすべてを VirusTotalで確認すると、これらの Web サイトは平均 9.5 個の検知エンジンで悪性と判断されていることがわかります。その一方で、ルーティングドメインは検知信号が弱く、検知したエンジンは 1 つです。ルーティングドメインの登録は 2021 年 5 月に完了し、2023 年 4 月には廃止されました。

潜在的な被害者に関する知見

ルーティングドメインは長期にわたり機能し、潜在的な被害者を大量にリダイレクトしていたため、その Web サイトは有名になり、Web ランキングプラットフォームの Similarwebにランクインするようになりました。このトラフィックを細かく見ていくと、詐欺の成功する仕組みがわかります。

ルーティングドメインの所有者は攻撃者であるため、Similarweb で示される詳細情報のレベルはそれぞれ異なります。訪問者(潜在的な被害者)の数やその人口統計などの知見は、得ることができました。これらの特徴を分析することで、データポイントを獲得し、この種のインフラが攻撃者にもたらす収益を予測できます。

対象のドメインは、初めてランクインして以降、 閲覧回数が 1 か月あたり 5 万 ~ 12 万 回 になっていました(図 3)。この情報は、詐欺インフラでこのルーティングコンポーネントが持続することを示すもう 1 つの証拠となります。さらに、この数値はさまざまな攻撃キャンペーンにリダイレクトされた被害者の数でもあり、詐欺の規模を示す証拠にもなります。

持続的かつ継続的な訪問者の流れ(潜在的な被害者の数)は、この種の詐欺の背後にある経済を理解するのに役立ちます。この証拠は、攻撃者の動機と、フィッシング詐欺が増加し続けて定着すると思われる理由の説明になります。

利益の出やすい獲物

Similarweb の情報に基づくと、 ルーティング・コンポーネント・ドメイン経由でリダイレクトされた訪問者は約 100 万人に上ると想定されます。そのうち、認証情報の盗難に遭った人がわずか 0.1% だったとしても、1,000 件に達します。盗まれた認証情報は闇サイトで 1 件あたり 5~150 米ドルで販売され、 年間 5,000~15 万米ドルの利益が見込まれます。このような収益レベルを考えれば、詐欺や不正行為を行う攻撃者の動機も容易に想像できるのではないでしょうか。

人口統計データ

もう 1 つの興味深い知見は、人口統計データに見ることができます(図 4)。Similarweb によると、潜在的な被害者の 28% は 25~34 歳であり、男性が全体の 58% を占めます。このような情報は、フィッシング啓発プログラムのフォーカスグループを決める際に役立ちます。

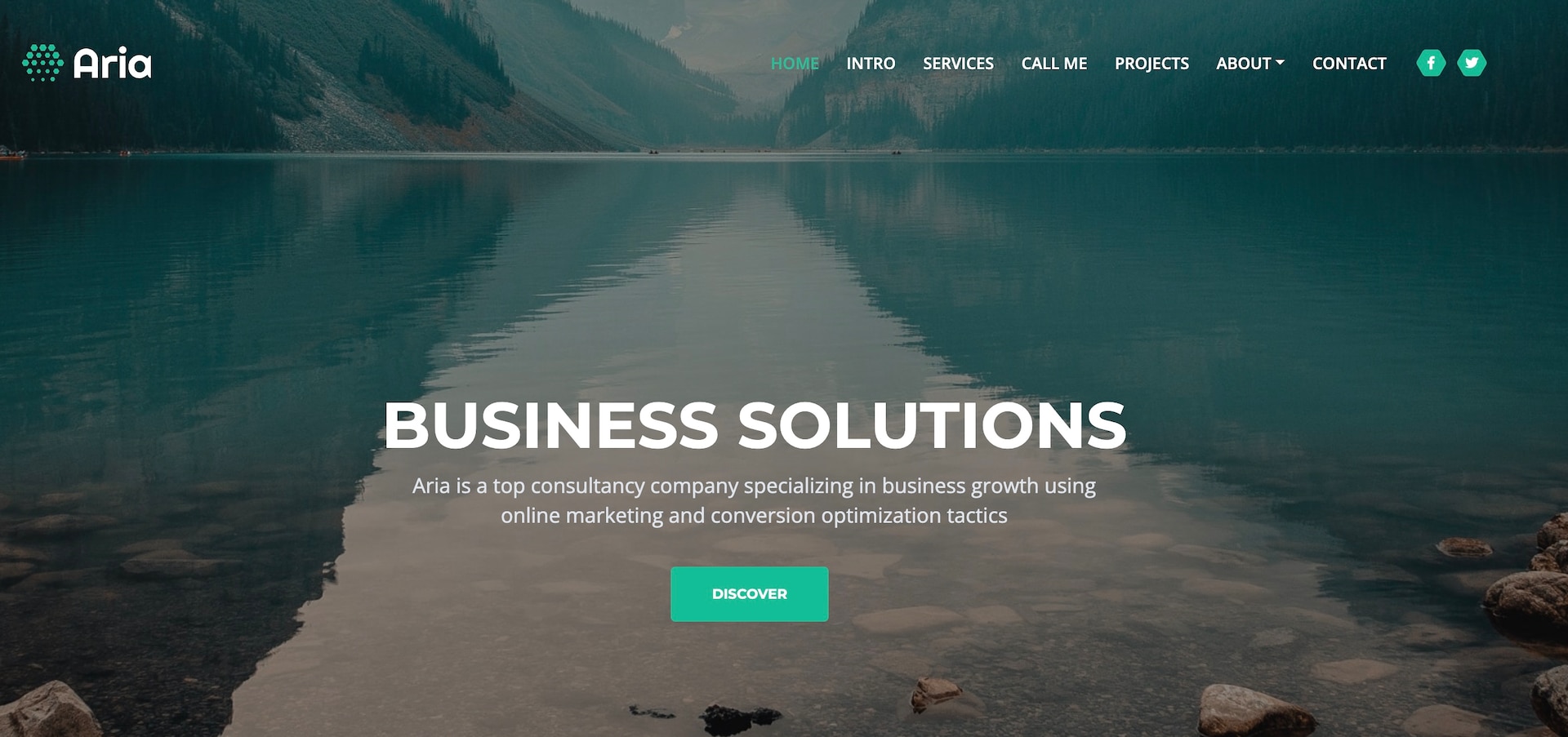

「Aria — コンバージョンの最適化術」

ルーティングドメインの持続性を示す証拠を収集すればするほど、このドメインがどうして機能し続けることができ、悪性と判断されずにいたのか不思議でなりません。

この答えを見つけるため、ルーティングドメインをさらに分析し、この詐欺インフラの持続性に関する理解を深めることにしました。バックエンド機能によってリダイレクトとフィルタリングが可能になることはわかっていますが、フロントエンドでは、Aria という名前のマーケティング会社と思われるドメインが使われていることが明らかになりました。この会社は、Web サイトによると「オンラインマーケティングとコンバージョンの最適化術」を提供しているそうです(図 5)。

「こんにちは、[名前を記入]です」

この Web サイトのコンテンツを調査したところ、本物の Web サイトでも、実在する会社でもないことがわかりました。これは、一般的に再利用されているテンプレート化された Web サイトなのです。その証拠は、Web サイトに掲載されている従業員のプロフィールにあります。同じ写真が、インターネット上のさまざまな Web サイトで使用されており、名前、言語、役職がそれぞれ異なるのです(図 6)。

また、フロントエンドの策略として同じ Aria を使用した有効なドメインが、ある時点で 1 万 954 個も見つかりました。さらに、バックエンドのリダイレクト機能とルーティング機能を使用してこれらのドメインを検証すると、 1,973 の Web サイトが依然として機能しており、20 以上の異なるホスティングプロバイダーでホストされていることがわかりました。つまり、これらの Web サイトは大規模な詐欺インフラの一部であるということです。

これらのルーティングドメインやリダイレクトドメインが侵害した痕跡をいくつか調査したところ、これらのドメインの一部がさまざまな詐欺キャンペーンやフィッシングキャンペーンのリダイレクトに使用されたことを示す証拠が見つかりました。それでも、ルーティングドメインは VirusTotal のようなプラットフォームによって悪性とは判断されませんでした。

このようなリダイレクトドメインの一部ではトラフィック量も多く、そのため、Similarweb にランクインするようになりました。その規模と攻撃者の潜在的な収益は容易に想像できます。ルーティングドメイン 1 個あたりの年間収益を 5,000~15 万米ドルと推定すると(前述のとおり)、機能するルーティングドメインが 1,973 個もあれば、かなりの額の収益を期待できます。

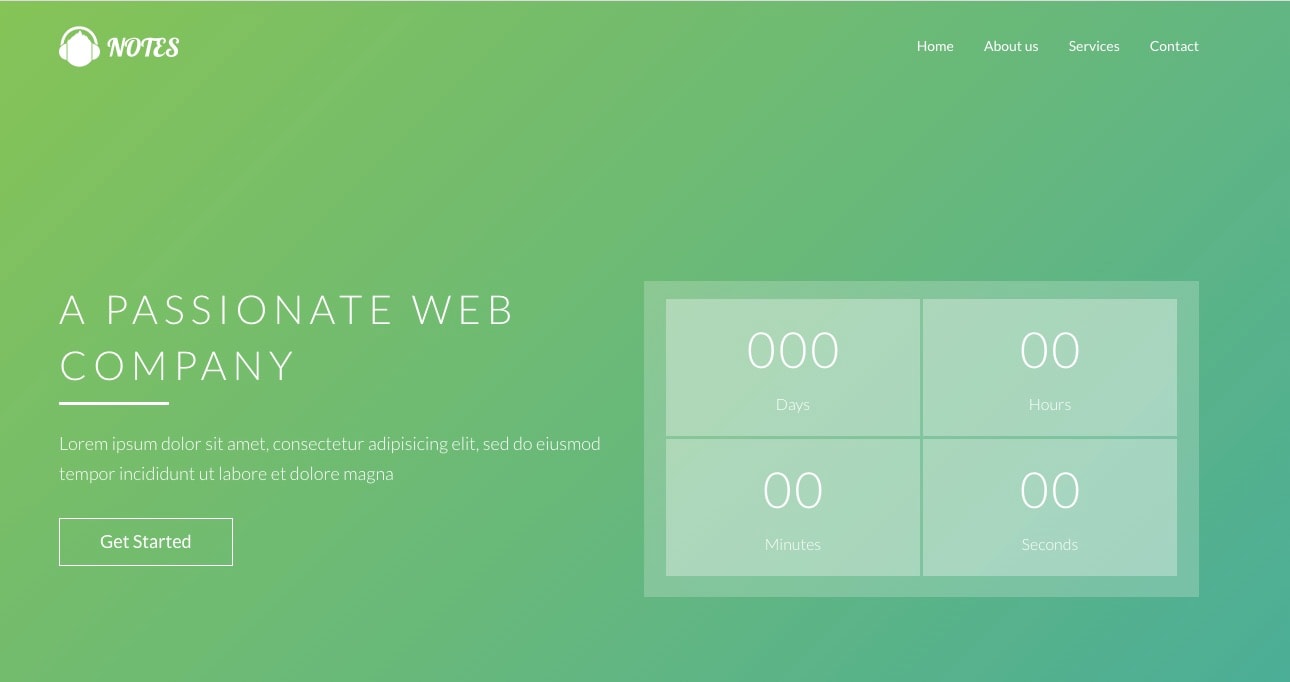

「Notes — 情熱的な Web 企業」

こういった結果だけでも驚かされ、圧倒されましたが、これで終わりではありませんでした。さらに調査を進めると、同じリダイレクト機能を使用して並行稼動する、関連性のある別の詐欺ネットワークの存在を示す証拠が見つかりました。

このケースで使用されていたフロントエンドテンプレートは、Notes という会社の Web サイトです。その会社は自社を「情熱的な Web 企業」とアピールしていました(図 7)。このインフラでは、ある時点で、同じテンプレートで機能しているドメインを 2 万 8,776 個確認できました。バックエンドのリダイレクト機能やルーティング機能を使用してこれらのドメインを検証したところ、依然として 9,839 の Web サイトが機能していることが判明しました。

Notes の詐欺インフラは、Aria インフラが無効になったときに有効になるバックアップとして作成されたものと思われます。時がたつにつれ、Notes を使用したアクティビティも多く目にするようになりました。

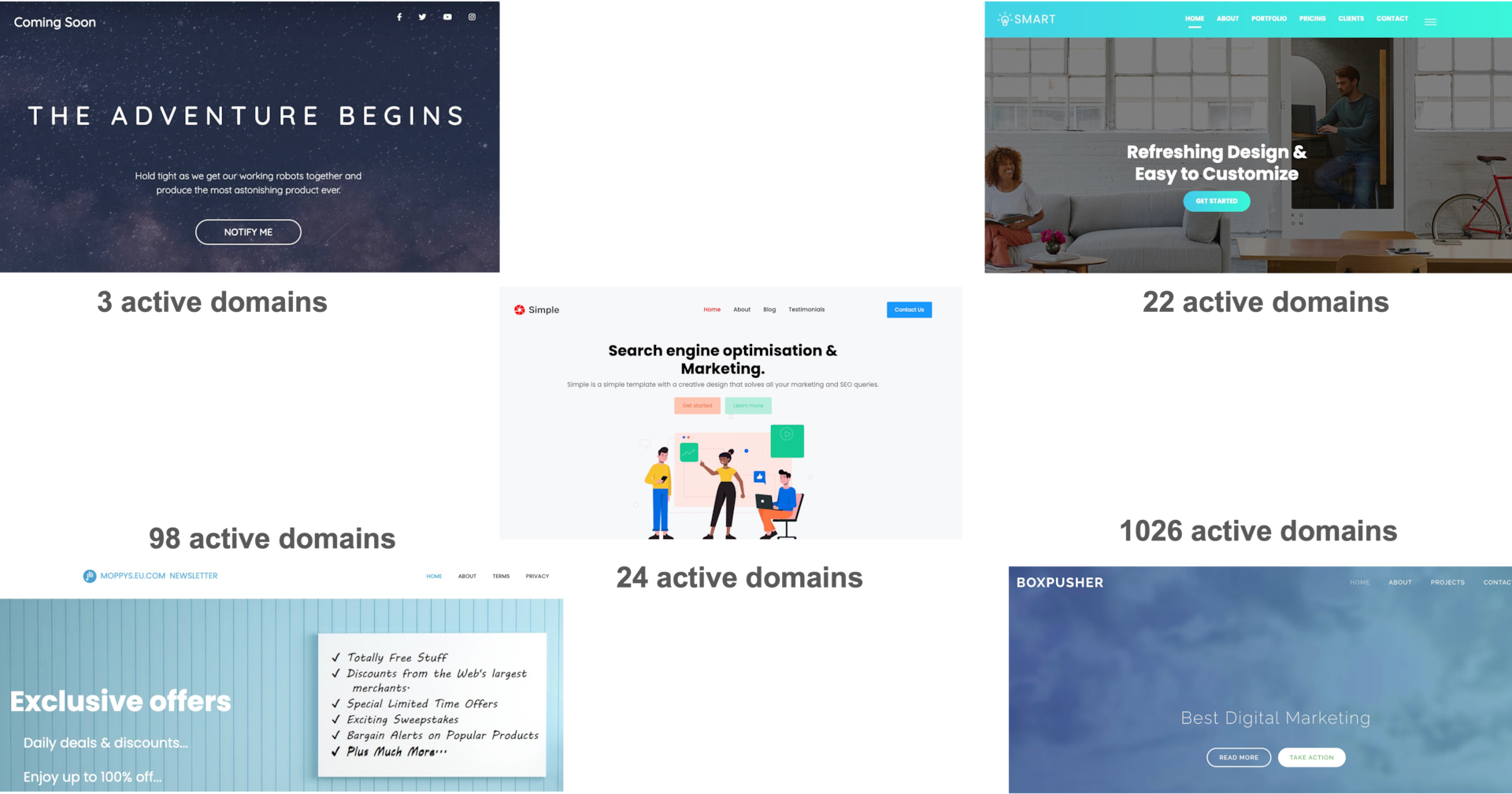

その他のテンプレートの発見

調査を続けていくと、驚くことに バックエンドにリダイレト機能を備えたテンプレート Web サイトがさらに 5 つ見つかりました。いずれも、Aria テンプレートや Notes テンプレートと同じリダイレクト機能を使用します(図 8)。これらの新たなテンプレートに関連付けられたドメインの数はそれほど多くありませんでしたが、詐欺インフラに関与して大規模かつ高度に運用されていることが明らかになりました。この 5 つのテンプレートは、以前に確認されたテンプレートに関連付けられていたため、同じインフラの一部であると考えています。

まとめ

Natalie Hamilton は、今後も姿や形を変えて登場し続けるでしょう。この継続的な詐欺の一環として、さまざまなキャンペーンの当選者となった彼女を追跡することができました(図 9)。詐欺の存続期間の長さと、悪用されたブランドの数の多さは、詐欺の奥深さを示しています。この詐欺は、ブランドの評判を守ろうとしているあらゆる企業にとって他人事ではないのです。

この詐欺は、攻撃者が成果を達成できる十分な能力、手法、規模を備えていることを示しています。詐欺に使われるサイトのトラフィック量は、そのキャンペーンの効果を証明しています。 以前のブログ記事で説明しているとおり、詐欺の手法は無限にあり、防御側にとっては検知が困難な状況です。セキュリティ対策を行っていても検知できない手法を攻撃者が使用しているのです。

インフラでは、不要なアクセスを除外し、ランディング Web サイトを入れ替えることができるため(2 つの例を使用)、検知と削除が困難になります。使用されているインフラの複雑さ(分布、規模、展開)を理解したら、詐欺がどのようにして存続するのかがわかりました。さらに、当社の調査では、攻撃者のエコシステム、目的、および見込まれる収益も明らかになっています。

検知の遅れが利益を生む

このインフラの分析から、攻撃者と防御用の製品やサービスの間にあるギャップが明確になりました。攻撃者は、防御対策の運営について深く理解しているため、フィッシング詐欺の検知と緩和を逃れる策を講じています。 ほとんどの場合、防御用の製品やサービスは検知と削除に重点を置いているのに対し、攻撃者は詐欺の検知は避けられないと認識しています。そのため、検知を 遅らせる さまざまな回避手法を取り入れています。検知が遅れれば遅れるほど、収益が増加していくのです。

この詐欺は、サイバースペースのグレーゾーンに潜んでいます。マルウェア、サプライチェーン、 ランサムウェア 攻撃などの脅威は注目されますが、詐欺やフィッシング攻撃は見落とされがちで、リソース不足や優先順位の低さから議論にもなりません。脅威の勢いには圧倒されます。このインフラが示すレベルの高さは、その状況をまさに物語っているのです。

正規と詐欺の境界線

この調査で示されたルーティングとリダイレクトのインフラも、正規と詐欺の間にある境界線があいまいである証拠です。インフラは悪性コンテンツをホスティングしているのではなく、コンテンツの配信を可能にしているだけです。そのため、インフラを有罪と見なして削除することは非常に困難です。

攻撃者はハードルを上げています。対抗する私たちは、悪性コンテンツの検知と削除の方法を見直し、詐欺に対抗するためにブランドのモチベーションを高め、ランディング Web サイトや悪性インフラの迅速な検知、ホスティングサービスとの連携による短時間での削除などに取り組む必要があります。私たちも、態勢を強化する時期が来ているのです。

常に警戒

Akamai Security Intelligence Group は、この詐欺だけではなく、似たような詐欺も引き続き監視し、情報を提供していきます。このような詐欺は現実世界に影響を及ぼすため、セキュリティ担当者も消費者も同様に警戒しなければなりません。最新のセキュリティリサーチの結果を把握するために、 Twitter で Akamai をフォローしてください!