La estafa de phishing interminable: cuando "Natalie Hamilton" resurgió con una venganza (y una taladradora)

Comentario editorial y adicional de Tricia Howard

Resumen ejecutivo

Los investigadores de Akamai han estado realizando un seguimiento de una campaña de estafa que ha estado activa desde al menos marzo de 2022 y que se ha mantenido activa mediante diversas técnicas de ocultación sofisticadas.

La infraestructura de back-end de la estafa se ha mantenido resistente, a pesar de que las páginas de inicio de la estafa han sido retiradas. Millones de visitantes han sido redirigidos de forma maliciosa a través de esta infraestructura.

Nuestro análisis del tráfico de un único sitio de enrutamiento muestra lo lucrativas que son estas estafas para los atacantes: Se calcula que recaudan entre 5000 y 150 000 dólares (como mínimo) anualmente por dominio malicioso.

Esta investigación en curso condujo a la detección de varios sitios con plantillas que se utilizan como front-end para la infraestructura de estafa vinculados a más de 40 000 dominios de enrutamiento maliciosos. En un momento dado, había 13 000 sitios activos simultáneamente alojados en más de 20 proveedores de alojamiento diferentes.

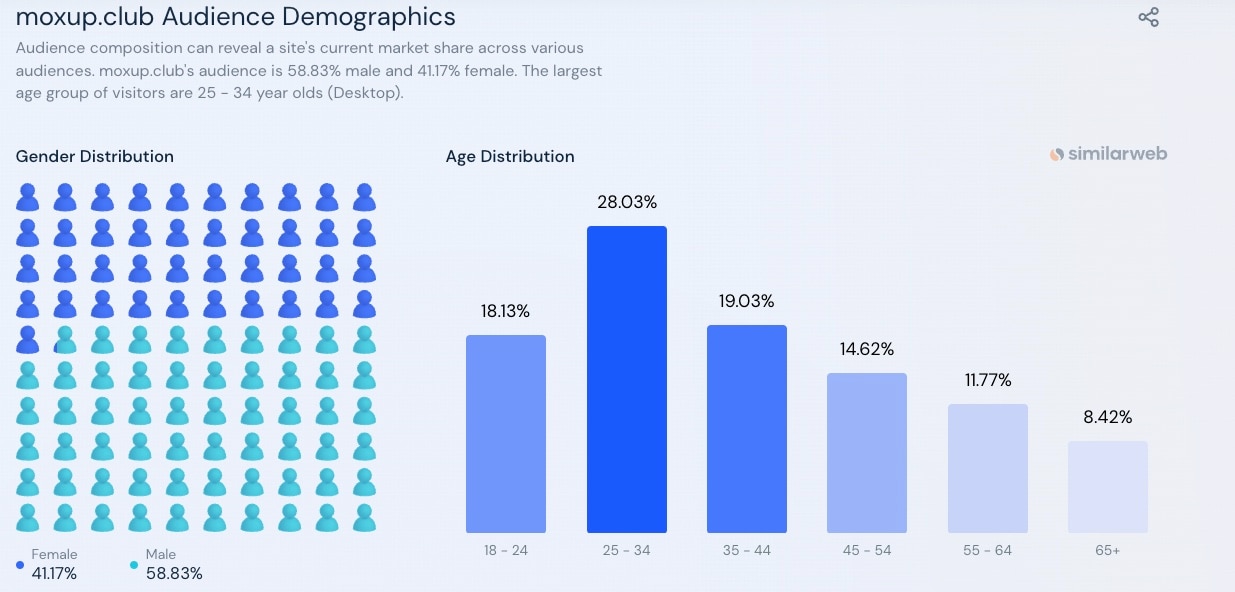

Mediante el análisis del tráfico a la infraestructura de estafa, podemos observar que el 58 % de las posibles víctimas son hombres, y el 28 % se encuentran en el rango de edad de 25 a 34 años.

Esta infraestructura muestra el nivel de esfuerzo y sofisticación que pueden alcanzar los atacantes para mantener la infraestructura que subyace tras los sitios de estafa. También pone de relieve la brecha entre los atacantes y los productos y servicios de defensa. La defensa se centra principalmente en las detecciones y los desmantelamientos, mientras que los adversarios reconocen que la detección de la estafa es inevitable y crean ocultaciones para evadir esta realidad.

Recapitulación

En noviembre de 2022, publicamos una publicación de blog que puso de relieve una sofisticada estafa de phishing que aprovechaba el espíritu festivo de los compradores online. La campaña de phishing comenzó con un correo electrónico que parecía provenir de un minorista legítimo, ofrecía la oportunidad de ganar un premio y utilizaba el espíritu navideño para atraer a posibles víctimas.

La campaña de phishing destacó por el uso de una infraestructura que incluía varias técnicas evasivas para evitar la detección, incluido el uso de URL acortadas, perfiles falsos de LinkedIn y proveedores de servicios web legítimos para alojar la funcionalidad de redireccionamiento de estafas con el fin de ocultar las URL maliciosas de la estafa.

Los atacantes también utilizaron el redireccionamiento del identificador de fragmento de URL, una técnica que utiliza un delimitador HTML para apuntar un navegador a un lugar específico de una página o sitio web para evitar la detección por parte de los productos de seguridad. Los atacantes crean URL generadas de forma aleatoria para filtrar visitantes no deseados y utilizan la potencia de las redes de distribución de contenido (CDN) para rotar de forma rápida y sencilla los nombres de dominio y las direcciones IP de sitios web de phishing sin necesidad de desmantelar la infraestructura del sitio web de phishing.

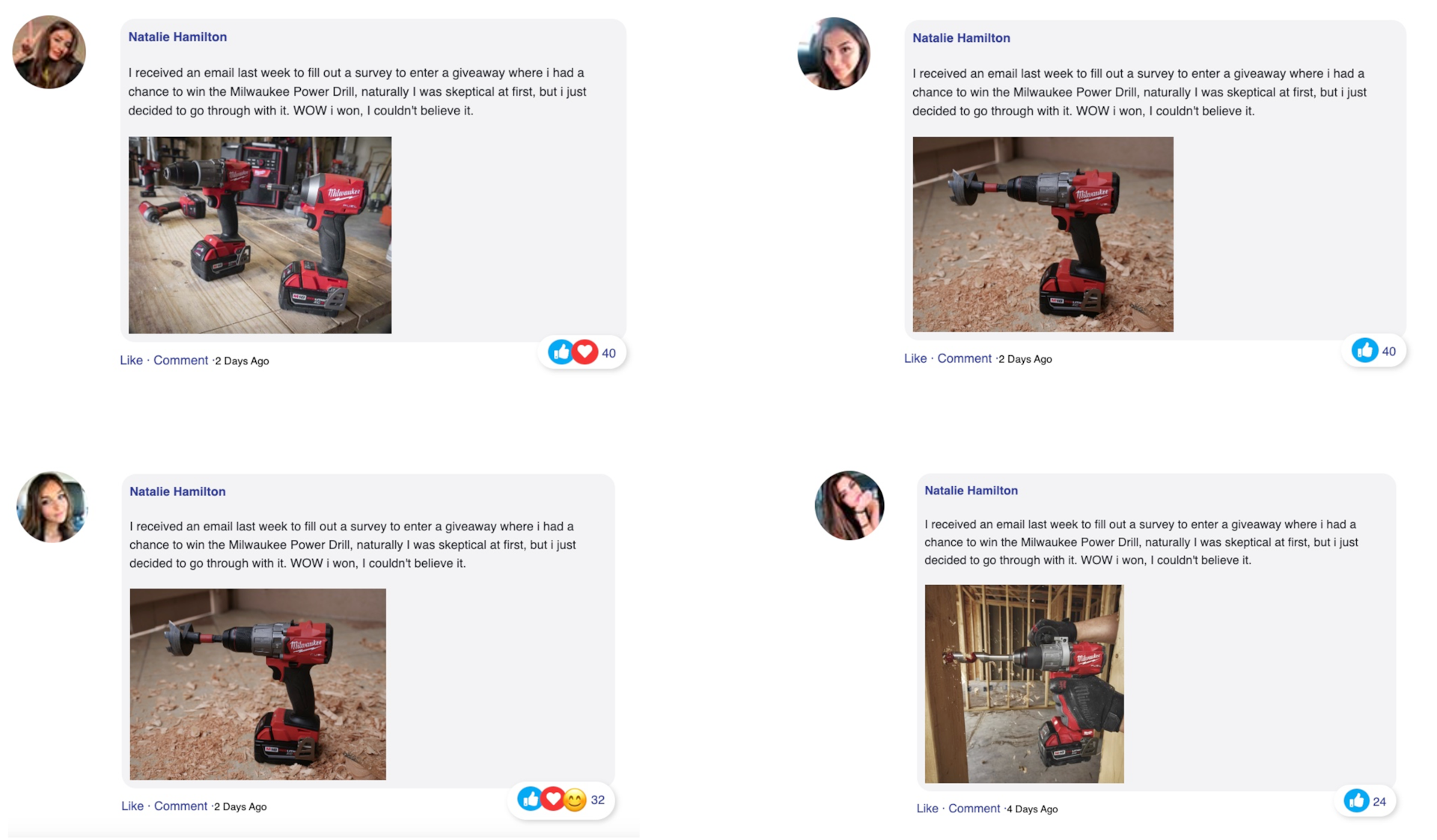

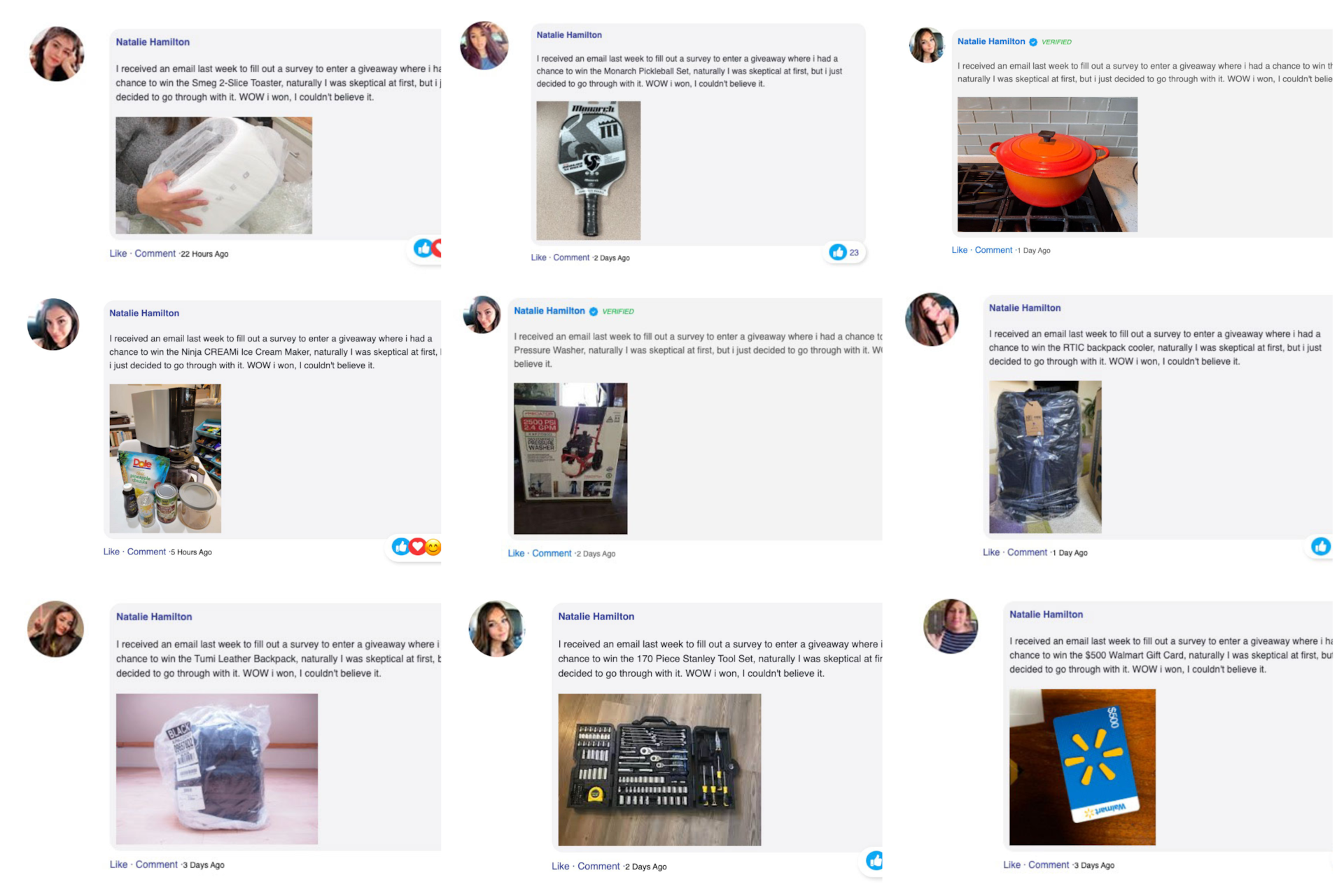

En lo que respecta a la parte de ingeniería social, hemos detectado usuarios falsos en sitios web de la estafa con "testimonios" de haber ganado un premio. Uno de esos falsos usuarios que llamó nuestra atención fue "Natalie Hamilton": la mujer con varias caras. Natalie fue el motivo de la segunda parte de nuestra investigación, descrita en esta publicación, y lo que nos llevó a comprender mejor la excepcional infraestructura de estafa y los posibles ingresos que generan una estafa que involucra a decenas de miles de sitios web y a aproximadamente millones de víctimas.

Natalie Hamilton vuelve a ganar

Unos meses después de nuestra anterior publicación de blog, mientras seguíamos haciendo un seguimiento de esas campañas de estafa, nos encontramos con Natalie Hamilton de nuevo (y esta vez resurgió con una venganza) ofreciéndonos la oportunidad de ganar una taladradora. Al actualizar los testimonios de los usuarios del sitio web de la estafa varias veces, el resultado era el mismo texto, pero con una imagen de perfil y una foto de taladradora diferentes (Figura 1).

El hecho de que Natalie regresara y de que esta estafa continuara prosperando fue un incentivo para buscar más allá del funcionamiento y la infraestructura detrás de Natalie, que no podía traer nada bueno.

Aplastar al topo: resiliencia y persistencia de una infraestructura

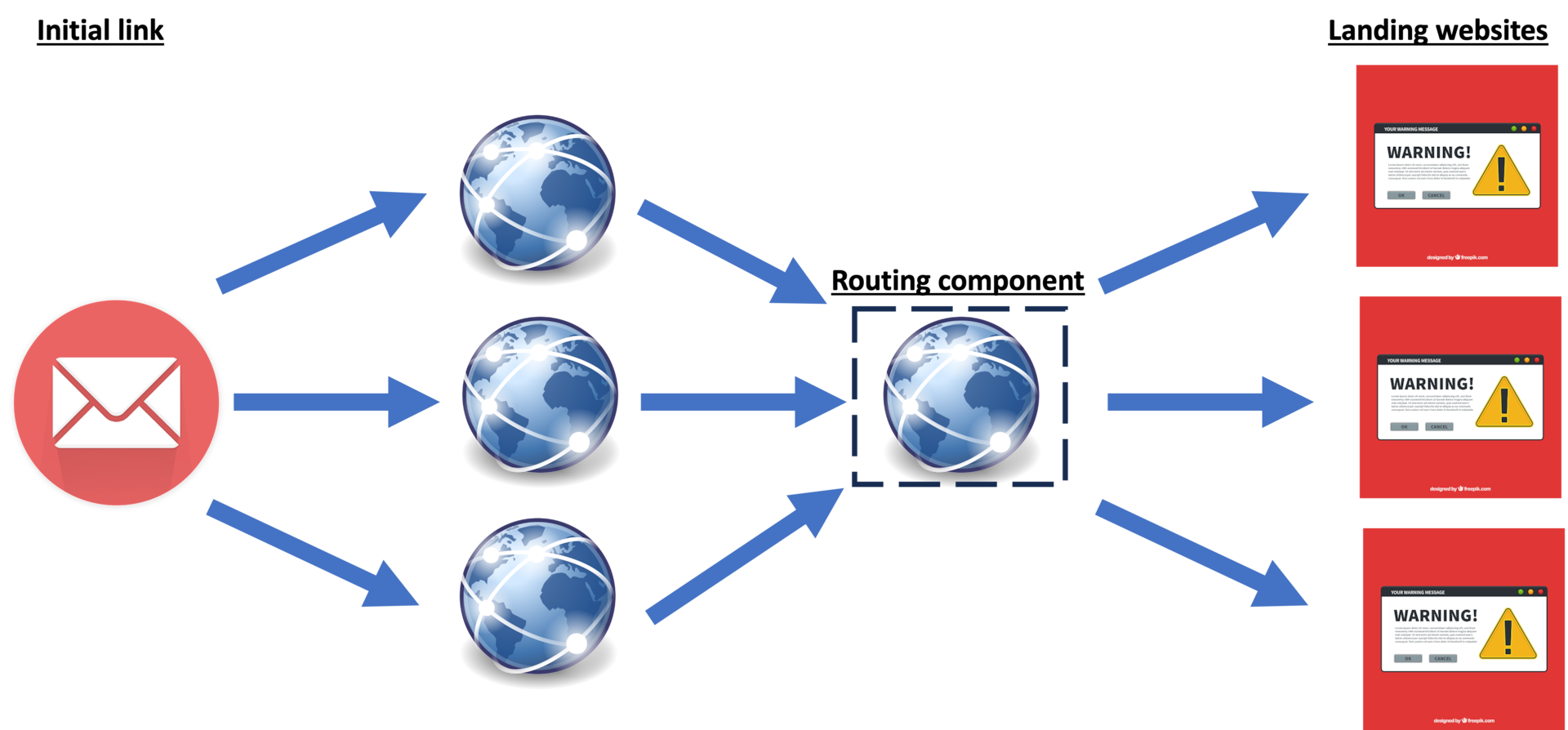

Al analizar los componentes de redireccionamiento de la estafa, pudimos observar una infraestructura de estafa que contiene una cadena de redireccionamientos, con funciones antidetección, lo que permitía que siguiera siendo resistente incluso después de que se desactivaran partes de ella. La evidencia de la resiliencia de la infraestructura se vio en los enlaces de redireccionamiento iniciales, detectados a gran escala, y de los que se ha constatado que llevan al sitio web de inicio de la estafa. Diez meses después de su uso inicial, incluso después de que el sitio web de inicio original fuera desmantelado, los enlaces siguen activos y llevan a nuevos sitios web de phishing, como el conocido juego de aplastar al topo.

Es decir, incluso después de que se desmantelara el sitio web de inicio de phishing original y dejara de estar activo, la infraestructura de redireccionamiento seguía activa, lo cual permitía el redireccionamiento a un nuevo sitio web de estafa.

Además, al supervisar el componente de enrutamiento (Figura 2), pudimos reconocer el enrutamiento de la infraestructura como evidencia de la persistencia de la estafa. El dominio que facilita el componente de enrutamiento muestra que este se ha utilizado para redireccionar a las víctimas a sitios web de inicio maliciosos desde al menos marzo de 2022, con pruebas de redireccionamiento a al menos 30 dominios maliciosos diferentes.

Si se analizan los 30 sitios web de inicio en VirusTotal, podemos ver que estos sitios web están marcados como maliciosos por un promedio de 9,5 motores de detección; en el otro extremo, el dominio de enrutamiento presenta una señal de detección débil con un solo motor de detección. El registro del dominio de enrutamiento se realizó en mayo de 2021, y el dominio dejó de existir en abril de 2023.

Revelando información sobre las posibles víctimas

Dado que ese dominio de enrutamiento estuvo activo durante un largo periodo y que a través de él se redireccionaron enormes cantidades de víctimas potenciales, el sitio web se hizo lo suficientemente popular como para que lo clasificara Similarweb, una plataforma de clasificación web. Un análisis detallado de este tráfico nos ofrece una visión excepcional del éxito de estas estafas.

Debido a que estos dominios son propiedad de los adversarios, el nivel de detalle mostrado por Similarweb es único. Pudimos ver información como el número de visitantes (víctimas potenciales), los datos demográficos de esos visitantes, y mucha más información. El análisis de estas características puede proporcionar puntos de datos para crear una estimación del flujo de ingresos que este tipo de infraestructura puede proporcionar a los adversarios.

Observamos entre 50 000 y 120 000 visitas al mes desde que el dominio se clasificó inicialmente (Figura 3). Esta información es otro testimonio de la persistencia de este componente de enrutamiento en la infraestructura de la estafa. Además, muestra el número de víctimas que se redirigen en diferentes campañas de ataque, y ese número es una prueba de la magnitud de la estafa.

El flujo persistente y continuo de visitantes (también conocido como el número de víctimas potenciales) puede ayudarnos a entender la economía subyacente a este tipo de estafas. Esta evidencia puede explicar la motivación de los adversarios y por qué las estafas de phishing siguen prosperando y, según parece, han llegado para quedarse.

Un botín sustancioso

Según la información que se muestra en Similarweb, podemos suponer que aproximadamente se ha redirigido 1 millón de visitantes a través del dominio del componente de enrutamiento. Incluso si solo el 0,1 % de esos visitantes dieran sus credenciales, esto equivale a 1000 credenciales robadas. Las credenciales robadas en la Dark Web se venden por entre 5 y 150 dólares cada una, con un potencial botín de 5000 a 150 000 dólares al año. Con este nivel de ingresos potenciales, se explica fácilmente cuál es la motivación del adversario para cometer estafas y actividades fraudulentas.

Datos demográficos

Existen otros datos interesantes que pueden observarse en los datos demográficos (Figura 4). Según Similarweb, el 28 % de las posibles víctimas tenían entre 25 y 34 años de edad, y el 58 % del total de las posibles víctimas eran hombres. Este tipo de información resulta valiosa a la hora de diseñar grupos de discusión en los programas de concienciación sobre phishing.

"Aria: tácticas de optimización de conversión"

A medida que recopilamos pruebas que muestran la persistencia del dominio de enrutamiento, es difícil no preguntarse cómo ha podido este dominio permanecer activo y evitar que se marque como malicioso.

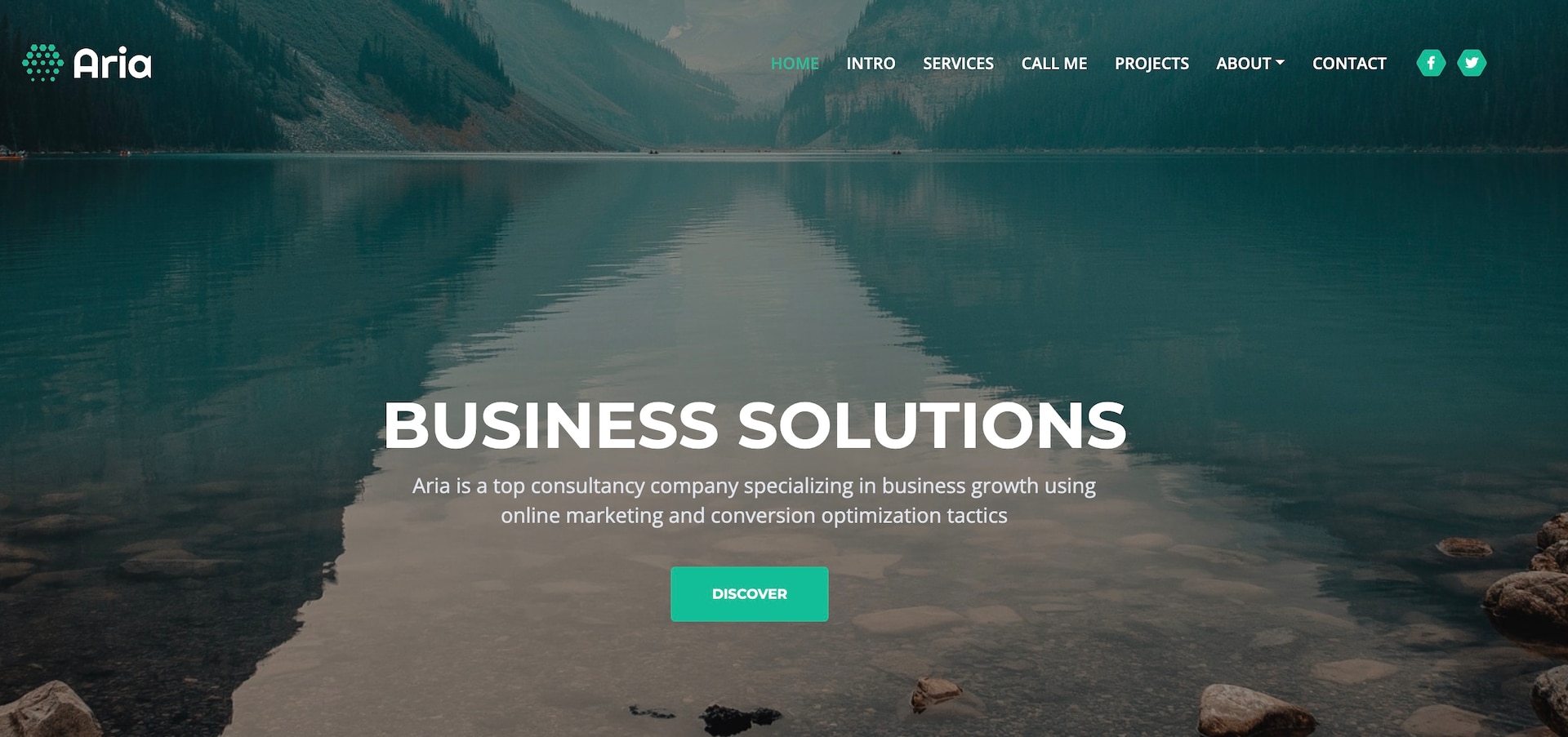

Para responder a esto, decidimos analizar más a fondo el dominio de enrutamiento para comprender mejor la naturaleza persistente de esta infraestructura de estafa. Aunque sabemos que la funcionalidad de back-end permite el redireccionamiento y el filtrado, el front-end reveló un dominio que parece ser una empresa de marketing de nombre Aria, que según el sitio web ofrece "online marketing and conversion optimization tactics” (tácticas de marketing online y optimización de conversión) (Figura 5).

"Hola, me llamo [rellene el espacio en blanco]"

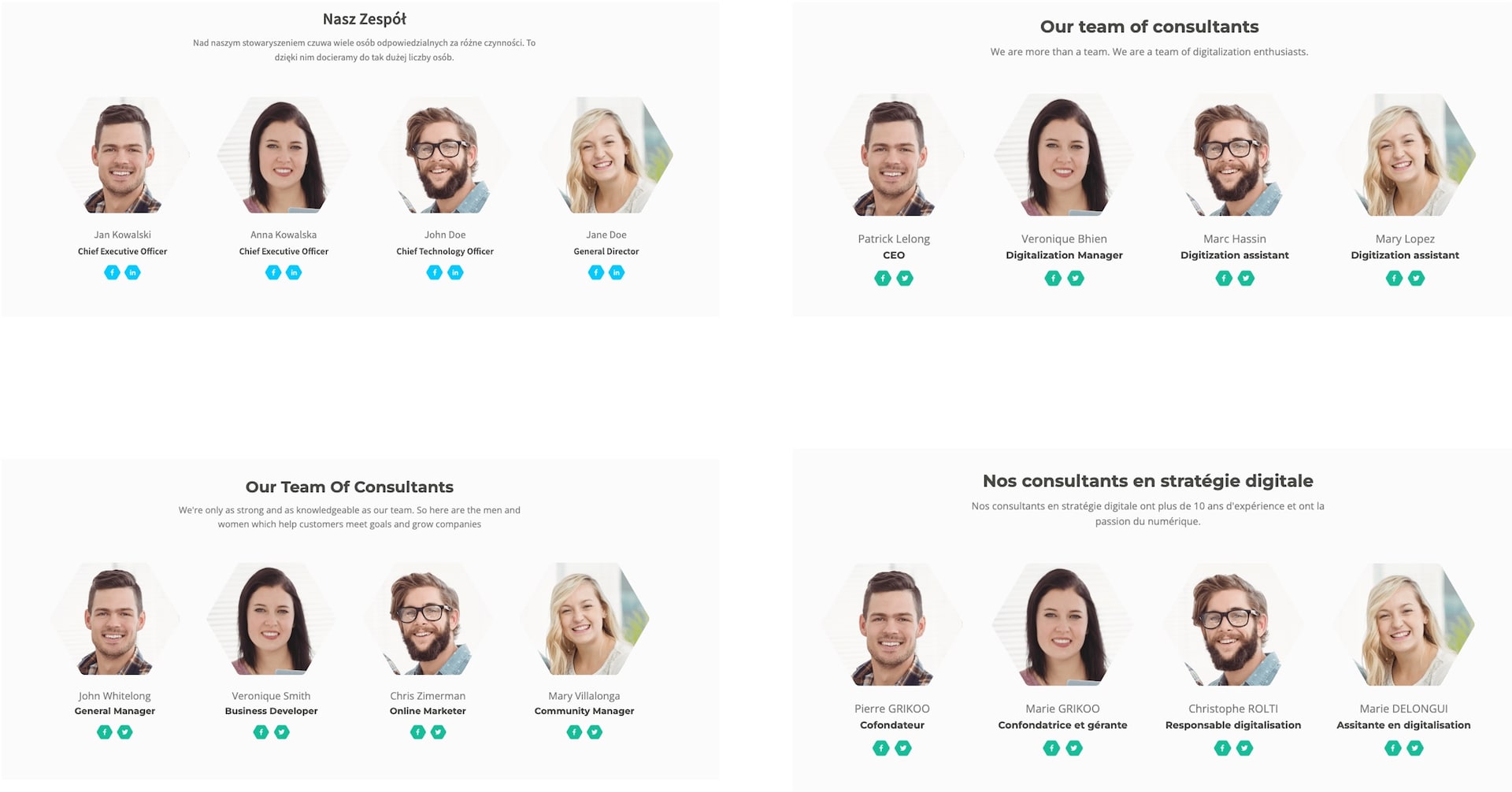

El examen del contenido de ese sitio web reveló que no se trata de un sitio web real ni de una empresa real, sino de un sitio web con plantillas que se está reutilizando a gran escala. La evidencia de esto se puede ver en los perfiles de los empleados del sitio web; las mismas fotos se están utilizando en diferentes sitios web de Internet, cada uno con un nombre,un idioma y una función diferentes (Figura 6).

También detectamos 10 954 dominios que estaban activos en algún momento y que utilizaban la misma estratagema de Aria de front-end. Además, la verificación de esos dominios con la funcionalidad de redireccionamiento y enrutamiento de back-end demuestra que hay todavía 1973 sitios web activos alojados en más de 20 proveedores de alojamiento diferentes, lo que significa que estos sitios web forman parte de una infraestructura de estafa mucho mayor.

La búsqueda de algunos indicadores de riesgo en esos dominios de enrutamiento y redireccionamiento revela pruebas que indican que algunos de estos dominios se utilizaron para redirigir diferentes campañas de phishing y estafa, y, también en esta ocasión, los dominios de enrutamiento no estaban marcados como maliciosos en plataformas como VirusTotal.

Algunos de esos dominios de redireccionamiento también recibieron un gran volumen de tráfico y, como resultado, fueron clasificados por Similarweb, destacando la escala y el potencial beneficio financiero del adversario. Si se calcula que un único dominio de enrutamiento tiene un flujo de ingresos de entre 5000 y 150 000 dólares al año (como se indicó anteriormente), los 1973 dominios de enrutamiento activos restantes aumentan significativamente ese flujo de ingresos potencial.

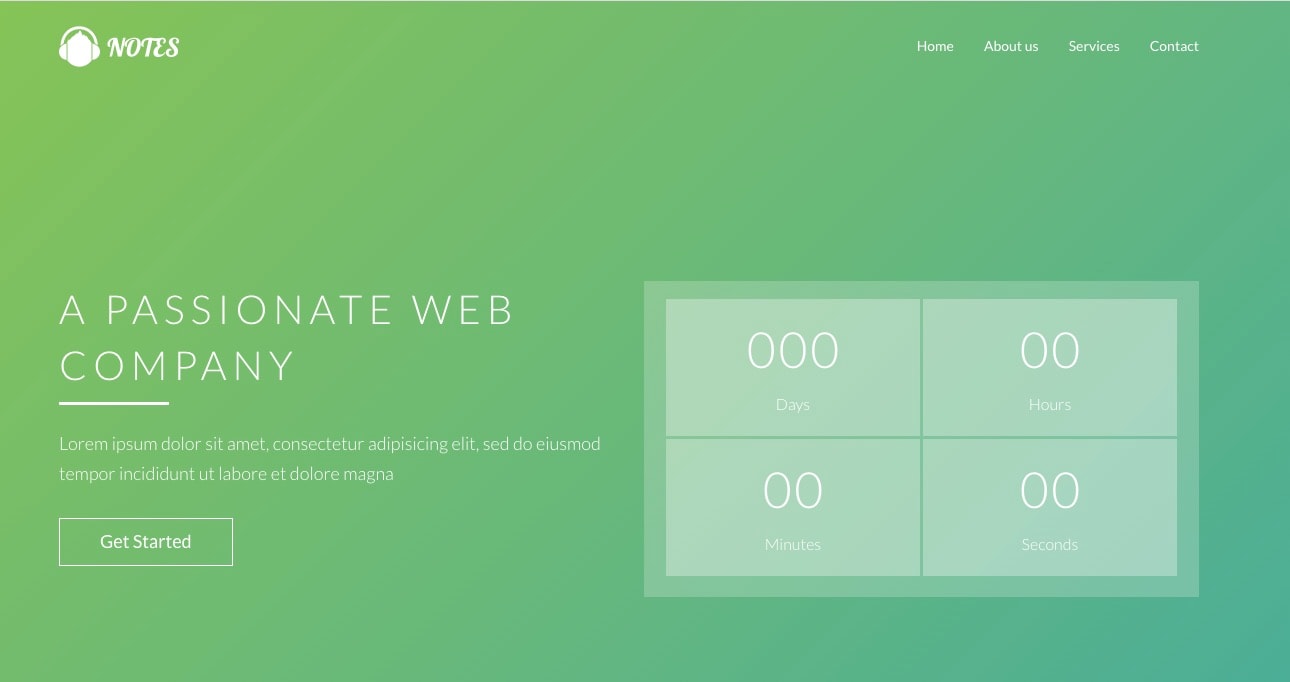

Notes: una empresa web apasionada

Aunque estos hallazgos fueron sorprendentes y abrumadores, no nos detuvimos ahí. Una investigación más profunda nos permitió encontrar evidencia de la existencia de otra red de estafas, paralela y relacionada, que operaba con la misma funcionalidad de redireccionamiento.

La plantilla de front-end que se utilizó en este caso fue para una empresa denominada Notes, que se promociona como “a passionate web company” (una empresa web apasionada) (Figura 7). En esta infraestructura, pudimos ver 28 776 dominios que en un momento dado estaban activos con la misma plantilla. Al verificar esos dominios con la funcionalidad de redireccionamiento y enrutamiento de back-end, determinamos que 9839 siguen siendo sitios web activos.

Creemos que la infraestructura de estafa de Notes se creó como una copia de seguridad que se activará cuando la infraestructura de Aria se desactive; con el tiempo, empezamos a observar una mayor actividad a través de Notes.

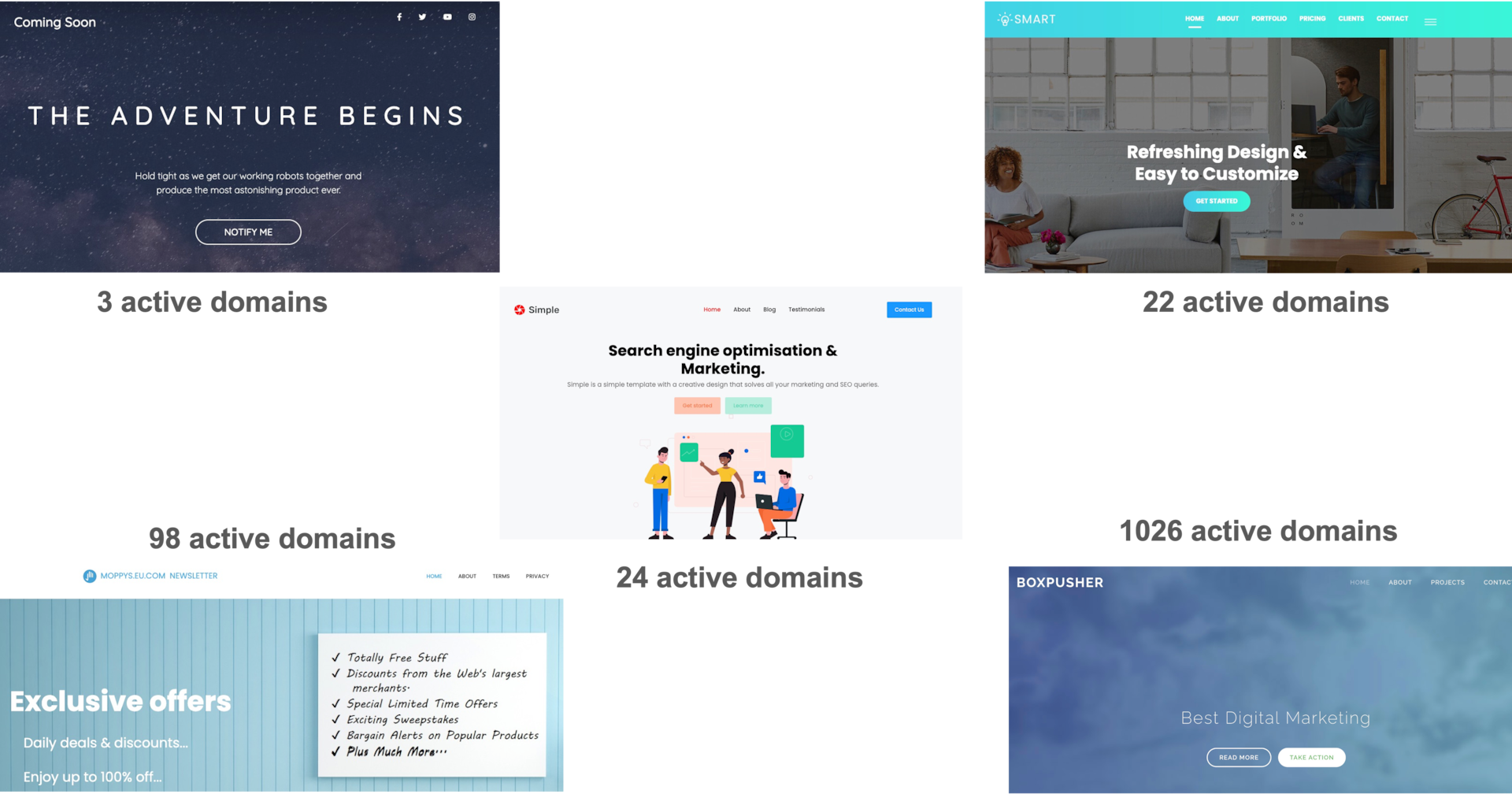

Detección de más plantillas

Mientras continuábamos con nuestra investigación, nos quedamos sorprendidos al descubrir cinco sitios web de plantillas adicionales que tienen una funcionalidad de redireccionamiento en el back-end, con la misma funcionalidad de redireccionamiento que las plantillas de Aria y Notes (Figura 8). Los números de dominios asociados a esas nuevas plantillas eran menos significativos, pero revelan la gran escala y el alto nivel de operaciones implicados en la infraestructura de la estafa. Las cinco plantillas adicionales estaban asociadas a las plantillas detectadas anteriormente, por lo que consideramos que forman parte de la misma infraestructura.

Resumen

Natalie Hamilton continúa apareciendo con un aspecto diferente en diferentes formularios. Pudimos realizar su seguimiento como ganadora de numerosos premios en muchas campañas formando parte de esta estafa continuada (Figura 9). La duración de la estafa y el gran número de marcas de las que se ha aprovechado son un indicativo de su alcance. Esta estafa es relevante para todas las empresas que intentan proteger la reputación de su marca.

Esta estafa muestra la solidez de las capacidades, las técnicas y la escala del adversario, que generan buenos resultados. El volumen de tráfico en estos sitios demuestra lo eficaces que son estas campañas. Como se detalla en nuestra anterior publicación de blog, el interminable conjunto de técnicas hace que la detección de estafas sea todo un desafío para los defensores: estos atacantes utilizan técnicas que pueden pasar desapercibidas incluso para medidas de seguridad.

La infraestructura puede filtrar el acceso no deseado y rotar los sitios web de inicio (solo por citar dos ejemplos), lo que dificulta las detecciones y las desmantelaciones. Una vez que comprendimos la complejidad de la infraestructura que se utiliza (la distribución, la escala y la implementación), quedó claro cómo ha podido continuar esta estafa. Además, nuestra investigación pone de manifiesto el ecosistema, los objetivos y las ganancias potenciales del adversario.

La detección tardía puede ser rentable

El análisis de esta infraestructura pone de manifiesto las brechas entre los atacantes y los productos y servicios de defensa. Los adversarios tienen un conocimiento profundo de cómo operan los sistemas de defensa y, por ello, incluyen medidas para evadir la detección y la mitigación en sus estafas de phishing. En la mayoría de los casos, los productos y los servicios de defensa se centran en las detecciones y los desmantelamientos, a la vez que los adversarios reconocen que la detección de la estafa es inevitable. Por ello, utilizan una variedad de técnicas evasivas para demorar la detección. Cuanto más tiempo pasen desapercibidos antes de la detección, más dinero ganarán.

Esta estafa prospera en la zona indefinida del ciberespacio. Aunque son otras amenazas, como los ataques de malware, a la cadena de suministro y de ransomware , las que captan la atención, los ataques de estafa y phishing se suelen pasar por alto y se descartan con argumentos como la falta de recursos y la prioridad. El panorama de amenazas es abrumador, y el nivel de sofisticación que presenta esta infraestructura muestra exactamente esto.

La línea entre lo legítimo y la estafa

La infraestructura de enrutamiento y redireccionamiento presentada en esta investigación también evidencia la línea borrosa existente entre lo que se considera legítimo y lo que es una estafa. La infraestructura no aloja contenido malicioso, solo permite la distribución del contenido, por lo que incriminar a la infraestructura para su desmantelamiento es mucho más complicado.

Los adversarios suben el listón. Es necesario revisar la forma de detectar y desmantelar el contenido malicioso, aumentar la motivación de la marca para luchar contra las estafas, detectar los sitios web de inicio y la infraestructura maliciosa con más rapidez, colaborar con servicios de alojamiento para reducir el tiempo necesario para los desmantelamientos, y mucho más. Ha llegado el momento de que también nosotros demos un paso adelante.

Mantenerse alerta

El grupo de inteligencia sobre seguridad de Akamai seguirá supervisando esta estafa, así como otras similares, y proporcionando estas publicaciones. Es imprescindible que tanto los profesionales de la seguridad como los consumidores sean cautelosos ante estas estafas, ya que tienen consecuencias reales. Para estar al día de las últimas investigaciones sobre seguridad, ¡síganos en Twitter!

&g=https://www.akamai.com/es/blog/security-research/never-ending-sophisticated-phishing-scam-campaign&r=&ch=blog&server=www.akamai.com&v0=&v1=www.akamai.com/es/blog/security-research/never-ending-sophisticated-phishing-scam-campaign&v2=https://www.akamai.com/es/blog/security-research/never-ending-sophisticated-phishing-scam-campaign&v3=blog:security-research:never-ending-sophisticated-phishing-scam-campaign&v4=/es/blog/security-research/never-ending-sophisticated-phishing-scam-campaign&v5=es:us&v22=Or Katz&v24=2023-08-16&v31=blog:security-research:never-ending-sophisticated-phishing-scam-campaign&v32=&v33=&v61=&v62=&v63=&v64=&v65=&v66=&v67=&v68=security-research,research,cyber-security,phishing,security-research,research,cyber-security,phishing&v69=&v70=&v25=opted out&s=1280x720&cl=none&AQE=1)