L'escroquerie par hameçonnage sans fin : Quand « Natalie Hamilton » est réapparue avec soif de vengeance (et une perceuse électrique)

Commentaires éditoriaux et additionnels de Tricia Howard

Synthèse

Les chercheurs d'Akamai ont suivi une campagne d'escroquerie active depuis au moins mars 2022 et qui est restée active grâce à diverses techniques de brouillage sophistiquées.

L'infrastructure dorsale de l'escroquerie est restée résistante, malgré le fait que les pages d'accueil de l'escroquerie aient été supprimées. Des millions de visiteurs ont été sournoisement redirigés à travers cette infrastructure.

Notre analyse du trafic d'un seul site de routage brosse un tableau de la rentabilité de ces escroqueries pour les attaquants : On estime qu'ils gagnent entre 5 000 et 150 000 dollars (au moins) par an et par domaine malveillant.

Les recherches en cours ont permis de découvrir de nombreux sites modèles utilisés comme interfaces pour l'infrastructure frauduleuse et liés à plus de 40 000 domaines de routage malveillants. À un moment donné, il y avait 13 000 sites actifs simultanément, hébergés par plus de 20 fournisseurs d'hébergement différents.

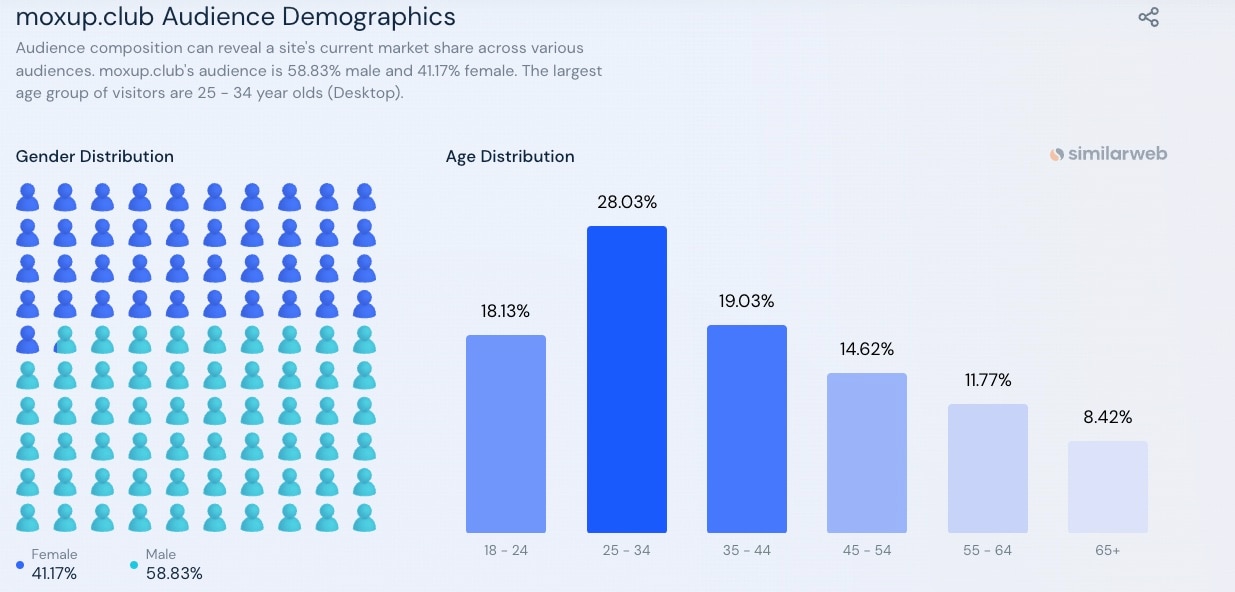

L'analyse du trafic vers l'infrastructure frauduleuse indique que 58 % des victimes potentielles sont des hommes et que 28 % d'entre elles sont âgées de 25 à 34 ans.

Cette infrastructure montre le niveau d'effort et de sophistication que les attaquants atteindront pour maintenir l'infrastructure derrière les sites frauduleux. Elle met également en évidence l'écart entre les attaquants et les produits et services défensifs. La défense se concentre principalement sur les détections et les neutralisations, tandis que les adversaires reconnaissent que la détection de l'escroquerie est inévitable et créent des brouillages pour échapper à cette réalité.

Résumé

En novembre 2022, nous avons publié un article de blog qui mettait en évidence une escroquerie par hameçonnage sophistiquée qui ciblait le sentiment de vacances des acheteurs en ligne. La campagne d'hameçonnage en question a commencé par un e-mail semblant provenir d'un détaillant légitime, offrant la possibilité de gagner un prix et utilisant l'esprit des fêtes pour attirer les victimes potentielles.

Elle s'est distinguée par l'utilisation d'une infrastructure comprenant diverses techniques d'évasion pour éviter d'être détectée, notamment l'utilisation de raccourcis d'URL, de faux profils LinkedIn et de fournisseurs de services Web légitimes pour héberger la fonctionnalité de redirection de l'escroquerie afin de dissimuler les URL malveillantes de l'escroquerie.

Les attaquants ont également utilisé la redirection de l'identificateur de fragment d'URL, une technique utilisant une ancre HTML pour diriger un navigateur vers un endroit spécifique d'une page ou d'un site Web afin d'échapper à la détection par les produits de sécurité. Les attaquants génèrent des URL de manière aléatoire pour filtrer les visiteurs indésirables et utilisent la puissance des réseaux de diffusion de contenu(CDN)pour remplacer rapidement et facilement les noms de domaine et les adresses IP des sites d'hameçonnage sans mettre hors service l'infrastructure de ces sites.

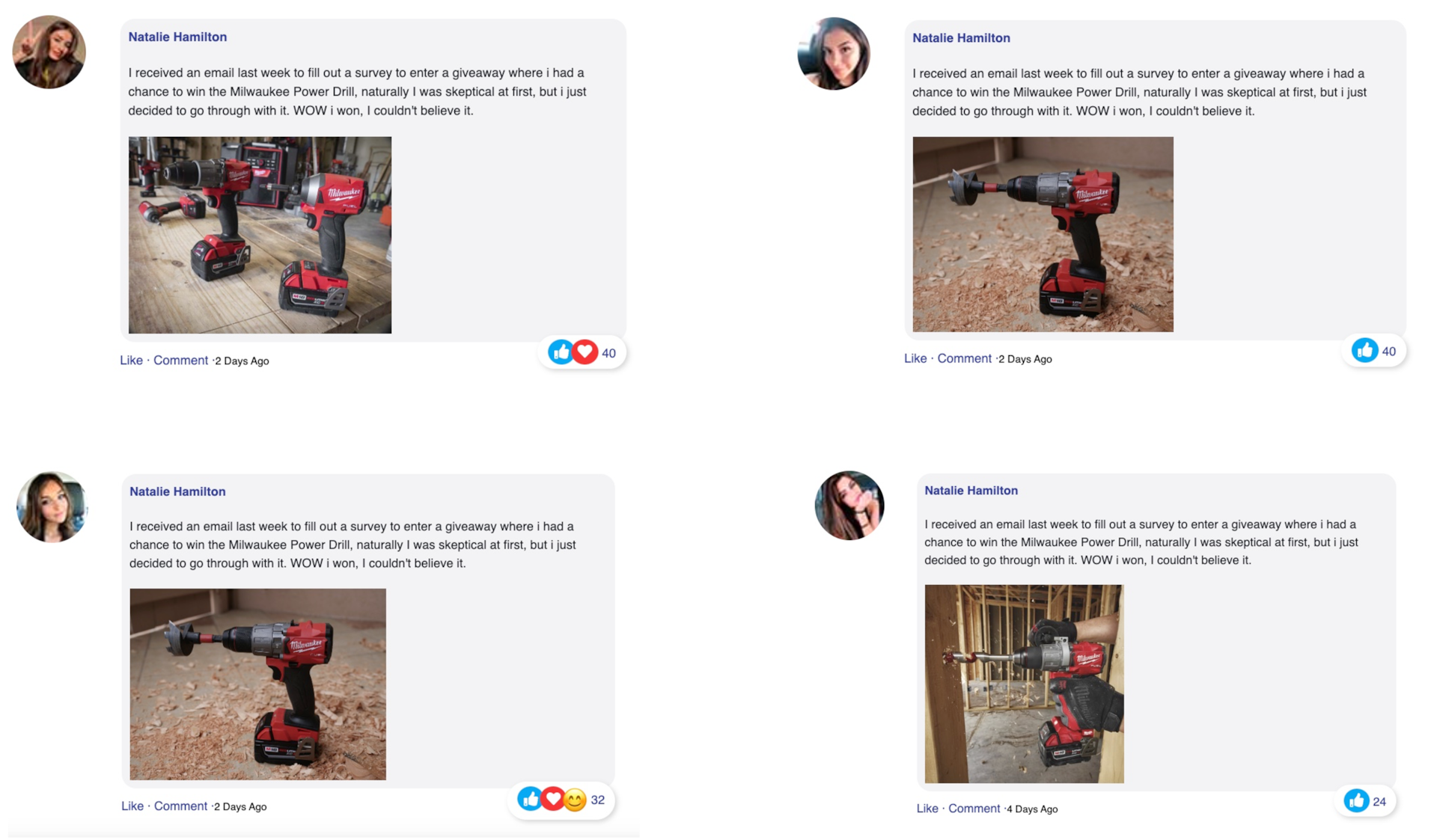

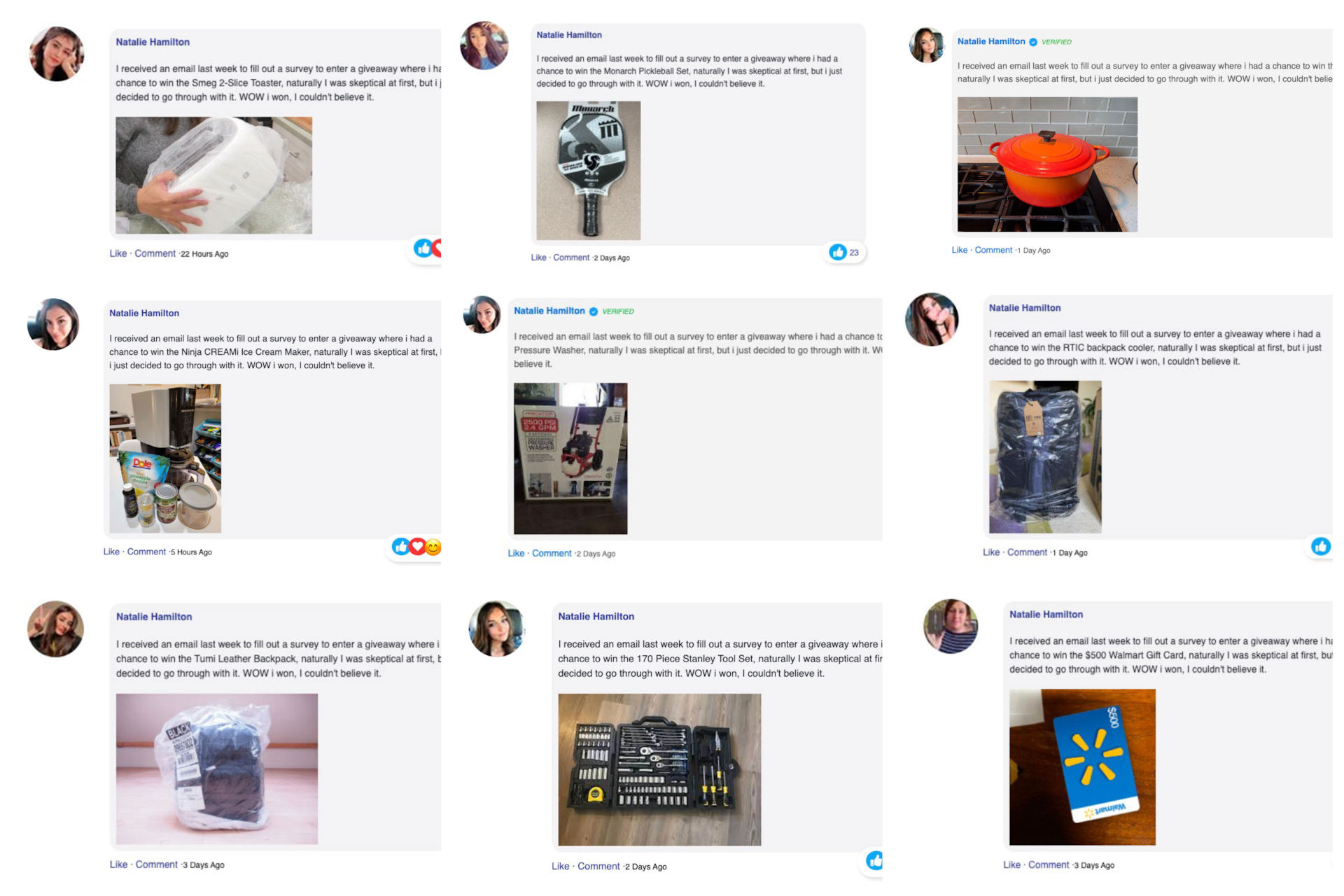

Du côté de l'ingénierie sociale, nous avons vu de faux utilisateurs sur des sites Web frauduleux avec des « témoignages » de la récompense qu'ils ont reçue. L'un de ces faux utilisateurs qui ont attiré notre attention est « Natalie Hamilton »: la femme aux multiples visages. Natalie est à l'origine de la deuxième partie de notre recherche, décrite dans ce billet, qui nous a permis de mieux comprendre l'infrastructure exceptionnelle de l'escroquerie et les revenus potentiels qui alimentent une escroquerie impliquant des dizaines de milliers de sites Web et des millions de victimes selon les estimations.

Natalie Hamilton gagne à nouveau

Quelques mois après notre précédent billet de blog,alors que nous continuions à suivre ces campagnes d'escroquerie, nous sommes à nouveau tombés sur Natalie Hamilton. Cette fois-ci, elle est réapparue avec une soif de vengeance, nous offrant la chance de gagner une perceuse électrique. L'actualisation à plusieurs reprises des témoignages des utilisateurs du site Web frauduleux a abouti au même texte, mais avec une image de profil et une photo de perceuse électrique différentes (Figure 1).

Le retour de Natalie et le fait que cette escroquerie continue de prospérer nous ont incités à examiner de plus près le fonctionnement et l'infrastructure qui se cachent derrière cette méchante Natalie.

Jeu de la taupe : résilience et persistance d'une infrastructure

En examinant les composants de redirection de l'escroquerie, nous avons pu constater que l'infrastructure frauduleuse contenait une chaîne de redirections, avec des fonctions anti-détection, ce qui permettait à l'infrastructure de rester résiliente même après la désactivation de certaines parties de l'infrastructure. La résilience de l'infrastructure a été démontrée par des liens de redirection initiaux, trouvés dans la nature, dont on sait qu'ils mènent au site Web de destination frauduleux. Dix mois après leur première utilisation, et même après la suppression du site Web de destination d'origine, les liens sont toujours actifs et mènent à de nouveaux sites d'hameçonnage, comme le célèbre jeu de la taupe.

En d'autres termes, même une fois le site de destination d'origine d'hameçonnage supprimé et rendu inactif, l'infrastructure de redirection est restée active, ce qui permettait la redirection vers un nouveau site frauduleux.

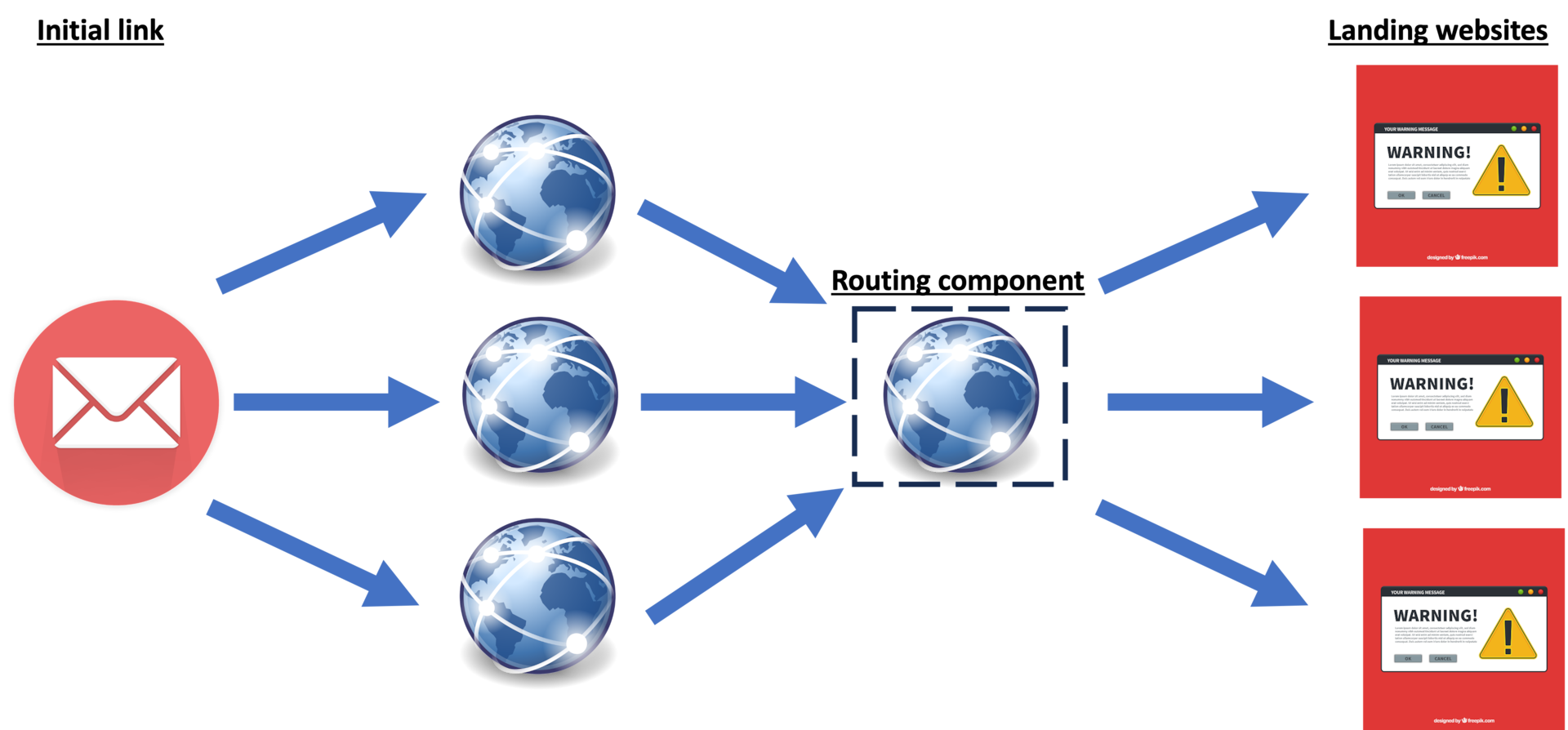

En outre, lorsque nous avons surveillé le composant de routage (Figure 2), nous avons été en mesure de reconnaître le routage de l'infrastructure comme une preuve de la persistance de l'escroquerie. Le domaine qui facilite le routage montre qu'il a été utilisé pour rediriger les victimes vers des sites Web de destination malveillants depuis au moins mars 2022, avec des preuves de redirection vers au moins 30 domaines malveillants différents.

En examinant les 30 sites Web de destination sur VirusTotal,on constate que ces sites sont signalés comme malveillants par une moyenne de 9,5 moteurs de détection. À l'opposé, le domaine de routage présente un signal de détection faible avec un seul moteur de détection. L'enregistrement du domaine de routage a été effectué en mai 2021, et le domaine a cessé d'exister en avril 2023.

Des informations révélatrices sur les victimes potentielles

Étant donné que ce domaine de routage a été actif pendant une longue période et qu'un nombre massif de victimes potentielles y ont été redirigées, le site Web est devenu suffisamment populaire pour être classé par Similarweb,une plateforme de classement Web. Un examen détaillé de ce trafic nous donne un rare aperçu du succès de ces escroqueries.

Puisque ces domaines appartiennent à des adversaires, le niveau de détail montré par Similarweb est unique. Nous avons pu voir des informations telles que le nombre de visiteurs (victimes potentielles), les données démographiques de ces visiteurs et bien plus encore. L'analyse de ces caractéristiques peut fournir des points de données permettant d'estimer le flux de revenus que ce type d'infrastructure peut rapporter aux adversaires.

Nous avons constaté entre 50 000 et 120 000 visites par mois depuis le classement initial du domaine (Figure 3). Cette information confirme la persistance de ce composant de routage dans l'infrastructure frauduleuse. En outre, elle indique le nombre de victimes redirigées lors de différentes campagnes d'attaque, ce qui prouve l'ampleur de l'escroquerie.

Le flux persistant et continu de visiteurs (dit autrement, le nombre de victimes potentielles) peut nous aider à comprendre l'économie qui se cache derrière ce type d'escroquerie. Ces éléments peuvent expliquer la motivation des adversaires et les raisons pour lesquelles les escroqueries par hameçonnage continuent de prospérer et ne vont pas s'arrêter de si tôt.

Un butin lucratif

D'après les informations disponibles sur Similarweb, nous pouvons supposer qu'environ 1 million de visiteurs ont été redirigés via le domaine du composant de routage. Même si seulement 0,1 % de ces visiteurs divulguent leurs informations d'identification, cela représente 1 000 identifiants volés. Les identifiants volés sur les marchés noirs se vendent entre 5 et 150 dollars américains chacun, ce qui représente un butin potentiel de 5 000 à 150 000 dollars par an. La prise en compte de ce niveau de revenu potentiel explique facilement ce qui motive les adversaires à commettre des escroqueries et des fraudes.

Données démographiques

Les données démographiques (Figure 4) apportent un autre éclairage intéressant. Selon Similarweb, 28 % des victimes potentielles étaient âgées de 25 à 34 ans, et 58 % du total des victimes potentielles étaient des hommes. Ce type d'information est précieux pour concevoir des groupes de discussion pour les programmes de sensibilisation à l'hameçonnage.

« Aria : tactiques d'optimisation des conversions »

Alors que nous recueillons des preuves de la persistance du domaine de routage, il est difficile de ne pas se demander comment ce domaine est resté actif et n'a pas été signalé comme malveillant.

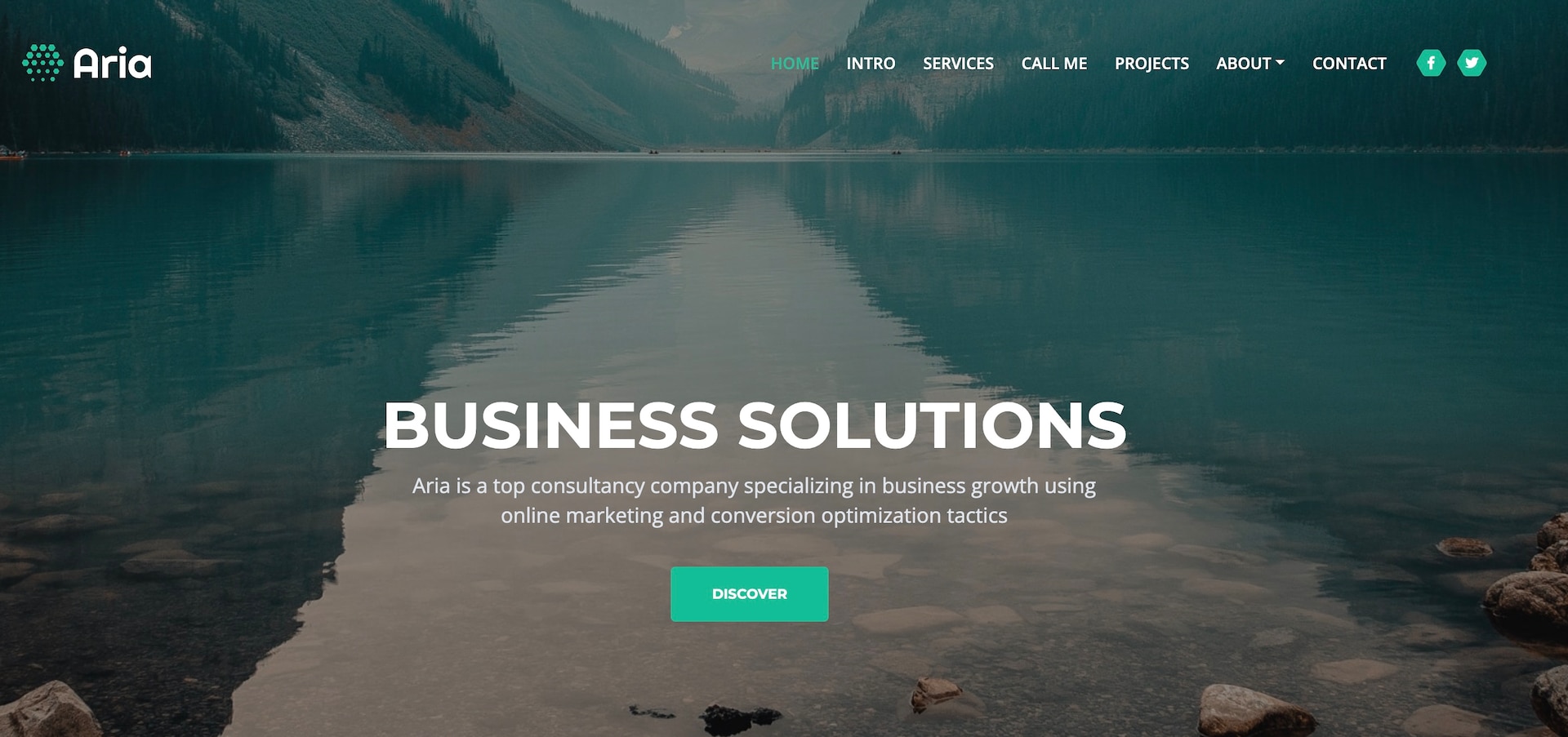

Pour répondre à cette question, nous avons décidé d'analyser plus en détail le domaine de routage afin de mieux comprendre la nature persistante de cette infrastructure d'escroquerie. Même si l'on sait que la fonctionnalité back-end permet la redirection et le filtrage, le front-end a révélé un domaine qui semble être une société de marketing nommée Aria, qui, selon le site Web, offre des « tactiques de marketing en ligne et d'optimisation de la conversion » (Figure 5).

« Bonjour, mon nom est [à compléter] »

L'examen du contenu de ce site Web a révélé qu'il ne s'agit pas d'un vrai site Web ni d'une vraie société, mais d'un site Web modèle réutilisé à tout va. Les profils des salariés sur le site en sont la preuve : les mêmes photos sont utilisées sur différents sites Web sur Internet, chacune avec un nom, une langue et un rôle différents (Figure 6).

Nous avons également trouvé 10 954 domaines actifs qui, à un moment donné, utilisaient la même ruse frontale Aria. En outre, la vérification de ces domaines à l'aide de la fonctionnalité de redirection et de routage en arrière-plan montre que 1 973 d'entre eux sont encore des sites Web actifs hébergés par plus de 20 fournisseurs d'hébergement différents,ce qui signifie que ces sites Web font partie d'une infrastructure d'escroquerie beaucoup plus vaste.

Une recherche d'indicateurs de compromission sur ces domaines de routage et de redirection révèle que certains de ces domaines ont été utilisés pour rediriger différentes campagnes d'escroquerie et d'hameçonnage, et encore une fois, les domaines de routage n'ont pas été signalés comme malveillants par des plateformes comme VirusTotal.

Certains de ces domaines de redirection ont également connu un trafic important et, par conséquent, ont été classés par Similarweb, ce qui met en évidence l'ampleur et le gain financier potentiel de l'adversaire. Si l'on estime qu'un seul domaine de routage peut rapporter entre 5 000 et 150 000 dollars par an (comme indiqué précédemment), les 1 973 domaines de routage actifs supplémentaires augmentent considérablement ce flux de revenus potentiels.

« Notes : une entreprise Web passionnée »

Bien que ces résultats soient surprenants et accablants, nous ne nous sommes pas arrêtés là. Des recherches plus approfondies nous ont permis de trouver des preuves de l'existence d'un autre réseau d'escroquerie, parallèle et connexe, qui utilisait la même fonctionnalité de redirection.

Le modèle frontal utilisé dans ce cas était celui d'une société nommée Notes, qui se présente comme une « entreprise Web passionnée » (Figure 7). Sur cette infrastructure, nous avons pu voir 28 776 domaines qui, à un moment donné, étaient actifs avec ce même modèle. En vérifiant ces domaines avec la fonctionnalité de redirection et de routage du back-end, nous avons déterminé que 9 839 sont toujours des sites Web actifs.

Nous pensons que l'infrastructure d'escroquerie Notes a été créée en tant que sauvegarde pour être activée lorsque l'infrastructure Aria est désactivée : avec le temps, nous avons commencé à voir plus d'activités passer par Notes.

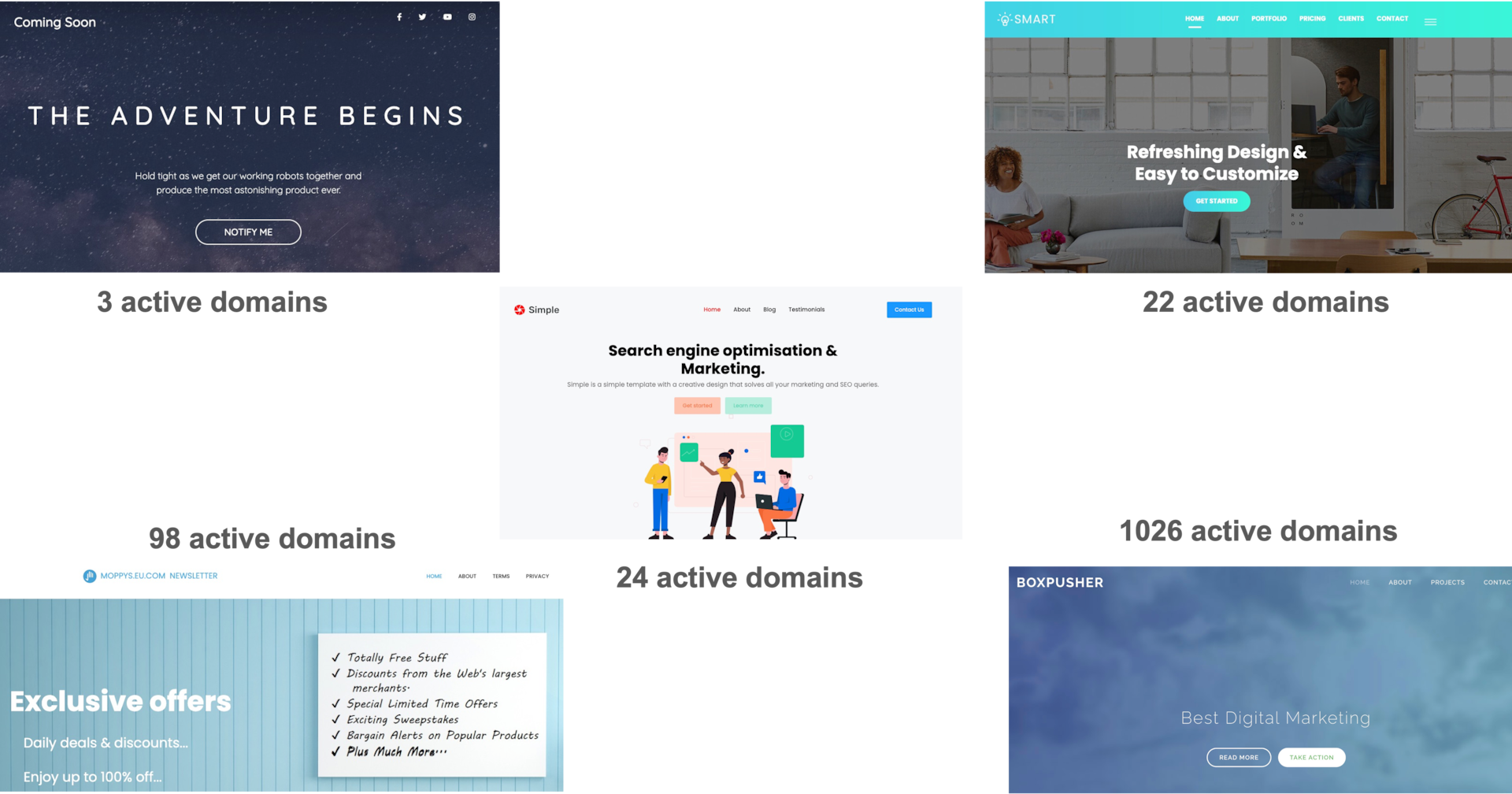

Découverte d'autres modèles

En poursuivant nos recherches, nous avons été stupéfaits de découvrir cinq autres modèles de sites Web dotés d'une fonction de redirection dans le back-end,avec la même fonctionnalité de redirection que les modèles Aria et Notes (Figure 8). Le nombre de domaines associés à ces nouveaux modèles était moins important, mais cela révèle la grande échelle et le niveau élevé des opérations impliquées dans l'infrastructure frauduleuse. Comme les cinq modèles supplémentaires étaient associés aux modèles déjà vus, nous considérons donc qu'ils font partie de la même infrastructure.

Résumé

Natalie Hamilton continue d'apparaître sous différentes formes. Nous avons pu la retrouver comme gagnante de nombreux prix dans de nombreuses campagnes dans le cadre de cette escroquerie continue (Figure 9). La longévité de l'escroquerie et le grand nombre de marques qu'elle a dupées indiquent sa profondeur. Cette escroquerie concerne toutes les entreprises qui tentent de protéger la réputation de leur marque.

Elle met en évidence la profondeur des capacités, des techniques et de l'échelle de l'adversaire, qui permettent d'obtenir des résultats fructueux. Le volume de trafic sur ces sites prouve l'efficacité de ces campagnes. Comme détaillé dans notre précédent billet de blog,l'ensemble infini de techniques rend la détection des escroqueries difficile pour les défenseurs : ces acteurs malveillants utilisent des techniques qui peuvent passer inaperçues, même par les mesures de sécurité.

L'infrastructure peut filtrer les accès non désirés et modifier les sites Web de destination (pour ne citer que deux exemples), ce qui rend la détection des escroqueries et leur neutralisation difficiles. Une fois que nous avons compris la complexité de l'infrastructure utilisée (la distribution, l'échelle et le déploiement), nous avons clairement vu comment l'escroquerie a persisté. En outre, nos recherches mettent en évidence l'écosystème, les objectifs et les profits potentiels de l'adversaire.

La détection tardive peut s'avérer payante

L'analyse de cette infrastructure met en lumière les écarts entre les acteurs malveillants et les produits et services défensifs. Les adversaires ont une connaissance approfondie du fonctionnement des forces défensives et intègrent donc des mesures pour échapper à la détection et à l'atténuation de leurs escroqueries par hameçonnage. Dans la plupart des cas, les produits et services défensifs se concentrent sur la détection et la neutralisation, tandis que les adversaires reconnaissent que la détection de l'escroquerie est inévitable. C'est pourquoi ils utilisent toute une série de techniques d'évasion pour retarder la détection. Plus longtemps ils resteront sous le radar de la détection, plus ils gagneront d'argent.

Cette escroquerie prospère dans la zone grise du cyberespace. Bien que d'autres menaces telles que les logiciels malveillants, la chaîne d'approvisionnement et les ransomwares retiennent l'attention, les escroqueries et les attaques par hameçonnage sont souvent négligées et rejetées en raison d'un manque de ressources et de priorité. L'écosystème des menaces est écrasant, et le niveau de sophistication affiché par cette infrastructure le montre bien.

La frontière entre la légalité et l'escroquerie

L'infrastructure de routage et de redirection présentée dans cette étude témoigne également de la frontière floue entre ce qui est considéré comme légal et ce qui est une escroquerie. L'infrastructure n'héberge pas de contenu malveillant : elle ne fait que permettre la diffusion du contenu. Il est donc beaucoup plus difficile d'incriminer l'infrastructure en vue de la neutraliser.

Les adversaires placent la barre plus haut. Nous devons revoir la manière dont nous détectons et neutralisons les contenus malveillants, renforcer la motivation des marques à lutter contre les escroqueries, détecter plus rapidement les sites Web de destination et les infrastructures malveillantes, collaborer avec les services d'hébergement pour réduire les délais de neutralisation, et plus encore. Il est temps pour nous d'intensifier notre jeu.

Rester vigilant

Le groupe Security Intelligence d'Akamai continuera à surveiller cette escroquerie, ainsi que d'autres du même type, et à publier ces billets. Il est impératif que les professionnels de la sécurité et les internautes se méfient de ces escroqueries, car elles ont des conséquences concrètes. Pour rester au courant des dernières recherches en matière de sécurité, suivez-nous sur Twitter !