O golpe de phishing que nunca acaba: Quando "Natalie Hamilton" ressurgiu com vontade (e uma furadeira elétrica)

Comentários editoriais e adicionais por Tricia Howard

Resumo executivo

Os pesquisadores da Akamai estão rastreando uma campanha de fraude ativa desde pelo menos março de 2022 e que permaneceu ativa por meio de várias técnicas sofisticadas de ofuscação.

A infraestrutura de back-end do golpe permaneceu resiliente, apesar do fato de as páginas de destino do golpe terem sido retiradas do ar. Milhões de visitantes foram maliciosamente redirecionados por meio dessa infraestrutura.

Nossa análise de um único tráfego de website de roteamento mostra como esses golpes são lucrativos para os invasores: Estima-se que eles ganhem de US$ 5.000 a US$ 150.000 (pelo menos) por ano por domínio mal-intencionado.

Essa pesquisa contínua levou à descoberta de vários websites com modelos usados como front-end para a infraestrutura de golpes que foram vinculados a mais de 40.000 domínios de roteamento mal-intencionados. Em um determinado momento, havia 13.000 websites ativos ao mesmo tempo, hospedados em mais de 20 provedores de hospedagem diferentes.

Por meio da análise do tráfego para a infraestrutura do golpe, podemos ver que 58% das vítimas em potencial são homens e 28% estão na faixa etária de 25 a 34 anos.

Essa infraestrutura mostra o nível de esforço e sofisticação que os invasores alcançarão para manter a infraestrutura por trás dos websites fraudulentos. Ela também destaca a lacuna entre invasores e produtos e serviços defensivos. A defesa se concentra principalmente em detecções e remoções, enquanto os adversários reconhecem que a detecção do golpe é inevitável e criam ofuscações para evitar essa realidade.

Recapitule

Em novembro de 2022, fizemos uma publicação de blog destacando um sofisticado golpe de phishing que se aproveitava do sentimento de férias dos compradores online. A campanha de phishing começou com um e-mail que parecia ser de um varejista legítimo, ofereceu a chance de ganhar um prêmio e usou o espírito natalino para envolver possíveis vítimas.

A campanha de phishing foi notável pelo uso de uma infraestrutura que incluía várias técnicas evasivas para evitar detecção, incluindo o uso de encurtadores de URL, perfis falsos do LinkedIn e provedores legítimos de serviços da Web para hospedar a funcionalidade de redirecionamento de golpes para ocultar as URLs mal-intencionadas do golpe.

Os invasores também usaram o redirecionamento de identificador de fragmento de URL, que é uma técnica que usa uma âncora HTML para apontar um navegador para um ponto específico em uma página ou site para escapar da detecção por produtos de segurança. Os invasores geram URLs gerados aleatoriamente para filtrar visitantes indesejados e usam o poder das redes de entrega de conteúdo (CDNs) para alternar de forma rápida e fácil os nomes de domínio e endereços IP de websites de phishing sem derrubar a infraestrutura do website de phishing.

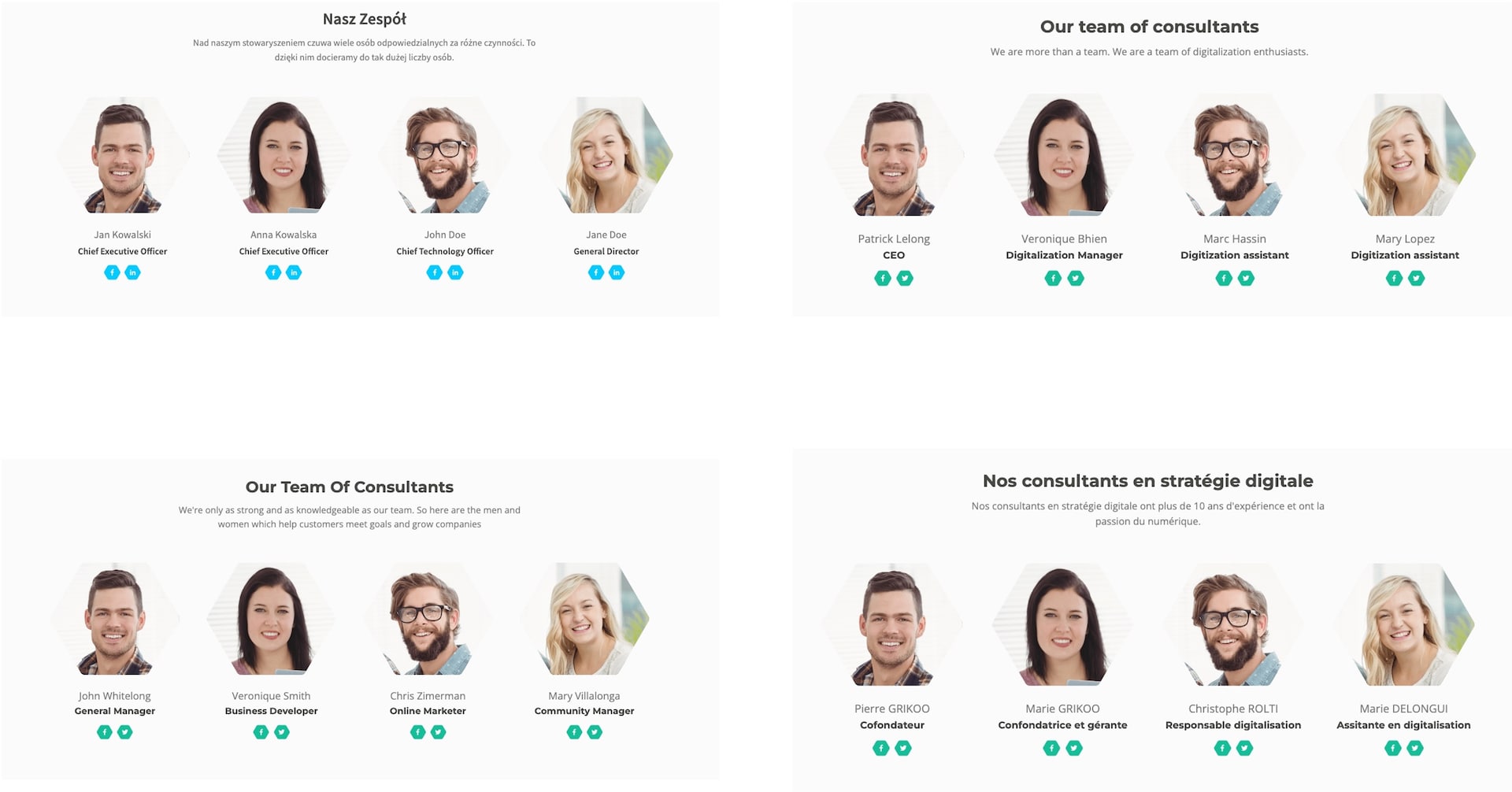

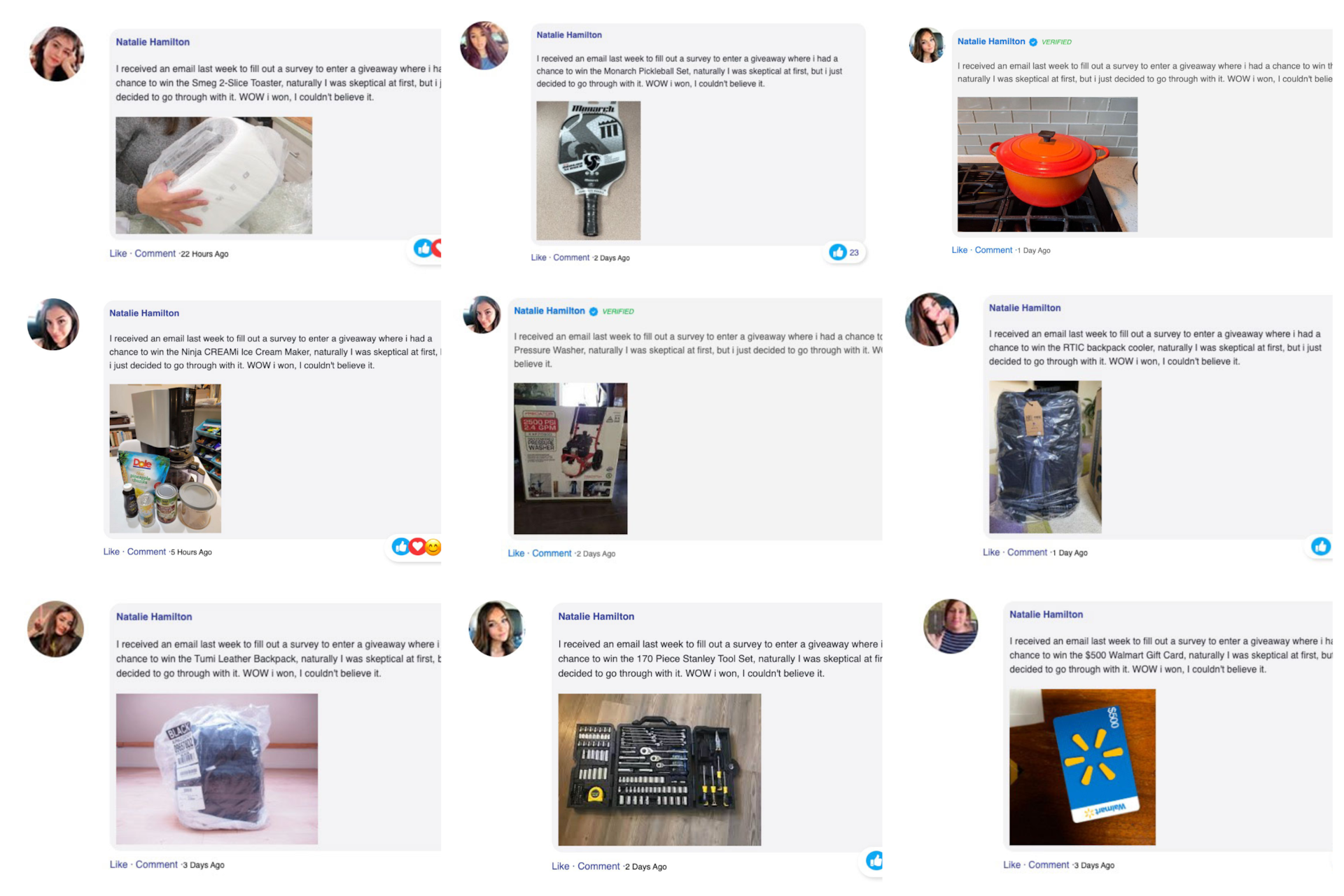

No lado da engenharia social das coisas, vimos usuários falsos em websites fraudulentos com "testemunhos" de que eles ganharam um prêmio. Um desses usuários falsos que chamou nossa atenção foi "Natalie Hamilton": a mulher de muitas faces. Natalie desencadeou a segunda parte de nossa pesquisa, descrita neste post, o que nos levou a uma melhor compreensão da excelente infraestrutura de golpes e da receita potencial que impulsiona um golpe que envolve dezenas de milhares de websites e um número estimado de milhões de vítimas.

Natalie Hamilton vence novamente

Alguns meses depois de nossa publicação anterior no blog, como continuamos a acompanhar essas campanhas fraudulentas, voltamos a ver Natalie Hamilton e, desta vez, ela ressurgiu com vontade, oferecendo-nos a oportunidade de ganhar uma furadeira elétrica. Atualizar várias vezes os depoimentos dos usuários do website fraudulento resultou no mesmo texto, mas com uma imagem de perfil e uma foto de furadeira elétrica diferentes (Figura 1).

O fato de Natalie ter voltado e esse golpe continuar a prosperar nos motivou a analisar melhor a operação e a infraestrutura por trás do No Good Natalie.

Whack-a-Mole: resiliência e persistência de uma infraestrutura

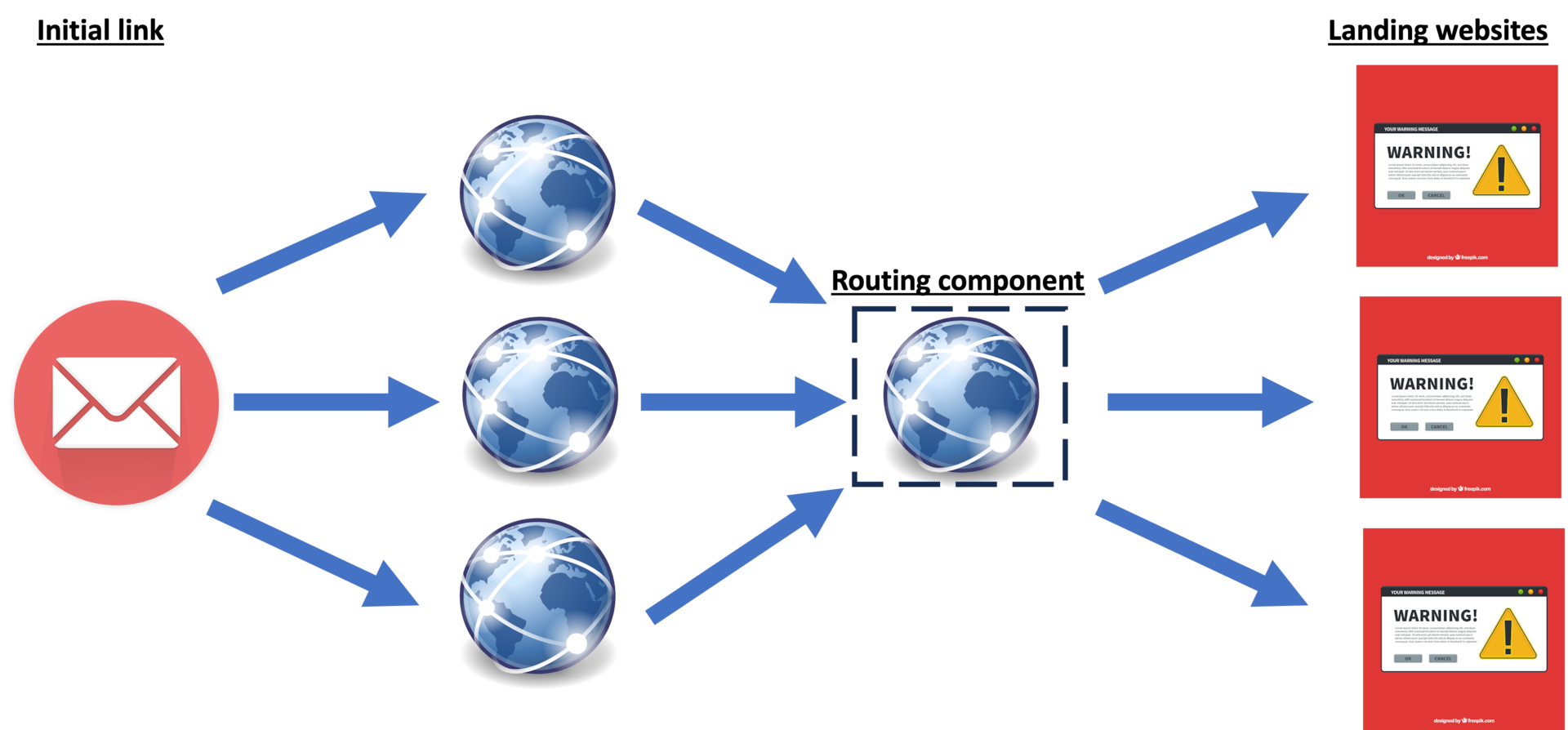

Ao analisar os componentes de redirecionamento do golpe, pudemos ver a infraestrutura fraudulenta que contém uma cadeia de redirecionamentos, com recursos antidetecção, o que faz com que a infraestrutura permaneça resiliente mesmo depois que suas partes são desativadas. A evidência da resiliência da infraestrutura foi vista em links de redirecionamento iniciais, encontrados na natureza, conhecidos por estar levando ao website de destino do golpe. Dez meses após seu uso inicial, mesmo depois que o site inicial original foi retirado, os links ainda estão ativos e levando a novos sites de phishing, como o conhecido jogo Whack-a-Mole.

Ou seja, mesmo depois que o website inicial de phishing original foi desativado, a infraestrutura de redirecionamento ainda estava ativa, habilitando o redirecionamento para um novo site de golpes.

Além disso, à medida que monitorávamos o componente de roteamento (Figura 2), pudemos reconhecer o roteamento da infraestrutura como evidência da persistência do golpe. O domínio que facilita o componente de roteamento mostra que esse domínio tem sido usado para redirecionar as vítimas para sites de destino mal-intencionados desde, pelo menos, março de 2022, com evidência de redirecionar para pelo menos 30 domínios mal-intencionados diferentes.

Ao analisar todos os 30 sites de destino no VirusTotal, podemos ver que esses websites são sinalizados como mal-intencionados por uma média de 9,5 mecanismos de detecção; no outro extremo, o domínio de roteamento tem um sinal de detecção fraco com um único mecanismo de detecção. O registro do domínio de roteamento foi feito em maio de 2021, e o domínio deixou de existir em abril de 2023.

Informações reveladoras sobre possíveis vítimas

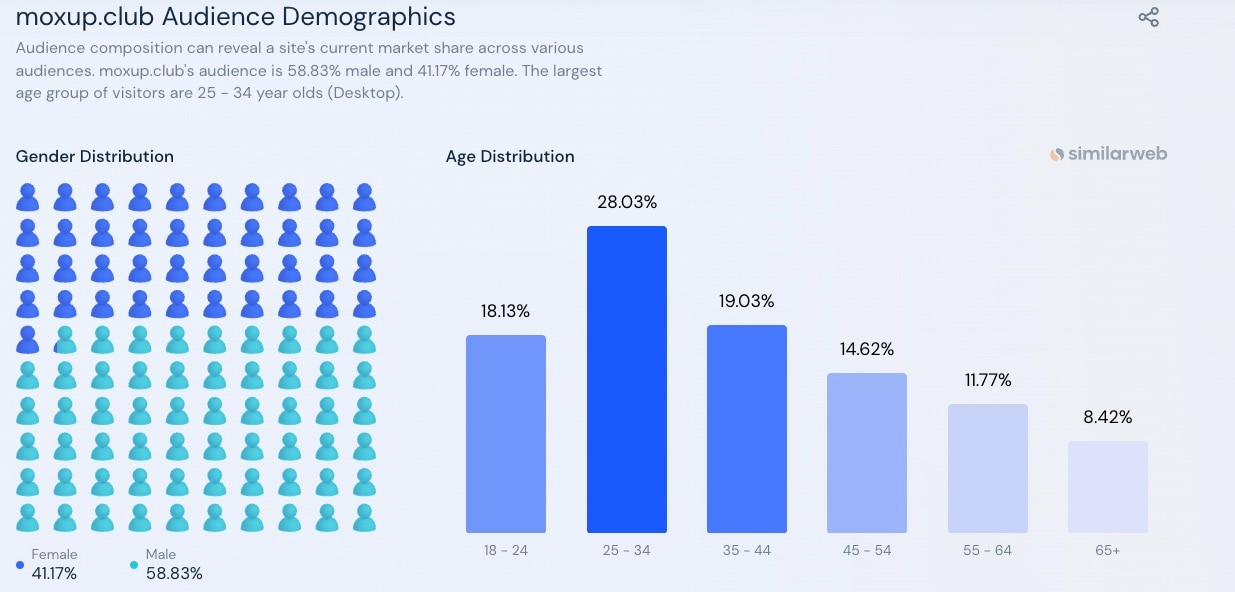

Como esse domínio de roteamento ficou ativo por um longo período e teve grandes quantidades de vítimas em potencial redirecionadas por meio dele, o website se tornou popular o suficiente para ser classificado pela Similarweb, uma plataforma de classificação na Web. Uma visão detalhada desse tráfego nos oferece um raro vislumbre do sucesso desses golpes.

Como esses domínios são de propriedade de adversários, o nível de detalhes mostrado pela Similarweb é único. Conseguimos ver insights como o número de visitantes (vítimas potenciais) e a demografia desses visitantes, e muito mais. A análise dessas caraterísticas pode fornecer pontos de dados para criar uma estimativa do fluxo de receita que esse tipo de infraestrutura pode gerar para os adversários.

Vimos entre 50.000 e 120.000 visitas por mês desde que o domínio foi inicialmente classificado (Figura 3). Essas informações são outro testemunho da persistência desse componente de roteamento na infraestrutura fraudulenta. Além disso, mostra o número de vítimas sendo redirecionadas em diferentes campanhas de ataque e esse número é a evidência da magnitude do golpe.

O fluxo contínuo e persistente de visitantes (também conhecido como o número de vítimas potenciais) pode nos ajudar a entender a economia por trás desses tipos de golpes. Essa evidência pode explicar a motivação dos adversários e por que os golpes de phishing ainda prosperam e, aparentemente, vieram para ficar.

Um transporte lucrativo

Com base nas informações vistas na Similarweb, podemos presumir que aproximadamente 1 milhão de visitantes foram redirecionados através do domínio do componente de roteamento. Mesmo que apenas 0,1% desses visitantes forneçam suas credenciais, isso equivale a 1.000 credenciais roubadas. As credenciais roubadas em mercados obscuros são vendidas por entre US$ 5 e US$ 150 cada, o que representa um valor potencial de US$5.000 a US$150.000 por ano. Considerar esse nível de receita potencial explica facilmente o que impulsiona a motivação do adversário para cometer golpes e atividades fraudulentas.

Dados demográficos

Outro insight interessante pode ser visto nos dados demográficos (Figura 4). De acordo com a Similarweb, 28% das vítimas potenciais tinham entre 25 e 34 anos, e 58% do total de vítimas potenciais eram do sexo masculino. Esse tipo de informação é valioso ao projetar grupos de foco do programa de conscientização sobre phishing.

"Aria: táticas de otimização de conversão"

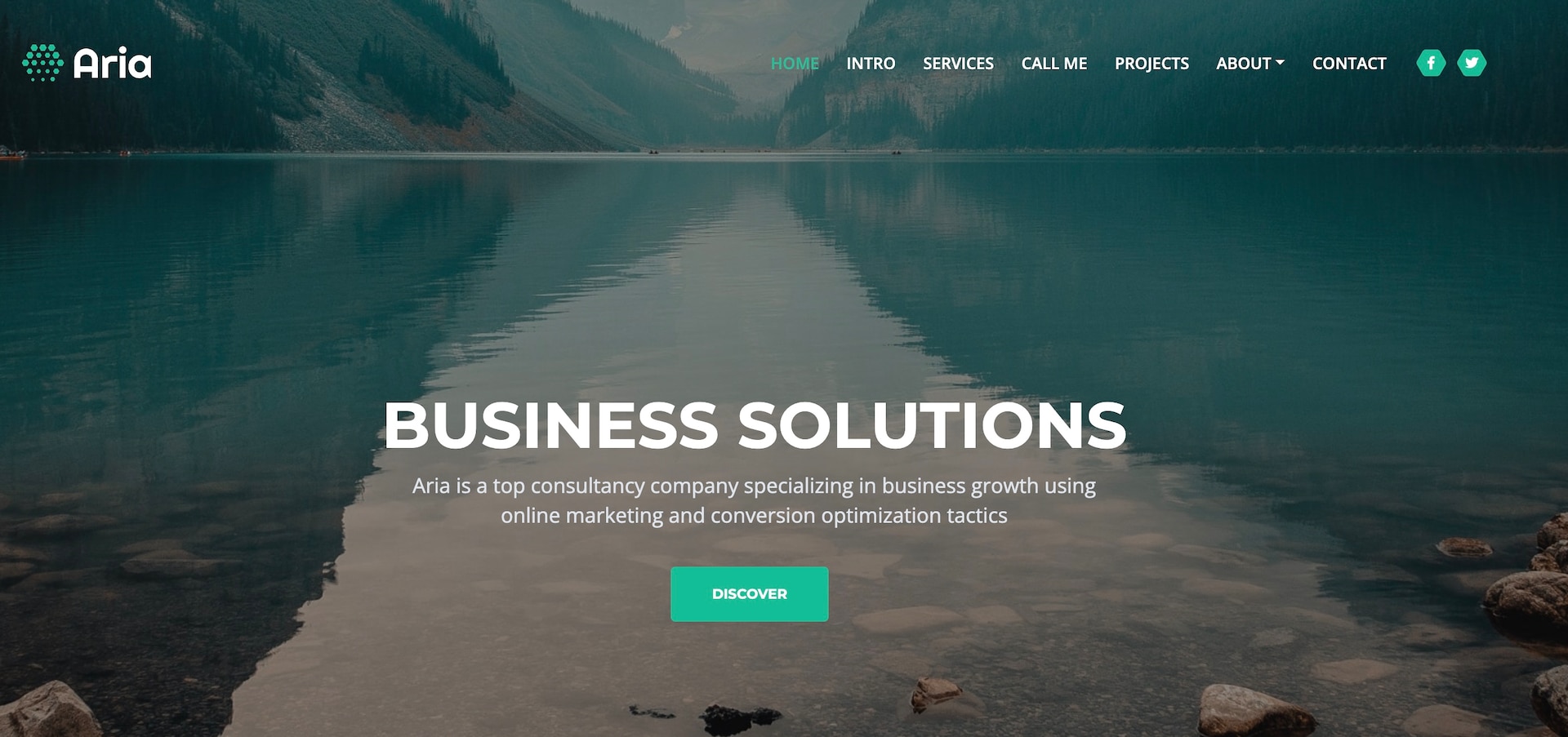

À medida que coletamos evidências que mostram a persistência do domínio de roteamento, é difícil não se perguntar como esse domínio permaneceu ativo e evitou ser sinalizado como mal-intencionado.

Para responder, decidimos analisar ainda mais o domínio de roteamento para entender melhor a natureza persistente dessa infraestrutura fraudulenta. Embora saibamos que a funcionalidade de back-end permite redirecionamento e filtragem, o front-end revelou um domínio que parece ser uma empresa de marketing chamada Aria, que, de acordo com o website, oferece "táticas de otimização de marketing e conversão online" (Figura 5).

"Olá, meu nome é [preencha o espaço em branco]"

O exame do conteúdo do website revelou que não se trata de um website real nem de uma empresa real, mas sim de um website modelo que está sendo reutilizado na natureza. Evidências disso podem ser vistas nos perfis dos funcionários no website; as mesmas fotos estão sendo usadas em diferentes websites na Internet, cada um com um nome, idioma e função diferentes (Figura 6).

Também encontramos 10.954 domínios que estavam ativos em algum momento e que usavam o mesmo artifício de front-end da Aria. Além disso, a verificação desses domínios com a funcionalidade de redirecionamento e roteamento de back-end mostra que 1.973 ainda são websites ativos hospedados em mais de 20 provedores de hospedagem diferentes, o que significa que fazem parte de uma infraestrutura fraudulenta muito maior.

Uma busca por alguns indicadores de comprometimento nesses domínios de roteamento e redirecionamento revela evidências que indicam que alguns desses domínios foram usados para redirecionar diferentes campanhas de fraude e phishing e, mais uma vez, os domínios de roteamento não foram sinalizados como mal-intencionados por plataformas como o VirusTotal.

Alguns desses domínios redirecionados também receberam muito tráfego e, como resultado, foram classificados pela Similarweb, destacando a escala e o possível ganho financeiro do adversário. Se um único domínio de roteamento foi estimado para um fluxo de receita entre US$ 5.000 e US$ 150.000 por ano (conforme indicado anteriormente), então outros 1.973 domínios de roteamento ativos aumentam significativamente esse fluxo de receita potencial.

"Notes: uma empresa da Web apaixonada"

Embora essas descobertas tenham sido surpreendentes e impressionantes, não paramos por aí. Uma pesquisa mais aprofundada nos permitiu encontrar evidências da existência de outra rede de golpes, paralela e relacionada, que operava com a mesma funcionalidade de redirecionamento.

O modelo de front-end usado nesse caso foi o de uma empresa chamada Notes, que se autodenomina "uma empresa apaixonada da Web" (Figura 7). Nessa infraestrutura, pudemos ver 28.776 domínios que, em um momento, estavam ativos com esse mesmo modelo. Ao verificar esses domínios com a funcionalidade de redirecionamento e roteamento de back-end, determinamos que 9.839 ainda são websites ativos.

Acreditamos que a infraestrutura fraudulenta da Notes foi criada como um backup a ser ativado à medida que a infraestrutura da Aria é desativada; com o tempo, começamos a ver mais atividades sendo realizadas por meio da Notes.

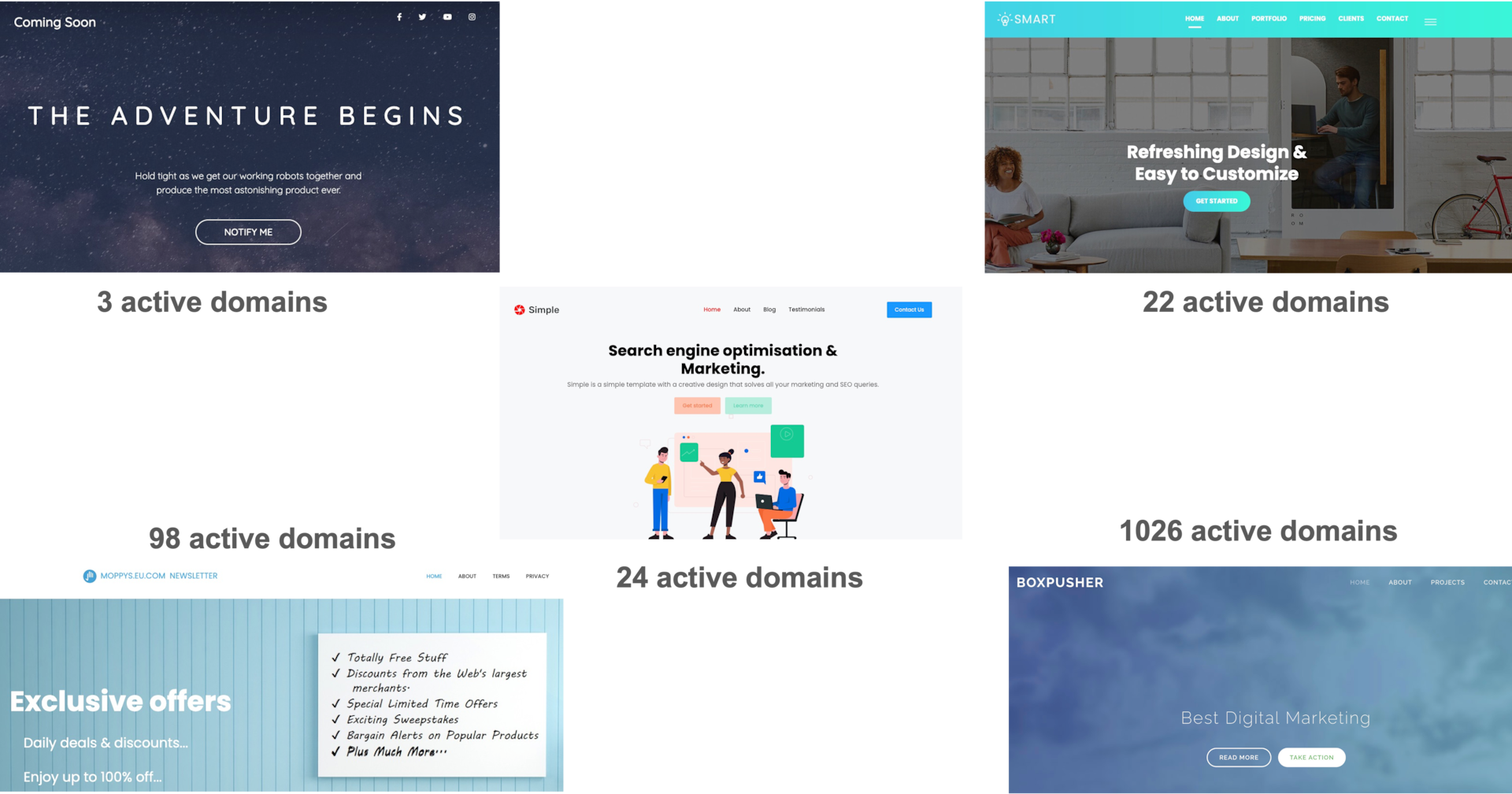

Descoberta de mais modelos

Conforme continuamos nossa pesquisa, ficamos surpresos em descobrir outros cinco modelos de websites que têm uma funcionalidade de redirecionamento no back-end, com a mesma funcionalidade de redirecionamento dos modelos Aria e Notes (Figura 8). Os números de domínios associados a esses novos modelos foram menos significativos, mas revelam a grande escala e o alto nível de operações envolvidas na infraestrutura fraudulenta. Os cinco modelos adicionais foram associados aos modelos vistos anteriormente, portanto, consideramos que fazem parte da mesma infraestrutura.

Resumo

Natalie Hamilton continua a surgir em diferentes formas e formatos. Conseguimos rastreá-la como vencedora de muitos prêmios em muitas campanhas como parte desse golpe contínuo (Figura 9). A longevidade do golpe e o grande número de marcas que ele abusou indicam sua profundidade. Este golpe é relevante para todas as empresas que tentam proteger a reputação de sua marca.

Esse golpe mostra a profundidade das capacidades, técnicas e escala do adversário, que produzem resultados bem-sucedidos. O volume de tráfego nesses websites prova a eficácia dessas campanhas. Conforme detalhado em nossa publicação anterior no blog, o conjunto infinito de técnicas torna a detecção de golpes um desafio para os defensores: esses agentes de ameaças estão usando técnicas que podem passar despercebidas, até mesmo por medidas de segurança.

A infraestrutura pode filtrar o acesso indesejado e alternar os websites de destino (apenas para usar dois exemplos), o que dificulta as detecções e remoções. Depois de compreendermos a complexidade da infraestrutura usada, a distribuição, a escala e a implantação, ficou claro como o golpe persistiu. Além disso, nossa pesquisa destaca o ecossistema, os objetivos e o lucro potencial do adversário.

A detecção tardia pode compensar

A análise dessa infraestrutura ilumina as lacunas entre os agentes de ameaça e os produtos e serviços defensivos. Os adversários têm uma compreensão profunda de como as forças defensivas operam e, portanto, incluem medidas para evitar a detecção e a mitigação em seus golpes de phishing. Na maioria dos casos, os produtos e serviços defensivos se concentram em detecções e remoções, enquanto os adversários reconhecem que a detecção do golpe é inevitável. Portanto, eles usam uma variedade de técnicas evasivas para atrasar a detecção. Quanto mais tempo permanecerem fora do radar de detecção, mais dinheiro ganharão.

Esse golpe prospera na área cinza do ciberespaço. Embora outras ameaças, como malware, cadeia de suprimentos e ataques de ransomware recebam atenção, os ataques de fraude e phishing são frequentemente ignorados e descartados com argumentos de falta de recursos e prioridade. O cenário de ameaças é impressionante, o nível de sofisticação exibido nessa infraestrutura mostra exatamente isso.

A linha entre o que é legítimo e o que é fraude

A infraestrutura de roteamento e redirecionamento apresentada nesta pesquisa também é uma evidência da linha tênue entre o que é considerado legítimo e o que é uma fraude. A infraestrutura não está hospedando conteúdo mal-intencionado – ela apenas permite a entrega do conteúdo – portanto, incriminar a infraestrutura para remoção é muito mais desafiador.

Os adversários elevam o nível. Precisamos revisar a maneira como detectamos e removemos conteúdo mal-intencionado, aumentar a motivação da marca para combater os golpes, detectar websites de destino e infraestrutura mal-intencionada mais rapidamente, trabalhar em conjunto com os serviços de hospedagem para reduzir o tempo de remoção e muito mais. Este é o momento de intensificarmos nosso jogo também.

Fique atento

O Grupo de Inteligência de Segurança da Akamai continuará a monitorar esse golpe, bem como outros semelhantes, e fornecerá essas postagens. É fundamental que os profissionais de segurança e os consumidores fiquem cautelosos com esses golpes, pois suas consequências são reais. Para se manter atualizado com as últimas pesquisas de segurança, siga-nos no Twitter!