网络钓鱼骗局永不休止:虚假帐号“Natalie Hamilton”带着复仇之心卷土重来(再次实施电钻骗局)

编辑和评论补充:Tricia Howard

执行摘要

Akamai 研究人员一直在跟踪一个诈骗活动,该活动早在 2022 年 3 月开始就一直十分活跃,并通过各种复杂的混淆技术让这一势头持续不减。

尽管该诈骗网站的登陆页面已被下架,但网站的后端基础架构仍然保持活跃。该基础架构对数百万访问者进行恶意重新路由。

我们对单个路由网站流量开展的分析表明,这些骗局可为攻击者带来丰厚的收益:据估计,每个恶意域每年可为攻击者带来至少 5000 到 150,000 美元的收入。

这项正在进行的研究发现,有多个模板网站被用作该诈骗基础架构的前端,并且与 40,000 多个恶意路由域相关联。有一次,有 13,000 个网站同时处于活跃状态,它们通过 20 多个不同的托管服务提供商进行托管。

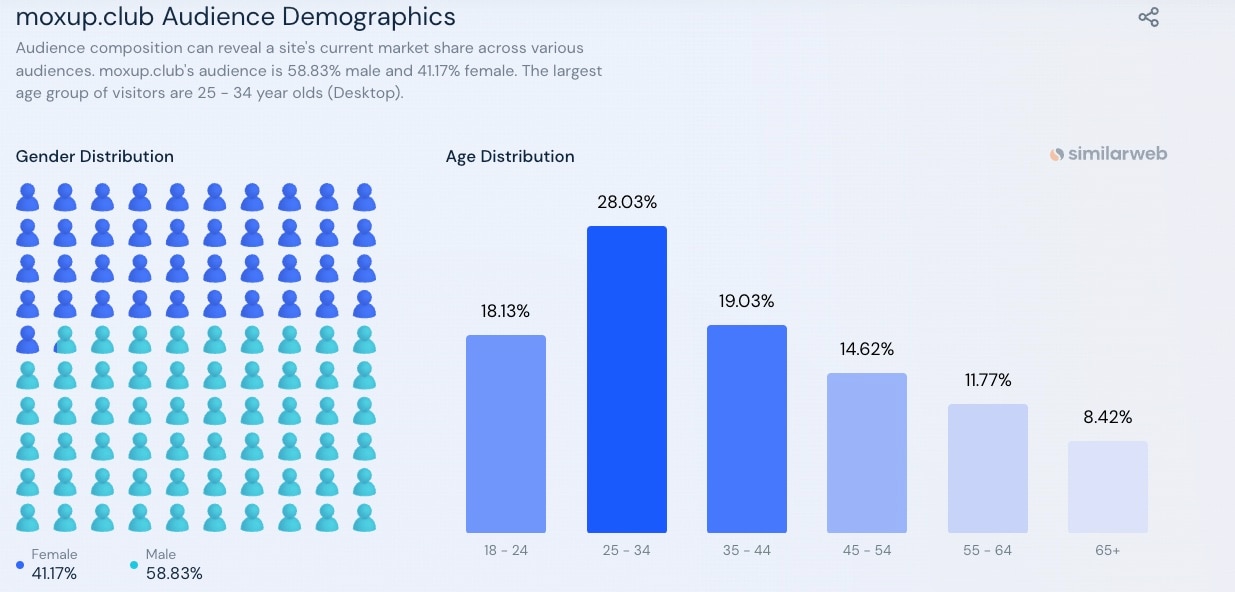

通过分析该诈骗基础架构的流量,我们可以发现,58% 的潜在受害者是男性,28% 的受害者年龄在 25 至 34 岁之间。

此基础架构展示了攻击者为维护诈骗网站背后的基础架构所付出的努力以及达到的复杂程度。这也凸显了攻击者与防御产品和服务之间存在的差距。防御的重点主要放在检测和下架上,而攻击者则承认骗局遭到检测是不可避免的,并制造混淆来规避这一现实。

回顾

2022 年 11 月,我们发布了一篇 博文 ,重点介绍了一种复杂的 网络钓鱼 骗局,它会利用网上购物者的假日情绪来进行诈骗。该网络钓鱼活动首先会发送一封看似来自合法零售商的电子邮件,在邮件中提供赢取奖品的机会,并利用节日气氛来吸引潜在受害者。

该网络钓鱼活动的显著特点是使用了基础架构(包含各种规避技术)来躲避检测,包括使用 URL 缩短器、虚假 LinkedIn 档案以及合法的 Web 服务提供商(用于托管欺诈网站的重定向功能),以隐藏欺诈网站的恶意 URL。

攻击者还使用了 URL 碎片标识符重定向,该技术使用 HTML 锚点将浏览器指向页面或网站中的特定位置,以规避安全产品的检测。攻击者会生成随机生成的 URL,以过滤掉不需要的访问者,并利用内容交付网络 (CDN) 的强大功能,快速、轻松地轮换网络钓鱼网站域名和 IP 地址。在此过程中,他们无需下架网络钓鱼网站的基础架构。

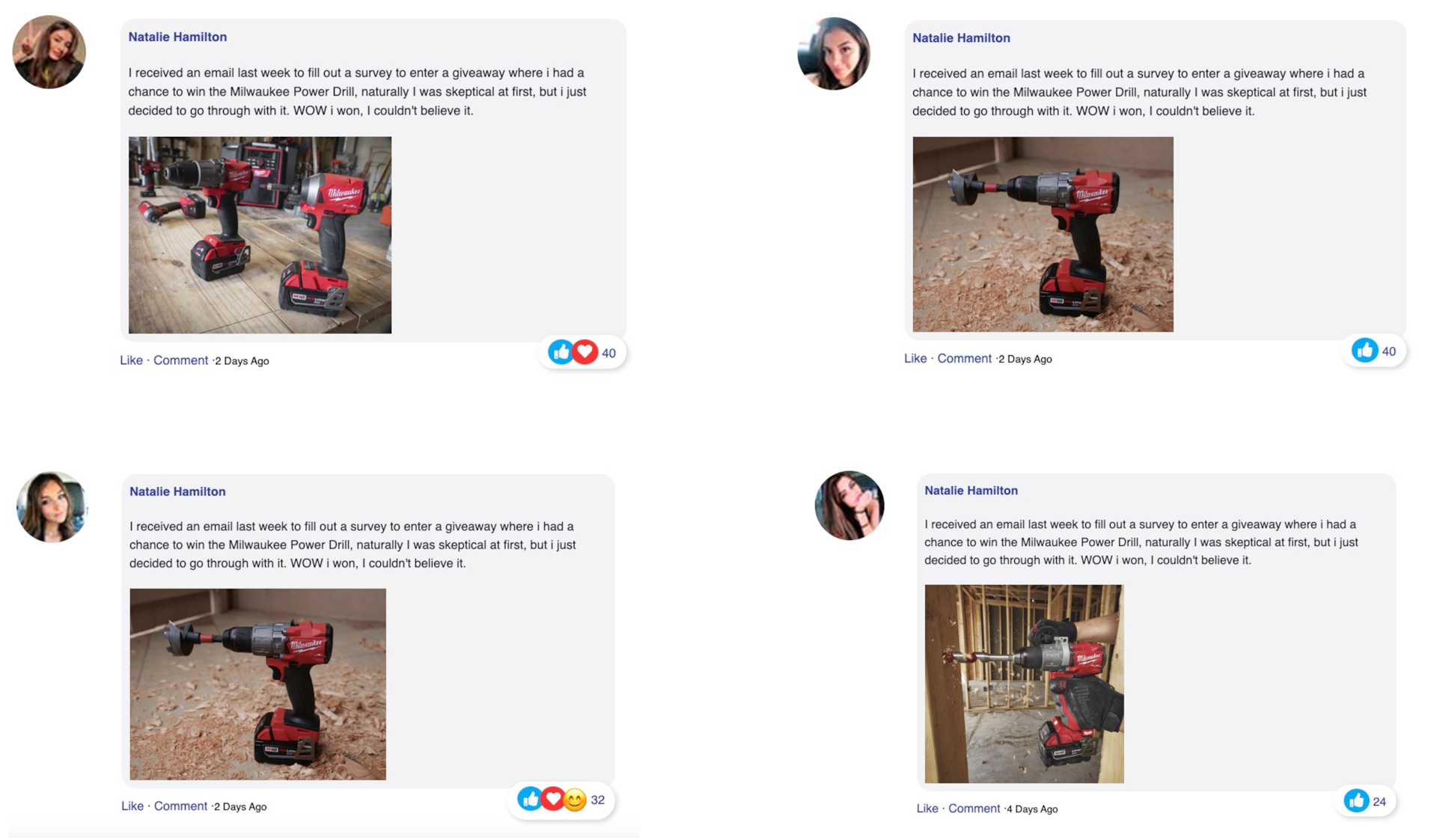

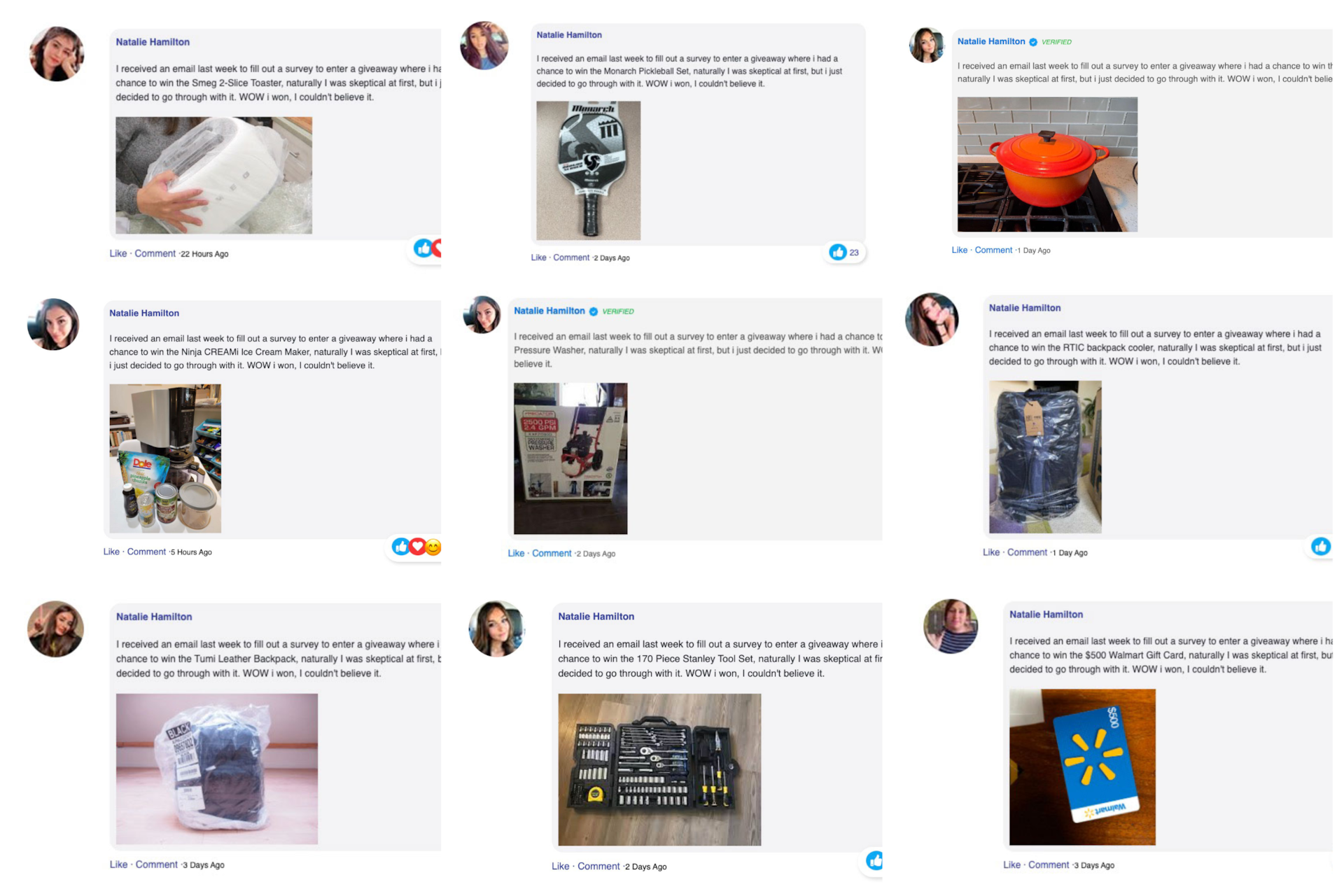

在社交工程方面,我们在诈骗网站上看到了虚假用户“证明”自己中奖。其中一个引起我们注意的虚假用户是“Natalie Hamilton”:这位女性有着很多副面孔。Natalie 引出了我们研究的第二部分,我们将在本文中对此进行介绍,从而帮助我们更好地了解这种出色的诈骗基础架构和潜在的收入。正是这些收入推动了诈骗活动的开展,涉及到了数万个网站和估计数百万的受害者。

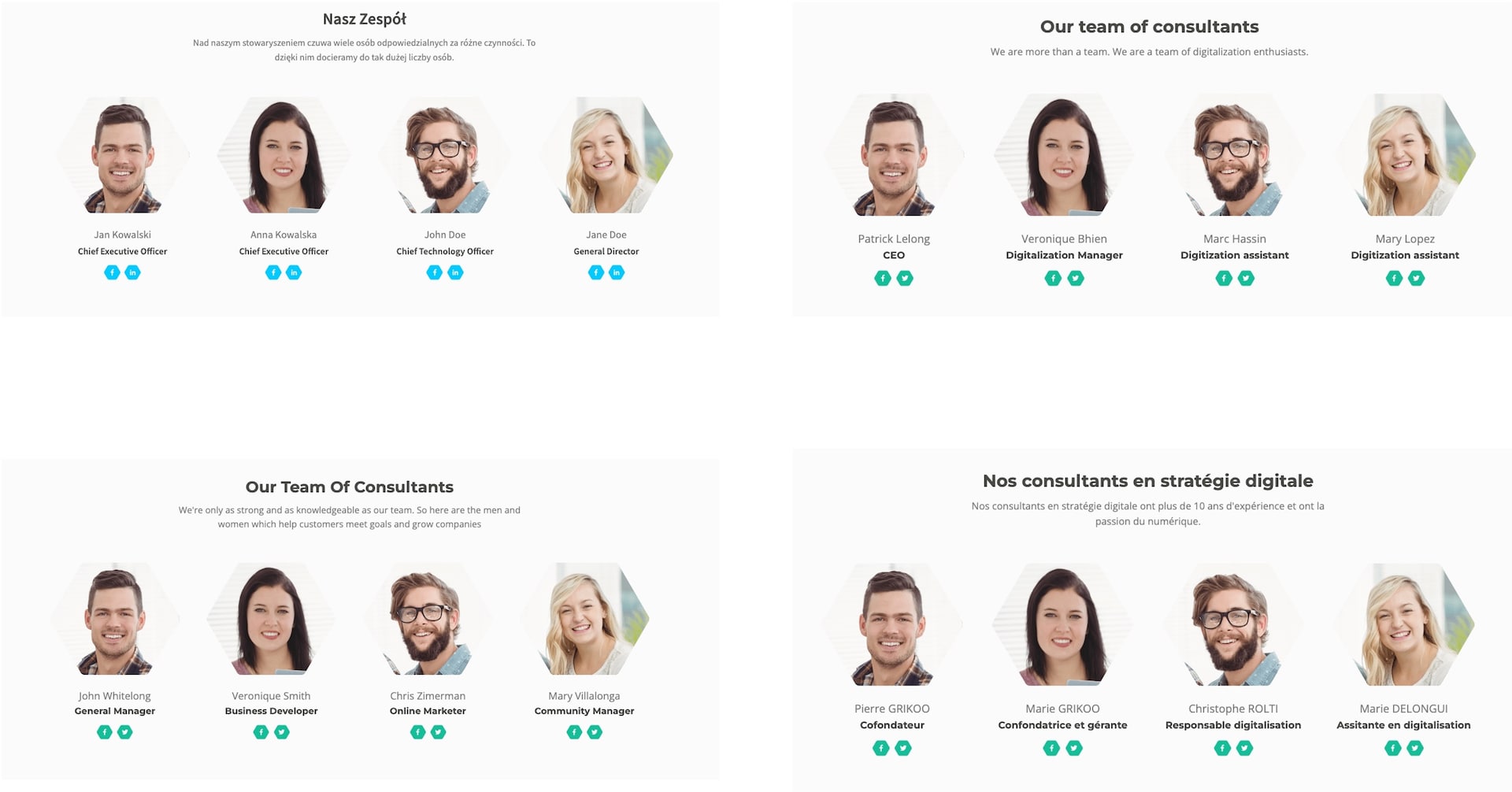

Natalie Hamilton 再次赢得奖品

在 上一篇博文发布几个月后,当我们继续追踪这些诈骗活动时,我们再次遇到了虚假帐号 Natalie Hamilton,这一次她带着复仇之心卷土重来,谎称为我们提供了赢取电钻的机会。多次刷新诈骗网站用户的荐言后,结果发现文字相同,但个人资料图片和电钻照片却有所不同(图 1)。

虚假帐号 Natalie 卷土重来,该骗局越来越猖獗,这促使我们进一步调查“恶迹累累的 Natalie”背后的运作模式和基础架构。

打地鼠游戏 — 基础架构的复原力和持久性

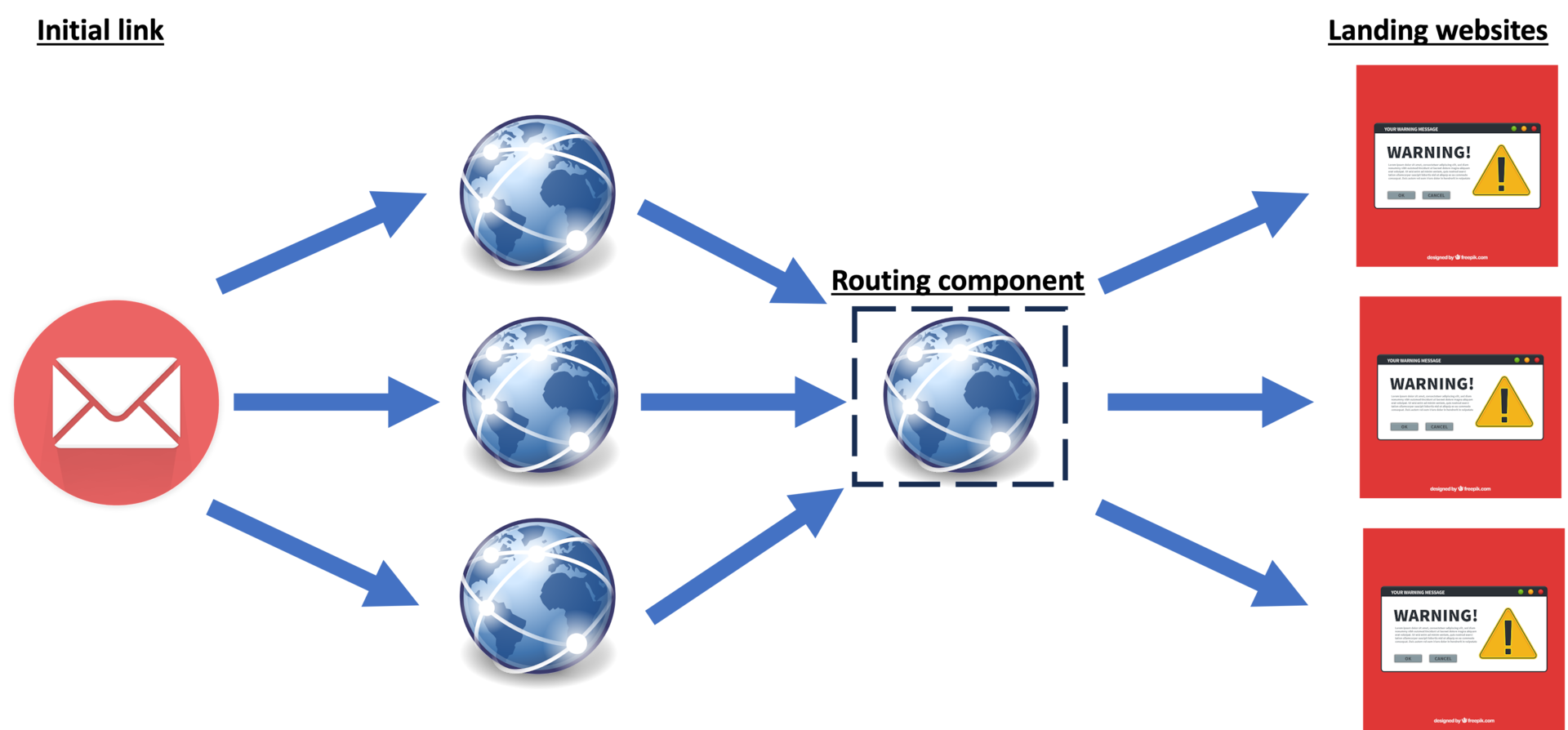

通过研究该骗局的重定向组件,我们可以看到该骗局的基础架构包含一连串的重定向,具有反检测功能,从而使该基础架构即使在部分基础架构遭到禁用后仍能保持复原力。基础架构复原力的证据体现在最初的重定向链接上,我们在网上发现了这些链接,已知它们会指向诈骗登陆网站。在最初使用这些链接 10 个月后,甚至在原始登陆网站下架后,这些链接仍然有效,并指向新的网络钓鱼网站,就像著名的游戏“打地鼠”一样。

也就是说, 即使最初的网络钓鱼登陆网站已被下架且不再活跃,重定向基础架构仍处于活跃状态, 从而能够重定向到新的诈骗网站。

此外,由于我们监控了路由组件(图 2),因此能够识别出基础架构的路由,这证明了该诈骗一直存在。为路由组件提供协助的域显示,早在 2022 年 3 月以来,该域一直用于将受害者重定向到恶意登陆网站。 有证据表明,至少会重定向到 30 个不同的恶意域。

通过查看 VirusTotal上的全部 30 个登陆网站,我们可以发现,这些网站平均被 9.5 个检测引擎标记为恶意网站;另一端,路由域的检测迹象较弱,只有一个检测引擎对其进行了标记。路由域注册于 2021 年 5 月,该域于 2023 年 4 月不复存在。

揭示有关潜在受害者的见解

由于该路由域长期处于活跃状态,并有大量潜在受害者通过它进行重定向,因此该网站变得非常热门,热门到足以在 Web 排名平台 Similarweb上获得排名。通过对这些流量进行细化分析,我们可以罕见地一窥这些骗局的成功程度。

由于这些域由攻击者拥有,因此 Similarweb 所显示的信息详细程度是非常少见的。我们可以看到各种见解,比如访问者(潜在受害者)的数量、这些访问者的人口统计学特征,等等。通过分析这些特征,可以提供数据点,从而估算出此类基础架构可为攻击者带来的收入流。

自该域 最初获得排名以来,每月访问量 在 50,000 到 120,000 之间(图 3)。这些信息再次证明,此路由组件在诈骗基础架构中持久存在。此外,它还显示了在不同攻击活动中遭到重定向的受害者人数,这一数字也证明了骗局的规模。

持续不断的访问者流量(也称为潜在受害者数量)可以帮助我们了解此类骗局背后的经济情况。这些证据可以解释攻击者的动机,以及为什么网络钓鱼诈骗仍在蓬勃发展,而且显然,它们会继续存在下去。

利润丰厚

根据 Similarweb 上的信息, 我们可以推测约有 100 万访客通过该路由组件域进行了重定向。即使只有 0.1% 的访问者泄露了他们的凭据,也相当于 1000 个凭据被盗。黑市上被盗的凭据每份售价在 5 美元到 150 美元之间,一年的收入 可能在 5,000 美元到 150,000 美元之间。考虑到这种潜在收入水平,也就不难理解促使攻击者实施诈骗和欺诈活动的动机。

人口统计数据

从人口统计数据(图 4)中可以看到另一个有趣的见解。根据 Similarweb 的数据,28% 的潜在受害者年龄在 25 至 34 岁之间,男性占潜在受害者总数的 58%。在设计网络钓鱼认知计划焦点小组时,这类信息非常有价值。

“Aria——转化优化战术”

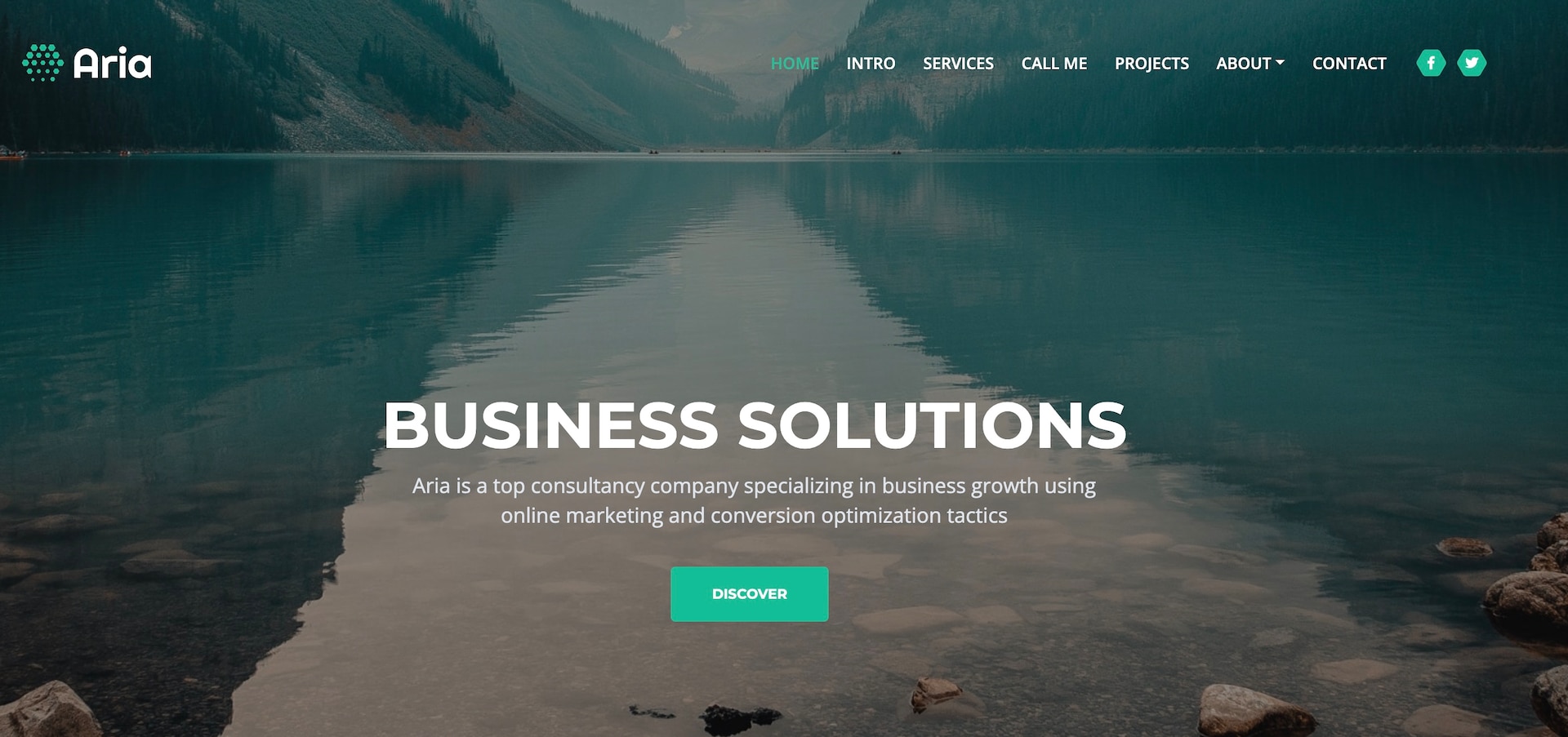

当我们收集表明路由域持续存在的证据时,我们不禁要问,该域是如何保持活跃并避免被标记为恶意域的。

为了回答这个问题,我们决定进一步分析路由域,以便更好地了解此诈骗基础架构的持久性。虽然我们知道后端功能可以实现重定向和过滤,但前端显示的域似乎是一家名为 Aria 的营销公司,根据网站介绍,该公司提供“在线营销和转化优化战术”(图 5)。

“您好,我叫 [填空]。”

对该网站内容的检查发现,它既不是一个真实的网站,也不是一家真实的公司,而是一个在网上重复使用的模板网站。关于这一点,可以从网站上的员工简介中找到证据;同样的照片用于互联网上的不同网站,每个员工的姓名、语言和角色都不相同(图 6)。

我们还发现有 10,954 个域曾在某个时间保持活跃,这些域使用了相同的前端 Aria 模板网站。此外,利用后端重定向和路由功能对这些域进行验证后发现, 1973 个网站仍处于活跃状态,它们通过 20 多个不同的托管服务提供商进行托管。这意味着,这些网站是规模更大的诈骗基础架构的一部分。

通过搜索这些路由和重定向域上的一些攻击迹象,我们发现,有证据表明其中一些域用于重定向不同的诈骗和网络钓鱼活动,而且这些路由域也没有被 VirusTotal 等平台标记为恶意域。

其中一些重定向域的流量也很大,因此在 Similarweb 上获得了排名,这凸显了攻击者的规模和潜在经济收益。如果单个路由域的年收入估计在 5,000 美元至 150,000 美元之间(如前所述),那么,另外 1973 个活跃的路由域大大增加了潜在的收入流。

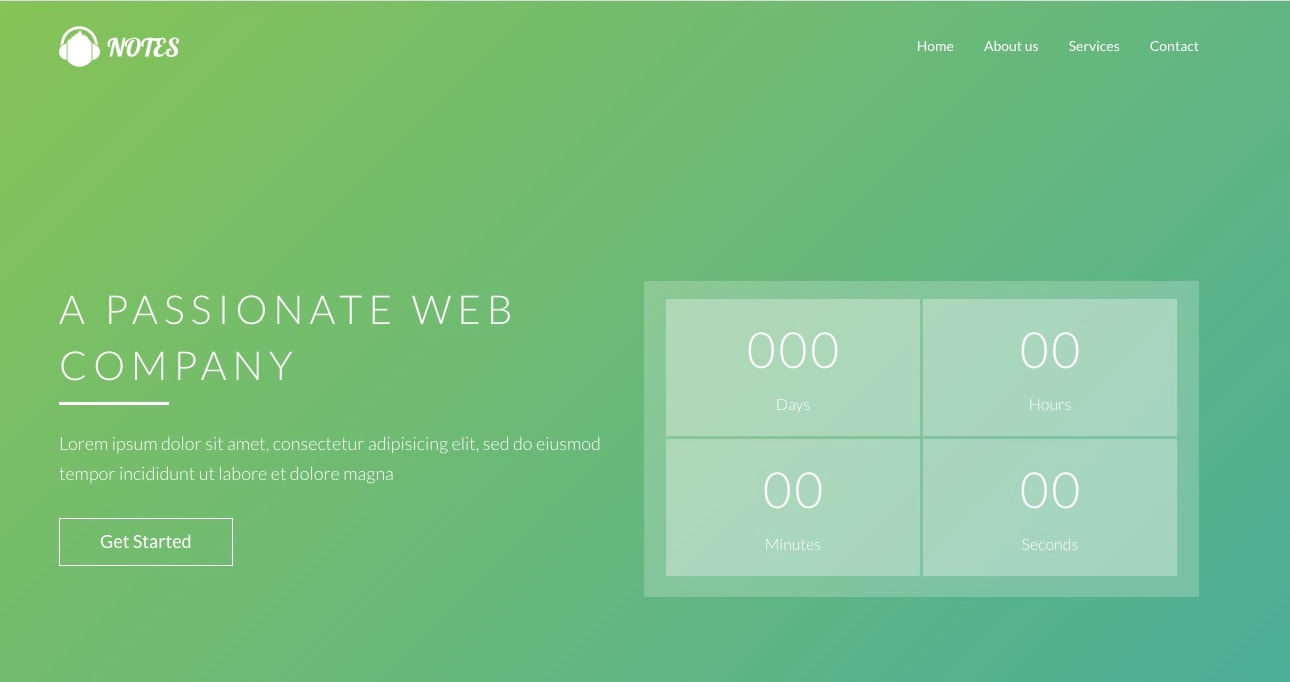

“Notes — 一家充满激情的 Web 公司”

尽管这些发现令人惊讶且充满压力,但我们并没有就此止步。通过进一步研究,我们找到了证据,表明存在另一个平行且相关的诈骗网络,该网络也在使用同样的重定向功能。

此案例中使用的前端模板对应一家名为 Notes 的公司,该公司自称是“一家充满激情的 Web 公司”(图 7)。在此基础架构上,我们可以看到 28,776 个域,这些域曾一度使用相同的模板并保持活跃。通过使用后端重定向和路由功能对这些域进行验证,我们确定有 9,839 个网站仍然处于活跃状态。

我们认为,Notes 欺诈基础架构是 Aria 基础架构的备用架构,在后者被禁用时激活。随着时间推移,我们开始看到更多的活动通过 Notes 进行。

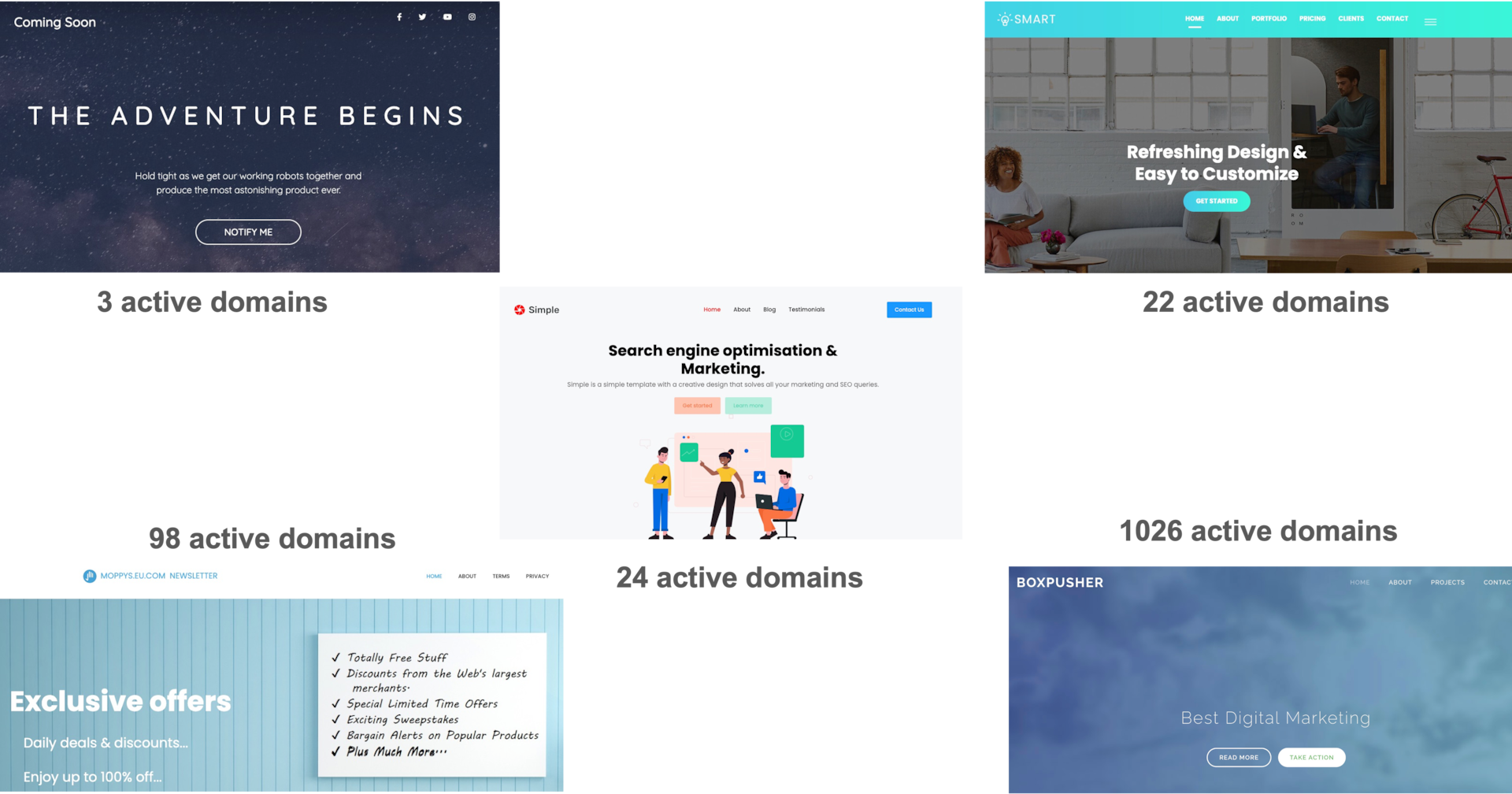

发现更多模板

在继续研究的过程中,我们惊奇地发现,又有 五个模板网站的后端具有重定向功能,其重定向功能与 Aria 和 Notes 模板相同(图 8)。与这些新模板相关的域数量并不多,但它们揭示了诈骗基础架构所涉及的巨大规模和高水平运营。新增的五个模板与之前看到的模板关联,因此我们认为它们是同一基础架构的一部分。

总结

Natalie Hamilton 依然在以不同的形式出现。我们可以追踪到她在许多活动中多次赢得奖品,这也是这个持续骗局的一部分(图 9)。该骗局的持续时间之长和滥用的品牌之多,表明了它的深度。该骗局值得每一个试图保护其品牌声誉的公司重视。

该骗局展示了攻击者的能力、技术和规模的深度,这些因素共同带来了成功的结果。这些网站的流量证明了这些攻击活动的有效性。正如我们在 上一篇博文中详述的那样,层出不穷的技术使防御者在检测诈骗时面临挑战:这些攻击者使用的技术甚至可以规避安全措施的检测。

基础架构可以过滤掉不需要的访问并轮换登陆网站(仅举两个例子),这加大了检测和下架的难度。在我们了解了使用的基础架构的复杂性(分布、规模和部署)之后,我们可以清楚知晓这种骗局是如何持续存在的。此外,我们的研究还重点揭示了攻击者的生态系统、目标和潜在利润。

延迟检测可以带来回报

对该基础架构的分析揭示了攻击者与防御产品和服务之间存在的差距。攻击者深刻了解防御力量的运作方式,因此在其网络钓鱼骗局中加入了规避检测的措施和抵御措施。 在大多数情况下,防御产品和服务的重点是检测和下架,而攻击者则承认一个事实:骗局遭到检测是不可避免的。因此,他们使用各种规避技术来 延迟 检测。他们避开检测的时间越长,赚的钱就越多。

此骗局在网络空间的灰色地带十分盛行。尽管恶意软件、供应链和 勒索软件 攻击等其他威胁备受关注,但诈骗和网络钓鱼攻击却经常遭到忽视,没有得到足够重视,理由是缺乏资源并且这方面的优先级较低。威胁的规模十分巨大,此基础架构所展示的复杂程度恰恰说明了这一点。

合法与骗局之间的界限

本研究中介绍的路由和重定向基础架构也证明了合法与欺诈之间的界限越来越模糊。此基础架构并不托管恶意内容,它只是实现了内容的交付。因此,要将这种基础架构入罪并予以取缔,难度要大得多。

攻击者提高了标准。我们需要修改检测和下架恶意内容的方式,提高品牌反击欺诈的积极性,更快地检测登陆网站和恶意基础架构,与托管服务合作缩短下架时间,等等。现在也是我们加大打击力度的时候了。

保持警惕

Akamai 安全情报组将继续监控该骗局以及其他类似骗局,并发布相关文章。安全专业人员和消费者都必须警惕这些骗局,因为它们会在现实世界中带来不良后果。如需了解最新的安全研究, 请关注我们的微信公众号!