Le truffe di phishing non si fermano mai: quando "Natalie Hamilton" è riemersa con una vendetta (e un trapano)

Editoriale e commenti aggiuntivi di Tricia Howard

Analisi riassuntiva

I ricercatori Akamai stanno monitorando una campagna di scam attiva almeno da marzo 2022, che utilizza sofisticate tecniche di offuscamento.

L'infrastruttura di back-end della truffa è rimasta resiliente, nonostante le pagine di destinazione fasulle siano state rimosse. Milioni di visitatori sono stati reinstradati per scopi illeciti tramite questa infrastruttura.

Dalla nostra analisi del traffico di un sito di reindirizzamento si capisce quanto siano redditizie queste truffe per i criminali: Possono far incassare (almeno) 5000 - 150.000 dollari USA all'anno per ogni dominio dannoso.

Questa ricerca continua ha condotto alla scoperta di più siti utilizzati come front-end per l'infrastruttura fasulla che sono stati associati ad oltre 40.000 domini dannosi. Ad un certo punto, erano attivi nello stesso momento 13.000 siti, che ospitavano oltre 20 diversi provider di hosting.

Tramite un'analisi del traffico diretto verso l'infrastruttura fasulla, abbiamo osservato che il 58% delle potenziali vittime è rappresentato da maschi e che il 28% di essi è di un'età compresa tra 25 e 34 anni.

Questa infrastruttura mostra il livello di impegno e complessità che i criminali riescono a raggiungere per mantenere l'infrastruttura nascosta nei siti fasulli. Inoltre, evidenzia il divario esistente tra i criminali e i servizi/prodotti utilizzati per difendersi dalle loro minacce. Poiché i sistemi di difesa si focalizzano principalmente sui metodi di rilevamento e rimozione, i criminali sanno che il rilevamento della truffa è inevitabile e creano offuscamenti per evadere questa realtà.

Riepilogo

A novembre 2022, abbiamo pubblicato un blog in cui è stata messa in evidenza una sofisticata truffa di phishing che ha sfruttato lo "spirito natalizio" degli acquirenti online. La campagna di phishing ha preso il via con un'e-mail che sembrava provenire da un retailer legittimo, in cui veniva offerta la possibilità di vincere un premio e sfruttava l'atmosfera natalizia per coinvolgere le sue potenziali vittime.

La campagna di phishing si è fatta notare per l'utilizzo di un'infrastruttura che ha incluso varie tecniche elusive in grado di evitare il rilevamento, incluso l'uso di abbreviazioni degli URL, falsi profili LinkedIn e provider di servizi web legittimi che ospitano la funzionalità di rendirizzamento verso siti fasulli per nascondere gli URL dannosi.

I criminali hanno anche usato il reindirizzamento dell'identificatore del frammento URL, una tecnica che utilizza un ancoraggio HTML per puntare un browser a un punto preciso di una pagina o un sito web al fine di eludere il rilevamento da parte dei prodotti per la sicurezza. I criminali generano URL casuali per filtrare i visitatori indesiderati e utilizzano le reti per la distribuzione dei contenuti (CDN) per ruotare in modo rapido e semplice i nomi di dominio del sito web di phishing e gli indirizzi IP, il tutto senza la necessità di rimuovere l'infrastruttura del sito.

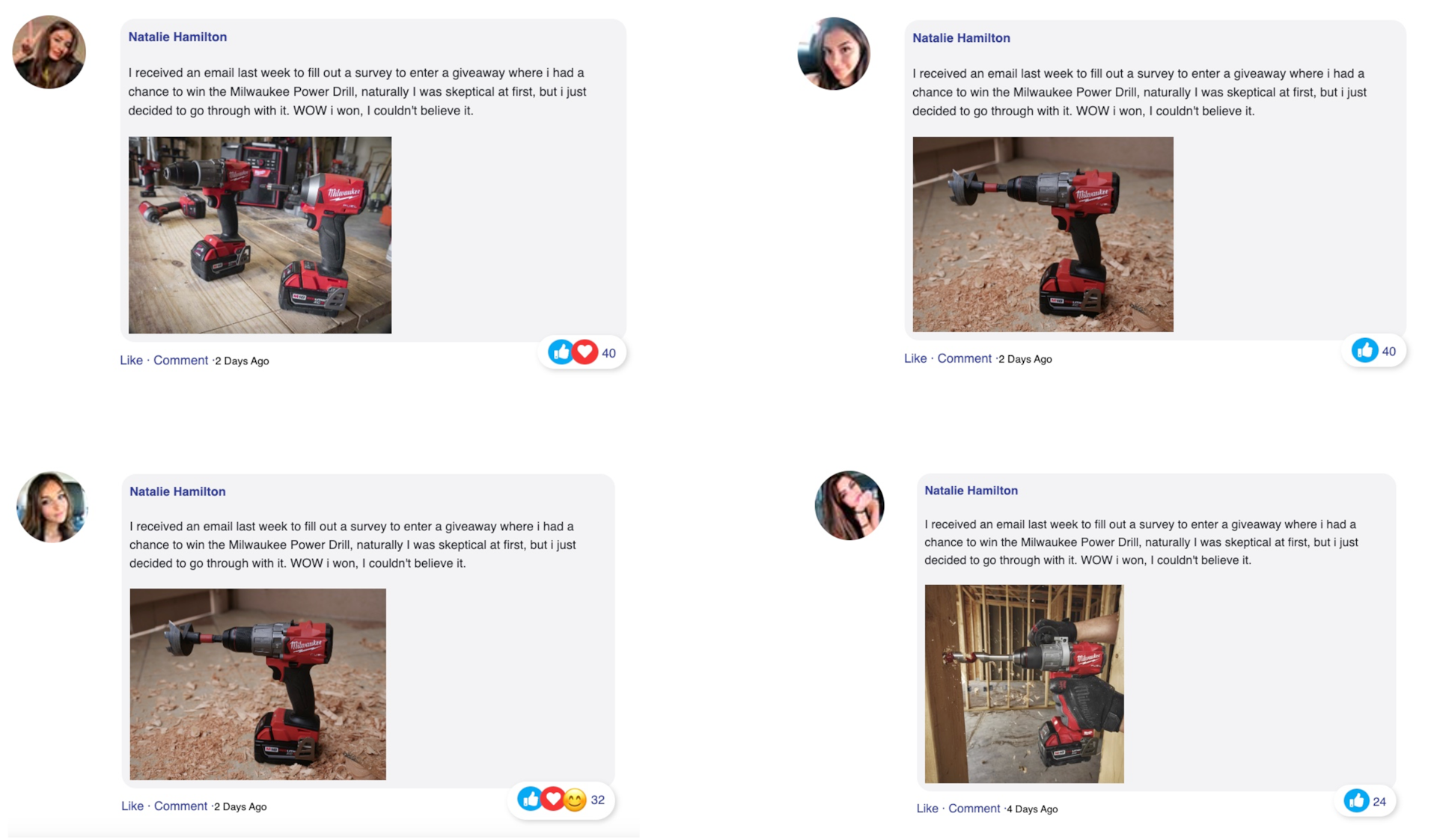

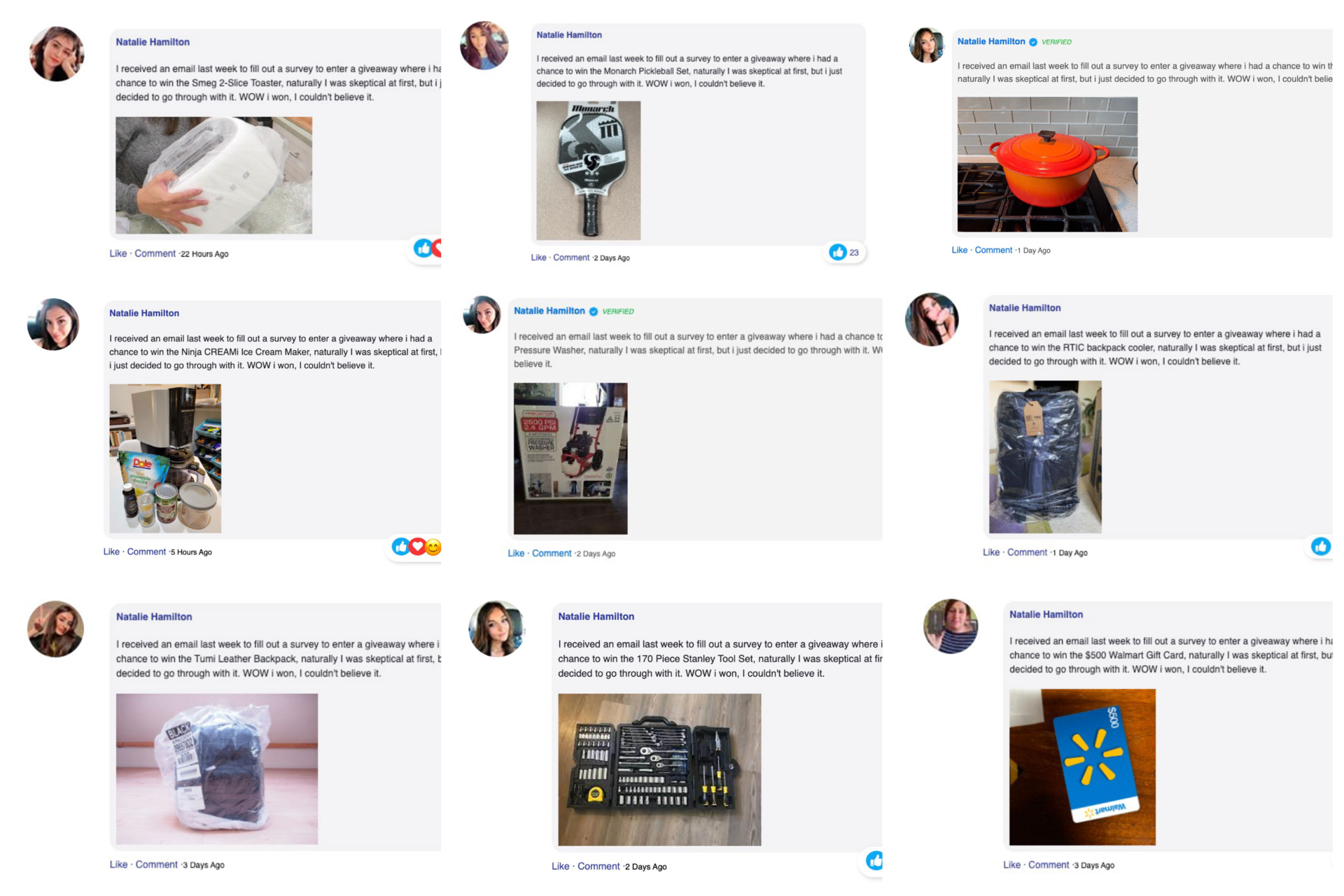

Per quanto riguarda il social engineering, abbiamo osservato falsi utenti su siti fasulli con l'utilizzo di "testimonianze" circa la loro vincita di un premio. Una di questi falsi utenti che ha attirato la nostra attenzione è stata "Natalie Hamilton": la donna dai mille volti. Natalie ha avviato la seconda parte della nostra ricerca, descritta in questo post, portandoci a comprendere meglio l'eccellente infrastruttura fasulla e i potenziali ricavi consentiti da una truffa che coinvolge decine di migliaia di siti web e milioni di vittime stimate.

Natalie Hamilton vince ancora

Pochi mesi dopo la pubblicazione del nostro blog precedente, continuando a monitorare queste campagne di scam, ci siamo nuovamente imbattuti in Natalie Hamilton. Questa volta è riemersa con uno spirito di vendetta, offrendoci la possibilità di vincere un trapano. L'aggiornamento delle testimonianze degli utenti sul sito fasullo più volte ha visualizzato lo stesso testo, ma con diverse immagini del profilo e foto del trapano (Figura 1).

Il fatto che Natalie sia tornata e che questa truffa continui a imperversare ci ha motivato ad esaminare ulteriormente il funzionamento e l'infrastruttura sottostante.

Acchiappa la talpa: resilienza e persistenza di un'infrastruttura

Cercando di reindirizzare i componenti della truffa, siamo riusciti a vedere come l'infrastruttura fasulla contiene una catena di reindirizzamenti con funzioni anti-rilevamento, che le consentono di rimanere resiliente anche una volta disattivate alcune parti di essa. Una prova della resilienza dell'infrastruttura si è notata nei collegamenti di reindirizzamento iniziali, che sono stati trovati in rete e che puntano al sito di destinazione fasullo. Dieci mesi dopo il loro uso iniziale, anche dopo aver rimosso il sito di destinazione originale, i collegamenti erano ancora attivi e puntavano ai nuovi siti di phishing, come nel noto gioco Acchiappa la talpa.

In altre parole, anche dopo aver rimosso il sito di phishing originale, che pertanto non è più attivo, l'infrastruttura di reindirizzamento era ancora attiva e puntava ad un nuovo sito fasullo.

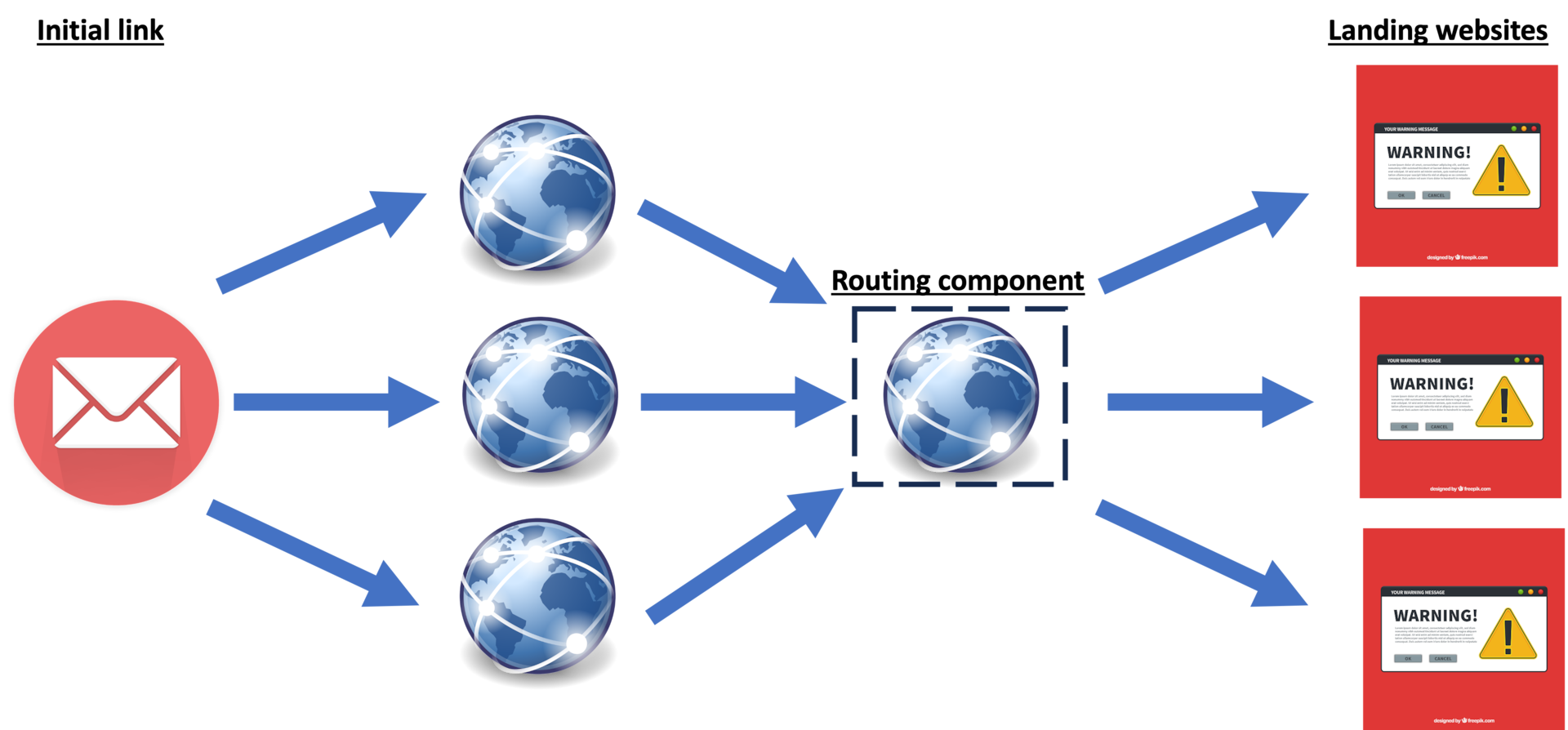

Inoltre, durante il nostro monitoraggio del componente di instradamento (Figura 2), siamo riusciti a riconoscere l'instradamento dell'infrastruttura come prova della persistenza della truffa. Il dominio che facilita il componente di instradamento mostra che tale dominio è stato usato per rendirizzare le vittime a siti web dannosi almeno da marzo 2022, mostrando prove di rendirizzamento verso almeno 30 diversi siti dannosi.

Esaminando tutti i 30 siti web di destinazione su VirusTotal, possiamo notare che sono considerati dannosi da una media di 9,5 motori di rilevamento; d'altro canto, il dominio di instradamento presenta un debole segnale di rilevamento con un solo motore di rilevamento. La registrazione del dominio di instradamento è stata effettuata a maggio 2021 e il dominio ha cessato di esistere ad aprile 2023.

Informazioni sulle potenziali vittime

Poiché il dominio di instradamento è rimasto attivo per un lungo periodo di tempo tramite cui sono state reindirizzate enormi quantità di potenziali vittime, il sito web è diventato tanto popolare da venire inserito nella classifica stilata da Similarweb, una piattaforma di classificazione dei siti web. Uno sguardo accurato a questo traffico ci offre una rara panoramica di quanto abbiano successo queste truffe.

Poiché questi domini sono di proprietà dei criminali, il livello di dettagli mostrato da Similarweb è unico. Siamo riusciti a visualizzare informazioni come il numero di visitatori (potenziali vittime) e i loro dati demografici, oltre a molti altri dettagli. L'analisi di queste caratteristiche può fornire dati utili per creare una stima del flusso di ricavi consentito ai criminali da questo tipo di infrastruttura.

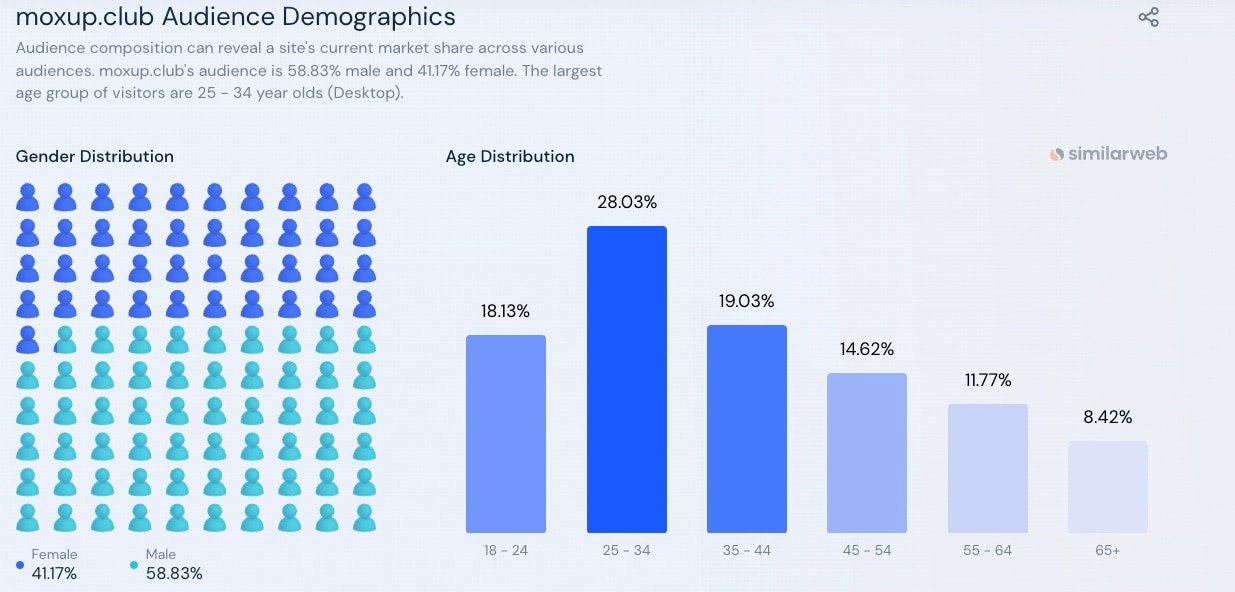

Abbiamo osservato un numero di visite mensili compreso tra 50.000 e 120.000 da quando il dominio è stato inizialmente inserito nella classifica (Figura 3). Questa informazione è un'altra testimonianza della persistenza di questo componente di instradamento nell'infrastruttura fasulla. Inoltre, mostra il numero di vittime reindirizzate in altre campagne di attacchi, che è la prova della portata della truffa.

Il flusso persistente e continuo di visitatori (anche noto come il numero di potenziali vittime) ci aiuta a comprendere l'economia alla base di questi tipi di truffe. Questa prova può spiegare le motivazioni dei criminali e perché le truffe di phishing siano ancora fiorenti e lo saranno ancora in futuro.

Un lauto bottino

Sulla base delle informazioni osservate su Similarweb, possiamo dedurre che circa 1 milione di visitatori è stato reindirizzato tramite il dominio del componente di instradamento. Anche se solo lo 0,1% di questi visitatori ha fornito le proprie credenziali, questa cifra equivale a 1.000 credenziali rubate. Le credenziali rubate vengono vendute sui mercati del dark web ciascuna ad un prezzo compreso tra 5 e 150 dollari USA per un potenziale ricavo di 5.000 - 150.000 dollari USA all'anno. Considerando questo livello di potenziali ricavi, è possibile spiegare facilmente cosa spinge i criminali a commettere truffe e attività fraudolente.

Dati demografici

Altre interessanti informazioni si trovano nei dati demografici (Figura 4). Secondo Similarweb, il 28% delle potenziali vittime è di età compresa tra i 25 e i 34 anni, mentre il 58% delle potenziali vittime totali è maschio. Queste informazioni sono preziose per delineare i gruppi di interesse sulla consapevolezza del phishing.

"Aria: tattiche di ottimizzazione delle conversioni"

Durante la raccolta di prove che mostrano la persistenza del dominio di instradamento, è difficile non domandarsi come mai questo dominio sia rimasto attivo evitando di essere contrassegnato come dannoso.

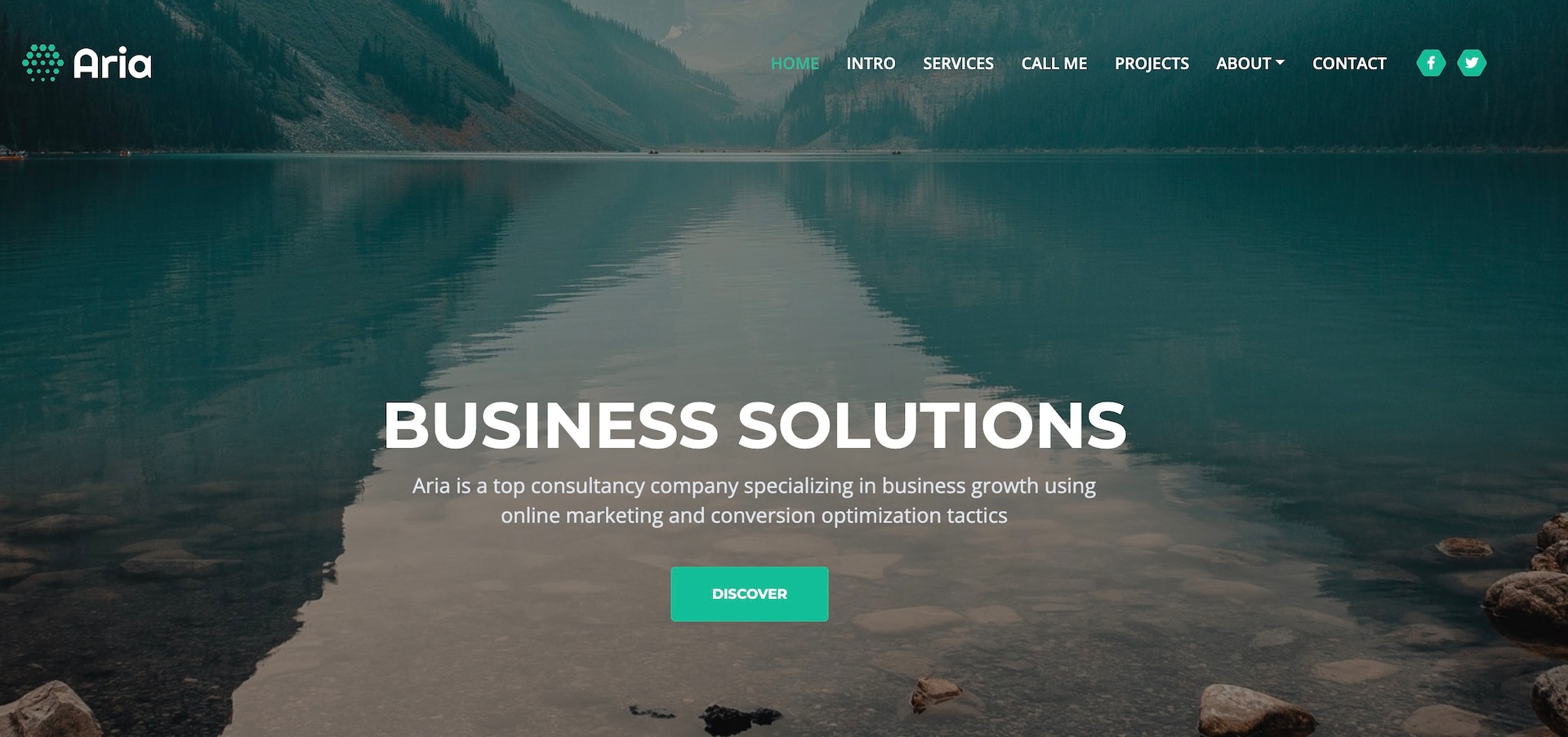

Per rispondere a questa domanda, abbiamo deciso di analizzare ulteriormente il dominio di instradamento per comprendere meglio la natura persistente di questa infrastruttura fasulla. Anche se sappiamo che la funzionalità back-end consente di eseguire il reindirizzamento e il filtraggio, il front-end ha rivelato un dominio che sembra appartenere ad una società di marketing denominata Aria, che, secondo il sito web, offre tattiche di ottimizzazione delle conversioni e marketing online (Figura 5).

"Salve, io sono [compilare gli spazi vuoti]"

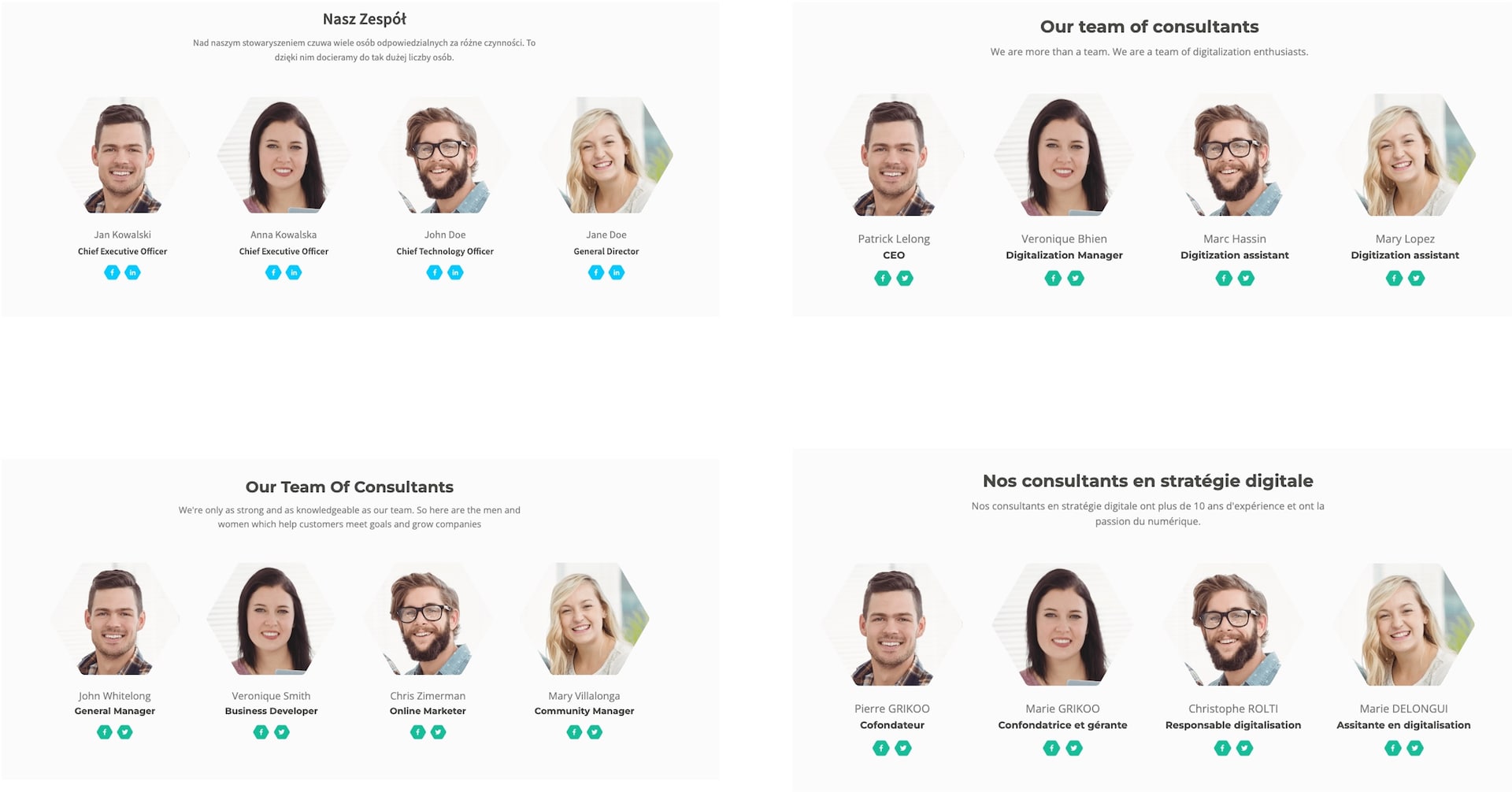

L'esame del contenuto di questo sito web ha rivelato che non si tratta di un sito reale né di una società reale, ma di un sito fittizio riutilizzato in rete. A prova di ciò, si possono osservare i profili dei dipendenti sul sito web; le stesse foto vengono usate su altri siti web, ciascuna di esse collegata a diversi nomi, lingue e ruoli (Figura 6).

Ad un certo punto, abbiamo anche trovato 10.954 domini attivi che hanno utilizzato lo stesso front-end di Aria. Inoltre, l'analisi di questi domini con le funzionalità di reindirizzamento e instradamento di back-end mostra che 1.973 siti sono ancora attivi e sono ospitati su oltre 20 diversi provider di hosting, a indicare che questi siti web sono parte di un'infrastruttura fasulla molto più grande.

Una ricerca per individuare alcuni indicatori di compromesso su questi domini di instradamento e reindirizzamento rileva che alcuni di questi domini sono stati utilizzati per reindirizzare diverse campagne di truffe e phishing e che nuovamente i domini di instradamento non sono stati considerati dannosi da piattaforme come VirusTotal.

Alcuni di questi domini di reindirizzamento hanno osservato anche una notevole quantità di traffico e, di conseguenza, sono stati inseriti nella classifica stilata da Similarweb, evidenziando la portata e il potenziale guadagno finanziario dei criminali. Se un solo dominio di instradamento offre un flusso di guadagno stimato compreso tra 5000 e 150.000 dollari all'anno (come indicato in precedenza), altri 1.973 domini di instradamento attivi incrementano notevolmente tale potenziale ricavo.

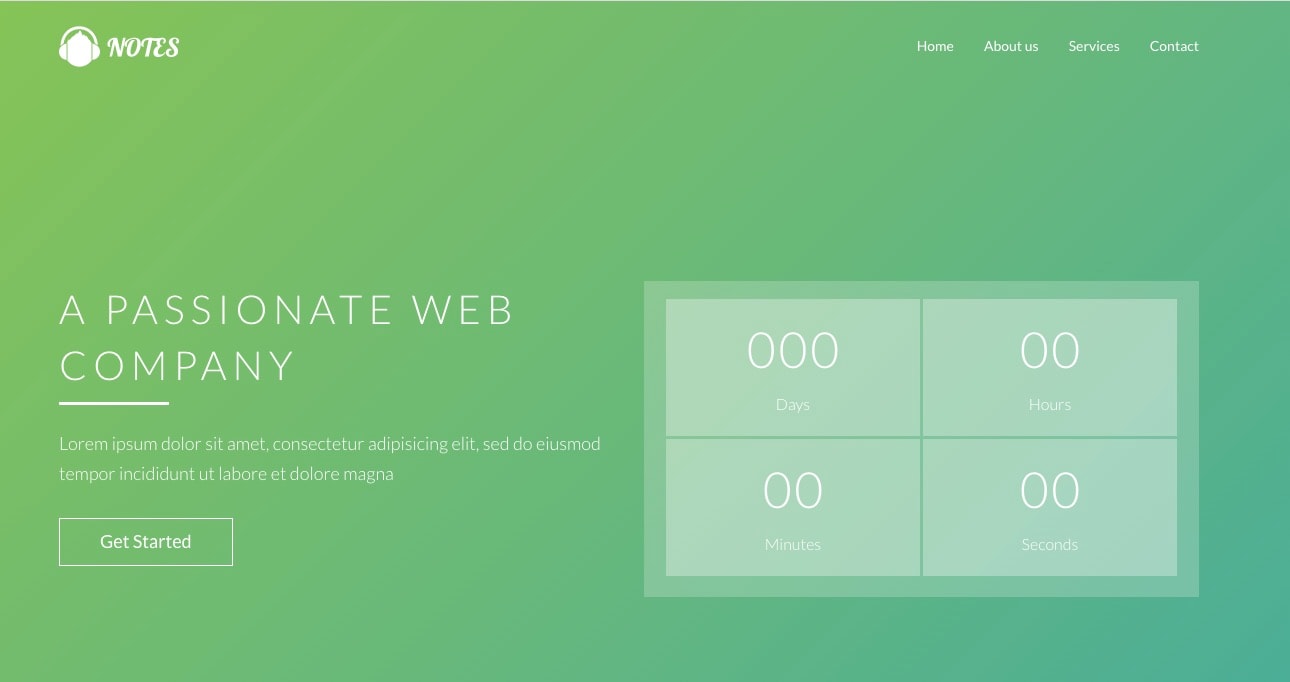

"Notes: un'appassionata società di servizi Internet"

Anche se i risultati della ricerca da noi condotta si sono rivelati sorprendenti e travolgenti, non ci siamo fermati a questo punto. Ulteriori indagini ci hanno consentito di trovare le prove sull'esistenza di un'altra rete di truffe parallela e correlata, che stava operando con la stessa funzionalità di reindirizzamento.

In questo caso, il modello di front-end era utilizzato per un'azienda denominata Notes, che si pubblicizza come "appassionata società di servizi Internet" (Figura 7). Su questa infrastruttura siamo riusciti ad osservare 28.776 domini ad un certo momento attivi con lo stesso modello. Tramite l'analisi di questi domini con le funzionalità di reindirizzamento e instradamento di back-end, abbiamo rilevato che 9.839 di questi siti web erano ancora attivi.

Riteniamo che l'infrastruttura fasulla Notes sia stata creata come backup per essere attivata una volta disabilitata l'infrastruttura di Aria e, nel corso del tempo, abbiamo iniziato ad osservare un maggior numero di attività eseguite tramite Notes.

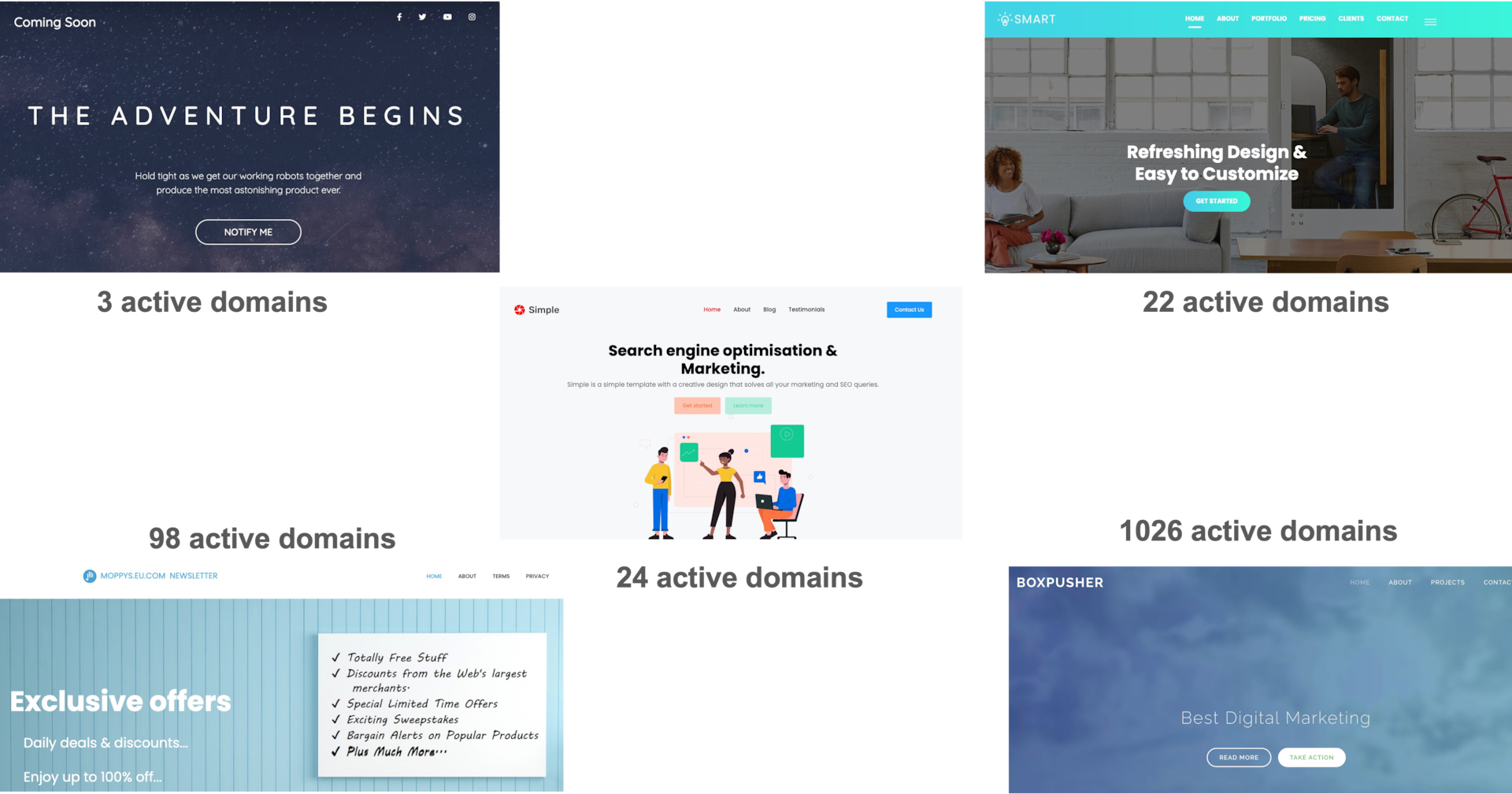

La scoperta di altri modelli

Continuando con la nostra ricerca, abbiamo sorprendentemente scoperto altri cinque modelli di siti web con una funzionalità di reindirizzamento nel back-enduguale a quella utilizzata dai modelli di Aria e Notes (Figure 8). I numeri dei domini associati a questi nuovi modelli sono risultati meno significativi. Tuttavia, hanno rivelato l'ampia portata e l'elevato livello delle operazioni coinvolte nell'infrastruttura fasulla. Gli altri cinque modelli erano associati ai modelli osservati in precedenza, pertanto li consideriamo parte della stessa infrastruttura.

Riepilogo

Natalie Hamilton continua ad emergere in varie forme e con vari aspetti. Siamo riusciti a monitorarla come vincitrice di molti premi in varie campagne che facevano parte di questa continua truffa (Figura 9). La longevità della truffa e il gran numero di brand di cui questa campagna ha abusato ne indicano la sua vasta portata. La truffa influisce notevolmente su ogni azienda che cerca di proteggere la reputazione del suo brand.

Questa truffa mette in evidenza l'ampiezza delle capacità, delle tecniche e della portata dei criminali, che conducono al loro successo. Il volume del traffico dei siti osservati dimostra quanto siano efficaci queste campagne. Come descritto in dettaglio nel nostro blog precedente, l'infinita serie di tecniche utilizzate rende il rilevamento delle truffe difficile per gli addetti alla sicurezza: questi criminali usano tecniche tali da eludere il rilevamento anche da parte delle soluzioni di sicurezza.

L'infrastruttura può filtrare gli accessi indesiderati e ruotare i siti di destinazione (solo per fare due esempi), il che rende difficile eseguire le operazioni di rilevamento e rimozione delle truffe. Una volta compresa la complessità dell'infrastruttura utilizzata (distribuzione, portata e implementazione), è risultato chiaro il modo con cui la truffa è riuscita a persistere. Inoltre, la nostra ricerca sottolinea l'ecosistema, gli obiettivi e il potenziale profitto dei criminali.

Ritardare il rilevamento può dare i suoi frutti

L'analisi di questa infrastruttura evidenzia il divario esistente tra i criminali e i servizi/prodotti utilizzati per difendersi dalle loro minacce. I criminali sanno bene come operano gli addetti alla sicurezza e, pertanto, utilizzano misure tali da eludere il rilevamento e la mitigazione delle minacce nelle loro truffe di phishing. Nella maggior parte dei casi, poiché i prodotti/servizi di difesa si focalizzano principalmente sui metodi di rilevamento e rimozione delle minacce, i criminali sanno che il rilevamento della truffa è inevitabile, pertanto usano una serie di tecniche elusive in grado di ritardarlo . Più a lungo riescono a rimanere nascosti, maggiori sono i loro profitti.

Questa truffa prospera nella zona grigia del cyberspazio. Anche se altre minacce come attacchi di malware, supply chain e ransomware si fanno notare, le truffe e gli attacchi di phishing sono spesso sottovalutati e ignorati per la mancanza di risorse e priorità. Lo scenario delle minacce è travolgente e il livello di complessità mostrato in questa infrastruttura ne è la prova.

Il confine tra legittimità e truffa

L'infrastruttura di instradamento e reindirizzamento mostrata in questa ricerca è anche la prova del confuso confine tra ciò che è considerato legittimo e ciò che si ritiene una truffa. L'infrastruttura non ospita contenuti dannosi, ma consente solo la delivery dei contenuti, pertanto addossare all'infrastruttura la responsabilità della rimozione di tali contenuti è ancora più difficile.

I criminali spingono l'asticella sempre più in alto. Dobbiamo rivedere il modo di rilevare e rimuovere i contenuti dannosi, migliorare la motivazione dei brand per contrastare le truffe, rilevare i siti di destinazione e l'infrastruttura fasulla più rapidamente, collaborare con i servizi di hosting per ridurre il tempo necessario a rimuovere tali contenuti e molto altro. È giunto il momento anche per noi di migliorare il nostro modo di procedere.

Stare all'erta

L'Akamai Security Intelligence Group) continuerà a monitorare questa truffa (e altre simili minacce) e a pubblicare altri post di questo tipo. È fondamentale per professionisti della sicurezza e consumatori prestare estrema cautela alle possibili conseguenze di queste truffe. Per rimanere aggiornati su ulteriori ricerche sulla sicurezza, seguiteci su Twitter!