Truffe di phishing altamente sofisticate stanno rovinando l'atmosfera di festa

Analisi riassuntiva

L'Akamai Security Intelligence Group ha osservato un nuovo kit di phishing altamente sofisticato che imita diversi importanti brand del settore retail in vista delle festività natalizie.

Il kit utilizza un mix di social engineering, molteplici tecniche di rilevamento delle elusioni e il controllo degli accessi per bypassare le misure di sicurezza.

Una di queste tecniche di elusione, l'utilizzo del frammento di URI, è una novità. L'e-mail tramite la quale viene recapitata la truffa contiene un token, che verrà poi utilizzato per ricostruire un link URI verso il quale verrà reindirizzata la vittima. Se si tenta di accedere a una truffa phishing senza ottenere e usare quel token non sarà possibile accedere alla pagina di destinazione phishing. Il kit non solo viola i brand che imita, ma viola anche le società di hosting incastrandosi sulla loro reputazione affidabile.

Il malintenzionato sfrutta le abbreviazioni degli URL, i falsi profili di utenti e testimonial e le funzionalità CDN per la resilienza dell'infrastruttura.

Il kit ha un determinato target geografico, fino al punto da bloccare l'accesso dal di fuori di questo target. Questa campagna sta prendendo di mira il Nord America, dove risiede l'89% delle vittime.

Abbiamo incluso un elenco degli IOC associati.

Panoramica

Il phishing funziona ancora. Le minacce continuano ad evolversi in termini di complessità e, nonostante anni di informazione e istruzione, il phishing resta comunque il vettore di attaccopiù comune. La combinazione di questi due aspetti, unita a un kit di phishing molto sofisticato, è ancora più pericolosa. Mentre ci avviciniamo alle festività, un periodo favorevole per il successo del phishing, dobbiamo stare particolarmente attenti a proteggerci da queste truffe.

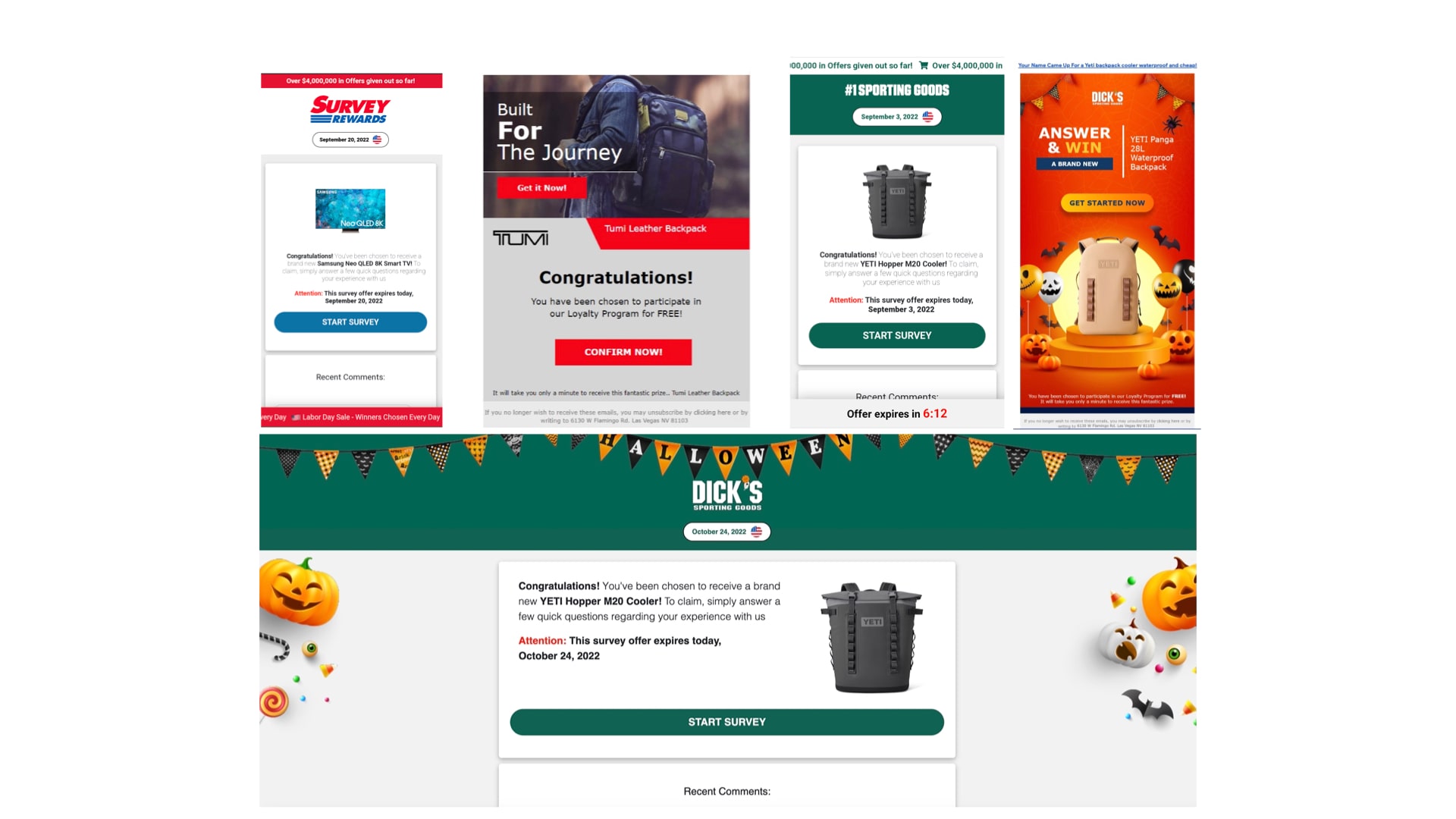

Dalla metà di settembre alla fine di ottobre 2022, i ricercatori di Akamai hanno scoperto e monitorato una campagna di phishing continua che ha preso di mira le offerte per Natale. Questa particolare campagna attira le vittime con la possibilità di vincere un premio, chiedendo loro di inserire i dettagli della carta di credito "solo" per coprire il costo della spedizione. Tra le tempistiche della campagna e le normali offerte promozionali inerenti il Labor Day e Halloween, questo kit sembrava decisamente legittimo alle vittime (Figura 1).

Facendo leva sullo spirito natalizio, questo kit imita gli stratagemmi di marketing di rinomati retail. Una risposta emotiva consente ai malintenzionati di coinvolgere le vittime in modo convincente. Si parla di social engineering in senso totalizzante: sfrutta lo spirito natalizio delle vittime, promettendo loro una ricompensa per il semplice fatto di inserire le loro informazioni personali. La risposta emotiva delle vittime porta a un risultato favorevole per il criminale: i dati della carta di credito.

Figura 1: campagna di phishing per le festività

Come si può vedere nella Figura 1, questo kit ha un branding molto sofisticato. Questo kit sfrutta diversi brand rinomati in un modo altamente realistico. Come se ciò non bastasse, questa campagna elude il rilevamento creando un'infrastruttura e servizi flessibili: una combinazione particolarmente pericolosa.

Questo tipo di social engineering è simile allecampagne di phishing "basate su quiz" che abbiamo analizzato lo scorso anno. Tuttavia, questa nuova campagna è unica per il fatto che i siti contraffatti erano molto ben progettati visivamente, il che ha aiutato a guadagnarsi la fiducia delle vittime. Sembrando quanto più autentici e affidabili possibile, le probabilità di acquisire il numero della carta di credito aumentano.

Questi kit di phishing stanno aumentando in termini di complessità perché gli autori di attacchi stanno migliorando le loro capacità. Questa campagna dimostra quanto il malintenzionato conosca le limitazioni dei prodotti di sicurezza e le lacune nel rilevamento degli attacchi di phishing. In questo post esamineremo questo nuovo kit, il motivo per cui ha successo e come evitare di cadere vittime di truffe come questa mentre ci avviciniamo al periodo delle feste natalizie.

Tecniche di social engineering

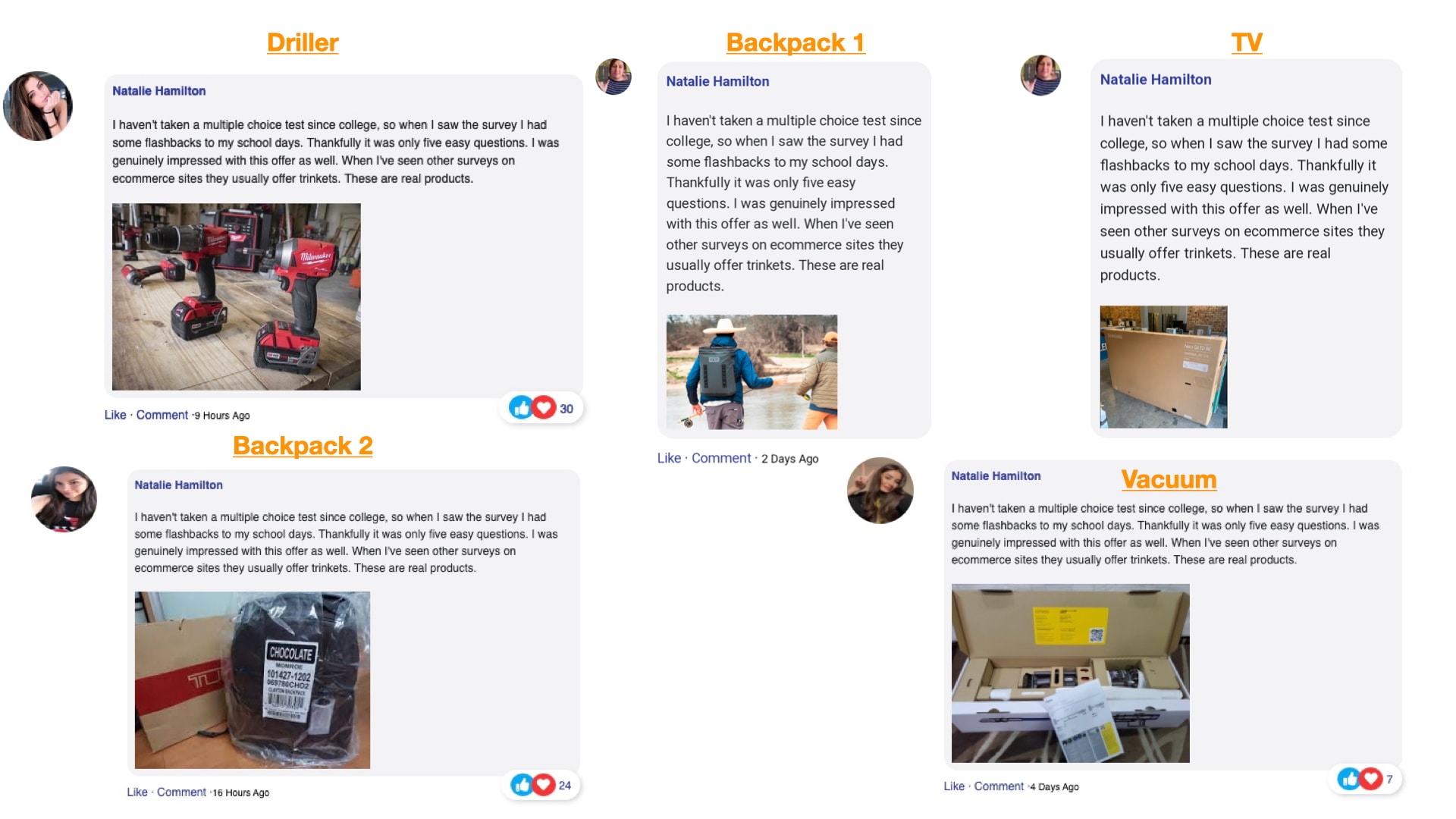

Per rendere più efficace la truffa, è stata usata una varietà di tattiche e tecniche di social engineering per instillare nelle vittime un senso di urgenza e/o fiducia. Quando abbiamo una risposta emotiva a qualcosa, è più probabile che stiamo meno attenti rispetto al solito. Ad esempio, una delle tecniche che metteva sotto pressione le vittime era quella di proporre offerte a tempo limitato (ad esempio, le vittime avevano cinque minuti di tempo per rispondere alle domande). Questo induce stress, che può portare a farsi sfuggire dei dettagli che avremmo altrimenti notato. Altre tecniche includevano la creazione di un falso forum di utenti con testimonianze false di persone che fingevano di aver vinto e ricevuto un premio dal retailer in questione. Ciò dona un falso senso di sicurezza perché siamo abituati a vedere, in generale, questo tipo di testimonianze da parte dei clienti.

Dal momento che questo kit imita diversi brand, un'analisi di questi profili clienti falsi era imperativa. L'utente fittizio "Natalie Hamilton" è stato riciclato e/o leggermente modificato per diverse truffe (Figura 2) I commenti relativi ai premi sono stati personalizzati includendo le immagini e, a prima vista, sembravano autentici, provenienti da persone che davvero avevano vinto dei premi. Tutto ciò crea fiducia nelle vittime. Inoltre, le foto dei profili sono state modificate tra una truffa e l'altra perciò, anche se una vittima è stata presa di mira più volte, la truffa non veniva comunque rilevata. Quello che si nota è la forte somiglianza dei commenti tra le varie offerte di premi, che passa facilmente inosservata all'utente di Internet medio.

Figura 2: utente fittizio "Natalie Hamilton"

Infrastruttura della campagna

Nel corso degli anni, i prodotti per il phishing sono migliorati in modo significativo, il che ha portato a una continua evoluzione delle tecniche di elusione usate dai malintenzionati per avere il sopravvento. Una gran parte del loro successo consiste nel mantenere attivo il kit, ossia evadere il rilevamento. Questa è stata una caratteristica importante del kit: Il criminale ha usato particolari tecniche che rendevano il kit difficile da classificare, il che gli ha consentito di restare attivo ed eventualmente colpire nuovamente le stesse persone. Anche quando un sito web sottoposto a phishing veniva rilevato e classificato come dannoso, restava comunque attivo. Il criminale ha usato un'architettura resiliente che consentiva di rilanciare nuove varianti degli attacchi tramite la stessa infrastruttura o un'infrastruttura simile.

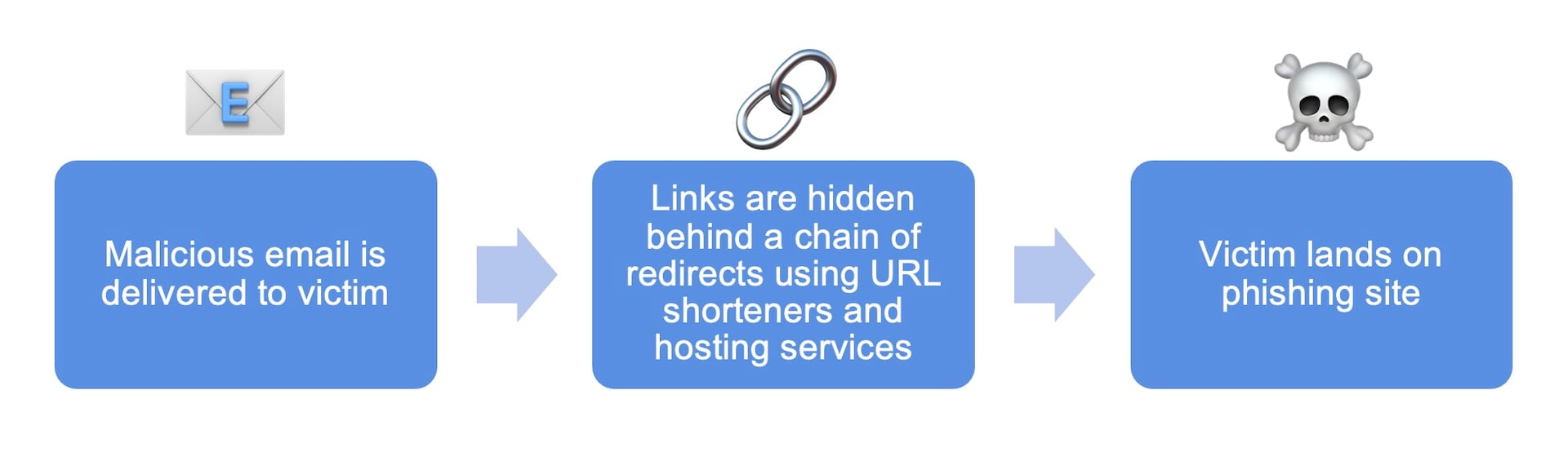

Al centro dell'infrastruttura utilizzata, siamo riusciti a vedere una catena nidificata di reindirizzamenti, che partiva con il link recapitato alle vittime tramite il messaggio e-mail di phishing e terminava con la pagina di destinazione della truffa, il sito web di phishing. Queste catene nidificate di reindirizzamenti sono altamente sofisticate e servono a diversi scopi. Diamo un'occhiata ad alcune delle tecniche utilizzate.

Figura 3: catene nidificate di reindirizzamenti

Abuso di abbreviazioni delle URL

Gli utenti di Internet si sono abituati alle abbreviazioni delle URL, e ci fidiamo fino a un certo punto, a seconda della fonte. I servizi come bit.ly o i siti dei social media sono così onnipresenti che se visualizzano un collegamento, lo selezioniamo tranquillamente senza neanche vedere dove punta effettivamente. Questa è la principale tattica sfruttata da questo kit.

Il flusso dell'attacco è molto simile a quanto segue: La truffa viene recapitata tramite e-mail. In alcuni casi, il criminale maschera la destinazione con un'abbreviazione dell'URL. Questo criminale ha creato falsi profili LinkedIn per creare post indirizzati alla destinazione dannosa, che ha fornito loro l'URL abbreviato usato nell'e-mail iniziale inviata alle vittime. L'utilizzo delle abbreviazioni degli URL per nascondere gli URL dannosi dietro al tentativo di phishing ha sfidato i prodotti di sicurezza, che necessitano di determinare il rischio connesso a un link contenuto in un'e-mail. Questa campagna utilizza reindirizzamenti multilivello, il che la rende nidificata e flessibile ai cambiamenti oltre che difficile da rilevare come dannosa.

Abuso della reputazione di servizi web legittimi

Per aumentare la complessità, un altro anello opzionale della catena di reindirizzamenti consiste nell'utilizzare un provider di servizi per ospitare la funzionalità di reindirizzamento della truffa. Utilizzando vari servizi, come lo storage cloud di Google, i servizi di hosting AWS e lo storage Azure Blob, sospettiamo fortemente che l'autore degli attacchi voglia sfruttare la loro reputazione affidabile. Ciò aumenta le possibilità di bypassare qualsiasi meccanismo anti-phishing. Notiamo anche che anche le immagini usate nell'e-mail di phishing iniziale sono ospitate su alcuni di quei servizi, con lo stesso obiettivo.

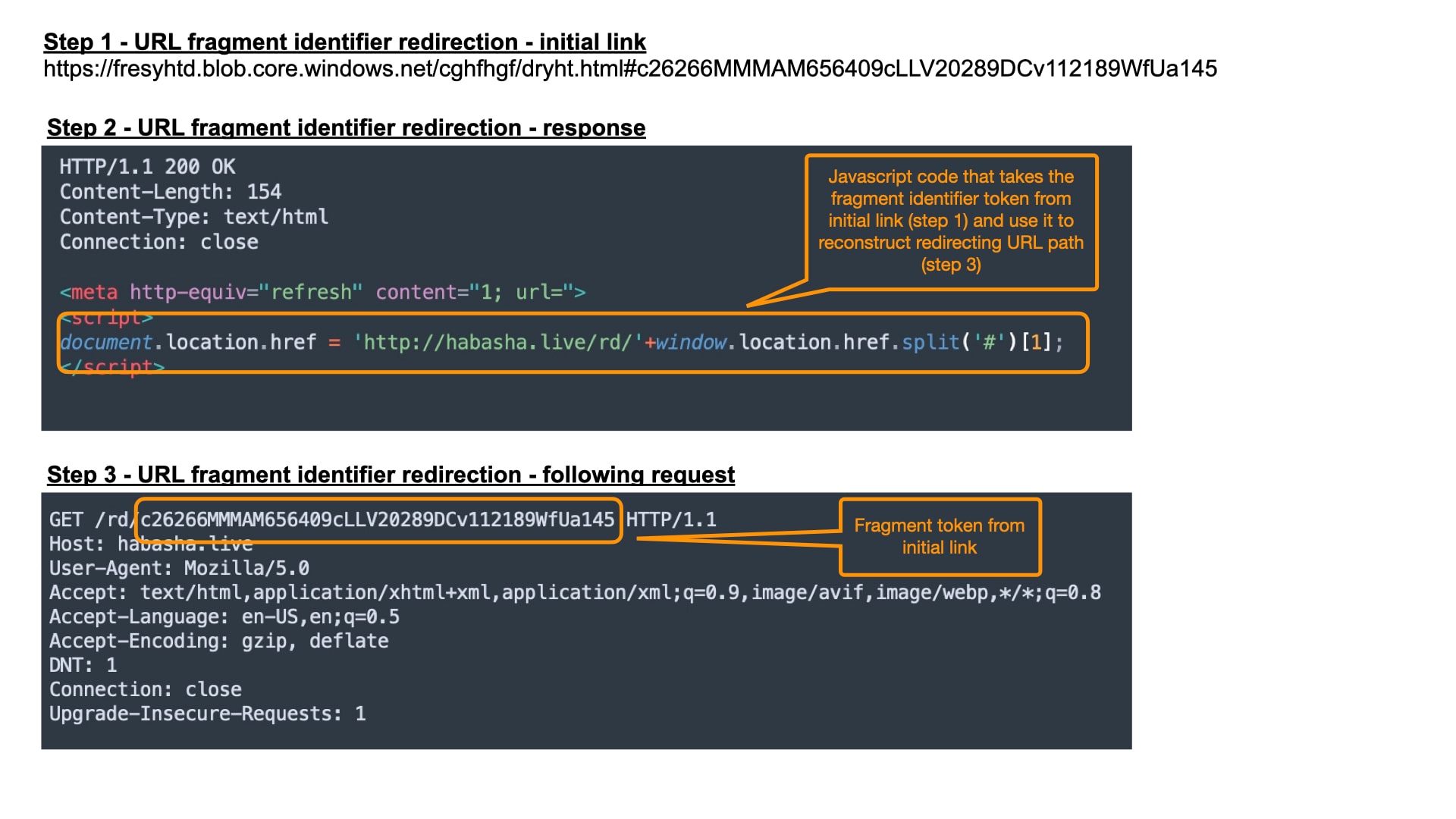

Utilizzo del reindirizzamento dell'identificatore del frammento di URI

L'identificatore del frammento di URI è il segno del cancelletto (#), noto anche come ancoraggio HTML, presente nel link URI che punta un browser a un punto preciso di una pagina o un sito web. Questa tecnica viene comunemente usata nelle tabelle di contenuti o in altri elenchi di classificazione per una migliore esperienza utente. Il valore successivo all'ancoraggio HTML non verrà considerato come un parametro HTTP e non verrà inviato al server, tuttavia sarà accessibile dal codice JavaScript eseguito sul browser della vittima. Nel contesto di un tentativo di phishing, il valore posizionato dopo l'ancoraggio HTML potrebbe venire ignorato o sottovalutato quando analizzato dai prodotti di sicurezza che stanno verificando se sia dannoso o meno. Questo valore potrebbe venire ignorato anche se visionato da uno strumento di ispezione del traffico.

In questa campagna di phishing, abbiamo notato una tecnica inedita: l'utilizzo del frammento di URI non come ancoraggio HTML, ma come azione elusiva.

Figura 4: procedura dettagliata per il reindirizzamento dell'identificatore del frammento di URL

Notiamo che il link iniziale inviato all'indirizzo e-mail delle vittime contiene un ancoraggio HTML seguito da un token (Figura 3, Passaggio 1). Questo token verrà usato, in seguito, da JavaScript sul browser della vittima per ricostruire un link URI al quale verrà reindirizzata la vittima (Figura 3, Passaggio 2). Se si tenta di accedere a una truffa phishing senza ottenere e usare quel token non sarà possibile accedere alla pagina di destinazione phishing, il che significa che i visitatori che non dispongono del link iniziale verranno scartati. In più, anche l'accesso basato sul web che non esegue JavaScript come parte del rendering delle pagine di reindirizzamento non riesce. Per poter raggiungere la pagina di destinazione dannosa, il browser deve poter costruire l'URI di reindirizzamento. Questa è un'ulteriore misura presa per bypassare i meccanismi di sicurezza, come ad esempio i web crawler che analizzano i link sospetti e che non usano le funzionalità del browser headless.

L'utilizzo dei token consente anche al malintenzionato di monitorare le vittime e guardare le statistiche sul coinvolgimento di potenziali vittime. Ciò gli dice cosa funziona e cosa non funziona e rappresenta un metodo per sferrare attacchi più specifici, il che potrebbe aumentare le possibilità di successo.

Utilizzo di URL generati casualmente

Uno dei componenti unici di questo kit è il modo in cui protegge accanitamente chi può accedervi. Come parte del tentativo della campagna di scartare i visitatori indesiderati, il kit genera un URL casuale collegato a un utente specifico come parte della catena di reindirizzamenti. Una volta arrivati al sito web di destinazione, ciascun URL allocato può essere usato solo dall'utente specifico.

L'uso di questa funzionalità consente al criminale di assicurarsi che, nel caso in cui un URL generato casualmente venga segnalato come sospetto, gli altri utenti non possano accedervi e, di conseguenza, il sito web possa rimanere al di sotto del radar di rilevamento.

Utilizzo della potenza di una CDN

Simile all'abuso della reputazione affidabile dei servizi di hosting web, la pagina di destinazione della truffa utilizza alcuni dei servizi offerti da un fornitore CDN, inclusa la registrazione dei domini. Il criminale utilizza la registrazione rapida e semplice per avviare facilmente l'istanza, quindi ruota i nomi di dominio del sito web di phishing, il tutto senza la necessità di rimuovere l'infrastruttura del sito. Ruota anche gli indirizzi IP associati alla CDN e condivisi tra diversi clienti CDN, alcuni potrebbero essere considerati legittimi e altri dannosi. Ciò elimina la possibilità di blocco basato sull'indirizzo IP in quanto si potrebbe bloccare il traffico legittimo. Sospettiamo anche che vengano usate le funzioni difensive della CDN, come il blocco del traffico bot, per proteggere il sito web di phishing da crawler e scanner di sicurezza legittimi.

Campagna mirata geograficamente

Secondo la nostra ricerca, i siti web di destinazione cambiano in base alla posizione geografica delle vittime e alcune aree geografiche non sono assolutamente accessibili. La campagna che abbiamo monitorato era accessibile soprattutto dagli Stati Uniti, il che significa che prendeva di mira in particolar modo vittime negli USA. Sospettiamo che, limitando l'accesso indesiderato, il criminale riduce anche il rischio che il sito web di phishing venga rilevato dai prodotti di sicurezza che tentano di accedere a questo sito web dal di fuori degli Stati Uniti. Il fatto stesso che il collegamento di phishing porti a diversi siti web con diverse personalizzazioni geografiche enfatizza, ancora una volta, la scalabilità, l'efficacia e il livello di complessità di questa campagna.

Il punto di vista globale di Akamai convalida il presupposto che la campagna sia un attacco mirato geograficamente: Notiamo che l'89% delle vittime che accedono alle truffe di phishing risiede negli Stati Uniti o in Canada.

Riepilogo

Se l'analisi di questo kit ci ha insegnato qualcosa è il motivo per cui le truffe di phishing hanno ancora tanto successo. I malintenzionati conoscono i suggerimenti, le tacche e le procedure di mitigazione e, se associato al social engineering, può essere difficile (se non impossibile) rilevare, men che meno difendersi da, un kit come questo. Questo post del blog non è un'accusa ai prodotti di sicurezza o all'efficacia dei fornitori, ma piuttosto mostra come anche più strati di difesa possono essere erosi per raggiungere uno scopo dannoso.

Si è discusso molto nella comunità di sicurezza delle informazioni su ciò che rende una minaccia "sofisticata". È il modo in cui infetta? Come rimane persistente? Come elude il rilevamento? Indipendentemente da cosa intendiamo per "sofisticato", questo kit è da considerare dannoso perché comprende tutti gli elementi necessari per la riuscita di un attacco: l'utilizzo di servizi commerciali, una catena flessibile di rendirizzamenti, il blocco geografico e un token URI frammentato. Inoltre, indica se il criminale ha compreso come funzionano i prodotti di sicurezza e come utilizzarli a proprio vantaggio.

Le informazioni contenute in questo post, inoltre, evidenziano i fattori trainanti che servono ai criminali per creare una campagna di phishing efficace. Non è una partita che può finire alla pari. Proprio perché un kit di phishing viene rilevato e mitigato non significa che il criminale non sia riuscito nel suo intento. Il successo dipende maggiormente da una combinazione di vari fattori: il tempo in cui la campagna rimane attiva e non rilevata, il livello di realismo con cui appare la truffa e il tipo di coinvolgimento della vittima con la truffa stessa.

Il livello di sofisticazione della truffa è in un certo senso consentito dall'utilizzo dei servizi commerciali, un aspetto che deve destare molta preoccupazione. Alcuni di questi servizi pubblici gratuiti consentono ai criminali di perseguire i loro intenti dannosi con successo. Inoltre, è inquietante vedere campagne condotte con successo tramite l'utilizzo di questo livello di infrastruttura e di tecniche avanzate in attacchi sferrati su vasta scala contro i consumatori perché questi sofisticati attacchi di phishing sono anche più difficili da contrastare.

Proprio mentre ci avviciniamo alle festività negli Stati Uniti, prevediamo una crescita di questi attacchi che tenteranno di trarre vantaggio dallo spirito natalizio. Ecco perché vi consigliamo vivamente di rimanere vigili e di tenervi al sicuro. Ricordate: se ricevete un'offerta che vi sembra troppo allettante per essere vera, probabilmente è una truffa.

IOC associati

Link di reindirizzamento

https://bit{.}ly/3UQIwa0

https://lnkd{.}in/edDq4cs3

https://lnkd{.}in/etjsM9uZ

https://lnkd{.}in/e5F472JX

https://bit{.}ly/3SLisva

https://lnkd{.}in/eFnXm9CV

https://nmvcbndhrhasdfsdfasasdfadfdf.storage.googleapis{.}com/ubnxc

https://lnkd{.}in/eAYVYHUq https://dddddmqlkdsfjmlkjfapoieurpaoierqjkdfhlsdjfmklsdfkls.storage.googleapis{.}com/paerili

https://lnkd{.}in/ese6ta3F

https://lnkd{.}in/equr8wQQ

https://lnkd{.}in/equr8wQQ

https://fresyhtd.blob.core.windows{.}net/cghfhgf/dryht.html

https://ecstaticfoll.blob.core.windows{.}net/nsipidityrema/epesthadhusbandsher.html

https://hhhaggatt111.blob.core.windows{.}net/hhhaddafafrra11/newfile222.html

https://erty5h45fgds4j.blob.core.windows{.}net/dfgyhkjdhgfk/fgyh45hgjfghj.html

https://keroighzemhzrs.s3.amazonaws{.}com/ztgeipjmgfze.html

https://cxsdezda.s3.amazonaws{.}com/zsjverghi.html

cohgtdredajisfransi.s3.amazonaws{.}com/mobilise.html

https://lnkd.in/eKtXCivg

Domini di destinazione phishing

opticshair{.}live

metalicanar{.}com

havocblume{.}com

fashionbrall{.}com

stirringglass{.}com

jetingsign{.}info

nauseaspinn{.}info

foresterdam{.}info

wharfposition{.}com

outstriplander{.}live

qualiagolf{.}info

kimonosuit{.}info