ホリデーシーズンの気分の高まりを巧妙に狙うフィッシング詐欺

エグゼクティブサマリー

Akamai Security Intelligence Group は、ホリデーシーズンを前に、複数の大手小売ブランドを模倣した、非常に洗練された新しいフィッシングキットを観測しました。

このキットは、ソーシャルエンジニアリング、複数の回避検出技術、アクセス制御を組み合わせてセキュリティ対策を回避するものです。

URI フラグメンテーションを利用して回避しているのが、これまでになかった新しい点です。詐欺メールにはトークンが含まれています。攻撃者は後でこのトークンを使い、標的がリダイレクトされる先の URI リンクを再構築します。このトークンを取得・使用しないと、フィッシング詐欺のランディングページへのアクセスが制限されます。このキットが悪質なのは、ブランドを模倣するだけでなく、ブランドが信頼されていることを悪用している点です。

攻撃者は、URL 短縮サービス、偽のユーザープロファイルとコメント、CDN のインフラ障害復旧機能を悪用します。

このキットは地域を絞って標的にしており、それ以外の地域はアクセスをブロックします。このキャンペーンは北米をターゲットにしており、被害者の 89% が北米ユーザーとなっています。

関連 IOC のリストを 掲載しています。

概要

フィッシングはまだまだ健在です。脅威はますます巧妙化していますが、長年の意識改革や教育とは裏腹に、フィッシングは依然として、最も一般的な 攻撃ベクトルに利用される大きな要因となっています。この 2 つの事実を踏まえ、高度なフィッシングキットが登場したことを加味すると、フィッシングはいっそう危険な存在になったと考えられます。フィッシングがはびこることで知られるホリデーシーズンに向けて、私たちは意識的にこうした詐欺を防止する必要があります。

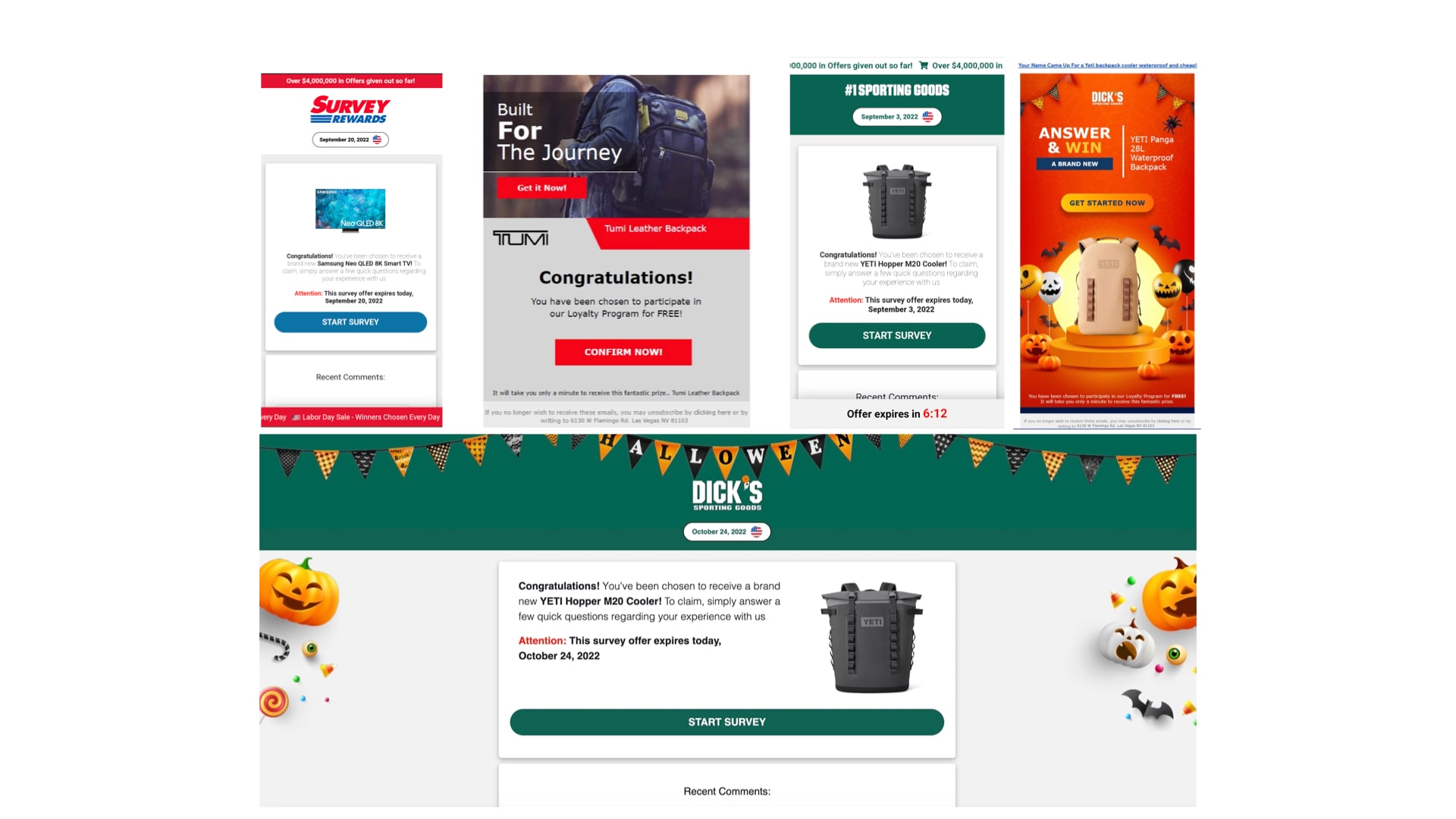

Akamai の研究者たちは、2022 年 9 月中旬から 10 月末にわたり、ホリデーシーズンの特別キャンペーンを悪用しているフィッシングキャンペーンの発見と追跡に成功しました。このキャンペーンでは、賞品を獲得するチャンスを標的にちらつかせ、配送料「のみ」を負担してもらうという名目のもとにクレジットカードの詳細情報を要求します。キャンペーンは 9 月の第 1 月曜日のレイバーデイからハロウィーンまでの時期を狙って行われるので、標的の対象となった人はまったく疑いません(図 1)。

このキットはホリデー気分を装い、有名な正規の小売マーケティングキャンペーンを模倣するのです。攻撃者がホリデー気分を盛り上げるような対応をするため、標的はだまされやすくなります。これは、広い意味でのソーシャルエンジニアリングです。つまり、標的のホリデー気分につけ込んで個人情報と引換に報酬がもらえると思い込ませるのです。ホリデー気分を楽しみたい標的の反応は、まさに攻撃者が狙っている獲物、つまりクレジットカード情報を攻撃者にもたらします。

図 1:ホリデー・フィッシング・キャンペーン

図 1 に示すように、このキットは高度なブランディングです。このキットは、複数の有名ブランドを非常に現実的な方法で悪用しています。しかし、それだけではありません。このキャンペーンでは、アジャイルなインフラとサービスという危険な組み合わせを構築することで、検知を回避します。

この種のソーシャルエンジニアリングは「質問クイズ」という昨年の分析対象となったフィッシングキャンペーンと似ています。しかし、この新しいキャンペーンは、偽サイトが非常によくデザインされており、標的を信じ込ませるのに功を奏しています。できるだけ本物らしく、信用できそうに見せかけることで、クレジットカード番号を獲得する確率を高めようとしているのです。

こうしたフィッシングキットはますます巧妙化しています。なぜなら、攻撃者自身が巧妙化しているからです。このキャンペーンを見ると、攻撃者がセキュリティ製品の限界やフィッシング攻撃の検知能力のギャップをよく理解していることが分かります。せわしないホリデーシーズンを迎えるにあたり、今回の投稿では、この新しいキットの詳細、被害が広がっている理由、被害者になることを避ける方法について説明します。

ソーシャルエンジニアリングというテクニック

詐欺の成功率を高め、標的の切迫感や信頼感を引き出すために、さまざまなソーシャルエンジニアリングの手口やテクニックが使われてきました。人は感情的になると、普段よりも行動に注意深さがなくなりがちです。たとえば、相手に時間制限(回答時間を 5 分に制限するなど)のプレッシャーを与えるのもテクニックの 1 つです。そうすることでストレスを誘発し、普段なら気づいたかもしれない細かい点を見落とさせるのです。その他のテクニックとしては、対象小売店から「当選」し、「無料の賞品を受け取った」人たちから偽の証言を載せた偽のユーザーフォーラムを作成するというものもあります。私たちはこのようなタイプの「お客様の声」に慣れているため、信頼できそうだと勘違いしてしまいます。

このキットは複数のブランドを模倣しているため、このような偽の顧客プロファイルの分析が必要でした。フェイクユーザー「Natalie Hamilton」はそのまま流用されたり、多少変更されたりして、さまざまな詐欺に登場しました(図 2)。賞品を得たというコメントは、画像を含めて偽造されており、一見、本物の当選者が喜びの気持ちを語っているように思わせます。こうした工夫が積み重なり、標的の信頼が構築されます。しかも、詐欺を実行中、プロファイル写真が変更されるため、標的となった人は複数のコメントを見ても変だと思いません。詐欺を見破る手がかりは各賞のコメントが非常に似通っている点ですが、一般のインターネットユーザーは、なかなか気づきにくいのです。

図 2:フェイクユーザー「Natalie Hamilton」

キャンペーンインフラ

商品のフィッシングは長年かけて非常に巧妙化し、攻撃者は回避テクニックを継続的に進化させて優位な地位を築いてきました。攻撃者が成功した大きな理由は、キットの有効性を維持している点にあります。つまり、検知を回避しているということです。その点がこのキットの重要な特徴です。攻撃者は、キットが分類しにくいような手口を駆使してきたため、活動できる状態を維持し、あまつさえ同じ標的を何度も欺くことさえできたのです。フィッシング Web サイトは、たとえ検知されて悪性サイトとして分類されても、アクティブなままです。攻撃者は、同一または類似のインフラを使用して新しい派生攻撃を再開することができる回復力のあるインフラを使用しているのです。

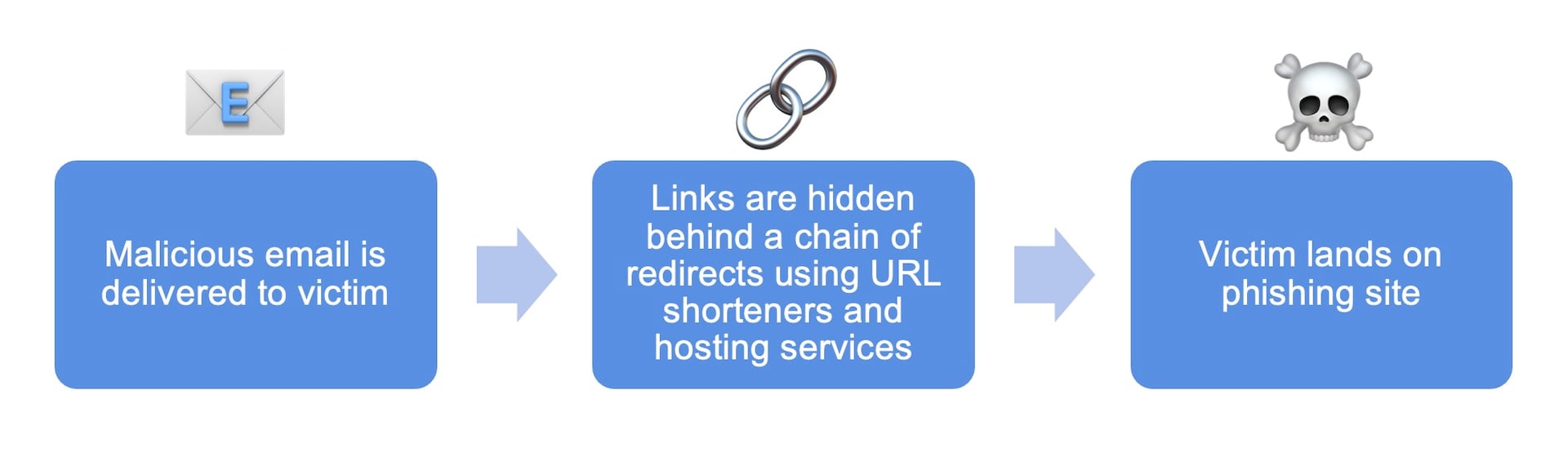

使用されているインフラの中核では、E メールフィッシングメッセージを介して被害者に最初に配信されたリンクから、ネスト化されたリダイレクトチェーンが詐欺のランディングページ、フィッシング Web サイトにつながっているのが確認されました。これらのネスト化されたリダイレクトチェーンは非常に巧妙で、複数の目的に使用されています。それでは、使用されているテクニックの詳細を見てみましょう。

図 3:ネストされたリダイレクトチェーン

URL 短縮サービスの悪用

私たちインターネットユーザーは URL の短縮サービスに馴染んでおり、ソースによってはある程度信用するようになっています。bit.ly やソーシャルメディアサイトなどのサービスは非常に広く利用されているため、ユーザーはリンクをクリックするときに実際のリンク先に注目することはありません。その点が、このキットが悪用を成功させる戦術の核心です。

攻撃フローは次のようになります。電子メールで詐欺の内容が送信されます。宛先が URL 短縮形で隠されていることもあります。攻撃者は偽の LinkedIn プロファイルを作成して、悪性のリンク先を含む投稿をしました。これにより、最初の電子メールで使用される短縮 URL が潜在的な被害者に配信されます。フィッシング詐欺の背後にある悪性の URL を隠すために URL 短縮が使用されると、セキュリティ製品は特定の電子メールリンク添付ファイルに関連するリスクを特定しなければなりません。このキャンペーンではマルチレイヤーのリダイレクトが使用されているので、容易にネスト化や変更が可能です。悪性として検知することも難しくなります。

正当な Web サービスの評判を悪用する

リダイレクトチェーンを使ってさらに巧妙化する方法として、詐欺のリダイレクト機能をホストするサービスプロバイダーを使用することが考えられます。攻撃者は Google クラウドストレージ、AWS ホスティングサービス、Azure BLOB ストレージなどのさまざまなサービスを利用することで、そうしたサービスの信頼性や評判に便乗しているものと思われます。それにより、アンチフィッシングメカニズムをバイパスする可能性が高まります。また、同じ理由で最初のフィッシングメールで使用されている画像もこうしたサービスの一部にホストされています。

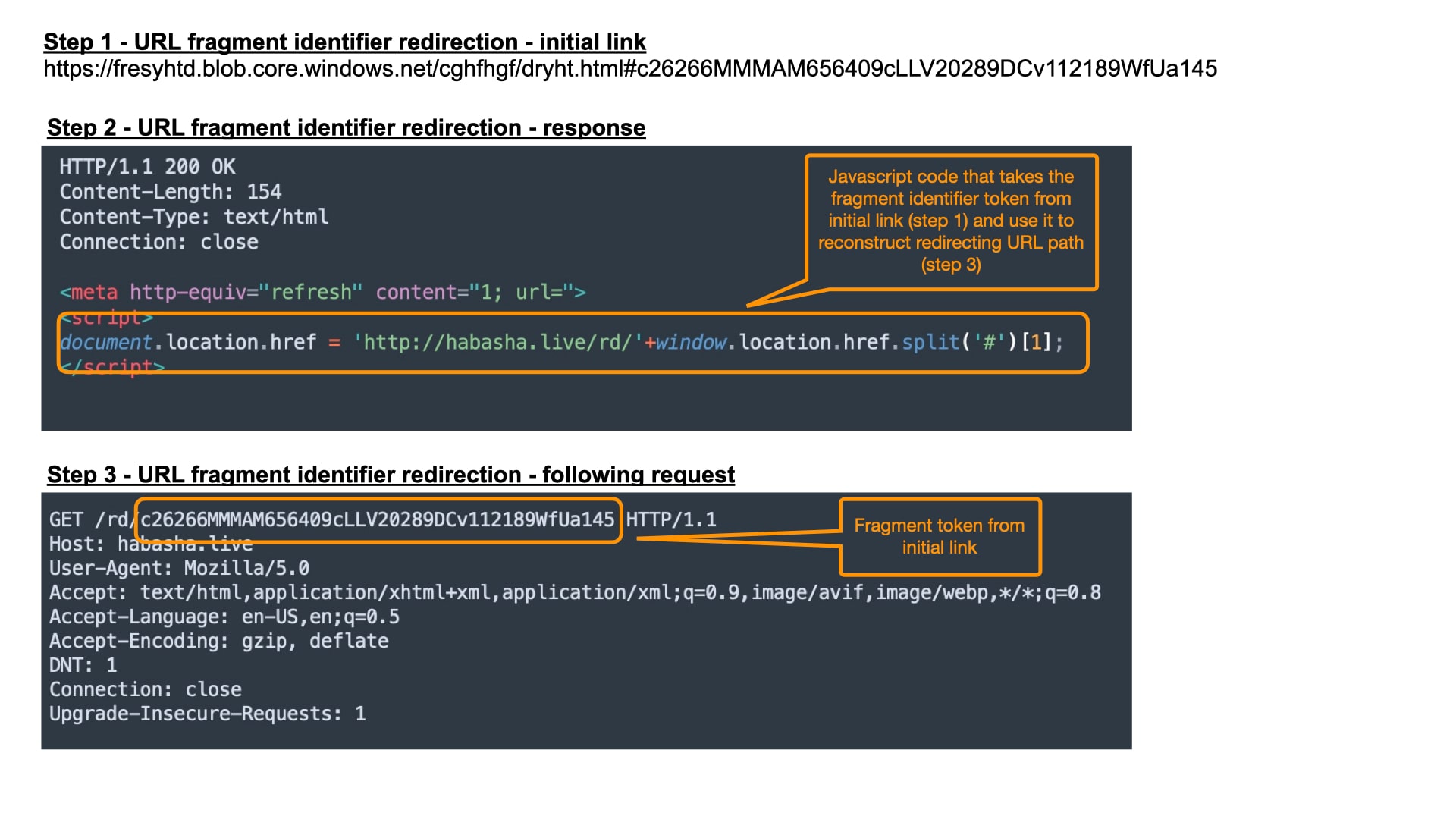

URI フラグメント識別子リダイレクトの使用

URL フラグメント識別子は、HTML アンカーとも呼ばれるハッシュマーク(#)で、ブラウザーをページまたは Web サイト内の特定の場所に参照する URI リンクにあります。これは、コンテンツのテーブルやその他のカテゴリーリストで一般的に使用される手法であり、ユーザー体験を向上させるためのものです。HTML アンカーの後にある値は HTTP パラメーターとは見なされず、サーバーに送信されませんが、この値は、攻撃対象のブラウザーで実行されている JavaScript コードからアクセスできます。フィッシング詐欺の場合、HTML アンカーの後に配置された値は、悪性かどうかを検証しているセキュリティ製品のスキャンで無視されるか、見落とされる可能性があります。この値は、トラフィック検査ツールでも見落とされます。

このフィッシングキャンペーンでは、HTML アンカーとしてではなく、回避策として URI フラグメンテーションを使用するという、これまでに見たことのないテクニックが発見されました。

図 4:URL フラグメント識別子のリダイレクトの各段階

標的の電子メールに送信される最初のリンクには、HTML アンカーとトークンがあります(図 3、ステップ 1)。このトークンは、標的のブラウザー上で JavaScript によって URI リンクの再構築に使用され、標的がそのリンク先にリダイレクトされます(図 3、ステップ 2)。このトークンを取得・使用しないと、フィッシング詐欺のランディングページへのアクセスが制限されます。つまり、当初リンク以外からアクセスした閲覧者は除外されるということです。ページのリダイレクトの一部として JavaScript を実行していないブラウザーベースのアクセスも除外されます。悪意のあるランディングページにアクセスするためには、ブラウザーがリダイレクト URI を構築できる条件を満たす必要があります。疑わしいリンクをスキャンし、ヘッドレスブラウザ機能を使用しない Web クローラーなど、セキュリティメカニズムをこのように直接的に回避しているのです。

また、トークンを使用することで、標的を追跡し、潜在的な被害者のエンゲージメントに関する統計を検索することもできます。これによって攻撃の有効性を把握することができます。ターゲットをより具体的にするための手法であり、成功の可能性を高めることができます。

ランダムに生成された URL の使用

このキットがユニークなのは、アクセス可能なユーザーを安全に保護している点です。不要な訪問者を除外するため、このキットでは、リダイレクトのチェーンの一部として特定のユーザーに関連付けられたランダムな URL を生成します。フィッシング Web サイトにアクセスする際、割り当てられた各 URL は特定のユーザーのみが使用できます。

攻撃者はこの機能を利用することで、ランダムに生成された URL が不審なものとして報告されても、他のユーザーがアクセスできないようにすることができ、結果として、Web サイトの検知を回避することができるのです。

CDN 機能の悪用

Web ホスティングサービスの信頼性と評判を悪用するのと同様に、詐欺のランディングページでは、ドメイン登録など、CDN ベンダーが提供しているサービスの一部を悪用します。攻撃者は迅速かつ容易に登録できる機能を利用して、簡単にインスタンスをスピンアップし、フィッシング Web サイトのインフラを破壊することなく、フィッシング Web サイトのドメイン名をローテーションさせることができます。また、CDN に関連する IP アドレスをローテーションし、CDN の顧客間で使い回します。あるものは合法的と見なされ、あるものは悪性と見なされます。こうしたテクニックを使われると、IP アドレスに基づいてブロックすることができなくなります。合法的なトラフィックが誤ってブロックされてしまうおそれがあるからです。また、ボットトラフィックのブロックなどの CDN の防御機能も、フィッシング Web サイトを正規のセキュリティクローラーやスキャナーから保護するために悪用されていると考えられます。

ジオ・ターゲティング・キャンペーン

Akamai の調査によると、被害者の地理的位置に基づいてランディング Web サイトが変更されており、別の地域では全くアクセスできません。私たちが追跡したキャンペーンは、ほとんど米国からアクセスが可能でした。つまり、キャンペーンは特に米国ユーザーを対象としていたということです。攻撃者は不要なアクセスを制限することで、米国以外の地域でセキュリティ製品にアクセスされ、フィッシング Web サイトであることを検知されるリスクを軽減していると考えられます。同一のフィッシングリンクが、地域によって異なる Web サイトに誘導されるという事実は、このキャンペーンの規模、有効性、洗練度を示しています。

Akamai のグローバルビューも、このキャンペーンが地理的に標的を絞った攻撃であることを物語っています。実際、フィッシング詐欺の被害者の 89% が米国とカナダに居るユーザーだからです。

まとめ

このキットの分析から分かるのは、フィッシング詐欺の被害がいまだに広がっている理由です。緩和のテクニック、戦術、手順を熟知している攻撃者がソーシャルエンジニアリングと組み合わせると、このようなキットを検出することはもちろん、防御することも(不可能ではないにしても)困難になります。このブログ記事は、セキュリティ製品やベンダーの有効性を非難するものではありません。悪性の目的を達成するために、複数の防御レイヤーがいかに突破されているかを紹介するものです。

情報セキュリティコミュニティでは、脅威を「高度化」する要素について多くの議論が交わされてきました。どのように感染しているか?どのように除去されずに残るのか?どのように検知を回避するのか?しかしどのように高度化を定義しても、このキットは形を変えてきます。このキットは、商業サービスの利用、柔軟なリダイレクトチェーン、ジオブロッキング、断片化された URI トークンなど、成功するためのあらゆる要素で構成されています。さらに、セキュリティ製品の仕組みや、製品の悪用の方法についての攻撃者の理解も反映されています。

この記事では、攻撃者が効果的なフィッシングキャンペーンを生み出す上で手掛かりにするものにも焦点を当てています。これはゼロサムゲームではありません。フィッシングキットが検知されて緩和されたからといって、攻撃者が成功しなかったことを意味するわけではないからです。何を成功とするかは、キャンペーンが存続し、見落とされている時間、詐欺がどれほど本物らしく見えるか、被害者が詐欺にどれだけ関与しているかの組み合わせによって、より適切に判断されるのです。

この詐欺の高度さは、商業サービスの利用によってある程度可能になっている面があり、重大な懸念を抱くべきです。こうした公共に面した誰でも使えるサービスの一部を悪用することで、攻撃者は悪意のある活動を成功に導いています。さらに、消費者に対する広範な攻撃において、このレベルのインフラや高度な技術を使ったキャンペーンが成功を収めていることも気がかりです。なぜならこうした高度な標的型フィッシング攻撃は、防ぐことがますます困難だからです。

米国ではホリデーシーズンが始まったばかりなので、ホリデー気分につけ込んだ攻撃はますます増えると見ています。皆さんには、常に警戒して安全を保っていただきたいと思います。最後に、このことを覚えておいてください。うまい話には、何か裏があるはずなのです。

関連する IOC

リンクのリダイレクト

https://bit{.}ly/3UQIwa0

https://lnkd{.}in/edDq4cs3

https://lnkd{.}in/etjsM9uZ

https://lnkd{.}in/e5F472JX

https://bit{.}ly/3SLisva

https://lnkd{.}in/eFnXm9CV

https://nmvcbndhrhasdfsdfasasdfadfdf.storage.googleapis{.}com/ubnxc

https://lnkd{.}in/eAYVYHUq https://dddddmqlkdsfjmlkjfapoieurpaoierqjkdfhlsdjfmklsdfkls.storage.googleapis{.}com/paerili

https://lnkd{.}in/ese6ta3F

https://lnkd{.}in/equr8wQQ

https://lnkd{.}in/equr8wQQ

https://fresyhtd.blob.core.windows{.}net/cghfhgf/dryht.html

https://ecstaticfoll.blob.core.windows{.}net/nsipidityrema/epesthadhusbandsher.html

https://hhhaggatt111.blob.core.windows{.}net/hhhaddafafrra11/newfile222.html

https://erty5h45fgds4j.blob.core.windows{.}net/dfgyhkjdhgfk/fgyh45hgjfghj.html

https://keroighzemhzrs.s3.amazonaws{.}com/ztgeipjmgfze.html

https://cxsdezda.s3.amazonaws{.}com/zsjverghi.html

cohgtdredajisfransi.s3.amazonaws{.}com/mobilise.html

https://lnkd.in/eKtXCivg

フィッシング・ランディング・ドメイン

opticshair{.}live

metalicanar{.}com

havocblume{.}com

fashionbrall{.}com

stirringglass{.}com

jetingsign{.}info

nauseaspinn{.}info

foresterdam{.}info

wharfposition{.}com

outstriplander{.}live

qualiagolf{.}info

kimonosuit{.}info