Criminosos se aproveitam do espírito de fim de ano e executam ataques de phishing altamente sofisticados

Resumo executivo

O Grupo de inteligência sobre a segurança da Akamai identificou um novo e altamente sofisticado kit de phishing que imita várias grandes marcas de varejo às vésperas da temporada de fim de ano.

O kit combina engenharia social, várias técnicas de detecção de evasão e controle de acesso para burlar medidas de segurança.

Uma das técnicas de evasão é novidade: através da fragmentação de URLs. O e-mail pelo qual o golpe é aplicado contém um token, usado posteriormente para reconstruir um link de um URL para o qual a vítima será redirecionada. Qualquer acesso a um golpe de phishing sem obtenção e uso desse token será impedido de acessar a página de chegada de phishing. O kit não se aproveita apenas das marcas que está imitando, mas também das empresas de hospedagem, pegando carona em sua reputação.

O adversário se aproveita de encurtadores de URL, perfis e depoimentos de usuário falsos, bem como de funcionalidade de CDN para fins de resiliência de infraestrutura.

O kit é direcionado geograficamente, ao ponto de bloquear o acesso fora da região desejada. Essa campanha tem como alvo a América do Norte, que conta com 89% das vítimas.

Incluímos uma lista de IOCs associados.

Visão geral

O phishing ainda funciona. As ameaças continuam evoluindo em termos de sofisticação, e, apesar de anos de conscientização e treinamento, o phishing ainda é o mais comum vetor de ataque. Quando você combina esses dois fatos e dispõe de um kit de phishing altamente sofisticado, ele fica ainda mais perigoso. À medida que nos aproximamos da temporada de fim de ano, época de altos índices de ataques de phishing bem-sucedidos, devemos estar ainda mais cientes para nos protegermos contra estes golpes.

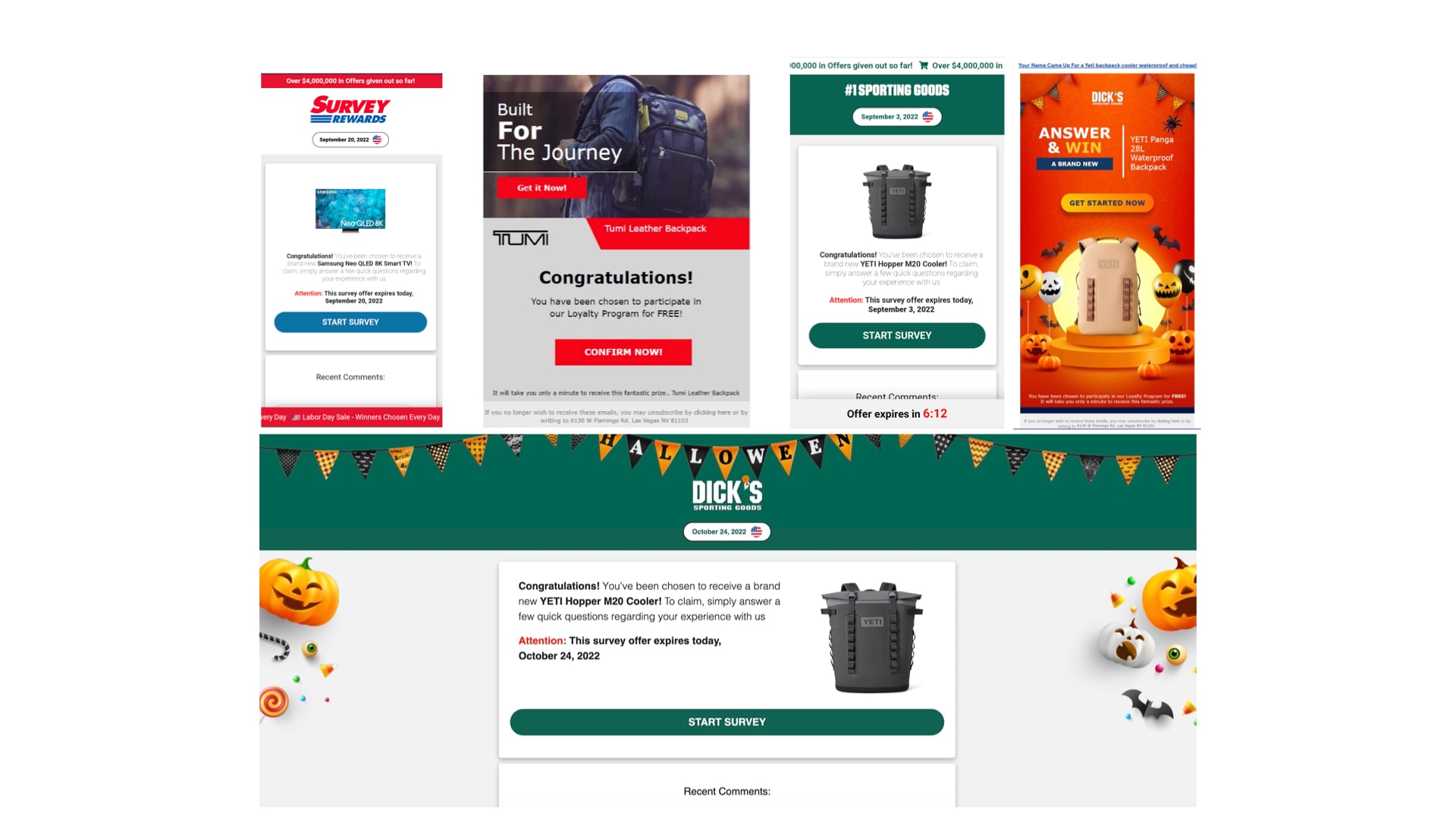

De meados de setembro até o final de outubro de 2022, os pesquisadores da Akamai descobriram e rastrearam uma campanha de phishing em andamento que mirava em promoções de fim de ano. Esta campanha em particular atrai as vítimas através da chance de ganhar um prêmio, solicitando informações de cartão de crédito "apenas" para cobrir custos de envio. Considerando o lançamento da campanha e as promoções comuns de final de ano, tudo parece legítimo aos olhos das vítimas (Figura 1).

Ao entrar no espírito de festas de fim de ano, este kit imita uma bem conhecida e legítima tática de marketing de varejo. Uma resposta emocional permite que os invasores se envolvam de forma mais convincente com as vítimas. Trata-se de engenharia social em um sentido abrangente: aproveitar-se do espírito festivo da vítima e prometer a ela uma recompensa por inserir suas informações pessoais. A resposta emocional da vítima leva a um resultado favorável para o invasor: dados de cartão de crédito.

Fig. 1: Campanha de phishing de fim de ano

Como você pode ver na Figura 1, este kit é sofisticado em termos de branding. Ele se aproveita de diversas marcas conhecidas de forma altamente realista. Não é o suficiente, porém: essa campanha também escapa da detecção por meio de infraestrutura e serviços ágeis, uma combinação particularmente perigosa.

Esse tipo de engenharia social se assemelha às campanhas de "questionários" de phishing que analisamos no ano passado. No entanto, essa nova campanha é diferente, pois os websites falsos contam com um aspecto visual extremamente bem trabalhado, o que ajuda a ganhar a confiança da vítima. Ao parecer o mais autêntico e confiável possível, a probabilidade de uma captura bem-sucedida de um número de cartão de crédito aumenta.

Esses kits de phishing estão cada vez mais sofisticados porque os invasores estão cada vez mais sofisticados. Esta campanha demonstra o nível de compreensão que o adversário tem sobre as limitações dos produtos de segurança e as lacunas na detecção de ataques de phishing. Nesta publicação, vamos explorar este novo kit, o porquê de seu sucesso e como podemos evitar sermos vítimas de golpes como este, à medida que nos aproximamos das festas de fim de ano.

Técnicas de engenharia social

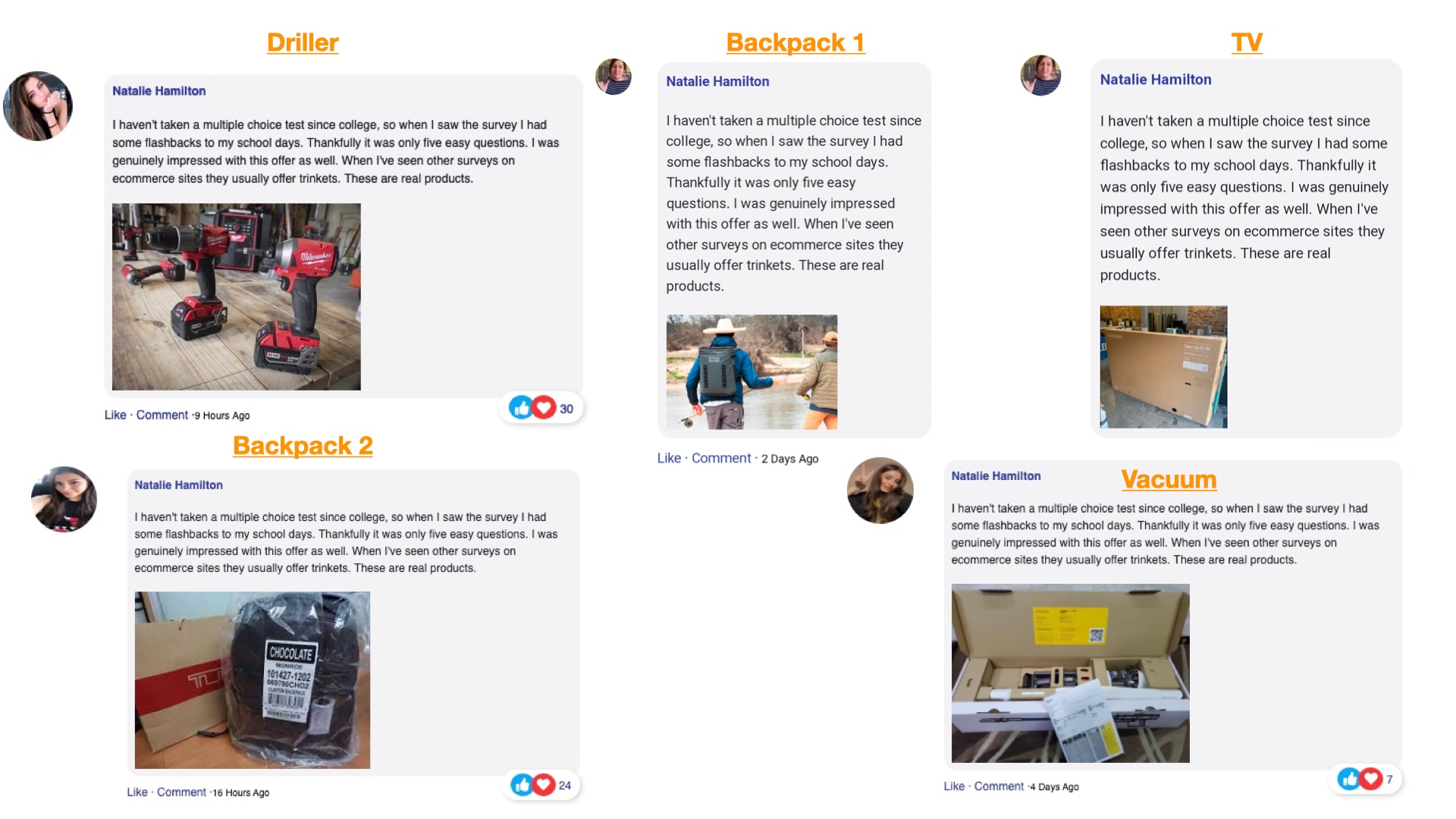

Para tornar o golpe mais eficaz, várias táticas e técnicas de engenharia social foram usadas contra as vítimas para gerar um senso de urgência e/ou confiança. Quando temos uma resposta emocional a algo, temos maior probabilidade de agir com menos atenção do que de costume. Por exemplo, uma das técnicas pressionou as vítimas por meio de uma oferta por tempo limitado (algo como ter cinco minutos para responder às perguntas). Isso induz tensão, o que pode nos fazer ignorar os detalhes que, em outra situação, seriam percebidos. Outras técnicas incluem a criação de um fórum falso de usuários com depoimentos falsos daqueles que "ganharam" e "receberam o prêmio gratuito" do varejista-alvo. Isso dá uma falsa sensação de segurança, porque estamos acostumados a ver esses tipos de depoimentos de clientes em todo lugar.

Como esse kit imita várias marcas, uma análise destes perfis falsos de clientes era essencial. O usuário falso "Natalie Hamilton" foi reciclado e/ou ligeiramente modificado em vários dos golpes (Figura 2). Já os comentários a respeito do prêmio são personalizados, incluindo imagens, e, à primeira vista, parecem reais, com pessoas celebrando aquilo que ganharam. Tudo isso gera confiança para a vítima. Além disso, as imagens de perfil são alteradas entre os golpes, portanto, mesmo que uma vítima tenha sido afetada por várias instâncias, o golpe ainda pode passar despercebido. O que acaba entregando o esquema é a semelhança entre comentários ao longo de diversas premiações, o tipo de coisa que não passaria despercebida ao usuário médio da Internet.

Fig. 2: Usuário falso "Natalie Hamilton"

Infraestrutura da campanha

Ao longo dos anos, os produtos de phishing melhoraram significativamente, o que levou a uma evolução contínua das técnicas evasivas usadas pelos adversários para saírem por cima. Grande parte do sucesso se deve ao fato de manter o kit ativo, o que significa evitar ser descoberto. Uma característica importante deste kit: o adversário usou táticas que dificultaram sua classificação, possibilitando seguir em atividade, e até mesmo atacar as mesmas pessoas seguidamente. Mesmo após um site de phishing ser detectado e classificado como mal-intencionado, ele permanece ativo. O adversário usou uma infraestrutura resiliente que permitiu o relançamento de novas variantes dos ataques usando a mesma infraestrutura ou semelhante.

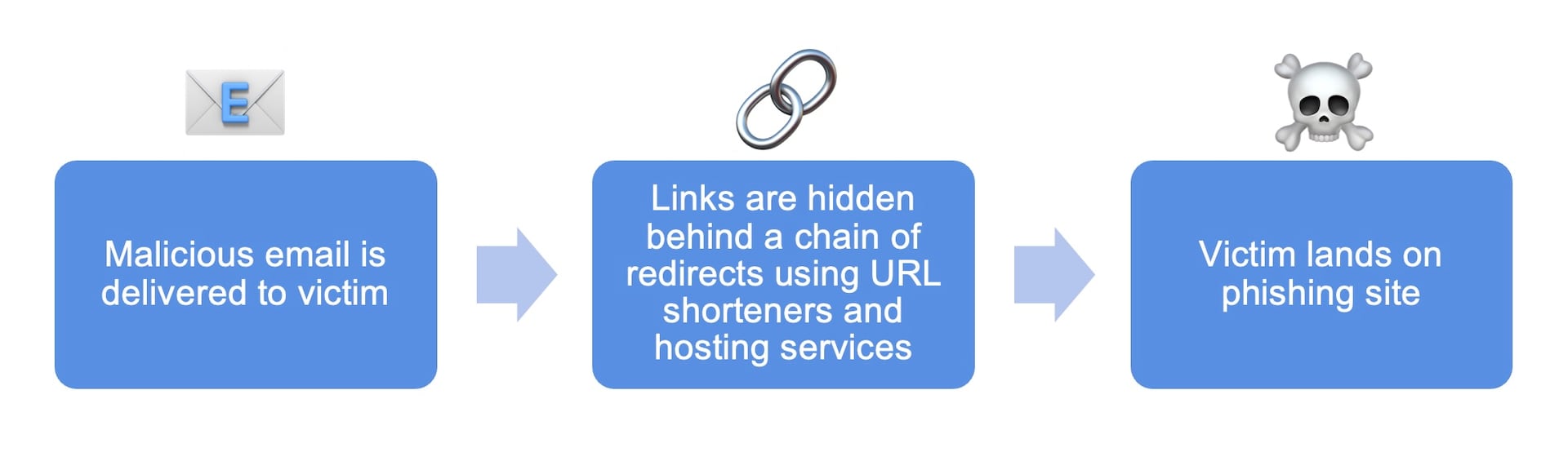

No núcleo da infraestrutura que está sendo usada, pudemos ver uma cadeia aninhada de redirecionamentos começando com o link inicial entregue às vítimas por mensagem de phishing via e-mail, levando eventualmente à página inicial do golpe, o website de phishing. Essas cadeias aninhadas de redirecionamentos são altamente sofisticadas e atendem a várias finalidades. Vejamos alguns detalhes das técnicas que estão sendo usadas.

Fig. 3: Cadeia aninhada de redirecionamentos

Abuso de encurtadores de URL

Enquanto usuários da Internet, nos acostumamos com encurtadores de URL, considerados confiáveis até certo ponto, dependendo da fonte. Serviços como bit.ly ou websites de mídias sociais são tão onipresentes que nem sequer ligamos ao clicar em um link, sem reparar aonde de fato ele nos leva. Essa é uma tática de sucesso essencial da qual este kit se vale.

O fluxo de ataque é o seguinte: o golpe é entregue por e-mail. Em alguns casos, o adversário mascara o destino com um encurtador de URL. Este adversário cria perfis falsos do LinkedIn para criar publicações que direcionam para o endereço mal-intencionado, o que dá a ele o URL abreviado usado no e-mail inicial enviado a possíveis vítimas. O uso de encurtadores de URL para ocultar os URLs maliciosos por trás do phishing desafia os produtos de segurança que precisam determinar o risco envolvido em um determinado link anexado a um e-mail. Esta campanha usa redirecionamentos multicamadas, tornando-a aninhada e flexível a alterações, o que dificulta a detecção como algo mal-intencionado.

Abuso da reputação legítima de serviços da web

Para aumentar o grau de sofisticação, outro caminho opcional na cadeia de redirecionamentos é o uso de um provedor de serviços para hospedar a funcionalidade de redirecionamento de golpes. Ao utilizar vários serviços, como armazenamento em nuvem do Google, serviços de hospedagem da AWS e armazenamento de blobs do Azure, suspeitamos que o invasor esteja se aproveitando da reputação desses provedores. Isso aumenta as chances de contornar quaisquer mecanismos antiphishing. Também podemos ver que as imagens usadas no e-mail inicial de phishing são hospedadas em alguns desses serviços com o mesmo objetivo em mente.

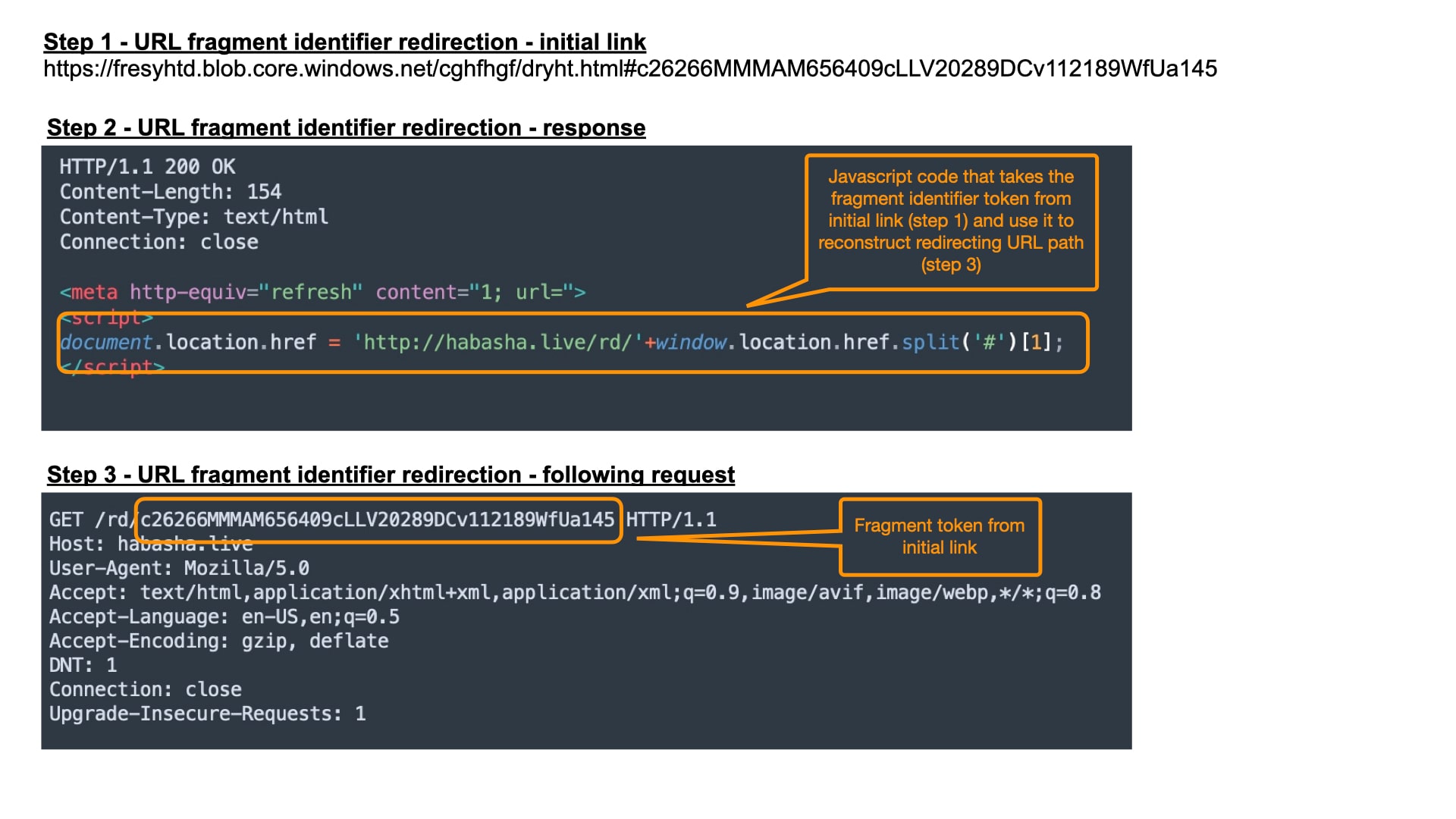

Uso de redirecionamento de identificador de fragmento de URL

O identificador de fragmento de URL é uma marca de hash (#), também conhecida como âncora HTML, no link URL que direciona um navegador para um ponto específico em uma página ou website. Essa é uma técnica comumente usada em tabelas de conteúdo ou demais listas de categorização para uma melhor experiência do usuário. Os valores inseridos após a âncora HTML não serão considerados parâmetros HTTP e não serão enviados ao servidor, mas esse valor será acessível pelo código JavaScript em execução no navegador da vítima. No contexto de um esquema de phishing, o valor colocado após a âncora HTML pode ser ignorado ou desconsiderado quando verificado por produtos de segurança que estão verificando se é um elemento mal-intencionado ou não. Esse valor também passará despercebido se visualizado por uma ferramenta de inspeção de tráfego.

Nesta campanha de phishing, pudemos ver uma técnica que nunca vimos anteriormente: o uso de a fragmentação de URL não como âncora HTML, mas como uma ação evasiva.

Fig. 4: Passo a passo de redirecionamento de identificador de fragmento de URL

Podemos ver que o link inicial que está sendo enviado ao e-mail das vítimas contém uma âncora HTML seguida de um token (Figura 3, Etapa 1). Esse token é usado posteriormente pelo JavaScript no navegador da vítima para reconstruir um link URL para o qual a vítima será redirecionada (Figura 3, Etapa 2). Qualquer acesso a um esquema de phishing sem obter e usar esse token será impedido de acessar a página inicial de phishing, o que significa que os visitantes sem o link inicial serão filtrados. Além disso, o acesso baseado em navegador que não está executando JavaScript como parte da renderização de páginas de redirecionamento também falhará. Para acessar a página inicial mal-intencionada, o navegador deve ser capaz de construir o URL de redirecionamento. Essa é mais uma medida direta tomada para contornar mecanismos de segurança, como rastreadores da Web que verificam links suspeitos e não estão usando recursos de navegador sem periféricos.

O uso de tokens também permite que o adversário rastreie as vítimas e procure estatísticas sobre o envolvimento de possíveis vítimas. Isso diria ao adversário o que está funcionando e o que não está, um método que poderia ser usado para tornar a segmentação mais específica, o que poderia aumentar a chance de sucesso.

Uso de URLs gerados aleatoriamente

Uma das características únicas deste kit é a forma como ele define quem pode acessá-lo. Como parte da iniciativa da campanha para filtrar visitantes indesejados, o kit gera um URL aleatório que é vinculado a um usuário específico como parte da cadeia de redirecionamentos. Ao acessar o website de phishing, cada URL alocado só pode ser usado pelo usuário específico.

O uso dessa funcionalidade permite que os adversários se certifiquem de que, caso um URL gerado aleatoriamente seja relatado como suspeito, outros usuários não terão acesso e, como resultado, o website poderá seguir sem ser detectado.

Uso do poder da CDN

Semelhante à violação de serviços de hospedagem na Web por conta de sua reputação confiável, a página inicial do golpe usa alguns dos serviços oferecidos por um fornecedor de CDN, incluindo o registro de domínio. O adversário utiliza um registro rápido e fácil para ativar a instância e, em seguida, rotaciona nomes de domínio do website de phishing, ambos sem a necessidade de derrubar a infraestrutura do website de phishing. Ele também rotaciona endereços IP associados à CDN e compartilhados entre diferentes clientes de CDN. Alguns podem ser considerados legítimos e outros podem ser considerados mal-intencionados. Isso elimina a opção de bloqueio com base no endereço IP, pois o bloqueio pode resultar no bloqueio falso de tráfego legítimo. Também suspeitamos que recursos de CDN defensiva, como bloqueio de tráfego de bots, também estão em uso para proteger o website de phishing contra rastreadores e scanners de segurança legítimos.

Campanha com direcionamento geográfico

De acordo com nossa pesquisa, as páginas inciais estão mudando com base na localização geográfica das vítimas, e algumas localizações geográficas não são acessíveis de forma alguma. A campanha que rastreamos era, em grande parte, acessível nos EUA, o que significa que a campanha foi especificamente direcionada a vítimas dos Estados Unidos. Suspeitamos que, ao limitar o acesso indesejado, o adversário também reduz o risco de o website de phishing ser detectado por produtos de segurança que tentem acessá-lo de fora dos Estados Unidos. Como o mesmo link de phishing leva a diferentes websites com diferentes personalizações geográficas, ficam claros, mais uma vez, a escala, eficácia e nível de sofisticação da campanha.

A visão global da Akamai valida nossa suposição de que a campanha é um ataque geograficamente direcionado: notamos que 89% das vítimas que caem em golpes de phishing estão nos Estados Unidos e Canadá.

Resumo

Se a análise deste kit nos ensina algo, é a razão pela qual golpes de phishing ainda são tão bem-sucedidos. Os adversários conhecem dicas de mitigação, táticas e procedimentos, e ao combinar isso com engenharia social, pode ser difícil (se não impossível) detectar, e mais ainda se defender de um kit como este. Esta postagem não é uma provocação direcionada a nenhum produto de segurança ou à eficácia do fornecedor. Trata-se de mostrar como até várias camadas de defesa podem ser corroídas para se atingir um propósito malicioso.

Há muita discussão na comunidade de segurança da informação sobre o que torna uma ameaça "sofisticada". É o método de infecção? Como ele permanece persistente? Como ele escapa da detecção? Independentemente de como você define sofisticação, este kit se qualifica. Ele inclui todos os elementos para ser bem-sucedido: o uso de serviços comerciais, uma cadeia flexível de redirecionamentos, bloqueio geográfico e um token URI fragmentado. Além disso, é um reflexo do entendimento do adversário sobre como os produtos de segurança funcionam e como usá-los para sua própria vantagem.

As informações nesta publicação também destacam o que orienta os adversários a criar uma campanha de phishing eficaz. Não se trata de um jogo de soma zero. Só porque um kit de phishing foi detectado e mitigado, não significa que o adversário não foi bem-sucedido. O sucesso é melhor determinado por uma combinação do tempo em que a campanha permanece ativa e não detectada, quão realista o golpe aparenta ser e o nível de engajamento da vítima.

O nível de sofisticação deste golpe é, em certo nível, possibilitado pela utilização de serviços comerciais, e isso deve ser muito preocupante. Alguns desses serviços públicos de uso livre permitem que os adversários tenham sucesso em suas iniciativas mal-intencionadas. Além disso, é perturbador ver campanhas bem-sucedidas usando esse nível de infraestrutura e técnicas avançadas em ataques generalizados contra os consumidores, pois esses sofisticados ataques de phishing direcionados são ainda mais desafiadores de se defender.

Como a temporada de fim de ano está apenas começando nos Estados Unidos, acreditamos que haverá mais ataques desse tipo a fim de tirar vantagem do espírito celebrativo. Aconselhamos que todos permaneçam atentos e seguros. Lembre-se: se uma oferta parece boa demais para ser verdade, provavelmente é o caso.

IOCs associados

Links de redirecionamento

https://bit{.}ly/3UQIwa0

https://lnkd{.}in/edDq4cs3

https://lnkd{.}in/etjsM9uZ

https://lnkd{.}in/e5F472JX

https://bit{.}ly/3SLisva

https://lnkd{.}in/eFnXm9CV

https://nmvcbndhrhasdfsdfasasdfadfdf.storage.googleapis{.}com/ubnxc

https://lnkd{.}in/eAYVYHUq https://dddddmqlkdsfjmlkjfapoieurpaoierqjkdfhlsdjfmklsdfkls.storage.googleapis{.}com/paerili

https://lnkd{.}in/ese6ta3F

https://lnkd{.}in/equr8wQQ

https://lnkd{.}in/equr8wQQ

https://fresyhtd.blob.core.windows{.}net/cghfhgf/dryht.html

https://ecstaticfoll.blob.core.windows{.}net/nsipiditirema/epesthadhusbandsher.html

https://hhhaggatt111.blob.core.windows{.}net/hhhaddafafrra11/newfile222.html

https://erty5h45fgds4j.blob.core.windows{.}net/dfgyhkjdhgfk/fgyh45hgjfghj.html

https://keroighzemhzrs.s3.amazonaws{.}com/ztgeipjmgfze.html

https://cxsdezda.s3.amazonaws{.}com/zsjverghi.html

cohgtdredajisfransi.s3.amazonaws{.}com/mobilise.html

https://lnkd.in/eKtXCivg

Domínios iniciais de phishing

opticshair{.}live

metalicanar{.}com

havocblume{.}com

fashionbrall{.}com

stirringglass{.}com

jetingsign{.}info

nauseaspinn{.}info

foresterdam{.}info

wharfposition{.}com

outstriplander{.}live

qualiagolf{.}info

kimonosuit{.}info