Hochentwickelte Phishing-Angriffe nutzen Feiertagsstimmung aus

Zusammenfassung

Die Akamai Security Intelligence Group hat ein neues und hochentwickeltes Phishing-Kit beobachtet, das vor den Feiertagen mehrere große Einzelhandelsmarken imitiert.

Das Kit verwendet eine Mischung aus Social Engineering, mehreren Techniken, um der Erkennung auszuweichen, sowie eine Zugriffskontrolle zur Umgehung von Sicherheitsmaßnahmen.

Eine der Ausweichtechniken – die URI-Fragmentierung nutzt – ist neu. Die E-Mail, über die der Betrug eingeleitet wird, enthält ein Token, das später verwendet wird, um einen URI-Link zu rekonstruieren, zu dem das Opfer umgeleitet wird. Jeder Zugriff auf einen Phishing-Betrug, bei dem dieses Token nicht bezogen und verwendet wird, wird für den Zugriff auf die Phishing-Landingpage gesperrt. Das Kit nutzt nicht nur die Marken aus, die es nachahmt, sondern auch Hosting-Unternehmen, indem es sich auf deren vertrauenswürdigen Ruf stützt.

Der Angreifer nutzt verkürzte URLs, gefälschte Nutzerprofile und Rezensionen sowie CDN-Funktionen für die Ausfallsicherheit seiner Infrastruktur.

Das Kit ist geografisch so ausgerichtet, dass es den Zugang außerhalb des vorgesehenen Zielgebiets blockiert. Diese Kampagne zielt auf Nordamerika ab, wo 89 % der Opfer zu finden sind.

Wir haben eine Liste zugehöriger IOCsgenannt.

Übersicht

Phishing funktioniert immer noch. Die Bedrohungen werden immer raffinierter und trotz jahrelanger Aufklärungsarbeit ist Phishing immer noch der häufigste Angriffsvektor maßgeblich. Wenn man diese beiden Tatsachen mit einem sehr raffinierten Phishing-Kit kombiniert, wird es noch gefährlicher. Da wir uns auf die Feiertage zubewegen, in der Phishing bekanntermaßen sehr erfolgreich ist, müssen wir besonders auf den Schutz vor diesen Betrügereien achten.

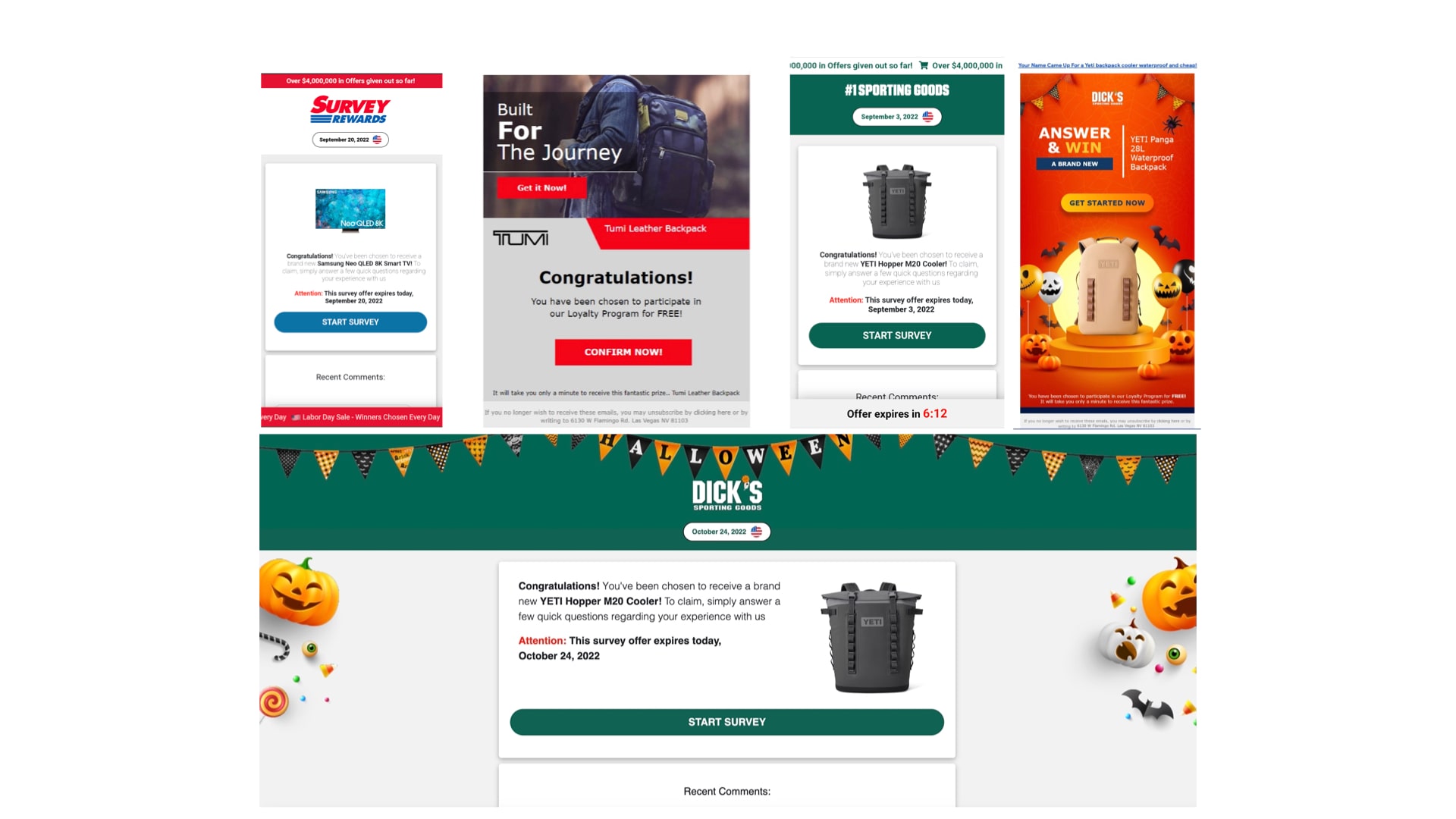

Von Mitte September bis Ende Oktober 2022 konnten die Forscher von Akamai eine laufende Phishing-Kampagne aufdecken und nachverfolgen, die es auf Feiertagsangebote abgesehen hatte. Diese spezielle Kampagne lockt die Opfer mit der Chance, einen Preis zu gewinnen, und fordert Kreditkartendaten „nur“ zur Deckung der Versandkosten an. Durch den Zeitpunkt der Kampagne und die üblichen Werbeaktionen um den Labor Day und Halloween erscheint dieses Kit den Opfern völlig legitim (Abbildung 1).

Indem es die Feiertagsstimmung ausnutzt, imitiert dieses Kit einen bekannten legitimen Marketingtrick des Einzelhandels. Eine emotionale Reaktion ermöglicht es den Angreifern, überzeugend auf die Opfer einzuwirken. Dies ist Social Engineering in umfassendem Sinne: Man nutzt die Weihnachtsstimmung der Opfer aus und verspricht ihnen eine Belohnung für die Eingabe ihrer persönlichen Daten. Die emotionale Reaktion des Opfers führt zu einem für den Angreifer vorteilhaften Ergebnis: Kreditkartendaten.

Abb. 1: Phishing-Kampagne während der Feiertage

Wie Sie in Abbildung 1 sehen können, ist dieses Kit in seinem Branding anspruchsvoll. Dieses Kit nutzt mehrere bekannte Marken auf sehr realistische Weise aus. Allein reicht das aber nicht aus – diese Kampagne entgeht auch der Erkennung, indem sie agile Infrastrukturen und Services schafft: eine besonders gefährliche Kombination.

Diese Art von Social Engineering ähnelt den Phishing-Kampagnen rund umQuizfragen, die wir letztes Jahr analysiert haben. Diese neue Kampagne ist jedoch einzigartig, da die gefälschten Seiten optisch äußerst gut gestaltet wurden, was dazu beiträgt, das Vertrauen des Opfers zu gewinnen. Wenn Angreifer so authentisch und vertrauenswürdig wie möglich erscheinen, erhöht sich die Wahrscheinlichkeit, erfolgreich an Kreditkartennummern zu gelangen.

Diese Phishing-Kits werden immer raffinierter, da auch Angreifer immer raffinierter werden. Die Kampagne zeigt, wie sehr sich Cyberkriminelle mit den Grenzen von Sicherheitsprodukten und den Lücken bei der Erkennung von Phishing-Angriffen auskennen. In diesem Beitrag werden wir dieses neue Kit untersuchen und herausfinden, warum es so erfolgreich ist und wie wir vermeiden können, zu den Feiertagen Opfer von Betrugsversuchen wie diesem zu werden.

Social-Engineering-Techniken

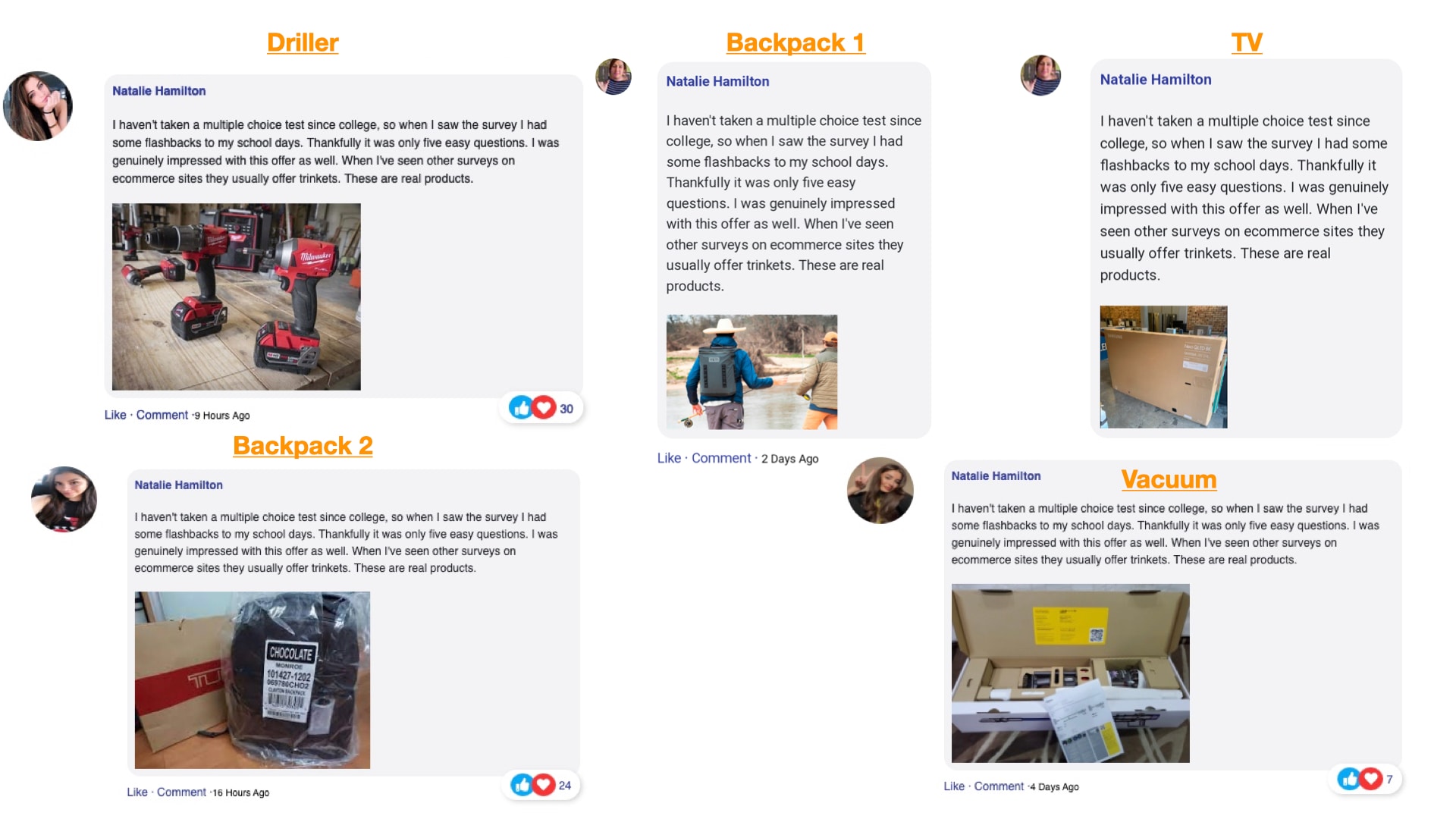

Um den Betrug effektiver zu machen, wurde eine Vielzahl von Social-Engineering-Taktiken und -Techniken gegen Opfer eingesetzt, um ein Gefühl der Dringlichkeit und/oder des Vertrauens zu schaffen. Wenn wir auf etwas emotional reagieren, sind wir in der Regel weniger aufmerksam als gewöhnlich. Eine der Techniken setzte Opfer beispielsweise unter Druck, indem sie das Angebot zeitabhängig machte (also „Sie haben fünf Minuten Zeit, um die Fragen zu beantworten“). Das erzeugt Stress, was wiederum dazu führen kann, dass wir Details übersehen, die wir vielleicht andernfalls bemerkt hätten. Andere Techniken beinhalten den Aufbau eines gefälschten Nutzerforums mit gefälschten Rezensionen von „Gewinnern“, die den vermeintlichen Preis erhalten hatten. Das vermittelt ein falsches Gefühl der Sicherheit, da wir es gewohnt sind, solche Kundenreferenzen überall zu sehen.

Da dieses Kit mehrere Marken nachahmt, war eine Analyse dieser gefälschten Kundenprofile unerlässlich. Die gefälschte Nutzerin „Natalie Hamilton“ wurde für die verschiedenen Betrügereien recycelt und dabei teilweise leicht modifiziert (Abbildung 2). Die Kommentare zu den Preisen werden individuell angepasst, einschließlich der Bilder. Auf den ersten Blick erscheinen sie echt, wenn die Gewinner von ihren Preisen schwärmen. All das schafft Vertrauen beim Opfer. Außerdem werden die Profilbilder zwischen den Betrugsfällen geändert, sodass selbst in Fällen, in denen ein Opfer von mehreren Instanzen des Angriffs getroffen wird, der Betrug immer noch nicht erkannt werden kann. Woran sich der Betrug erkennen lässt, ist die starke Ähnlichkeit der Kommentare über die Preise, die wahrscheinlich vom durchschnittlichen Internet-Nutzer unbemerkt bleiben würde.

Abb. 2: Gefälschte Nutzerin „Natalie Hamilton“

Kampagneninfrastruktur

Im Laufe der Jahre haben sich Phishing-Produkte deutlich verbessert, was zu einer kontinuierlichen Weiterentwicklung der Ausweichtechniken geführt hat, mit denen sich Angreifer die Oberhand verschaffen. Ein großer Teil ihres Erfolgs besteht darin, das Kit aktiv zu halten, wofür sie der Erkennung entgehen müssen. Das war eine wichtige Eigenschaft dieses Kits: Der Angreifer verwendete Taktiken, die die Klassifizierung des Kits erschweren. So konnte er aktiv bleiben und möglicherweise dieselben Menschen erneut attackieren. Selbst wenn eine Phishing-Website erkannt und als schädlich eingestuft wurde, blieb die Kampagne weiterhin aktiv. Der Angreifer verwendete eine ausfallsichere Infrastruktur, die es ermöglichte, neue Varianten der Angriffe mithilfe derselben oder einer ähnlichen Infrastruktur neu zu starten.

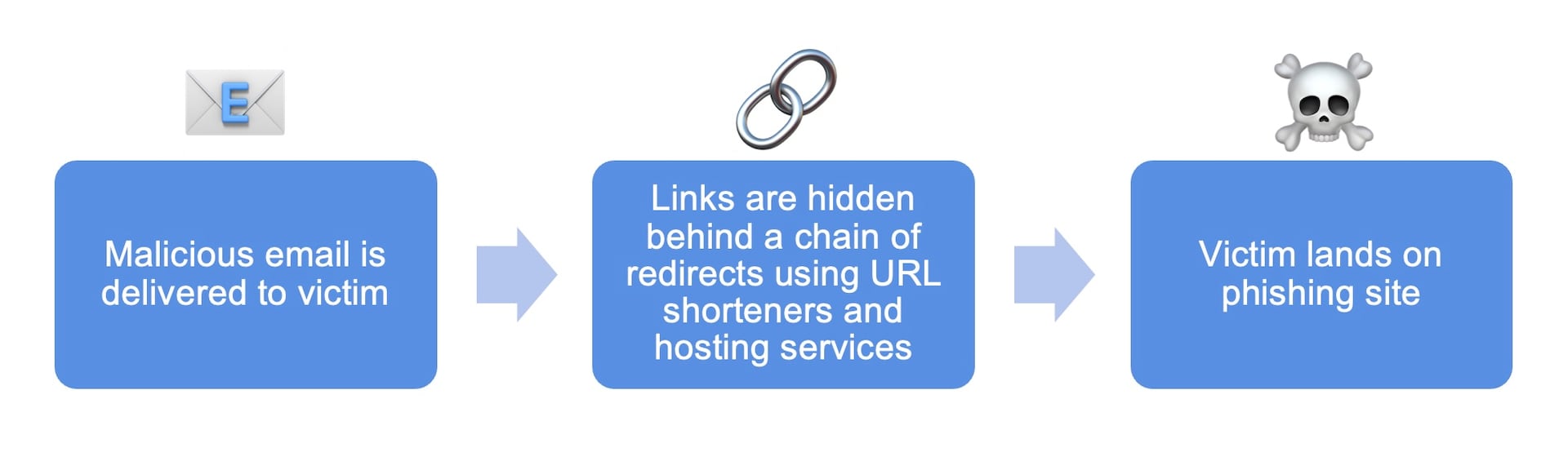

Im Kern der verwendeten Infrastruktur entdeckten wir eine verschachtelte Kette von Weiterleitungen, beginnend mit dem ersten Link, der den Opfern in einer Phishing-E-Mail bereitgestellt wurde, bis hin zur Landingpage des Betrugs: der Phishing-Website. Diese verschachtelten Ketten von Weiterleitungen sind hochentwickelt und dienen mehreren Zwecken. Schauen wir uns einige Details der verwendeten Techniken an.

Abb. 3: Verschachtelte Kette von Weiterleitungen

Ausnutzung verkürzter URLs

Internetnutzer haben sich an verkürzte URLs gewöhnt und vertrauen ihnen auch bis zu einem gewissen Grad, je nach Quelle. Dienste wie bit.ly oder Social-Media-Websites sind so allgegenwärtig, dass wir nicht einmal mit den Wimpern zucken, bevor wir einen solchen Link aufrufen – und das, ohne zu sehen, wohin er tatsächlich führt. Dies ist eine wichtige Erfolgsstrategie dieses Kits.

Der Angriffsablauf sieht wie folgt aus: Der Betrug wird per E-Mail eingeleitet. In einigen Fällen maskiert der Angreifer das Ziel mit einer verkürzten URL. Dieser Angreifer hat gefälschte LinkedIn-Profile erstellt, um Beiträge zu posten, die auf das schädliche Ziel verweisen. So gelangt er an die verkürzte URL für die erste E-Mail an potenzielle Opfer. Die Verwendung von URL-Kürzern zum Verbergen der schädlichen URLs hinter dem Phishing-Betrug bedeutet eine Herausforderung für Sicherheitsprodukte, die das Risiko des jeweiligen E-Mail-Links ermitteln müssen. Diese Kampagne nutzt mehrschichtige Weiterleitungen, wodurch sie verschachtelt und flexibel für Änderungen ist. Das macht es schwieriger, sie als schädlich zu erkennen.

Ausnutzung der Reputation legitimer Webservices

Um die Komplexität zu erhöhen, gibt es noch einen weiteren optionalen Hop in der Weiterleitungskette: den Einsatz eines Serviceanbieters zum Hosten der betrügerischen Weiterleitungsfunktion. Durch die Nutzung verschiedener Dienste, wie Google Cloud Storage, AWS Hosting Services und Azure Blob Storage, macht sich der Angreifer sehr wahrscheinlich den vertrauenswürdigen Ruf dieser Services zunutze. Das erhöht die Wahrscheinlichkeit, dass Anti-Phishing-Mechanismen umgangen werden. Wir können auch sehen, dass die Bilder, die in der ersten Phishing-E-Mail verwendet werden, ebenfalls bei einigen dieser Dienste gehostet werden – auch hier mit dem gleichen Ziel.

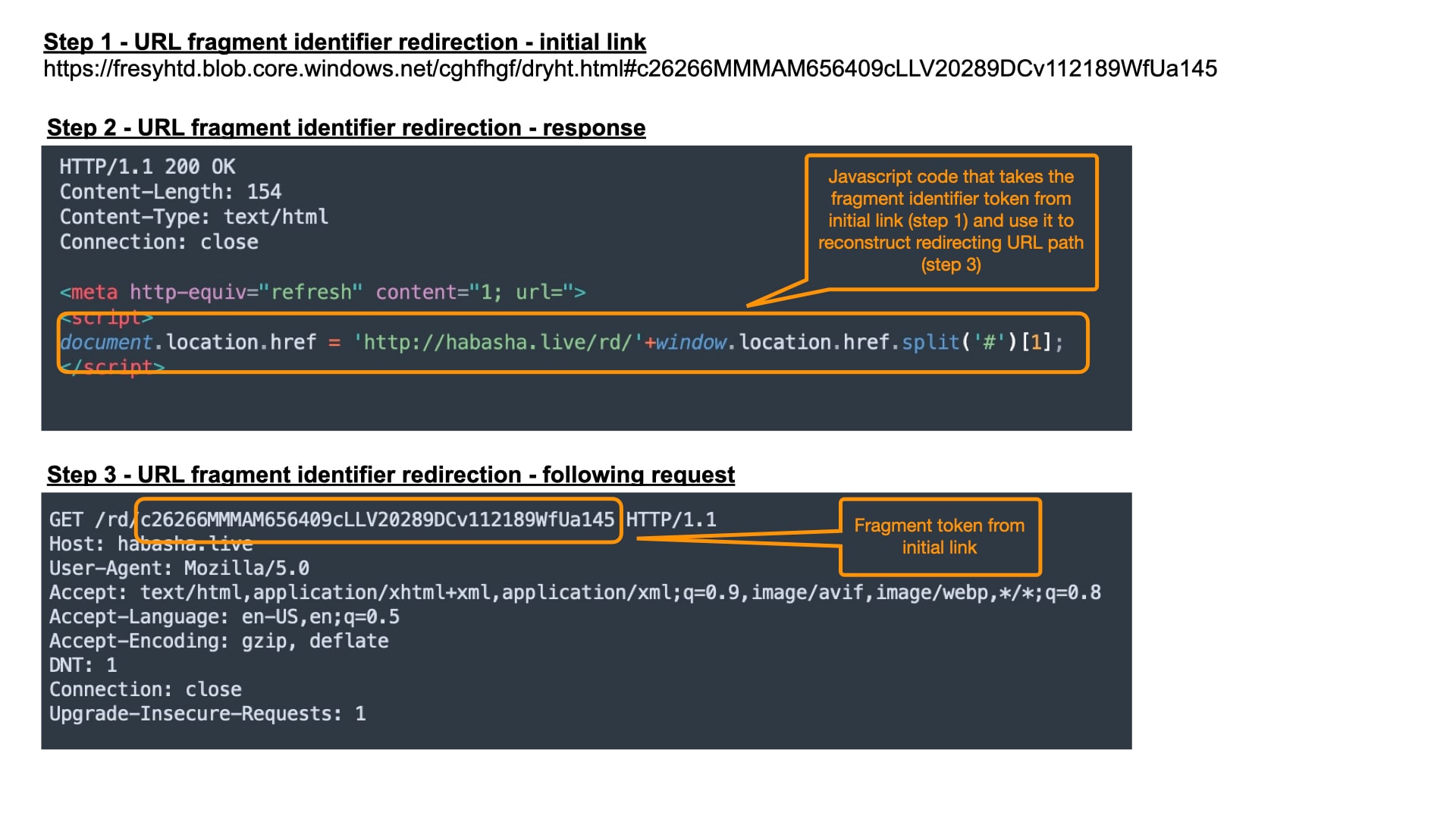

Verwendung der URI-Fragment-ID-Weiterleitung

Die URI-Fragment-ID ist ein Nummernzeichen (#), auch bekannt als HTML-Anker, im URI-Link, das den Browser auf eine bestimmte Stelle einer Seite verweist. Dies ist eine Technik, die häufig in Inhaltsverzeichnissen oder anderen Kategorisierungslisten verwendet wird, um ein besseres Nutzererlebnis zu ermöglichen. Die Werte, die hinter dem HTML-Anker liegen, werden nicht als HTTP-Parameter betrachtet und entsprechend nicht an den Server gesendet. Doch dieser Wert ist am Ende über JavaScript-Code zugänglich, der im Browser des Opfers ausgeführt wird. Bei Phishing-Angriffen wird der Wert hinter dem HTML-Anker oftmals ignoriert oder übersehen, wenn Sicherheitsprodukte die URI scannen, um herauszufinden, ob sie schädlich ist oder nicht. Dieser Wert wird auch ausgelassen, wenn die URI von einem Traffic-Untersuchungstool angezeigt wird.

In dieser Phishing-Kampagne haben wir eine Technik erkannt, die wir bisher noch nie gesehen haben: eine URI-Fragmentierung, die nicht als HTML-Anker, sondern zum Entgehen der Erkennung eingesetzt wird.

Abb. 4: URI-Fragment-ID-Weiterleitung Schritt für Schritt

Wir können sehen, dass der erste Link, der an die E-Mail der Opfer gesendet wird, einen HTML-Anker gefolgt von einem Token enthält (Abbildung 3, Schritt 1). Dieses Token wird später von JavaScript im Browser des Opfers genutzt, um einen URI-Link zu rekonstruieren, zu dem das Opfer weitergeleitet wird (Abbildung 3, Schritt 2). Jeder Zugriff auf einen Phishing-Betrug, bei dem dieses Token nicht bezogen und verwendet wird, wird für den Zugriff auf die Phishing-Landingpage gesperrt. Das bedeutet, dass Besucher ohne den ursprünglichen Link herausgefiltert werden. Darüber hinaus schlägt jeder browserbasierte Zugriff, bei dem JavaScript nicht für das Rendering der Weiterleitungsseiten verwendet wird, ebenfalls fehl. Um die schädliche Landingpage zu erreichen, muss der Browser in der Lage sein, die Weiterleitungs-URI zu erstellen. Dies ist eine weitere direkte Maßnahme, um Sicherheitsmechanismen wie Web-Crawler zu umgehen, die verdächtige Links scannen und keine Headless-Browser-Funktionen (Browser ohne GUI) verwenden.

Die Verwendung von Tokens ermöglicht es dem Angreifer auch, Opfer zu tracken und nach Statistiken über Interaktionen potenzieller Opfer zu suchen. So erfährt er, was funktioniert und was nicht – eine Methode, die verwendet werden könnte, um das Targeting spezifischer zu machen, was wiederum die Erfolgschancen erhöht.

Verwendung zufällig generierter URLs

Das Kit ist unter anderem deshalb einzigartig, weil es sehr stark schützt, wer darauf zugreifen kann. Um bei der Kampagne unerwünschte Besucher herauszufiltern, generiert das Kit eine zufällige URL, die als Teil der Weiterleitungskette an einen spezifischen Nutzer gebunden ist. Nach Erreichen der Phishing-Website kann jede zugewiesene URL nur vom jeweiligen Nutzer verwendet werden.

Mit dieser Funktion können Angreifer sicherstellen, dass, wenn eine zufällig generierten URL als verdächtig eingestuft wird, andere Nutzer keinen Zugriff erhalten. So kann die Website der Erkennung entgehen.

Nutzung der Leistungsfähigkeit von CDNs

Ähnlich wie bei der Ausnutzung von Webhosting-Services für ihren vertrauenswürdigen Ruf nutzt die Landingpage des Angriffs einige Services von CDN-Anbietern, darunter Domainregistrierung. Der Angreifer nutzt eine schnelle und einfache Registrierung, um die Instanz einfach zu erstellen, und rotiert dann die Domainnamen der Phishing-Website – beides ohne die Phishing-Website-Infrastruktur vom Netz nehmen zu müssen. Außerdem werden IP-Adressen, die mit dem CDN verknüpft sind und von verschiedenen CDN-Kunden gemeinsam genutzt werden, rotiert. Einige davon gelten möglicherweise als legitim und andere als schädlich. Dadurch lässt sich die Blockierung nicht mehr anhand der IP-Adresse durchführen, da dies zu einer falschen Blockierung des legitimen Traffics führen kann. Wir vermuten auch, dass außerdem defensive CDN-Funktionen, wie das Blockieren des Bot-Traffics, zum Schutz der Phishing-Website vor legitimen Sicherheitscrawlern und -scannern eingesetzt werden.

Kampagne mit GEO-Targeting

Unseren Untersuchungen zufolge ändern sich die Landingpages anhand der geografischen Lage der Opfer – in einigen Regionen ist der Zugang gar nicht möglich. Die von uns verfolgte Kampagne war größtenteils von den Vereinigten Staaten aus zugänglich, was bedeutet, dass die Kampagne speziell auf US-Opfer ausgerichtet war. Wir vermuten, dass der Angreifer durch die Beschränkung des unerwünschten Zugriffs auch das Risiko reduziert, dass die Phishing-Website von Sicherheitsprodukten entdeckt wird, die versuchen, von außerhalb der USA auf diese Website zuzugreifen. Dass derselbe Phishing-Link zu verschiedenen Websites mit unterschiedlicher geografischer Anpassung führt, unterstreicht erneut die Größe, Wirksamkeit und den Grad der Raffinesse dieser Kampagne.

Die globale Übersicht von Akamai bestätigt unsere Annahme, dass die Kampagne ein geografisch gezielter Angriff ist: Wir können sehen, dass 89 % der Opfer, die auf Phishing hereinfallen, in den USA und Kanada leben.

Zusammenfassung

Wenn die Analyse dieses Kits uns eins lehrt, dann ist das, warum Phishing-Betrug immer noch so erfolgreich ist. Angreifer kennen zahlreiche Tipps, Taktiken und Verfahren zum Entgehen von Sicherheitsscans. Wenn diese mit Social Engineering kombiniert werden, kann es schwierig (wenn nicht gar unmöglich) sein, ein solches Kit zu erkennen – geschweige denn, etwas dagegen zu unternehmen. Dieser Blogbeitrag soll keine Kritik an der Wirksamkeit von Sicherheitsprodukten oder -anbietern darstellen, sondern nur zeigen, wie auch mehrere Verteidigungsebenen umgangen werden können, um einen schädlichen Zweck zu erreichen.

In der Informationssicherheits‑Community wurde viel darüber diskutiert, was eine Bedrohung „raffiniert“ macht. Ist es die Art und Weise der Infektion? Oder ihre Hartnäckigkeit und Persistenz? Die Art, wie sie der Erkennung entgeht? Unabhängig davon, wie man Raffinesse definiert, dieses Kit erfüllt alle Anforderungen. Es umfasst alle Elemente, die für den Erfolg erforderlich sind: die Nutzung kommerzieller Dienste, eine flexible Weiterleitungskette, Geoblocking und ein fragmentiertes URI-Token. Darüber hinaus spiegelt es das Verständnis des Angreifers dazu wider, wie Sicherheitsprodukte funktionieren und wie er sie zu seinem eigenen Vorteil nutzen kann.

Die Informationen in diesem Beitrag verdeutlichen auch, was Angreifer bei der Erstellung einer effektiven Phishing-Kampagne unterstützt. Es ist kein Nullsummenspiel. Nur weil ein Phishing-Kit entdeckt und entschärft wurde, heißt das nicht, dass der Angreifer nicht erfolgreich war. Der Erfolg wird am besten durch eine Kombination aus der Zeit bestimmt, in der die Kampagne aktiv und unentdeckt bleibt, wie realistisch der Betrug aussieht und inwieweit sich das Opfer darauf einlässt.

Die Raffinesse dieses Betrugs wird in gewisser Weise durch die Nutzung kommerzieller Dienste ermöglicht, und das sollte sehr beunruhigend sein. Einige dieser öffentlichen, frei zugänglichen Dienste ermöglichen es Angreifern, ihre bösartigen Vorhaben erfolgreich durchzuführen. Darüber hinaus ist es beunruhigend zu sehen, dass erfolgreiche Kampagnen dieses Niveau an Infrastruktur und fortgeschrittenen Techniken in weit verbreiteten Angriffen gegen Verbraucher nutzen, da diese ausgeklügelten gezielten Phishing-Angriffe noch schwieriger abzuwehren sind.

Da in den Vereinigten Staaten gerade die Ferienzeit beginnt, rechnen wir mit weiteren Angriffen dieser Art, um die Urlaubsstimmung auszunutzen. Wir empfehlen allen, wachsam zu sein und auf ihre Sicherheit zu achten. Denken Sie immer daran: Wenn Sie ein Angebot erhalten, das zu schön ist, um wahr zu sein, ist es das wahrscheinlich auch.

Zugehörige IOCs

Weiterleitungslinks

https://bit{.}ly/3UQIwa0

https://lnkd{.}in/edDq4cs3

https://lnkd{.}in/etjsM9uZ

https://lnkd{.}in/e5F472JX

https://bit{.}ly/3SLisva

https://lnkd{.}in/eFnXm9CV

https://nmvcbndhrhasdfsdfasasdfadfdf.storage.googleapis{.}com/ubnxc

https://lnkd{.}in/eAYVYHUq https://dddddmqlkdsfjmlkjfapoieurpaoierqjkdfhlsdjfmklsdfkls.storage.googleapis{.}com/paerili

https://lnkd{.}in/ese6ta3F

https://lnkd{.}in/equr8wQQ

https://lnkd{.}in/equr8wQQ

https://fresyhtd.blob.core.windows{.}net/cghfhgf/dryht.html

https://ecstaticfoll.blob.core.windows{.}net/nsipidityrema/epesthadhusbandsher.html

https://hhhaggatt111.blob.core.windows{.}net/hhhaddafafrra11/newfile222.html

https://erty5h45fgds4j.blob.core.windows{.}net/dfgyhkjdhgfk/fgyh45hgjfghj.html

https://keroighzemhzrs.s3.amazonaws{.}com/ztgeipjmgfze.html

https://cxsdezda.s3.amazonaws{.}com/zsjverghi.html

cohgtdredajisfransi.s3.amazonaws{.}com/mobilise.html

https://lnkd.in/eKtXCivg

Phishing-Landing-Domains

opticshair{.}live

metalicanar{.}com

havocblume{.}com

fashionbrall{.}com

stirringglass{.}com

jetingsign{.}info

nauseaspinn{.}info

foresterdam{.}info

wharfposition{.}com

outstriplander{.}live

qualiagolf{.}info

kimonosuit{.}info