연말연시 분위기를 악용하는 매우 정교한 피싱 사기

핵심 요약

Akamai Security Intelligence Group에서는 연말연시에 앞서 여러 대형 리테일 브랜드를 모방한 매우 정교한 피싱 키트가 새로 등장한 것을 발견했습니다.

이 키트는 소셜 엔지니어링, 다중 회피 탐지 기법 및 보안 조치를 우회하기 위한 접속 제어 등을 복합적으로 사용합니다.

회피 기법의 하나인 URI 세분화 활용은 새로운 기법입니다. 피싱 사기 내용을 담은 이메일에는 토큰이 들어 있으며, 이 토큰은 나중에 피해자가 리디렉션될 URI 링크를 다시 구성하는 데 사용됩니다. 토큰을 받아 사용하지 않고 피싱 사기 링크에 접속하는 경우 피싱 시작 페이지에 접속할 수 없습니다. 이 키트는 브랜드를 모방해 악용할 뿐만 아니라, 이들의 신뢰도를 활용해 호스팅 사업자 또한 악용합니다.

공격자는 단축 URL, 가짜 사용자 프로필 및 고객 후기 및 인프라 안정성을 위한 CDN 기능을 악용합니다.

이 키트는 지정된 대상 지역 외부의 접속을 차단할 정도로 대상을 지리적으로 특정하고 있습니다. 이 캠페인은 북미를 겨냥한 것으로, 피해자의 89%는 북미 지역에 위치합니다.

관련된 IOC 목록을 첨부했습니다.

개요

피싱은 여전히 효과가 있습니다. 위협은 점점 정교하게 발전하고 있지만, 수년간의 피싱에 대한 전도 및 교육에도 불구하고 여전히 피싱이 가장 흔한 공격 기법입니다. 이 두 가지 사실을 결합해 매우 정교한 피싱 키트를 제작하면, 위험도는 더욱 커집니다. 피싱 성수기로 유명한 연말연시에 접어들고 있으므로 이러한 사기를 방지하는 방법을 더욱더 잘 알고 있어야 합니다.

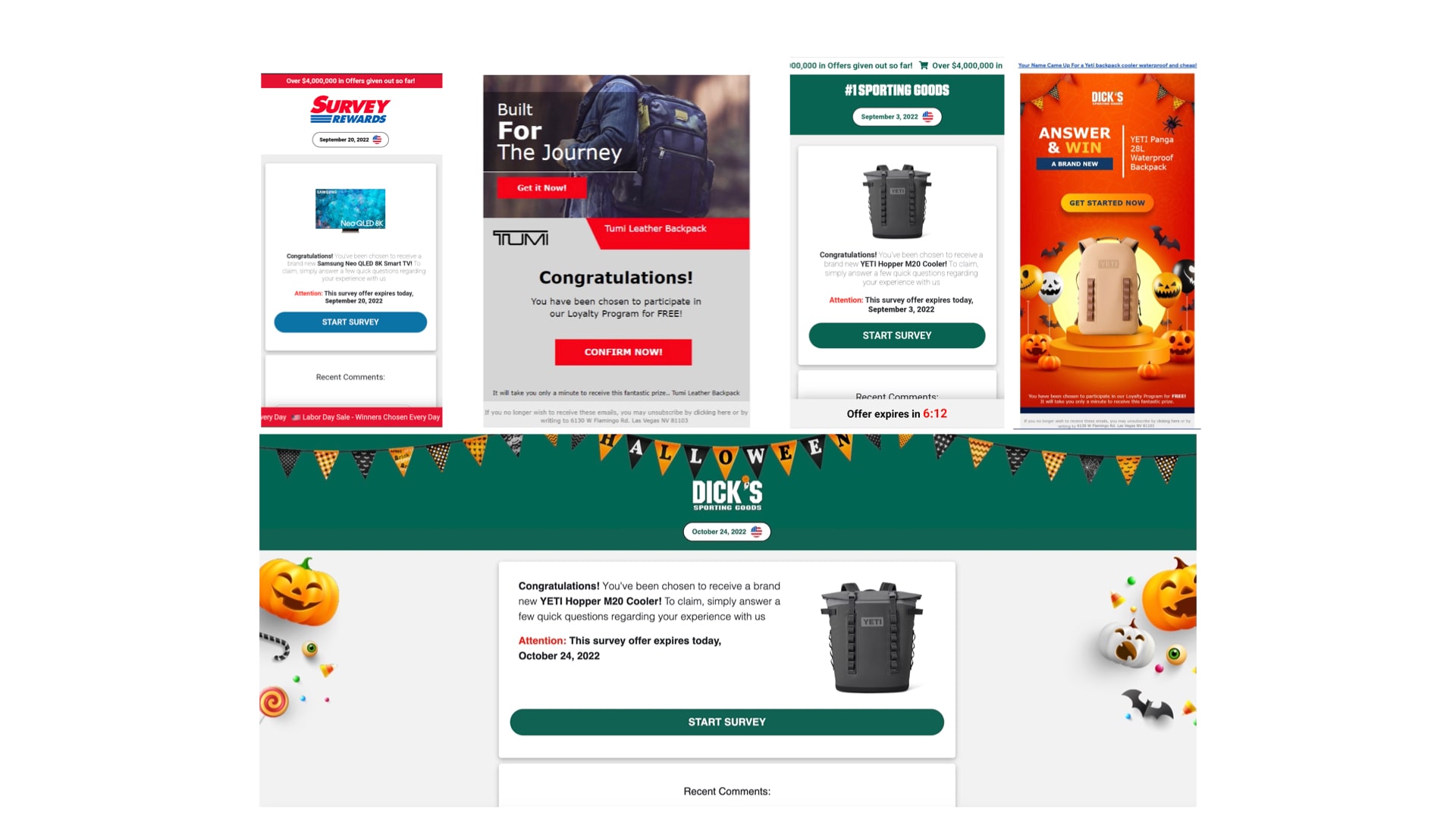

Akamai의 연구원들은 9월 중순부터 2022년 10월 말까지 연말연시 특수를 노려 진행한 피싱 캠페인을 적발하고 추적할 수 있었습니다. 이 캠페인은 피해자를 경품 당첨 기회로 유혹하고 오직 배송 비용만을 결제한다며 신용 카드 세부 정보를 요구합니다. 캠페인 시기와 노동절 및 핼러윈 근처에 일반적으로 진행되는 판촉 행사 시기가 맞물리면서, 피해자에게는 이 키트가 완전히 정상적인 것으로 보입니다(그림 1).

이 키트는 연말연시의 설레는 기분을 노리면서 이미 잘 알려진 정상적인 리테일 마케팅 전략을 모방합니다. 공격자는 피해자의 정서적인 반응을 활용해 더욱 설득력 있게 피해자를 몰입시키는 것입니다. 이는 포괄적인 의미에서의 소셜 엔지니어링이 적용된 사례입니다. 연말연시에 들뜬 피해자의 마음을 노려 개인정보를 입력하는 경우 보상을 제공하겠다고 약속하면 피해자는 정서적으로 반응해 신용 카드 정보를 입력해 공격자에게 유리한 결과로 이어집니다.

그림 1: 연말연시 피싱 캠페인

그림 1에서 볼 수 있듯이 이 키트는 브랜딩에 무척 공을 들였습니다. 여러 유명 브랜드를 아주 사실적으로 사칭했습니다. 그러나 이것만으로는 충분하지 않은지, 민첩한 인프라와 서비스를 만들어 탐지를 피하기도 합니다. 이는 특히 위험한 조합입니다.

이러한 종류의 소셜 엔지니어링은 작년에 분석한 피싱 캠페인 '설문지 퀴즈'와 유사합니다. 그러나 이번 캠페인은 가짜 사이트를 시각적으로 매우 잘 설계해 피해자의 신뢰를 쉽게 얻고 있다는 점에서 독특합니다. 실제 사이트와의 유사도를 끌어올리고 신뢰가 가도록 사이트를 구성하면 신용 카드 번호 확보에 성공할 가능성이 커집니다.

공격자가 교묘해지면서, 피싱 키트 또한 점점 정밀해지고 있습니다. 이 캠페인은 적이 보안 제품의 한계와 피싱 공격 탐지에 있어 존재하는 격차를 얼마나 잘 이해하고 있는지를 보여 줍니다. 이 게시물에서 우리는 이 새로운 키트를 탐구하고, 이 키트의 성공 사유 및 바쁜 연말연시에 접어들면서 이와 같은 사기에 희생자가 되는 것을 피하는 방법을 확인해볼 겁니다.

소셜 엔지니어링 기법

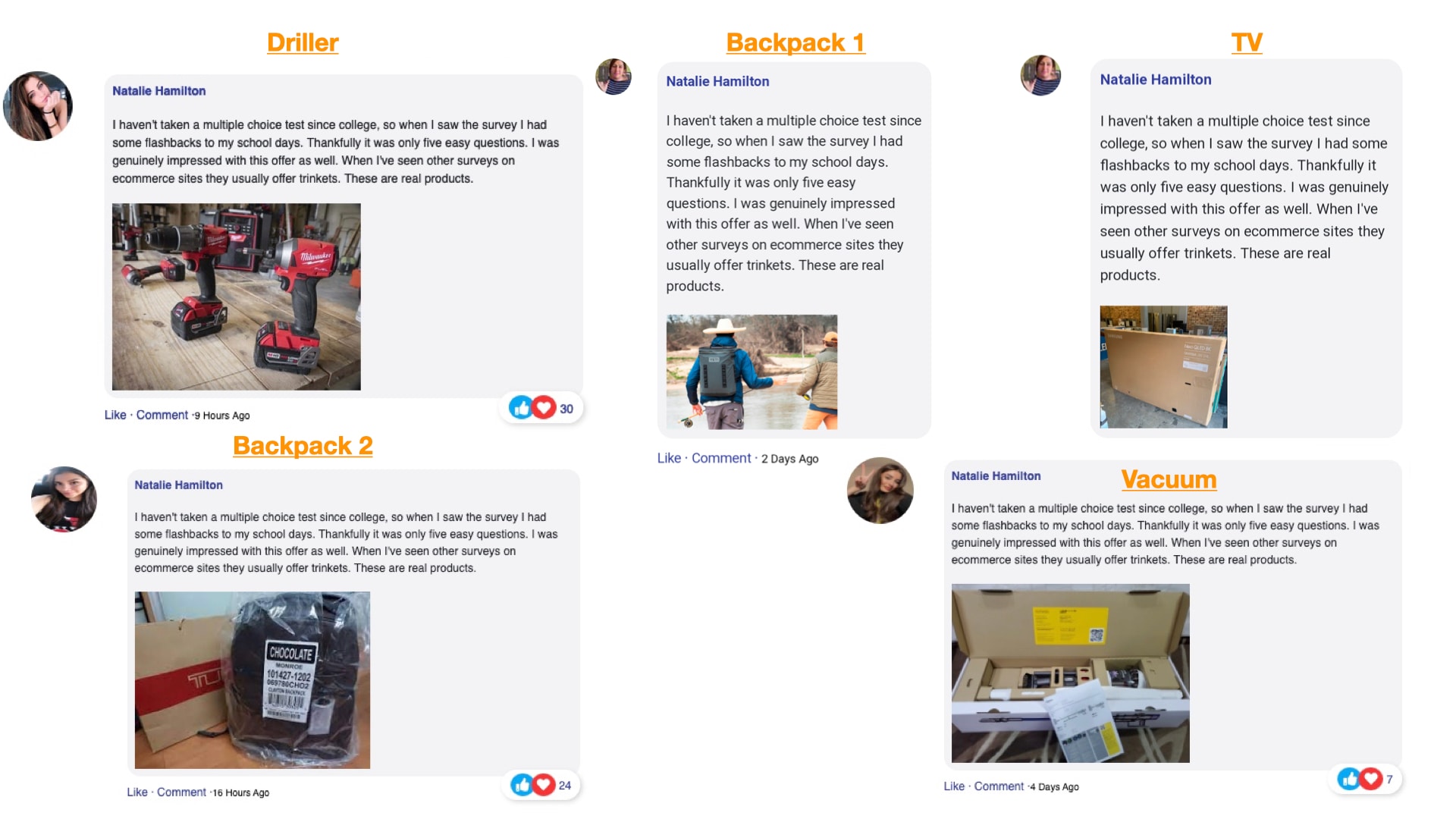

사기를 더욱 효과적으로 만들기 위해 피해자를 대상으로 다양한 소셜 엔지니어링 기법 및 기술을 사용해 긴박감 또는 신뢰, 혹은 둘 모두를 유도했습니다. 무언가에 정서적으로 반응할 때는 평소보다 주의를 덜 기울일 가능성이 큽니다. 예를 들어, 한 가지 기법은 분초를 다투는 제안을 해 피해자에게 압력을 가하는 것입니다(즉, 5분 안에 질문에 답을 해야 함). 이는 스트레스를 유도해, 평소라면 우리가 알아차렸을 수도 있는 세부 사항을 간과하게 할 수 있습니다. 다른 기법으로는 당첨이 되어 대상 리테일 기업으로부터 '무료 상품을 받았다'는 사람들의 거짓 고객 후기로 가짜 사용자 포럼을 만드는 방법이 있습니다. 우리는 각종 산업 전반에서 이러한 종류의 고객 후기를 보는 데 익숙해져 있어서 거짓 고객 후기를 보며 그릇된 안도감을 느끼게 됩니다.

이 키트는 여러 브랜드를 모방하였기에 이러한 가짜 고객 프로필을 분석하는 것이 매우 중요했습니다. 가짜 사용자 나탈리 해밀턴(Natalie Hamilton)은 재활용되었고 경우에 따라 약간 수정되어 다양한 사기에 활용되었습니다(그림 2). 상품 후기 문구는 맞춤 설정되었으며 이미지를 포함하고 있어, 처음 보았을 때는 당첨자가 상품에 대해 감탄하는 말이 진실처럼 느껴집니다. 이 모든 것은 피해자가 신뢰를 품게 합니다. 게다가, 매 사기 시도 사이에 프로필 사진을 변경하므로 피해자가 여러 번 피해를 보더라도 사기를 탐지하지 못할 수도 있습니다. 증정 상품 전반에 있어 후기의 문구가 크게 유사하다는 점이 사기라는 것을 알려주지만, 이는 평범한 인터넷 사용자는 눈치채지 못하고 넘어갈 수도 있는 부분입니다.

그림 2: 가짜 사용자 나탈리 해밀턴

캠페인 인프라

수년에 걸쳐 피싱 제품이 크게 개선되었으며, 그 결과 공격자가 사용하는 회피 기법이 지속적으로 진화해 우위를 점하게 되었습니다. 공격자 성공의 상당 부분은 키트를 활성 상태로 유지하는 데서 기인합니다. 즉, 탐지를 피하는 것입니다. 이는 이 키트의 중요한 특성입니다. 공격자는 키트를 분류하는 것을 어렵게 만드는 기법을 사용했고, 따라서 키트는 활성 상태를 유지하고 심지어는 같은 사람에게 다시 피해를 줄 수도 있습니다. 피싱 웹사이트가 탐지되고 악성 웹사이트로 분류되더라도 활성 상태를 계속 유지합니다. 공격자가 안정적인 인프라를 사용했기에 같거나 유사한 인프라를 사용해 새로운 공격 변종을 다시 실행할 수 있었습니다.

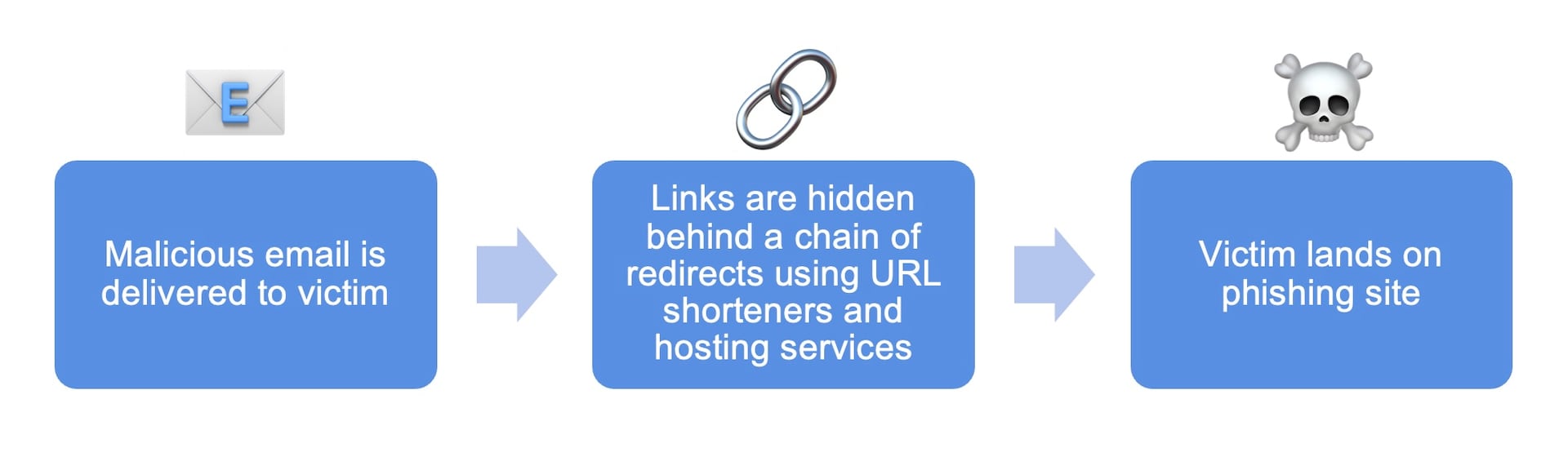

이때 사용한 인프라의 핵심에서 중첩된 리디렉션 체인을 발견할 수 있었는데, 이는 피해자에게 이메일 피싱 메시지를 통해 전달되는 최초 링크에서 시작되어 결국 사기 랜딩 페이지인 피싱 웹사이트로 이어졌습니다. 중첩된 리디렉션 체인은 매우 정교하며 다양한 역할을 수행합니다. 사용된 기법에 대한 몇 가지 세부 사항을 살펴보겠습니다.

그림 3: 중첩된 리디렉션 체인

단축 URL 악용

인터넷 사용자는 단축 URL에 익숙해져 있고, 출처에 따라 심지어는 어느 정도 신뢰하기도 합니다. bit.ly나 소셜 미디어 사이트와 같은 서비스가 아주 흔해져서 링크가 실제로 가리키는 위치를 확인하지 않고도 아무렇지 않게 링크를 클릭하곤 합니다. 이 키트의 핵심 성공 기법은 바로 이 점을 악용합니다.

공격 흐름은 다음과 같습니다. 사기는 이메일을 통해 전달됩니다. 경우에 따라 공격자는 URL 단축기를 사용해 링크의 목적지를 가리기도 합니다. 이 공격자는 가짜 LinkedIn 프로필을 만들어 악성 페이지로 이어지는 게시물을 작성했으며, 이 악성 페이지는 잠재적인 피해자에게 발송하는 최초의 이메일에 사용할 단축된 URL을 제공합니다. 피싱 사기에 사용하는 악성 URL을 감추기 위한 단축 URL 사용은 특정 이메일에 첨부된 링크와 관련된 리스크를 확인해야 하는 보안 제품에 새로운 과제를 제시합니다. 이러한 캠페인은 다중 레이어 리디렉션을 사용하며, 리디렉션을 중첩하고 변화에 유연하게 대처할 수 있게 해 악성으로 탐지되는 것을 어렵게 합니다.

정상적 웹 서비스의 평판 악용

사기 리디렉션 기능을 호스팅하는 서비스 제공업체를 추가로 이용하면 리디렉션 체인을 더욱 교묘하게 만들 수 있습니다. 공격자는 Google 클라우드 스토리지, AWS 호스팅 서비스, Azure Blob Storage 등 다양한 서비스를 이용해 위 서비스의 신뢰할 수 있눈 평판에 편승하고 있는 것으로 추측됩니다. 이 경우 피싱 방지 메커니즘을 우회할 가능성이 커집니다. 최초 피싱 이메일에 사용하는 이미지 또한 동일한 목적을 염두에 두고 해당 서비스 중 일부에서 호스팅하고 있음을 확인할 수 있었습니다.

URI 조각 식별자 리디렉션 사용

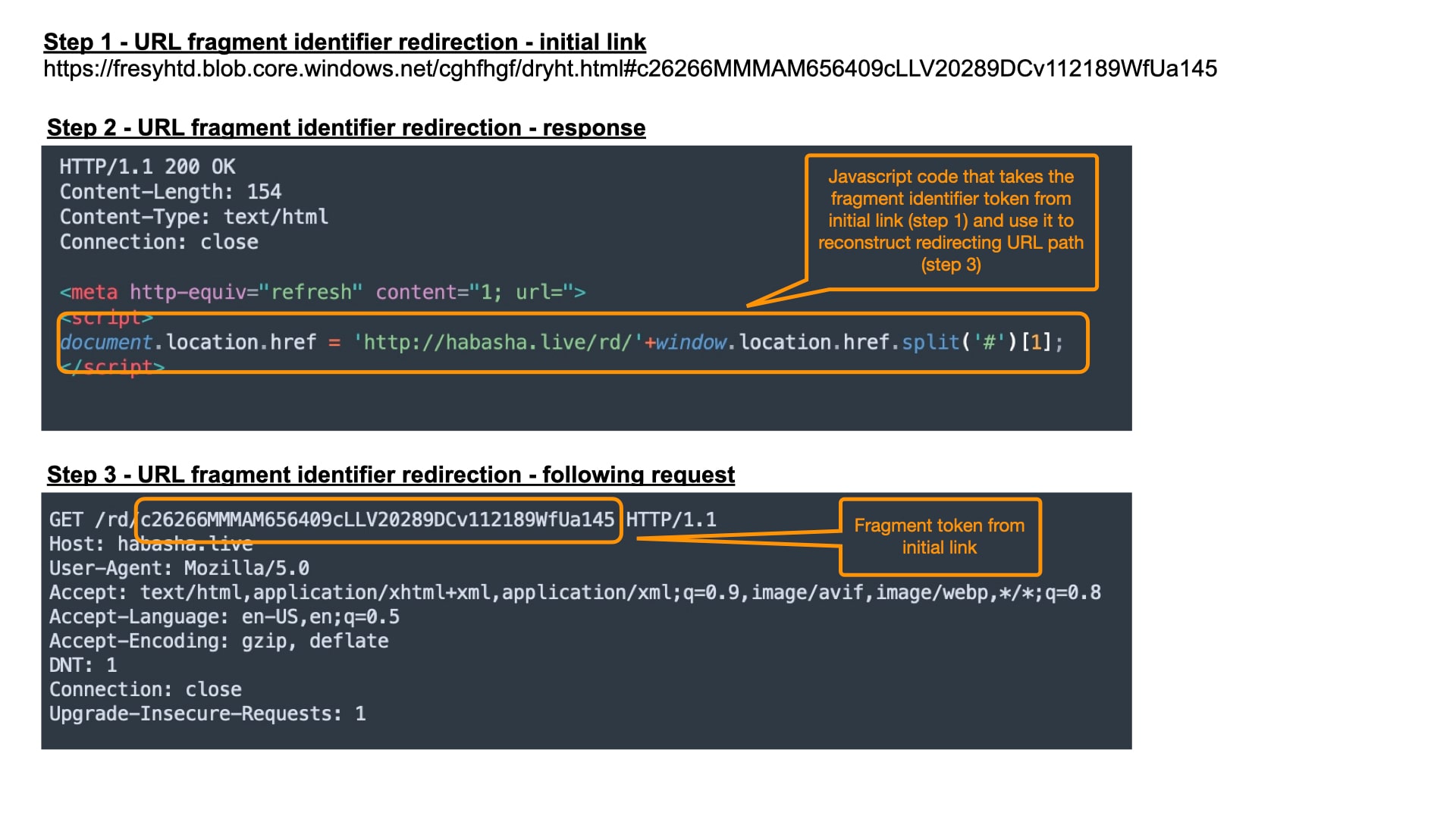

URL 조각 식별자는 HTML 앵커(anchor)라고도 불리며, 브라우저를 페이지 또는 웹사이트의 특정 위치로 이동시키는 URI 링크 속 해시 마크(#)입니다. 이 기술은 사용자 경험 개선을 위해 목차나 기타 분류 목록에서 일반적으로 사용됩니다. HTML 앵커 뒤에 있는 값은 HTTP 매개 변수로 간주하지 않으며 서버로 전송되지 않지만, 피해자의 브라우저에서 실행되는 자바스크립트 코드에서는 이 값에 접속할 수 있습니다. 피싱 사기의 경우, 악성 여부를 확인하는 보안 제품이 검사를 진행할 때 HTML 앵커 뒤에 있는 값은 무시되거나 간과될 수 있습니다. 트래픽 검사 툴로 볼 경우에도 이 값을 놓치게 됩니다.

이 피싱 캠페인에서는 처음 보는 기술을 확인할 수 있었습니다. 바로 URI 세분화를 HTML 앵커가 아닌 도피 동작으로 사용하는 기술입니다.

그림 4: 단계별 URL 조각 식별자 리디렉션

피해자의 이메일로 전송되는 최초 링크에는 HTML 앵커 뒤에 토큰이 있는 것을 확인할 수 있습니다(그림 3, 1단계). 이 토큰은 나중에 피해자의 브라우저의 자바스크립트가 해당 피해자를 리디렉션할 URI 링크를 재구성하는 데 사용됩니다(그림 3, 2단계). 토큰을 받아 사용하지 않고 피싱 사기 링크에 접속하는 경우 피싱 시작 페이지에 접속할 수 없으므로, 초기 링크가 없는 방문자는 필터링됩니다. 게다가 페이지 리디렉션 렌더링의 일부로 자바스크립트를 실행하지 않는 브라우저 기반 접속 또한 실패합니다. 악성 랜딩 페이지에 도달하려면 브라우저에서 리디렉션 URI를 생성할 수 있어야 합니다. 이는 의심스러운 링크를 검색하고 헤드리스 브라우저(Headless browser) 기능을 사용하지 않는 웹 크롤러와 같은 보안 메커니즘을 우회하기 위해 취하는 또 다른 직접적인 조치입니다.

또한 토큰을 사용하면 공격자가 피해자를 추적하고 잠재적 피해자의 몰입도에 대한 통계를 찾을 수 있습니다. 이를 통해 적은 무엇이 효과적이고 무엇이 효과적이지 않은지, 즉 피해자를 보다 구체적으로 겨냥하는 데에 사용할 수 있는 방법을 파악해 성공 가능성을 높일 수 있습니다.

임의 생성 URL의 사용

이 키트의 독특한 부분 중 하나는 접속할 수 있는 사람의 범위를 얼마나 강력히 제한하느냐입니다. 원치 않는 방문자를 걸러내기 위한 노력의 일환으로 이 키트는 리디렉션 체인의 일부로 특정 사용자에게 연결되는 임의의 URL을 생성합니다. 피싱 웹사이트에 접속하면 할당된 각 URL은 특정 사용자만이 사용할 수 있습니다.

이 기능을 사용하면 무작위로 생성된 URL이 의심스러운 사이트로 신고될 경우, 공격자가 다른 사용자의 접속 권한을 제한해 해당 웹사이트가 탐지되지 않도록 할 수 있습니다.

CDN의 힘 사용

웹 호스팅 서비스의 신뢰할 수 있는 평판에 편승해 악용하는 것과 비슷하게, 이 사기의 랜딩 페이지는 도메인 등록 등의 CDN 벤더사가 제공하는 일부 서비스를 사용합니다. 공격자는 빠르고 간편한 등록을 활용해 인스턴스를 쉽게 만들어 낸 다음 피싱 웹사이트 도메인 이름을 순환시킵니다. 이 두 가지 작업은 모두 피싱 웹사이트 인프라를 제거하지 않고도 이뤄집니다. CDN과 연관되고 서로 다른 CDN 고객 간에 공유되는 IP 주소 또한 순환합니다. 이때 일부는 정상적이라고 간주되는 것이지만, 나머지 일부는 악성으로 간주되는 것입니다. 이 경우, 만일 IP 주소를 기준으로 차단하면 정상 트래픽을 잘못 차단하게 될 수도 있으므로, IP 주소를 기반으로 차단하는 옵션은 더이상 쓸 수 없어집니다. 또한, 봇 트래픽 차단 같은 방어 CDN 기능이 피싱 웹사이트를 정상적인 보안 크롤러와 스캐너로부터 보호하는 데에 동원된 것으로 추측하고 있습니다.

특정 지역 겨냥 캠페인

Akamai의 연구에 따르면, 랜딩 웹사이트는 피해자의 지리적 위치에 따라 변경되며 일부 지리적 위치에서는 전혀 접속이 제한되지 않습니다. 보안 연구팀에서 추적한 캠페인은 대부분 미국에서 접속할 수 있었고, 이는 이 캠페인이 특히 미국인을 피해자로 특정했다는 것을 의미합니다. 공격자는 원치 않는 접속을 제한해 미국 외부에서 해당 웹사이트에 접속을 시도하는 보안 제품이 피싱 웹사이트를 탐지될 리스크를 줄인 것으로 보입니다. 동일한 피싱 링크가 다양한 지리적 맞춤형 설정에 따른 여러 웹사이트로 연결된다는 점은 이 캠페인의 규모, 효율성 및 고도의 정교성을 다시 한번 강조해 줍니다.

Akamai의 세계적인 식견은 이 캠페인이 지리적으로 표적을 겨냥한 공격이라는 가정을 입증해줍니다. 피싱 사기에 접속한 피해자의 89%가 미국과 캐나다에 거주한다는 것을 확인할 수 있습니다.

요약

이 키트의 분석을 통해 배운 점이 한 가지 있다면, 이는 바로 피싱 사기가 여전히 성공적인 이유입니다. 적은 방어 팁, 기법 및 절차를 알고 있으며, 키트를 소셜 엔지니어링과 결합하면 이와 같은 키트를 탐지하기 어렵고(심지어 불가능할 수도 있으며) 이에 대해 방어하는 것은 더더욱 어렵습니다. 이 블로그 게시물은 보안 제품 또는 벤더사의 효과를 헐뜯고자 하는 것이 아니라 악의적인 목적을 달성하기 위해서라면 여러 단계의 방어 수단조차도 무너질 수 있다는 것을 보여 주기 위해 작성되었습니다.

정보 보안 커뮤니티에서는 어떤 요소가 위협을 정교하게 만드는가에 대해 많은 논의가 있었습니다. 감염 방식일까요? 지속성을 유지하는 방식일까요? 탐지를 회피하는 방식일까요? 정교함을 어떻게 정의하든 이 키트는 종합적인 정보를 제공합니다. 이 키트는 상용 서비스 사용, 유연한 리디렉션 체인, 지역 차단, 세분화된 URI 토큰 등 성공을 위한 모든 요소로 구성되어 있습니다. 또한 보안 제품의 작동 방식과 장점을 활용하는 방법에 대한 공격자의 이해를 반영합니다.

본 게시물에서는 공격자가 효과적인 피싱 캠페인을 만들 수 있도록 이끄는 요인은 무엇인지 집중 조명합니다. 제로섬 게임이 아닙니다. 피싱 키트를 탐지하고 방어한다고 해서 공격이 성공하지 못했다는 것을 의미하지는 않습니다. 성공은 캠페인의 유지 시간 및 미탐지 시간, 사기의 현실성, 피해자의 사기 관여 정도를 조합해 결정됩니다.

상용 서비스의 사용에 의해 사기의 정교성이 어느 정도 높아지므로 매우 우려됩니다. 공격자는 공용 무료 서비스 중 일부를 사용해 악의적인 행동을 성공적으로 실행할 수 있습니다. 또한 정교한 표적 피싱 공격은 방어하기가 훨씬 더 어렵기 때문에 이러한 수준의 인프라와 고급 기술을 사용해 광범위한 소비자를 성공적으로 공격하는 사례가 나타나면서 우려가 커지고 있습니다.

미국에서 연휴 시즌이 막 시작됨에 따라 이렇게 연말연시 분위기를 악용하는 공격이 증가할 것으로 예상합니다. 모두가 경계 태세와 안전을 유지하는 것이 좋습니다. 기억하세요. 믿을 수 없을 정도로 좋은 제안을 받게 되면 의심해 보아야 합니다.

관련 IOC

리디렉션 링크

https://bit{.}ly/3UQIwa0

https://lnkd{.}in/edDq4cs3

https://lnkd{.}in/etjsM9uZ

https://lnkd{.}in/e5F472JX

https://bit{.}ly/3SLisva

https://lnkd{.}in/eFnXm9CV

https://nmvcbndhrhasdfsdfasasdfadfdf.storage.googleapis{.}com/ubnxc

https://lnkd{.}in/eAYVYHUq https://dddddmqlkdsfjmlkjfapoieurpaoierqjkdfhlsdjfmklsdfkls.storage.googleapis{.}com/paerili

https://lnkd{.}in/ese6ta3F

https://lnkd{.}in/equr8wQQ

https://lnkd{.}in/equr8wQQ

https://fresyhtd.blob.core.windows{.}net/cghfhgf/dryht.html

https://ecstaticfoll.blob.core.windows{.}net/nsipidityrema/epesthadhusbandsher.html

https://hhhaggatt111.blob.core.windows{.}net/hhhaddafafrra11/newfile222.html

https://erty5h45fgds4j.blob.core.windows{.}net/dfgyhkjdhgfk/fgyh45hgjfghj.html

https://keroighzemhzrs.s3.amazonaws{.}com/ztgeipjmgfze.html

https://cxsdezda.s3.amazonaws{.}com/zsjverghi.html

cohgtdredajisfransi.s3.amazonaws{.}com/mobilise.html

https://lnkd.in/eKtXCivg

피싱 랜딩 페이지 도메인

opticshair{.}live

metalicanar{.}com

havocblume{.}com

fashionbrall{.}com

stirringglass{.}com

jetingsign{.}info

nauseaspinn{.}info

foresterdam{.}info

wharfposition{.}com

outstriplander{.}live

qualiagolf{.}info

kimonosuit{.}info