Les escroqueries par hameçonnage très sophistiquées tirent profit du moment des fêtes

Synthèse

Le groupe Security Intelligence d'Akamai a étudié un nouveau kit d'hameçonnage hautement sophistiqué imitant plusieurs grandes marques de détail juste avant la période des fêtes.

Le kit utilise un mélange d'ingénierie sociale, de techniques de détection d'évitement multiples et le contrôle d'accès pour contourner les mesures de sécurité.

L'une des techniques d'évasion — qui utilise la fragmentation URI — est nouvelle. L'e-mail via lequel l'escroquerie a lieu contient un jeton, qui est ensuite utilisé pour reconstruire un lien URI vers lequel la victime sera réacheminée. Tout accès à la page d'accueil d'une escroquerie par hameçonnage sans obtenir et utiliser ce jeton est restreint. Non seulement le kit abuse des marques qu'il imite, mais il abuse aussi des sociétés d'hébergement en s'imbriquant dans leur réputation de confiance.

Le pirate utilise des raccourcis d'URL, de faux profils utilisateurs et témoignages, ainsi que des fonctionnalités de réseau de diffusion de contenu (CDN) pour la résilience de l'infrastructure.

Le kit est ciblé géographiquement, au point de bloquer l'accès en dehors de la zone géographique cible prévue. Cette campagne cible l'Amérique du Nord, qui représente 89 % des victimes.

Nous avons inclus une liste de IOC associés.

Présentation

L'hameçonnage fonctionne toujours. Les menaces sont de plus en plus sophistiquées, et pourtant, malgré des années d'évangélisation et d'éducation, l'hameçonnage demeure le vecteur d'attaque le plus courant. Lorsque vous combinez ces deux faits et obtenez un kit d'hameçonnage très sophistiqué, c'est encore plus dangereux. Alors que nous allons entrer dans la période des fêtes, une saison connue pour le succès des attaques par hameçonnage, nous devons être particulièrement vigilants face à ces escroqueries.

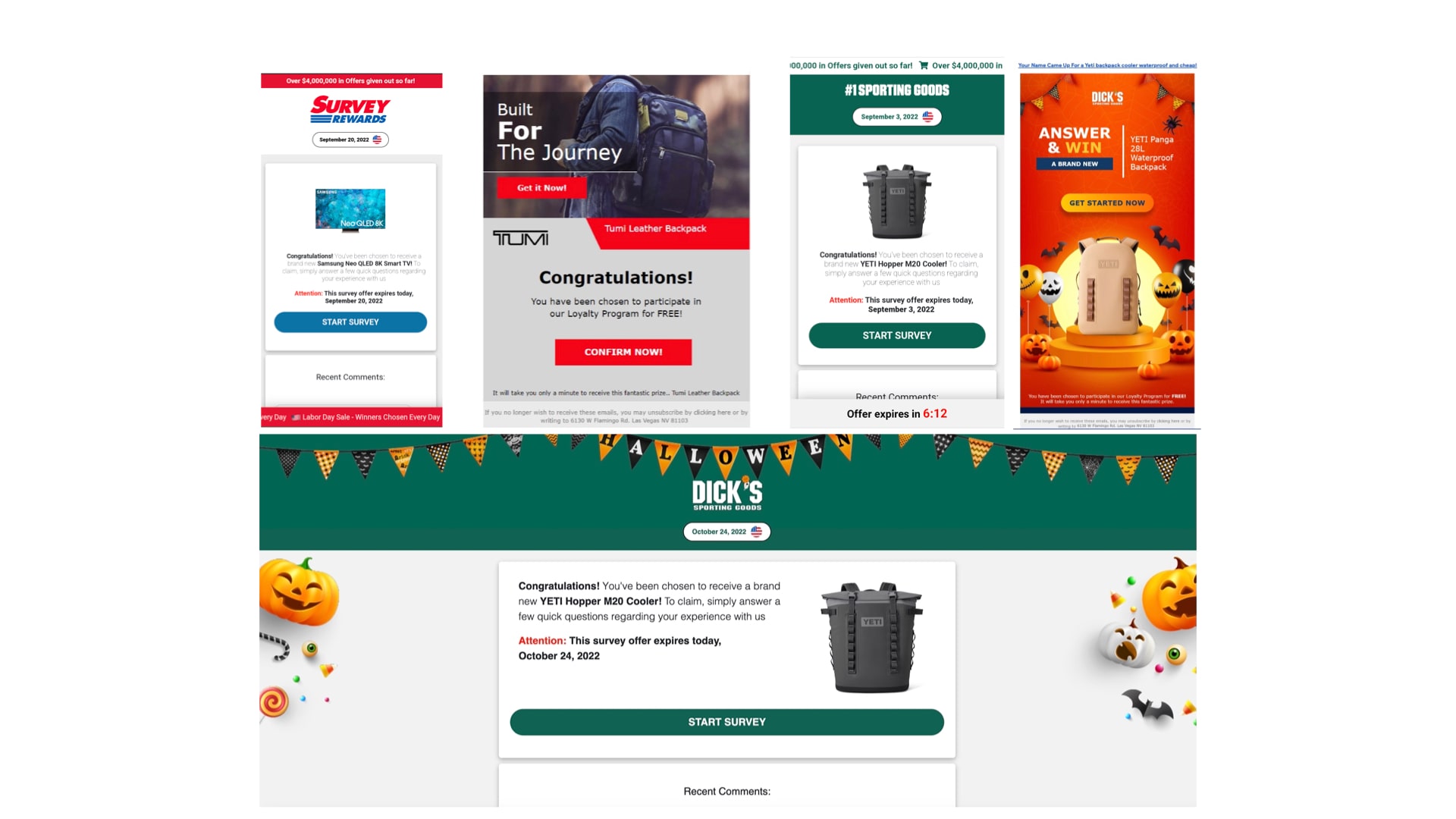

De mi-septembre à fin octobre 2022, les chercheurs d'Akamai ont pu découvrir et suivre une campagne d'hameçonnage en cours qui tourmentait les offres spéciales des fêtes. Cette campagne attirait les victimes en leur faisant miroiter un cadeau, et leur demandait leurs numéros de carte bancaire « seulement » pour couvrir le coût de l'expédition. En prenant en compte le moment de la campagne et les campagnes promotionnelles habituelles autour de la fête du travail et d'Halloween, ce kit semblait tout à fait légitime aux yeux des victimes (Figure 1).

En jouant avec l'esprit des fêtes, ce kit imite un vrai stratagème bien connu de vente au détail. La réponse émotionnelle permet aux attaquants d'interagir plus efficacement avec les victimes. Il s'agit d'ingénierie sociale dans un sens global : Tirer parti de l'état d'esprit des fêtes d'une victime et lui promettre une récompense pour avoir donné ses renseignements personnels. La réponse émotionnelle de la victime résulte en un succès pour l'attaquant : elle donne ses informations de carte bancaire.

Fig. 1 : Campagne d'hameçonnage des fêtes de fin d'année

Comme vous pouvez le voir à la figure 1, ce kit est sophistiqué dans sa présentation. Ce kit a abusé de plusieurs marques bien connues de manière très réaliste. Tout seul, il n'y arriverait pas ; cette campagne échappe à la détection en créant des infrastructures et des services flexibles : un combo particulièrement dangereux.

Ce type d'ingénierie sociale est similaire au «quizz »des campagnes d'hameçonnage que nous avons analysées l'année dernière. Cependant, cette nouvelle campagne est unique car les faux sites ont été extrêmement bien conçus visuellement, ce qui aide à gagner la confiance de la victime. En apparaissant si authentique et digne de confiance, la probabilité de réussir à s'emparer d'un numéro de carte bancaire augmente.

Ces kits d'hameçonnage sont de plus en plus sophistiqués parce que les attaquants sont de plus en plus sophistiqués. Cette campagne démontre le niveau de compréhension du pirate des limites des produits de sécurité et les lacunes dans la détection des attaques par hameçonnage. Dans ce billet, nous allons explorer ce nouveau kit, la raison pour laquelle il est réussi, et la façon dont nous pouvons éviter d'être victime d'escroqueries comme celles-ci alors que nous entrons dans la période très chargée des fêtes.

Techniques d'ingénierie sociale

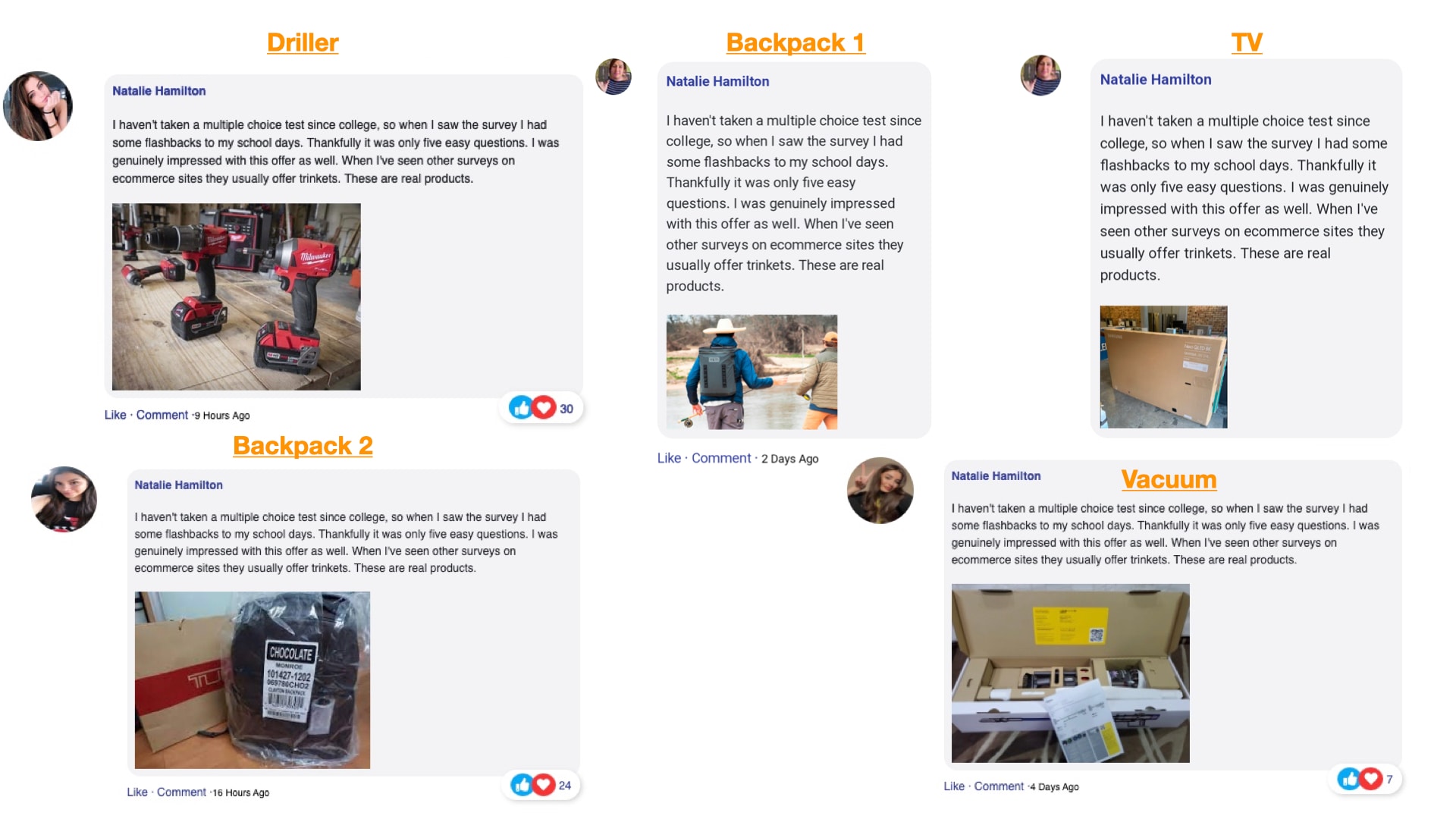

Pour rendre l'arnaque plus efficace, une variété de tactiques et de techniques d'ingénierie sociale ont été utilisées contre les victimes pour leur donner un sentiment d'urgence et / ou de confiance. Lorsque nous avons une réponse émotionnelle à quelque chose, nous sommes plus susceptibles d'agir avec moins d'attention que ce que nous aurions normalement fait. Par exemple, l'une des techniques est de faire pression sur les victimes en rendant l'offre limitée dans le temps (c'est-à-dire que vous avez cinq minutes pour répondre aux questions). Cela induit du stress, pouvant nous amener à négliger les détails que nous aurions remarqués dans des circonstances normales. D'autres techniques ont été utilisées, notamment la création d'un faux forum utilisateurs, avec de faux témoignages d'individus ayant « gagné » et « reçu le cadeau gratuit » du détaillant ciblé. Cela donne un sentiment erroné de sécurité car nous sommes habitués à voir ce type de témoignages clients.

Puisque ce kit imite plusieurs marques, une analyse de ces faux profils clients était impérative. La fausse utilisatrice « Natalie Hamilton » a été recyclée et/ou légèrement modifiée pour les diverses escroqueries (Figure 2) Les commentaires concernant le prix sont personnalisés, et incluent des images qui, à première vue paraissent authentiques, comme les gagnants s'extasiant sur le cadeau. Tout cela renforce la confiance de la victime. En outre, les photos de profil sont modifiées entre les escroqueries, de sorte que même si une victime a été touchée plusieurs fois, elle pourra encore se faire avoir. Ce qui trahit, c'est la forte similitude des commentaires à travers les offres de prix, qui passerait probablement inaperçue aux yeux de l'internaute lambda.

Fig. 2 : Fausse utilisatrice « Natalie Hamilton »

Infrastructure de campagne

Au fil des ans, les produits d'hameçonnage se sont considérablement améliorés, ce qui a conduit à une évolution continue des techniques d'évitement utilisées par les pirates pour prendre le dessus. Une grande partie de leur succès réside dans le fait de maintenir le kit en mouvement, leur permettant d'éviter la détection. Ce fut une caractéristique importante de ce kit : Le pirate a utilisé des tactiques qui ont rendu le kit plus difficile à classer, ce qui lui a permis de rester actif, et peut-être même de s'en prendre aux mêmes personnes. Même une fois qu'un site Web d'hameçonnage a été détecté et classé comme malveillant, il reste actif. Le pirate a utilisé une infrastructure résiliente qui a permis de relancer de nouvelles variantes des attaques en utilisant la même infrastructure ou une infrastructure similaire.

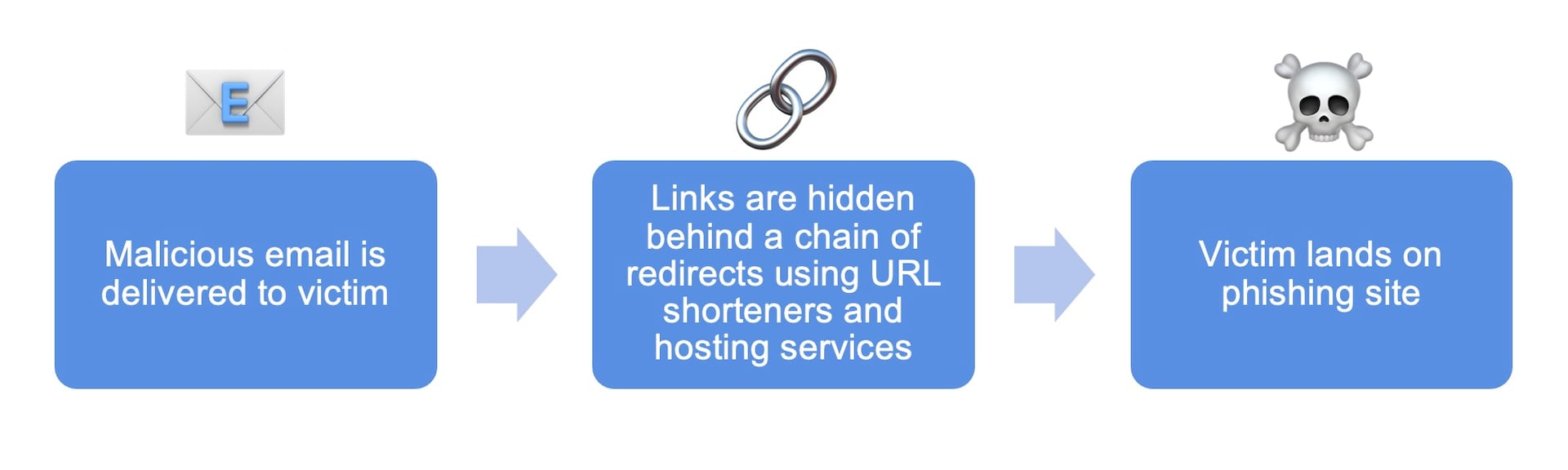

Au cœur de l'infrastructure utilisée, nous avons pu voir une chaîne imbriquée de redirections, commençant par le lien initial fourni aux victimes par e-mail via un message d'hameçonnage, menant ensuite à la page d'accueil de l'escroquerie, le site Web d'hameçonnage. Ces chaînes imbriquées de redirections sont très sophistiquées et servent à de multiples fins. Examinons quelques détails des techniques utilisées.

Fig. 3 : Chaîne imbriquée de redirections

Utilisation des raccourcis d'URL

Nous, internautes, sommes habitués aux raccourcis d'URL, et leur faisons confiance à un certain degré, selon la source. Les services tels que bit.ly ou les sites de médias sociaux sont si omniprésents que nous ne nous posons pas de question sur un lien, même sans savoir où il va réellement nous emmener. C'est une tactique de réussite fondamentale que ce kit utilise de manière malveillante.

Le flux d'attaque se présente comme suit : L'escroquerie est envoyée par e-mail. Dans certains cas, le pirate masque la destination avec un raccourci d'URL. Ce pirate a créé de faux profils LinkedIn pour créer des messages pointant vers la destination malveillante, ce qui lui donne l'URL abrégée utilisée dans le premier e-mail destiné aux victimes potentielles. L'utilisation de raccourcis d'URL pour dissimuler les URL malveillantes derrière l'escroquerie par hameçonnage met en cause les produits de sécurité qui doivent déterminer le risque associé à une pièce jointe précise de lien par e-mail. Cette campagne utilise des redirections à plusieurs niveaux, ce qui la rend imbriquée et adaptable aux changements, rendant la détection d'actes malveillants plus difficile.

Abus de réputation légitime de services Web

Pour accroître la sophistication, un autre saut facultatif dans la chaîne des redirections est l'utilisation d'un fournisseur de services pour héberger la fonctionnalité de redirection malveillante. En utilisant divers services, tels que le stockage dans le cloud Google, les services d'hébergement AWS et le stockage Azure blob, nous suspectons fortement l'attaquant de s'appuyer sur leur réputation de confiance. Cela augmente les chances de contourner les mécanismes anti-hameçonnage. Nous pouvons également constater que les images utilisées dans le premier e-mail d'hameçonnage sont également hébergées sur certains de ces services avec le même objectif à l'esprit.

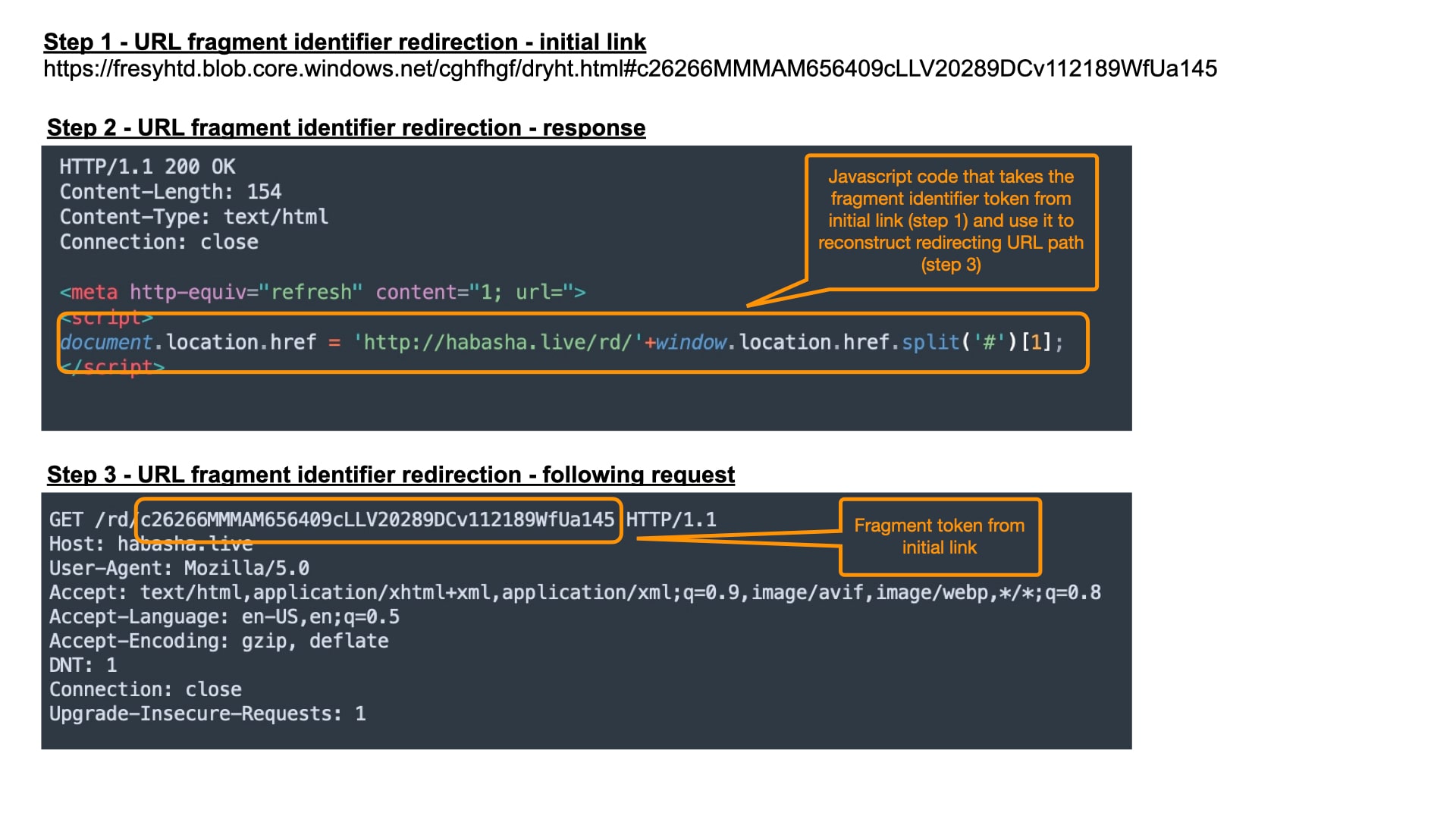

Utilisation de la redirection de l'identificateur de fragment URI

L'identificateur de fragment d'URL est un repère de hachage (#), également connu sous le nom d'ancre HTML, dans le lien URI qui pointe un navigateur vers l'emplacement spécifique d'une page ou d'un site Web. Il s'agit d'une technique couramment utilisée dans les tables des matières ou d'autres listes de catégorisation pour améliorer l'expérience utilisateur. Les valeurs situées après l'ancre HTML ne seront pas considérées comme des paramètres HTTP et ne seront pas envoyées au serveur, mais cette valeur sera accessible par le code JavaScript exécuté sur le navigateur de la victime. Dans le contexte d'une escroquerie par hameçonnage, la valeur placée après l'ancrage HTML peut être ignorée lorsqu'elle est analysée par des produits de sécurité qui vérifient si elle est malveillante ou non. Cette valeur passera également inaperçue si elle est affichée par un outil d'inspection du trafic.

Dans cette campagne d'hameçonnage, nous avons pu voir une technique que nous n'avions jamais vue auparavant : l'utilisation de la fragmentation URI non pas comme une ancre HTML, mais comme une mesure d'évitement.

Fig. 4 : Redirection étape par étape de l'identificateur de fragment d'URL

Nous pouvons voir que le lien initial envoyé par e-mail aux victimes contient une ancre HTML suivie d'un jeton (Figure 3, étape 1). Ce jeton est ensuite utilisé par JavaScript sur le navigateur de la victime pour reconstruire un lien URI vers lequel la victime sera redirigée (Figure 3, étape 2). Tout accès à la page d'accueil d'une escroquerie par hameçonnage sans obtenir et utiliser ce jeton sera restreint, ce qui signifie que les visiteurs sans le lien initial seront filtrés. De plus, l'accès basé sur un navigateur qui n'exécute pas JavaScript dans le cadre de la reproduction des pages de redirection échouera également. Pour accéder à la page d'accueil malveillante, le navigateur doit être en mesure de construire l'URI de redirection. Il s'agit là d'une autre mesure directe prise pour contourner les mécanismes de sécurité, comme les robots d'indexation qui scannent les liens suspects et n'utilisent pas les fonctionnalités de navigateur sans interface.

L'utilisation de jetons permet également au pirate de suivre les victimes et de rechercher des statistiques sur la vulnérabilité des victimes potentielles. Cela permettrait de dire au pirate ce qui fonctionne et ce qui ne fonctionne pas, une méthode qui pourrait être utilisée pour rendre le ciblage plus spécifique, ce qui pourrait augmenter les chances de succès.

Utilisation d'URL générées de manière aléatoire

L'un des éléments uniques de ce kit est la façon dont il protège vigoureusement qui peut y accéder. Dans le cadre de la campagne visant à filtrer les visiteurs indésirables, le kit génère une URL aléatoire liée à un utilisateur spécifique dans la chaîne de redirections. À l'arrivée sur le site Web d'hameçonnage, chaque URL attribuée ne peut être utilisée que par l'utilisateur spécifique.

L'utilisation de cette fonctionnalité permet aux pirates de s'assurer qu'au cas où une URL générée de manière aléatoire est signalée comme suspecte, les autres utilisateurs n'y auront pas accès et, par conséquent, le site Web pourra passer inaperçu.

Utilisation de la puissance du réseau de diffusion de contenu (CDN)

Comme pour l'abus de services d'hébergement Web pour leur réputation de confiance, la page d'accueil de l'escroquerie utilise certains des services offerts par un fournisseur de réseau de diffusion de contenu (CDN), y compris l'enregistrement de domaine. Le pirate utilise un enregistrement rapide et facile pour faire tourner facilement l'instance, puis fait tourner les noms de domaine du site Web d'hameçonnage, sans avoir besoin de prendre possession de l'infrastructure du site Web d'hameçonnage. Il fait également tourner les adresses IP associées au réseau de diffusion de contenu (CDN) et partagées entre différents clients du CDN. Certaines peuvent être considérées comme légitimes, et d'autres comme malveillantes. Ceci élimine l'option de blocage basé sur l'adresse IP car bloquer peut entraîner le blocage erroné du vrai trafic. Nous suspectons également que des fonctionnalités CDN défensives, telles que le blocage du trafic de bot, sont également utilisées pour protéger le site Web d'hameçonnage contre les robots d'indexation et les scanners de sécurité légitimes.

Campagne géolocalisée

Selon nos recherches, les sites Web de destination changent en fonction de l'emplacement géographique des victimes, et certains emplacements géographiques ne sont pas accessibles du tout. La campagne que nous avons suivie était surtout accessible depuis les États-Unis, ce qui signifie que la campagne visait spécifiquement des victimes américaines. Nous pensons qu'en limitant les accès indésirables, le pirate réduit également le risque que le site Web d'hameçonnage soit détecté par des produits de sécurité tentant d'accéder à ce site Web en dehors des États-Unis. Que le même lien d'hameçonnage mène à différents sites Web avec différentes adaptations géographiques souligne, encore une fois, la portée, l'efficacité et le niveau de sophistication de cette campagne.

La vision globale d'Akamai confirme notre hypothèse selon laquelle la campagne est une attaque ciblée géographiquement : Nous pouvons constater que 89 % des victimes d'escroqueries par hameçonnage se trouvent aux États-Unis et au Canada.

Synthèse

Ce que l'analyse de ce kit nous enseigne surtout, c'est la raison pour laquelle les escroqueries par hameçonnage sont toujours si efficaces. Les pirates connaissent les astuces, tactiques et procédures de protection, et lorsqu'elles sont associées à l'ingénierie sociale, il peut être difficile (voire impossible) de détecter, et encore moins de se défendre contre un tel kit. Ce billet de blog n'est pas une critique sur l'efficacité d'un produit ou d'un fournisseur de protection de sécurité. Il montre plutôt comment même plusieurs niveaux de défense peuvent être érodés pour atteindre un but malveillant.

La communauté de la sécurité de l'information a beaucoup discuté de ce qui rend une menace « sophistiquée ». Est-ce la manière dont elle infecte les systèmes ? Sa ténacité ? Sa capacité à échapper à la détection ? Quelle que soit votre définition de la sophistication, elle s'applique à ce kit. Il a tout ce qu'il lui faut pour réussir, utilisant des services commerciaux, une chaîne flexible de redirections, le géoblocage et un jeton URI fragmenté. En outre, il indique que l'adversaire comprend bien le fonctionnement des produits de sécurité et la façon dont il peut les utiliser à son avantage.

Les informations contenues dans cet article mettent également l'accent sur les éléments qui indiquent aux pirates comment créer une campagne d'hameçonnage efficace. Ce n'est pas une situation où l'un gagne et l'autre perd. Si un kit d'hameçonnage a pu être détecté et bloqué, cela ne signifie pas que l'adversaire n'a pas obtenu ce qu'il voulait. Pour lui, la définition du succès est tout autre : elle associe la durée où la campagne reste active sans être détectée, le réalisme apparent de l'arnaque et le niveau d'engagement qu'elle suscite chez la victime.

Le niveau de sophistication de cette escroquerie est quelque peu facilité par son utilisation des services commerciaux, ce qui est très préoccupant. Certains de ces services publics en libre-service permettent à des pirates de mettre à exécution leurs activités malveillantes. En outre, il est troublant de constater que des campagnes réussies passent par des infrastructures de ce niveau et emploient des techniques avancées pour mettre en œuvre des attaques généralisées contre les utilisateurs, car ces attaques d'hameçonnage ciblées et sophistiquées sont encore plus difficiles à bloquer.

La saison des fêtes de fin d'année vient de commencer aux États-Unis, et nous nous attendons à voir ces attaques se multiplier, tirant parti de l'esprit des fêtes. Nous conseillons à tout le monde de rester vigilant et en sécurité. N'oubliez pas : quand une offre vous semble trop belle pour être vraie, c'est probablement le cas.

IOC associés

Liens de redirection

https://bit{.}ly/3UQIwa0

https://lnkd{.}in/edDq4cs3

https://lnkd{.}in/etjsM9uZ

https://lnkd{.}in/e5F472JX

https://bit{.}ly/3SLisva

https://lnkd{.}in/eFnXm9CV

https://nmvcbndhrhasdfsdfasasdfadfdf.storage.googleapis{.}com/ubnxc

https://lnkd{.}in/eAYVYHUq https://dddddmqlkdsfjmlkjfapoieurpaoierqjkdfhlsdjfmklsdfkls.storage.googleapis{.}com/paerili

https://lnkd{.}in/ese6ta3F

https://lnkd{.}in/equr8wQQ

https://lnkd{.}in/equr8wQQ

https://fresyhtd.blob.core.windows{.}net/cghfhgf/dryht.html

https://ecstaticfoll.blob.core.windows{.}net/nsipidityrema/epesthadhusbandsher.html

https://hhhaggatt111.blob.core.windows{.}net/hhhaddafafrra11/newfile222.html

https://erty5h45fgds4j.blob.core.windows{.}net/dfgyhkjdhgfk/fgyh45hgjfghj.html

https://keroighzemhzrs.s3.amazonaws{.}com/ztgeipjmgfze.html

https://cxsdezda.s3.amazonaws{.}com/zsjverghi.html

cohgtdredajisfransi.s3.amazonaws{.}com/mobilise.html

https://lnkd.in/eKtXCivg

Domaines de destination d'hameçonnage

opticshair{.}live

metalicanar{.}com

havocblume{.}com

fashionbrall{.}com

stirringglass{.}com

jetingsign{.}info

nauseaspinn{.}info

foresterdam{.}info

wharfposition{.}com

outstriplander{.}live

qualiagolf{.}info

kimonosuit{.}info