Estafas de phishing altamente sofisticadas están arruinando el espíritu de la temporada de compras navideñas

Resumen ejecutivo

El grupo de inteligencia sobre seguridad de Akamai ha detectado un nuevo kit de phishing, sumamente sofisticado, que imita a varias grandes marcas de retail antes de la temporada navideña.

En el kit se utiliza una combinación de ingeniería social, varias técnicas de detección de evasión y control de acceso con el fin de eludir las medidas de seguridad.

Una de las técnicas de evasión, el uso de la fragmentación de indicadores de recursos uniformes (URI), es una novedad. El correo electrónico a través del que se envía la estafa contiene un token que, posteriormente, se utiliza para reconstruir un enlace de URI al que se redirigirá a la víctima. Cualquier intento de acceso a una estafa de phishing que se realice sin obtener y utilizar ese token impedirá el acceso a la página de destino del phishing. El kit no solo hace un uso abusivo de las marcas que imita, sino también de las empresas de alojamiento al adaptarse perfectamente a su reputación de confianza.

El adversario hace un uso abusivo de los servicios de acortamiento de URL, falsea perfiles y testimonios de usuarios, así como la funcionalidad de la red de distribución de contenido (CDN) de resistencia de la infraestructura.

El kit tiene un claro objetivo geográfico, hasta el punto de que bloquea el acceso desde fuera de la zona geográfica objetivo prevista. El objetivo de esta campaña es Norteamérica, donde se encuentran el 89 % de las víctimas.

Hemos incluido una lista de indicadores de riesgo (IoC) asociados.

Descripción general

El phishing sigue teniendo éxito. Las amenazas continúan evolucionando hacia una mayor sofisticación, y a pesar de los años de sensibilización y formación sobre el phishing, este sigue siendo el vector de ataquemás común. Cuando se combinan estos dos hechos y se obtiene un kit de phishing muy sofisticado, se vuelve aún más peligroso. Conforme nos acercamos a la temporada de compras navideñas, época conocida por el éxito de los ataques de phishing, debemos ser especialmente precavidos a la hora de protegernos contra estas estafas.

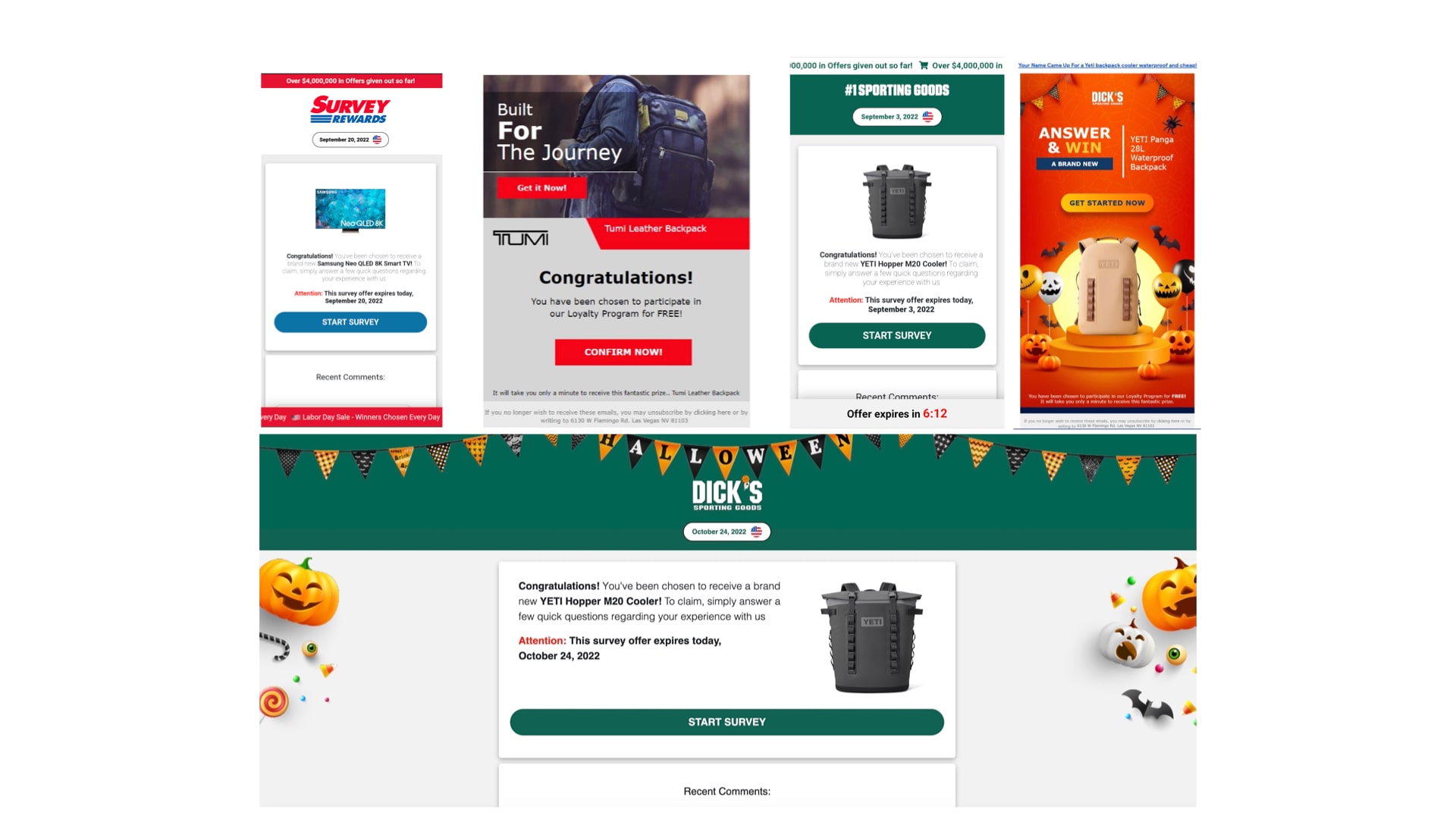

Desde mediados de septiembre hasta finales de octubre de 2022, los investigadores de Akamai han detectado y realizado un seguimiento de una campaña de phishing continua centrada en los paquetes especiales para estas fechas navideñas. Esta campaña concreta atrae a las víctimas con la posibilidad de ganar un premio. Además, en ella se solicitan los datos de la tarjeta de crédito "solo" para hacer frente a los gastos de envío. Tanto el momento en que se lleva a cabo la campaña como los habituales lanzamientos promocionales próximos al Día del Trabajo estadounidense y Halloween hacen que este kit no levante ninguna sospecha entre las víctimas (Figura 1).

Este kit, que se aprovecha del espíritu navideño, imita una conocida estrategia de marketing de un retailer legítimo. Una respuesta emocional permite a los atacantes interactuar de forma más convincente con las víctimas. Se trata de ingeniería social en un sentido integral: aprovechar el espíritu de la temporada navideña de una víctima y prometerle una recompensa por aportar su información personal. La respuesta emocional de la víctima produce un resultado favorable para el atacante: la información de la tarjeta de crédito.

Fig. 1: Campaña de phishing para la temporada de compras navideñas

Como puede ver en la Figura 1, este kit es sofisticado en el cuidado de la marca. Varias marcas conocidas fueron blanco de este kit de una manera muy realista. Sin embargo, por sí solo esto no es suficiente. Esta campaña también evade la detección al crear infraestructuras y servicios ágiles: una combinación especialmente peligrosa.

Este tipo de ingeniería social es similar a las campañas de phishing "cuestionario de preguntas" que analizamos el año pasado. Sin embargo, esta nueva campaña es única en el sentido de que los sitios falsos contaban con un diseño visual realmente bueno, lo que permite ganarse la confianza de la víctima. Al tener este nivel de autenticidad y fiabilidad, la probabilidad de conseguir obtener un número de tarjeta de crédito aumenta.

Estos kits de phishing son cada vez más sofisticados porque los atacantes son cada vez más sofisticados. Esta campaña demuestra lo bien que el adversario conoce las limitaciones de los productos de seguridad y las brechas en el proceso de detección de ataques de phishing. En esta publicación, analizaremos este nuevo kit, los motivos por los que consigue su objetivo y cómo podemos evitar ser víctimas de estafas como esta a medida que nos aproximamos a la ajetreada temporada de compras navideñas.

Técnicas de ingeniería social

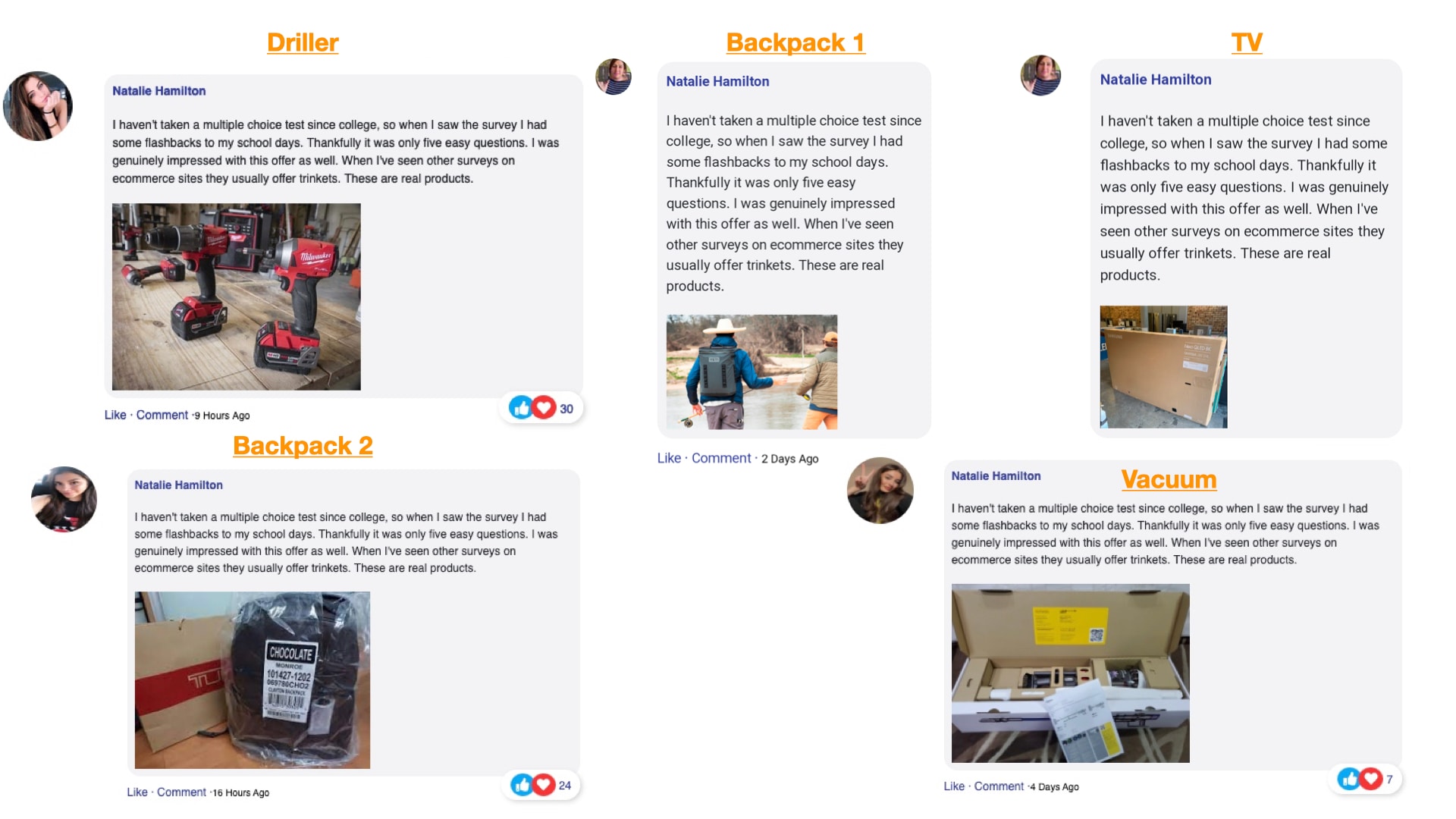

Para que la estafa fuera más eficaz, se utilizaron una serie de tácticas y técnicas de ingeniería social contra las víctimas para generarles una sensación de urgencia o confianza. Cuando nuestra respuesta a algún estímulo es emocional, es más probable que actuemos con menos atención de lo que lo haríamos normalmente. Por ejemplo, una de las técnicas presionaba a las víctimas al hacer que la oferta tuviera un tiempo límite (por ejemplo, tiene cinco minutos para responder a las preguntas). De esta forma se provoca estrés, que puede hacernos pasar por alto detalles que habríamos detectado de lo contrario. Otras técnicas implicaban la creación de un foro de usuarios falsos con testimonios también falsos de quienes habían "ganado" y "recibido el premio gratuito" del retailer en cuestión. Así se obtiene una falsa sensación de seguridad porque estamos acostumbrados a ver estos tipos de testimonios de clientes muy habitualmente.

Como este kit imita a varias marcas, resultaba imprescindible analizar esos perfiles de clientes falsos. La usuaria falsa "Natalie Hamilton" ya se había utilizado o se había modificado ligeramente para las distintas estafas (Figura 2). Los comentarios sobre el premio eran personalizados, incluidas las imágenes y, a primera vista, parecían auténticos en la manera en que los ganadores hablaban con entusiasmo sobre el premio. Todo esto hace que la víctima confíe. Además, las fotos de perfil cambian de una estafa a otra, por lo que incluso en el caso de que una víctima fuera engañada en varias ocasiones, la estafa podría seguir pasando desapercibida. Lo que hace sospechar es la gran similitud de los comentarios en las distintas ofertas de premios, lo cual muy probablemente podría pasar desapercibido para el usuario medio de Internet.

Fig. 2: Usuaria falsa "Natalie Hamilton"

Infraestructura de la campaña

Con el paso de los años, los productos de phishing han mejorado considerablemente, lo que ha dado lugar a una evolución continua de las técnicas de evasión que utilizan los adversarios para ganar la partida. Una gran parte de su éxito radica en mantener el kit activo, lo que equivale a evitar la detección. Esta era una característica importante de este kit: el adversario se valió de tácticas que dificultaban la clasificación del kit, además de permitirles mantenerse activos e incluso poder volver a engañar a las mismas personas. Incluso una vez que un sitio web de phishing se había detectado y clasificado como malicioso, seguía activo. El adversario utilizó una infraestructura resistente que permitió el relanzamiento de nuevas variantes de los ataques utilizando la misma infraestructura o una similar.

En el núcleo de la infraestructura utilizada, pudimos observar una cadena anidada de redirecciones que comenzaban con el enlace inicial enviado a las víctimas mediante un mensaje de phishing por correo electrónico y que, finalmente, los llevaba a la página de destino de la estafa, el sitio web de phishing. Esas cadenas anidadas de redirecciones son muy sofisticadas y tienen varios propósitos. Veamos algunos detalles de las técnicas que se están utilizando.

Fig. 3: Cadena anidada de redirecciones

Uso indebido de servicios de acortamiento de URL

Los usuarios de Internet nos hemos acostumbrado a los servicios de acortamiento de URL, incluso confiamos en ellos en cierta medida, dependiendo de la fuente. Servicios como bit.ly o sitios de medios sociales se han popularizado tanto que ni siquiera nos pensamos el hacer clic en un enlace sin ver a dónde nos lleva realmente. Esta es una táctica fundamental para el éxito de la que se vale este kit.

El flujo de ataque tiene este aspecto: la estafa se lleva a cabo por correo electrónico. En algunos casos, el adversario enmascara el destino con un servicio de acortamiento de URL. Este adversario ha inventado perfiles falsos de LinkedIn para crear publicaciones que lleven al destino malicioso, lo que les proporciona la URL acortada utilizada en el correo electrónico inicial a las posibles víctimas. El uso de servicios de acortamiento de URL para ocultar las URL maliciosas que hay detrás de la estafa de phishing desafía a los productos de seguridad, que necesitan determinar el riesgo que implica un determinado vínculo de correo electrónico adjunto. En esta campaña se utilizan redirecciones multicapa, lo que le permite su anidamiento y adaptarse a los cambios, haciendo que sea más difícil detectarla como maliciosa.

Uso indebido de la reputación legítima de los servicios web

Para aumentar la sofisticación, otro salto opcional en la cadena de redirecciones es el uso de un proveedor de servicios para que aloje la funcionalidad de redirección de la estafa. Al utilizar distintos servicios, como Google Cloud Storage, servicios de alojamiento de AWS y almacenamiento de blob de Azure, tenemos sólidas sospechas de que el atacante está intentando imitar su reputación fiable, lo que aumenta las posibilidades de eludir cualquier mecanismo antiphishing. También podemos observar que las imágenes que se utilizan en el correo electrónico de phishing inicial también se alojaban en algunos de esos servicios con el mismo objetivo en mente.

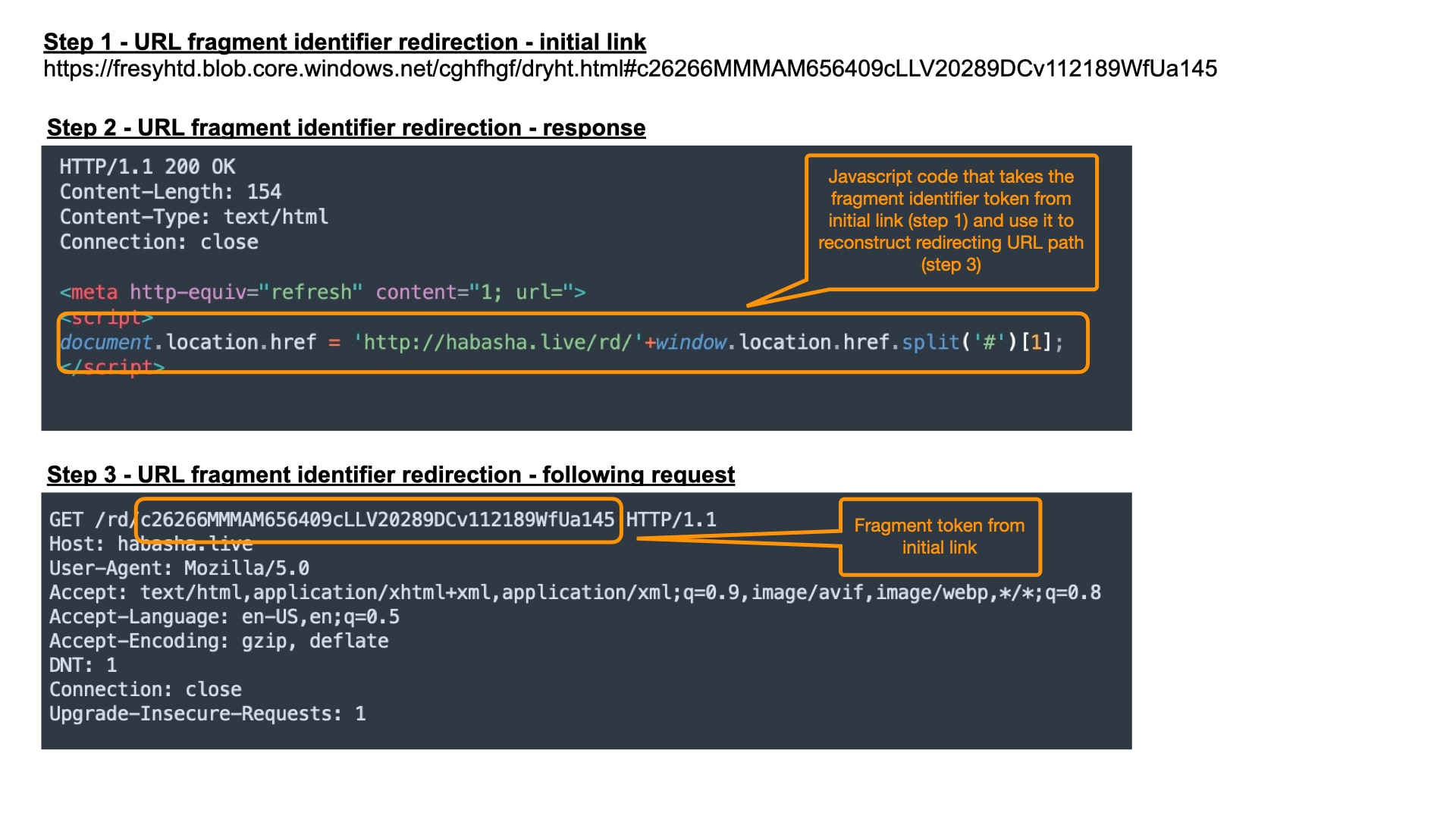

Uso de la redirección de identificadores de fragmentos de URI

El identificador de fragmento de URL es una marca hash (#), también denominado delimitador HTML, en el enlace de URI que indica al navegador que vaya a un punto específico de una página o sitio web. Se trata de una técnica que se utiliza habitualmente en tablas de contenido u otras listas de clasificación para mejorar la experiencia del usuario. Los valores que aparecen tras el delimitador HTML no se considerarán parámetros HTTP ni se enviarán al servidor, pero a este valor se puede acceder mediante código JavaScript que se ejecute en el navegador de la víctima. En el contexto de una estafa de phishing, el valor que se incluya después del delimitador HTML podrían ignorarlo o pasarlo por alto los productos de seguridad durante sus análisis para verificar si es malicioso o no. Este valor también se pasará por alto si es una herramienta de inspección de tráfico la que lo analiza.

En esta campaña de phishing pudimos detectar una técnica que nunca antes habíamos visto: el uso de la fragmentación de URI no como delimitador HTML, sino como acción evasiva.

Fig. 4: Redirección paso a paso del identificador de fragmento de URL

Podemos observar que el enlace inicial que se envía al correo electrónico de las víctimas contiene un delimitador HTML seguido de un token (Figura 3, Paso 1). Dicho token lo utiliza posteriormente JavaScript en el navegador de la víctima para reconstruir un enlace de URI al que se redirigirá a esa víctima (Figura 3, Paso 2). Cualquier intento de acceso a una estafa de phishing que se realice sin obtener y utilizar ese token impedirá el acceso a la página de destino del phishing, lo que significa que los visitantes sin el enlace inicial quedarán fuera. Además, el acceso basado en navegador que no ejecute JavaScript como parte de la representación de las páginas de redirección también provocará un fallo. Para llegar a la página de destino maliciosa, el navegador debe ser capaz de generar el URI de redirección. Esta es otra medida directa adicional que se ha tomado para eludir los mecanismos de seguridad, como los rastreadores web que analizan enlaces sospechosos y no utilizan funciones de navegador sin interfaz.

El uso de tokens también permite al adversario realizar un seguimiento de las víctimas y buscar estadísticas sobre las interacciones de las posibles víctimas. Esto le indicaría al adversario lo que está funcionando y lo que no, un método que podría utilizarse para conseguir objetivos más específicos, lo que podría aumentar las posibilidades de éxito.

Uso de URL generadas aleatoriamente

Una de las partes destacadas de este kit es lo implacablemente que protege a las personas que pueden acceder a él. Como parte del proceso de la campaña por filtrar a los visitantes no deseados, el kit genera una URL aleatoria que está vinculada a un usuario específico como parte de la cadena de redirecciones. Al acceder al sitio web de phishing, cada una de las URL asignadas solo la puede utilizar el usuario específico.

El uso de esta funcionalidad permite a los adversarios asegurarse de que, en caso de que una URL generada aleatoriamente se señale como sospechosa, otros usuarios no tengan acceso y, como resultado, el sitio web pueda pasar desapercibido.

Uso del potencial de la CDN

De forma similar al uso abusivo de los servicios de alojamiento web por su reputación de confianza, la página de destino de la estafa utiliza algunos de los servicios que ofrece un proveedor de CDN, incluido el registro de dominios. El adversario utiliza un registro rápido y sencillo para activar fácilmente la instancia y, a continuación, rota los nombres de dominio de sitios web de phishing, en ambos casos sin la necesidad de desmantelar la infraestructura de sitios web de phishing. También rota las direcciones IP asociadas a la CDN y que comparten diferentes clientes de CDN; algunas podrían considerarse legítimas y otras maliciosas. De esta forma, se elimina la opción de bloqueo basado en la dirección IP, ya que este podría dar lugar a un bloqueo falso de tráfico legítimo. También pensamos que las funciones defensivas de la CDN, como el bloqueo del tráfico de bots, también se utilizan para proteger el sitio web de phishing frente a rastreadores y escáneres de seguridad legítimos.

Campaña con un objetivo GEOGRÁFICO

Según nuestra investigación, los sitios web de destino cambian en función de la ubicación geográfica de las víctimas, no siendo nada accesibles en algunas ubicaciones geográficas. A la campaña cuyo seguimiento hemos realizado se podía acceder principalmente desde los Estados Unidos, lo que significa que tenía como objetivo específico a las víctimas estadounidenses. Pensamos que, al limitar el acceso no deseado, el adversario también reduce el riesgo de que los productos de seguridad que intentan acceder a este sitio web desde fuera de Estados Unidos detecten el sitio web de phishing. El hecho de que el mismo enlace de phishing lleve a diferentes sitios web con distintas personalizaciones geográficas no hace sino volver a destacar la escala, la eficacia y el nivel de sofisticación de esta campaña.

La visión global de Akamai confirma nuestra teoría de que la campaña es un ataque con un objetivo geográfico: podemos observar que el 89 % de las víctimas que sufren estafas de phishing se encuentran en Estados Unidos y Canadá.

Resumen

Si el análisis de este kit nos enseña algo, es el motivo por el que las estafas de phishing siguen teniendo tanto éxito. Los adversarios conocen los consejos, las tácticas y los procedimientos de mitigación y, si a esto le unimos la ingeniería social, puede ser difícil (si no imposible) detectar, y mucho menos defenderse frente a un kit como este. Esta publicación del blog no pretende ser una crítica a la eficacia de un proveedor o de un producto de seguridad, sino mostrar cómo se pueden minar incluso varias capas de defensa cuando se tiene en mente un fin malicioso.

Existe un gran debate en la comunidad de seguridad de la información sobre lo que hace que una amenaza sea "sofisticada". ¿Es por la forma en que infecta? ¿O tal vez por cómo permanece persistente? ¿O por cómo evita la detección? Independientemente de cómo defina la sofisticación, este kit cumple los requisitos. Incluye todos los elementos necesarios para alcanzar el éxito: el uso de servicios comerciales, una cadena flexible de redirecciones, geoblocking y un token URI fragmentado. Además, es un reflejo de la comprensión del adversario sobre cómo funcionan los productos de seguridad y cómo utilizarlos para su propio beneficio.

La información de esta publicación también pone de relieve lo que guía a los adversarios a crear una campaña de phishing eficaz. No es ningún juego de suma cero. El hecho de que se detecte y mitigue un kit de phishing no significa que el adversario no haya tenido éxito. El éxito se determina mejor por una combinación del tiempo que la campaña permanece activa y no detectada, el grado de realismo de la estafa y el nivel de compromiso de la víctima con la misma.

El nivel de sofisticación de esta estafa es algo que permite el uso de servicios comerciales y eso debería ser muy preocupante. Algunos de esos servicios públicos gratuitos permiten a los adversarios ejecutar con éxito sus iniciativas maliciosas. Además, resulta inquietante ver campañas exitosas que utilizan este nivel de infraestructura y técnicas avanzadas en ataques generalizados contra los consumidores, porque estos sofisticados ataques de phishing dirigidos son aún más difíciles de defender.

Ya que está empezando la temporada navideña en Estados Unidos, esperamos ver más ataques para aprovechar el espíritu de los usuarios. Aconsejamos a todo el mundo que permanezcan alerta y seguros. Recuerde: Si consigue una oferta que es demasiado buena para ser verdad, es probable que no lo sea.

Indicadores de riesgo (IoC) asociados

Enlaces de redirección

https://bit{.}ly/3UQIwa0

https://lnkd{.}in/edDq4cs3

https://lnkd{.}in/etjsM9uZ

https://lnkd{.}in/e5F472JX

https://bit{.}ly/3SLisva

https://lnkd{.}in/eFnXm9CV

https://nmvcbndhrhasdfsdfasasdfadfdf.storage.googleapis{.}com/ubnxc

https://lnkd{.}in/eAYVYHUq https://dddddmqlkdsfjmlkjfapoieurpaoierqjkdfhlsdjfmklsdfkls.storage.googleapis{.}com/paerili

https://lnkd{.}in/ese6ta3F

https://lnkd{.}in/equr8wQQ

https://lnkd{.}in/equr8wQQ

https://fresyhtd.blob.core.windows{.}net/cghfhgf/dryht.html

https://ecstaticfoll.blob.core.windows{.}net/nsipidityrema/epesthadhusbandsher.html

https://hhhaggatt111.blob.core.windows{.}net/hhhaddafafrra11/newfile222.html

https://erty5h45fgds4j.blob.core.windows{.}net/dfgyhkjdhgfk/fgyh45hgjfghj.html

https://keroighzemhzrs.s3.amazonaws{.}com/ztgeipjmgfze.html

https://cxsdezda.s3.amazonaws{.}com/zsjverghi.html

cohgtdredajisfransi.s3.amazonaws{.}com/mobilise.html

https://lnkd.in/eKtXCivg

Dominios de destino de phishing

opticshair{.}live

metalicanar{.}com

havocblume{.}com

fashionbrall{.}com

stirringglass{.}com

jetingsign{.}info

nauseaspinn{.}info

foresterdam{.}info

wharfposition{.}com

outstriplander{.}live

qualiagolf{.}info

kimonosuit{.}info