Phishing-Betrug nimmt kein Ende: „Natalie Hamilton“ kehrt mit voller Wucht (und einer Bohrmaschine) zurück

Redaktion und weitere Kommentare von Tricia Howard

Zusammenfassung

Die Forscher von Akamai haben eine Betrugskampagne aufgedeckt, die mithilfe mehrerer komplexer Verfahren verschleiert wurde und mindestens seit März 2022 aktiv ist.

Die Backend-Infrastruktur der Kampagne ist stabil geblieben, obwohl ihre Landingpages offline genommen wurden. Cyberkriminelle haben diese Infrastruktur genutzt, um Millionen von Besuchern umzuleiten.

Unsere Analyse der Umleitung des Traffics einer einzigen Routingseite zeigt, wie lukrativ dieser Betrug für die Angreifer ist: Pro Jahr generieren sie mit jeder schädlichen Domain geschätzt zwischen 5.000 US-Dollar und 150.000 US-Dollar an Umsatz.

Im Rahmen dieser Studie sind wir auf mehrere vorgefertigte Seiten gestoßen, die als Frontend für die betrügerische Infrastruktur verwendet wurden und mit mehr als 40.000 schädlichen Routing-Domänen verknüpft sind. Es gab einen Zeitpunkt, zu dem 13.000 Seiten, die bei mehr als 20 verschiedenen Hosting-Anbietern gehostet wurden, gleichzeitig aktiv waren.

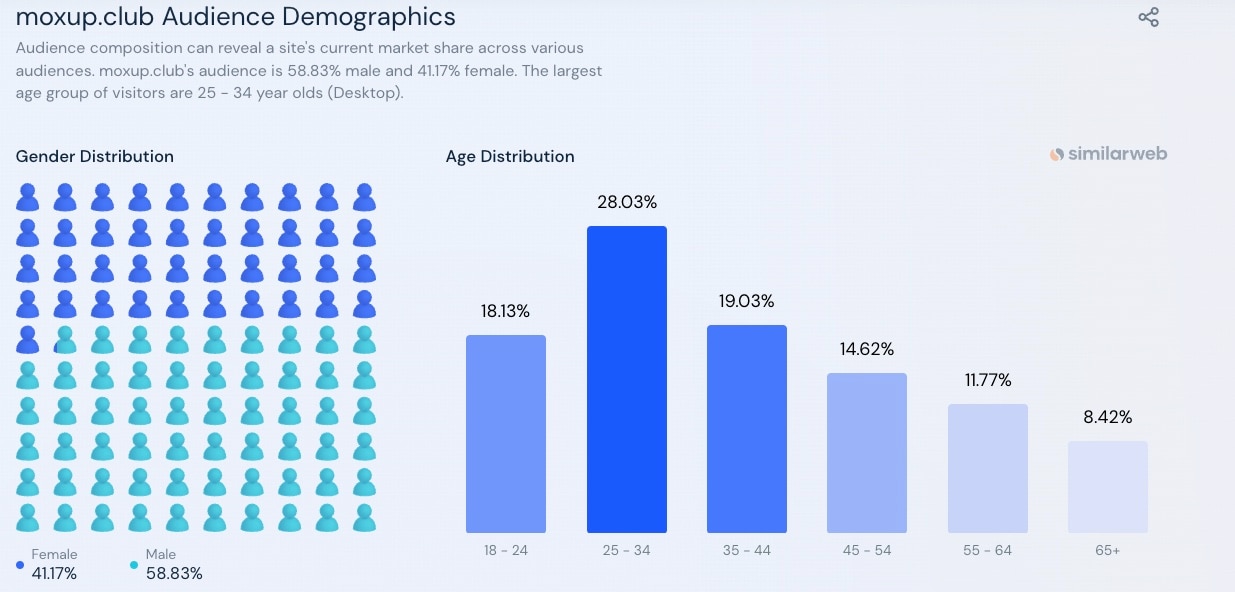

Die Analyse des Traffics zu der Betrugsinfrastruktur veranschaulicht, dass 58 % der potenziellen Opfer männlich sind und 28 % zwischen 25 und 34 Jahre alt sind.

Diese Infrastruktur veranschaulicht den Aufwand, den Angreifer betreiben, und die Komplexität, die sie erreichen können, wenn es darum geht, die Infrastruktur hinter den betrügerischen Websites aufrecht zu erhalten. Außerdem wird die Kluft zwischen Angreifern und Produkten und Services zur Abwehr deutlich. Die Abwehr konzentriert sich in erster Linie auf die Erkennung und Seitenschließung. Die Angreifer wissen, dass die Aufdeckung des Betrugs unvermeidbar ist und setzen daher auf Verschleierungstechniken.

Zusammenfassung

Im November 2022 veröffentlichten wir einen Blogbeitrag, in dem es um einen komplexen Phishing- Betrug ging, der die Weihnachtsstimmung von Online-Käufern ausgenutzt hat. Die Phishing-Kampagne begann mit einer E-Mail, die scheinbar von einem legitimen Händler stammte und ein Gewinnspiel enthielt. Hierbei wurde die weihnachtliche Stimmung dazu genutzt, einen Kontakt zu den potenziellen Opfern herzustellen.

Die Phishing-Kampagne ist vor allem deshalb besonders, weil sie eine Infrastruktur genutzt hat, die verschiedene Ausweichtechniken umfasste, um eine Erkennung zu verhindern. Zu diesen Techniken gehörten die Verwendung von gekürzten URLs, von gefälschten LinkedIn-Profilen und legitimen Webserviceanbietern, um eine Umleitungsfunktion zu hosten, die die schädlichen URLs des Betrugs verschleiern sollte.

Die Angreifer nutzten auch URL-Fragment-ID-Weiterleitung. Dabei handelt es sich um eine Technik, bei der ein HTML-Anker verwendet wird, um einen Browser auf eine bestimmte Stelle auf einer Seite oder Website zu verweisen, um so die Erkennung durch Sicherheitsprodukte zu umgehen. Die Angreifer generieren nach dem Zufallsprinzip URLs, um unerwünschte Besucher herauszufiltern, und nutzen die Vorteile von Content Delivery Networks (CDNs), um die Domänennamen und IP-Adressen von Phishing-Webseiten schnell und einfach zu ändern, ohne die Infrastruktur der Phishing-Website zu zerstören.

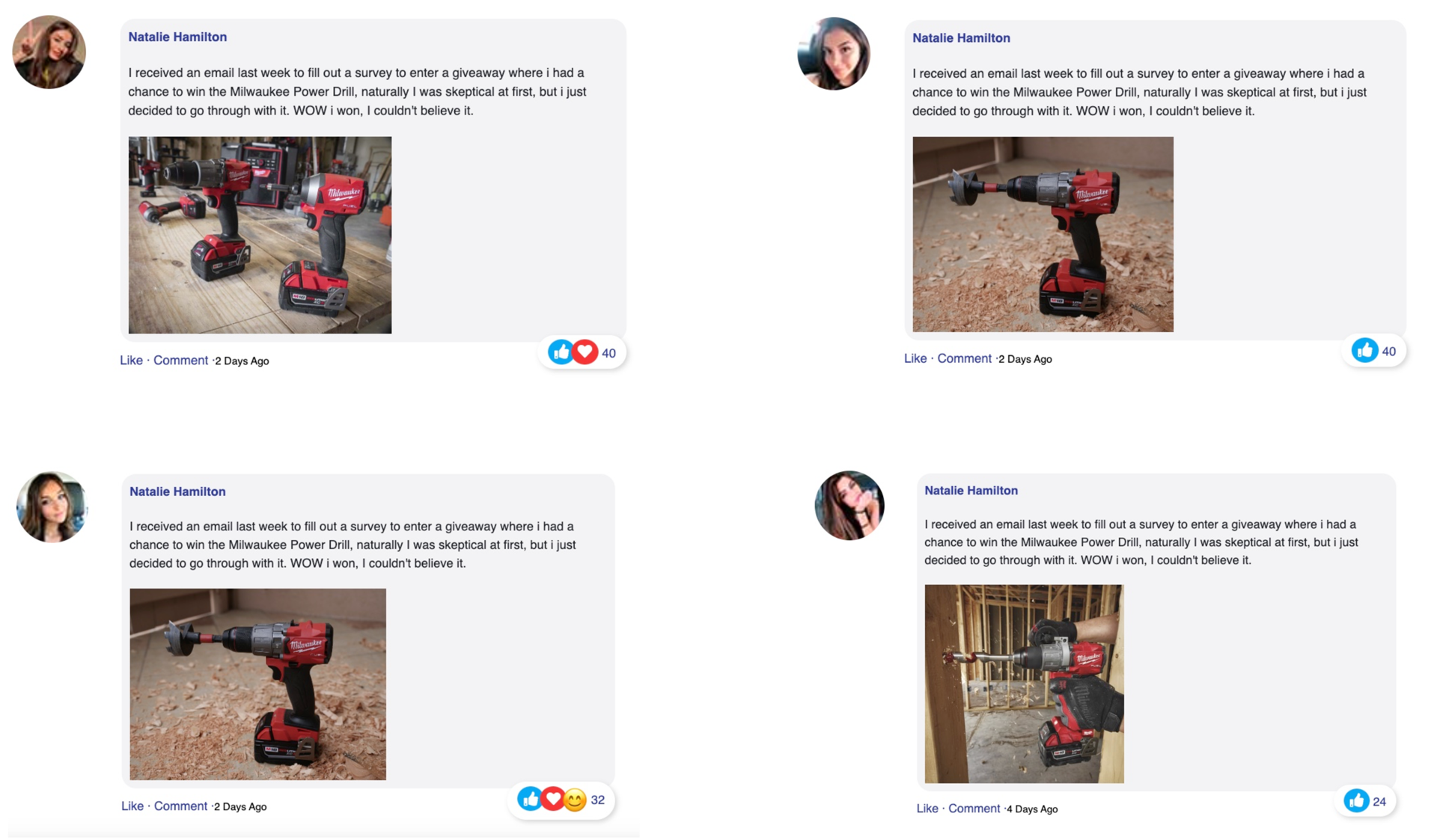

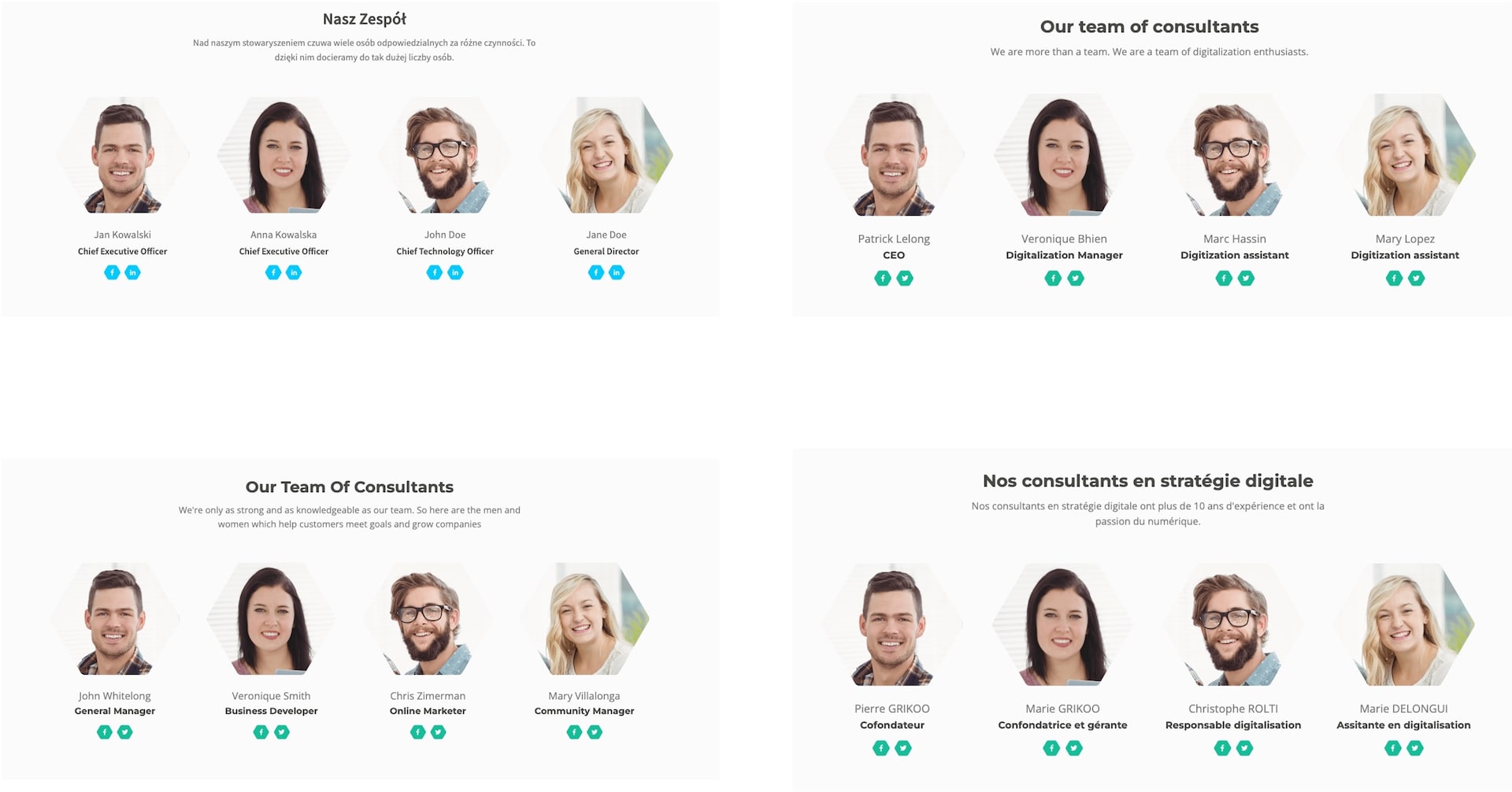

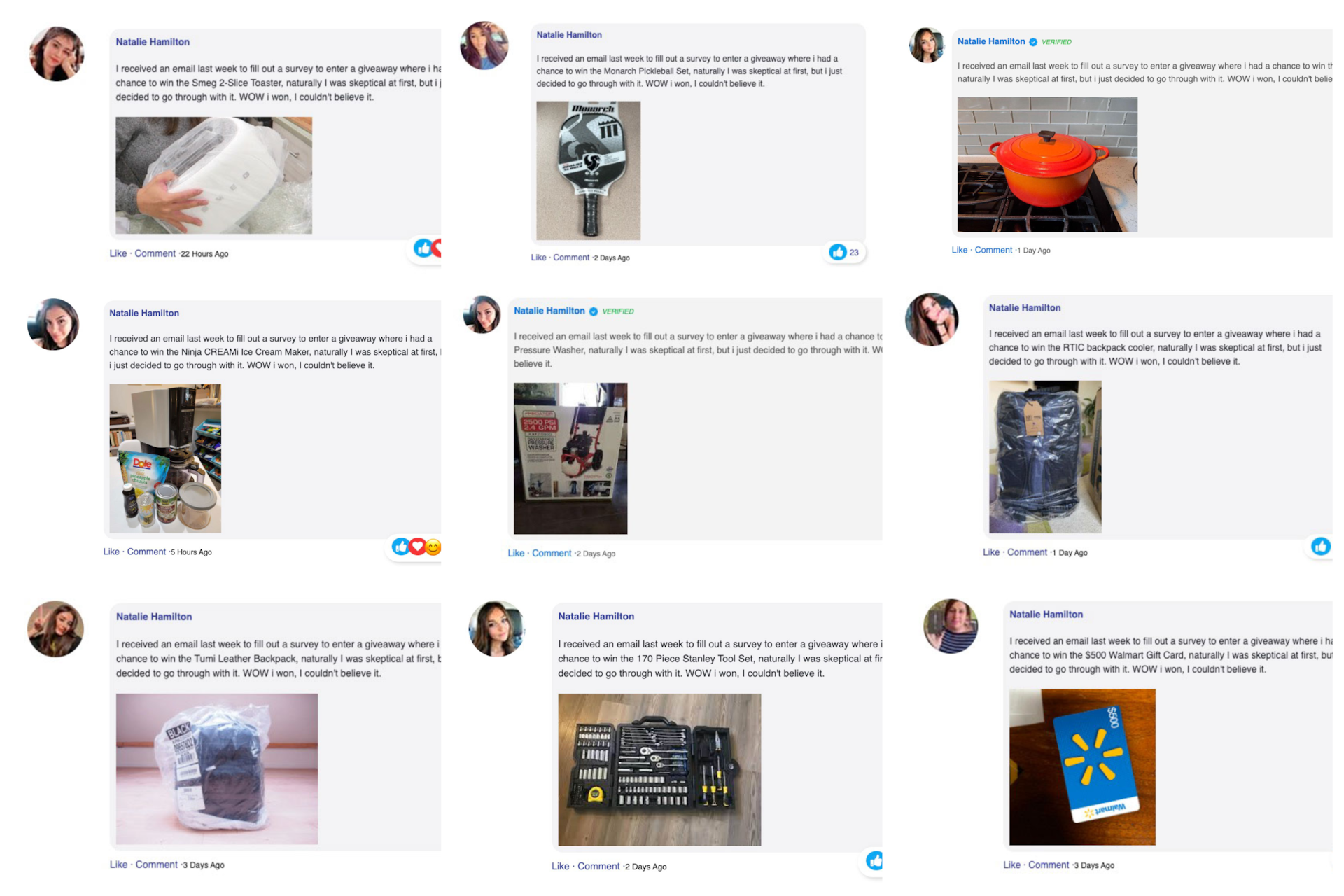

Was den Aspekt des Social Engineering betrifft, haben wir gefälschte Nutzer auf Betrugswebsites gefunden, die „verifizierten“, dass sie den Preis gewonnen hätten. Einer dieser falschen Nutzer, der unsere Aufmerksamkeit erregt hat, war „Natalie Hamilton“, die Frau mit den vielen Gesichtern. Natalie war für uns der Anlass, den zweiten Teil unserer Studie durchzuführen, der in diesem Beitrag beschrieben wird. Dies ermöglichte uns ein besseres Verständnis der hervorragenden Betrugsinfrastruktur und des potenziellen Umsatzes, den dieser Betrug ermöglicht und von dem Zehntausende von Websites und schätzungsweise Millionen von Opfern betroffen sind.

Natalie Hamilton hat wieder gewonnen

Ein paar Monate nach unserem vorherigen Blogbeitrag, stießen wir bei unserer fortgesetzten Untersuchung dieser Betrugskampagnen wieder auf Natalie Hamilton – und dieses Mal kehrte sie mit voller Wucht zurück und bot uns die Chance, eine Bohrmaschine zu gewinnen. Die mehrmalige Aktualisierung der Betrugswebsite mit den Aussagen der Nutzer ergab immer denselben Text, jedoch mit einem anderen Profilbild und einem anderen Foto einer Bohrmaschine (Abbildung 1).

Die Tatsache, dass Natalie wieder aufgetaucht ist und dieser Betrug weiterhin floriert, motivierte uns, uns näher mit dem Betrieb und der Infrastruktur der nichts Gutes verheißenden Natalie zu befassen.

Whack-a-Mole – Die Widerstandsfähigkeit und Persistenz einer Infrastruktur

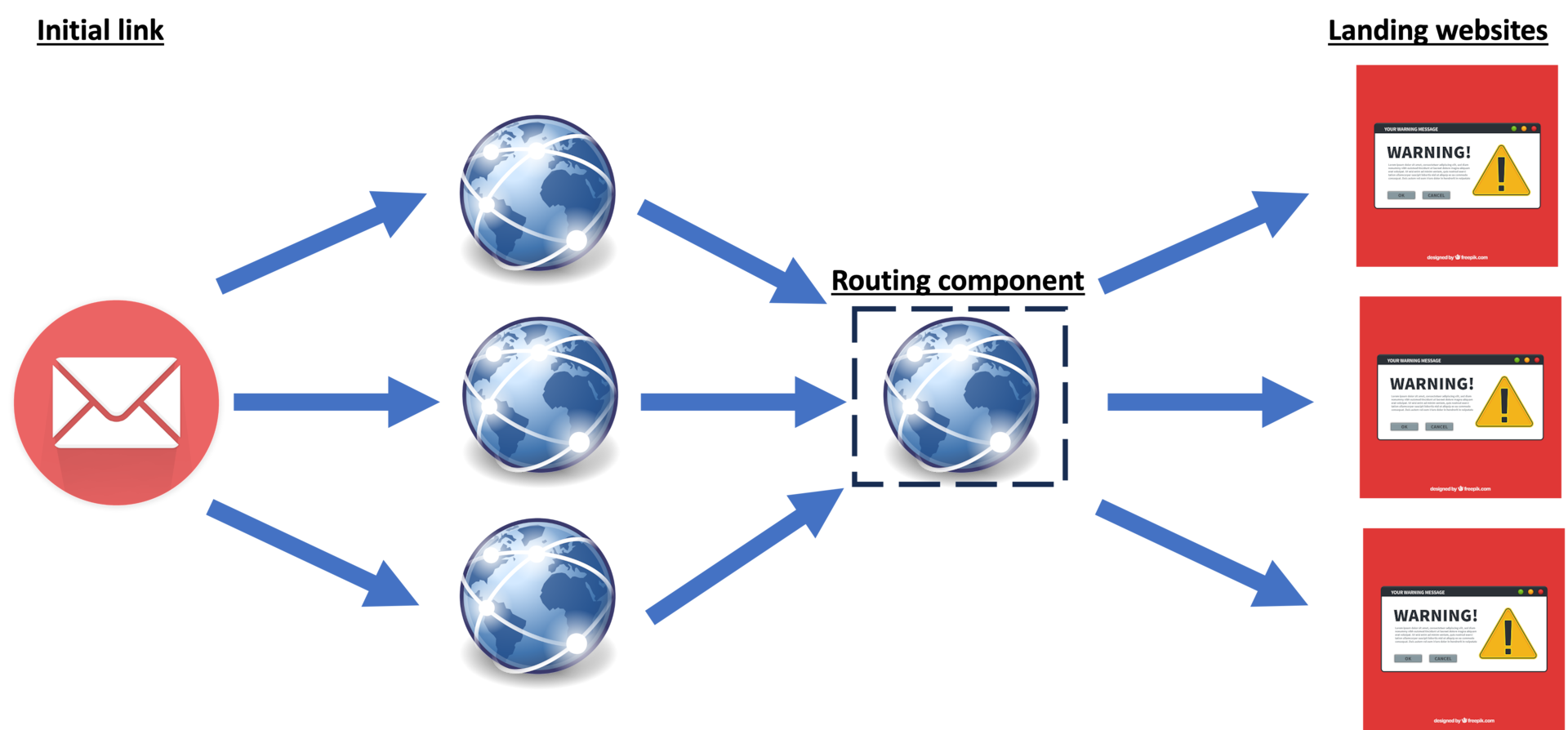

Durch die Untersuchung der Umleitungskomponenten, die benutzt wurden, haben wir eine Betrugsinfrastruktur offengelegt, die eine Reihe von Umleitungen mit Funktionen zur Vermeidung einer Erkennung enthält. So konnte die Infrastruktur auch durch ihre teilweise Deaktivierung nicht zerstört werden. Belege für die Widerstandsfähigkeit der Infrastruktur fanden sich in den ursprünglichen Weiterleitungslinks, die uns in der Praxis begegneten und von denen wir wissen, dass sie für die Weiterleitung auf die Landingpage der Betrugswebsite verantwortlich sind. Zehn Monate nach ihrer ersten Nutzung und sogar nachdem die ursprüngliche Landingpage offline gegangen ist, sind diese Links noch aktiv und leiten Nutzer auf neue Phishing-Websites um, wie etwa die Website mit dem bekannten Spiel Whack-a-Mole.

Das heißt, selbst nachdem die ursprüngliche Phishing-Landingpage offline gegangen ist und nicht mehr aktiv war, war die Umleitungsinfrastruktur noch aktiv und hat die Weiterleitung auf eine neue Betrugswebsite ermöglicht.

Außerdem haben wir bei der Überwachung der Weiterleitungskomponente (Abbildung 2) das Routing der Infrastruktur erkannt, was beweist, dass die Betrugskampagne noch immer besteht. An der Domäne, die die Weiterleitungskomponente unterstützt, wird deutlich, dass sie seit mindestens März 2022 zur Weiterleitung von Opfern auf schädliche Landingpages verwendet wird. Es existieren Beweise für die Weiterleitung an mindestens 30 verschiedene, schädliche Domänen.

Wenn Sie sich alle 30 Landingpages auf VirusTotalansehen, werden Sie erkennen, dass diese Websites von durchschnittlich 9,5 Engines zur Erkennung als schädlich eingestuft werden. Dagegen hat die Weiterleitungsdomäne ein schwaches Erkennungssignal, das nur eine einzige Engine erkannt hat. Die Registrierung der Weiterleitungsdomäne erfolgte im Mai 2021, und die Domäne wurde im April 2023 eingestellt.

Erkenntnisse über potenzielle Opfer

Da diese Weiterleitungsdomäne über einen langen Zeitraum aktiv war und eine sehr große Anzahl potenzieller Opfer umgeleitet hat, wurde die Website so bekannt, dass sie von Similarweb,einer Web-Ranking-Plattform, ein Ranking erhalten hat. Ein detaillierter Blick auf diesen Traffic ermöglicht uns einen seltenen Einblick in den Erfolg dieser Betrugskampagne.

Wenn man bedenkt, dass die Domänen im Besitz von Cyberkriminellen sind, ist die Menge an Details, die von Similarweb angezeigt werden, einzigartig. Wir bekamen Einblicke in die Anzahl der Besucher (potenziellen Opfer), die Demografie dieser Besucher und vieles mehr. Die Analyse dieser Merkmale kann Datenpunkte liefern, um eine Schätzung der Einnahmen zu erstellen, die diese Art von Infrastruktur Cyberkriminellen einbringen kann.

Wir haben festgestellt, dass es zwischen 50.000 und 120.000 Besuche pro Monat gab, seit die Domain ihr ursprüngliches Ranking erhalten hat (Abbildung 3). Diese Informationen sind ein weiterer Beweis für das Fortbestehen dieser Weiterleitungskomponente in der Betrugsinfrastruktur. Darüber hinaus sind sie ein Beleg für die Anzahl der Opfer, die zu verschiedenen Angriffskampagnen umgeleitet wurden, und diese Zahl ist ein Beweis für das Ausmaß des Betrugs.

Der anhaltende und kontinuierliche Strom von Besuchern (auch bekannt als die Anzahl potenzieller Opfer) kann helfen, die Ökonomie hinter diesen Betrugskampagnen zu verstehen. Diese Beweise erklären die Motivation der Cyberkriminellen und veranschaulichen, warum Phishing-Betrug immer noch floriert und offensichtlich auch in Zukunft bestehen wird.

Ein lukratives Geschäft

Basierend auf Daten von Similarweb, können wir davon ausgehen, dass etwa 1 Millionen Besucher von der Domäne der Weiterleitungskomponente umgeleitet wurden. Selbst wenn nur 0,1 % dieser Besucher ihre Anmeldedaten offenlegen, entspricht das 1.000 gestohlenen Anmeldedaten. Gestohlene Anmeldedaten werden auf Schwarzmärkten für 5 bis 150 US-Dollar pro Datensatz verkauft – das bedeutet einen potenziellen Umsatz von 5.000 bis 150.000 US-Dollar pro Jahr. Wenn man die Höhe dieses potenziellen Umsatzes bedenkt, ist es leicht, die Motivation hinter diesen Betrugskampagnen zu verstehen.

Demografische Daten

Ein weiterer interessanter Einblick ist der in die demografischen Daten (Abbildung 4). Nach Angaben von Similarweb waren 28 % der potenziellen Opfer zwischen 25 und 34 Jahren alt und 58 % der potenziellen Opfer waren männlich. Diese Art von Informationen ist bei der Entwicklung von Fokusgruppen zur Aufklärung in Bezug auf Phishing von großem Nutzen.

„Aria – Taktiken zur Konversionsoptimierung“

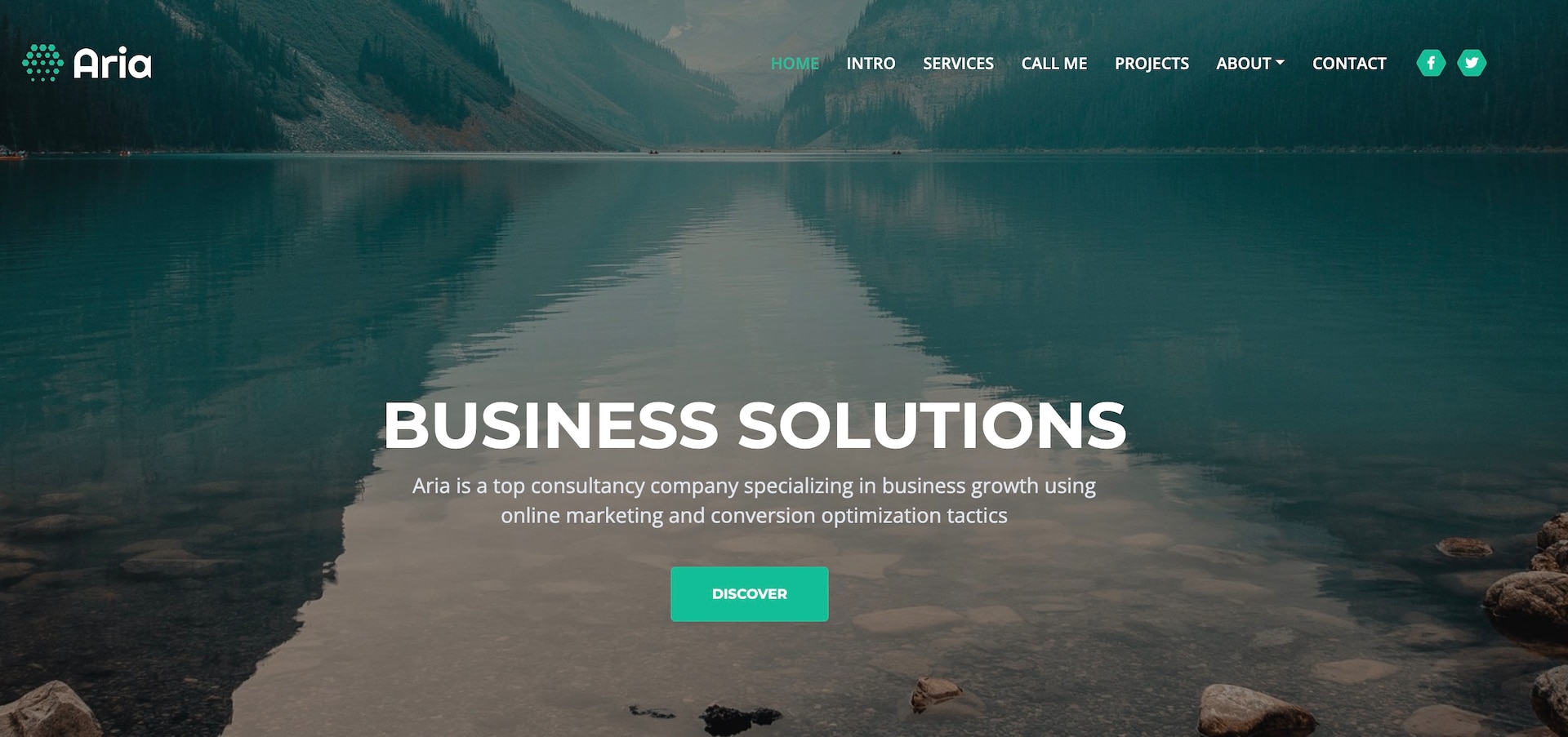

Während wir Beweise für die Persistenz der Umleitungsdomäne sammeln, fragen wir uns natürlich, wie diese Domain aktiv bleiben konnte, ohne als schädlich gekennzeichnet zu werden.

Um dies zu beantworten, haben wir uns entschieden, die Umleitungsdomain noch weiter zu analysieren, um die Persistenz dieser Betrugsinfrastruktur besser zu verstehen. Obwohl bekannt ist, dass Backend-Funktionen ein Weiterleiten und Filtern ermöglichen, gab das Frontend eine Domain preis, bei der es sich um ein Marketingunternehmen namens Aria zu handeln scheint. Laut der Website bietet dieses Unternehmen „Online-Marketing und Taktiken zur Konversionsoptimierung“ an. (Abbildung 5).

„Hallo, mein Name ist [bitte ausfüllen]“

Die Prüfung der Inhalte dieser Website ergab, dass es sich weder um eine echte Website noch um ein echtes Unternehmen handelt. Es ist eine Website-Vorlage, die in der Praxis immer wieder verwendet wird. Belege dafür finden sich in den Profilen der Mitarbeiter auf der Website. Dieselben Fotos werden auf verschiedenen Internetseiten mit jeweils unterschiedlichem Namen, unterschiedlichen Sprachen und unterschiedlichen Stellenbeschreibungen verwendet (Abbildung 6).

Außerdem haben wir 10.954 Domänen gefunden, die an einem bestimmten Punkt aktiv waren und dasselbe Frontend – Aria – verwendeten. Die Verifizierung dieser Domains mit der Backend-Weiterleitungsfunktion hat sogar ergeben, dass 1.973 Websites, die bei mehr als 20 verschiedenen Hosting-Anbietern gehostet werden, nach wie vor aktiv sind.Das bedeutet, dass diese Websites Teil einer sehr viel größeren Betrugsinfrastruktur sind.

Beim Durchsuchen dieser Um- und Weiterleitungsdomänen nach Indicators of Compromise haben wir Beweise gefunden, die darauf hindeuten, dass einige dieser Domänen in verschiedenen Betrugs- und Phishing-Kampagnen zur Weiterleitung verwendet wurden. Auch hier haben Plattformen wie VirusTotal die Umleitungsdomänen nicht als schädlich erkannt.

Einige dieser Umleitungsdomänen umfassten auch viel Traffic und erhielten daher von Similarweb ein Ranking, was die Größe der Kampagnen und den potenziellen finanziellen Vorteil der Angreifer unterstreicht. Wenn man für eine einzelne Umleitungsdomain von einem Umsatz zwischen 5.000 und 150.000 US-Dollar pro Jahr ausgeht (wie zuvor angegeben), dann bedeuten weitere 1.973 aktive Umleitungsdomänen eine immense Erhöhung dieser potenziellen Einnahmen.

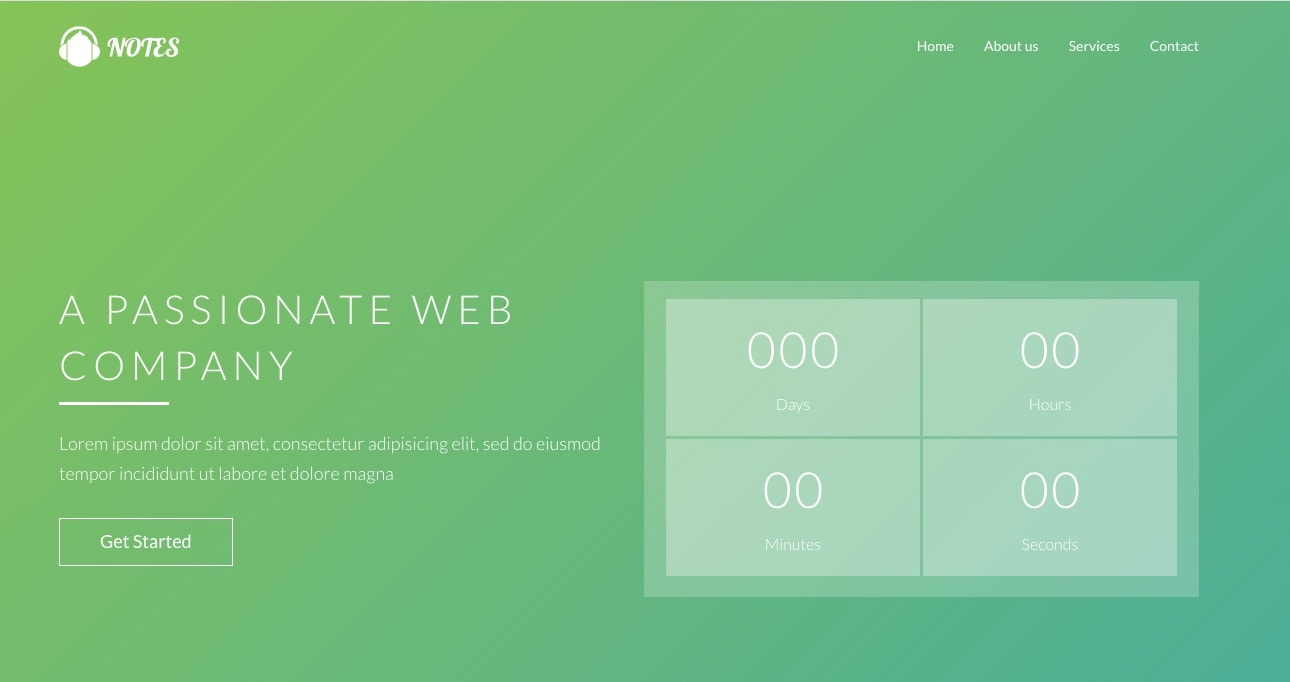

„Notes – Ein engagiertes Web-Unternehmen“

Obwohl uns diese Ergebnisse überrascht und überwältigt haben, haben wir an diesem Punkt nicht Halt gemacht. Weitere Untersuchungen ermöglichten es uns, Beweise für die Existenz eines anderen, parallelen Betrugsnetzwerks zu finden, das mit dem vorher genannten in Zusammenhang stand und mit derselben Umleitungsfunktion betrieben wurde.

Die in diesem Fall verwendete Frontend-Vorlage war ein Unternehmen mit dem Namen Notes, das sich selbst als „engagiertes Web-Unternehmen“ bezeichnet (Abbildung 7). Auf dieser Infrastruktur haben wir 28.776 Domänen gefunden, die zu einem bestimmten Zeitpunkt mit derselben Vorlage aktiv waren. Durch die Verifizierung dieser Domänen mit der Backend-Umleitungsfunktion haben wir festgestellt, dass 9.839 Websites noch aktiv sind.

Wir sind der Meinung, dass die Betrugsinfrastruktur Notes als Backup erstellt wurde, das aktiviert werden sollte, wenn die Aria-Infrastruktur offline geht. Im Laufe der Zeit haben wir festgestellt, dass mehr Aktivitäten über Notes durchgeführt wurden.

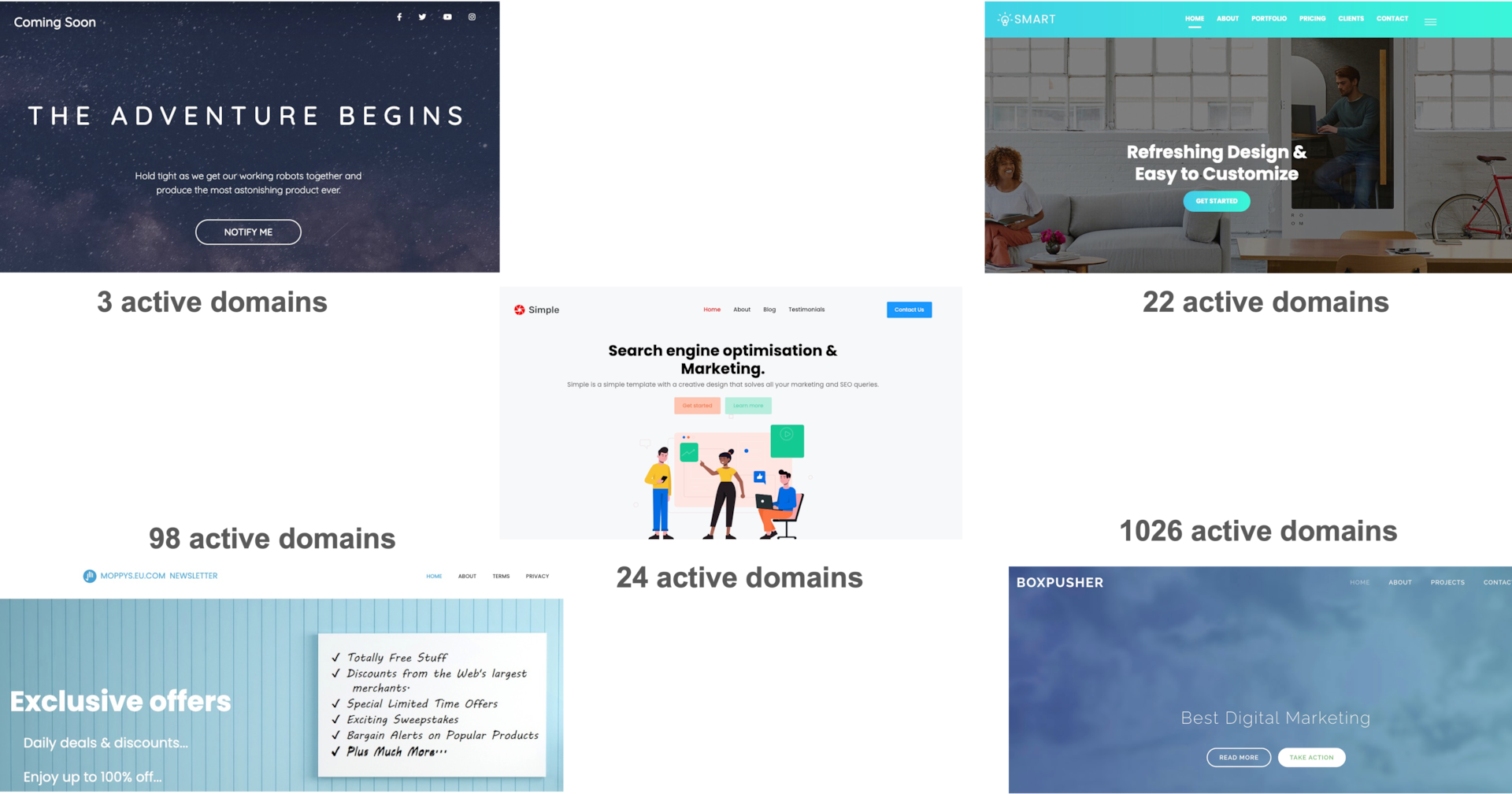

Wir haben weitere Vorlagen gefunden

Als wir unsere Untersuchung fortsetzten, waren wir erstaunt, noch auf fünf weitere Website-Vorlagen zu stoßen, die dieselbe Umleitungsfunktion im Backend aufweisen,wie die Aria- und die Notes-Vorlage (Abbildung 8). Die Anzahl der mit diesen neuen Vorlagen verbundenen Domänen war weniger umfangreich, doch es zeigt, dass die Betrugsinfrastruktur enorm umfangreich ist und ein hohes Maß an Vorgängen umfasst. Die fünf zusätzlichen Vorlagen waren mit den zuvor gefundenen Vorlagen verknüpft, daher betrachten wir sie als Teil derselben Infrastruktur.

Zusammenfassung

Natalie Hamilton tritt weiterhin in verschiedenen Formen und Rollen auf. Wir konnten sie in vielen Kampagnen im Rahmen dieses fortgesetzten Betrugs als Gewinnerin vieler Preise nachweisen (Abbildung 9). Die Langlebigkeit der Betrugskampagne und die große Zahl von Marken, die dafür missbraucht wurden, zeigen uns ihr Ausmaß. Dieser Betrug ist für jedes Unternehmen relevant, das versucht, den Ruf seiner Marke zu schützen.

Dieser Betrug zeigt, wie ausgefeilt die Fähigkeiten und Techniken der Angreifer sind und in welchem Maßstab sie arbeiten, um erfolgreich zu sein. Die Menge an Traffic auf diesen Websites zeigt, wie effektiv diese Kampagnen sind. Wie wir in unserem vorherigen Blogbeitragausgeführt haben, gib es unzählige Techniken, die den Verteidigern die Erkennung von Betrugskampagnen erschweren. Die Angreifer nutzen Techniken, die selbst von Sicherheitsmaßnahmen nicht erkannt werden.

Die Infrastruktur kann unerwünschte Zugriffe herausfiltern und Landingpages austauschen (um nur zwei Beispiele zu nennen), was das Erkennen und Deaktivieren erschwert. Nachdem wir die Komplexität der verwendeten Infrastruktur verstanden hatten – Verteilung, Umfang und Bereitstellung –, kristallisierte sich heraus, das die Betrugskampagne noch besteht. Darüber hinaus legen unsere Untersuchungen das Ökosystem, die Ziele und den potenziellen Gewinn der Angreifer offen.

Verzögerte Erkennung kann sich auszahlen

Die Analyse dieser Infrastruktur beleuchtet die Kluft zwischen den Angreifern und Produkten und Services zur Verteidigung. Die Angreifer haben umfassendes Wissen über das Vorgehen der Verteidiger, und greifen daher zu Maßnahmen, die die Erkennung und Abwehr von Phishing-Betrugskampagnen verhindern. In den meisten Fällen konzentrieren sich Produkte und Services zur Verteidigung auf die Erkennung und Deaktivierung und die Angreifer wissen, dass die Aufdeckung des Betrugs unausweichlich ist. Daher verwenden sie eine Vielzahl von Ausweichtechniken zur Verzögerung der Erkennung. Je länger sie unter dem Radar bleiben, desto mehr Geld können sie verdienen.

Dieser Betrug floriert in der Grauzone des Cyberspace. Obwohl andere Bedrohungen wie Malware-, Lieferketten- und Ransomware- Angriffe viel Aufmerksamkeit erhalten, werden Betrugskampagnen und Phishing-Angriffe häufig übersehen und mit dem Argument abgetan, dass es an Ressourcen und Prioritäten mangelt. Die Bedrohungslandschaft ist unübersichtlich, und der Grad an Komplexität dieser Infrastruktur spiegelt das wider.

Die Grenze zwischen legalen und betrügerischen Aktivitäten

Die in dieser Studie vorgestellte Um- und Weiterleitungsinfrastruktur ist auch ein Beweis dafür, wie fließend die Grenze zwischen dem, was als legitim gilt, und Betrugskampagnen ist. Die Infrastruktur hostet keine schädlichen Inhalte, sondern ermöglicht lediglich deren Bereitstellung. Daher ist es viel schwieriger, die Infrastruktur als verbrecherisch zu kennzeichnen und darum zu deaktivieren.

Angreifer legen die Messlatte höher. Wir müssen die Art und Weise, wie wir schädliche Inhalte erkennen und entfernen, überarbeiten, die Marke dazu animieren, stärker gegen Betrug vorzugehen, Landingpages und schädliche Infrastrukturen schneller erkennen, mit Hosting-Services zusammenarbeiten, um die Ausfallzeiten zu reduzieren, und vieles mehr. Es ist an der Zeit, dass wir mehr in die Sicherheit investieren.

Bleiben Sie wachsam

Die Akamai Security Intelligence Group wird diesen Betrug und ähnliche Betrugsfälle weiterhin überwachen und diese Posts bereitstellen. Sicherheitsexperten und Verbraucher müssen sich vor solchen Betrügereien hüten, da sie schwerwiegende Folgen haben. Um bei den neuesten Sicherheitsstudien auf dem Laufenden zu bleiben, folgen Sie uns auf Twitter!