Shield NS53 がオリジン DNS インフラを NXDOMAIN 攻撃から保護

DNS:常に攻撃を受けている重要なインターネットインフラ

Taylor Swift のイベントの最新情報を検索するために「142.250.80.14」と入力しなければならない場合を想像してみてください。または、ユーザーのオンライン体験を保護し、強化する方法を調べるために「2600:1406:3a00:281:b63」と入力しなければならないとしたら、どうでしょうか。幸いにも、グローバルな ドメイン・ネーム・システム(DNS) は、Google や Akamai(や Taylor Swift)など、人間が覚えやすい言葉や名前を、コンピューターが理解できる IP アドレス に変換します。そのため、DNS はデジタルインタラクションとデジタル体験の重要かつ基本的な要素となっています。 会社の DNS システムがダウンしたら、その会社のオンラインプレゼンスは低下します。

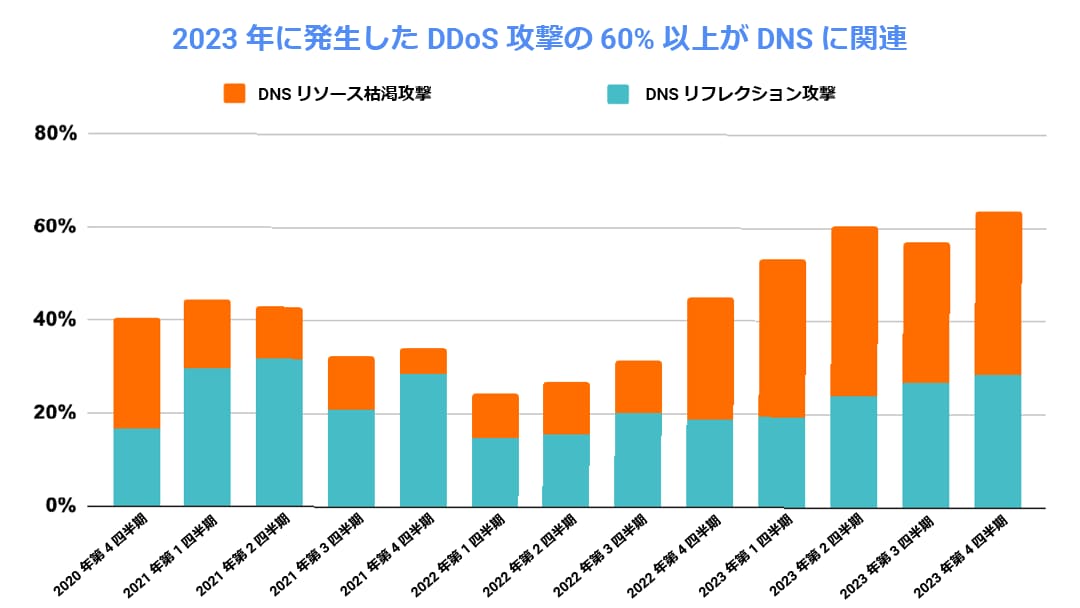

したがって、サイバー犯罪者が標的の DNS システムに分散型サービス妨害(DDoS)攻撃を行うことは、驚くべきことではないのかもしれません。Akamai 社内の DDoS 脅威インテリジェンスによると、2023 年第 4 四半期に発生した全 DDoS 攻撃の 64% 以上に DNS の要素がありました(図 1)。

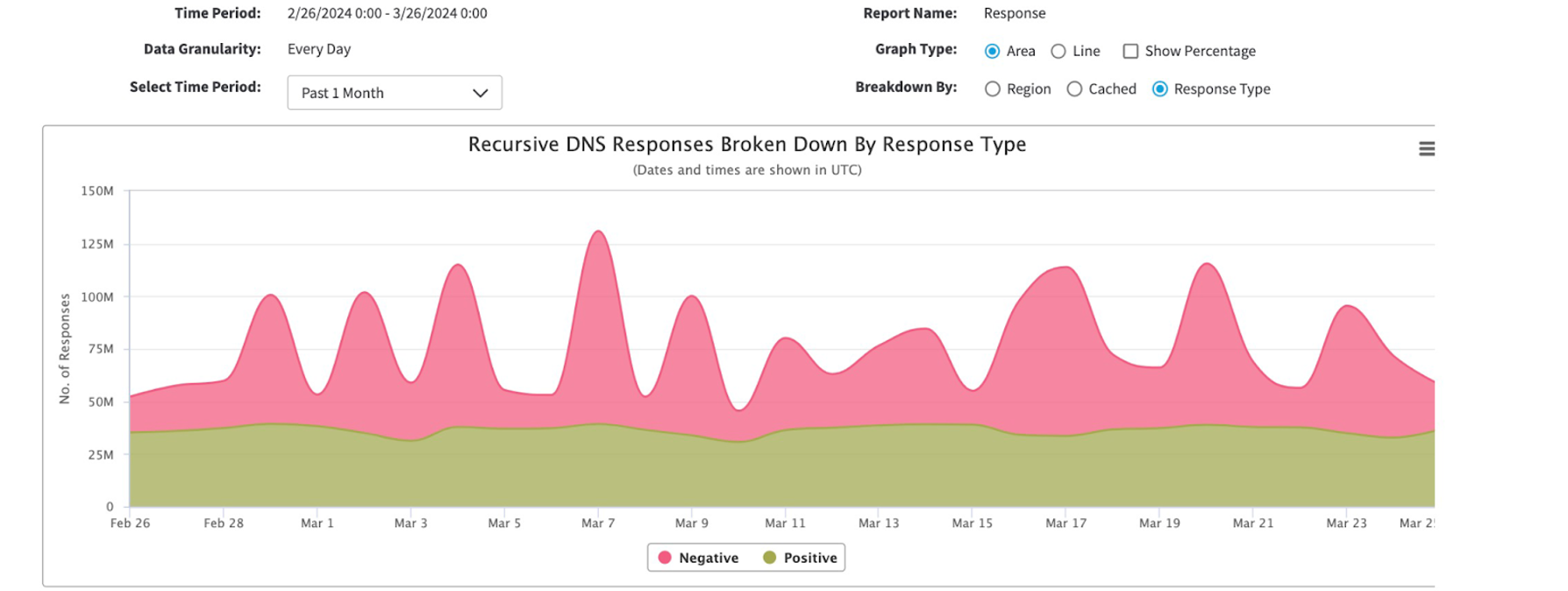

そのような攻撃タイプの一つとして、NXDOMAIN(DNS リソース枯渇攻撃)があげられます。図 2 は、大手グローバル金融サービス会社の DNS インフラが 2024 年の第 1 四半期に数日間にわたって継続的な NXDOMAIN トラフィックのターゲットになっていた様子を示しています。Akamai はその DNS 攻撃をゼロ秒でブロックし、DNS 顧客のインフラをあらゆる影響から保護しました。

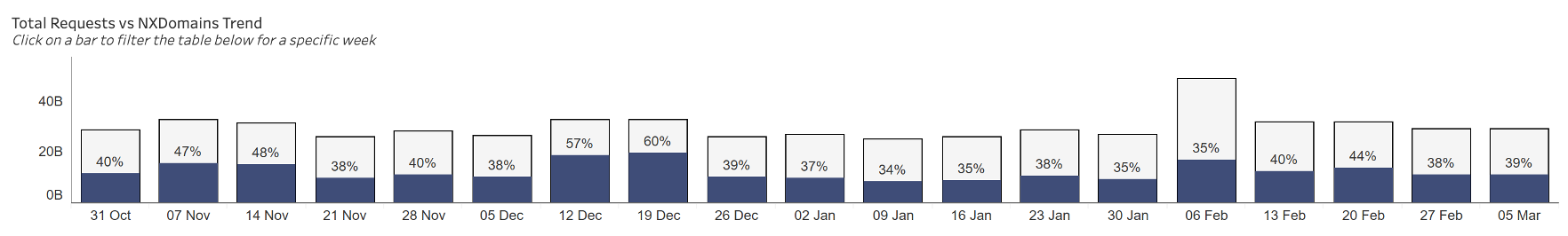

上位 50 社の金融サービス顧客の 2023 年 10 月から 2024 年 3 月までの DNS クエリーの傾向を分析すると、Akamai が処理およびブロックした DNS クエリーの平均約 40% が不正な NXDOMAIN クエリーだったことがわかります(図 3)。NXDOMAIN クエリーの量は、2023 年 12 月に 60% に達しました。これは、サイバー犯罪者がクリスマスシーズンにこれらの企業の DNS インフラをダウンさせようとしたことを示しています。Akamai は堅牢な DNS セキュリティソリューションによってそのような試みを阻止することに成功しました。

増加している持続的な DNS 攻撃からの保護は、顧客、エンドユーザー、従業員にシームレスなデジタル体験を提供することを目指している企業や行政機関にとって喫緊の課題となっています。

一般的な DNS リソース枯渇攻撃の構造

DNS リソース枯渇攻撃には、他にもよく知られた名前がいくつかあります。たとえば、NXDOMAIN 攻撃、 擬似ランダムサブドメイン(PRSD)攻撃、DNS 水拷問攻撃、DNS フラッド攻撃などです。技術的または一般的な文脈の中でこれらの名称を理解するためには、サイバー犯罪者がこの種の攻撃をどのように設計するかを大まかに把握する必要がありますが、その前に通常の DNS の仕組みをおさらいしましょう。

ある 1 日の DNS

ある個人が www.akamai.comなどの Web アドレス(ドメイン名)や www.ir.akamai.com (投資家向け情報のページ)などのサブドメイン名をブラウザーの URL(Uniform Resource Locator)バーに入力すると、裏で図 4 の手順が実行されます。

クライアントクエリー |

→ ← |

DNS 再帰リゾルバー (多くの場合、ISP が提供) |

→ ← |

DNS トップレベルドメイン(TLD)ネームサーバー |

→ ← |

企業の権威ドメインネームサーバー |

図 4:Web アドレスが URL バーに入力された際に裏で実行される手順

DNS 再帰リゾルバーは多くの場合、過去の応答のキャッシュからユーザークエリーに応答します。使用可能なキャッシュ応答がない場合、要求はオリジンの権威ドメインネームサーバーに転送されます。ネームサーバーが特定の DNS 要求に対して IP アドレスを応答できない場合、リゾルバーに「NXDOMAIN」(「nonexistent domain」)の応答を返します。

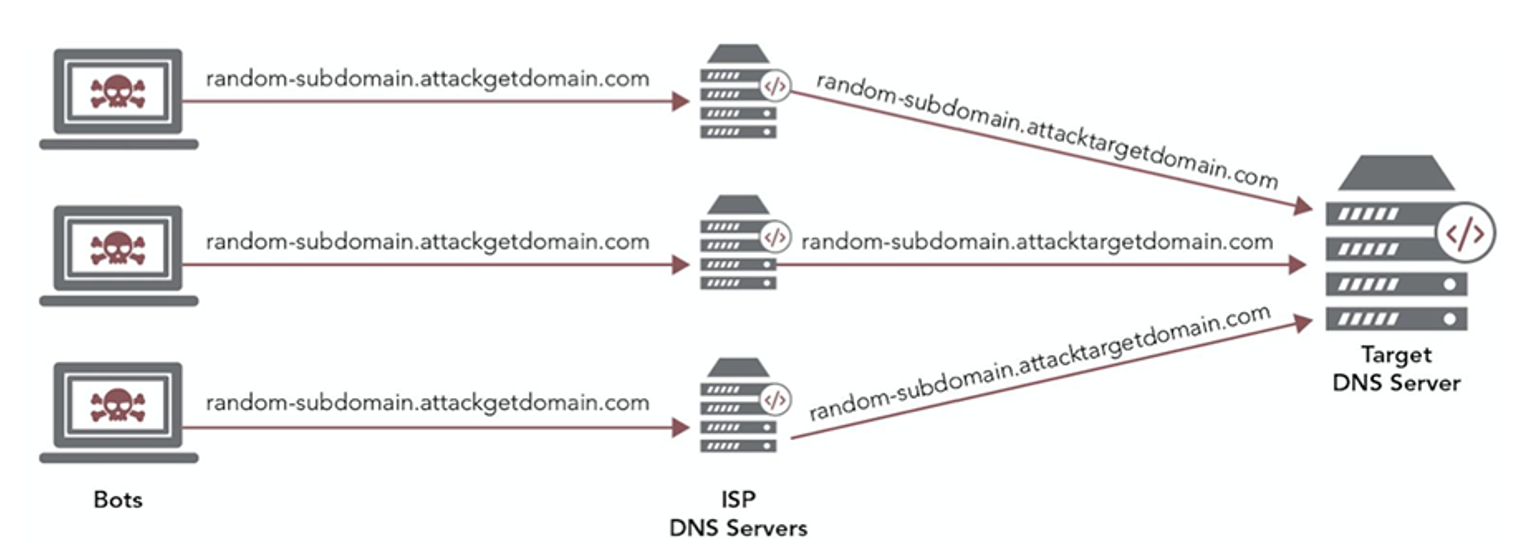

DNS リソース枯渇攻撃では、サイバー犯罪者が組織の DNS インフラに大量のランダム・サブドメイン・クエリーを殺到させます。多くの場合、クエリー数は 1 秒あたり数百万件に達します(図 5)。

目的は、DNS インフラスタックのオリジンコンポーネント、つまりグローバル・サーバー・ロード・バランサー(GSLB)、 ファイアウォール、ネームサーバーなどを不正なクエリーで過負荷状態にし、システムがユーザーからの正当なクエリーを処理できないようにすることです。このような アプリケーションレイヤー(レイヤー 7)DNS DDoS 攻撃 には TCP パケットや UDP パケットを使用することができ、多くの場合 スプーフィング を行わずに DNS サーバーを枯渇させることができます。

サイバー犯罪者がリソース枯渇攻撃を実行するために使用する、選りすぐりの主要戦術

一意のクエリー

攻撃者は、存在しないドメイン名やめったにアクセスされることのないドメイン名の DNS クエリーを作成します。各クエリーは一意に見えるように設計されています。つまり、DNS サーバーやアップストリームリゾルバーはそれを見たことがありません。

再使用なし

検知と緩和を回避するために、攻撃者は毎回、不正な DNS 要求を過去の DNS 要求とは異なるものにします。これにより、アップストリームリゾルバーは過去に同じクエリーに遭遇したことがないため、要求とその応答をキャッシュできなくなります。

DNS リゾルバーのキャッシュを回避

攻撃者は、クエリーを絶えず変更することにより、アップストリームリゾルバーのキャッシングメカニズムを回避しようとします。DNS キャッシングは、過去に解決されたドメイン名とそれに対応する IP アドレスを保存することにより、以後のクエリーをより迅速に解決できるようにします。しかし、クエリーが毎回一意である場合、キャッシングの攻撃緩和効果が低下します。

ランダムサブドメイン DNS クエリーの例

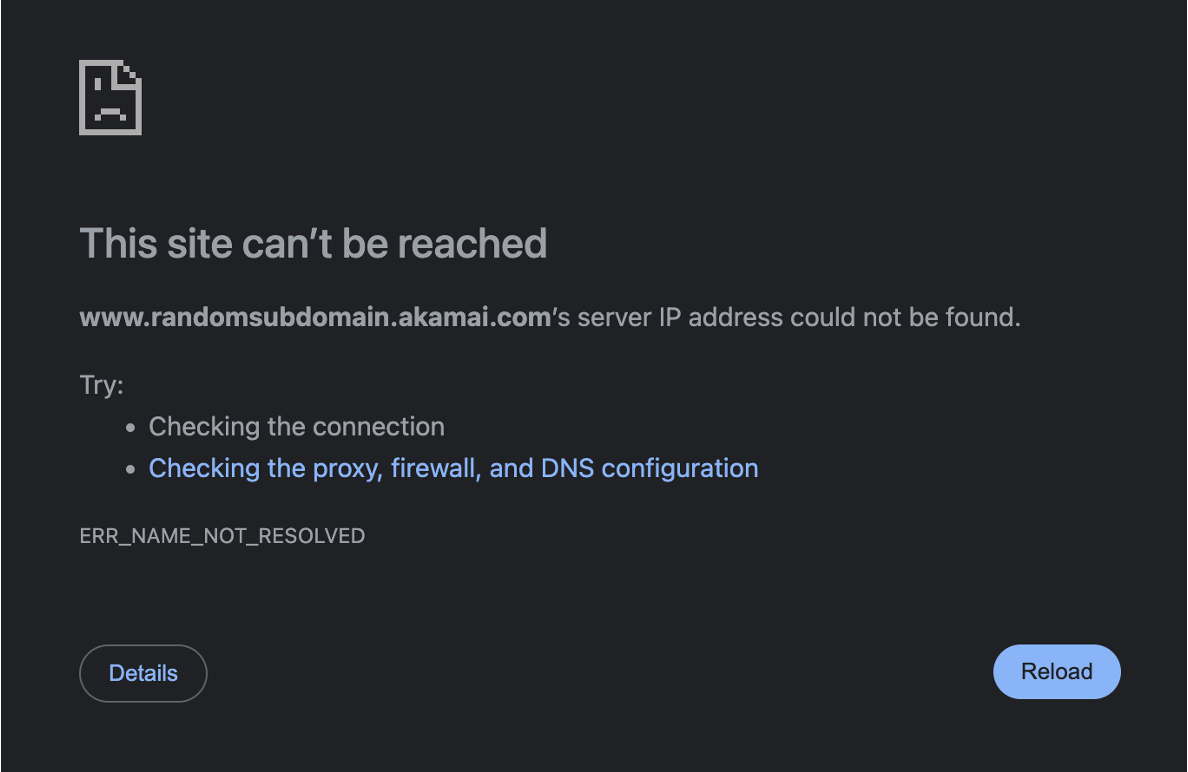

Akamai Web サイトの正規のサブドメインである www.ir.akamai.com は、ユーザーを投資家向け情報のページへ誘導します。しかし、www.randomsubdomain.akamai.com のようなクエリーは不正なクエリーです。再帰リゾルバーはそのようなクエリーに対するキャッシュ応答を持たず、この存在しないページの IP アドレスを応答するために Akamai の DNS ネームサーバーに要求を転送します。当然、Akamai の DNS サーバーは NXDOMAIN 応答を返します(図 6)。

NXDOMAIN 攻撃は、DNS サーバーにリソースを使用させて存在しないサブドメインを検索させるため、ネットワーク・セキュリティ・リーダーにとって大きな課題です。この手法は、オリジン DNS インフラの負荷を増加させ、ネットワークリソースを消費します。それにより、正当なサービスにアクセスしようとしている正当なユーザーへのサービスが悪化したり、ダウンタイムが発生したりする可能性があります。

NXDOMAIN 攻撃から DNS インフラを保護

Akamai Edge DNS はクラウドベースの総合的な専用権威 DNS ソリューションであり、 Akamai Connected Cloud の規模、セキュリティ、キャパシティを利用して世界中の数千台のサーバーに DNS ゾーンを分散します。

お客様は、レジストラーでネーム・サーバー・レコードを更新したり、Akamai が提供するネーム・サーバー・レコードを使用したりすることにより、ゾーンの権威を Edge DNS に委任します。Akamai Edge DNS が提供する比類のないアタックサーフェス制御とプロアクティブなセキュリティ制御により、お客様の DNS のパフォーマンス、信頼性、可用性に影響を与えることなく、最大規模の DNS 攻撃さえも緩和できます。

多くの場合、組織はオンプレミスの DNS インフラを維持しており、さまざまなタイプの DNS 攻撃を防ぐために権威ゾーンを外部のクラウドソリューションに委任することはできません。 そのような環境が好まれている理由は、コンプライアンスに関する懸念、オリジン GSLB の動的設定、オリジンで権威ゾーンを管理したいという単純な願望など、さまざまです。

これは多くの場合、企業がオンプレミスの DNS インフラを構築するためにすでに多額の設備投資を行っており、少なくとも短期的にはクラウドにゾーンを委任することは財務的に実行可能な選択肢ではないという事実に基づいたビジネス上の決定です。

権威 DNS ゾーンの一部を Edge DNS に委任し、残りのゾーンにはオンプレミスのオリジンからサービスを提供することを選択する、ハイブリッドのシナリオもあります。この場合、オンプレミスのインフラは DNS リソース枯渇攻撃に対して脆弱なままになります。

それでは、そのどちらかのシナリオで組織が DNS リソース枯渇攻撃から自社を保護するためには、どうすればよいでしょうか。 答えは、Akamai Shield NS53 を利用することです!

Akamai Shield NS53:オンプレミスとハイブリッドの DNS インフラを保護するワンストップソリューション

NXDOMAIN 攻撃から保護

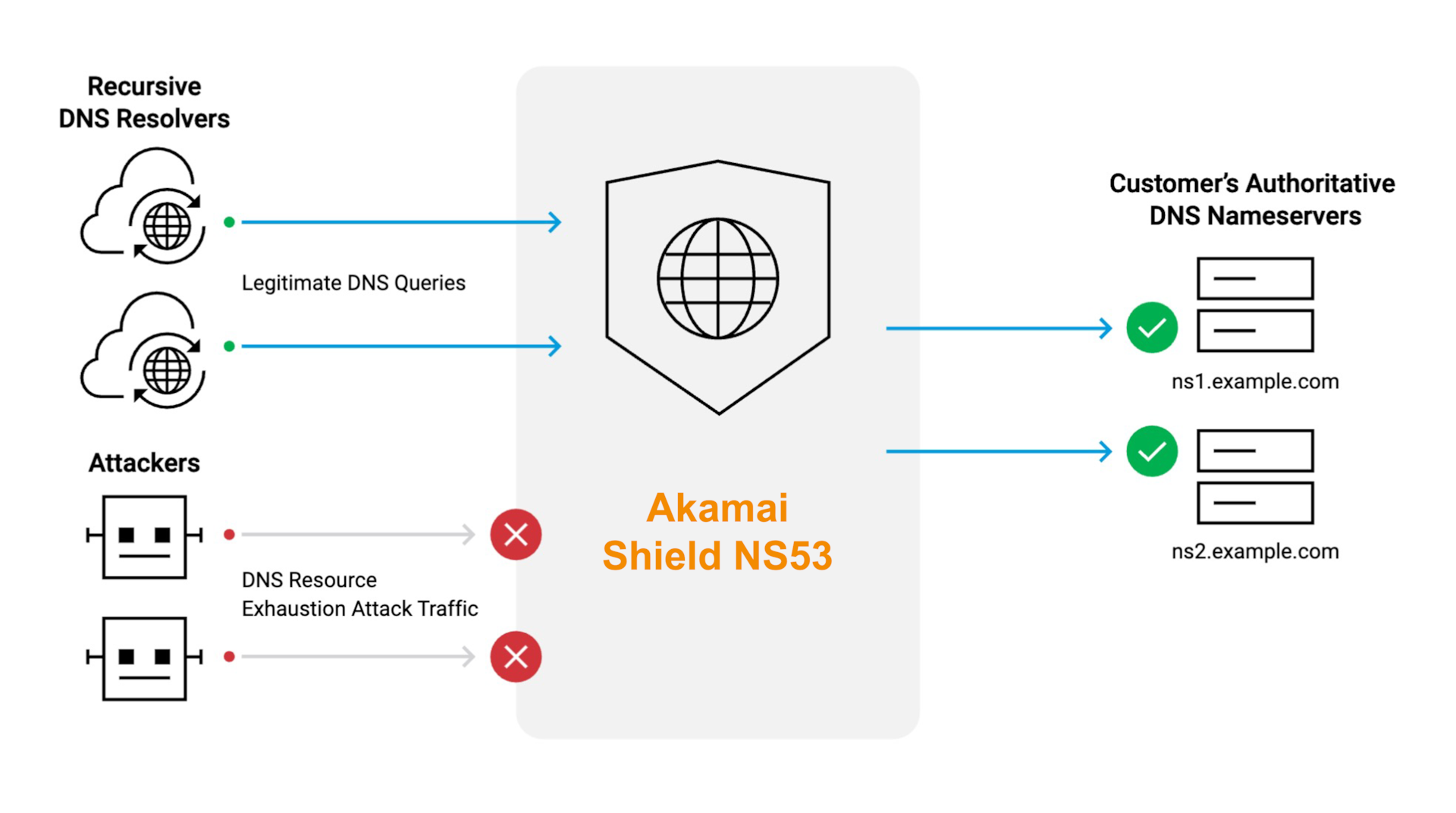

Akamai Shield NS53 は、オリジン DNS インフラの主要コンポーネントをリソース枯渇攻撃から保護する双方向 DNS プロキシソリューションです。Akamai Control Center の直感的なユーザーインターフェースを使用して、組織固有の動的セキュリティポリシーをリアルタイムで自己設定、管理、適用することができます。不正な DNS クエリーや DNS 攻撃フラッド は Akamai ネットワークのエッジでドロップされ、DNS の安全性、信頼性、可用性が維持されます(図 7)。

DNS パフォーマンスを最適化

また、Shield NS53 はキャッシュから正当なクエリーに応答し、必要な場合のみオリジン・ネーム・サーバーにクエリーを転送することによって、オンプレミス DNS インフラの負荷を軽減します。さらに、このソリューションは、数千台のサーバーで構築された Akamai のグローバルな NAMES Anycast ネットワークにアクセスして、最も近い場所からユーザーのクエリーに応答することで、レイテンシーを低減し、ユーザー体験を向上させます。

総所有コストを最適化

理論的には、キャパシティを増やすことで、リソース枯渇攻撃から DNS を保護できます。リソースが多いほど、リソースを枯渇させるためにより大規模で長期的な攻撃が必要になります。しかし、このようなアプローチは財務的に実行可能ではなく、スケーラブルな技術的ソリューションでもないことは明らかです。

Shield NS53 は、すでに展開されているソリューションを最先端のリソース枯渇攻撃から守り、それによって総所有コストを削減して、既存の DNS インフラの投資利益率を最大化することにより、組織が既存の DNS インフラ(ネームサーバー、GSLB、ファイアウォールなど)への投資を保護できるようにします。

Akamai はどのようにデジタルインフラを保護できるか

Akamai は、さまざまな DDoS 攻撃からデジタルインフラを保護するための総合的なソリューションポートフォリオを提供しています。次の表を参照し、固有のニーズに合わせてセキュリティソリューションをカスタマイズする方法をご確認ください。

攻撃タイプ |

推奨ソリューション |

|---|---|

DNS NXDOMAIN 攻撃 |

Akamai Edge DNS、Akamai Global Traffic Management、Akamai Shield NS53 |

DNS ダイレクトクエリー攻撃 |

Edge DNS、Global Traffic Management、Shield NS53 |

DNS リフレクションおよび DNS 増幅 攻撃 |

Akamai Prolexic、Akamai Network Cloud Firewall |

DNS ソース IP スプーフィングおよび DNS TTL 攻撃 |

Edge DNS、Global Traffic Management |

レイヤー 3 およびレイヤー 4 DDoS 攻撃(すべてのポートとプロトコル) |

|

DNS に関連しないアプリケーションレイヤー(レイヤー 7)DDoS 攻撃(ポート 53 以外) |

Akamai App & API Protector |

表:固有のニーズに合わせてセキュリティソリューションをカスタマイズする方法

結論

控えめに言っても、私たちが暮らす世界は信じられないほどデジタルでつながっています。私たちの日々の生活のほとんどすべての側面が、デジタルインタラクションによって支えられています。そのデジタルインタラクションの土台の一つが基礎的な DNS インフラであり、それがすべてのことを可能にしています。そのため、企業や機関が顧客、エンドユーザー、従業員にシームレスなデジタル体験を提供するためには、DNS インフラを保護することが極めて重要です。

Akamai Shield NS53 は、 Akamai Edge DNS、 Akamai Prolexic、 Akamai App & API Protector を完璧に補完する新しいソリューションです。これにより、オンラインのアプリケーションやユーザー体験を支える信頼性の高いデジタルインフラを必要とする企業や機関向けの総合的な DDoS 防御ソリューションポートフォリオが完成しました。

詳細はこちら

DNS セキュリティ要件を満たすために Akamai Shield NS53 がどのように役立つかをご確認ください。