O Shield NS53 protege sua infraestrutura DNS de origem contra ataques de NXDOMAIN

DNS: a infraestrutura crítica da Internet que está sob constante ataque

Imagine se você tivesse que digitar “142.250.80.14” para procurar as informações mais recentes sobre os eventos da Taylor Swift, ou “2600:1406:3a00:281::b63” para saber como você pode proteger e potencializar as experiências online dos seus usuários. Felizmente, o DNS (Sistema de Nomes de Domínio) global traduz palavras e nomes que os humanos podem facilmente lembrar, como Google e Akamai (e Taylor Swift), em endereços IP que os computadores entendem. Isso torna o DNS um elemento fundamental e crítico de nossas interações e experiências digitais. Se os sistemas DNS de uma empresa ficarem inativos, sua presença online ficará inativa.

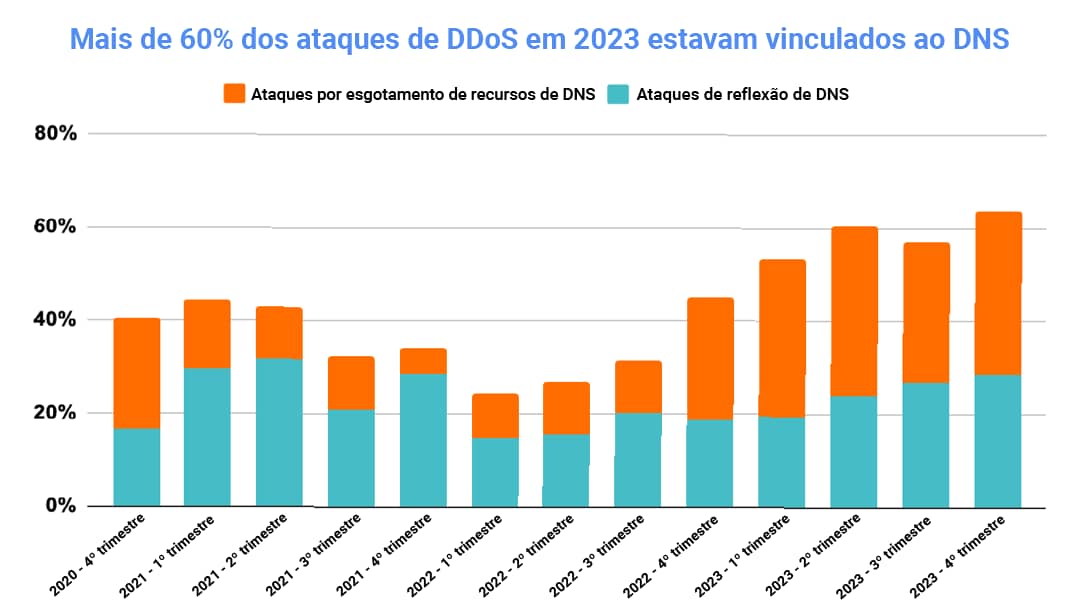

Portanto, provavelmente não é uma surpresa que os cibercriminosos ataquem continuamente os sistemas DNS de seus alvos com ataques de negação de serviço distribuída (DDoS). De acordo com a inteligência interna contra ameaças de DDoS da Akamai, mais de 64% do total de ataques de DDoS no quarto trimestre de 2023 tinham um componente DNS (Figura 1).

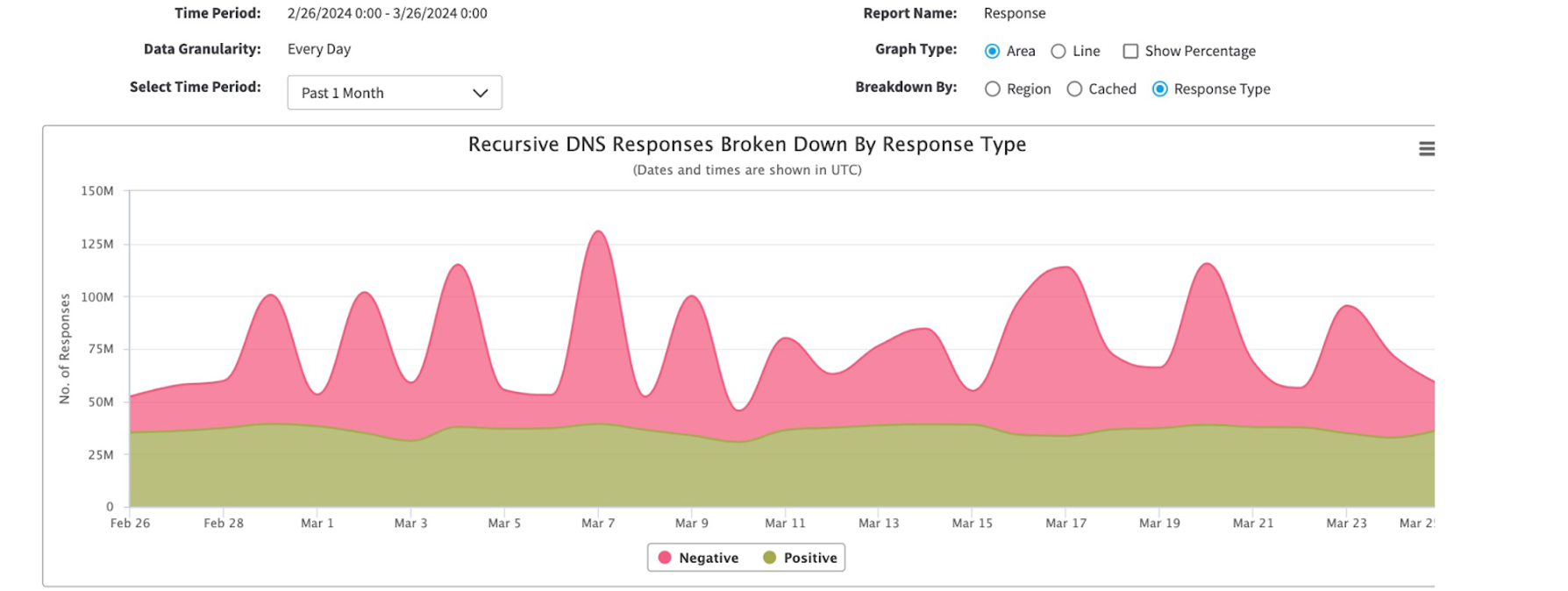

Um desses tipos de ataque é o NXDOMAIN, ou ataque de esgotamento de recursos de DNS. A Figura 2 mostra como a infraestrutura DNS de uma empresa líder de serviços financeiros globais se tornou alvo com tráfego de NXDOMAIN sustentado durante vários dias no primeiro trimestre de 2024. A Akamai bloqueou o ataque de DNS em zero segundo e protegeu com sucesso a infraestrutura DNS do cliente contra qualquer impacto.

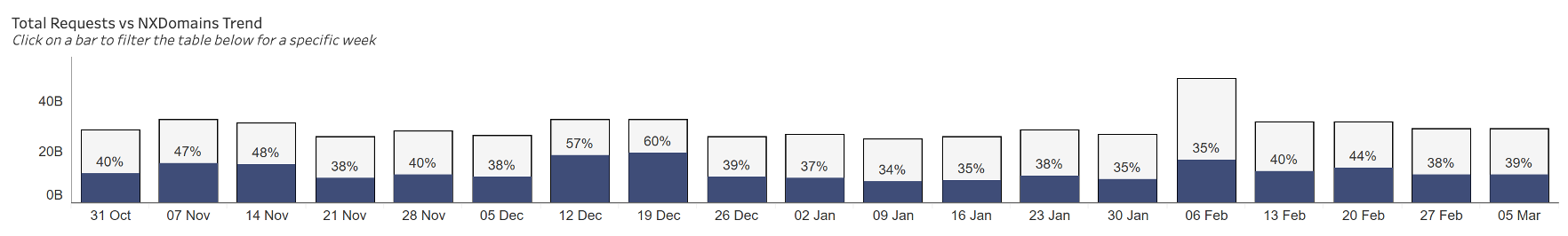

A análise da tendência de consultas de DNS dos 50 principais clientes de serviços financeiros de outubro de 2023 a março de 2024 mostra que, em média, cerca de 40% das consultas de DNS processadas e bloqueadas pela Akamai foram consultas ilegítimas de NXDOMAIN (Figura 3). O volume de consultas de NXDOMAIN chegou a 60% em dezembro de 2023, indicando uma tentativa dos cibercriminosos de derrubar a infraestrutura DNS dessas empresas durante as festas de fim de ano. A Akamai impediu com sucesso essas tentativas com suas robustas soluções de segurança de DNS.

A proteção contra ataques de DNS constantes e crescentes se tornou um desafio urgente para empresas e instituições governamentais que visam oferecer uma experiência digital perfeita para seus clientes, usuários finais e funcionários.

A anatomia de um ataque típico de esgotamento de recursos de DNS

Os ataques de esgotamento de recursos de DNS são popularmente conhecidos por vários outros nomes, que incluem ataques de NXDOMAIN, ataques de PRSD (subdomínio pseudoaleatório), ataques de DNS do tipo Water Torture e ataques de inundação de DNS, entre outros. Antes de termos uma visão de alto nível de como os cibercriminosos arquitetam esse tipo de ataque para entender os vários nomes no discurso técnico e popular, vamos lembrar de como o DNS geralmente funciona.

Um dia na vida do DNS

Quando uma pessoa digita um endereço da Web (um nome de domínio), como www.akamai.com/pt/, ou um nome de subdomínio, como www.ir.akamai.com (para a página de relações com investidores), na barra do URL (localizador uniforme de recursos) do navegador, as etapas na Figura 4 ocorrem nos bastidores.

Consulta do cliente |

→ ← |

Resolvedor de DNS recursivo (geralmente fornecido pelos ISPs) |

→ ← |

DNS servidor de nomes TLD (domínios de nível superior) |

→ ← |

Servidor de nomes de domínio autoritativo de uma empresa |

Fig. 4: As etapas dos bastidores quando um endereço da Web é digitado em uma barra de URL.

Os resolvedores de DNS recursivos geralmente respondem a consultas de usuários a partir de seu cache de respostas anteriores. Se não houver resposta de cache disponível, a solicitação será encaminhada ao servidor de nomes de domínio autoritativo de origem. Se o servidor de nomes não puder responder a um endereço IP para uma solicitação de DNS específica, ele retornará uma resposta “NXDOMAIN” ou “domínio inexistente” ao resolvedor.

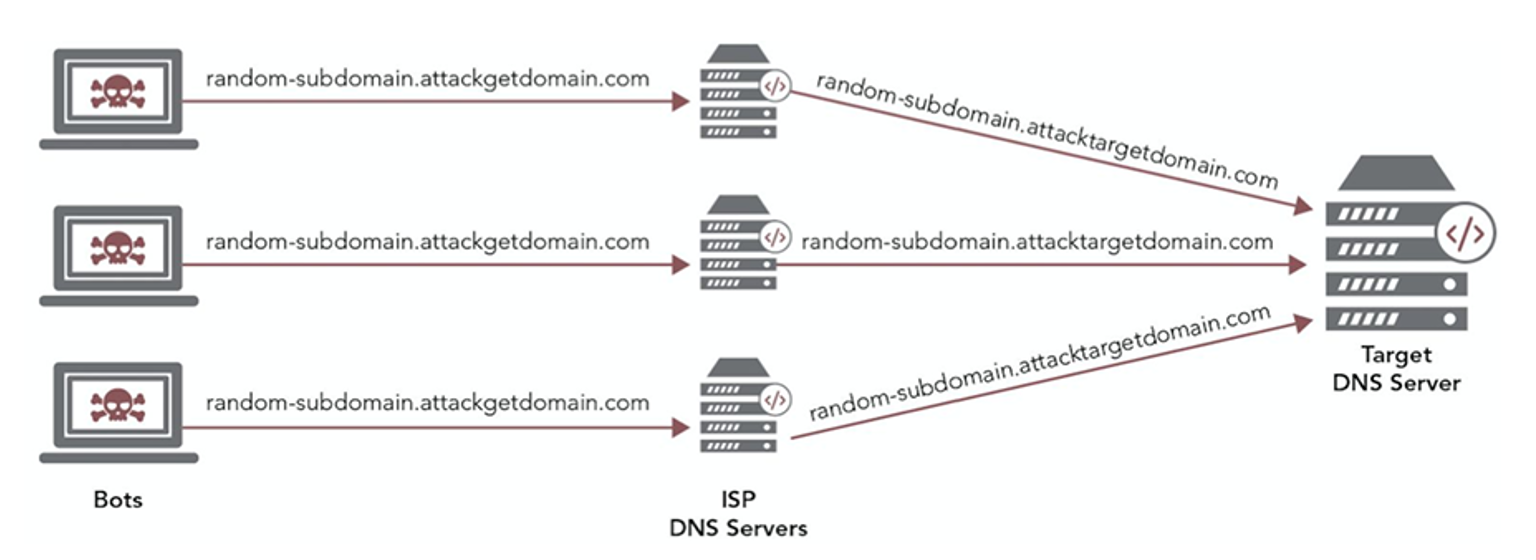

Durante um ataque de esgotamento de recursos de DNS, os cibercriminosos inundam a infraestrutura DNS de uma organização com um alto volume de consultas de subdomínios aleatórios, geralmente milhões de consultas por segundo (Figura 5).

A intenção é sobrecarregar os componentes de origem da pilha de infraestrutura DNS: GSLBs (balanceadores de carga de servidorglobal), firewalls, servidores de nomes e outros com consultas ilegítimas, de modo que o sistema não possa atender a consultas legítimas de usuários. Esses ataques de DDoS ao DNS da camada de aplicação (camada 7) pode usar pacotes TCP e UDP, muitas vezes não exigindo falsificação para causar o esgotamento dos servidores de DNS.

Selecione as principais táticas usadas pelos cibercriminosos para lançar ataques de esgotamento de recursos

Consultas exclusivas

O invasor cria consultas de DNS para nomes de domínio inexistentes ou raramente acessados. Cada consulta é projetada para parecer exclusiva, o que significa que nunca foi vista pelo servidor de DNS ou qualquer resolvedor upstream.

Nenhuma repetição

Para evitar a detecção e a mitigação, o invasor garante que cada solicitação de DNS ilegítima seja diferente das solicitações de DNS anteriores. Isso impede que os resolvedores upstream armazenem em cache a solicitação e sua resposta, pois eles podem não ter encontrado a mesma consulta antes.

Evitando o cache do resolvedor de DNS

Ao alterar constantemente as consultas, o invasor procura desviar de mecanismos de cache em resolvedores upstream. O cache de DNS ajuda a resolver consultas subsequentes mais rapidamente armazenando nomes de domínio resolvidos anteriormente e seus endereços IP correspondentes. No entanto, se as consultas forem exclusivas a cada vez, o armazenamento em cache se tornará menos eficaz na mitigação do ataque.

Um exemplo de uma consulta de DNS de subdomínio aleatório

Um subdomínio legítimo do site da Akamai, www.ir.akamai.com , direciona os usuários para a página de relações com investidores. No entanto, uma consulta como www.randomsubdomain.akamai.com é uma consulta ilegítima. Os resolvedores recursivos não teriam nenhuma resposta de cache para essa consulta e encaminhariam a solicitação ao servidor de nomes de DNS da Akamai para responder pelo endereço IP dessa página inexistente. Como deveria, os servidores de DNS da Akamai retornariam com uma resposta NXDOMAIN (Figura 6).

Os ataques de NXDOMAIN constituem um desafio significativo para os líderes de segurança de rede, porque fazem com que os servidores de DNS usem seus recursos para procurar subdomínios inexistentes. Essa técnica aumenta a carga sobre a infraestrutura DNS de origem e consome recursos de rede, potencialmente levando à degradação do serviço ou até mesmo a tempo de inatividade para usuários legítimos que tentam acessar serviços legítimos.

Proteção da sua infraestrutura DNS contra ataques de NXDOMAIN

O Akamai Edge DNS oferece uma solução de DNS confiável, abrangente e baseada em nuvem, que usa a escala, a segurança e a capacidade do Akamai Connected Cloud para distribuir suas zonas de DNS em vários milhares de servidores em todo o mundo.

Os clientes delegam sua autoridade de zona ao Edge DNS atualizando os registros do servidor de nomes no registrador e usando aqueles fornecidos pela Akamai. O Akamai Edge DNS oferece uma superfície de ataque inigualável e controles de segurança proativos que podem mitigar até mesmo os maiores ataques de DNS sem afetar o desempenho, a confiabilidade e a disponibilidade do DNS de um cliente.

Em muitos casos, as organizações mantêm a infraestrutura DNS no local e não podem delegar suas zonas autoritativas a uma solução de nuvem externa para se protegerem de vários tipos de ataques de DNS. Os motivos dessas preferências variam de preocupações de conformidade e configurações dinâmicas em GSLBs de origem a um simples desejo de gerenciar suas zonas autoritativas na origem.

Muitas vezes, essa é uma decisão de negócios baseada no fato de que uma empresa pode já ter feito investimentos de capital significativos na criação de infraestrutura DNS no local, portanto, delegar zonas para a nuvem não seria uma opção financeiramente viável, pelo menos a curto prazo.

Em determinados cenários híbridos, uma organização que delegou algumas de suas zonas de DNS autoritativas ao Edge DNS, mas prefere atender às zonas restantes de uma origem local, deixa a infraestrutura local vulnerável a ataques de esgotamento de recursos de DNS.

Então, como uma organização em um desses cenários pode se proteger contra ataques de esgotamento de recursos de DNS? Adote o Akamai Shield NS53!

Akamai Shield NS53: Proteção completa para infraestrutura DNS local e híbrida

Obtenha proteção contra ataques de NXDOMAIN

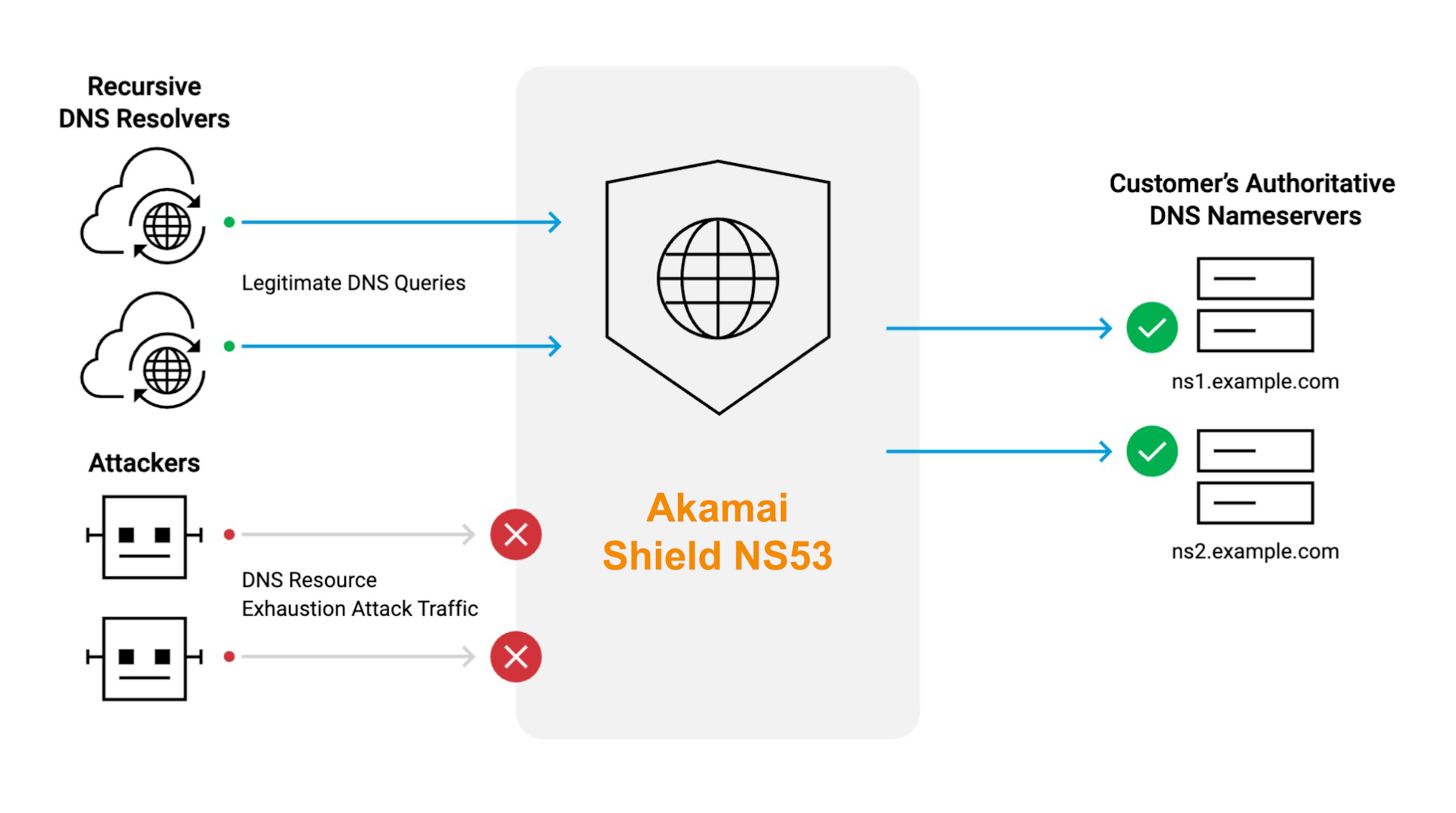

O Akamai Shield NS53 é uma solução de proxy DNS bidirecional que protege os principais componentes de sua infraestrutura DNS de origem contra ataques de esgotamento de recursos. Usando uma interface de usuário intuitiva no Akamai Control Center, você pode autoconfigurar, administrar, gerenciar e aplicar as políticas de segurança dinâmicas específicas da sua organização em tempo real. Consultas de DNS ilegítimas e ataques de inundações de DNS são interrompidos na edge da rede da Akamai, mantendo seu DNS seguro, confiável e disponível (Figura 7).

Otimize seu desempenho de DNS

O Shield NS53 também ajuda a aliviar a carga em sua infraestrutura DNS local, respondendo a consultas legítimas do cache e encaminhando consultas aos servidores de nomes de origem somente quando necessário. Além disso, a solução reduz a latência e melhora a experiência do usuário acessando os NOMES globais da Akamai em qualquer rede de transmissão, criada com milhares de servidores, para responder às consultas do usuário a partir do ponto de presença mais próximo.

Otimize seu custo total de propriedade

Teoricamente, você pode proteger seu DNS contra ataques de esgotamento de recursos adicionando mais capacidade. Se você tiver mais recursos, serão necessários ataques maiores e mais longos para esgotar esses recursos. No entanto, é evidente que essa abordagem não é financeiramente viável nem uma solução técnica escalável.

O Shield NS53 ajuda as organizações a proteger seu investimento financeiro em sua infraestrutura DNS existente, incluindo servidores de nomes, GSLBs e firewalls, por meio do fortalecimento das soluções já implantadas contra ataques modernos de esgotamento de recursos, reduzindo assim o custo total de propriedade e maximizando o retorno sobre seu investimento na infraestrutura DNS existente.

Dicas sobre como a Akamai pode proteger sua infraestrutura digital

A Akamai oferece um portfólio abrangente de soluções para proteger sua infraestrutura digital contra vários ataques de DDoS. Você pode usar a tabela a seguir como uma referência rápida sobre como personalizar sua(s) solução(ões) de segurança com base em suas necessidades específicas.

Tipo de ataque |

Soluções recomendadas |

|---|---|

Ataques de NXDOMAIN ao DNS |

Akamai Edge DNS, Akamai Global Traffic Management, Akamai Shield NS53 |

Ataques de consultas diretas ao DNS |

Edge DNS, Global Traffic Management, Shield NS53 |

Ataques de reflexão de DNS e de amplificação de DNS |

Akamai Prolexic, Akamai Network Cloud Firewall |

Falsificação de IP de origem de DNS e ataques TTL de DNS |

Edge DNS, Global Traffic Management |

Ataques de DDoS de Camada 3 e Camada 4 (em todas as portas e protocolos) |

|

Ataques de DDoS à camada de aplicação (camada 7) não relacionados ao DNS (não na porta 53) |

Akamai App & API Protector |

Tabela: Como você pode adaptar sua solução de segurança com base em suas necessidades específicas

Conclusão

É um eufemismo dizer que vivemos em um mundo incrivelmente conectado digitalmente. Quase todos os aspectos do nosso dia a dia são alimentados por interações digitais. Um dos pilares dessas interações digitais é a infraestrutura DNS subjacente que torna tudo isso possível. Portanto, é absolutamente essencial que as empresas e instituições protejam sua infraestrutura DNS para oferecer experiências digitais otimizadas a seus clientes, usuários finais e funcionários.

O Akamai Shield NS53 é uma nova solução que complementa perfeitamente o Akamai Edge DNS, o Akamai Prolexice o Akamai App & API Protector para criar um portfólio abrangente de soluções de proteção contra DDoS para empresas e instituições que dependem de infraestrutura digital confiável para alimentar suas aplicações e experiências de usuário online.

Saiba mais

Saiba mais sobre como o Akamai Shield NS53 pode ajudar nos seus requisitos de segurança de DNS.