Shield NS53 protege su infraestructura de DNS de origen frente a ataques NXDOMAIN

DNS: la infraestructura crítica de Internet que está sometida a ataques constantes

Imagine que tuviera que escribir 142.250.80.14" para buscar la información más reciente sobre los eventos de Taylor Swift, o "2600:1406:3a00:281::b63" para aprender a proteger y potenciar las experiencias online de sus usuarios. Afortunadamente, el Sistema de nombres de dominio (DNS) global traduce palabras y nombres que los usuarios pueden recordar fácilmente, como Google y Akamai (y Taylor Swift) a direcciones IP que los equipos entienden. Esto convierte al DNS en un elemento fundamental y crítico de nuestras experiencias e interacciones digitales. Si los sistemas DNS de una empresa dejan de funcionar, su presencia online se reduce.

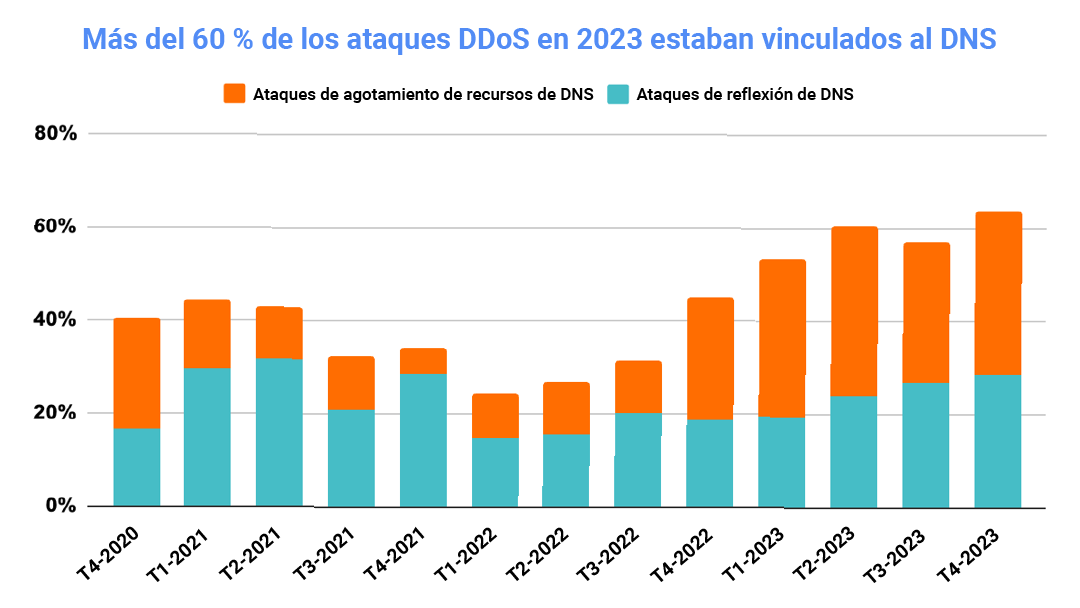

Por ello, probablemente no sea una sorpresa que los ciberdelincuentes ataquen continuamente los sistemas DNS de sus objetivos con ataques distribuidos de denegación de servicio (DDoS). Según la inteligencia sobre amenazas DDoS de Akamai, más del 64 % del total de ataques DDoS en el cuarto trimestre de 2023 tenía un componente de DNS (Figura 1).

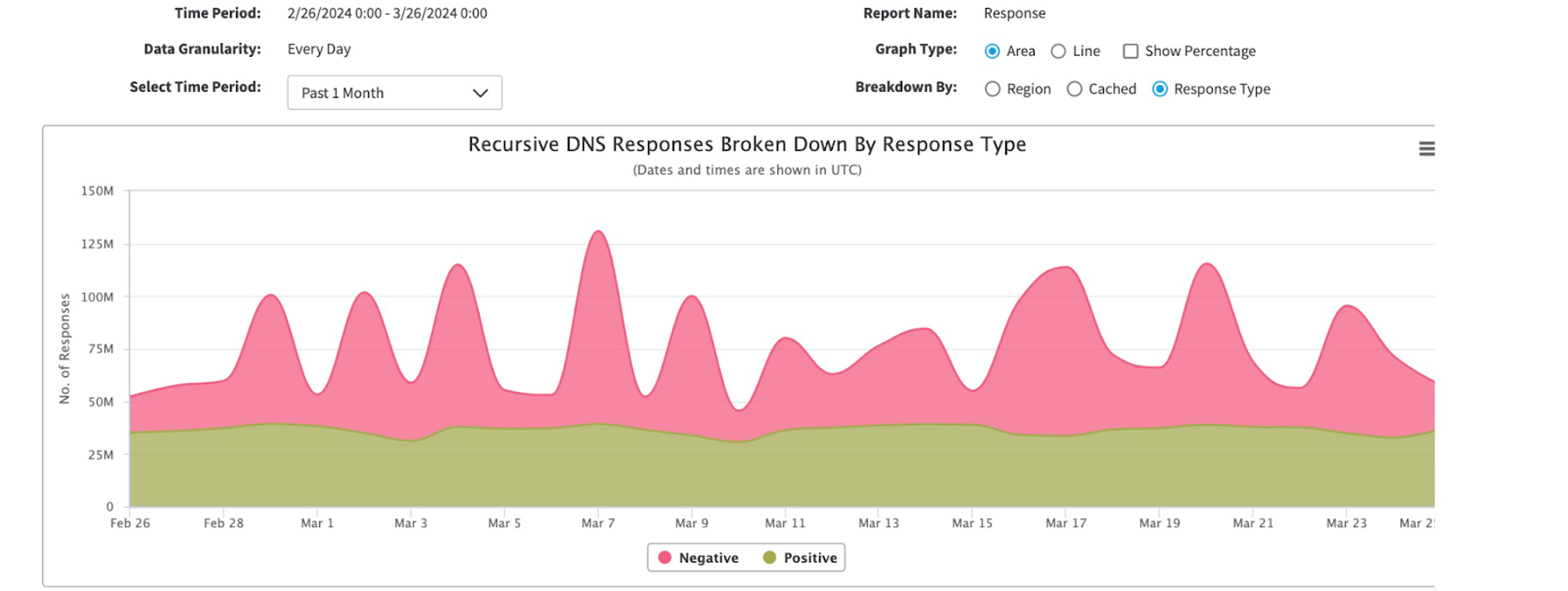

Uno de estos tipos de ataque es NXDOMAIN, o ataque de agotamiento de recursos de DNS. La Figura 2 muestra cómo la infraestructura DNS de una empresa de servicios financieros líder a nivel mundial fue objeto de un tráfico NXDOMAIN continuo durante varios días en el primer trimestre de 2024. Akamai bloqueó el ataque al DNS en cero segundos y protegió con éxito la infraestructura del cliente de DNS de cualquier impacto.

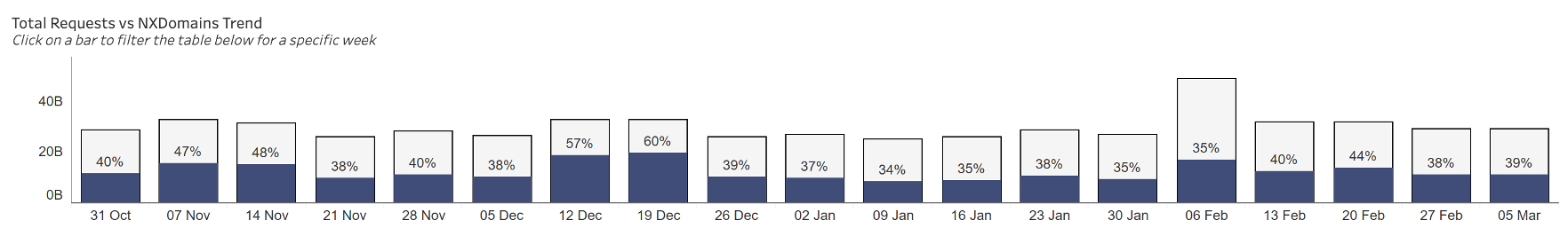

El análisis de la tendencia de las consultas de DNS de los 50 principales clientes de servicios financieros entre octubre de 2023 y marzo de 2024 muestra que, de media, aproximadamente el 40 % de las consultas de DNS procesadas y bloqueadas por Akamai eran consultas NXDOMAIN ilegítimas (Figura 3). El volumen de consultas NXDOMAIN alcanzó el 60 % en diciembre de 2023, lo que indica un intento de los ciberdelincuentes de hacer caer la infraestructura de DNS de estas empresas durante la temporada festiva. Akamai frustró con éxito estos intentos con sus sólidas soluciones de seguridad de DNS.

La protección frente a los ataques continuos y en aumento al DNS se ha convertido en un desafío urgente para las empresas y las instituciones gubernamentales cuyo objetivo es ofrecer una experiencia digital fluida a sus clientes, usuarios finales y empleados.

Anatomía de un ataque típico de agotamiento de recursos de DNS

Los ataques de agotamiento de recursos de DNS se conocen popularmente por diferentes nombres, como ataques NXDOMAIN, ataques de subdominio pseudoaleatorio (PRSD), ataques Water Torture al DNS y ataques de inundación de DNS, entre otros. Antes de ofrecer una visión general de cómo diseñan los ciberdelincuentes este tipo de ataque para dar sentido a los distintos nombres del discurso técnico y popular, recordemos cómo funciona normalmente el DNS.

Un día en la vida del DNS

Cuando un usuario escribe una dirección web (un nombre de dominio), como www.akamai.com, o un nombre de subdominio, como www.ir.akamai.com (de la página de relaciones con los inversores), en la barra del localizador uniforme de recursos (URL) de su navegador, se realizan en segundo plano los pasos de la Figura 4.

Consulta de cliente |

→ ← |

Resolución de DNS recursivo (la suelen proporcionar los ISP) |

→ ← |

DNS servidor de nombres de dominio de nivel superior (TLD) |

→ ← |

Servidor de nombres de dominio autoritativo de una empresa |

Fig. 4: Pasos en segundo plano cuando se escribe una dirección web en una barra de URL.

Los componentes de resolución de DNS recursivo suelen responder a las consultas de los usuarios desde su caché de respuestas anteriores. Si no hay ninguna respuesta disponible en la caché, la solicitud se reenvía al servidor de nombres de dominio autoritativo de origen. Si el servidor de nombres no puede responder con una dirección IP para una solicitud de DNS concreta, devuelve una respuesta "NXDOMAIN" o "dominio inexistente" al componente de resolución.

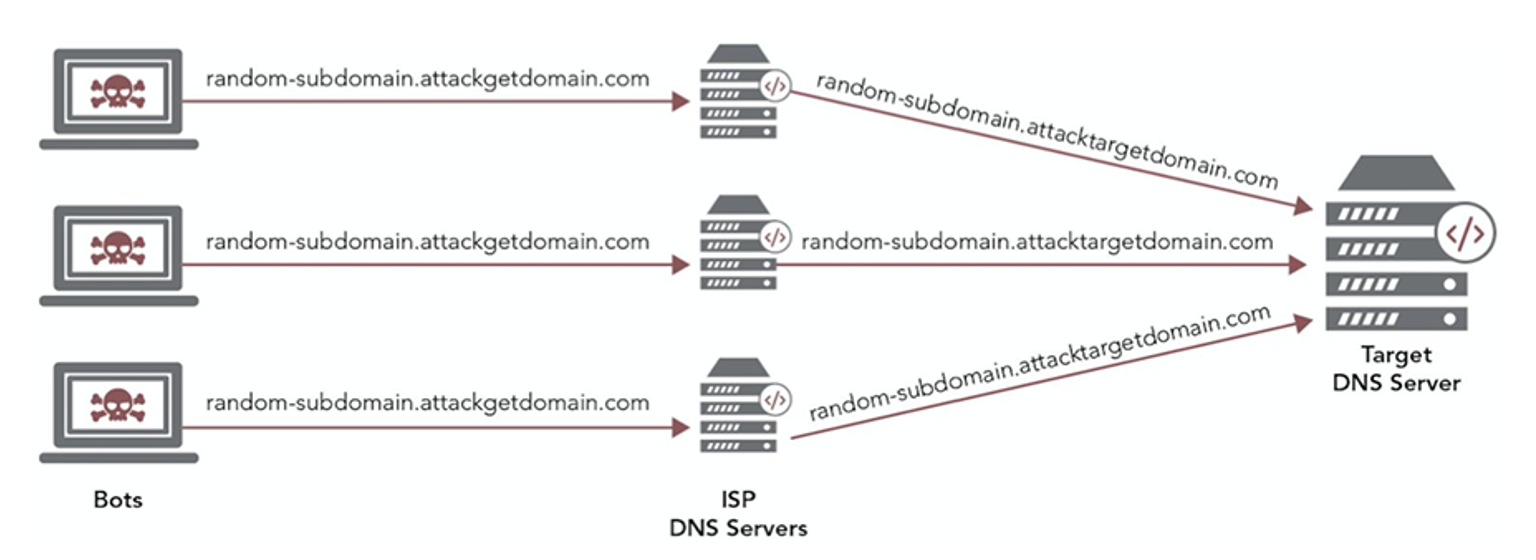

Durante un ataque de agotamiento de recursos de DNS, los ciberdelincuentes inundan la infraestructura de DNS de una organización con un gran volumen de consultas de subdominio aleatorio, que se suelen ejecutar en millones de consultas por segundo (Figura 5).

El objetivo es saturar los componentes de origen de la pila de la infraestructura de DNS, es decir, los balanceadores de carga del servidor global (los GSLB), los firewalls, los servidores de nombres, etc., con consultas ilegítimas de modo que el sistema no puede atender las consultas legítimas de los usuarios. Estos ataques DDoS al DNS de capa de aplicación (capa 7) pueden utilizar paquetes TCP y UDP, por lo que no suele ser necesaria la suplantación para agotar los Servidores DNS.

Tácticas clave exclusivas que utilizan los ciberdelincuentes para lanzar ataques de agotamiento de recursos

Consultas únicas

El atacante diseña consultas de DNS para nombres de dominio inexistentes o a los que se accede con poca frecuencia. Cada consulta está diseñada para que parezca única, lo que significa que el servidor DNS o cualquier resolución ascendente no la ha visto nunca.

Sin repeticiones

Para evitar la detección y la mitigación, el atacante se asegura de que cada solicitud de DNS ilegítima sea diferente de las solicitudes de DNS anteriores. Esto evita que los componentes de resolución ascendentes almacenen en caché la solicitud y su respuesta, ya que es posible que no hayan encontrado la misma consulta antes.

Elusión de la caché de resolución de DNS

Al cambiar constantemente las consultas, el atacante pretende eludir los mecanismos de almacenamiento en caché de los componentes de resolución ascendentes. El almacenamiento en caché de DNS ayuda a resolver las consultas posteriores con más rapidez mediante el almacenamiento de los nombres de dominio previamente resueltos y sus correspondientes direcciones IP. Sin embargo, si las consultas son únicas cada vez, el almacenamiento en caché es menos eficaz a la hora de mitigar el ataque.

Ejemplo de una consulta de DNS de subdominio aleatorio

Un subdominio legítimo del sitio web de Akamai, www.ir.akamai.com dirige a los usuarios a la página de relaciones con los inversores. Sin embargo, una consulta como www.randomsubdomain.akamai.com es una consulta ilegítima. Los componentes de resolución recursiva no tendrían ninguna respuesta en caché para dicha consulta y reenviarían la solicitud al servidor de nombres DNS de Akamai para dar respuesta de la dirección IP de esta página inexistente. Como debe ser, los servidores DNS de Akamai responderían con una respuesta NXDOMAIN (Figura 6).

Los ataques NXDOMAIN constituyen un reto importante para los líderes en seguridad de red, ya que hacen que los servidores DNS utilicen sus recursos para buscar subdominios inexistentes. Esta técnica aumenta la carga en la infraestructura de DNS de origen y consume recursos de red, lo que puede provocar la degradación del servicio o incluso un tiempo de inactividad para los usuarios legítimos que intentan acceder a servicios legítimos.

Protección de su infraestructura de DNS frente a ataques NXDOMAIN

Akamai Edge DNS ofrece una solución DNS autoritativa completa, diseñada específicamente y basada en la nube que utiliza la escalabilidad, la seguridad y la capacidad de Akamai Connected Cloud para distribuir sus zonas DNS por miles de servidores de todo el mundo.

Los clientes delegan su autoridad de zona a Edge DNS actualizando los registros del servidor de nombres en el registrador y utilizando los proporcionados por Akamai. Akamai Edge DNS proporciona una superficie de ataque sin precedentes y controles de seguridad proactivos que pueden mitigar incluso los ataques de DNS más grandes sin afectar al rendimiento, la fiabilidad y la disponibilidad del DNS del cliente.

En muchos casos, las organizaciones mantienen una infraestructura de DNS local y no pueden delegar sus zonas autoritativas a una solución de nube externa para protegerse de diversos tipos de ataques de DNS. Las razones de estas preferencias van desde problemas de cumplimiento, pasando por configuraciones dinámicas en los GSLB de origen, hasta el simple deseo de gestionar sus zonas autorizadas en el origen.

Con frecuencia se trata de una decisión empresarial basada en el hecho de que la empresa ya puede haber realizado importantes inversiones de capital en la creación de una infraestructura de DNS local, por lo que delegar zonas a la nube no sería una opción viable desde el punto de vista financiero, al menos a corto plazo.

En algunos escenarios híbridos, una organización que haya delegado algunas de sus zonas DNS autoritativas a Edge DNS, pero que prefiera prestar servicio a las zonas restantes desde un origen local, deja la infraestructura local vulnerable ante ataques de agotamiento de recursos de DNS.

Pero, ¿cómo puede una organización de cualquiera de estos escenarios protegerse de los ataques de agotamiento de recursos de DNS? ¡Utilice Akamai Shield NS53!

Akamai Shield NS53: protección integral para la infraestructura de DNS híbrida y local

Obtenga protección contra ataques NXDOMAIN

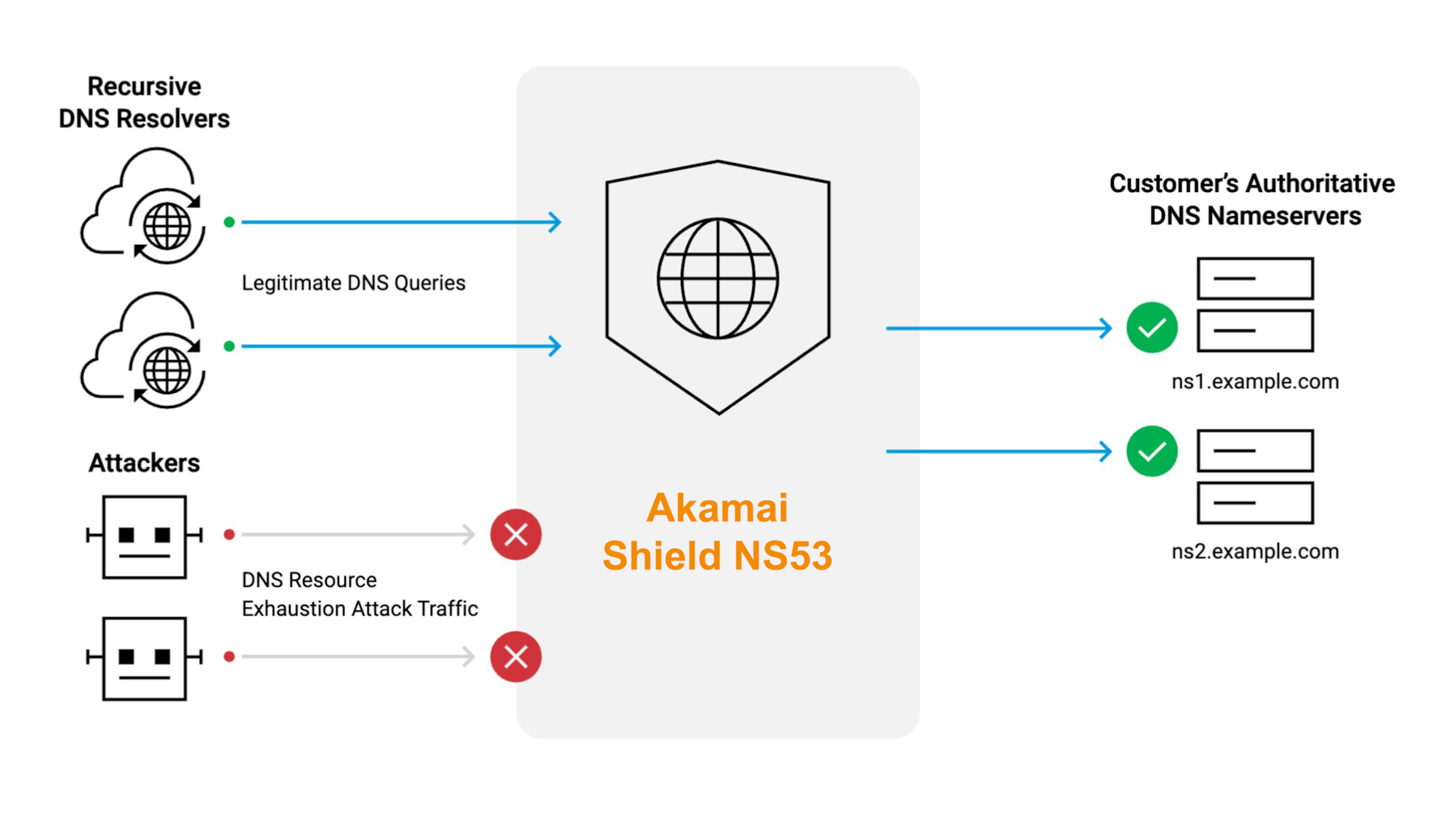

Akamai Shield NS53 es una solución de proxy DNS bidireccional que protege los componentes clave de su infraestructura de DNS de origen frente a ataques de agotamiento de recursos. Mediante una interfaz de usuario intuitiva en Akamai Control Center, puede configurar, administrar, gestionar y aplicar por sí mismo las políticas de seguridad dinámicas específicas de su organización en tiempo real. Las consultas de DNS ilegítimas y las inundaciones por ataques al DNS se eliminan en el Edge de la red de Akamai, de ese modo se mantiene su DNS seguro, fiable y disponible (Figura 7).

Optimice el rendimiento del DNS

Shield NS53 también ayuda a aliviar la carga de su infraestructura de DNS local respondiendo a las consultas legítimas desde la caché y reenviando las consultas a los servidores de nombres de origen solo cuando sea necesario. Además, la solución reduce la latencia y mejora la experiencia del usuario gracias al acceso a la red global Anycast NAMES de Akamai, que está formada por miles de servidores, para responder a las consultas de los usuarios desde el punto de presencia más cercano.

Optimice el coste total de propiedad

En teoría, puede proteger su DNS de los ataques de agotamiento de recursos añadiendo más capacidad. Si dispone de más recursos, se necesitarán ataques de mayor envergadura y más prolongados para agotarlos. Sin embargo, es bastante evidente que este enfoque no es viable desde el punto de vista financiero ni una solución técnica escalable.

Shield NS53 ayuda a las organizaciones a proteger su inversión financiera en su infraestructura de DNS existente, incluidos los servidores de nombres, los GSLB y los firewalls, reforzando las soluciones ya implementadas frente a ataques modernos de agotamiento de recursos, lo cual reduce el coste total de propiedad y maximiza el retorno de la inversión en la infraestructura de DNS existente.

Hoja de referencia sobre cómo puede Akamai proteger su infraestructura digital

Akamai ofrece una completa cartera de soluciones para proteger su infraestructura digital de diversos ataques DDoS. Puede utilizar la siguiente tabla como hoja de referencia sobre cómo adaptar sus soluciones de seguridad en función de sus necesidades específicas.

Tipo de ataque |

Soluciones recomendadas |

|---|---|

Ataques NXDOMAIN al DNS |

Akamai Edge DNS, Akamai Global Traffic Management, Akamai Shield NS53 |

Ataques de consultas directas de DNS |

Edge DNS, Global Traffic Management, Shield NS53 |

Ataques de reflexión de DNS y amplificación de DNS |

Akamai Prolexic, Akamai Network Cloud Firewall |

Ataques de suplantación de IP de origen DNS y ataques TTL de DNS |

Edge DNS, Global Traffic Management |

Ataques DDoS de capa 3 y capa 4 (en todos los puertos y protocolos) |

|

Ataques DDoS a la capa de aplicación (capa 7) no relacionados con el DNS (no en el puerto 53) |

Akamai App & API Protector |

Tabla: Cómo puede adaptar su solución de seguridad en función de sus necesidades específicas

Conclusión

Nos quedaríamos cortos si dijéramos que vivimos en un mundo increíblemente conectado. Casi todos los aspectos de nuestra vida diaria están basados en interacciones digitales. Una de las piedras angulares de estas interacciones digitales es la infraestructura de DNS subyacente que lo hace posible. Por ello, es esencial que las empresas e instituciones protejan su infraestructura de DNS para ofrecer experiencias digitales fluidas a sus clientes, usuarios finales y empleados.

Akamai Shield NS53 es una nueva solución que se complementa a la perfección con Akamai Edge DNS, Akamai Prolexicy Akamai App & API Protector para crear una cartera completa de soluciones de protección contra DDoS para empresas e instituciones que dependen de una infraestructura digital fiable para impulsar sus aplicaciones y experiencias de usuario online.

Más información

Obtenga más información sobre cómo puede ayudarle Akamai Shield NS53 con sus requisitos de seguridad de DNS.