Shield NS53 schützt Ihre Ursprungs-DNS-Infrastruktur vor NXDOMAIN-Angriffen

DNS: Die kritische Internetinfrastruktur, die permanent Angriffen ausgesetzt ist

Stellen Sie sich vor, Sie müssten „142.250.80.14“ eingeben, um nach den neuesten Informationen über Konzerte von Taylor Swift zu suchen, oder „2600:1406:3a00:281::b63“, um zu erfahren, wie Sie das Onlineerlebnis Ihrer Nutzer schützen und verbessern können. Zum Glück übersetzt das globale Domain Name System (DNS) Wörter und Namen, die menschliche Nutzer sich leicht merken können – wie Google und Akamai (und Taylor Swift) – in IP-Adressen, die Computer verstehen können. Das macht DNS zu einem der wichtigsten und fundamentalsten Elemente unserer digitalen Interaktionen und Erlebnisse. Wenn das DNS eines Unternehmens ausfällt, fällt seine gesamte Online-Präsenz aus.

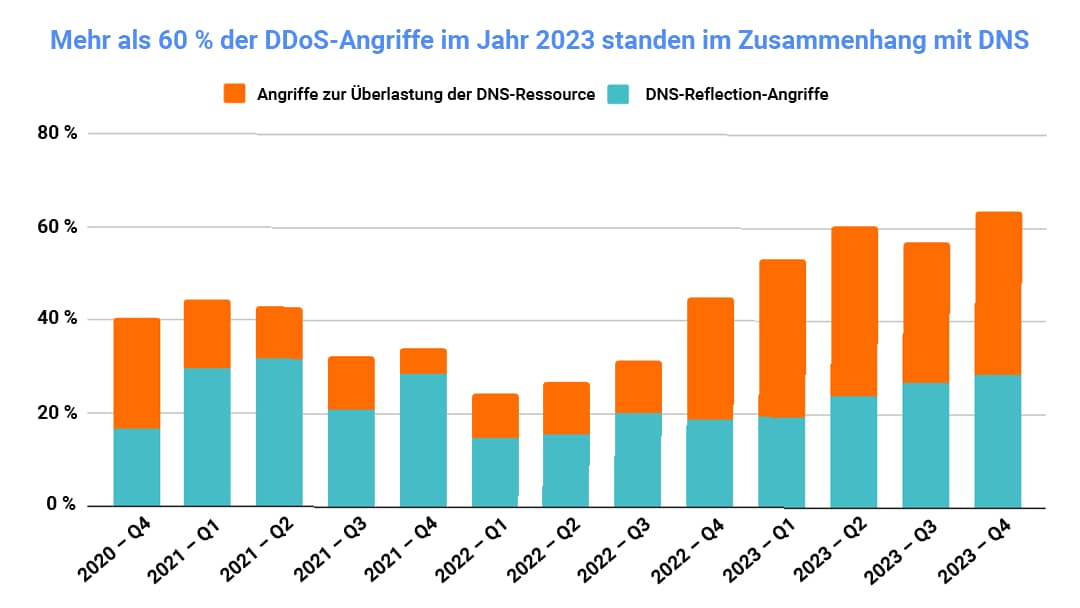

Daher ist es wahrscheinlich keine Überraschung, dass Cyberkriminelle kontinuierlich die DNS ihrer Ziele mitDDoS-Angriffen (Distributed Denial of Service) attackieren. Laut der internen DDoS-Threat Intelligence von Akamai hatten mehr als 64 % aller DDoS-Angriffe im vierten Quartal 2023 eine DNS-Komponente (Abbildung 1).

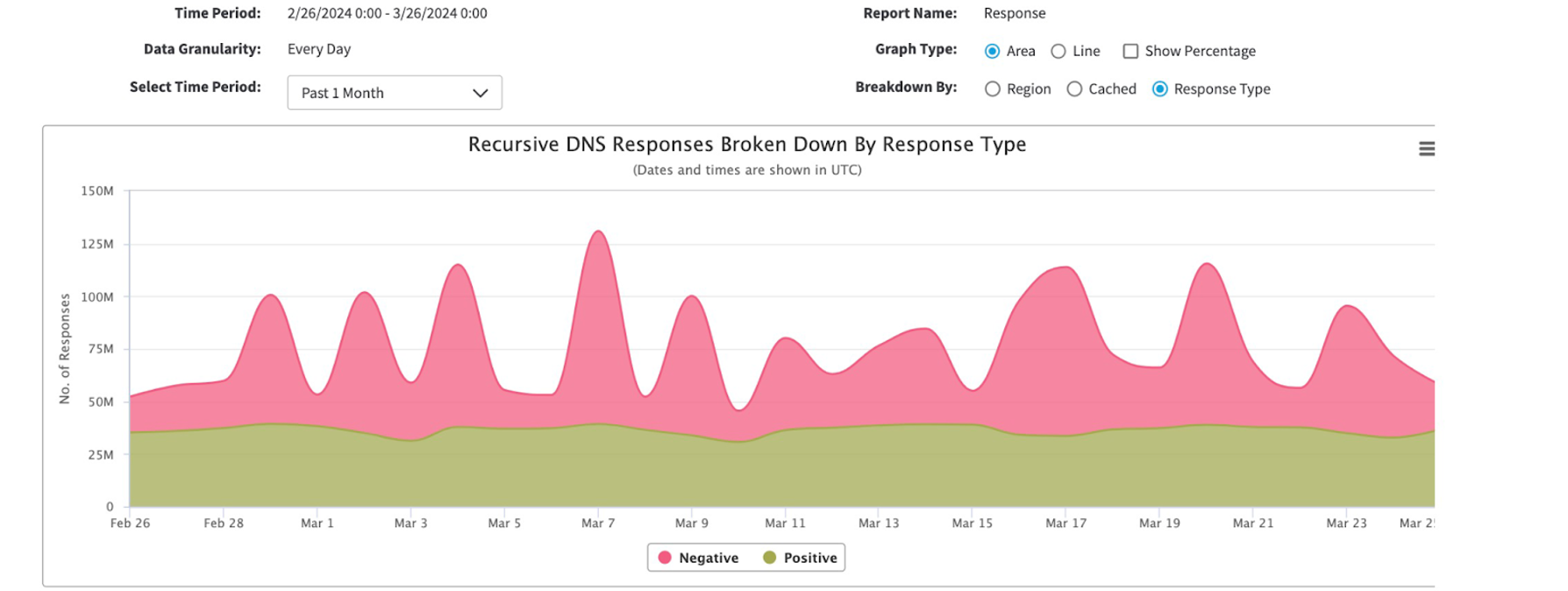

Diese Art von Angriff wird als NXDOMAIN- oder DNS-Überlastungsangriff bezeichnet. Abbildung 2 zeigt, wie die DNS-Infrastruktur eines der weltweit führenden Finanzdienstleistungsunternehmen im ersten Quartal 2024 einem mehrtägigen Angriff mit NXDOMAIN-Traffic ausgesetzt war. Akamai hat den DNS-Angriff in null Sekunden blockiert und das DNS der Infrastruktur des Kunden erfolgreich vor Schaden bewahrt.

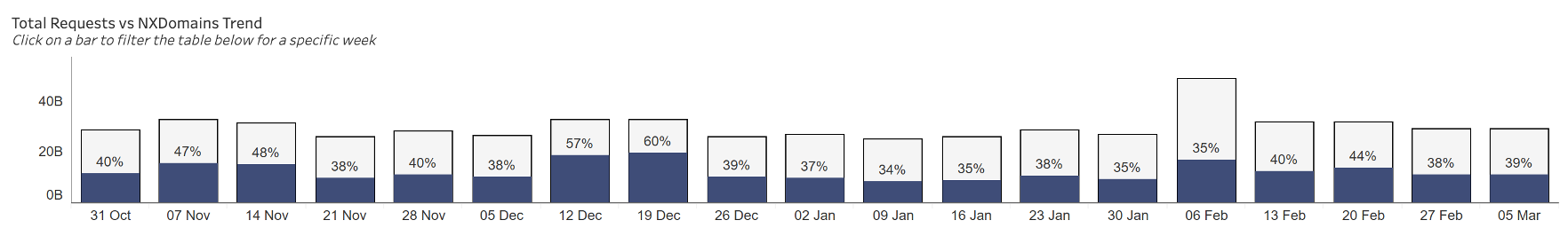

Die Analyse des Trends der DNS-Anfragen an die 50 wichtigsten Kunden von Finanzdienstleistern im Zeitraum von Oktober 2023 bis März 2024 zeigt, dass durchschnittlich etwa 40 % der von Akamai verarbeiteten und blockierten DNS-Anfragen unzulässige NXDOMAIN-Anfragen waren (Abbildung 3). Das Volumen der NXDOMAIN-Abfragen erreichte im Dezember 2023 60 %, was darauf hindeutet, dass Cyberkriminelle versucht haben, die DNS-Infrastruktur dieser Unternehmen während der Weihnachtszeit zu stören. Akamai hat diese Versuche mit seinen zuverlässigen DNS-Sicherheitslösungen erfolgreich vereitelt.

Der Schutz vor anhaltenden und zunehmenden DNS-Angriffen ist für Unternehmen und Behörden, die ihren Kunden, Endnutzern und Mitarbeitern ein nahtloses digitales Erlebnis bieten möchten, zur dringenden Herausforderung geworden.

Die Anatomie eines typischen DNS-Überlastungsangriffs

DNS-Überlastungsangriffe sind allgemein unter vielen anderen Namen bekannt, wie etwa NXDOMAIN-Angriffe, PRSD-Angriffe (Pseudo Random Subdomain), DNS Water Torture und DNS-Flood-Angriffe, um nur einige zu nennen. Bevor wir uns nun ansehen, wie Cyberkriminelle diese Art von Angriff konstruieren, um so den verschiedenen Namen in technischen und populären Diskursen mehr Sinn zu geben, sollten wir uns daran erinnern, wie DNS normalerweise funktioniert.

Ein Tag im Leben des DNS

Wenn eine Person eine Webadresse (einen Domainnamen), wie z. B. www.akamai.com,oder einen Subdomainnamen, wie www.ir.akamai.com, (die Investor-Relations-Seite), in die URL-Leiste des Browsers eingibt, finden hinter den Kulissen die Schritte in Abbildung 4 statt.

Clientabfrage |

→ ← |

Rekursiver DNS-Resolver (häufig von ISPs bereitgestellt) |

→ ← |

DNS TLD-Nameserver (Top-Level-Domains) |

→ ← |

Der autoritative Domain-Nameserver eines Unternehmens |

Abb. 4: Die Abläufe hinter den Kulissen, wenn eine Webadresse in eine URL-Leiste eingegeben wird.

Rekursive DNS-Resolver reagieren auf Nutzerabfragen häufig mit früheren Antworten aus ihrem Zwischenspeicher. Wenn im Zwischenspeicher keine Antwort verfügbar ist, wird die Anfrage an den autoritativen Ursprungs-Domain-Nameserver weitergeleitet. Wenn der Nameserver auf eine bestimmte DNS-Anfrage nicht mit einer IP-Adresse antworten kann, sendet er die Antwort „NXDOMAIN“ oder „nicht vorhandene Domain“ an den Resolver.

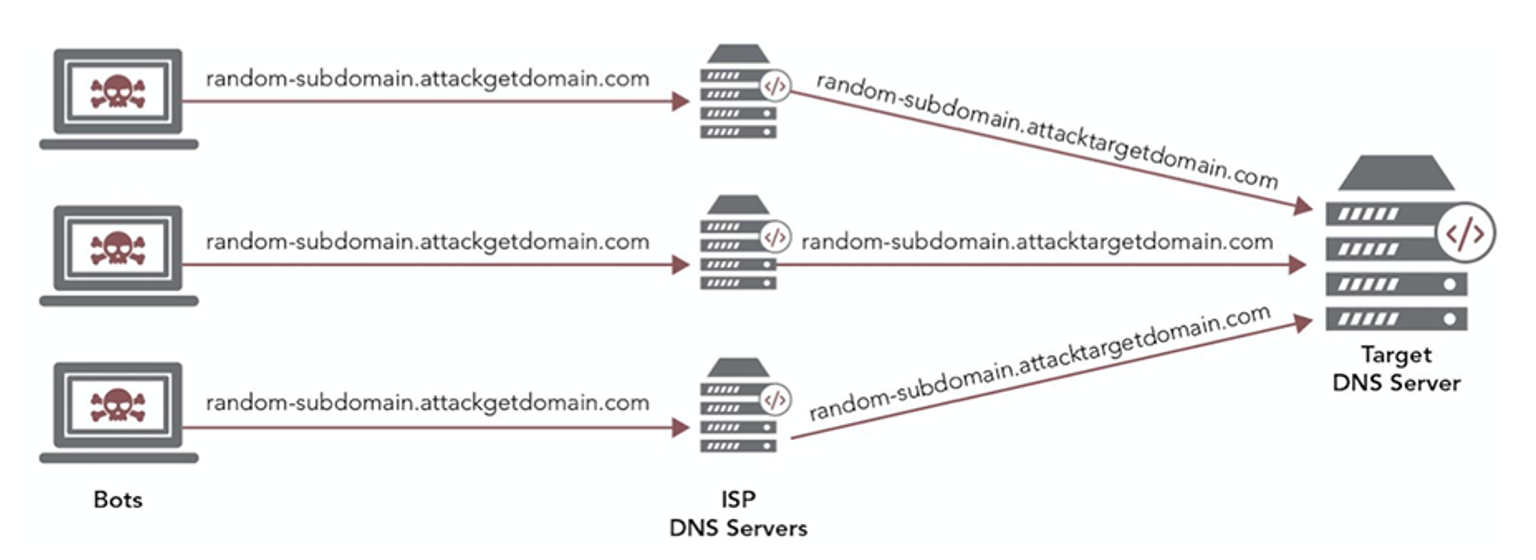

Während eines DNS-Überlastungsangriffs überschwemmen Cyberkriminelle die DNS-Infrastruktur eines Unternehmens mit einer großen Menge Random-Subdomain-Abfragen. Die Anzahl der Abfragen beläuft sich häufig auf Millionen pro Sekunde (Abbildung 5).

Ziel ist es, die Ursprungskomponenten des DNS-Infrastruktur-Stacks – dabei handelt es sich um globale Server-Load-Balancer (GSLBs), Firewalls, Nameserver usw. – mit unzulässigen Abfragen zu überfordern, so dass das System keine legitimen Abfragen von Nutzern mehr verarbeiten kann. Für diese DNS-DDoS-Angriffe auf Anwendungsebene (Layer 7) können TCP- und UDP-Pakete, die häufig kein Spoofing zum Überlasten von DNS-Servern erfordern, verwendet werden.

Einige der wichtigsten Taktiken, mit denen Cyberkriminelle Überlastungsangriffe ausführen

Einzigartige Abfragen

Der Angreifer erstellt DNS-Abfragen für nicht vorhandene oder selten aufgerufene Domainnamen. Jede Abfrage ist so konzipiert, dass sie einzigartig erscheint. Das bedeutet, dass der DNS-Server oder ein vorgeschalteter Resolver sie noch nie gesehen hat.

Keine Wiederholungen

Um der Erkennung und Abwehrmaßnahmen zu entgehen, stellt der Angreifer sicher, dass sich jede unzulässige DNS-Anfrage von den vorherigen DNS-Anfragen unterscheidet. Dadurch wird verhindert, dass vorgeschaltete Resolver die Anfrage und ihre Antwort cachen, da sie dieselbe Abfrage möglicherweise bereits kennen.

DNS-Resolver-Cache vermeiden

Durch ein ständiges Verändern der Abfragen versucht der Angreifer, Caching-Mechanismen in vorgeschalteten Resolvern zu umgehen. Mit DNS-Caching können nachfolgende Abfragen schneller beantwortet werden, indem zuvor als Antwort versendete Domainnamen und die entsprechenden IP-Adressen gespeichert werden. Wenn die Abfragen jedoch jedes Mal einzigartig sind, ist Caching zur Abwehr des Angriffs weniger effektiv.

Ein Beispiel für eine DNS-Random-Subdomain-Abfrage

Eine legitime Subdomain der Website von Akamai, www.ir.akamai.com, leitet Nutzer zur Investor-Relations-Seite weiter. Eine Abfrage wie www.randomsubdomain.akamai.com ist jedoch eine unzulässige Abfrage. Rekursive Resolver hätten keine Cache-Antwort auf eine derartige Abfrage und würden die Anfrage an den DNS-Nameserver von Akamai weiterleiten, damit dieser mit der IP-Adresse dieser nicht vorhandenen Seite antwortet. Die DNS-Server von Akamai reagieren richtigerweise mit einer NXDOMAIN-Antwort (Abbildung 6).

NXDOMAIN-Angriffe stellen eine große Herausforderung für führende Anbieter von Netzwerksicherheitslösungen dar, da sie dazu führen, dass DNS-Server ihre Ressourcen verschwenden, um nicht vorhandene Subdomains zu suchen. Diese Technik erhöht die Belastung der Ursprungs-DNS-Infrastruktur und verbraucht Netzwerkressourcen, was möglicherweise zu einer Verschlechterung der Servicebereitstellung oder sogar zu Ausfallzeiten für legitime Nutzer, die auf legitime Services zugreifen möchten, führt.

Schutz Ihrer DNS-Infrastruktur vor NXDOMAIN-Angriffen

Akamai Edge DNS bietet eine umfassende, speziell entwickelte und cloudbasierte autoritative DNS-Lösung, die die Skalierbarkeit, Sicherheit und Kapazität von Akamai Connected Cloud nutzt, um Ihre DNS-Zonen auf mehrere tausend Server auf der ganzen Welt zu verteilen.

Kunden delegieren ihre Zonenzuständigkeit an Edge DNS, indem sie Nameserver-Datensätze beim Registrar aktualisieren und dazu die von Akamai bereitgestellten Datensätze nutzen. Akamai Edge DNS bietet eine beispiellose Angriffsfläche und proaktive Sicherheitskontrollen, die selbst die größten DNS-Angriffe abwehren können, ohne die Performance, Zuverlässigkeit und Verfügbarkeit des Kunden-DNS zu beeinträchtigen.

In vielen Fällen unterhalten Unternehmen eine lokale DNS-Infrastruktur und können ihre autoritativen Zonen nicht an eine externe Cloudlösung delegieren, um sich vor verschiedenen Arten von DNS-Angriffen zu schützen. Die Gründe für solche Entscheidungen reichen von Bedenken hinsichtlich der Compliance über dynamische Konfigurationen der Ursprungsregeln für GSLB bis hin zu dem einfachen Wunsch, ihre autoritativen Zonen am Ursprung zu verwalten.

Häufig handelt es sich hierbei um eine Geschäftsentscheidung, die darauf beruht, dass ein Unternehmen möglicherweise bereits erhebliche Summen in den Aufbau einer lokalen DNS-Infrastruktur investiert hat, weshalb die Delegierung von Zonen in die Cloud zumindest kurzfristig keine wirtschaftlich tragbare Option wäre.

In bestimmten hybriden Szenarien riskiert ein Unternehmen, das einige seiner autoritativen DNS-Zonen an Edge DNS delegiert hat, die verbleibenden Zonen jedoch lieber von einem lokalen Ursprung aus bereitstellt, dass seine lokale Infrastruktur anfällig für DNS-Überlastungsangriffe ist.

Wie also können sich Unternehmen in einem dieser Szenarien vor DNS-Überlastungsangriffen schützen? Die Antwort lautet: Mit Akamai Shield NS53!

Akamai Shield NS53: Die Sicherheitslösung für lokale und hybride DNS-Infrastrukturen

Schützen Sie sich vor NXDOMAIN-Angriffen

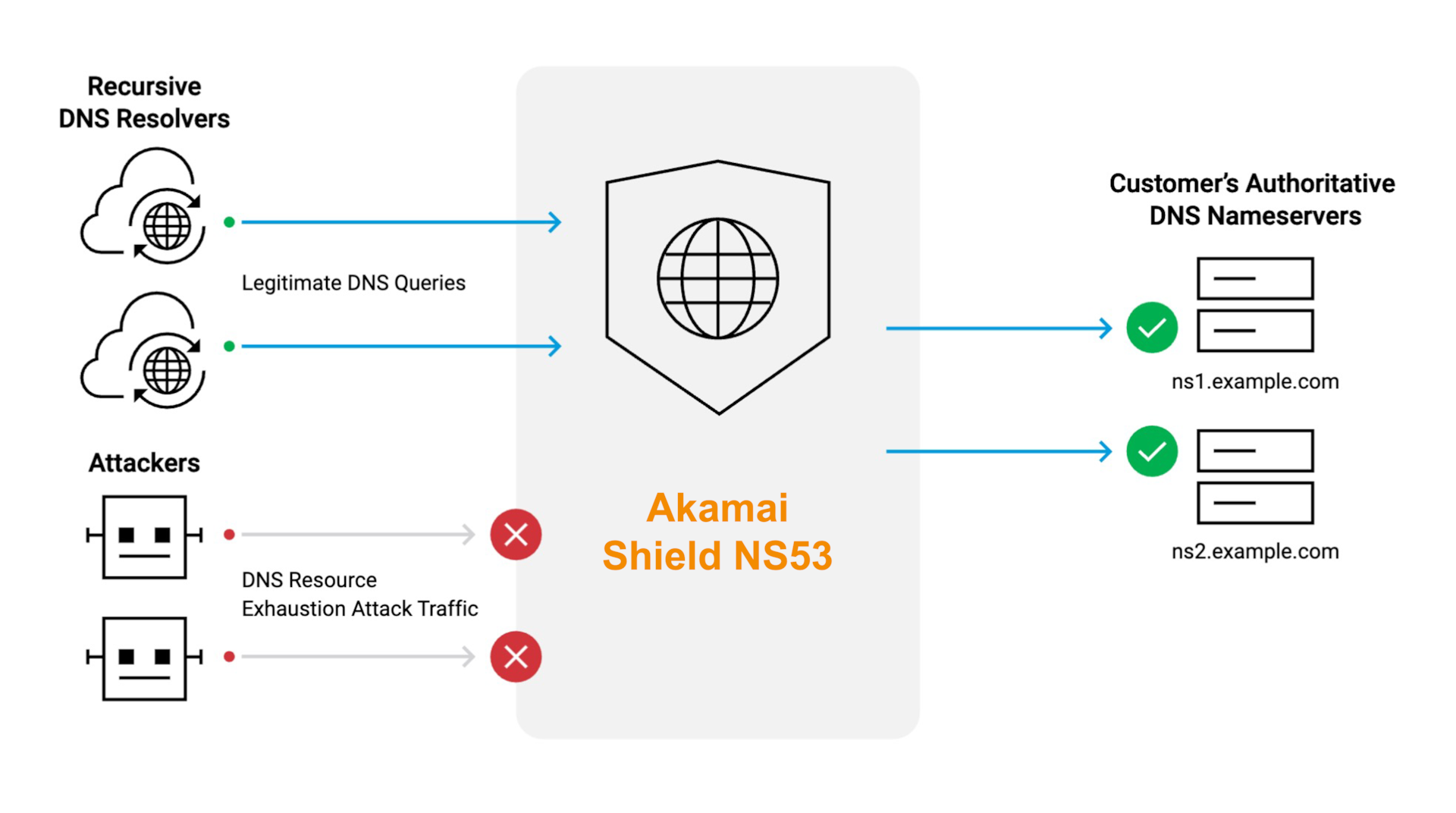

Akamai Shield NS53 ist eine bidirektionale DNS-Proxy-Lösung, die die wichtigsten Komponenten Ihrer Ursprungs-DNS-Infrastruktur vor Überlastungsangriffen schützt. Mithilfe einer intuitiven Nutzeroberfläche im Akamai Control Center können Sie die spezifischen dynamischen Sicherheitsrichtlinien Ihres Unternehmens in Echtzeit selbst konfigurieren, verwalten und durchsetzen. Unzulässige DNS-Abfragen und DNS-Flood-Angriffe werden direkt an der Edge des Akamai-Netzwerks verworfen, so dass Ihr DNS sicher, zuverlässig und verfügbar bleibt (Abbildung 7).

Optimieren Sie die Performance Ihres DNS

Shield NS53 trägt auch dazu bei, die Belastung Ihrer lokalen DNS-Infrastruktur zu verringern, indem es auf legitime Abfragen mit Antworten aus dem Zwischenspeicher reagiert und Abfragen nur dann an die Ursprungs-Nameserver weiterleitet, wenn es erforderlich ist. Darüber hinaus reduziert die Lösung Latenzzeiten und verbessert das Nutzererlebnis, indem sie auf das globale Anycast-NAMES-Netzwerk von Akamai zugreift, das aus Tausenden von Servern besteht und Nutzerabfragen vom nächstgelegenen Point of Presence aus beantwortet.

Optimieren Sie Ihre Gesamtbetriebskosten

Theoretisch können Sie Ihr DNS durch zusätzliche Kapazität vor Überlastungsangriffen schützen. Wenn Sie über mehr Ressourcen verfügen, sind größere und längere Angriffe erforderlich, um diese Ressourcen zu überlasten. Es ist jedoch offensichtlich, dass ein solcher Ansatz weder wirtschaftlich tragbar ist noch eine skalierbare technische Lösung darstellt.

Shield NS53 unterstützt Unternehmen beim Schutz der finanziellen Investitionen in ihre bestehende DNS-Infrastruktur (darunter Nameserver, GSLBs und Firewalls), indem es bereits bereitgestellte Lösungen gegen moderne Überlastungsangriffe verstärkt. Dadurch werden die Gesamtbetriebskosten gesenkt und die Rendite Ihrer Investitionen in die vorhandenen DNS-Infrastruktur maximiert.

Ein Cheat Sheet, wie Akamai Ihre digitale Infrastruktur schützen kann

Akamai bietet ein umfassendes Lösungsportfolio, um Ihre digitale Infrastruktur vor verschiedenen DDoS-Angriffen zu schützen. Sie können die folgende Tabelle als Cheat Sheet verwenden, um herauszufinden, wie Sie Ihre Sicherheitslösung(en) auf Ihre konkreten Anforderungen abstimmen.

Angriffstyp |

Empfohlene Lösungen |

|---|---|

DNS-NXDOMAIN-Angriffe |

Akamai Edge DNS, Akamai Global Traffic Management, Akamai Shield NS53 |

DNS-Angriffe durch Direktabfragen |

Edge DNS, Global Traffic Management, Shield NS53 |

DNS-Reflection- und DNS-Verstärkungs- Angriffe |

Akamai Prolexic, Akamai Network Cloud Firewall |

DNS-Quell-IP-Spoofing und DNS-TTL-Angriffe |

Edge DNS, Global Traffic Management |

DDoS-Angriffe auf Layer 3 und 4 (auf alle Ports und Protokolle) |

|

DDoS-Angriffe auf Anwendungsebene (Layer 7) ohne DNS-Komponente (nicht auf Port 53) |

Akamai App & API Protector |

Tabelle: Wie Sie Ihre Sicherheitslösung auf Ihre konkreten Anforderungen abstimmen

Fazit

Es wäre eine Untertreibung zu sagen, dass wir in einer extrem digital vernetzten Welt leben. Fast alle Aspekte unseres täglichen Lebens basieren auf digitalen Interaktionen. Einer der Eckpfeiler dieser digitalen Interaktionen ist die zugrunde liegende DNS-Infrastruktur, die das alles ermöglicht. Daher ist es für Unternehmen und Institutionen entscheidend, ihre DNS-Infrastruktur zu schützen, um ihren Kunden, Endnutzern und Mitarbeitern nahtlose digitale Erlebnisse zu bieten.

Akamai Shield NS53 ist eine neue Lösung und die perfekte Ergänzung zu Akamai Edge DNS, Akamai Prolexic und Akamai App & API Protector , um für Unternehmen und Institutionen, die auf eine zuverlässige digitale Infrastruktur angewiesen sind, um ihre Anwendungen und Nutzererlebnisse online zu betreiben, ein umfassendes Portfolio an DDoS-Sicherheitslösungen zu erstellen.

Weitere Informationen

Erfahren Sie mehr darüber, wie Akamai Shield NS53 Ihre DNS-Sicherheitsanforderungen unterstützt.