Shield NS53 protège votre infrastructure DNS d'origine contre les attaques NXDOMAIN

DNS : l'infrastructure Internet critique qui est constamment attaquée

Imaginez que vous deviez taper « 142.250.80.14 » pour rechercher les dernières actualités sur Taylor Swift, ou « 2600:1406:3a00:281::b63 » pour découvrir comment protéger et améliorer l'expérience en ligne de vos utilisateurs. Heureusement, le système de noms de domaine (DNS) mondial traduit les mots et les noms que les utilisateurs peuvent facilement retenir, comme Google et Akamai (ou Taylor Swift), en adresses IP que les ordinateurs comprennent. Cela fait du DNS un élément essentiel et fondamental de nos interactions et expériences digitales. Si les systèmes DNS d'une entreprise tombent en panne, elle disparaît du réseau.

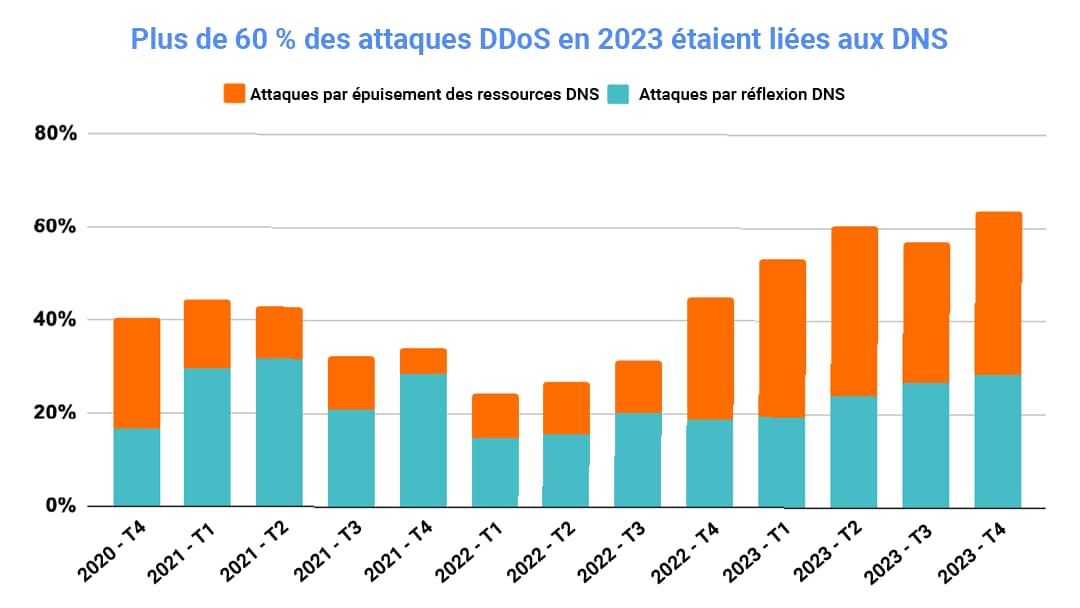

Par conséquent, il n'est pas surprenant que les cybercriminels attaquent continuellement les systèmes DNS de leurs cibles par des attaques par déni de service distribué (DDoS). Selon les données internes d'Akamai sur les menaces DDoS, plus de 64 % du total des attaques DDoS au quatrième trimestre 2023 comportaient un composant DNS (figure 1).

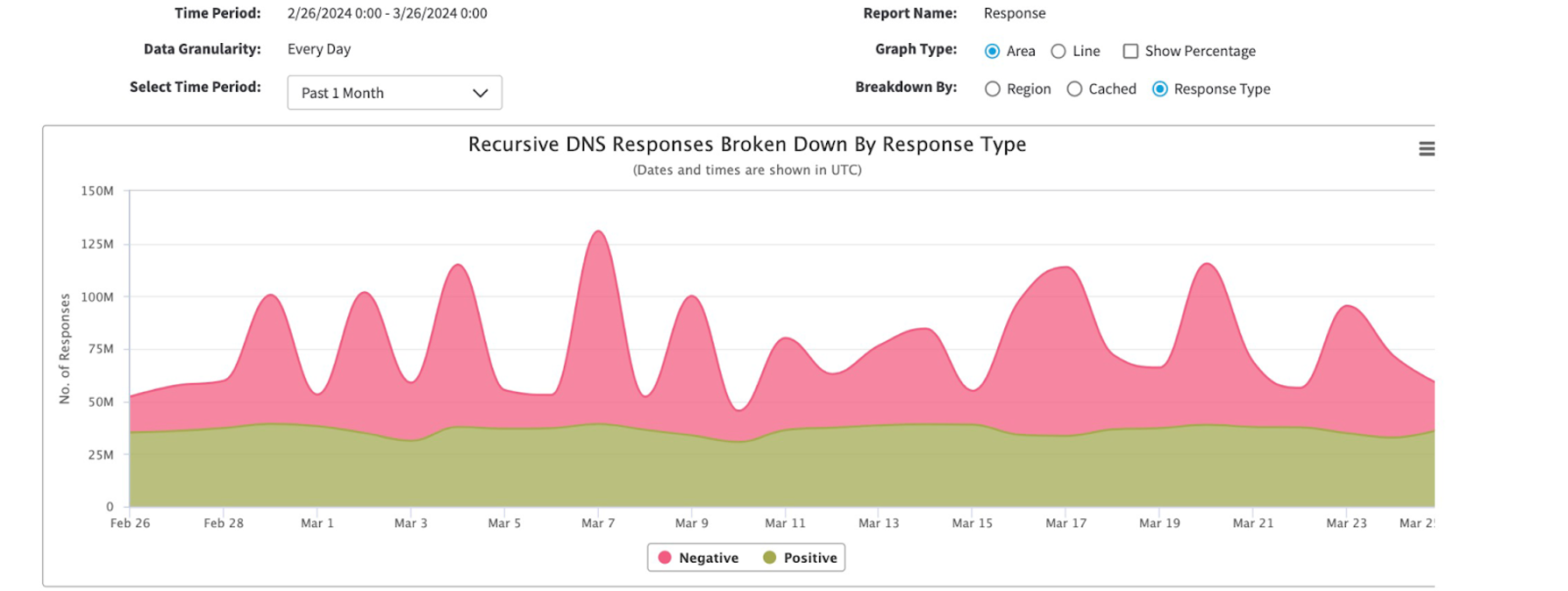

L'un de ces types d'attaque est le NXDOMAIN, ou attaque par épuisement des ressources DNS. La figure 2 montre comment l'infrastructure DNS d'une grande entreprise mondiale de services financiers a été la cible d'un trafic NXDOMAIN soutenu pendant plusieurs jours au cours du premier trimestre 2024. Akamai a bloqué l'attaque DNS en zéro seconde et a réussi à protéger l'infrastructure DNS du client contre tout impact.

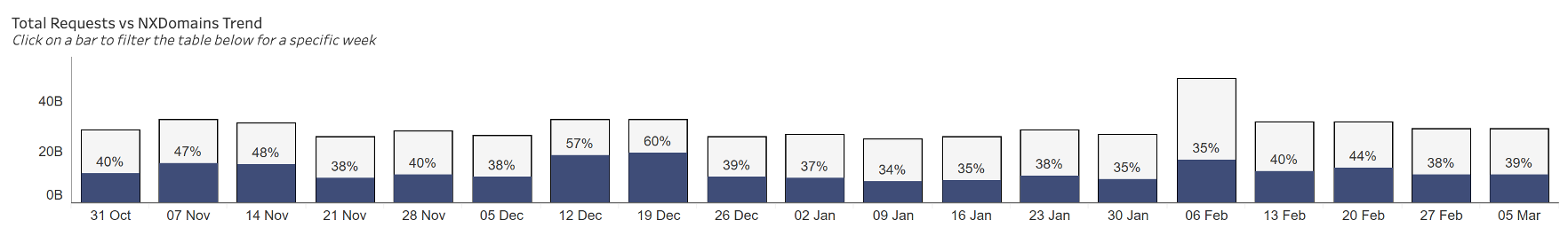

L'analyse de la tendance des requêtes DNS pour les 50 principaux clients des services financiers entre octobre 2023 et mars 2024 montre qu'en moyenne, environ 40 % des requêtes DNS traitées et bloquées par Akamai étaient des requêtes NXDOMAIN illégitimes (figure 3). Le volume des requêtes NXDOMAIN est monté jusqu'à 60 % en décembre 2023, ce qui indique une tentative des cybercriminels de neutraliser l'infrastructure DNS de ces entreprises pendant la période des fêtes de fin d'année. Akamai a réussi à déjouer ces tentatives grâce à ses solutions de sécurité DNS robustes.

La protection contre ces attaques DNS de plus en plus soutenues et nombreuses est devenue une urgence pour les entreprises et les institutions gouvernementales qui cherchent à offrir une expérience digitale fluide à leurs clients, utilisateurs finaux et employés.

Anatomie d'une attaque typique par épuisement des ressources DNS

Les attaques par épuisement des ressources DNS sont également appelées « attaques NXDOMAIN », « attaques par sous-domaine pseudo-aléatoire (PRSD) », attaques de type « Water Torture » et « attaques par inondation », pour ne citer que quelques exemples. Avant de voir comment les cybercriminels conçoivent ce type d'attaque, revenons sur le fonctionnement habituel du DNS pour bien comprendre les différentes appellations couramment utilisées.

Une journée dans la vie du DNS

Lorsqu'une personne saisit une adresse Web (un nom de domaine), comme www.akamai.com/, ou un nom de sous-domaine, comme www.ir.akamai.com (pour la page des relations avec les investisseurs), dans la barre d'adresse universelle (URL) de son navigateur, les étapes de la figure 4 se déroulent en coulisses.

Requête client |

→ ← |

Résolveur récursif DNS (souvent fourni par les FAI) |

→ ← |

Serveur de noms TLD (domaine de premier niveau) du DNS |

→ ← |

Serveur de noms de domaine de référence d'une entreprise |

Figure 4 : Étapes se déroulant en coulisses lorsqu'une adresse Web est saisie dans une barre d'URL.

Les résolveurs récursifs DNS répondent souvent aux requêtes des utilisateurs à partir de leur cache de réponses précédentes. Si aucune réponse du cache n'est disponible, la demande est transmise au serveur de noms de domaine de référence d'origine. Si le serveur de noms ne peut pas répondre à une adresse IP pour une requête DNS spécifique, il renvoie une réponse « NXDOMAIN » ou « domaine inexistant » au résolveur.

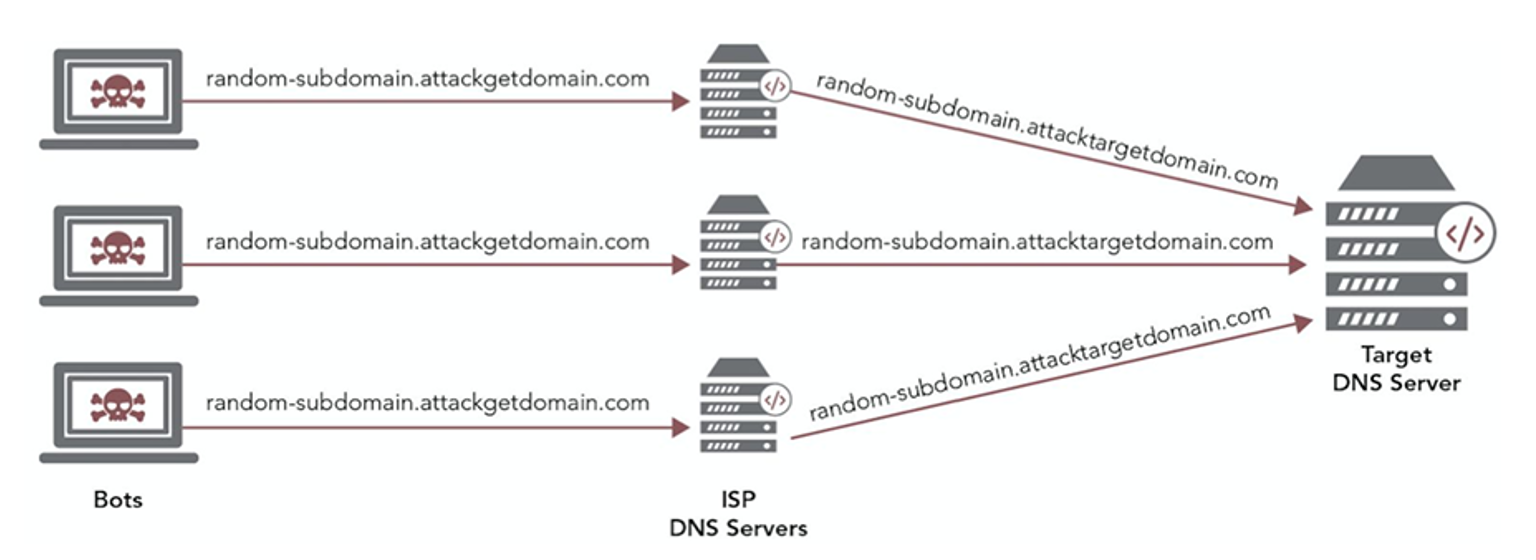

Lors d'une attaque par épuisement des ressources DNS, les cybercriminels inondent l'infrastructure DNS d'une organisation d'un volume important de requêtes de sous-domaines aléatoires, atteignant souvent des millions de requêtes par seconde (figure 5).

L'objectif est de submerger les composants d'origine de la pile d'infrastructure DNS, à savoir les répartiteurs de charge pour serveurs globaux (GSLB), les pare-feu, les serveurs de noms, etc., de requêtes illégitimes, de sorte que le système ne puisse pas répondre aux requêtes légitimes des utilisateurs. Ces attaques DDoS de la couche applicative du DNS (couche 7) peuvent utiliser des paquets TCP et UDP, et n'ont la plupart du temps pas besoin d'usurper le système pour saturer les serveurs DNS.

Sélectionnez les principales tactiques utilisées par les cybercriminels pour lancer des attaques par épuisement des ressources

Requêtes uniques

L'attaquant crée des requêtes DNS pour des noms de domaine inexistants ou rarement consultés. Chaque requête est conçue pour paraître unique, ce qui signifie que le serveur DNS ou le résolveur en amont ne l'a jamais vue.

Aucune répétition

Pour éviter la détection et les mesures d'atténuation, l'attaquant s'assure que chaque requête DNS illégitime diffère des requêtes DNS précédentes. Cela empêche les résolveurs en amont de mettre en cache la demande et sa réponse, car ils n'ont peut-être jamais rencontré la même requête auparavant.

Éviter le cache du résolveur DNS

En modifiant constamment les requêtes, l'attaquant cherche à contourner les mécanismes de mise en cache des résolveurs en amont. La mise en cache DNS permet de résoudre plus rapidement les requêtes suivantes en stockant les noms de domaine précédemment résolus et les adresses IP correspondantes. Cependant, si les requêtes sont uniques à chaque fois, la mise en cache devient moins efficace pour atténuer l'attaque.

Exemple de requête DNS de sous-domaine aléatoire

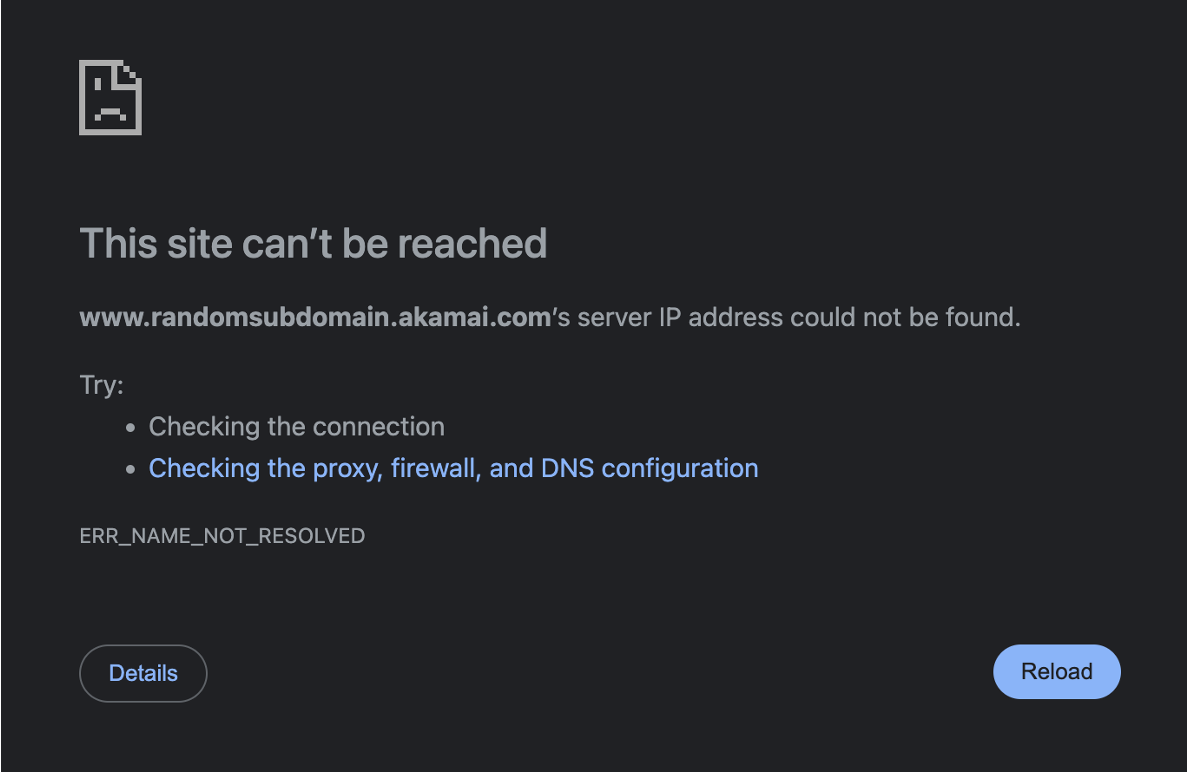

Le sous-domaine légitime du site Web d'Akamai www.ir.akamai.com dirige les utilisateurs vers la page des relations avec les investisseurs. Cependant, une requête comme www.randomsubdomain.akamai.com est illégitime. En l'absence de réponse du cache pour une telle requête, les résolveurs récursifs transmettent la demande au serveur de noms DNS d'Akamai pour répondre à l'adresse IP de cette page inexistante. Comme il se doit, les serveurs DNS d'Akamai répondent par une réponse NXDOMAIN (figure 6).

Les attaques NXDOMAIN représentent un défi majeur pour les responsables de la sécurité des réseaux, car elles obligent les serveurs DNS à utiliser leurs ressources pour rechercher des sous-domaines inexistants. Cette technique augmente considérablement la charge sur l'infrastructure DNS d'origine et consomme les ressources du réseau, ce qui peut dégrader le service, voire le rendre indisponible pour les utilisateurs légitimes qui tentent d'accéder à des services légitimes.

Protéger votre infrastructure DNS des attaques NXDOMAIN

Akamai Edge DNS offre une solution DNS complète dans le cloud, spécialement conçue pour lutter contre ce type d'attaques, qui tire parti de l'évolutivité, de la sécurité et de la capacité du Akamai Connected Cloud pour répartir vos zones DNS sur plusieurs milliers de serveurs dans le monde entier.

Les clients délèguent l'autorité de leur zone à Edge DNS en mettant à jour les enregistrements des serveurs de noms auprès du bureau d'enregistrement et en utilisant ceux fournis par Akamai. Akamai Edge DNS offre une surface d'attaque inégalée et des contrôles de sécurité proactifs qui permettent de contrer les attaques DNS les plus importantes sans affecter les performances, la fiabilité et la disponibilité du DNS d'un client.

Dans de nombreux cas, les entreprises conservent une infrastructure DNS sur site et ne peuvent pas déléguer leurs zones de référence à une solution cloud externe pour se protéger contre divers types d'attaques DNS. Les raisons de ces préférences vont des préoccupations de conformité aux configurations dynamiques sur les GSLB d'origine, en passant par le simple désir de gérer leurs zones de référence sur place.

Souvent, cette décision est due au fait que l'entreprise a réalisé de lourds investissements dans la construction d'une infrastructure DNS sur site. Par conséquent, déléguer des zones au cloud ne serait pas une option financièrement viable, du moins à court terme.

Dans certains scénarios hybrides, une organisation qui a délégué certaines de ses zones DNS de référence à Edge DNS, mais qui préfère gérer les zones restantes via son serveur d'origine sur site, rend son infrastructure sur site vulnérable aux attaques par épuisement des ressources DNS.

Alors, comment une organisation peut-elle se protéger contre les attaques par épuisement des ressources DNS dans l'un de ces scénarios ? C'est là qu'intervient Akamai Shield NS53 !

Akamai Shield NS53 : protection tout-en-un pour les infrastructures DNS sur site et hybrides

Protégez-vous des attaques NXDOMAIN

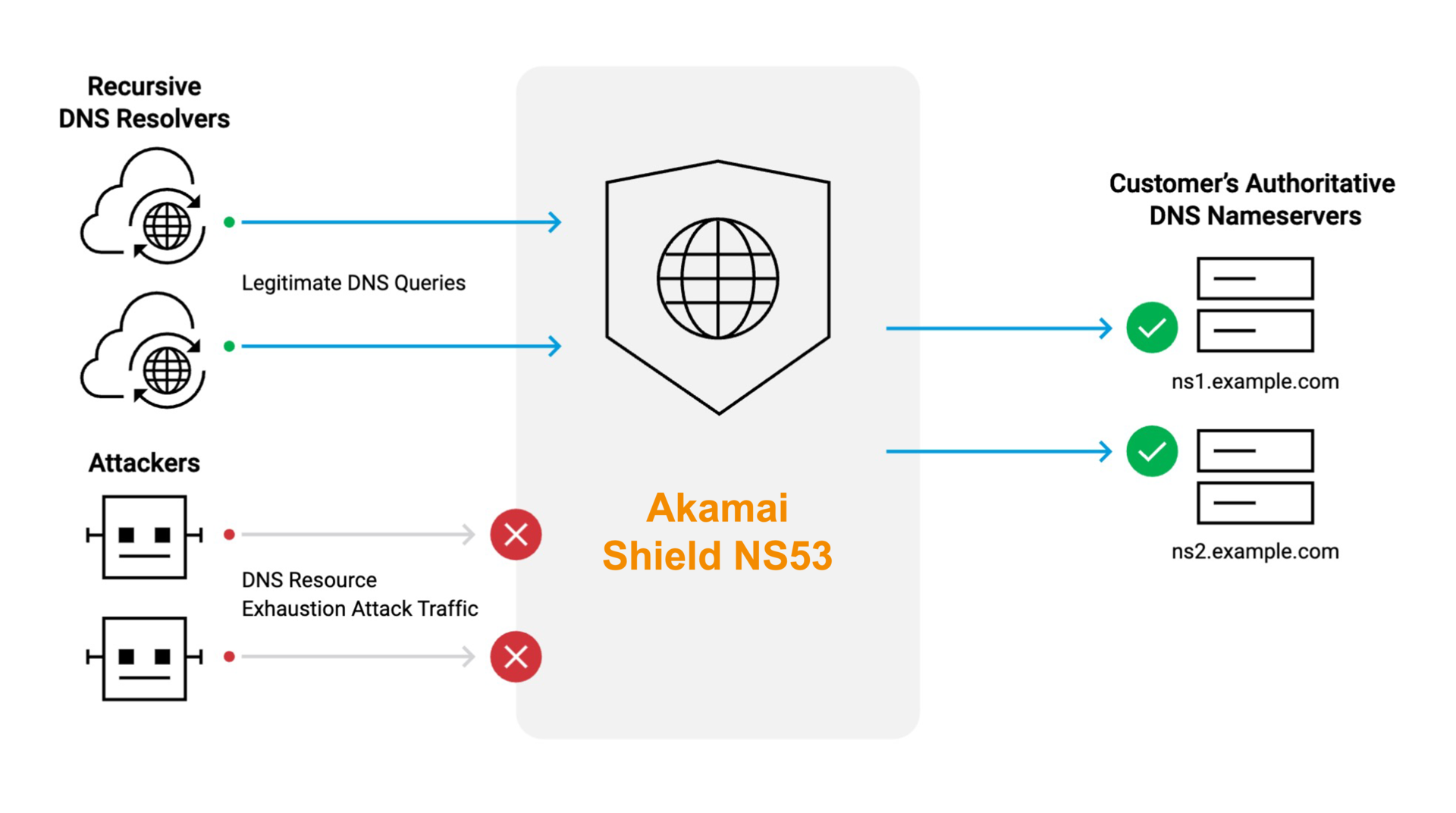

Akamai Shield NS53 est une solution de proxy DNS bidirectionnel qui protège les composants clés de votre infrastructure DNS d'origine contre les attaques par épuisement de ressources. Grâce à l'interface utilisateur intuitive de l'Akamai Control Center, vous pouvez vous-même configurer, administrer, gérer et appliquer en temps réel les stratégies de sécurité dynamiques de votre organisation. Les requêtes DNS illégitimes et les flux d'attaques DNS sont éliminés à la périphérie du réseau Akamai, ce qui garantit la sécurité, la fiabilité et la disponibilité de votre DNS (figure 7).

Optimisez les performances de votre DNS

Shield NS53 contribue également à alléger la charge sur votre infrastructure DNS sur site en répondant aux requêtes légitimes à partir du cache et en transmettant les requêtes aux serveurs de noms d'origine uniquement en cas de besoin. De plus, cette solution réduit la latence et améliore l'expérience des utilisateurs en accédant au réseau mondial Anycast NAMES d'Akamai, constitué de milliers de serveurs, afin de répondre aux requêtes des utilisateurs depuis le point de présence le plus proche.

Optimisez votre coût total de possession

En théorie, vous pouvez protéger votre DNS contre les attaques par épuisement des ressources en augmentant sa capacité. Si vous disposez de plus de ressources, il faudra des attaques plus importantes et plus longues pour épuiser ces ressources. Cependant, il est évident qu'une telle approche n'est ni financièrement viable, ni une solution technique évolutive.

Shield NS53 aide les organisations à protéger leur investissement financier dans leur infrastructure DNS existante, y compris les serveurs de noms, les GSLB et les pare-feu, en renforçant les solutions déjà déployées contre les attaques actuelles par épuisement de ressources, ce qui réduit le coût total de possession et maximise le retour sur investissement de l'infrastructure DNS existante.

Fiche récapitulative sur la façon dont Akamai peut protéger votre infrastructure digitale

Akamai propose un éventail complet de solutions pour protéger votre infrastructure digitale contre diverses attaques DDoS. Utilisez le tableau suivant pour adapter vos solutions de sécurité à vos besoins spécifiques.

Type d'attaque |

Solutions recommandées |

|---|---|

Attaques DNS NXDOMAIN |

Akamai Edge DNS, Akamai Global Traffic Management, Akamai Shield NS53 |

Attaques DNS par requêtes directes |

Edge DNS, Global Traffic Management, Shield NS53 |

Attaques par réflexion DNS et amplification DNS |

Akamai Prolexic, Akamai Network Cloud Firewall |

Usurpation de l'adresse IP source du DNS et attaques du TTL du DNS |

Edge DNS, Global Traffic Management |

Attaques DDoS de couche 3 et 4 (sur tous les ports et protocoles) |

|

Attaques DDoS de couche applicative (couche 7) non liées au DNS (pas sur le port 53) |

Akamai App & API Protector |

Tableau : comment adapter votre solution de sécurité à vos besoins spécifiques

Conclusion

C'est un euphémisme de dire que nous vivons dans un monde digital incroyablement connecté. Les interactions digitales font partie intégrante de notre vie quotidienne. L'une des pierres angulaires de ces interactions est l'infrastructure DNS sous-jacente qui rend tout cela possible. Il est donc absolument essentiel que les entreprises et les institutions protègent leur infrastructure DNS afin d'offrir des expériences digitales fluides à leurs clients, utilisateurs finaux et employés.

Akamai Shield NS53 est une nouvelle solution qui complète à la perfection Akamai Edge DNS, Akamai Prolexicet Akamai App & API Protector pour créer une gamme complète de solutions de protection DDoS pour les entreprises et les institutions qui exigent une infrastructure digitale fiable afin de faire fonctionner leurs applications et d'offrir des expériences en ligne de qualité à leurs utilisateurs.

En savoir plus

Découvrez comment Akamai Shield NS53 peut vous aider à répondre à vos besoins en matière de sécurité DNS.