Shield NS53 protegge l'infrastruttura DNS di origine dagli attacchi NXDOMAIN

DNS: l'infrastruttura critica di Internet costantemente sotto attacco

Immaginate di aver digitato nel browser "142.250.80.14" per cercare su Internet le ultime informazioni sui concerti di Taylor Swift o "2600:1406:3a00:281::b63" per sapere come potete proteggervi e potenziare le online experience dei vostri utenti. Fortunatamente, il DNS (Domain Name System) globale converte le parole e i nomi che l'uomo può ricordare facilmente, come Google e Akamai (o Taylor Swift), in indirizzi IP comprensibili dai computer. Questa caratteristica rende il DNS un componente critico e fondamentale per le nostre experience e interazioni digitali. Se i sistemi DNS di un'azienda si bloccano, lo stesso succede anche alla loro presenza online.

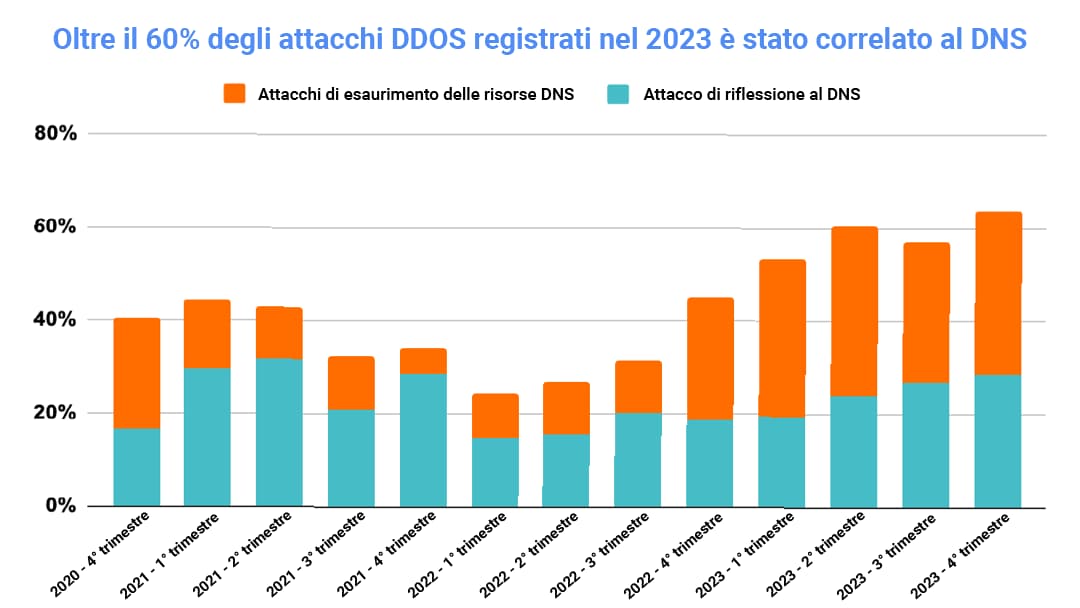

Pertanto, probabilmente non sorprende che i criminali informatici prendano continuamente di mira i sistemi DNS delle loro vittime con attacchi DDoS (Distributed Denial-of-Service). Secondo l'intelligence sulle minacce DDoS interna di Akamai, oltre il 64% degli attacchi DDoS registrati in totale nel quarto trimestre del 2023 ha presentato un componente DNS (Figura 1).

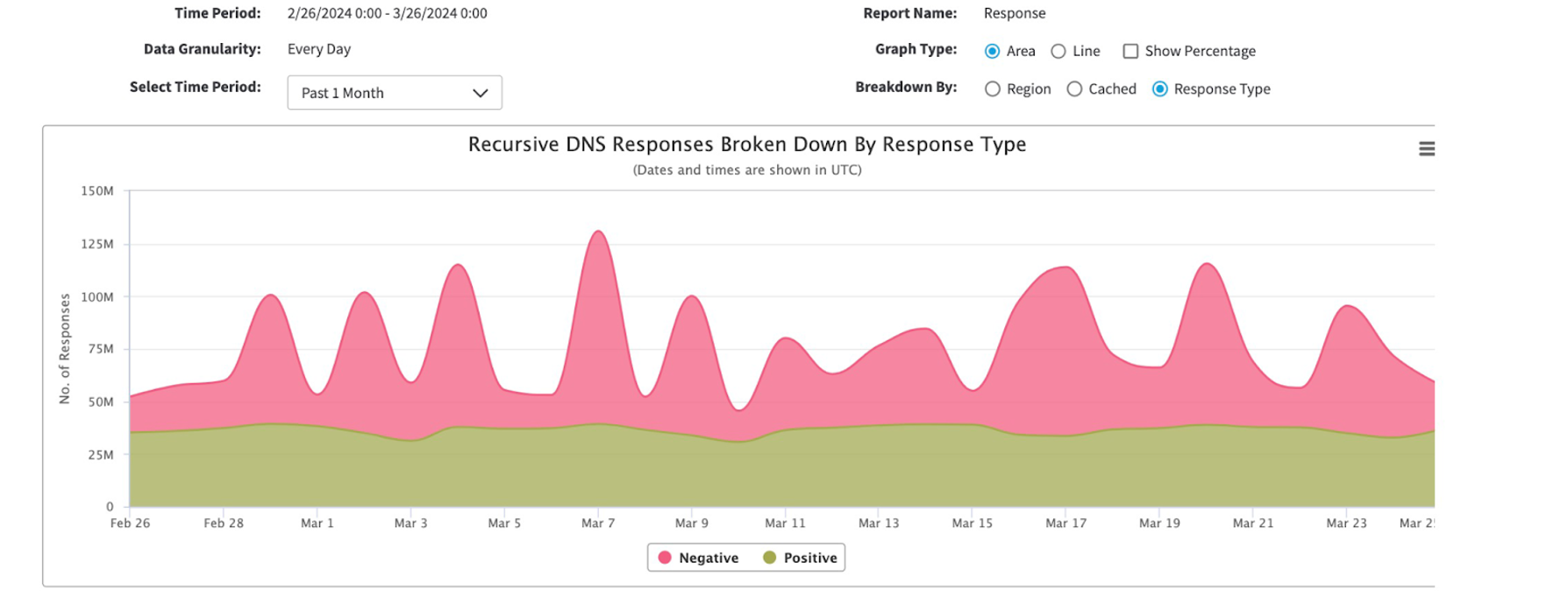

Un attacco di questo tipo è l'attacco NXDOMAIN o attacco di esaurimento delle risorse DNS. La Figura 2 mostra come l'infrastruttura DNS di un'importante società di servizi finanziari globale sia stata presa di mira per diversi giorni da un sostenuto traffico NXDOMAIN nel primo trimestre del 2024. Akamai ha bloccato immediatamente l'attacco DNS e ha protetto efficacemente l'infrastruttura DNS del cliente da qualsiasi tipo di impatto.

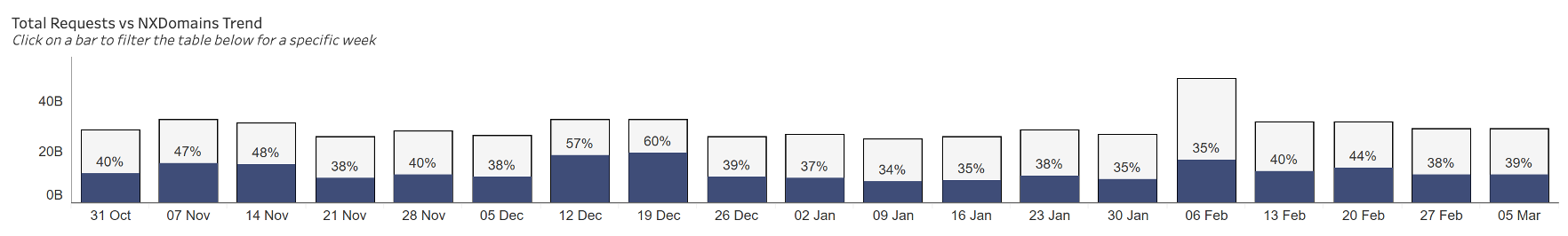

Analizzando le tendenze nelle richieste DNS effettuate dai clienti dei primi 50 servizi finanziari da ottobre 2023 a marzo 2024, è emerso che, in media, circa il 40% delle richieste DNS elaborate e bloccate da Akamai era costituito da query NXDOMAIN illegittime (Figura 3). Il volume delle query NXDOMAIN ha raggiunto una percentuale pari al 60% a dicembre 2023 a indicare un tentativo compiuto dai criminali informatici di far crollare l'infrastruttura DNS di queste aziende durante il periodo natalizio. Akamai è riuscita a contrastare questi tentativi con le sue solide soluzioni per la sicurezza del DNS.

La protezione da attacchi al DNS sostenuti e in continuo aumento è diventata una priorità urgente per aziende e istituzioni governative che mirano a fornire un'eccellente experience digitale per i loro clienti, utenti finali e dipendenti.

Anatomia di un tipico attacco di esaurimento delle risorse DNS

Gli attacchi di esaurimento delle risorse DNS sono noti comunemente con tanti altri nomi, come attacchi NXDOMAIN, attacchi di sottodominio pseudocasuale (PRSD), attacchi DNS Water Torture e attacchi flood al DNS. Prima di passare ad una descrizione approfondita di come i criminali informatici progettano questo tipo di attacco per dare senso ai vari nomi sia comuni che tecnici, ricordiamo come funziona solitamente un sistema DNS.

Un giorno nella vita del DNS

Quando si digita un indirizzo web (o un nome di dominio), come https://www.akamai.com/it/, o un nome di sottodominio, come www.ir.akamai.com (per la pagina Relazioni con gli investitori), nella barra URL (Uniform Resource Locator) del browser, i passaggi riportati nella Figura 4 si verificano dietro le quinte.

Query del client |

→ ← |

Resolver DNS ricorsivo (spesso fornito dagli ISP) |

→ ← |

Server dei nomi TLD (Top-Level Domain) DNS |

→ ← |

Server dei nomi del dominio autoritativo di un'azienda |

Figura 4. Passaggi che si verificano dietro le quinte quando si digita un indirizzo web in una barra URL.

I resolver DNS ricorsivi, spesso, rispondono alle query degli utenti utilizzando risposte precedenti memorizzate nella loro cache. Se non sono disponibili risposte precedenti memorizzate nella cache, la richiesta viene inoltrata al server dei nomi del dominio autoritativo di origine. Se il server dei nomi non riesce a rispondere con un indirizzo IP ad una particolare richiesta DNS, restituisce una risposta del tipo "NXDOMAIN" o "Dominio non esistente" al resolver.

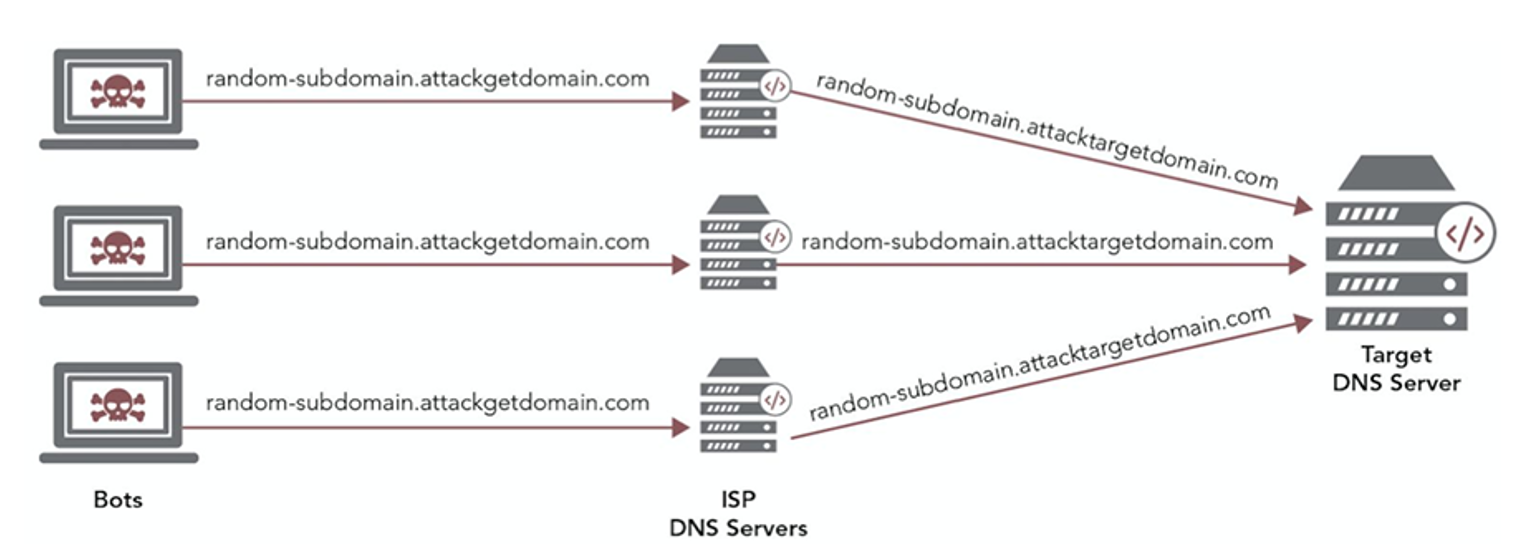

Durante un attacco di esaurimento delle risorse DNS, i criminali informatici "inondano" l'infrastruttura DNS con un elevato volume di query di sottodominio casuali, spesso arrivando a milioni di query al secondo (Figura 5).

Lo scopo è sovraccaricare i componenti di origine dell'infrastruttura DNS (strumenti per il bilanciamento del carico del server globale (GSLB), firewall, server dei nomi, ecc.) con query illegittime in modo da impedire al sistema di gestire le query legittime provenienti dagli utenti. Questi attacchi DNS DDoS a livello di applicazione (livello 7) possono usare pacchetti TCP e UDP, che spesso non richiedono strumenti di spoofing per esaurire le risorse dei server DNS.

Principali tattiche utilizzate dai criminali informatici per sferrare gli attacchi di esaurimento delle risorse

Query univoche

Il criminale crea query DNS per nomi di dominio non esistenti o a cui si accede raramente. Ogni query viene concepita per sembrare univoca a indicare che il server DNS o un resolver upstream non l'ha mai vista prima.

Nessuna ripetizione

Per evitare il rilevamento e la mitigazione, il criminale garantisce che ciascuna richiesta DNS illegittima sia diversa dalle precedenti richieste DNS. In tal modo, i resolver upstream non possono memorizzare nella cache la richiesta e la relativa risposta perché non hanno mai incontrato prima la stessa query.

Evitare la cache del resolver DNS

Cambiando costantemente le query, il criminale mira a bypassare i meccanismi di memorizzazione nella cache dei resolver upstream. La memorizzazione nella cache del DNS aiuta a risolvere le query successive più rapidamente memorizzando i nomi di dominio risolti in precedenza e i corrispondenti indirizzi IP. Tuttavia, se le query sono ogni volta univoche, la memorizzazione nella cache diventa meno efficace nella mitigazione dell'attacco.

Esempio di una query DNS del sottodominio casuale

Un sottodominio legittimo del sito web di Akamai, www.ir.akamai.com , indirizza gli utenti alla pagina Relazioni con gli investitori. Tuttavia, una query del tipo www.randomsubdomain.akamai.com è una query illegittima. I resolver ricorsivi, non disponendo di alcuna risposta nella cache per una query di questo tipo, non invieranno la richiesta al server dei nomi DNS di Akamai per rispondere all'indirizzo IP di questa pagina inesistente. Come dovrebbero fare di solito, i server DNS di Akamai forniscono una risposta NXDOMAIN (Figura 6).

Gli attacchi NXDOMAIN costituiscono un problema significativo per i responsabili della sicurezza di rete perché forzano i server DNS a utilizzare le loro risorse per cercare sottodomini inesistenti. Questa tecnica aumenta il carico di lavoro per l'infrastruttura DNS di origine e utilizza le risorse di rete, causando potenzialmente un peggioramento dei servizi o, persino, problemi di downtime per gli utenti legittimi che cercano di accedere a servizi legittimi.

Protezione dell'infrastruttura DNS dagli attacchi NXDOMAIN

Akamai Edge DNS offre una soluzione di DNS autoritativo completa, personalizzata e basata sul cloud che utilizza la portata, la sicurezza e la capacità di Akamai Connected Cloud per distribuire le zone DNS nelle migliaia di server in tutto il mondo.

I clienti delegano la loro autorità di zona alla soluzione Edge DNS aggiornando i record del server dei nomi sul registrar e utilizzando i dati forniti da Akamai. Akamai Edge DNS fornisce eccellenti controlli proattivi per la sicurezza e la superficie di attacco in grado di mitigare anche i più vasti attacchi DNS senza influire sulle performance, sull'affidabilità e sulla disponibilità del DNS del cliente.

In molti casi, le organizzazioni mantengono l'infrastruttura DNS on-premise e non possono delegare le loro zone autoritative ad una soluzione cloud esterna per proteggersi da vari tipi di attacchi DNS . I motivi di queste preferenze variano da problemi di conformità alle configurazioni dinamiche sui GSLB di origine fino alla semplice intenzione di gestire le proprie zone autoritative sull'origine.

Spesso, si tratta di una decisione aziendale basata sul fatto che un'azienda potrebbe aver già investito consistenti capitali nella creazione di un'infrastruttura DNS on-premise; pertanto, delegare le zone al cloud potrebbe non essere un'opzione finanziariamente sostenibile, almeno nell'immediato futuro.

In alcuni ambienti ibridi, un'organizzazione che ha delegato alcune zone del DNS autoritativo alla soluzione Edge DNS, ma che preferisce gestire le zone rimanenti da un'origine on-premise, lascia l'infrastruttura on-premise vulnerabile agli attacchi di esaurimento delle risorse DNS.

In che modo quindi un'organizzazione che si trova in queste situazioni può proteggersi dagli attacchi di esaurimento delle risorse DNS? Ma con Akamai Shield NS53!

Akamai Shield NS53: una protezione completa per le infrastrutture DNS on-premise e ibride

La protezione dagli attacchi NXDOMAIN

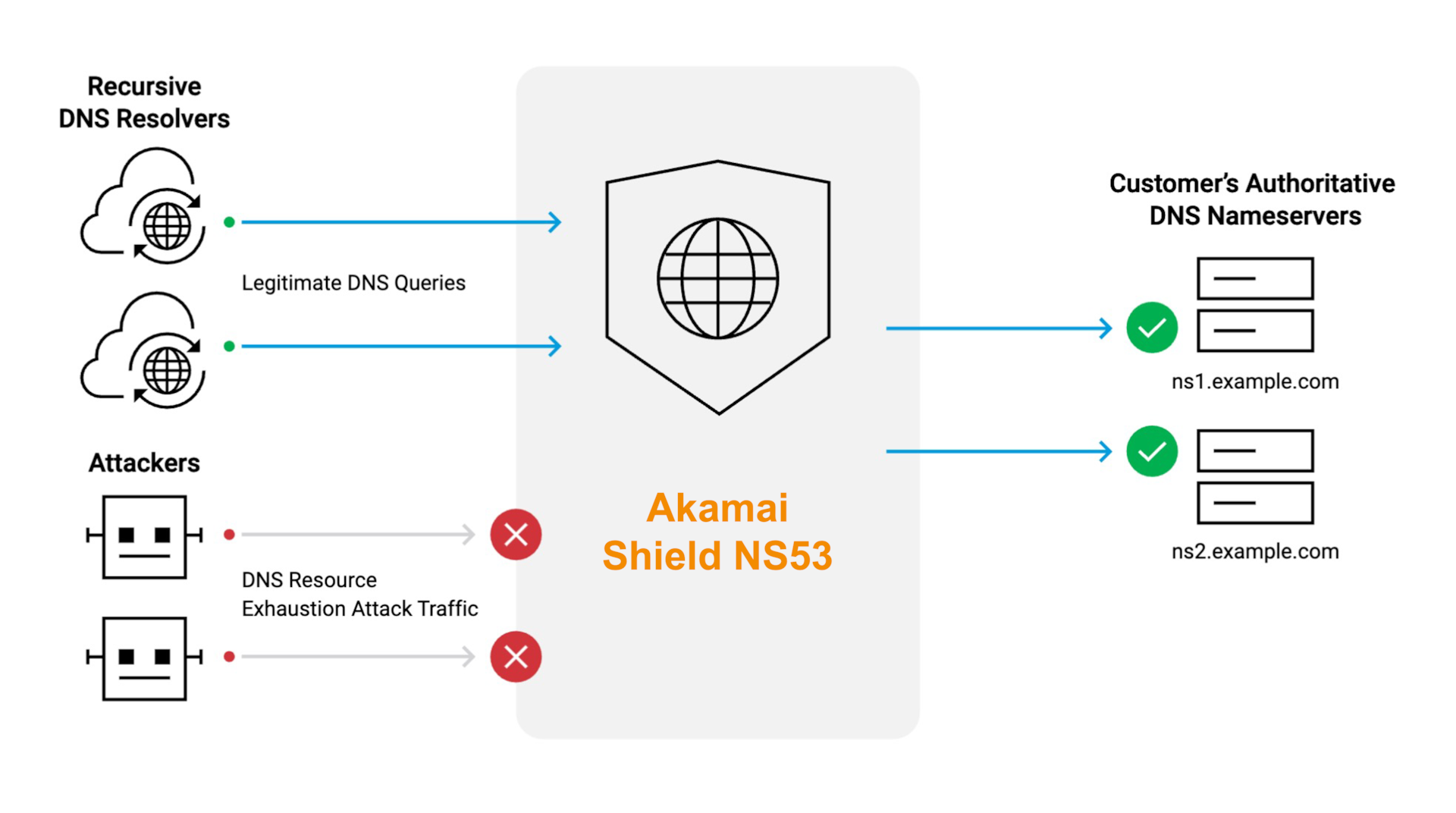

Akamai Shield NS53 è una soluzione proxy DNS bidirezionale che protegge i principali componenti dell'infrastruttura DNS di origine dagli attacchi di esaurimento delle risorse. Utilizzando un'intuitiva interfaccia utente su Akamai Control Center, potete configurare autonomamente, amministrare, gestire e applicare specifiche policy di sicurezza dinamiche della vostra organizzazione in tempo reale. Le query DNS illegittime e i flood DNS vengono interrotti sull'edge della rete di Akamai, consentendo di mantenere il DNS sicuro, affidabile e disponibile (Figura 7).

Ottimizzazione delle performance del DNS

Shield NS53 aiuta anche ad alleggerire il carico di lavoro che grava sull'infrastruttura DNS on-premise rispondendo alle query legittime dalla cache e inoltrando le query ai server dei nomi di origine solo se necessario. Inoltre, la soluzione riduce la latenza e migliora le user experience accedendo alla rete NAMES Anycast di Akamai distribuita globalmente, che è costituita da migliaia di server, per rispondere alle query degli utenti dal PoP più vicino.

Ottimizzazione del costo totale di proprietà

In teoria, potete proteggere il sistema DNS dagli attacchi di esaurimento delle risorse con una maggiore capacità. Se disponete di più risorse, gli attacchi dovranno essere più vasti e lunghi per esaurirle. Tuttavia, è abbastanza evidente che un tale approccio non è una soluzione tecnica finanziariamente sostenibile né scalabile.

Shield NS53 aiuta le organizzazioni a proteggere gli investimenti finanziari che hanno effettuato nella loro infrastruttura DNS esistente, inclusi server dei nomi, GSLB e firewall, rafforzando le soluzioni già implementate per consentire di proteggersi meglio dai moderni attacchi di esaurimento delle risorse, abbassando così il costo totale di proprietà e massimizzando il ritorno sugli investimenti effettuati nell'infrastruttura DNS esistente.

Una scheda di riferimento su come Akamai può proteggere la vostra infrastruttura digitale

Akamai offre una gamma completa di soluzioni utili per proteggere la vostra infrastruttura digitale da vari attacchi DDoS. Potete usare la tabella seguente come scheda di riferimento per personalizzare le soluzioni per la sicurezza in base alle vostre specifiche esigenze.

Tipo di attacco |

Soluzioni consigliate |

|---|---|

Attacchi NXDOMAIN al DNS |

Akamai Edge DNS, Akamai Global Traffic Management, Akamai Shield NS53 |

Attacchi con query dirette al DNS |

Edge DNS, Global Traffic Management, Shield NS53 |

Attacchi di riflessione DNS e amplificazione DNS |

Akamai Prolexic, Akamai Network Cloud Firewall |

Attacchi di spoofing dell'IP di origine e TTL DNS |

Edge DNS, Global Traffic Management |

Attacchi DDoS di livello 3 e 4 (su tutte le porte e tutti i protocolli) |

|

Attacchi DDoS a livello di applicazione (livello 7) non correlati al DNS (non sulla porta 53) |

Akamai App & API Protector |

Tabella: come potete personalizzare la vostra soluzione per la sicurezza in base alle vostre specifiche esigenze

Conclusione

Dire che viviamo in un mondo incredibilmente connesso in modo digitale significa sminuire la situazione. Quasi tutti gli aspetti della nostra vita quotidiana sono basati sulle interazioni digitali. Uno dei pilastri fondamentali di queste interazioni digitali è rappresentato dall'infrastruttura DNS sottostante che rende possibile tutto ciò. Ecco perché è assolutamente fondamentale per le aziende e le istituzioni proteggere la loro infrastruttura DNS in modo da offrire eccellenti experience digitali ai loro clienti, utenti finali e dipendenti.

Akamai Shield NS53 è una nuova soluzione che si integra perfettamente con Akamai Edge DNS, Akamai Prolexice Akamai App & API Protector per creare una gamma completa di soluzioni per la protezione dagli attacchi DDoS per le aziende e le istituzioni che si basano su un'affidabile infrastruttura digitale allo scopo di ottimizzare le loro applicazioni e user experience online.

Ulteriori informazioni

Scoprite ulteriori informazioni sul modo con cui Akamai Shield NS53 può aiutarvi a soddisfare le vostre esigenze di sicurezza del DNS.