絶え間なく進化する DDoS 攻撃

脅威の状況は絶え間なく進化し、最新の分散型サービス妨害(DDoS)攻撃は、12 年前や 10 年前はもちろん、5 年前と比較しても、同じものとは思えないほど変化しています。急速に変わる攻撃ベクトルや 記録的規模の攻撃 に対する防御は、オンラインインフラを保護するために不可欠です。しかし、適切なリソース、専門知識、またはテクノロジーを持たないセキュリティチームにとって、これはとてつもなく困難な課題となります。

DDoS 攻撃の過去と現在

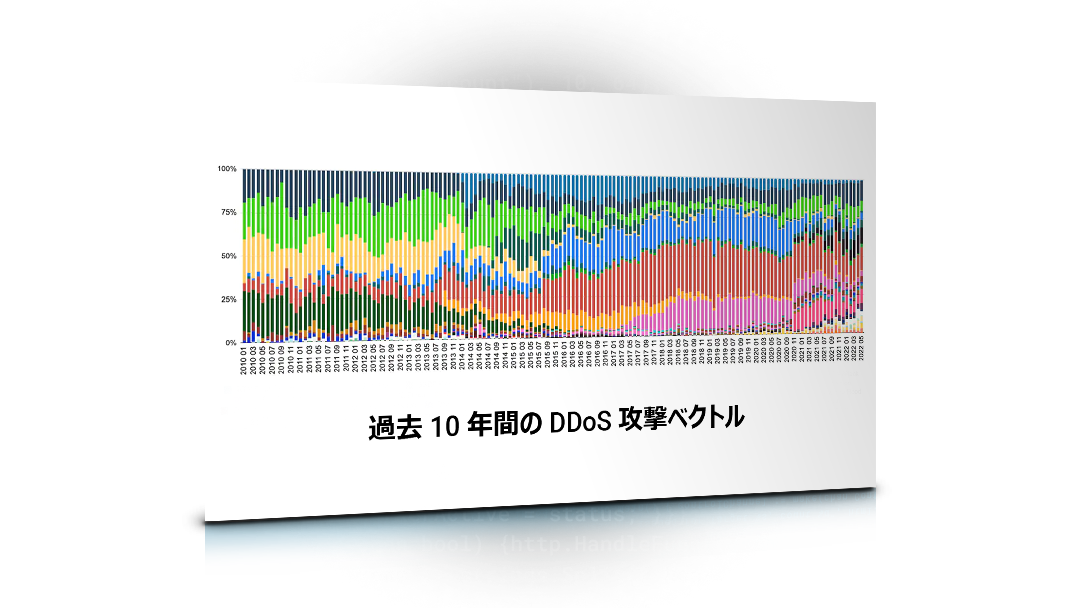

図 1 は、50 を超える攻撃ベクトルについて、過去 10 年間のアクティビティを示したものです。この図から DDoS が複雑化していることが分かります。

4 つの注目点:

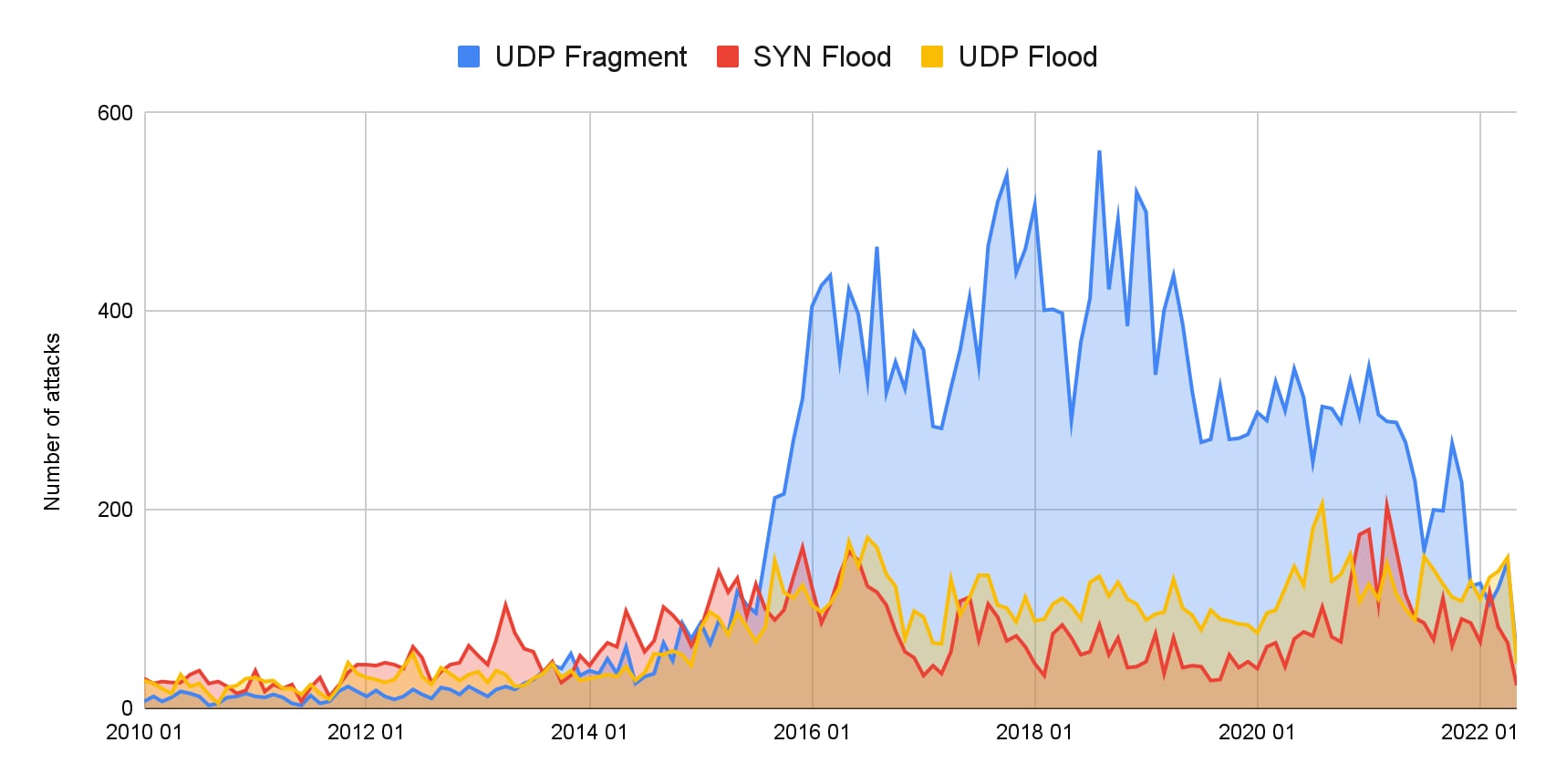

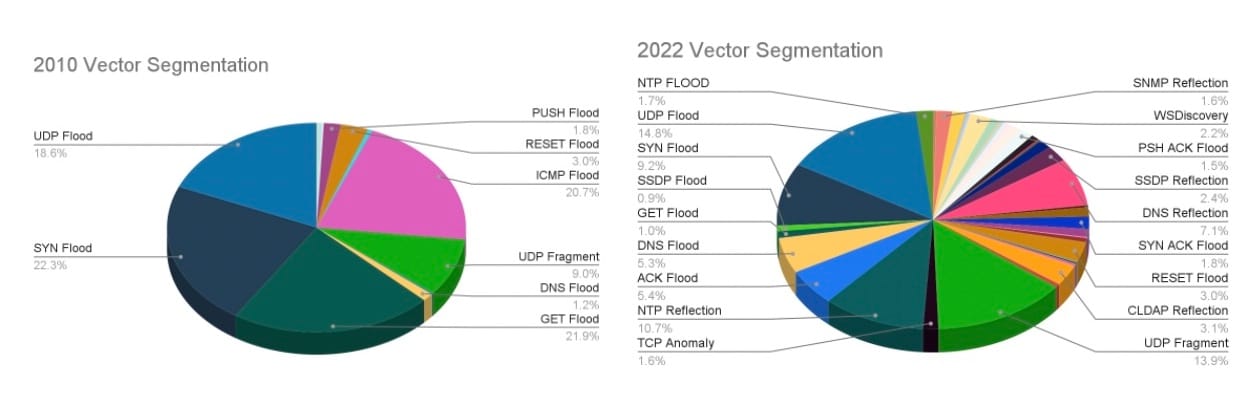

1.持続性の高い攻撃ベクトルは、UDP フラッド、SYN フラッド、UDP フラグメンテーションです。これらは、シンプルで信頼性が高いことから、Akamai Prolexic の開始当初から存続しています(図 2)。今も実際に観察され、他のベクトルと併用されることもよくあります。

Fig. 2: UDP floods, SYN floods, and UDP fragmentation continue to be seen in force

Fig. 2: UDP floods, SYN floods, and UDP fragmentation continue to be seen in force

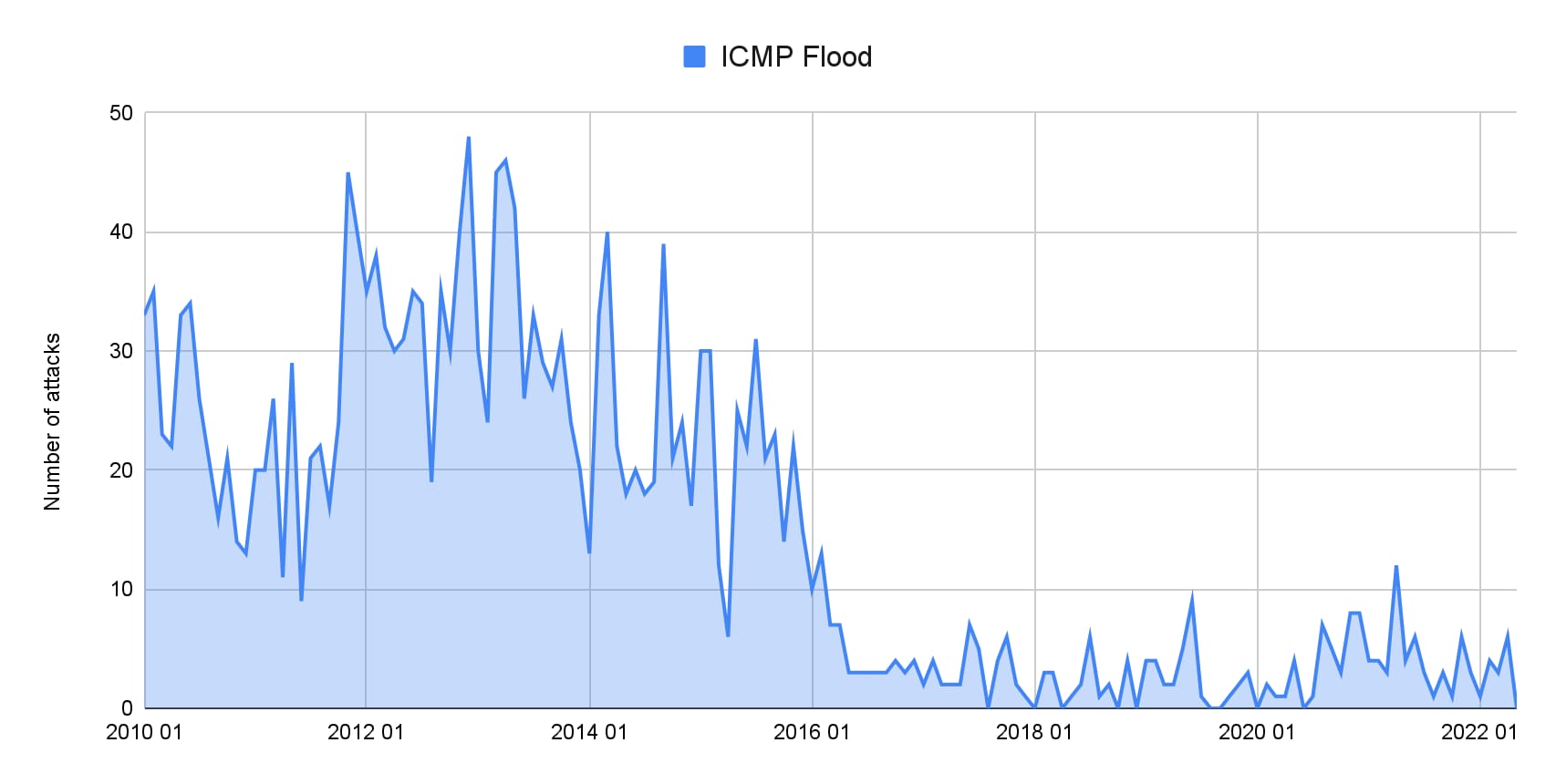

2.かつて隆盛を誇っていた攻撃ベクトルのなかには、人気が衰えたものもあります。簡単にアクセスできる DDoS ベクトルとしてよく使用されていた ICMP フラッドは、増幅とリフレクションを可能にする他のベクトルと比べて勢いがありません(図 3)。Akamai が観察した ICMP のみの攻撃は、過去最大規模のものでもわずか 28 Gbps でした。このような ping は積み重なることもありますが、平均的な ICMP 攻撃はわずか 1.5 Gbps にすぎません。 現在はかろうじて存在している状況で、他のベクトルと並行して使用されることがほとんどです。すべての ICMP 攻撃で、平均 2 つの追加ベクトルが使用されています。

Fig. 3: ICMP attacks are no longer as popular as they once were

Fig. 3: ICMP attacks are no longer as popular as they once were

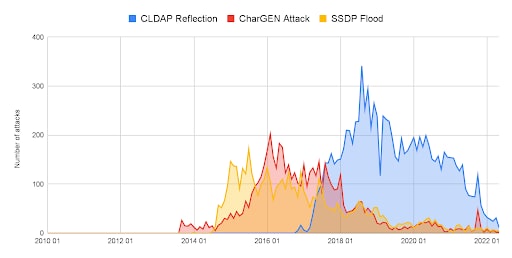

3.出現し、注目されるようになり、最終的に消えていった攻撃は他にもあります。CharGEN 攻撃と SSDP フラッドの数は 2015 年から 2018 年にかけて増加しましたが、今はほとんど観察されません。これは、より効果的なリフレクターが利用可能になったことや、このような悪用可能なプロトコルを使用する脆弱なサーバーが減少したことが一因と考えられます。

4.さらに、2016 年後半に登場し、2018 年にはトップ 5 の攻撃ベクトルにまで昇りつめた CLDAP リフレクションは、フィルタリング手法の改善や、新しいリフレクターの減少、コスト効率の高い新たな攻撃ベクトルへの攻撃者の嗜好の変化などによって減少し、DDoS ツールキットから消えつつあります(図 4)。

Fig. 4: CharGEN attacks, SSDP floods, and CLDAP reflections are rarely seen today

Fig. 4: CharGEN attacks, SSDP floods, and CLDAP reflections are rarely seen today

結論

上記の 4 つのポイントから考えて、DDoS の脅威が急速に進化していることは間違いありません。図 5 に示されているように、2010 年にはトップ 5 の攻撃ベクトルが 全攻撃の 90% を占めていましたが、現在は 55% にすぎません。 この変化は、最新の DDoS ツールキットの高度化だけでなく、急増する脅威ライブラリを防御するセキュリティチームが大きなプレッシャーにさらされていることを物語っています。

Fig. 5: Comparison of vector segmentation by year

Fig. 5: Comparison of vector segmentation by year

生物学やビジネスにおいては、うまく適応した身体的特性や効果的な製品戦略など、最適に機能するものが存続し、繁栄します。同様に、最小コストで最大の効果をもたらす攻撃ベクトルは必ず人気が高まり、他のベクトルよりも長く使用されます。攻撃者は、混乱を最大化しコスト効率を高める新たなツールを絶えず模索しています。

2022 年前半には、DDoS の進化の方向性を垣間見せるような新たな 2 つの新しい攻撃ベクトルが当社のプラットフォームで初めてヒットした際に観察されました。一方は潜在的な増幅率が 65 倍、もう一方は 42 億倍という驚異的な増幅率を示しています。これらの新たな攻撃ベクトルの普及や存続を最終的に決定づける要因は何でしょうか。

新たな DDoS 脅威の詳細

上記の疑問の答えを得るため、これらの脅威を調べてみます。

PhoneHome:新たなリフレクション/増幅 DDoS ベクトルであり、潜在的な増幅率は過去最高の 4,294,967,296:1 です。このベクトルは複数の DDoS 攻撃で観察されています。

潜在力:大きく増幅される可能性があります。1 つの小さなインバウンドパケットから膨大なアウトバウンド攻撃を開始できます。

制約:アタックサーフェスが限られています。悪用される恐れがあるマシンは 2,600 台であり、輻輳はこれらのマシンの接続とパワー、さらに攻撃者のリクルート力の範囲内に抑えられる可能性があります。

TCP ミドルボックスリフレクション: この新しい増幅ベクトルは、企業や国家のファイアウォールなど、ミドルボックスを悪用することで、被害者に対するトラフィックをリフレクトします。

潜在力:リフレクターとして利用される可能性のあるミドルボックスはどこにでも存在し、 ShadowServer の調査によると、1,880 万 IP を超えています。この攻撃に対して脆弱なサービスは、そのほとんどが本質的に強力であり、主要な接続ハブにアクセスできます。

制約:増幅率は 65 倍でごく平凡な値ですが、上限は簡単にはわかりません。現在、攻撃者は利用可能なリフレクターをカタログ化し、それらを一斉に悪用できる確実な方法をテストしている可能性があります。単一のコマンド & コントロールから応答パケットをトリガーする要求を生成する場合は限界がありますが、ボットネットからリフレクターへの要求を生成すれば、記録的な規模に拡大する可能性があります。

上記のベクトルのいずれも、今後注目を集めたり、最高記録に到達したりするかどうかはわかりません。確かに言えるのは、進化は今後も続き、ネットワークには次世代の脅威が訪れるということです。

進化する脅威に遅れることなく対応するために

DDoS 脅威の継続的なイノベーションによって組織は常にリスクにさらされ、最新の攻撃に対する徹底した防御の必要性が叫ばれています。DDoS 関連のダウンタイムの脅威を軽減し、攻撃者を排除するために、以下についてご検討ください。

重要なサブネットと IP スペースを調べて、それらに緩和制御が適用されていることを確認します。

DDoS セキュリティ制御を防御の第一層である「常時」緩和体制に組み入れ、緊急インテグレーションシナリオを回避し、インシデント対応者の負担を軽減します。実績に裏付けられた信頼できるクラウドベースプロバイダーを利用していない場合は、すぐに探してください。

予防的にインシデント対応チームを集め、ランブックとインシデント対応計画を最新の状態に維持します。たとえば、致命的なイベントに対処するためのプレイブックはありますか?そのプレイブック内の連絡先は更新されていますか?今は使われていない技術資産や、すでに退職した人が参照されているプレイブックは役に立ちません。

その他のヘルプと DDoS 関連リソース

現在 DDoS 攻撃または脅迫を受けている場合は、 Akamai DDoS ホットライン(1-877-425-2624)にご連絡ください。すぐにサポートいたします。あるいは、 こちらから カスタム脅威ブリーフィングをお申込みください。

技術的な詳細情報や DDoS 関連のその他のリソースについては、以下のブログ投稿と資料をご覧ください。

このブログは Max Gebhardt と共同執筆したものです。