A evolução inexorável dos ataques DDoS

Os ataques distribuídos de negação de serviço (DDoS) modernos são praticamente irreconhecíveis quando comparados aos ataques de 12, 10 ou até mesmo 5 anos atrás, por causa da constante inovação no cenário de ameaças. Defender-se rapidamente contra novos vetores e ataques recordes é crucial para proteger a infraestrutura online, mas pode ser um desafio assustador para equipes de segurança que não têm os recursos, a experiência ou a tecnologia adequadas.

Comparando os ataques DDoS de ontem com os de hoje

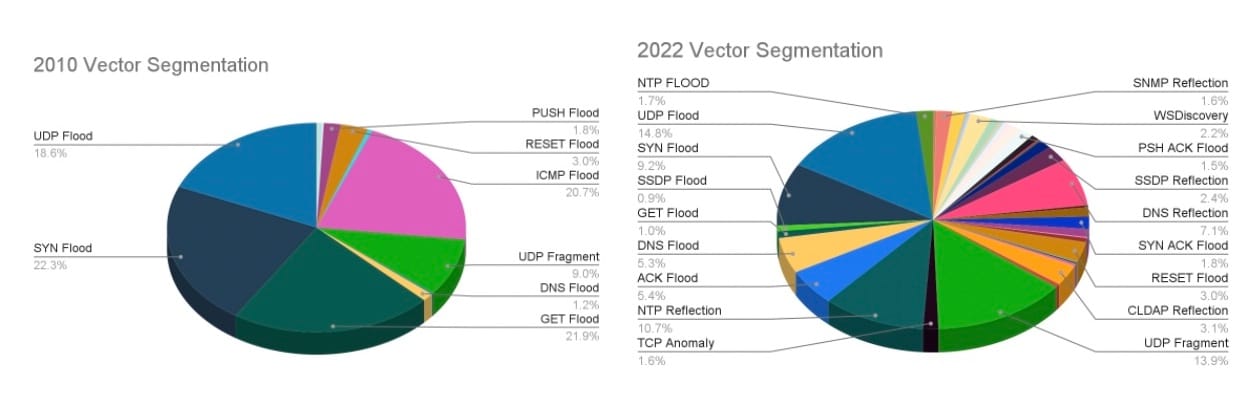

A Figura 1 descreve a atividade de mais de 50 vetores de ataque na última década e sintetiza a crescente complexidade do DDoS.

Quatro manchetes notáveis se destacam:

1. O prêmio para persistência de vetor vai para: inundações UDP, inundações SYN e fragmentação UDP, que existem desde o início do Akamai Prolexic em virtude da simplicidade e da confiabilidade (Figura 2). Eles continuam sendo vistos em peso, muitas vezes ao lado de outros vetores.

Fig. 2: UDP floods, SYN floods, and UDP fragmentation continue to be seen in force

Fig. 2: UDP floods, SYN floods, and UDP fragmentation continue to be seen in force

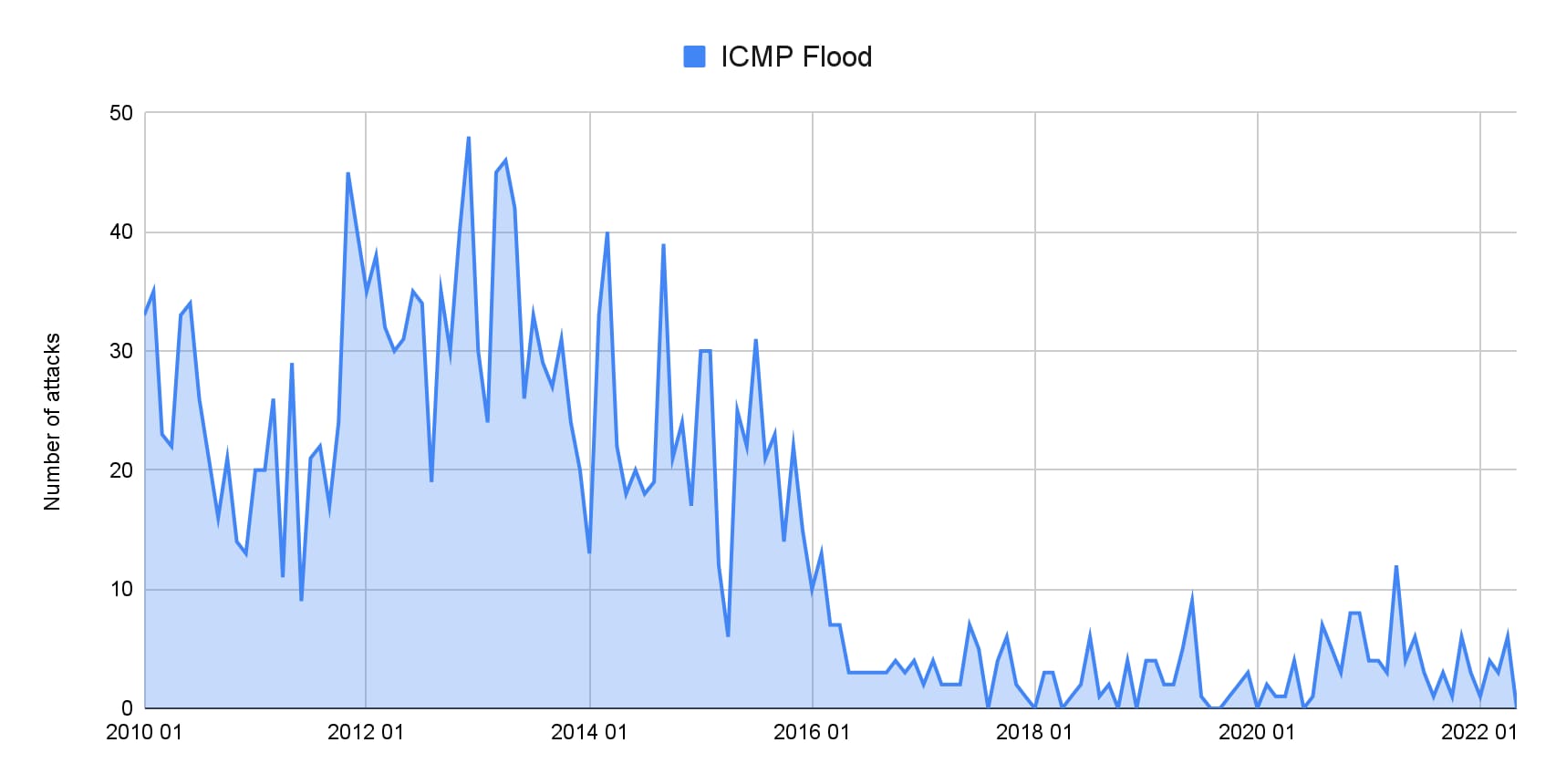

2. Alguns vetores que antes eram proeminentes caíram em desuso: inundações ICMP, que eram populares como um vetor DDoS de fácil acesso, não são tão fortes quanto outros vetores que permitem amplificação e reflexão (Figura 3). Nosso maior ataque somente ICMP foi de apenas 28 gbps. Esses pings podem se somar, mas o ataque ICMP médio é de apenas 1,5 gbps, o que é muito pouco hoje, e eles são quase exclusivamente usados junto com outros vetores. Em todos os ataques ICMP, há uma média de dois vetores adicionais.

Fig. 3: ICMP attacks are no longer as popular as they once were

Fig. 3: ICMP attacks are no longer as popular as they once were

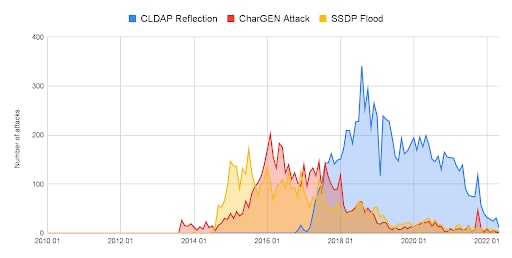

3. Outros ataques ressurgiram e ganharam destaque, apenas para fracassar. O número de ataques de CharGEN e inundações SSDP cresceu entre 2015 e 2018, mas raramente são observados hoje. Isso provavelmente se deve, em parte, a refletores mais disponíveis, bem como a menos servidores expostos que usam esses protocolos exploráveis.

4. Além disso, o uso da reflexão CLDAP, que surgiu no final de 2016 e alcançou o auge em 2018 como um dos cinco principais vetores, pode estar desaparecendo do kit de ferramentas de DDoS em resposta a práticas de filtragem aprimoradas, diminuindo refletores novos e mudando as preferências do invasor para vetores mais recentes e mais econômicos (Figura 4).

Fig. 4: CharGEN attacks, SSDP floods, and CLDAP reflections are rarely seen today

Fig. 4: CharGEN attacks, SSDP floods, and CLDAP reflections are rarely seen today

A conclusão

A conclusão inequívoca dessas quatro percepções é que a ameaça de DDoS está evoluindo rapidamente. Como mostrado na Figura 5, os cinco principais vetores em 2010 representaram 90% de todos os ataques, enquanto os cinco principais de hoje representaram apenas 55% de todos os ataques. Essa mudança ressalta não apenas a crescente sofisticação do moderno kit de ferramentas de DDoS, mas também a imensa pressão sobre as equipes de segurança para se defender contra uma crescente biblioteca de ameaças.

Fig. 5: Comparison of vector segmentation by year

Fig. 5: Comparison of vector segmentation by year

Na biologia e nos negócios, o que funciona melhor, seja uma característica física bem adaptada ou uma estratégia de produto eficaz, continua vivo e se prolifera. Da mesma forma, vetores de ataque que geram o máximo impacto pelo menor custo, invariavelmente aumentarão a popularidade e superarão seus pares. Os invasores estão constantemente buscando novas ferramentas para maximizar a interrupção e melhorar a eficiência dos custos.

No primeiro semestre de 2022, observamos a direção evolutiva do DDoS quando dois novos vetores ameaçadores chegaram à nossa plataforma pela primeira vez. Um deles ostentava um potencial de amplificação de 65, o outro de 4,2 bilhões. Então, quais fatores determinarão, em última análise, a prevalência e a sobrevivência desses novos vetores de ataque?

Uma análise mais detalhada das novas ameaças de DDoS de hoje

Para responder, vamos examinar as ameaças em questão:

PhoneHome: Um novo vetor DDoS de reflexão/amplificação com uma taxa de amplificação potencial recorde de 4.294.967.296:1, foi observado lançando vários ataques DDoS.

Potencial: Há potencial para uma enorme amplificação: um único pacote pequeno de entrada pode iniciar imensos ataques de saída.

Limitações: Superfície de ataque limitada: Com 2.600 destes habilitados, o congestionamento pode ser contido nas conexões e potência dessas máquinas, e a capacidade dos agentes mal-intencionados de recrutá-las.

TCP Middlebox Reflection: Esse novo vetor de amplificação ataca middleboxes, como firewalls corporativos e nacionais, para refletir o tráfego contra uma vítima.

Potencial: As middleboxes que são refletores potenciais aqui são onipresentes, medindo mais de 18,8 milhões de IPs de acordo com a pesquisa da ShadowServer. Muitos desses serviços expostos são, por natureza, poderosos e têm acesso aos principais hubs de conexão.

Limitações: Apesar do fator de amplificação aqui ser um pedestre 65, os limites superiores não são prontamente aparentes. Agora, os invasores conseguem catalogar os refletores disponíveis e testar como atacar de forma confiável em massa. Embora a geração de solicitações para acionar os pacotes de resposta de um único comando e controle possa ser limitante, a geração de solicitações de um botnet para os refletores pode aumentar o tamanho de novos recordes.

Não sabemos se um dos vetores acima ganhará destaque ou estabelecerá novas máximas. O que podemos dizer com certeza é que o caminho da evolução continuará e haverá uma próxima geração de ameaças nas redes.

Recomendações para acompanhar o ritmo de evolução das ameaças

A inovação contínua no cenário de ameaças de DDoS sujeita as organizações a riscos constantes e destaca a necessidade de proteção intransigente contra os mais recentes ataques. Para reduzir a ameaça de tempo de inatividade associado ao DDoS e despistar os agentes mal-intencionados, considere fazer o seguinte:

Revise as sub-redes cruciais e os espaços de IP e assegure que eles tenham controles de atenuação em vigor.

Implante controles de segurança DDoS em uma postura de atenuação "sempre ativa" como uma primeira camada de defesa, para evitar um cenário de integração de emergência e para reduzir a carga sobre os responsáveis pela resposta a incidentes. Se você não tem um provedor baseado em nuvem confiável e comprovado, obtenha um agora.

Reúna proativamente uma equipe de resposta a crises e garanta que os runbooks e os planos de resposta a incidentes estejam atualizados. Por exemplo, você tem um manual para lidar com eventos catastróficos