L'evoluzione implacabile degli attacchi DDoS

I moderni attacchi DDoS (Distributed Denial-of-Service) sono praticamente irriconoscibili rispetto a quelli di 12, 10 o perfino 5 anni fa, a causa delle costanti innovazioni nel panorama delle minacce. La difesa da vettori di attacco in rapida evoluzione e dagli attacchi record è cruciale per la protezione dell'infrastruttura online, ma può essere una sfida ardua per i team di sicurezza che mancano delle risorse, delle competenze o della tecnologia giuste.

Confronto tra gli attacchi DDoS di ieri e quelli di oggi

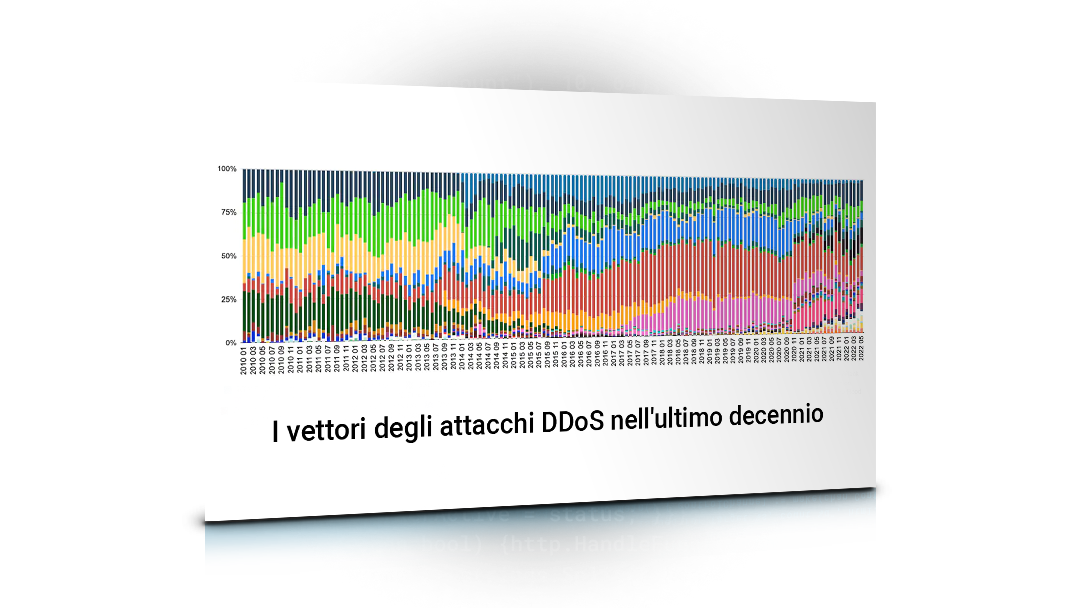

La figura 1 raffigura l'attività di più di 50 vettori di attacco nell'ultimo decennio e racchiude la crescente complessità degli attacchi DDoS.

Risaltano quattro elementi importanti:

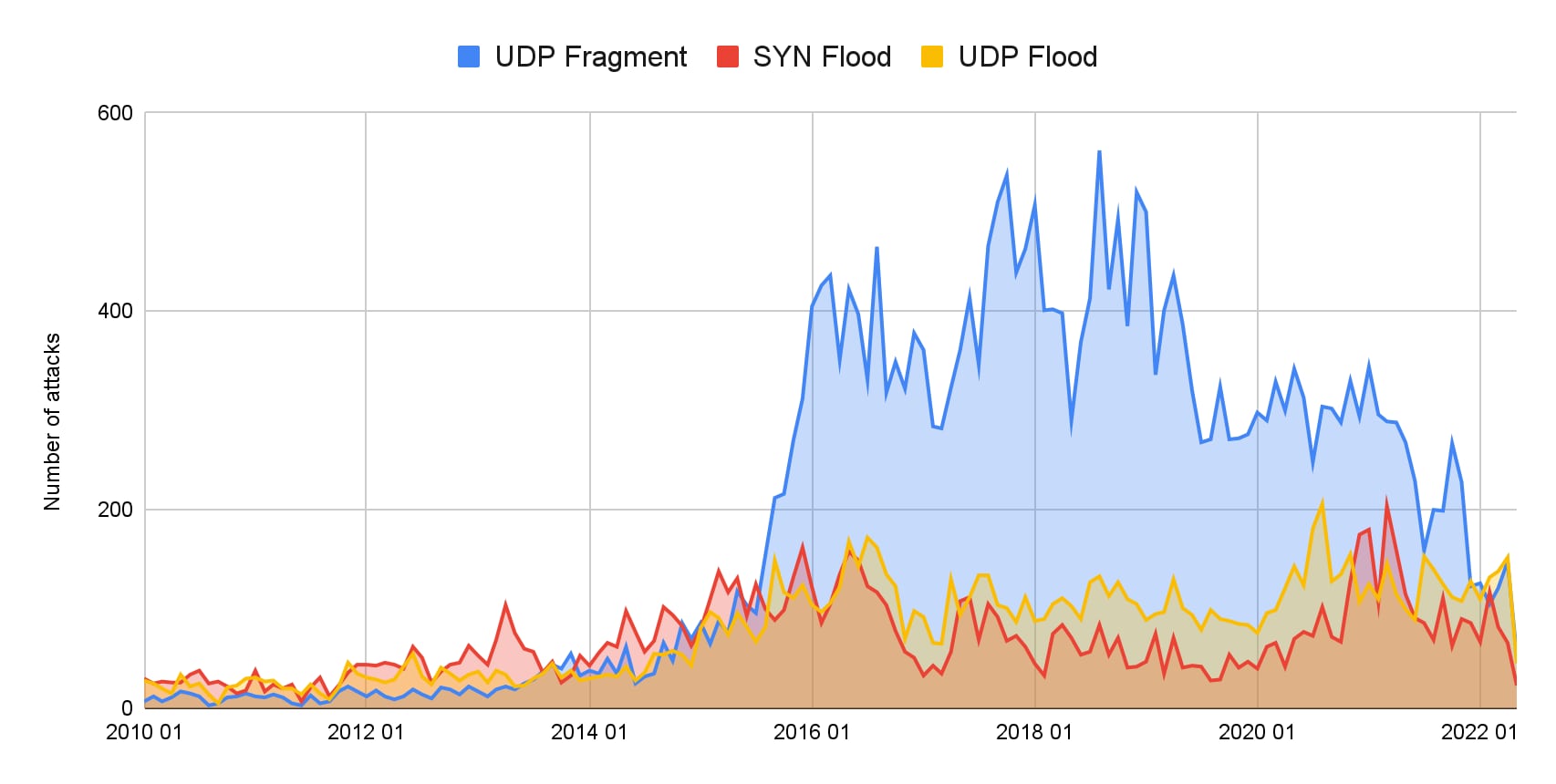

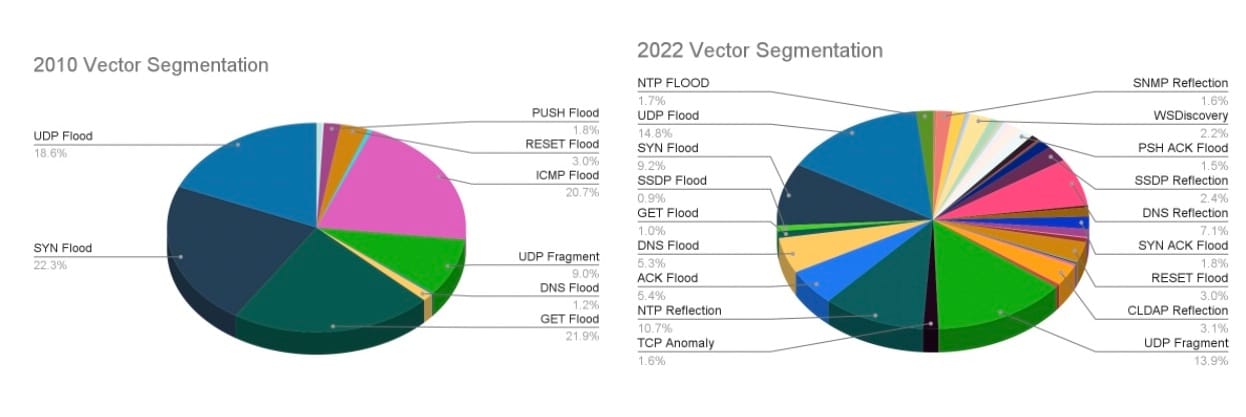

1. Il vettore più persistente va a: UDP flood, SYN flood e frammentazione UDP, che esistono fin dal lancio di Prolexic da parte di Akamai, grazie alla loro semplicità e affidabilità (Figura 2). Sembrano essere ancora in forze, spesso insieme ad altri vettori.

Fig. 2: UDP floods, SYN floods, and UDP fragmentation continue to be seen in force

Fig. 2: UDP floods, SYN floods, and UDP fragmentation continue to be seen in force

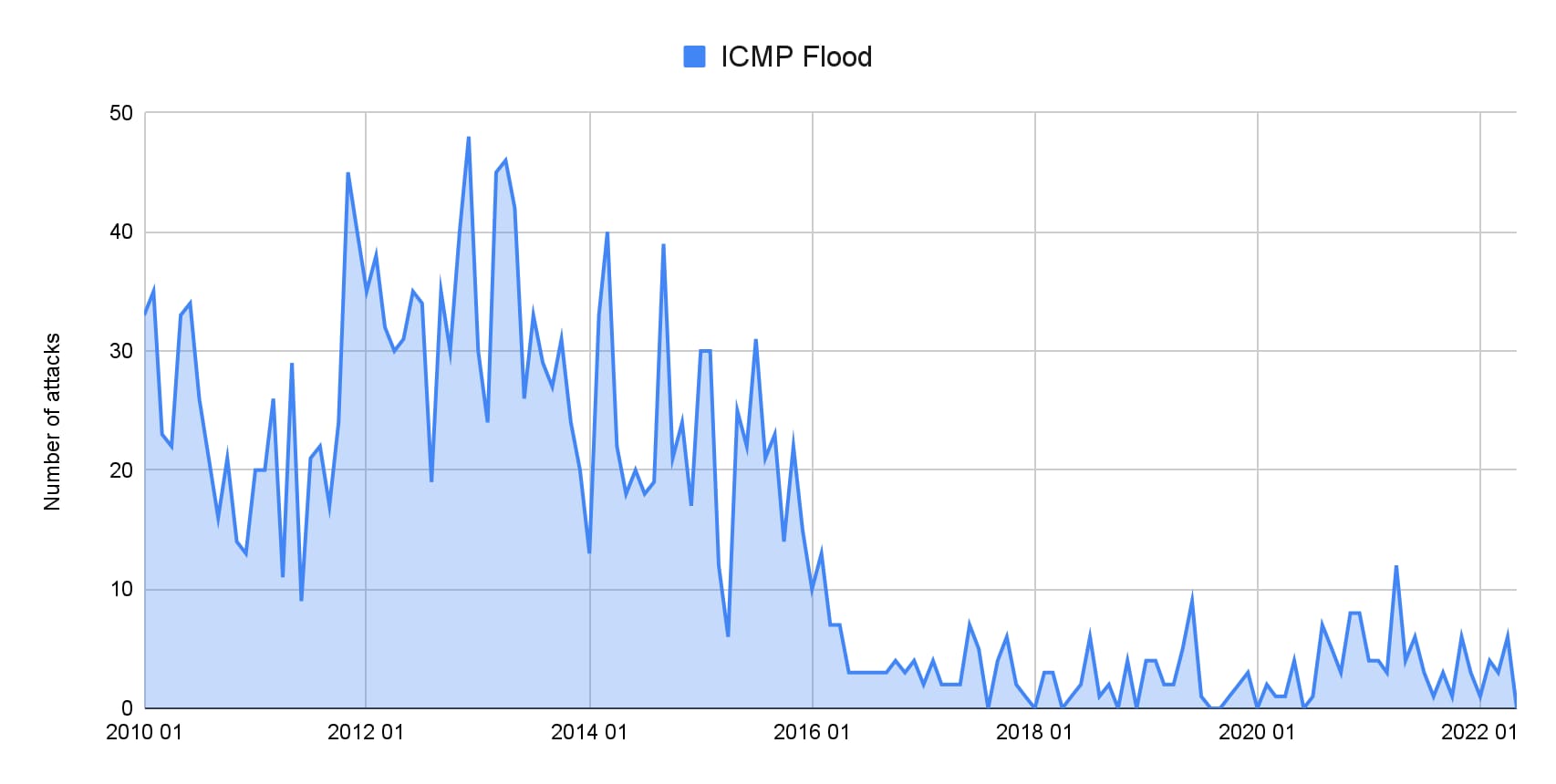

2. Alcuni vettori un tempo rinomati sembrano essere caduti in disgrazia: ICMP flood, popolari in quanto vettori DDoS facilmente accessibili, non fanno più tanti danni quanti ne fanno altri vettori che consentono l'amplificazione la riflessione (Figura 3). Il nostro più grande attacco solo ICMP era di soli 28 gbps. Questi ping possono sommarsi agli altri, ma l'attacco ICMP medio è di soli 1,5 gbps, che oggi è pochissimo, pertanto vengono usati quasi esclusivamente insieme ad altri vettori. In tutti gli attacchi ICMP si usano, in media, due vettori aggiuntivi.

Fig. 3: ICMP attacks are no longer as popular as they once were

Fig. 3: ICMP attacks are no longer as popular as they once were

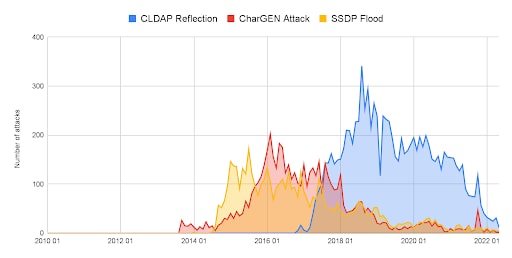

3. Altri attacchi sono arrivati sulla scena e hanno acquisito importanza, per voi affievolirsi. Il numero di attacchi CharGEN e SSDP flood è cresciuto tra il 2015 e il 2018, ma oggi non si osservano quasi più. Ciò è probabilmente dovuto alla disponibilità di riflettori migliori e al minor numero di server esposti usando questi protocolli sfruttabili.

4. Inoltre, l'uso della riflessione CLDAP, che è emersa sul finire del 2016 e ha raggiunto il picco nel 2018 come uno dei cinque vettori principali, potrebbe svanire dal toolkit DDoS in risposta a pratiche di filtraggio migliorate, nuovi riflettori in diminuzione e cambiamenti nelle preferenze degli hacker vero vettori nuovi e più economici (Figura 4).

Fig. 4: CharGEN attacks, SSDP floods, and CLDAP reflections are rarely seen today

Fig. 4: CharGEN attacks, SSDP floods, and CLDAP reflections are rarely seen today

La conclusione

L'evidente conclusione da trarre da questi quattro elementi è che la minaccia di attacchi DDoS si sta evolvendo rapidamente. Come mostrato nella Figura 5, i cinque principali vettori nel 2010 hanno rappresentato il 90% di tutti gli attacchi, mentre i cinque principali vettori di oggi rispondono solo del 55% di tutti gli attacchi. Questo cambiamento evidenzia non solo la crescente complessità del moderno toolkit DDoS, ma anche l'immensa pressione sui team di sicurezza che devono difendersi da una biblioteca di minacce in espansione.

Fig. 5: Comparison of vector segmentation by year

Fig. 5: Comparison of vector segmentation by year

In biologia e negli affari, quello che funziona meglio (che si tratta di un tratto fisico ben adattato o di una strategia di prodotto efficace) sopravvive e prolifera. Allo stesso modo, i vettori di attacchi che assicurano il massimo impatto al minimo costo cresceranno invariabilmente in popolarità e sopravviveranno agli altri. Gli autori di attacchi sono costantemente alla ricerca di nuovi strumenti per massimizzare le interruzioni e migliorare l'efficienza in termini di costo.

Nella prima metà del 2022, abbiamo intravisto l'evolutiva direzione degli attacchi DDoS quando due nuovi vettori minacciosi hanno colpito la nostra piattaforma per la prima volta. Uno vantava un potenziale di amplificazione di 65, l'altro di 4,2 miliardi. Perciò, quali fattori determinano, in definitiva, la prevalenza e la sopravvivenza di questi vettori di attacco?

Uno sguardo ravvicinato alle nuove minacce DDoS di oggi

Per rispondere, esaminiamo le minacce in questione:

PhoneHome: un nuovo vettore DDoS di riflessione/amplificazione con un potenziale rapporto di amplificazione da record di 4.294.967.296:1 È stato osservato mentre lanciava molteplici attacchi DDoS.

Potenziale: C'è il potenziale di un'enorme amplificazione: un unico e piccolo pacchetto in entrata può lanciare immensi attacchi in uscita.

Limitazioni: Superficie di attacco limitata: Con 2.600 di questi all'opera, la congestione può essere contenuta alle connessioni e all'alimentazione di questi computer, e alla capacità dei malintenzionati di reclutarli.

Riflessione dei middlebox TCP: Questo nuovo vettore di amplificazione sfrutta i middlebox, come i firewall aziendali e nazionali, per riflettere il traffico contro una vittima.

Potenziale: I middlebox che sono potenziali riflettori sono onnipresenti e misurano più di 18,8 milioni di IP, secondo una ricerca condotta da ShadowServer. Molti di questi servizi esposti sono, per loro natura, potenti e hanno accesso a importanti hub di connessione.

Limitazioni: Sebbene qui il fattore di amplificazione sia un modesto 65, i limiti superiori non sono subito evidenti. In questo momento, gli autori di attacchi potrebbero essere impegnati a catalogare i riflettori disponibili e a testare il modo per sfruttarli in modo affidabile in massa. Anche se la generazione di richieste per attivare i pacchetti di risposta da un singolo comando e controllo può essere limitante, la generazione di richieste da un botnet verso i riflettori aumenta la dimensione die nuovi record.

Non sappiamo se uno dei vettori sopra indicati assumerà importanza o stabilirà nuovi massimi. Quello che possiamo dire con certezza è che il percorso evolutivo proseguirà e ci sarà sempre una nuova generazione di minacce per la rete.

Raccomandazioni per restare al passo con le minacce in evoluzione

Le continue innovazioni nel panorama delle minacce DDoS sottopongono le organizzazioni a un costante rischio ed evidenziano la necessità di una protezione assoluta dagli attacchi più recenti. Per ridurre la minaccia di downtime associati agli attacchi DDoS e superare in astuzia gli hacker, considerate quanto segue:

Esaminate le sottoreti e gli spazi IP critici e accertatevi che siano in atto controlli di mitigazione.

Distribuire i controlli di sicurezza DDoS con una strategia 2sempre attiva! come primo livello di difesa, al fine di evitare uno scenario di integrazione di emergenza e per ridurre il peso su chi deve rispondere agli incidenti. Se non disponete di un provider basato sul cloud affidabile e comprovato, sceglietene uno.

Mettete insieme proattivamente un team di risposta alle crisi e assicuratevi che i runbook e i piani di risposta agli incidenti siano aggiornati. Ad esempio, disponete di un playbook per affrontare eventi catastrofici