Potenziare l'intelligenza artificiale per una soluzione WAF di livello superiore

L'intelligenza artificiale (AI) è stata una benedizione per i criminali, non solo perché consente di aumentare la velocità e l'innovazione degli attacchi da loro inizialmente sferrati contro un'azienda, ma anche perché i criminali più sofisticati possono rapidamente cambiare direzione quando i loro attacchi vengono rilevati, evolvendosi e lanciando nuovi attacchi in pochi minuti anziché in ore o giorni.

La buona notizia è che l'AI e l'apprendimento automatico (ML) sono vengono usati dai criminali. Akamai è da lungo tempo all'avanguardia nei settori dell'ML e dell'euristica avanzata fin dai loro esordi e sta continuamente facendo esperimenti con l'AI e l'ML per tenersi al passo con i criminali e per eliminare le vulnerabilità riscontrate.

Il passaggio alle soluzioni per la sicurezza delle applicazioni web basate sull'AI

I responsabili della sicurezza si aspettano sempre più che l'AI e l'ML vengano integrate nelle soluzioni offerte dai loro vendor dei servizi di sicurezza per rafforzare i sistemi di difesa della cybersecurity. Integrando l'AI nelle loro soluzioni di sicurezza, le organizzazioni migliorano la loro capacità di rilevare e rispondere ad un'ampia serie di minacce informatiche sferrate contro le applicazioni web, include quelle riportate nell' OWASP Top 10. Queste organizzazioni guadagnano anche un vantaggio competitivo nel confronto con la cybersecurity.

Il passaggio alle soluzioni per la sicurezza delle applicazioni web basate sull'AI segna una significativa evoluzione dai tradizionali sistemi basati sulle regole, offrendo, tra l'altro, meccanismi di difesa più dinamici, proattivi ed efficienti. L'AI offre un avanzato approccio adattivo alla sicurezza. Poiché l'AI riesce ad analizzare grandi quantità di dati per identificare e rispondere alle potenziali minacce con una straordinaria accuratezza, le soluzioni per la sicurezza basate sull'AI hanno maggiori probabilità di rilevare le minacce zero-day e di automatizzare gli aggiornamenti delle protezioni in tempo reale, alleggerendo il carico di lavoro che grava sui team addetti alla sicurezza.

Questo blog esamina i dettagli tecnici delle caratteristiche distintive di una soluzione WAF (Web Application Firewall) basata sull'AI rispetto alla concorrenza offrendo un eccellente sistema di sicurezza automatizzato e le informazioni necessarie per garantire la protezione delle applicazioni.

I rilevamenti WAF statici non bastano

Le tradizionali soluzioni WAF basate sul cloud non riescono a rilevare o a fermare gli attacchi rapidamente, sottoponendo le organizzazioni ad un rischio superfluo. I criminali possono arrecare notevoli danni nel periodo che intercorre tra il rilevamento iniziale e la mitigazione effettuata con ritardo

perché le soluzioni WAF di altri provider si basano notevolmente su regole WAF statiche e su meccanismi di rilevamento basati sulle firme, essenzialmente integrando la funzionalità di individuazione dei modelli. Questo approccio tradizionale aumenta i rischi perché introduce falle nel processo di rilevamento ogni volta che un criminale effettua anche il minimo cambiamento. I metodi di rilevamento basati sull'individuazione dei modelli integrata nel codice sorgente devono essere aggiornati manualmente ad ogni rilascio di un nuovo sistema di rilevamento dei modelli.

Anche se sono efficaci per contrastare le minacce note, questi sistemi hanno difficoltà a gestire gli attacchi zero-day più sofisticati oppure i vettori di attacco dinamici o polimorfi. Ad esempio, le regole basate su regex (una pietra miliare di molti sistemi tradizionali) sono intrinsecamente limitate e soggette alle vulnerabilità, richiedono una meticolosa manutenzione manuale e possono portare a falsi positivi quando sono troppo ampie.

Consideriamo il seguente esempio:

Modello di attacco SQL injection

‘UNION SELECT+user_pass+FROM+wp_users+WHERE+ID=

Modello "innocuo"

Selezionare una delle seguenti opzioni di menu, se disponibili

Se una regola regex cerca la stringa select.*from.*where, potrebbero essere associati entrambi i modelli, il che andrebbe a creare un falso positivo. Pertanto, quindi, è difficile creare regole regex non vulnerabili a questi problemi. Gli attacchi zero-day, in particolare, spesso hanno bisogno della creazione di regole aggiuntive, il che porta a ritardi nella mitigazione delle minacce.

I vantaggi offerti dall'intelligenza artificiale

In risposta ai problemi legati ai rilevamenti statici, le moderne soluzioni WAF utilizzano l'AI per automatizzare le operazioni di rilevamento e mitigazione, che vengono eseguite dall'AI in vari modi, tra cui:

- Riconoscimento dei modelli

- Apprendimento adattivo

- Rilevamento degli attacchi zero-day e delle anomalie

- Tempi di risposta migliori

Riconoscimento dei modelli

Gli algoritmi dell'apprendimento automatico sono progettati per identificare i modelli e le anomalie presenti nei dati che i sistemi tradizionali non riescono a vedere. Ad esempio, riescono ad estendere o a sostituire un approccio basato sulle regole regex identificando i modelli, cosa che le regole statiche non possono fare. Gli algoritmi basati sull'AI sono eccellenti nell'identificazione dei modelli presenti in enormi quantità di dati che potrebbero risultare troppo granulari per essere individuati dalle tecniche statiche. Il riconoscimento dei modelli è importante sia per la sicurezza positiva (che riconosce un input innocuo) sia per la sicurezza negativa (che riconosce un input dannoso).

Apprendimento adattivo

I sistemi basati sull'AI possono continuamente adattarsi, ottimizzarsi e apprendere man mano che emergono nuovi attacchi, migliorando, al contempo, automaticamente le funzionalità di rilevamento e risposta. Akamai App & API Protector apprende continuamente dai trilioni di richieste che arrivano sulla piattaforma di Akamai e utilizza le sue migliori conoscenze per fornire consigli su specifici sistemi di protezione (visibili nella nostra funzione di ottimizzazione automatica adattiva) e per applicare, al contempo, aggiornamenti automatici per la protezione di app web e API.

Rilevamento degli attacchi zero-day e delle anomalie

I modelli di AI identificano le deviazioni dal normale comportamento, spesso in modi non consentiti ai modelli statici, ad esempio, un improvviso cambiamento nei modelli del traffico web potrebbe indicare un attacco, anche se quanto rilevato non corrisponde ad alcuna firma nota. La sicurezza negativa, in particolare, trae notevoli vantaggi dall'AI perché, tradizionalmente, le regole e le firme hanno definito l'aspetto di un input dannoso a indicare che qualcosa che veniva considerato dannoso, ma non era mai stato visto prima, non avrebbe attivato alcuna mitigazione. Gli algoritmi dell'AI sono in grado di riconoscere un nuovo comportamento come dannoso anche se non l'hanno mai visto prima.

Tempi di risposta migliori

L'intelligenza artificiale elabora e analizza i dati più velocemente di quanto sia consentito all'uomo. L'utilizzo dell'AI da parte di Akamai velocizza la creazione di avvisi al momento di un rilevamento e accelera il tempo necessario per fornire aggiornamenti automatici e consigli adattivi e proattivi all'account dell'utente. La nostra nuova funzionalità di rilevamento rapido delle minacce consente di implementare tempestivamente i sistemi di protezione necessari per contrastare le minacce emergenti e le CVE di alto profilo. I clienti possono, quindi, verificare i loro sistemi di protezione con il nostro strumento di ricerca delle CVE.

Apprendimento automatico multilivello per la sicurezza web

Akamai utilizza una strategia multilivello per proteggere le applicazioni web in modo efficace. Questa separazione di fasi offre diversi vantaggi, come l'individuazione di specifici modelli di testo responsabili dell'attivazione degli avvisi e un'accurata classificazione degli attacchi multivettore. Questo approccio multilivello rileva i modelli di attacchi noti con un numero basso di falsi positivi e può apprendere nuovi modelli durante l'apprendimento senza ricevere istruzioni esplicite.

La strategia multilivello è in grado di:

- Tokenizzare le richieste HTTP in N-Gram con l'NLP (Natural Language Processing)

- Trasformare gli N-Gram in vettori con algoritmi noti

- Proiettare i vettori nello spazio degli attacchi (SQLi, XSS, ecc.)

- Assegnare le probabilità di attacco tramite il modello GBT (Gradient Boosted Trees)

- Classificare i tipi di attacco (SQLi, XSS, ecc.) tramite un modello di rete neurale

Tokenizzare le richieste HTTP in N-Gram con l'NLP (Natural Language Processing)

Le richieste HTTP vengono tokenizzate per creare coppie chiave-valore e per estrarre N-Gram da ogni valore (ad es., "Give", "the", "cat", "/etc/password").

Trasformare gli N-Gram in vettori con algoritmi noti

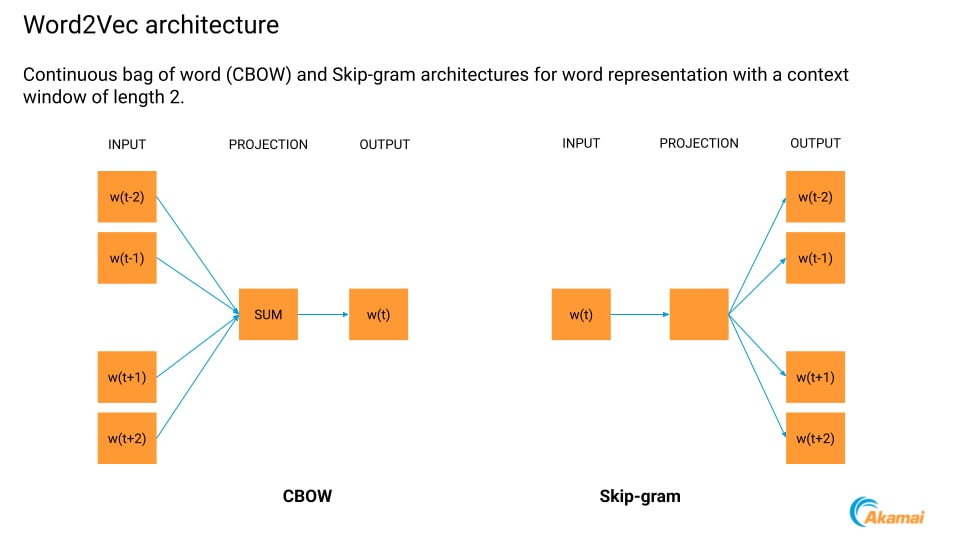

Le rappresentazioni dei vettori degli N-Gram si ottengono con l'utilizzo di tecniche note come il modello Skip-gram Word2Vec, che offre una comprensione contestuale delle richieste (Figura 1).

Proiettare i vettori nello spazio degli attacchi con analisi dei componenti principali (PCA)

Le firme degli attacchi vengono estratte proiettando i vettori nello spazio degli attacchi tramite la PCA, una nota tecnica di riduzione della dimensionalità, che risulta utile nell'analisi e nella pre-elaborazione dei dati.

Assegnare le probabilità di attacco tramite il modello GBT (Gradient Boosted Trees)

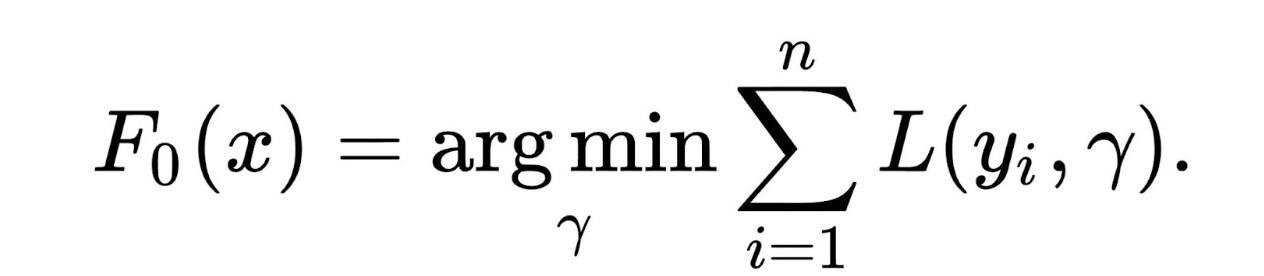

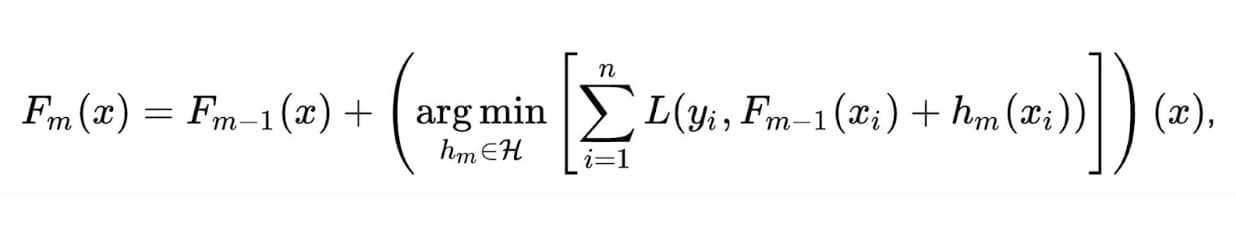

Il nostro classificatore GBT combina più strutture decisionali tramite la convalida incrociata (Figura 2). Questo approccio migliora l'accuratezza della classificazione e assegna più efficacemente le probabilità di attacco.

Fig. 2. Le equazioni rappresentano il processo di apprendimento iterativo di un modello GBT, in cui le deboli strutture decisionali sono ottimizzate in modo sequenziale per minimizzare le perdite

Fig. 2. Le equazioni rappresentano il processo di apprendimento iterativo di un modello GBT, in cui le deboli strutture decisionali sono ottimizzate in modo sequenziale per minimizzare le perdite

Classificare i tipi di attacco (SQLi, XSS, ecc.) tramite un classificatore di rete neurale

Un classificatore multiclasse consente di assegnare i vari tipi di attacco, ad es., SQLi (SQL injection), XSS (Cross-Site Scripting) e LFI (Local File Inclusion). Il nostro modello di rete neurale multilivello garantisce un'accurata classificazione selezionando il gruppo di attacco con la massima probabilità.

Migliorare la sicurezza delle API e delle app basate sull'AI con l'integrazione di Client Reputation

Anche se le soluzioni WAF basate sul cloud sono il fulcro della sicurezza di app web e API, la protezione di app e API dal traffico dannoso richiede una serie più ampia di funzionalità basate sull'AI.

Un esempio calzante di queste soluzioni ottimizzate all'interno dell'ampia gamma di prodotti di Akamai è il sistema Client Reputation basato sull'AI con tecnologia XGBoost per il rilevamento di indirizzi IP condivisi e modelli specializzati per categorie come autori di attacchi web, bot di attacchi DDoS, scraper e strumenti di scansione. Raccogliendo le informazioni dagli attacchi precedentemente sferrati contro i vari settori, questi modelli forniscono un'identificazione dei prodotti dell'infrastruttura del criminale in modo più rapido, esteso e accurato.

L'AI va bene solo se è stata addestrata bene (come anche i suoi protocolli di sicurezza)

I modelli di intelligenza artificiale e apprendimento automatico di Akamai sono formati sulla base di miliardi di eventi al giorno per garantire un livello imbattibile di accuratezza e velocità. La nostra piattaforma basata sull'AI e sull'ML adotta le best practice del MLOps, offrendo un'implementazione dei modelli coerente, scalabile e sicura.

Tuttavia, l'AI ha bisogno di linee guida e di conferme relativamente ai suoi risultati. Il nostro approccio all'implementazione dell'AI è basato su quattro livelli progettati per garantire caratteristiche di accuratezza e sicurezza.

Ricerca : semplifica la sperimentazione, la persistenza dei modelli e la verifica delle performance

Produzione : include le trasformazioni precedenti all'elaborazione, gli archivi delle funzioni e il controllo delle versioni dei modelli

KPI : controlla le performance dei modelli utilizzando strumenti di visualizzazione completi

Riaddestramento automatizzato : garantisce che i modelli rimangano efficaci ripetendo l'addestramento con i dati verificati

Sempre sicuri. Sempre aggiornati.

Akamai si impegna nell'intento di plasmare il futuro della cybersecurity sfruttando l'intelligenza artificiale e l'apprendimento automatico per ridefinire il modo di protezione delle applicazioni web. Anziché reagire semplicemente alle minacce, stiamo usando l'intelligenza artificiale per tenerci al passo con i criminali, prevenire le minacce in modo proattivo e garantire ai nostri clienti di rimanere protetti dai rischi in continua evoluzione.