Tirer parti de l'intelligence artificielle pour optimiser le pare-feu d'application Web

L'intelligence artificielle (IA) s'est avérée une bénédiction pour les attaquants. L'IA permet non seulement aux attaquants d'augmenter la vitesse et la complexité de leurs attaques initiales contre les entreprises, mais également aux attaquants plus sophistiqués de changer d'angle rapidement lorsque leurs attaques sont détectées, de s'adapter et de lancer de nouvelles attaques en quelques minutes, au lieu de plusieurs heures ou plusieurs jours.

La bonne nouvelle, c'est que les attaquants ne sont pas les seuls à utiliser l'IA et l'apprentissage automatique (ML). Depuis sa création, Akamai est à l'avant-garde des innovations heuristiques avancées et en matière d'apprentissage automatique, et continue d'expérimenter avec l'IA et le ML pour garder une longueur d'avance sur les acteurs malveillants et éliminer les failles de sécurité.

La transition vers des solutions de sécurité applicative Web basées sur l'IA

Les responsables de la sécurité s'attendent de plus en plus à ce que leurs fournisseurs de services de sécurité incorporent le ML et l'IA pour renforcer les défenses. En intégrant l'IA à leurs solutions de sécurité, les entreprises améliorent leur capacité à détecter et à répondre à une grande variété de cybermenaces ciblant les applications Web, y compris celles en-dehors des 10 principaux risques selon l'OWASP. Ces entreprises bénéficient également d'un avantage concurrentiel en matière de cybersécurité.

La transition vers des solutions de sécurité applicative Web basées sur l'IA marque une évolution significative par rapport aux systèmes traditionnels fondés sur des règles. Elle permet notamment des mécanismes de défense plus dynamiques, proactifs et efficaces pour la sécurité des applications, et bien plus encore. L'IA offre une approche avancée et adaptative de la sécurité. L'IA peut analyser de vastes ensembles de données pour identifier et répondre aux menaces potentielles avec une précision remarquable, ce qui aide les solutions de sécurité qui l'intègrent à mieux détecter les menaces Zero Day et automatiser les mises à jour de protection en temps réel, réduisant ainsi la charge pesant sur les équipes de sécurité.

Cet article de blog explore en détail la manière dont un pare-feu d'application Web (WAF) basé sur l'IA se démarque, en offrant une protection et des informations automatisées inégalées pour garantir la sécurité de vos applications.

Les détections statiques des WAF ne suffisent pas

Les WAF traditionnels basés sur le cloud ne parviennent pas à détecter ni à arrêter rapidement les nouvelles attaques, ce qui expose les entreprises à des risques évitables. Les pirates peuvent causer des dommages importants entre le moment où ils sont détectés et la mise en place tardive de mesures d'atténuation.

En effet, les pare-feux d'application Web d'autres fournisseurs s'appuient fortement sur des ensembles de règles WAF statiques et des mécanismes de détection basés sur des signatures, c'est-à-dire essentiellement la capacité à reconnaître des modèles de codage en dur. Cette approche classique augmente les risques en introduisant des failles de détection chaque fois qu'une attaque effectue le moindre changement. Les méthodes de détection qui reposent sur la reconnaissance de modèles codés en dur doivent être mises à jour manuellement chaque fois qu'un nouveau modèle est détecté.

Bien qu'efficaces contre les menaces connues, ces systèmes ont du mal à lutter contre les attaques Zero Daysophistiquées, ou contre les vecteurs d'attaque dynamiques et polymorphiques. Par exemple, les règles basées sur les expressions régulières, qui constituent la pierre angulaire de nombreux systèmes hérités, sont intrinsèquement limitées et sujettes aux vulnérabilités. Elles nécessitent une gestion manuelle méticuleuse et peuvent générer des faux positifs lorsqu'elles sont trop larges.

Prenons l'exemple suivant :

Modèle d'injection SQL

‘UNION SELECT+user_pass+FROM+wp_users+WHERE+ID=

Modèle bénin

Select from the following menu options where available (Sélectionnez l'une des options de menu suivantes, le cas échéant)

Si une règle d'expression régulière recherche « select.*from.*where », les deux modèles pourraient être mis en correspondance, ce qui pourrait entraîner un faux positif. Il est donc difficile de créer des expressions régulières évolutives qui ne sont pas sujettes à ce type de problème. Les attaques Zero Day, en particulier, nécessitent souvent la création de règles supplémentaires, ce qui peut entraîner des retards dans l'atténuation des menaces.

Avantages de l'intelligence artificielle

En réponse aux défis des détections statiques, les WAF actuels tirent parti de l'IA pour automatiser les détections et les mesures d'atténuation. L'IA peut être utilisée de plusieurs façons, notamment :

- Reconnaissance de modèles

- Apprentissage adaptatif

- Détection des menaces Zero Day et des anomalies

- Temps de réponse amélioré

Reconnaissance de modèles

Les algorithmes d'apprentissage automatique sont capables de détecter des modèles et des anomalies dans les données qui échappent aux systèmes traditionnels. Par exemple, ils peuvent augmenter ou remplacer les approches basées sur des expressions régulières en identifiant des modèles nuancés, indétectables par les règles statiques. Les algorithmes basés sur l'intelligence artificielle sont également particulièrement efficaces pour détecter des modèles dans des ensembles de données massifs qui pourraient être trop granulaires pour les techniques statiques. La reconnaissance des modèles est importante à la fois pour la sécurité positive (reconnaître les bonnes entrées) et pour la sécurité négative (reconnaître une mauvaise entrée).

Apprentissage adaptatif

Les systèmes propulsés par l'IA peuvent s'adapter, optimiser et apprendre continuellement à mesure que des attaques émergent, mais aussi améliorer automatiquement les capacités de détection et de réponse. Akamai App & API Protector apprend en permanence à partir des mille milliards de requêtes de la plateforme Akamai, et utilise les connaissances acquises pour formuler des recommandations relatives à vos protections spécifiques (voir notre fonction de réglage automatique adaptatif), tout en appliquant des mises à jour automatiques pour la protection des applications Web et des API.

Détection des menaces Zero Day et des anomalies

Les modèles d'IA identifient les anomalies de comportement, souvent d'une manière que les modèles statiques sont incapables de reproduire. Par exemple, un changement soudain dans les modèles de trafic Web pourrait indiquer une attaque, même si elle ne correspond pas aux signatures connues. La sécurité négative, en particulier, tire des avantages considérables de l'IA. Traditionnellement, les ensembles de règles et les signatures définissent ce qu'est une mauvaise entrée, ce qui signifie qu'une action malveillante n'ayant jamais été vue auparavant ne déclenche pas de mesure d'atténuation. Les algorithmes d'IA peuvent reconnaître un nouveau comportement comme étant mauvais, même s'il n'a jamais été observé auparavant.

Temps de réponse amélioré

L'intelligence artificielle traite et analyse les données plus vite que l'être humain. Grâce à l'IA, Akamai accélère les alertes de détection ainsi que l'envoi de mises à jour automatiques et de recommandations proactives et adaptatives sur votre compte. Notre nouvelle fonctionnalité de détection rapide des menaces permet de déployer rapidement des protections contre les menaces émergentes et les CVE de grande envergure. Les clients peuvent ensuite valider leurs protections à l'aide de notre outil de recherche de CVE.

Apprentissage automatique multicouche pour la sécurité Web

Akamai s'appuie sur une stratégie multicouche pour sécuriser les applications Web de manière efficace. La séparation des étapes offre plusieurs avantages, notamment la localisation de modèles de texte spécifiques responsables du déclenchement des alertes et la classification précise des attaques à vecteurs multiples. Cette approche multicouche détecte les modèles d'attaque connus avec un faible taux de faux positifs et peut apprendre de nouveaux modèles lorsqu'elle est entraînée, sans instruction explicite.

La stratégie multicouche :

- Remplace les requêtes HTTP par des n-grammes à l'aide du traitement du langage naturel (NLP)

- Transforme les n-grammes en vecteurs à l'aide d'algorithmes connus

- Projette les vecteurs sur l'espace d'attaque (SQLi, XSS, etc.)

- Attribue des probabilités d'attaque à l'aide du modèle GBT (Gradient Boosted Trees)

- Classe les types d'attaques (SQLi, XSS, etc.) à l'aide d'un classificateur de réseau neuronal

Remplace les requêtes HTTP par des n-grammes à l'aide du traitement du langage naturel (NLP)

Nous transformons les requêtes HTTP pour créer des paires clé-valeur et extraire des n-grammes de chaque valeur (par exemple, « Give », « the », « cat », « /etc/password »).

Transforme les n-grammes en vecteurs à l'aide d'algorithmes connus

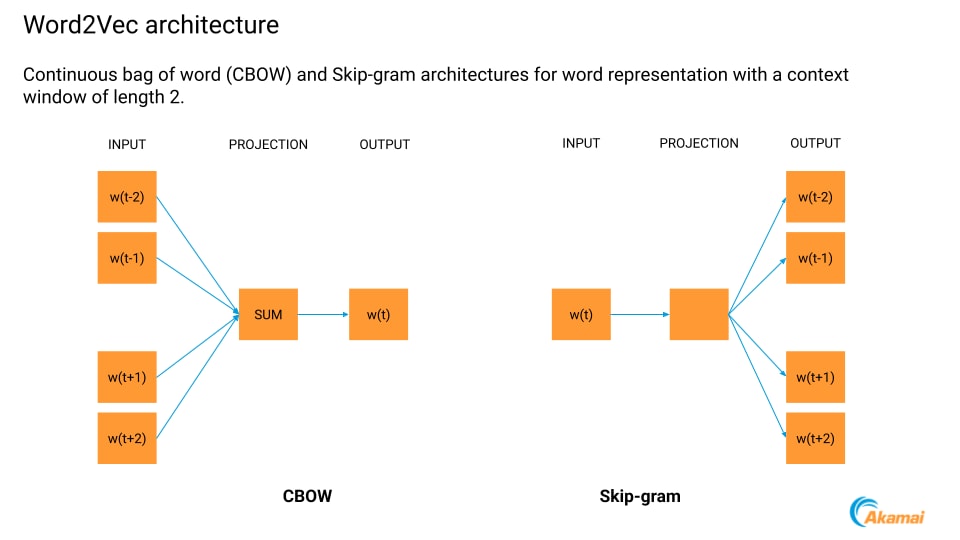

Nous obtenons des représentations vectorielles de n-grammes à l'aide de techniques bien connues telles que le modèle Skip-gram Word2Vec, ce qui permet une meilleure compréhension contextuelle des demandes (Figure 1).

Projette les vecteurs sur l'espace d'attaque avec l'analyse en composantes principales (ACP)

Nous extrayons les signatures d'attaque en projetant les vecteurs sur l'espace d'attaque à l'aide de l'ACP, une technique bien connue de réduction de dimensionnalité. Cette méthode est utile à la fois dans l'analyse des données et le prétraitement.

Attribue des probabilités d'attaque à l'aide du modèle GBT (Gradient Boosted Trees)

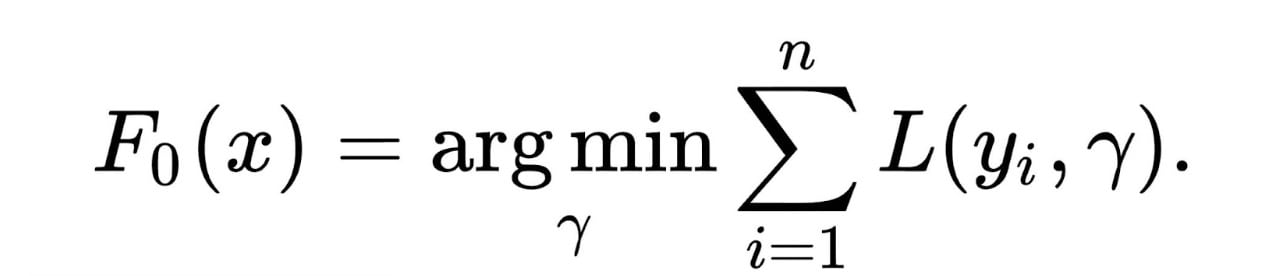

Notre classificateur GBT combine plusieurs arbres de décision optimisés grâce à la validation croisée (Figure 2). Cette approche améliore la précision de la classification et attribue les probabilités d'attaque de façon plus efficace.

Fig. 2 : Les équations représentent le processus d'apprentissage itératif d'un modèle GBT, où les arbres de décision faibles sont optimisés de manière séquentielle pour minimiser les pertes

Fig. 2 : Les équations représentent le processus d'apprentissage itératif d'un modèle GBT, où les arbres de décision faibles sont optimisés de manière séquentielle pour minimiser les pertes

Classe les types d'attaques (SQLi, XSS, etc.) à l'aide d'un classificateur de réseau neuronal

Nous utilisons un classificateur multiclasse pour attribuer des types d'attaques (par exemple, SQLi [Structured Query Language injection], XSS [cross-site scripting], LFI [local file inclusion]). Notre modèle de réseau neuronal multicouche garantit une classification précise en sélectionnant le groupe d'attaques ayant la probabilité la plus élevée.

Étendre la sécurité des applications et des API basées sur l'IA : intégration de la fonctionnalité Client Reputation optimisée par l'IA

Bien que les WAF basés dans le cloud forment le cœur de la sécurité des applications Web et des API, la protection des applications et des API contre le trafic malveillant nécessite un ensemble plus large de fonctionnalités d'IA.

Le système Client Reputation basé sur l'IA est un exemple clé des solutions étendues du vaste portefeuille d'Akamai. Optimisé par XGBoost, il détecte les adresses IP partagées et les modèles spécialisés pour des catégories telles que les pirates Web, les attaques DDoS, les bots, les extracteurs et les scanners. En recueillant des informations sur les attaques passées dans tous les secteurs, ces modèles permettent une identification plus rapide, plus complète et plus précise de l'infrastructure des attaquants.

La qualité de l'IA dépend des données sur lesquelles on l'entraîne et des protocoles de sécurité qui la guident

Les modèles d'intelligence artificielle et d'apprentissage automatique d'Akamai sont entraînés sur des milliards d'événements quotidiens, garantissant ainsi une précision et une vitesse inégalées. Notre plateforme d'IA et de ML adopte les meilleures pratiques MLOps, pour un déploiement évolutif, sécurisé et en continu des modèles.

Cependant, l'IA a besoin de garde-fous et de confirmations de ses résultats. Notre approche de la mise en œuvre de l'IA repose sur quatre couches conçues pour garantir la précision et la sécurité.

Recherche : facilite l'expérimentation, la persistance du modèle et la validation des performances

Production : inclut les transformations de prétraitement, les stockages de fonctions et le contrôle des versions de modèle

KPI : surveille les performances du modèle à l'aide d'outils de visualisation complets

Réentraînement automatisé : garantit l'efficacité des modèles en les réentraînant sur des ensembles de données validés

Restez en sécurité. Restez en tête.

Chez Akamai, nous nous engageons à façonner l'avenir de la cybersécurité en tirant parti de l'intelligence artificielle générative et de l'apprentissage machine pour redéfinir la sécurisation des applications Web. Plutôt que de nous contenter de répondre aux menaces, nous utilisons l'IA pour garder une longueur d'avance sur les attaquants, prévenir les menaces de manière proactive et garantir la protection de nos clients contre les risques en constante évolution.