Como aproveitar a inteligência artificial para um firewall de aplicações da Web superior

A inteligência artificial (IA) tem sido uma bênção para os invasores. Ela não apenas possibilita que invasores aumentem a velocidade e a inovação de seus ataques iniciais a uma empresa, mas também permite que os mais sofisticados se articulem rapidamente quando seus ataques são detectados, evoluindo e lançando novos ataques em minutos, em vez de horas ou dias.

A boa notícia é que a IA e o machine learning (ML) não são usados apenas pelos invasores. Desde o nosso início, a Akamai está na vanguarda das inovações heurísticas avançadas e de ML e experimenta continuamente a IA e o ML para ficar à frente dos adversários e eliminar vulnerabilidades.

A mudança para soluções de segurança de aplicações da Web orientadas por IA

Os líderes de segurança esperam cada vez mais que seus fornecedores de serviços de segurança incorporem ML e IA para fortalecer as defesas de cibersegurança. Ao integrar a IA às suas soluções de segurança, as organizações melhoram sua capacidade de detectar e reagir a uma ampla gama de ciberameaças de aplicações da Web, inclusive aquelas que estão além do OWASP Top 10. Essas organizações também ganham uma vantagem competitiva na cibersegurança.

Essa mudança em direção às soluções de segurança de aplicações da Web orientadas por IA marca uma evolução significativa dos sistemas tradicionais baseados em regras, permitindo mecanismos de defesa mais dinâmicos, proativos e eficientes para a segurança de aplicações e muito mais. A IA oferece uma abordagem à segurança avançada e adaptável. Como a IA pode analisar imensos conjuntos de dados para identificar e reagir a possíveis ameaças com precisão notável, as soluções de segurança que incorporam a IA têm melhores chances de detectar ameaças de dia zero e automatizar as atualizações de proteção em tempo real, assim diminuindo a carga sobre as equipes de segurança.

Esta publicação do blog explora os detalhes técnicos de como um firewall de aplicações da Web (WAF) orientado a IA se destaca, oferecendo proteção e insights inigualáveis e automatizados para garantir que suas aplicações permaneçam seguras.

As detecções estáticas de WAF não são suficientes

Os WAFs tradicionais baseados em nuvem não detectam nem interrompem novos ataques rapidamente, o que expõe as organizações a um risco desnecessário. Os invasores podem causar danos significativos no período entre a detecção inicial e a atenuação atrasada.

Isso acontece porque os firewalls de aplicações da Web de outros provedores dependem muito de conjuntos de regras de WAF estáticos e mecanismos de detecção baseada em assinatura, essencialmente pela capacidade de reconhecimento de padrões de codificação rígida. Essa abordagem legada aumenta o risco ao introduzir lacunas de detecção sempre que a menor alteração for feita por um invasor. Os métodos de detecção que dependem do reconhecimento de padrão codificado devem ser atualizados manualmente a cada nova detecção de padrão.

Embora sejam eficazes contra ameaças conhecidas, esses sistemas têm dificuldade para lidar com ataques de dia zero sofisticados ou vetores de ataque dinâmicos e polimórficos. Por exemplo, regras baseadas em regex, uma base de muitos sistemas legados, são inerentemente limitadas e propensas a vulnerabilidades. Exigem uma curadoria manual meticulosa e podem levar a falsos positivos quando são amplos demais.

Considere o seguinte exemplo:

Padrão de injeção de SQL

‘UNION SELECT+user_pass+FROM+wp_users+WHERE+ID=

Padrão benigno

Selecione entre as seguintes opções de menu, quando disponíveis

Se uma regra de regex procurar por select.*from.*where, os dois padrões poderiam encontrar correspondência, gerando um falso positivo. Isso dificulta a criação de regexes prospectivos que não estejam suscetíveis a tais questões. Os ataques de dia zero, em particular, muitas vezes exigem a criação de regras adicionais, o que pode levar a atrasos na atenuação de ameaças.

Benefícios da inteligência artificial

Para reagir aos desafios das detecções estáticas, os WAFs modernos usam IA para automatizar as detecções e a atenuação. Há várias maneiras como a IA fazer isso, incluindo:

- Reconhecimento de padrões

- Aprendizado adaptativo

- Detecção de dia zero e anomalia

- Tempo de resposta melhorado

Reconhecimento de padrões

Os algoritmos de machine learning são adeptos da identificação de padrões e anomalias nos dados que os sistemas tradicionais ignoram. Por exemplo, eles podem aumentar ou substituir abordagens baseadas em regex, identificando padrões sutis que as regras estáticas não conseguem identificar. Os algoritmos baseados em IA também são especialmente bons em ver padrões em conjuntos de dados imensos que podem ser granulares demais para que as técnicas estáticas detectem. O reconhecimento de padrões é importante tanto para a segurança positiva (reconhecendo como são as entradas boas) quanto para a segurança negativa (reconhecendo uma entrada ruim).

Aprendizado adaptativo

Os sistemas habilitados para IA podem adaptar, otimizar e aprender continuamente à medida que surgem ataques e melhorar automaticamente os recursos de detecção e resposta. Akamai App & API Protector está aprendendo continuamente com os trilhões de solicitações da plataforma Akamai e usa seu conhecimento aprimorado para fazer recomendações para suas proteções específicas (vistas em nosso autoajuste adaptável) enquanto também aplica atualizações automáticas para proteção de API e aplicações da Web.

Detecção de dia zero e anomalia

Os modelos de IA identificam desvios do comportamento normal, muitas vezes de formas que os modelos estáticos não conseguem. Por exemplo, uma alteração súbita nos padrões de tráfego da Web pode indicar um ataque, mesmo que não corresponda às assinaturas conhecidas. A segurança negativa, em especial, se beneficia de forma significativa da IA, porque os conjuntos de regras e as assinaturas tradicionalmente definiam como uma entrada ruim se parece, o que significa que algo que estava ruim mas não tinha sido visto antes não desencadearia uma atenuação. Os algoritmos de IA podem reconhecer um novo comportamento como ruim mesmo que não tenha sido visto antes.

Tempo de resposta melhorado

A inteligência artificial processa e analisa dados mais rapidamente que um ser humano conseguiria fazer. O uso de IA pela Akamai acelera os alertas em detecções e também acelera o tempo para entregar atualizações automáticas e recomendações proativas e adaptáveis à sua conta. Nosso recurso recentemente disponível de detecção de ameaças permite a rápida implementação de proteções contra ameaças emergentes e CVEs de alto perfil. Assim, os clientes podem validar suas proteções com nossa ferramenta de pesquisa CVE.

Machine learning em várias camadas para segurança na Web

A Akamai emprega uma estratégia multicamadas para proteger as aplicações da Web com eficiência. Essa separação de estágios oferece várias vantagens, como identificar padrões de texto específicos responsáveis pelo acionamento de alertas e classificar com precisão ataques multivetoriais. Essa abordagem multicamadas detecta padrões de ataque conhecidos com falsos positivos baixos e pode aprender novos padrões durante o treinamento sem instrução explícita.

A estratégia multicamadas:

- Tokeniza solicitações HTTP em n-gramas com processamento de linguagem natural (NLP)

- Transforma n-gramas em vetores usando algoritmos bem conhecidos

- Projeta vetores no espaço de ataque (SQLi, XSS etc.)

- Atribui probabilidades de ataque usando o modelo de árvores impulsionadas por gradiente (GBT)

- Classifica os tipos de ataque (SQLi, XSS etc.) usando um modelo de rede neural

Tokeniza solicitações HTTP em n-gramas com processamento de linguagem natural (NLP)

Tokenizamos as solicitações HTTP para criar pares de valor-chave e extrair n-gramas de cada valor (por exemplo, “Dar”, “o”, “gato”, “/etc/password”).

Transforma n-gramas em vetores usando algoritmos bem conhecidos

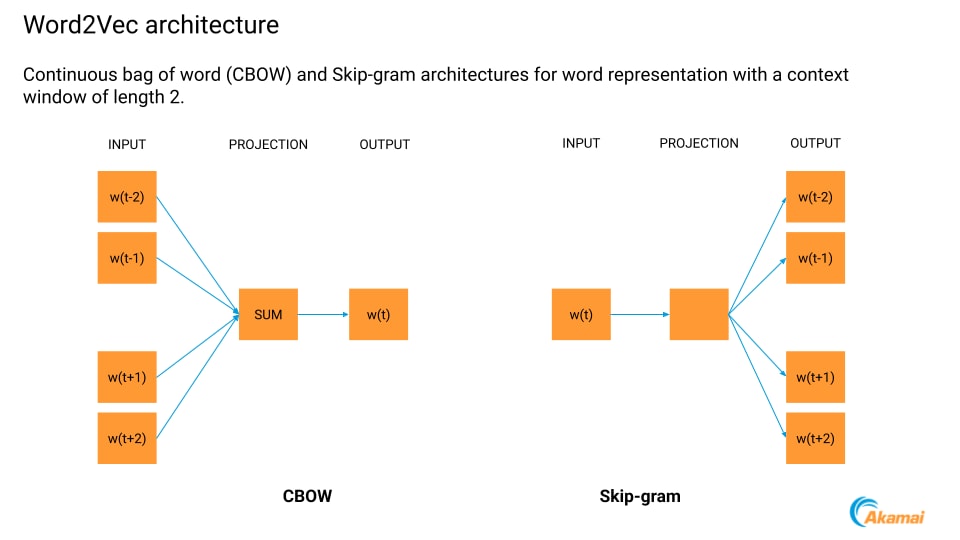

Obtemos representações vetoriais de n-gramas usando técnicas conhecidas como o modelo Skip-gram Word2Vec, permitindo uma compreensão contextual mais profunda das solicitações (Figura 1).

Projeta vetores no espaço de ataque com a análise de componente principal (PCA)

Extraímos assinaturas de ataque, projetando os vetores no espaço de ataque usando PCA, uma técnica de redução de dimensionalidade bem conhecida. Isso é útil tanto na análise de dados quanto no pré-processamento.

Atribui probabilidades de ataque usando o modelo de árvores impulsionadas por gradiente (GBT)

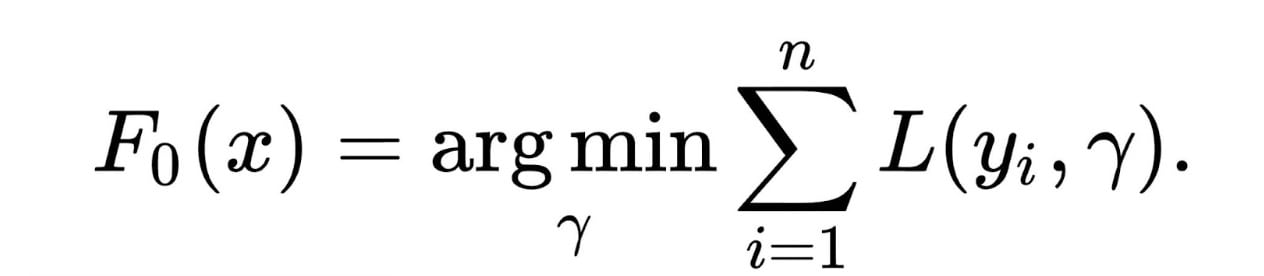

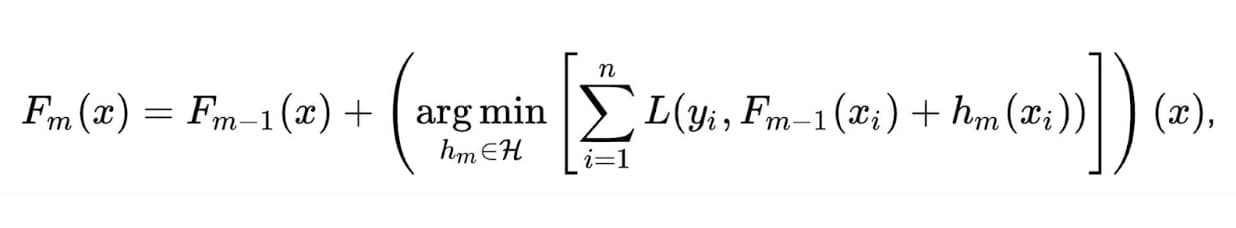

Nosso classificador GBT combina várias árvores de decisão otimizadas por meio de validação cruzada (Figura 2). Essa abordagem melhora a precisão da classificação e atribui probabilidades de ataque com mais eficiência.

Fig. 2: As equações representam o processo de aprendizagem iterativo de um modelo GBT, em que árvores de decisão fracas são sequencialmente otimizadas para minimizar a perda

Fig. 2: As equações representam o processo de aprendizagem iterativo de um modelo GBT, em que árvores de decisão fracas são sequencialmente otimizadas para minimizar a perda

Classifica os tipos de ataque (SQLi, XSS etc.) usando um classificador de rede neural

Usamos um classificador multiclasse para atribuir tipos de ataque (p. ex., injeção de linguagem de consulta estruturada (SQLi), cross-site scripting (XSS), inclusão de arquivo local (LFI). Nosso modelo de rede neural multicamadas garante uma classificação precisa, selecionando o grupo de ataque com a maior probabilidade.

Estendendo a segurança de API e aplicações baseadas em IA: integração de reputação do cliente orientada por IA

Embora os WAFs baseados em nuvem sejam o núcleo da segurança de aplicações da Web e API, a proteção de aplicações e APIs contra tráfego mal-intencionado requer um conjunto mais amplo de recursos de IA.

Um exemplo importante de soluções expandidas dentro do amplo portfólio da Akamai é o nosso sistema de reputação de cliente orientado por IA, acionado pela XGBoost para detecção de endereço IP compartilhado e modelos especializados para categorias como invasores da Web, bots de ataques DDoS, scrapers e scanners. Ao reunir informações de ataques históricos entre setores, esses modelos fornecem identificação de produtos cruzados mais rápida, mais abrangente e mais precisa da infraestrutura do invasor.

A IA é tão boa quanto os dados que ela treina – e os protocolos de segurança que a orientam

Os modelos de inteligência artificial e machine learning da Akamai são treinados em bilhões de eventos diários, garantindo precisão e velocidade incomparáveis. Nossa plataforma de AI e ML adere às melhores práticas do MLOps, permitindo a implantação consistente, dimensionável e segura de modelos.

No entanto, a IA precisa de apoios e confirmação de suas descobertas. Nossa abordagem para a implementação de IA é baseada em quatro camadas projetadas para garantir tanto a precisão quanto a segurança.

Pesquisa – Facilita a experimentação, a persistência do modelo e a validação do desempenho

Produção – Inclui transformações de pré-processamento, armazenamentos de recursos e controle de versão de modelo

KPI – Monitora o desempenho do modelo usando ferramentas de visualização abrangentes

Novo treinamento automatizado – Garante que os modelos permaneçam eficazes por meio de um novo treinamento com conjuntos de dados validados

Mantenha-se em segurança. Pense à frente.

Na Akamai, temos o compromisso de moldar o futuro da cibersegurança aproveitando a inteligência artificial generativa e o machine learning para redefinir como as aplicações da Web são protegidas. Em vez de apenas reagir a ameaças, estamos usando a IA para ficar à frente dos invasores, prevenir proativamente as ameaças e garantir que nossos clientes permaneçam protegidos contra riscos em constante evolução.