Die Nutzung von künstlicher Intelligenz für eine herausragende Web Application Firewall

Künstliche Intelligenz (KI) ist ein Segen für Angreifer. Mithilfe von KI können Angreifer nicht nur die Geschwindigkeit und Innovation ihrer ersten Angriffe auf ein Unternehmen erhöhen, sondern komplexere Angreifer können sich auch schnell anpassen, wenn ihre Angriffe erkannt werden, und neue Angriffe innerhalb von Minuten statt Stunden oder Tagen starten.

Die gute Nachricht ist, dass KI und maschinelles Lernen (ML) nicht nur von Angreifern verwendet werden. Akamai ist seit seiner Gründung seit langem Vorreiter bei ML und fortschrittlichen heuristischen Innovationen und experimentiert kontinuierlich mit KI und ML, um Gegnern immer einen Schritt voraus zu sein und Schwachstellen zu beseitigen.

Der Wandel hin zu KI-basierten Sicherheitslösungen für Webanwendungen

Sicherheitsexperten erwarten zunehmend, dass ihre Anbieter von Sicherheitsdiensten ML und KI zur Stärkung der Cybersicherheit einsetzen. Durch die Integration von KI in ihre Sicherheitslösungen verbessern Unternehmen ihre Fähigkeit, ein breites Spektrum von Cyberbedrohungen für Webanwendungen zu erkennen und darauf zu reagieren, einschließlich solcher, die über die Top 10 der OWASP-Sicherheitsrisiken hinausgehen. Diese Unternehmen gewinnen auch einen Wettbewerbsvorteil im Bereich Cybersicherheit.

Dieser Wandel hin zu KI-basierten Sicherheitslösungen für Webanwendungen stellt eine bedeutende Weiterentwicklung von herkömmlichen regelbasierten Systemen dar, die dynamischere, proaktivere und effizientere Abwehrmechanismen für die Anwendungssicherheit und vieles mehr ermöglicht. KI bietet einen fortschrittlichen, anpassungsfähigen Sicherheitsansatz. Da KI riesige Datenmengen analysieren kann, um potenzielle Bedrohungen mit bemerkenswerter Genauigkeit zu identifizieren und darauf zu reagieren, haben Sicherheitslösungen mit KI bessere Chancen, Zero-Day-Bedrohungen zu erkennen und Schutz-Updates in Echtzeit zu automatisieren, wodurch sich die Belastung der Sicherheitsteams verringert.

In diesem Blogbeitrag werden die technischen Details einer KI-gesteuerten Web Application Firewall (WAF) beleuchtet und wie sie sich durch unübertroffenen, automatisierten Schutz und Einblicke auszeichnet, um die Sicherheit Ihrer Anwendungen zu gewährleisten.

Statische WAF-Erkennung reicht nicht aus

Herkömmliche cloudbasierte WAFs erkennen oder stoppen neue Angriffe nicht schnell, wodurch Unternehmen unnötigen Risiken ausgesetzt sind. Angreifer können in der Zeit zwischen der Ersterkennung und der verzögerten Abwehr erhebliche Schäden anrichten.

Das liegt daran, dass die Web Application Firewalls anderer Anbieter in hohem Maße auf statische WAF-Regelsätze und signaturbasierte Erkennungsmechanismen angewiesen sind – im Wesentlichen auf die Fähigkeit zur Erkennung von Hardcodierungsmustern. Dieser Legacy-Ansatz erhöht das Risiko, indem Erkennungslücken entstehen, sobald ein Angreifer auch nur die kleinste Änderung vorgenommen hat. Erkennungsmethoden, die auf der hartcodierten Mustererkennung basieren, müssen bei jeder neuen Mustererkennung manuell aktualisiert werden.

Obwohl diese Systeme effektiv gegen bekannte Bedrohungen sind, werden sie nur schwer mit komplexen Zero-Day-Angriffen oder dynamischen und polymorphen Angriffsvektoren fertig. So sind beispielsweise regex-basierte Regeln – ein Eckpfeiler vieler Legacy-Systeme – von Natur aus limitiert und anfällig für Schwachstellen. Sie erfordern eine sorgfältige manuelle Kuration und können zu False Positives führen, wenn sie zu breit gefächert sind.

Bedenken Sie folgendes Beispiel:

SQL-Injection-Muster

'UNION SELECT+user_Pass+FROM+wp_users+WHERE+ID=

Gutartiges Muster

Select from the following menu options where available (Wählen Sie aus den folgenden Menüoptionen aus, sofern verfügbar)

Wenn eine regex-Regel nach „select.*from.*where" sucht, könnten beide Muster übereinstimmen, was zu einem False Positive führt. Dies macht es schwierig, zukunftsgerichtete Regexes zu schaffen, die für solche Probleme nicht anfällig sind. Vor allem Zero-Day-Angriffe erfordern oft die Erstellung zusätzlicher Regeln, was zu Verzögerungen bei der Bedrohungsabwehr führen kann.

Die Vorteile von künstlicher Intelligenz

Als Reaktion auf die Herausforderungen statischer Erkennung setzen moderne WAFs auf KI, um Erkennung und Abwehr zu automatisieren. Es gibt mehrere Möglichkeiten, wie KI dies umsetzt, darunter:

- Mustererkennung

- Adaptives Lernen

- Zero-Day- und Anomalieerkennung

- Verbesserte Reaktionszeit

Mustererkennung

Algorithmen für maschinelles Lernen sind gut darin, Muster und Anomalien in Daten zu erkennen, die herkömmliche Systeme übersehen. So können sie beispielsweise regex-basierte Ansätze ergänzen oder ersetzen, indem sie fein abgestufte Muster identifizieren, die statische Regeln nicht erkennen. KI-basierte Algorithmen sind auch besonders gut in der Erkennung von Mustern in riesigen Datensätzen, die für statische Techniken möglicherweise zu granular sind. Mustererkennung ist sowohl für positive Sicherheit (Erkennen von guten Eingaben) als auch für negative Sicherheit (Erkennen von schlechten Eingaben) wichtig.

Adaptives Lernen

KI-fähige Systeme können sich kontinuierlich anpassen, optimieren und lernen, wenn Angriffe auftreten, und so die Erkennung und Reaktion automatisch verbessern. Akamai App & API Protector lernt kontinuierlich anhand der Billionen von Anfragen der Akamai-Plattform und nutzt ihr verbessertes Wissen, um Empfehlungen für Ihre spezifischen Schutzmaßnahmen zu geben (siehe unsere adaptive Selbstoptimierung) und gleichzeitig automatische Updates für den Schutz von Webanwendungen und APIs anzuwenden.

Zero-Day- und Anomalieerkennung

KI-Modelle erkennen Abweichungen vom normalen Verhalten oft auf eine Weise, die statische Modelle nicht erreichen können. Eine plötzliche Änderung der Webtraffic-Muster kann beispielsweise auf einen Angriff hinweisen, auch wenn er nicht mit bekannten Signaturen übereinstimmt. Negative Sicherheit profitiert insbesondere von KI, da die Regelsätze und Signaturen traditionell definieren, wie eine schlechte Eingabe aussieht. Das bedeutet, dass etwas, das zwar schädlich war, aber noch nicht gesehen wurde, keine Abwehr auslöst. KI-Algorithmen können ein neues Verhalten als schädlich erkennen, auch wenn es vorher nicht gesehen wurde.

Verbesserte Reaktionszeit

Künstliche Intelligenz verarbeitet und analysiert Daten schneller als menschlich möglich. Die Nutzung von KI durch Akamai beschleunigt die Warnmeldungen bei Erkennung und beschleunigt außerdem die Bereitstellung automatischer Updates und proaktiver, adaptiver Empfehlungen für Ihr Konto. Unsere neu verfügbare Funktion zur Bedrohungserkennung ermöglicht eine schnelle Bereitstellung von Schutzmechanismen gegen neue Bedrohungen und wichtige CVEs. Kunden können ihren Schutz dann über unsere CVE-Suche überprüfen.

Mehrschichtiges maschinelles Lernen für Internetsicherheit

Akamai bringt eine mehrschichtige Strategie zum Einsatz, um Webanwendungen effektiv zu schützen. Diese Trennung von Phasen bietet mehrere Vorteile, wie z. B. die Lokalisierung spezifischer Textmuster, die für die Auslösung von Warnungen verantwortlich sind, und die genaue Klassifizierung von Multi-Vektor-Angriffen. Dieser mehrschichtige Ansatz erkennt bekannte Angriffsmuster mit wenig False Positives und kann ohne ausdrückliche Anweisung neue Muster lernen.

Die mehrschichtige Strategie:

- Tokenisiert HTTP-Anforderungen in n-Grams mit natürlicher Sprachverarbeitung (natural language processing, NLP)

- Wandelt n-Grams mithilfe bekannter Algorithmen in Vektoren um

- Projiziert Vektoren auf den Angriffsraum (SQLi, XSS usw.)

- Weist Angriffswahrscheinlichkeiten mithilfe des GBT-Modells (Gradient-Boosted-Bäume) zu

- Klassifiziert Angriffstypen (SQLi, XSS usw.) anhand eines neuronalen Netzwerkmodells

Tokenisiert HTTP-Anforderungen in n-Grams mit natürlicher Sprachverarbeitung (natural language processing, NLP)

Wir tokenisieren HTTP-Anforderungen, um Schlüssel-Wert-Paare zu erstellen und n-Grams aus jedem Wert zu extrahieren (z. B. „Geben“, „das“, „Katze“, „/etc/password“).

Wandelt n-Grams mithilfe bekannter Algorithmen in Vektoren um

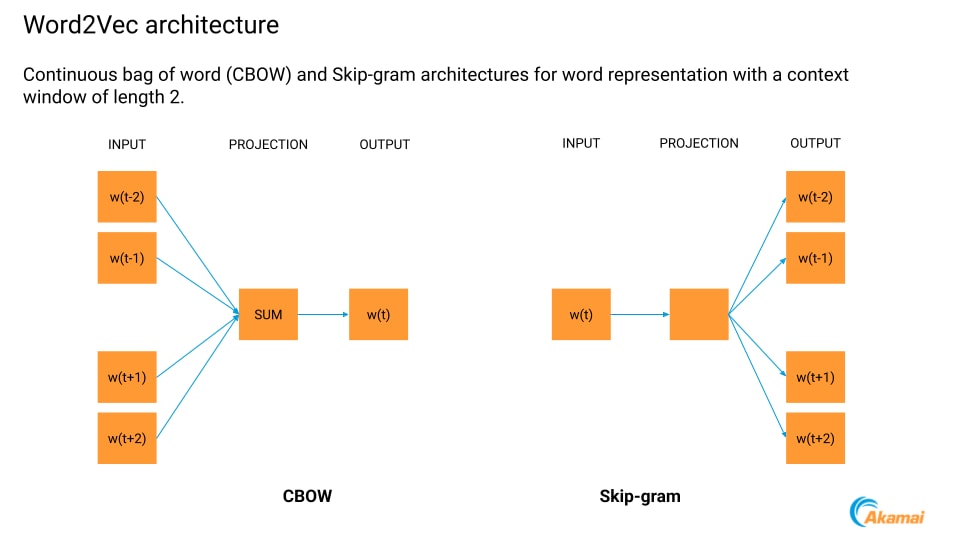

Wir erhalten Vektordarstellungen von n-Grams mithilfe bekannter Techniken wie dem Word2Vec-Modell „Skip-gram“, wodurch ein tieferes kontextbezogenes Verständnis der Anfragen ermöglicht wird (Abbildung 1).

Projiziert Vektoren auf den Angriffsraum mit Hauptkomponentenanalyse (Principal Component Analysis, PCA)

Wir extrahieren Angriffssignaturen, indem wir die Vektoren mithilfe von PCA, einer bekannten Technik zur Reduzierung der Dimensionalität, auf den Angriffsraum projizieren. Dies ist sowohl bei der Datenanalyse als auch bei der Vorverarbeitung von Nutzen.

Weist Angriffswahrscheinlichkeiten mithilfe des GBT-Modells (Gradient-Boosted-Bäume) zu

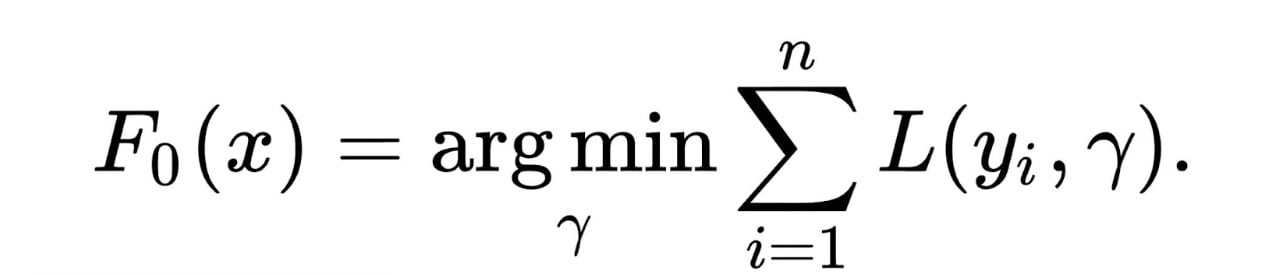

Unser GBT-Klassifizierer kombiniert mehrere Entscheidungsbäume, die durch Quervalidierung optimiert wurden (Abbildung 2). Dieser Ansatz verbessert die Klassifizierungsgenauigkeit und weist Angriffswahrscheinlichkeiten effektiver zu.

Abb. 2: Die Gleichungen stellen den iterativen Lernprozess eines GBT-Modells dar, bei dem schwache Entscheidungsbäume sequenziell optimiert werden, um Verluste zu minimieren

Abb. 2: Die Gleichungen stellen den iterativen Lernprozess eines GBT-Modells dar, bei dem schwache Entscheidungsbäume sequenziell optimiert werden, um Verluste zu minimieren

Klassifiziert Angriffstypen (SQLi, XSS usw.) anhand eines neuronalen Netzwerkklassifizierers

Wir verwenden einen Multiclass-Klassifizierer zur Zuordnung von Angriffstypen (z. B. Structured Query Language Injection (SQLi), Cross-Site Scripting (XSS), Local File Inclusion (LFI)). Unser mehrschichtiges neuronales Netzwerkmodell gewährleistet eine genaue Klassifizierung, indem die Angriffsgruppe mit der höchsten Wahrscheinlichkeit ausgewählt wird.

Erweiterung der KI-basierten Anwendungs- und API-Sicherheit: KI-basierte Integration von Client Reputation

Obwohl cloudbasierte WAFs den Kern der Sicherheit von Webanwendungen und APIs darstellen, erfordert der Schutz von Anwendungen und APIs vor Schadtraffic eine größere Anzahl von KI-Funktionen.

Ein wichtiges Beispiel für erweiterte Lösungen innerhalb des breiten Portfolios von Akamai ist unser KI-gestütztes Client-Reputation-System, das auf XGBoost für die Erkennung gemeinsamer IP-Adressen und spezialisierte Modelle für Kategorien wie Webangreifer, DDoS-Angriffe, Bots, Scraper und Scanner zum Einsatz kommt. Durch das Sammeln von Erkenntnissen aus zurückliegenden branchenübergreifenden Angriffen ermöglichen diese Modelle eine schnellere, umfassendere und genauere produktübergreifende Identifizierung der Angreiferinfrastruktur.

KI ist nur so gut wie die Daten, anhand derer sie trainiert wird, – und die Sicherheitsprotokolle, die sie leiten

Die Modelle für künstliche Intelligenz und maschinelles Lernen von Akamai werden für Milliarden von täglichen Ereignissen trainiert, um unübertroffene Genauigkeit und Geschwindigkeit zu gewährleisten. Unsere KI- und ML-Plattform entspricht den Best Practices von MLOps und ermöglicht eine konsistente, skalierbare und sichere Bereitstellung von Modellen.

KI benötigt jedoch Sicherheitsmaßnahmen und eine Bestätigung ihrer Ergebnisse. Unser Ansatz für die KI-Implementierung basiert auf vier Ebenen, die sowohl Genauigkeit als auch Sicherheit gewährleisten.

Forschung – erleichtert Experimente, Modellpersistenz und Performancevalidierung

Produktion – umfasst Vorverarbeitungsumwandlungen, Feature-Speicher und Modellversionskontrolle

KPI – überwacht die Modellperformance mithilfe umfangreicher Visualisierungstools

Automatisches Nachtraining – stellt sicher, dass Modelle durch erneutes Training mit validierten Datensätzen effektiv bleiben

Mit Sicherheit immer einen Schritt voraus.

Wir bei Akamai haben uns dazu verpflichtet, die Zukunft der Cybersicherheit zu gestalten, indem wir generative künstliche Intelligenz und maschinelles Lernen einsetzen, um die Sicherheit von Webanwendungen neu zu definieren. Anstatt nur auf Bedrohungen zu reagieren, verwenden wir KI, um Angreifern einen Schritt voraus zu sein, Bedrohungen proaktiv zu verhindern und sicherzustellen, dass unsere Kunden vor sich ständig weiterentwickelnden Risiken geschützt bleiben.