優れた Web アプリケーションファイアウォールのための人工知能の活用

人工知能(AI)は、攻撃者に恩恵をもたらしてきました。AI は、攻撃者が企業に対して行う最初の攻撃のスピードと革新性を高めるだけでなく、攻撃が検出されても高度な攻撃者は迅速に方向転換し、数時間や数日もかけずに、数分で進化させて新しい攻撃を開始できるようにします。

幸いなことに、AI や機械学習(ML)を使用するのは攻撃者だけではありません。Akamai は設立以来、ML と先進的なヒューリスティックイノベーションの最前線を歩み続け、AI と ML を継続的にテストして攻撃者の先を行き、脆弱性を排除しています。

AI 駆動型の Web アプリケーションセキュリティへの移行

セキュリティリーダーは、セキュリティサービスのベンダーが ML と AI を組み込み、サイバーセキュリティ防御を強化することに期待感を高めています。企業は、AI をセキュリティソリューションに統合することで、 OWASP Top 10を超える脅威も含め、Web アプリケーションに対する多様なサイバー脅威を検出し、対応する能力を強化できます。さらには、サイバーセキュリティという戦いにおいて競争力を高めることもできます。

AI 駆動型の Web アプリケーション・セキュリティ・ソリューションへの移行は、従来のルールベースのシステムから大きな進化を示し、アプリケーションセキュリティなどに対するより動的で予防的かつ効率的な防御メカニズムを可能にします。AI は、セキュリティに対して高度で適応的なアプローチを提供します。AI は、膨大なデータセットを分析して潜在的な脅威を正確に特定して対応できるため、AI を組み込んだセキュリティソリューションはゼロデイ脅威を検出し、リアルタイムで保護更新を自動化するので、セキュリティチームの負担が軽減されます。

このブログ記事では、比類のない自動保護と知見を提供することで、アプリケーションのセキュリティを確保している AI 駆動型の Web アプリケーションファイアウォール(WAF) が突出している点と、その技術的な詳細について説明します。

WAF 静的検出では不十分

従来のクラウドベースの WAF では、新しい攻撃の迅速な検出や阻止ができないため、企業は不要なリスクにさらされます。攻撃者は、初期検出から遅延緩和までの間に重大な損害を与える可能性があります。

これは、他のプロバイダーの Web アプリケーションファイアウォールが、静的 WAF ルールセットとシグニチャベースの検出メカニズム(主にパターン認識機能のハードコーディング)に大きく依存しているためです。このような従来の方法では、攻撃者がわずかに変更するたびに検出ギャップが生じ、リスクが増大します。 ハードコードされたパターン認識に依存する検出方法は、新しいパターンが検出されるごとに手動で更新しなければなりません。

このようなシステムは既知の脅威に対しては効果的ですが、高度な ゼロデイ攻撃や動的かつ多様な攻撃ベクターの対処は苦手です。たとえば、正規表現に基づくルールは、多くのレガシーシステムの基盤ですが、本質的に限定があるため、脆弱性が発生しやすくなります。慎重な手作業によるキュレーションが必要であり、広範囲になりすぎると誤検知を引き起こす可能性があります。

次の例を考えてみましょう。

SQL インジェクションパターン

‘UNION SELECT+user_pass+FROM+wp_users+WHERE+ID=

問題のないパターン

"Select from the following menu options where available"

正規表現のルールが「select.*from.*」を検索し、両方のパターンが一致する可能性がある場合、フォールス・ポジティブ(誤検知)になります。そのため、このような問題の影響を受けない先読み正規表現を作成することが難しくなります。特にゼロデイ攻撃では、追加ルールの作成が必要になることが多く、脅威の緩和が遅れることがあります。

人工知能の利点

最新の WAF は、静的検出の課題に対応して、AI を使用して検出と緩和を自動化します。AI による検出と緩和の自動化には、以下のような方法があります。

- パターン認識

- アダプティブラーニング

- ゼロデイ攻撃と異常検知

- 応答時間の向上

パターン認識

機械学習アルゴリズムは、従来のシステムが見逃すデータのパターンや異常を特定するのに優れています。たとえば、静的ルールでは識別できない微妙なパターンを特定することによって、正規表現ベースのアプローチを補強したり、置き換えたりすることができます。また、AI ベースのアルゴリズムは、静的な手法を見るには細かすぎる可能性のある大規模なデータセットのパターンを見るのにも特に適しています。パターン認識は、ポジティブセキュリティ(良い入力を認識すること)とネガティブセキュリティ(悪い入力を認識すること)のいずれにおいても重要です。

アダプティブラーニング

AI 対応システムは、攻撃が出現するたびに適応、最適化、学習を続け、検出機能と応答機能を自動的に改善します。 Akamai App & API Protector Akamai プラットフォームの数兆ものリクエストを継続的に学習し、その改善された知識を活用して、具体的な保護(適応と自動調整で確認)を推奨するとともに、Web アプリケーションや API 保護を自動更新します。

ゼロデイ攻撃と異常検知

AI モデルは、静的モデルでは不可能な方法で、通常とは異なるふるまいを識別します。たとえば、Web トラフィックパターンが突然変わるということは、既知の署名と一致しない場合でも、攻撃を示している可能性があります。特に、ネガティブセキュリティでは、AI が大いに役立ちます。これは、従来、ルールセットと署名によって、不正な入力とはどのようなものかが定義されていたためです。AI アルゴリズムは、未知のふるまいであっても、悪いふるまいとして認識することができます。

応答時間の向上

人工知能は、人間では不可能な速度でデータを処理し、分析します。Akamai の AI を使用することで、検出時のアラートを高速化し、自動更新や積極的で適応的な推奨をアカウントに提供する時間も短縮されます。新たに導入された迅速な脅威検出機能により、新たな脅威や注目度の高い CVE に対する保護を迅速に導入可能です。さらに、CVE 検索ツールを使用して保護の検証を行えるようになります。

多層機械学習による Web セキュリティ

Akamai は、Web アプリケーションを効果的に保護するために多層的な戦略を採用しています。この段階的な分離には、アラートを引き起こす特定のテキストパターンを特定し、マルチベクター攻撃を正確に分類する、いくつかの利点があります。この多層的なアプローチでは、誤検出が少ない既知の攻撃パターンを検出し、トレーニング中に明確な指示なしで新しいパターンを学習できます。

多層戦略:

- 自然言語処理(NLP)を使用して、HTTP リクエストを n-gram にトークン化する

- 既知のアルゴリズムを使用して、n-gram をベクトルに変換する

- 攻撃スペース(SQLi、XSS など)にベクトルを投影する

- 勾配ブースティング木(GBT)モデルを使用して攻撃の確率を割り当てる

- ニューラル・ネットワーク・モデルを使用して、攻撃タイプ(SQLi、XSS など)を分類する

自然言語処理(NLP)を使用して、HTTP リクエストを n-gram にトークン化する

HTTP リクエストをトークン化してキーと値のペアを作成し、各値から n-gram を抽出します(例:「give」、「the」、「cat」、「/etc/password」)。

既知のアルゴリズムを使用して、n-gram をベクトルに変換する

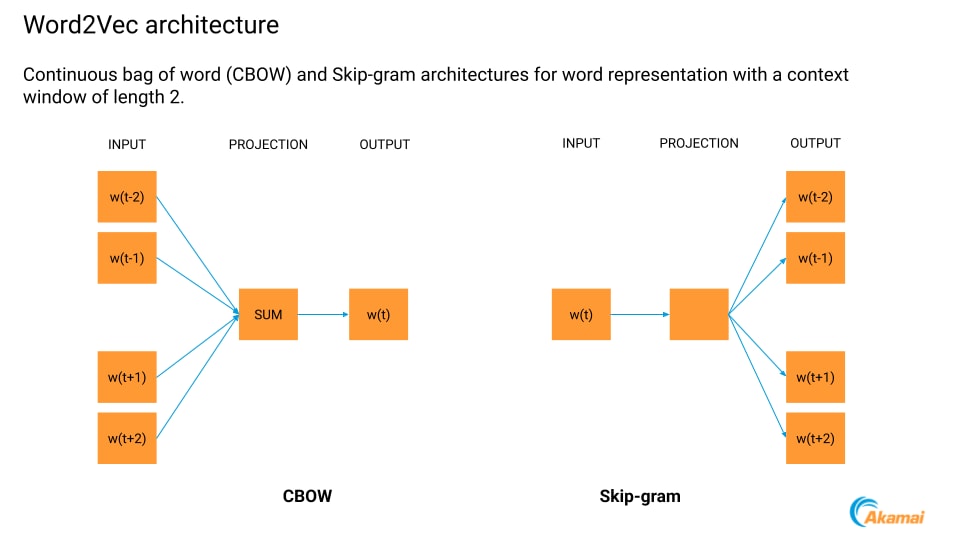

Skip-gram Word2Vec モデルなどの既知の技術を使用して、n-gram のベクトル表現を取得し、要求のコンテキスト理解を深めることができます(図 1)。

主成分分析(PCA)を使用して、攻撃スペースにベクトルを投影する

PCA というよく知られた次元削減技術を使用して、攻撃スペースにベクトルを投影することで、攻撃シグネチャーを抽出します。これは、データ分析と前処理の両方に役立ちます。

勾配ブースティング木(GBT)モデルを使用して攻撃の確率を割り当てる

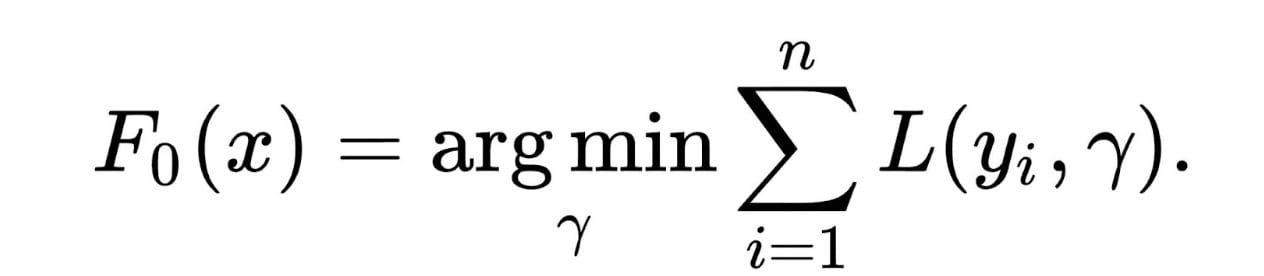

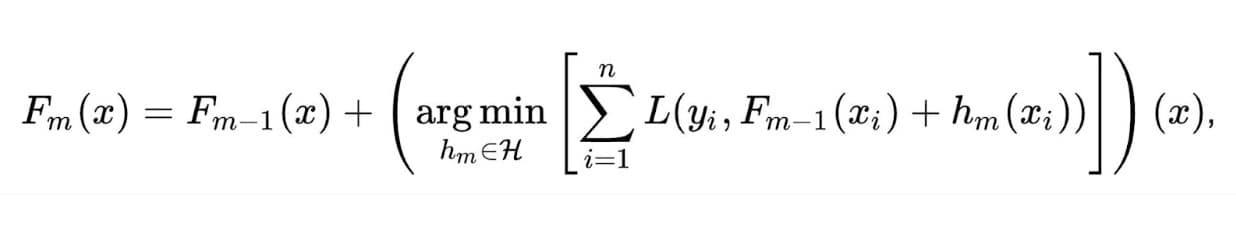

Akamai の GBT 分類器は、クロスバリデーションによって最適化された複数の決定木を組み合わせています(図 2)。このアプローチにより、分類の精度が高まり、攻撃の確率がより効果的に割り当てられます。

図 2:方程式は、GBT モデルの反復学習プロセスを表します。このモデルでは、弱い決定木が連続的に最適化され、損失が最小限に抑えられます

図 2:方程式は、GBT モデルの反復学習プロセスを表します。このモデルでは、弱い決定木が連続的に最適化され、損失が最小限に抑えられます

ニューラルネットワーク分類器を使用して、攻撃タイプ(SQLi、XSS など)を分類する

マルチクラス分類器を使用して、攻撃タイプ(SQL インジェクション(SQLi)、クロスサイトスクリプティング(XSS)、ローカル・ファイル・インクルージョン(LFI)など)を割り当てます。Akamai の多層ニューラル・ネットワーク・モデルは、最も高い確率を持つ攻撃グループを選択することによって、正確な分類を保証します。

AI ベースのアプリと API セキュリティの拡張:AI 駆動型 Client Reputation の統合

クラウドベースの WAF は、Web アプリと API セキュリティの中核ですが、悪意のあるトラフィックからアプリと API を保護するには、より幅広い AI 機能が必要です。

Akamai の広範なポートフォリオにおける拡張ソリューションのうち、代表的なものは、共有 IP アドレス検出用の XGBoost を搭載した AI 駆動型 Client Reputation システムや、Web 攻撃者、DDoS 攻撃ボット、スクレイパー、スキャナーなどのカテゴリに特化したモデルです。このモデルは、さまざまな業界の過去の攻撃から知見を収集することで、攻撃者のインフラストラクチャをより迅速かつ広範に、より正確に外積で識別します。

AI の性能は、トレーニング対象のデータと、それを導く安全プロトコルの両方に依存する

Akamai の人工知能と機械学習モデルは、数十億もの日常のイベントを学習することで、比類のない正確性と速度を確保しています。Akamai の AI および ML プラットフォームは、MLOps のベストプラクティスに準拠し、一貫性と拡張性に優れた安全なモデル展開を実現しています。

しかし、AI には、ガードレールと調査結果の確認が必要です。Akamai による AI の実装アプローチは、正確性と安全性の両方を確保するように設計された4つの層に基づいて構築されています。

リサーチ — 実験、モデルの永続性、パフォーマンスの検証を実施

製作 — 前処理変換や、機能ストア、モデルバージョン管理などを含む

KPI — 広範な視覚化ツールを使用した、モデルのパフォーマンスの監視

自動再トレーニング — 検証済みのデータセットを使用した再トレーニングにより、モデルの効果を維持

常にセキュリティを確保。常に最新情報を把握。

Akamai では、生成 AI と機械学習を活用して、Web アプリケーションのセキュリティを再定義することで、サイバーセキュリティの未来を形成することに取り組んでいます。脅威に対応するだけでなく、AI を使用して攻撃者の先を行き、脅威を予防的に防ぎ、常に進化するリスクからお客様を保護します。