Die unerbittliche Evolution von DDoS-Angriffen

Moderne DDoS-Angriffe (Distributed Denial-of-Service) sind im Vergleich zu denen vor zwölf, zehn oder sogar fünf Jahren aufgrund ständiger Innovationen in der Bedrohungslandschaft praktisch nicht wiederzuerkennen. Die Verteidigung gegen sich schnell verändernde Angriffsvektoren und rekordverdächtige Angriffe ist für den Schutz der Online-Infrastruktur von entscheidender Bedeutung. Diese Verteidigung kann jedoch für Sicherheitsteams, die nicht über die richtigen Ressourcen, Fachkenntnisse oder Technologien verfügen, eine große Herausforderung darstellen.

Vergleich älterer DDoS-Angriffe mit denen von heute

Abbildung 1 zeigt die Aktivität von mehr als 50 Angriffsvektoren in den letzten zehn Jahren und beschreibt die steigende Komplexität von DDoS.

Vier bemerkenswerte Punkte fallen auf:

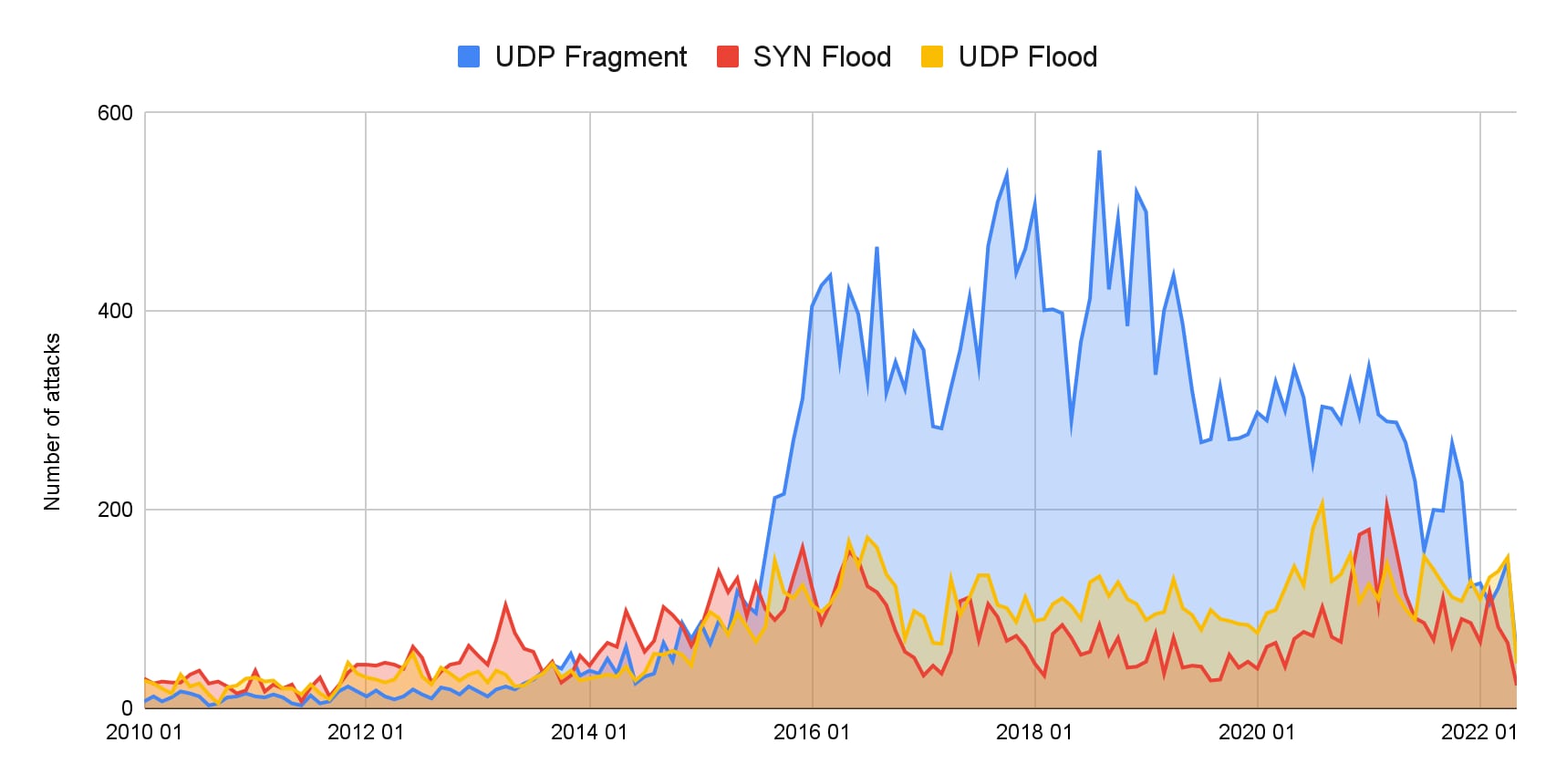

1. Der Preis für Vektorpersistenz geht an: UDP Floods, SYN Floods und UDP-Fragmentierung, die aufgrund ihrer Einfachheit und Zuverlässigkeit bereits seit der Einführung von Akamai Prolexic existieren (Abbildung 2). Sie werden weiterhin eingesetzt, oft in Kombination mit anderen Vektoren.

Fig. 2: UDP floods, SYN floods, and UDP fragmentation continue to be seen in force

Fig. 2: UDP floods, SYN floods, and UDP fragmentation continue to be seen in force

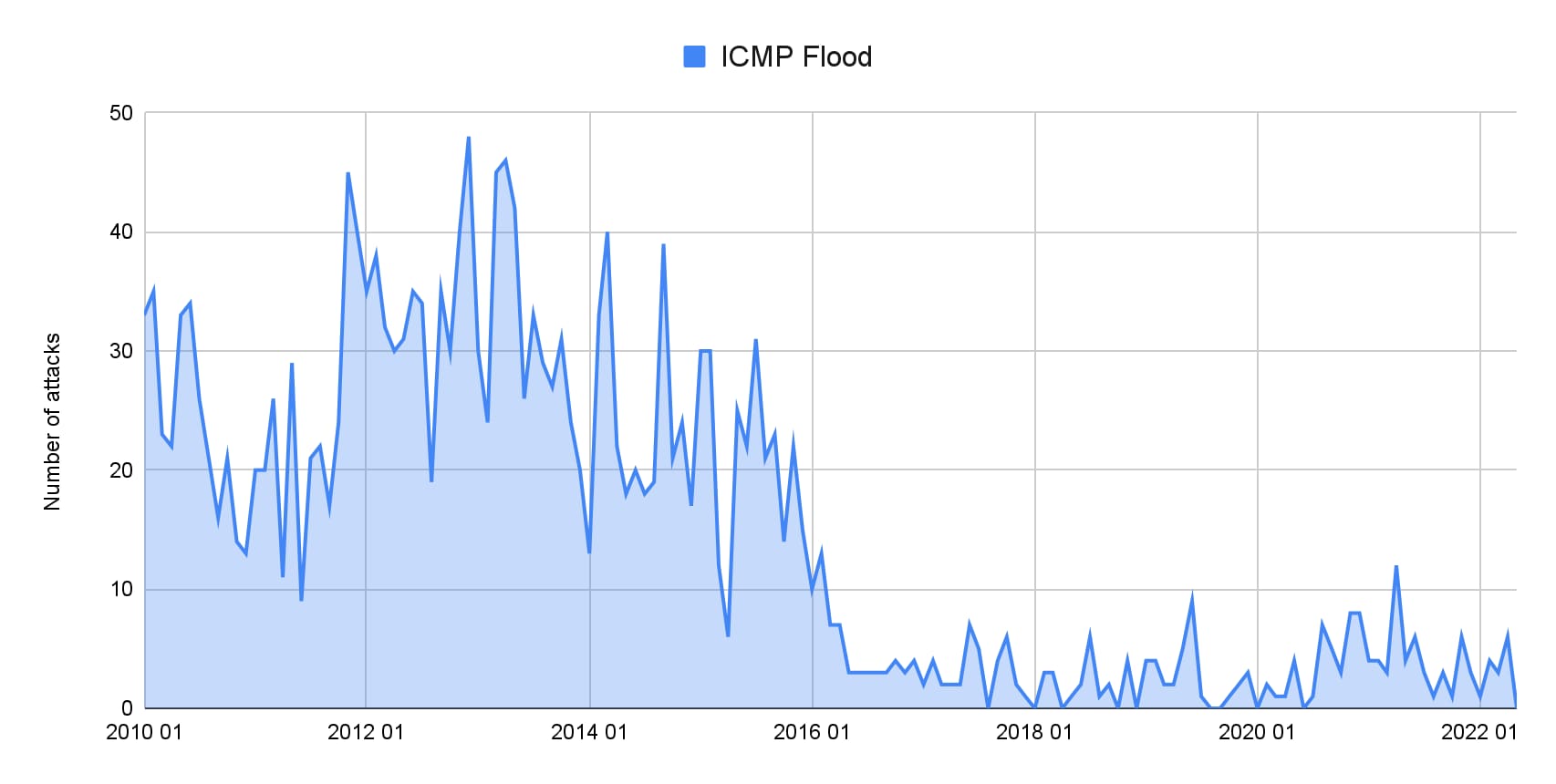

2. Einige einst prominente Vektoren sind nicht mehr so beliebt: ICMP Floods, die einst als leicht zugänglicher DDoS-Vektor weit verbreitet waren, sind nicht annähernd so effektiv wie andere Vektoren, die Verstärkung und Reflection ermöglichen (Abbildung 3). Unser bisher größter ICMP-Angriff betrug nur 28 Gbit/s. Diese Pings können sich zwar summieren, doch der durchschnittliche ICMP-Angriff liegt bei lediglich 1,5 Gbit/s, was heute kaum noch ein Tropfen auf dem heißen Stein ist, und sie werden fast ausschließlich in Kombination mit anderen Vektoren eingesetzt. Bei allen ICMP-Angriffen gibt es im Durchschnitt zwei zusätzliche Vektoren.

Fig. 3: ICMP attacks are no longer as popular as they once were

Fig. 3: ICMP attacks are no longer as popular as they once were

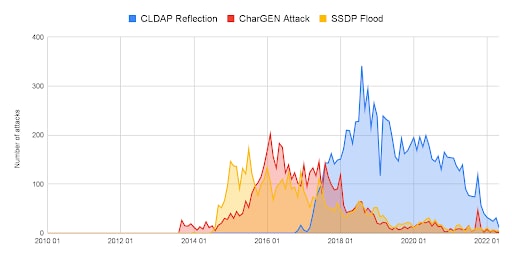

3. Andere Angriffe sind hinzugekommen, haben sich einiger Beliebtheit erfreut, nur um dann wieder zu verpuffen. Die Zahl der CharGEN-Angriffe und SSDP Floods nahm von 2015 bis 2018 zu, heute werden sie jedoch nur noch selten beobachtet. Dies ist zum Teil auf bessere verfügbare Reflektoren sowie auf weniger exponierte Server mit diesen ausnutzbaren Protokollen zurückzuführen.

4. Darüber hinaus könnte die CLDAP Reflection, die erstmals Ende 2016 auftauchte und ihren Höhepunkt im Jahr 2018 als Top-5-Vektor erreichte, jetzt als Reaktion auf verbesserte Filterverfahren, die Verringerung neuartiger Reflektoren und die Verschiebung von Vorlieben auf neuere, kosteneffizientere Angriffsvektoren aus dem DDoS-Toolkit verschwinden (Abbildung 4).

Fig. 4: CharGEN attacks, SSDP floods, and CLDAP reflections are rarely seen today

Fig. 4: CharGEN attacks, SSDP floods, and CLDAP reflections are rarely seen today

Fazit

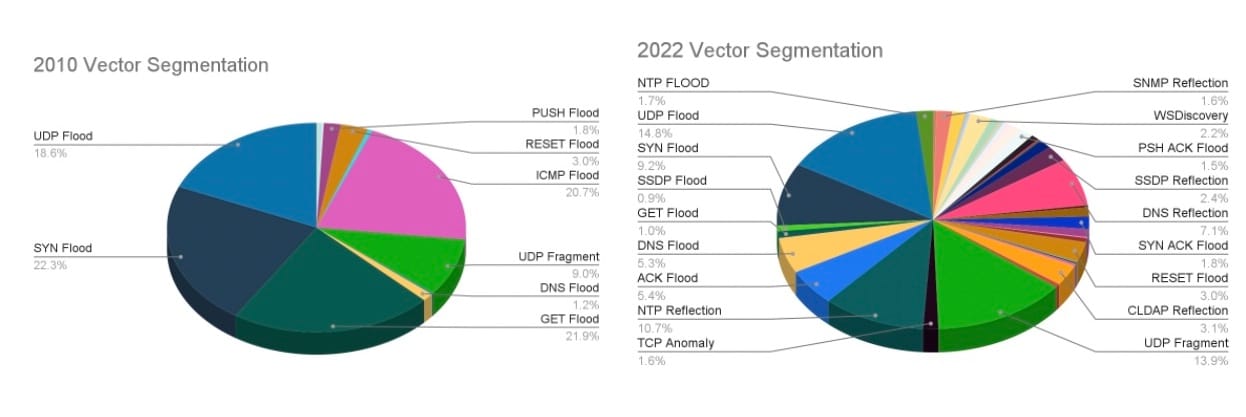

Die eindeutige Erkenntnis aus diesen vier Fakten ist, dass sich die DDoS-Bedrohungslage schnell entwickelt. Wie in Abbildung 5 dargestellt, machten die Top-5-Vektoren von 2010 90 % aller Angriffe aus, während die heutigen Top 5 gerade einmal auf 55 % aller Angriffe kommen. Dieser Wandel unterstreicht nicht nur die zunehmende Raffinesse des modernen DDoS-Toolkits, sondern auch den immensen Druck auf Sicherheitsteams, sich gegen eine explodierende Anzahl von Bedrohungen zu verteidigen.

Fig. 5: Comparison of vector segmentation by year

Fig. 5: Comparison of vector segmentation by year

In Biologie und Wirtschaft lebt und wächst das, was am besten funktioniert – ob es sich nun um ein gut angepasstes physisches Merkmal oder eine effektive Produktstrategie handelt. In ähnlicher Weise werden Angriffsvektoren, die maximale Wirkung bei geringen Kosten bieten, immer beliebter und werden andere Vektoren überleben. Angreifer suchen ständig nach neuen Tools, um maximale Unterbrechungen zu erzielen und die Kosteneffizienz zu verbessern.

In der ersten Hälfte des Jahres 2022 erhaschten wir einen Einblick in die evolutionäre Entwicklung von DDoS, als zwei bedrohliche neue Vektoren unsere Plattform zum ersten Mal erreichten. Einer bot ein Verstärkungspotenzial von 65, der andere eins von gewaltigen 4,2 Milliarden. Welche Faktoren werden letztendlich die Häufigkeit und das Überleben dieser neuen Angriffsvektoren bestimmen?

Ein genauerer Blick auf die neuen DDoS-Bedrohungen von heute

Um auf diese Frage eine Antwort zu finden, sehen wir uns die fraglichen Bedrohungen einmal genauer an:

PhoneHome: Ein neuer Reflection-/Verstärkungs-DDoS-Vektor mit einem rekordverdächtigen potenziellen Verstärkungsverhältnis von 4.294.967.296:1. Mit ihm wurden bereits mehrere DDoS-Angriffe gestartet.

Potenzial: Es besteht das Potenzial für eine enorme Verstärkung: Ein einziges, winziges eingehendes Paket kann immense ausgehende Angriffe starten.

Einschränkungen: Weniger Angriffsfläche: Mit 2.600 dieser Vektoren im Umlauf könnte die Überlastung auf die Verbindungen und die Leistung dieser Maschinen sowie auf die Fähigkeiten von Cyberkriminellen, sie zu mobilisieren, beschränkt sein.

TCP-Middlebox-Reflection: Dieser neue Verstärkungsvektor nutzt Middleboxes wie Firewalls in Unternehmen und nationalen Institutionen, um Traffic in Richtung eines Opfers zu reflektieren.

Potenzial: Die Middleboxes, die hier als Reflektoren in Frage kommen, sind allgegenwärtig und machen laut einer Studie von ShadowServer über 18,8 Millionen IPs aus. Die meisten dieser exponierten Services sind von Natur aus leistungsstark und haben Zugang zu wichtigen Verbindungshubs.

Einschränkungen: Obwohl der Verstärkungsfaktor von 65 hier noch überschaubar ist, sind die oberen Grenzen nicht so leicht festzustellen. Angreifer könnten jetzt gerade die verfügbaren Reflektoren katalogisieren und testen, wie sie zuverlässig massenhaft ausgenutzt werden können. Während das Generieren von Anfragen zum Auslösen der Antwortpakete von einem einzelnen Command and Control möglicherweise eine Einschränkung darstellt, könnte das Generieren von Anforderungen an die Reflektoren durch ein Botnet den Umfang auf neue Rekorde heben.

Wir wissen nicht, ob einer der oben genannten Vektoren an Bedeutung gewinnen oder neue Höchststände erreichen wird. Wir können mit Sicherheit sagen, dass die Evolution hier nicht endet und es eine nächste Generation von Bedrohungen für Netzwerke geben wird.

Empfehlungen, damit Sie mit den sich entwickelnden Bedrohungen Schritt halten können

Die fortwährenden Innovationen in der DDoS-Bedrohungslandschaft setzen Unternehmen einem ständigen Risiko aus und machen deutlich, dass ein kompromissloser Schutz vor den neuesten Angriffen erforderlich ist. Um die Bedrohung durch DDoS-bedingte Ausfallzeiten zu verringern und Cyberkriminelle zu überlisten, sollten Sie Folgendes in Erwägung ziehen:

Überprüfen Sie kritische Subnetze und IP-Bereiche, und stellen Sie sicher, dass sie über Abwehrmechanismen verfügen.

Implementieren Sie DDoS-Sicherheitskontrollen mit einer „Always-on“-Abwehr als erste Verteidigungsebene, um eine Notfallintegration zu vermeiden und die Belastung für das Krisenteam zu reduzieren. Wenn Sie keinen vertrauenswürdigen und bewährten cloudbasierten Anbieter haben, suchen Sie sich jetzt einen.

Stellen Sie proaktiv ein Krisenteam zusammen, und stellen Sie sicher, dass die Runbooks und Vorfallreaktionspläne auf dem neuesten Stand sind. Haben Sie zum Beispiel ein Playbook für katastrophale Ereignisse

Mehr Hilfe und weitere DDoS-bezogene Ressourcen

Wenn Sie angegriffen werden oder Opfer einer DDoS-Erpressung sind, rufen Sie die DDoS-Hotline von Akamaiunter +49 89 94006 308 an, um sofortige Unterstützung zu erhalten oder klicken Sie hier, um sich für ein individuelles Briefing zu Sicherheitsbedrohungen anzumelden.

Weitere technische Details und zusätzliche DDoS-Ressourcen finden Sie in den folgenden Blogbeiträgen und Materialien:

Dieser Beitrag wurde von Max Gebhardt mitverfasst.