La evolución incesante de los ataques DDoS

Los ataques distribuidos de denegación de servicio (DDoS) modernos se han vuelto prácticamente irreconocibles en comparación con los de hace 12, 10 o incluso 5 años debido a la constante innovación en el panorama de amenazas. La defensa frente a vectores de ataque que cambian rápidamente y ataques récord es crucial para proteger la infraestructura online, pero puede ser un desafío abrumador para los equipos de seguridad que carecen de los recursos, la experiencia o la tecnología adecuados.

Comparación de los ataques DDoS de ayer con los de hoy

La Figura 1 muestra la actividad de más de 50 vectores de ataque durante la última década y encapsula la creciente complejidad de los ataques DDoS.

Hay cuatro titulares destacados:

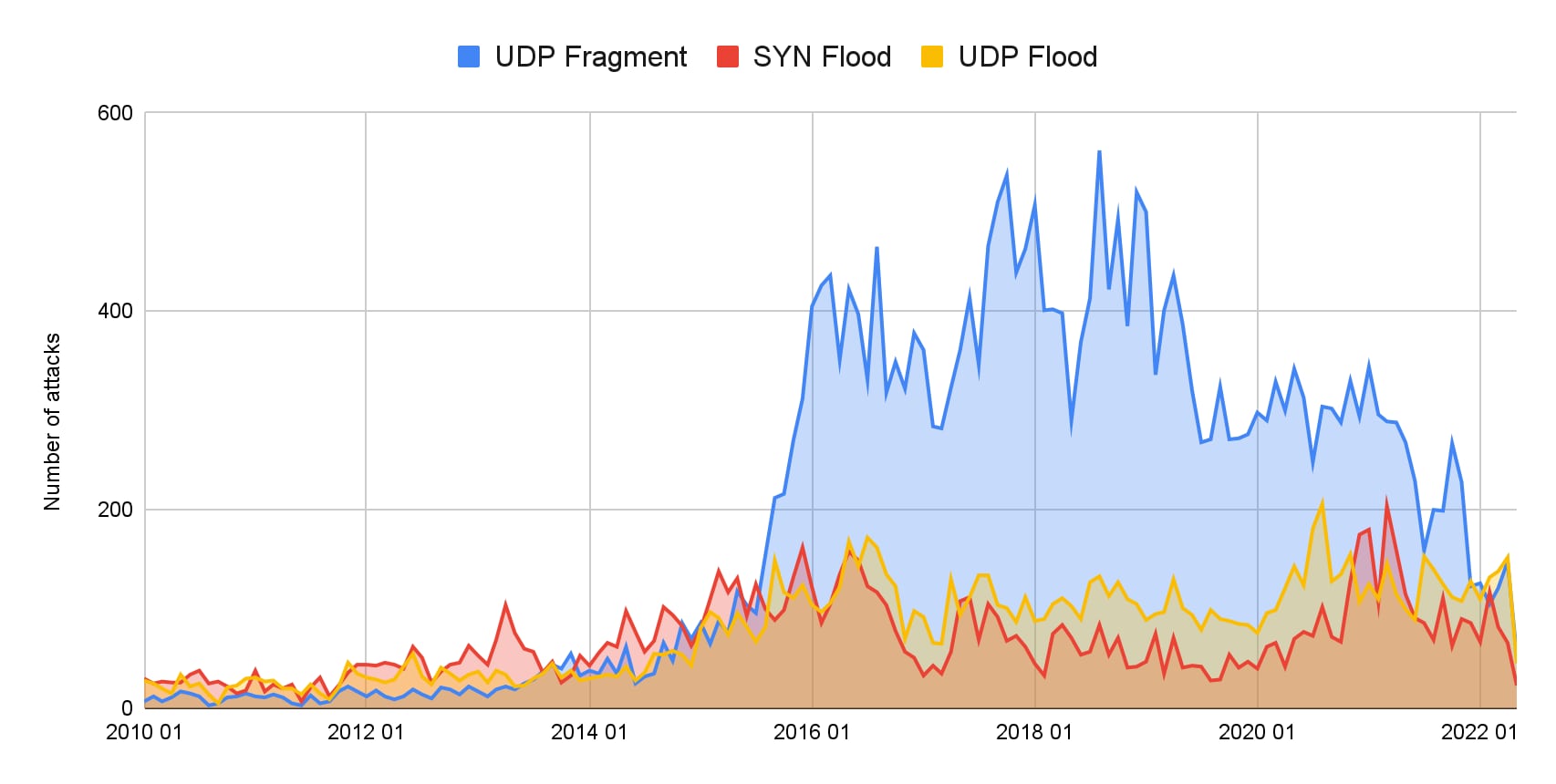

1. El premio a la persistencia de vectores es para: Inundaciones UDP, inundaciones SYN y fragmentación de UDP, que han existido desde el inicio de Akamai Prolexic debido a su simplicidad y fiabilidad (Figura 2). Se siguen observando, a menudo junto a otros vectores.

Fig. 2: UDP floods, SYN floods, and UDP fragmentation continue to be seen in force

Fig. 2: UDP floods, SYN floods, and UDP fragmentation continue to be seen in force

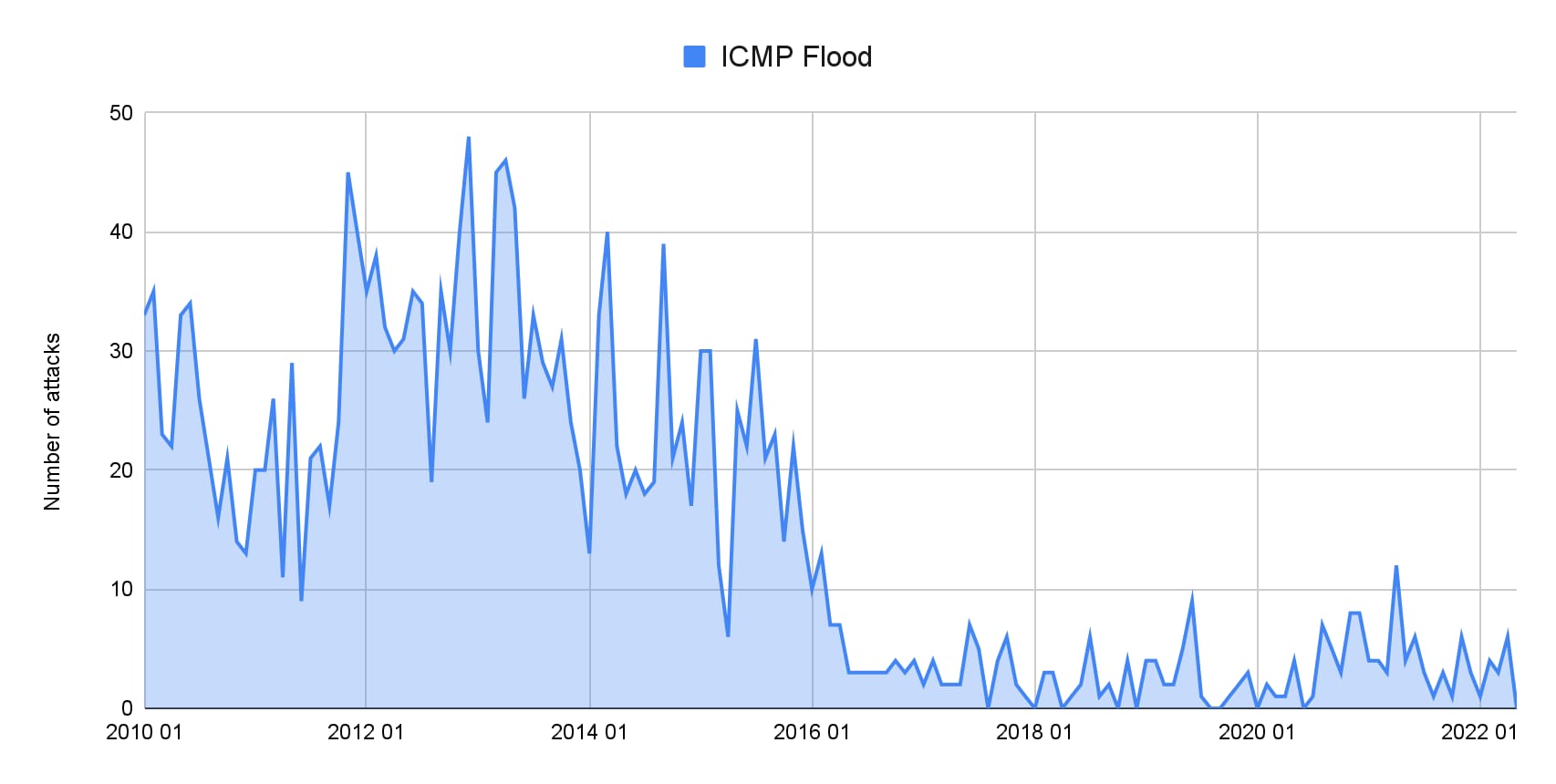

2. Algunos vectores prominentes han dejado de ser favorables: Las inundaciones ICMP, que fueron populares como un vector DDoS de fácil acceso, no tienen tanta potencia como otros vectores que permiten la amplificación y la reflexión (Figura 3). Nuestro mayor ataque solo de ICMP fue de solo 28 GBPS. Estos pings pueden contar, pero el ataque promedio de ICMP es de tan solo 1,5 GBPS, que apenas es perceptible en la actualidad y se utilizan casi exclusivamente junto con otros vectores. En todos los ataques ICMP, hay un promedio de dos vectores adicionales.

Fig. 3: ICMP attacks are no longer as popular as they once were

Fig. 3: ICMP attacks are no longer as popular as they once were

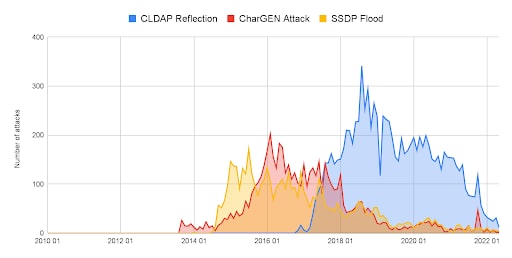

3. Otros ataques han entrado en juego y han adquirido protagonismo para luego desaparecer. La cantidad de ataques CharGEN e inundaciones SSDP aumentó de 2015 a 2018. Sin embargo, hoy en día, rara vez se observan este tipo de ataques. Esto se debe, en parte, a que hay disponibles mejores reflectores, así como a una menor cantidad de servidores expuestos que utilizan estos protocolos explosivos.

4. Además, el uso de la reflexión CLDAP, que surgió a finales de 2016 y alcanzó su máximo nivel en 2018 como uno de los cinco vectores principales, puede estar desapareciendo del conjunto de herramientas DDoS en respuesta a mejores prácticas de filtrado, una disminución de reflectores nuevos y un cambio de las preferencias de los atacantes hacia vectores más nuevos y rentables (Figura 4).

Fig. 4: CharGEN attacks, SSDP floods, and CLDAP reflections are rarely seen today

Fig. 4: CharGEN attacks, SSDP floods, and CLDAP reflections are rarely seen today

Conclusión

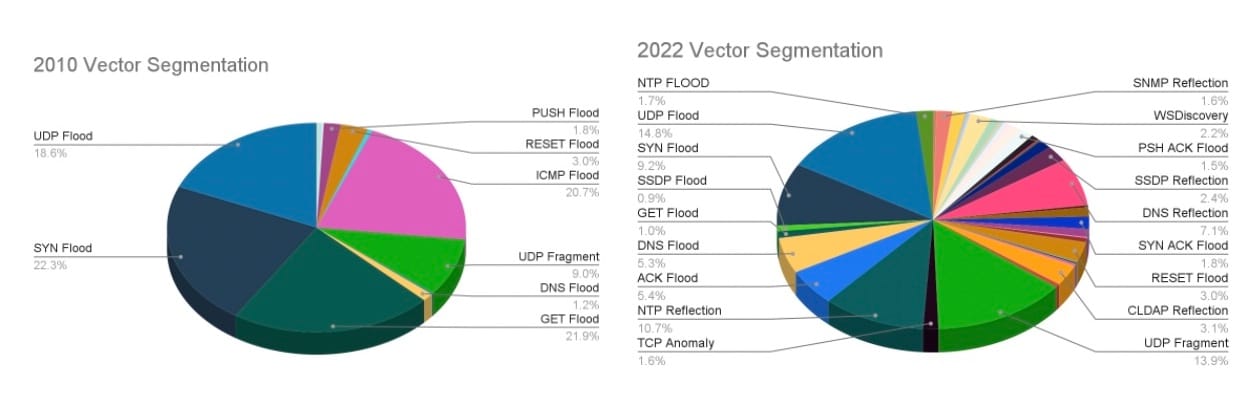

La inconfundible conclusión de estos cuatro puntos es que las amenazas DDoS están evolucionando rápidamente. Como se muestra en la Figura 5, los cinco principales vectores en 2010 representaron el 90 % de los ataques, mientras que los cinco principales de hoy solo representan el 55 % de los ataques. Este cambio destaca no solo la creciente sofisticación del conjunto de herramientas DDoS modernas, sino también la inmensa presión a la que se ven sometidos los equipos de seguridad para defenderse de una biblioteca de amenazas cada vez más grande.

Fig. 5: Comparison of vector segmentation by year

Fig. 5: Comparison of vector segmentation by year

Tanto en la biología como en los negocios, lo que mejor funciona es lo que vive y prolifera, ya sea un rasgo físico bien adaptado o una estrategia de producto efectiva. Del mismo modo, los vectores de ataque que ofrezcan el máximo impacto por el menor coste se volverán más populares y superarán a la competencia. Los atacantes buscan constantemente nuevas herramientas para maximizar las interrupciones y mejorar la rentabilidad.

En el primer semestre de 2022, pudimos ver hacia dónde estaban evolucionando los ataques DDoS cuando dos nuevos vectores amenazantes dañaron nuestra plataforma por primera vez. Uno de ellos alcanzó un potencial de amplificación de 65 y el otro fue de 4200 millones. Por lo tanto, ¿qué factores determinan en última instancia la prevalencia y la supervivencia de estos nuevos vectores de ataque?

Análisis detallado de las nuevas amenazas DDoS de hoy en día

Para responder, vamos a examinar las amenazas en cuestión:

PhoneHome: Se ha observado un nuevo vector DDoS de reflexión/amplificación con una relación de amplificación potencial innovadora de 4,294,967,296:1 en el lanzamiento de varios ataques DDoS.

Potencial: Existe la posibilidad de una amplificación enorme: un paquete único, pequeño y de entrada puede iniciar inmensos ataques de salida.

Limitaciones: Superficie de ataque limitada: Con 2600 ataques de este tipo, la congestión podría contenerse en las conexiones y el potencial de esas máquinas, y la capacidad de los actores maliciosos para reclutarlos.

TCP Middlebox Reflection: Este nuevo vector de amplificación utiliza los middleboxes, como los firewalls corporativos y nacionales, para reflejar el tráfico contra una víctima.

Potencial: Los middleboxes que son reflectores potenciales aquí son omnipresentes, y alcanzan más de 18,8 millones de IP según el estudio de ShadowServer. La mayoría de estos servicios expuestos son, por su naturaleza, potentes y tienen acceso a los principales centros de conexión.

Limitaciones: Aunque el factor de amplificación aquí es 65, los límites superiores no son fácilmente perceptibles. En este momento, los atacantes podrían catalogar los reflectores disponibles y probar cómo utilizarlos de manera fiable en masa. Mientras que generar solicitudes que activen los paquetes de respuesta desde un único comando y control puede ser limitante, es posible que generar solicitudes desde un botnet a los reflectores aumente el tamaño a nuevos récords.

No sabemos si alguno de los vectores anteriores se destacará o marcará nuevos niveles. Lo que podemos afirmar con certeza es que la evolución seguirá adelante y habrá una próxima generación de amenazas en las redes.

Recomendaciones para mantenerse al día con las amenazas en constante evolución

La innovación continua en el panorama de amenazas DDoS somete a las organizaciones a un riesgo constante y pone de relieve la necesidad de una protección inquebrantable contra los ataques más recientes. Para reducir la amenaza del tiempo de inactividad asociado a DDoS y actuar con más ingenio que los atacantes, recomendamos hacer lo siguiente:

Revise las subredes críticas y los espacios IP y asegúrese de que tengan implementados controles de mitigación.

Implemente controles de seguridad DDoS en una posición de mitigación "siempre activa" como primer nivel de defensa, para evitar un escenario de integración de emergencia y para reducir la carga sobre el personal de emergencia. Si no tiene un proveedor basado en la nube fiable y comprobado, hágase con uno.

Reúna proactivamente un equipo de respuesta ante crisis y asegúrese de que los libros de ejecución y los planes de respuesta ante incidentes están actualizados. Por ejemplo, ¿tiene una guía para abordar eventos catastróficos