DDoS 攻击的持续发展演进

由于 DDoS 威胁领域层出不穷的“创新”,与过去 12 年、10 年甚至是 5 年前相比,现代分布式服务拒绝 (DDoS) 攻击的形式几乎可以用改头换面来形容。抵御快速变化的攻击媒介以及 量级屡创纪录的攻击 对于保护在线基础架构至关重要,但对于不具备适当的资源、专业经验或技术的安全团队而言,这项任务可能让人望而却步。

DDoS 攻击今昔对比

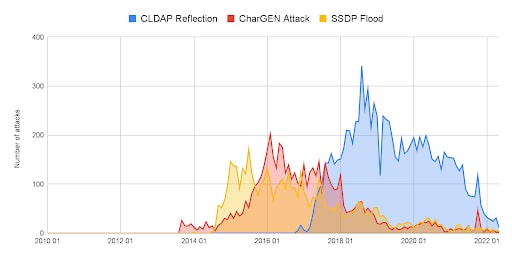

图 1 展示了过去十年间 50 多种攻击媒介的活动情况,充分体现出 DDoS 不断提高的复杂性。

有四个较为突出的亮点:

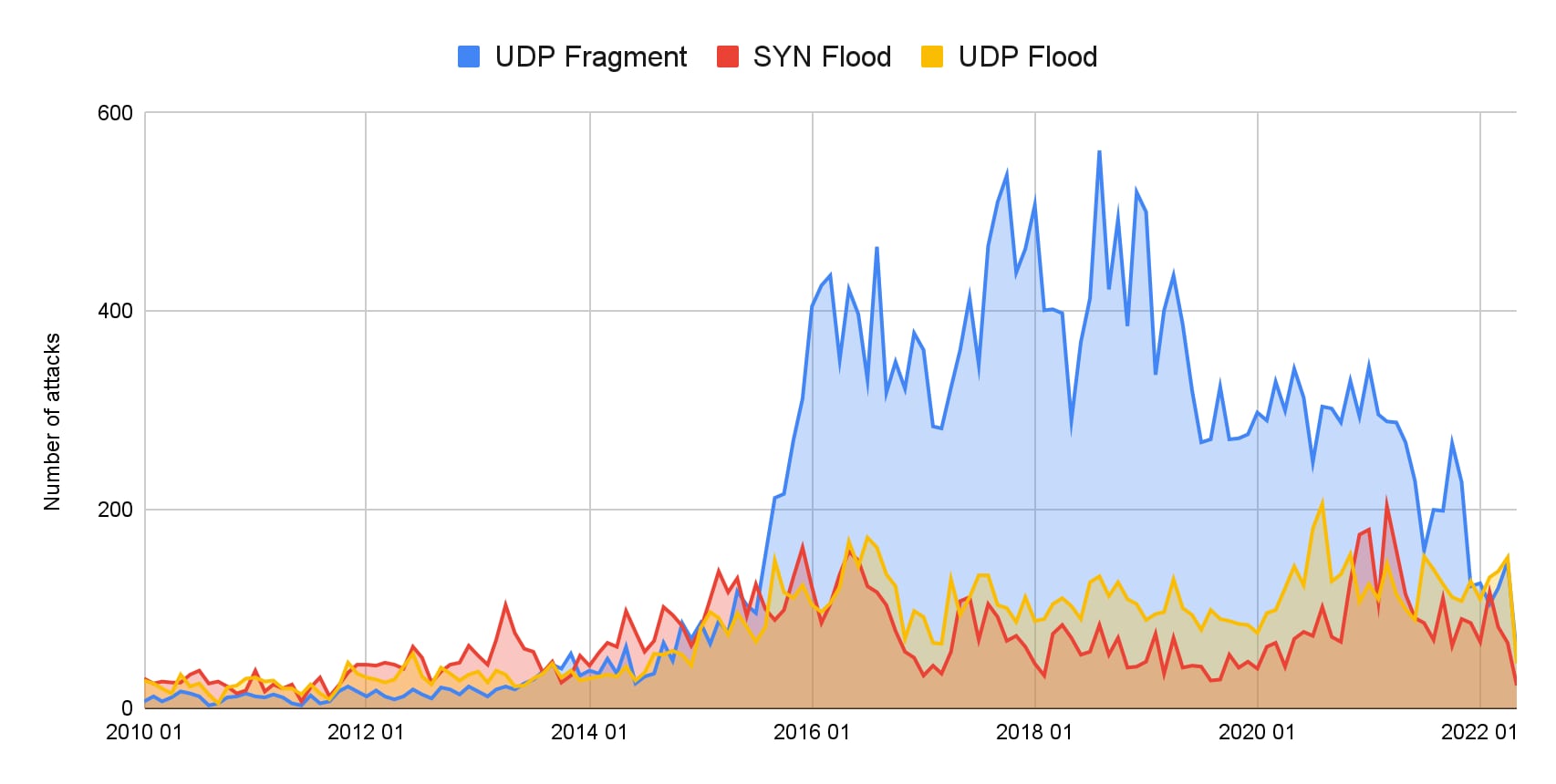

1.一直坚挺的攻击媒介:UDP 泛洪、SYN 泛洪和 UDP 碎片攻击。根据我们从 Akamai Prolexic 上线至今收集的数据,这些攻击媒介从未缺席(图 2),原因应该在于其简单可靠的特点。迄今仍有许多攻击使用它们,通常是配合其他攻击媒介一起使用。

Fig. 2: UDP floods, SYN floods, and UDP fragmentation continue to be seen in force

Fig. 2: UDP floods, SYN floods, and UDP fragmentation continue to be seen in force

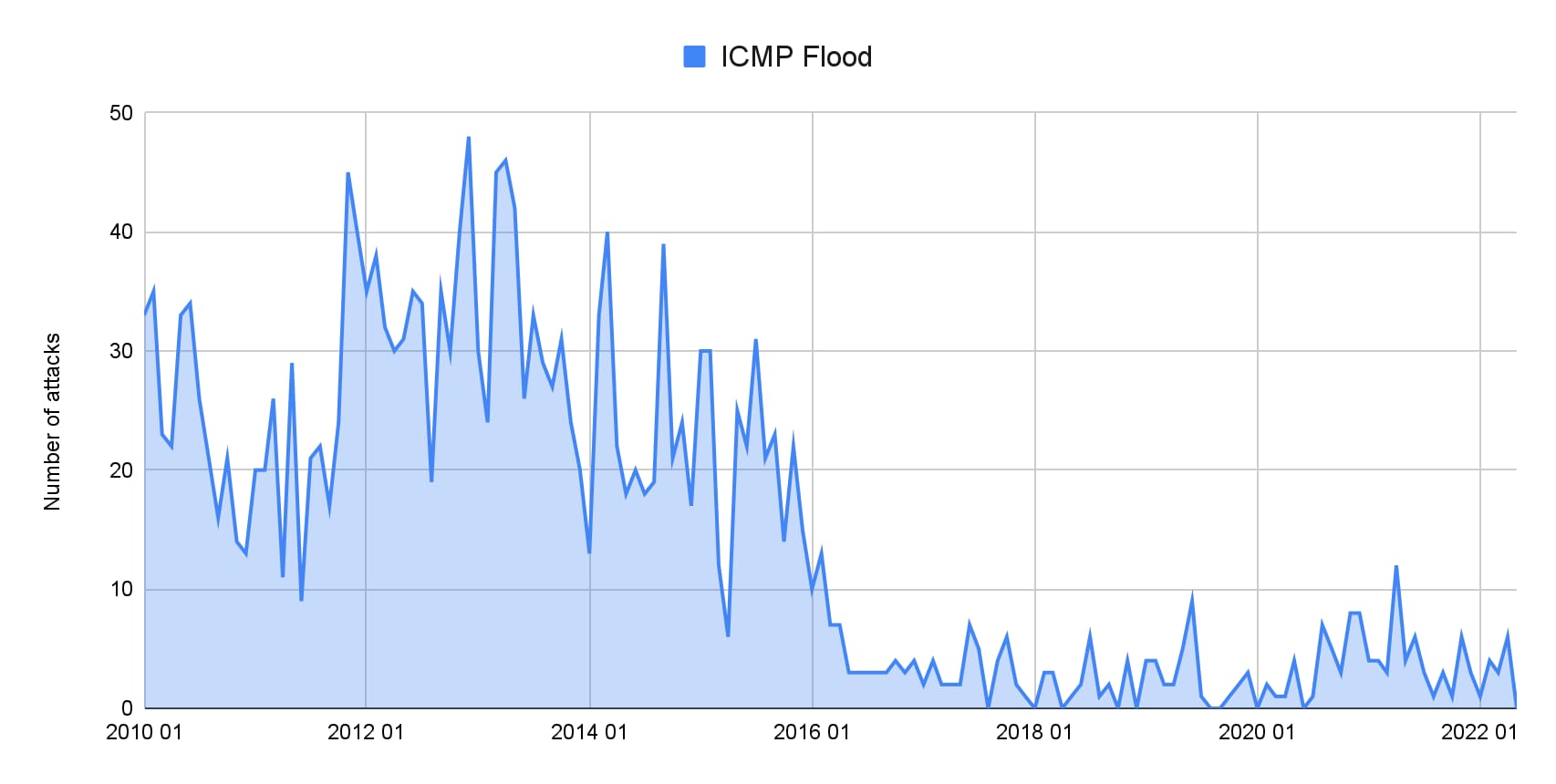

2.部分一度盛行的攻击媒介黯然离场:ICMP 泛洪一度是一种倍受欢迎、易于使用的 DDoS 攻击媒介,但相较于放大和反射攻击媒介,它的力度明显不足(图 3)。迄今为止,我们观察到的最大规模的纯 ICMP 攻击仅有 28 Gbps。Ping 请求总次数看似不少,但平均 ICMP 攻击流量仅有 1.5 Gbps,放在当今世界里可以说是微不足道,而且这类攻击几乎总是配合其他攻击媒介使用。纵观所有 ICMP 攻击,每次此类攻击平均都会配合使用另外两种攻击媒介。

Fig. 3: ICMP attacks are no longer as popular as they once were

Fig. 3: ICMP attacks are no longer as popular as they once were

3.也曾有其他一些攻击形式昙花一现。2015 年到 2018 年间,CharGEN 攻击和 SSDP 泛洪攻击数量有所增长,但今天已经几乎看不到这些攻击。部分原因可能是出现了更有效的反射攻击媒介,以及使用这些存在漏洞的协议的服务器数量减少。

4.此外,CLDAP 反射攻击或将逐渐从 DDoS 攻击工具包中消失,这种攻击媒介于 2016 年末兴起,在 2018 年达到巅峰,一度跻身五大攻击媒介,随着过滤实践不断改进、新型反射器不断减少,以及攻击者倾向于采用更新、更经济的攻击媒介(图 4),CLDAP 反射攻击媒介或许会退出历史舞台。

Fig. 4: CharGEN attacks, SSDP floods, and CLDAP reflections are rarely seen today

Fig. 4: CharGEN attacks, SSDP floods, and CLDAP reflections are rarely seen today

要点总结

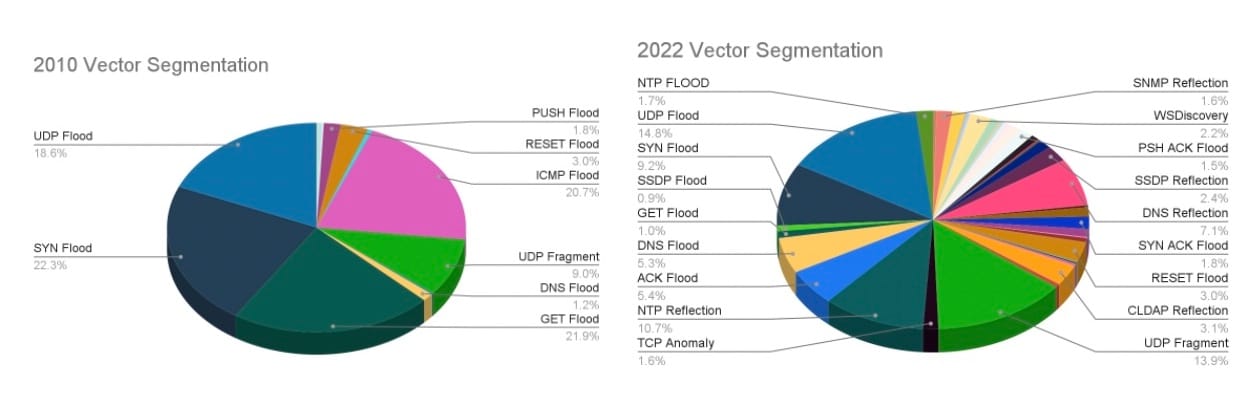

根据这四项见解,我们可以得出一个确切无疑的结论:DDoS 威胁一直在快速发展演进。如图 5 所示,在 2010 年, 使用当年五大攻击媒介的攻击比例高达 90%;而时至 2022 年,使用现今五大攻击媒介的攻击比例仅有 55%。 这样的转变不仅突显了现代 DDoS 工具包愈加复杂化,也印证了安全团队抵御阵容日渐庞大的威胁的沉重压力。

Fig. 5: Comparison of vector segmentation by year

Fig. 5: Comparison of vector segmentation by year

生物学和商业领域都有“适者生存”的理论——无论是生物学领域中能很好地适应外界环境的生理特征,还是商业领域中有效的产品战略。与此相似,能以最低成本造成最大影响的攻击媒介也必然会备受欢迎,实现超越同类的生命力。为了尽可能加大攻击的破坏力,并提高成本效益,攻击者一直在寻找新的工具。

2022 年上半年,我们在 Akamai 平台处理的流量中首次发现两种危险的新型攻击媒介,并从中瞥见了 DDoS 的未来演进方向。其中一种媒介的攻击放大潜力为 65 倍,另一种则达到了令人乍舌的 42 亿倍。那么,最终将有哪些因素决定这些新型攻击媒介的普及度和生命力?

当今新型 DDoS 威胁详细分析

为了解答上面那个问题,我们来仔细审视一下这两种威胁:

PhoneHome:新型反射/放大 DDoS 攻击媒介,其放大率潜力达到了创纪录的 4,294,967,296:1。目前我们已观测到多起相关的 DDoS 攻击。

潜力:放大潜力巨大:仅凭一个很小的入站数据包就有可能发动超大规模出站攻击。

局限性:攻击面有限:目前存在此漏洞的系统大约为 2,600 个,这些系统的连接和能力以及攻击者利用这些系统的能力都制约了其造成网络拥塞的可能性。

TCP 中间设备反射攻击: 这种新型放大媒介利用中间设备(如企业和国家级防火墙),将流量反射到受害者设备上。

潜力:根据 ShadowServer 的研究,有可能成为此类攻击中反射器的中间设备无处不在, 目前已扫描到超过 1,880 万个容易受到此类攻击的 IP 地址。这些面临风险的服务大多有着强大的本质,并且能访问主要连接中心。

局限性:65 倍的放大系数看似平平无奇,但其上限目前还不明确。攻击者目前可能在对可用反射器进行分类,测试如何通过可靠的方式全面加以利用。如果生成请求以触发单独一台命令和控制服务器响应数据包,攻击规模可能比较有限,但如果通过僵尸网络生成发给反射器的请求,攻击量级就能达到新纪录。

对于这两种攻击媒介,是否有某种能够盛行或者创下新纪录还是未知数。但我们可以确定一点,演进过程不会停止,网络上必定会出现下一代的威胁。

跟上不断演进的威胁步伐的建议

DDoS 威胁领域层出不穷的“创新”给企业造成了持续的风险,也突显出以毫不妥协的防御措施抵御最新攻击的必要性。为了降低与 DDoS 相关的停机威胁,在这场角力中制胜攻击者,请考虑采取以下行动:

审查关键子网和 IP 地址空间,确保其具备缓解控制措施。

部署 DDoS 安全控制措施时,采用“始终开启”的抵御姿态,以此作为第一层防御,避免在紧急情况下匆忙集成防御机制,同时也能减轻应急相应人员的负担。如果您还没有久经考验、值得信赖的云端服务提供商,立即选择一家。

积极组建一支危机应急团队,并及时更新行动手册和应急响应计划。例如,想想您是否有应对灾难性事件的行动手册?行动手册中记录的联系人信息是最新的吗?如果行动手册中记录的是早已过时的技术资源,或者已经离职的人员,那么就毫无用处。

更多求助渠道以及 DDoS 相关资源

如果您目前正遭受 DDoS 攻击或勒索威胁,请拨打 Akamai DDoS 热线,立即获得帮助,或者点击 此处进行注册 ,预约定制威胁简报会。

如需更多技术详细信息和其他 DDoS 相关资源,请参阅以下博文和资料:

本博客与 Max Gebhardt 合著。