DDoS 공격의 끊임없는 진화

위협 환경의 지속적인 혁신으로 인해 최신 DDoS(Distributed Denial-of-Service) 공격은 12년, 10년, 심지어 5년 전과 비교해 거의 인식이 불가능한 수준으로 진화되었습니다. 빠르게 변화하는 공격 기법 및 기록적인 공격에 대한 방어는 온라인 인프라 보호에 매우 중요하지만 적절한 리소스, 전문 지식 또는 기술이 부족한 보안 팀에게는 어려운 과제일 수 있습니다.

DDoS 공격의 과거와 현재 비교

그림 1은 지난 10년 동안 50개 이상의 공격 기법 활동을 보여주며 갈수록 복잡해지는 DDoS를 압축적으로 설명합니다.

주목할 만한 4가지 현상

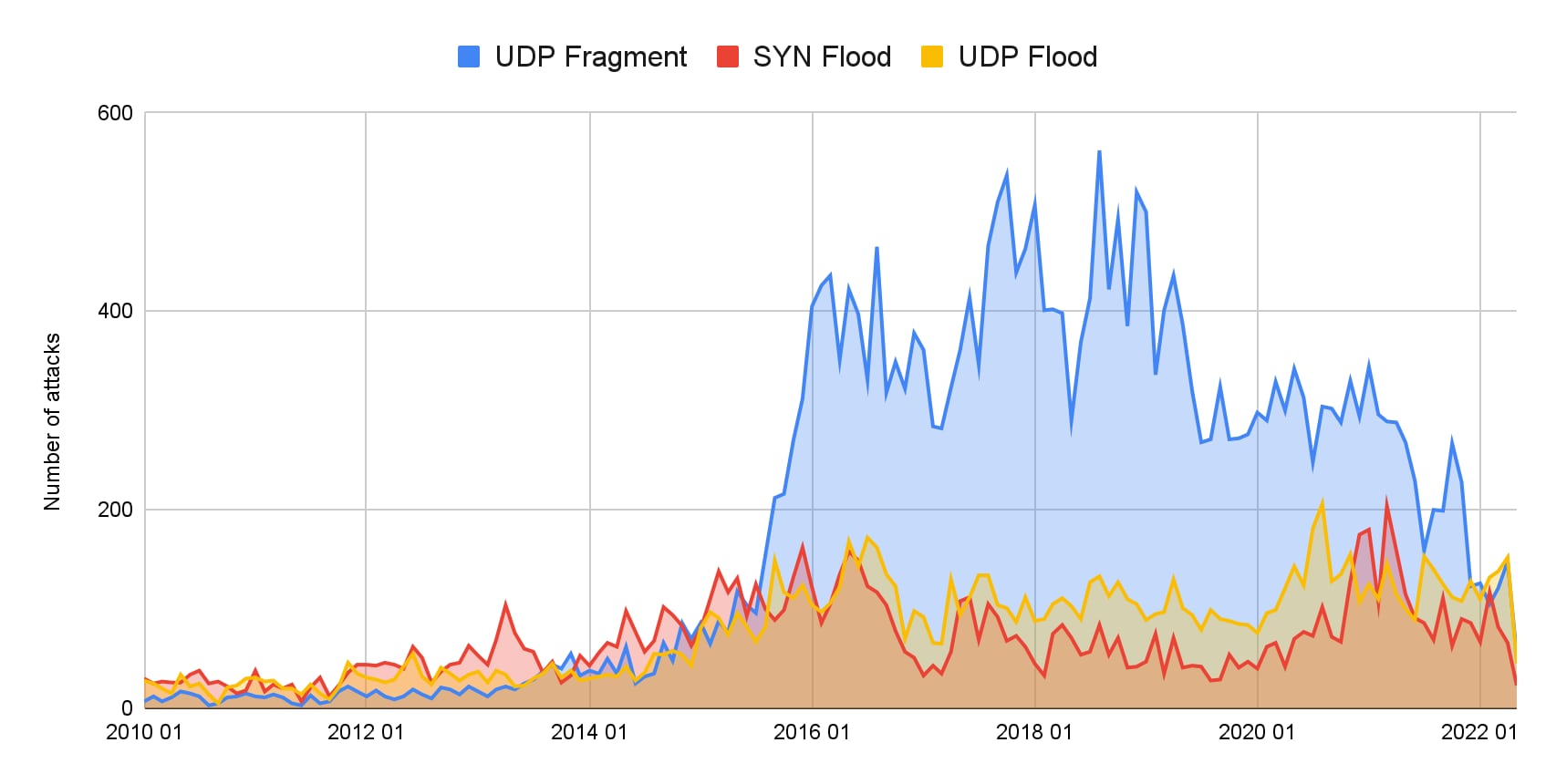

1. 활용 기법 중에서 UDP Flood, SYN Flood 및 UDP Fragmentation가 꾸준한 위치를 점하고 있습니다. 이들 기법은 Akamai Prolexic가 출시된 이래로 기법의 단순성과 안정성을 바탕으로 지속적으로 활용되었으며(그림 2) 때론 다른 기법과 함께 지속적인 강세를 보이고 있습니다.

Fig. 2: UDP floods, SYN floods, and UDP fragmentation continue to be seen in force

Fig. 2: UDP floods, SYN floods, and UDP fragmentation continue to be seen in force

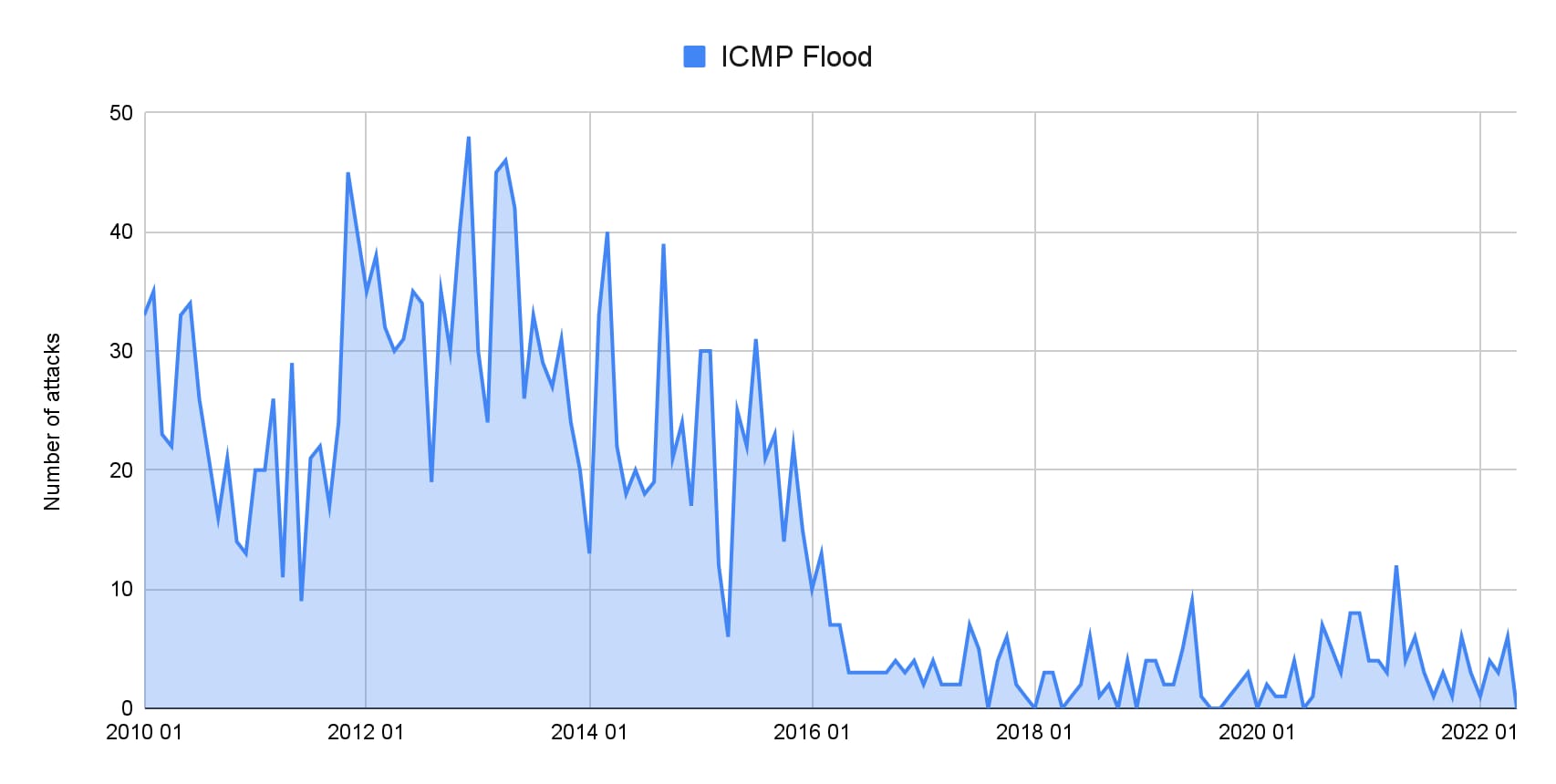

2. 한때 두드러졌던 일부 기법의 활용이 급감했습니다. 한때 접근이 용이한 DDoS 기법으로 인기있었던 ICMP Flood는 증폭 및 반사를 허용하는 다른 기법만큼의 파괴력을 상실했습니다(그림 3). 이 기간에 있었던 최대 규모의 ICMP 단독 공격은 28Gbps에 불과했습니다. 이러한 Ping은 증가할 수 있지만 평균 ICMP 공격은 1.5Gbps에 불과하여 현재 DDoS 공격에서 차지하는 비중이 미미하며 대부분 다른 기법과 분리되어 배타적으로 사용됩니다. 모든 ICMP 공격에는 평균 2개의 추가 기법이 함께 사용됩니다.

Fig. 3: ICMP attacks are no longer as popular as they once were

Fig. 3: ICMP attacks are no longer as popular as they once were

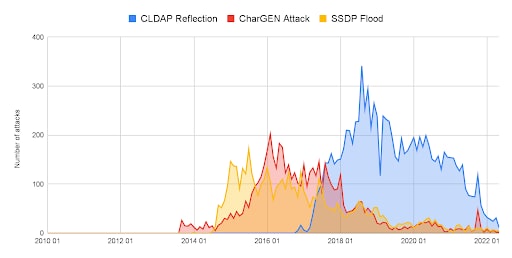

3. 이 외의 공격들이 출현하여 반짝 두드러진 모습을 보이다가 사라졌습니다. CharGEN 공격 및 SSDP Flood는 2015년부터 2018년까지 증가세를 보였지만 현재는 거의 목격되지 않습니다. 이는 더 효과적인 반사체가 등장하고 악용 가능한 프로토콜을 사용하는 노출된 서버 수가 감소한 데 따른 것으로 보입니다.

4. 또한 2016년 말에 등장해 2018년에 5대 기법으로 급부상한 CLDAP 반사 기법은 필터링 방식의 개선, 새로운 반사체의 감소, 보다 새롭고 비용 효율적인 기법을 찾는 공격자의 선호도 변화에 따라 DDoS 툴킷에서 사라지는 추세에 있습니다(그림 4).

Fig. 4: CharGEN attacks, SSDP floods, and CLDAP reflections are rarely seen today

Fig. 4: CharGEN attacks, SSDP floods, and CLDAP reflections are rarely seen today

핵심 내용

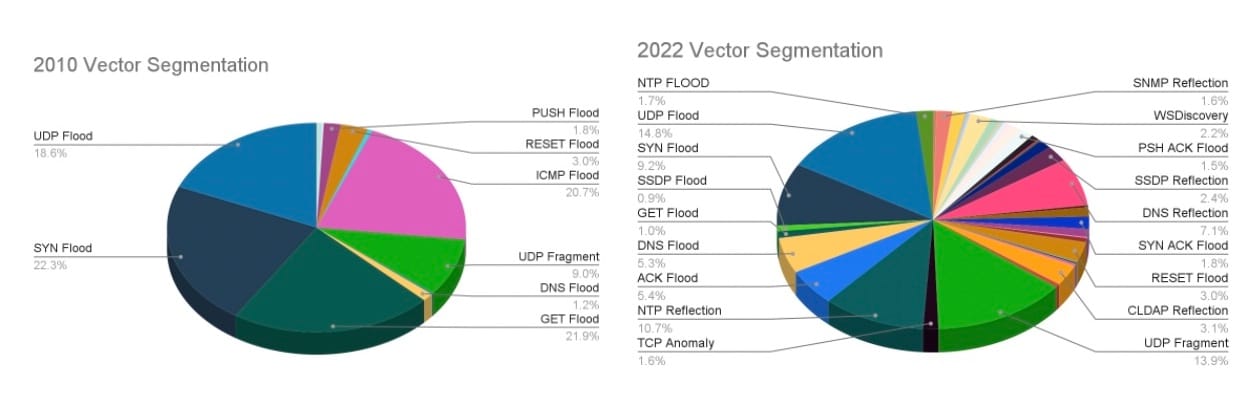

이러한 4가지 인사이트를 통해 얻을 수 있는 확실한 사실은 DDoS의 위협이 빠르게 진화하고 있다는 것입니다. 그림 5에서 볼 수 있듯이 2010년에 상위 5개 기법이 전체 공격 중 차지하는 비중은 90%였지만 현재는 55%에 불과합니다. 이러한 변화는 최신 DDoS 툴킷이 점점 정교해지고 있다는 사실뿐 아니라 증가하는 위협에 맞서기 위해 보안 팀이 감당해야 할 압박감이 엄청나게 가중되고 있음을 의미합니다.

Fig. 5: Comparison of vector segmentation by year

Fig. 5: Comparison of vector segmentation by year

생물의 세계와 비즈니스의 세계에서는 환경에 최적화된 물리적 특징을 갖추는 일이든 효과적인 제품 전략을 수립하여 실행하는 일이든, 일을 가장 잘 하는 것이 살아남고 번성합니다. 마찬가지로 최소의 비용으로 최대의 효과를 제공하는 공격 기법은 항상 다른 기법보다 높은 인기를 얻고 오래 살아남습니다. 공격자는 장애를 극대화하고 비용 효율성을 개선하는 새로운 툴을 끊임없이 찾고 있습니다.

2022년 상반기에 Akamai에서는 Akamai 플랫폼에 두 가지 위협적인 새로운 기법이 처음 탐지되었을 때 DDoS의 진화 방향을 포착했습니다. 하나는 65의 잠재적 증폭 비율을 나타냈고 다른 하나는 무려 42억의 비율을 나타냈습니다. 그렇다면 이러한 새로운 공격 기법의 유행과 생존을 궁극적으로 결정하는 요인은 무엇일까요?

오늘날의 새로운 DDoS 위협에 대한 고찰

이 질문에 답하기 위해 문제가 되는 위협을 살펴보겠습니다.

PhoneHome: 4,294,967,296:1이라는 기록적인 잠재적 증폭 비율을 가진 새로운 반사/증폭 DDoS 기법으로서 여러 DDoS 공격을 실행하는 것으로 관찰되었습니다.

잠재성: 매우 큰 증폭을 유발할 잠재성이 있습니다. 하나의 작은 인바운드 패킷이 대규모 아웃바운드 공격을 실행할 수 있습니다.

한계: 제한된 공격면: 이러한 기법이 사용되는 장비는 2,600대에 불과하여 해당 기법으로 인한 혼잡은 해당 장비의 연결과 성능 및 공격자가 장비를 끌어들이는 능력으로 제한될 수 있습니다.

TCP 미들박스 반사: 이 새로운 증폭 기법은 기업 방화벽 및 국가 방화벽과 같은 미들 박스를 이용하여 피해자에게 불리하게 트래픽을 반사합니다.

잠재성: ShadowServer 연구에 따르면 잠재적 반사체인 미들 박스는 어디에나 있으며 1,880만 개 이상의 IP를측정하고 있습니다. 이러한 노출된 서비스의 대부분은 그 특성상 강력하며 주요 연결 허브에 접근할 수 있습니다.

한계: 이러한 증폭 요소의 증폭 비율은 65이지만 그 상한은 명확하지 않습니다. 현재 공격자들은 사용 가능한 반사체를 분류하고 이러한 반사체를 대규모로 악용하는 방법을 테스트하고 있을지 모릅니다. 단일 명령어 및 제어를 통해 응답 패킷을 트리거하는 요청을 생성하면 이러한 수법의 영향을 제한할 수 있지만 봇넷에서 반사체로 요청을 생성하면 새 레코드의 크기가 증가할 수 있습니다.

위 기법 중 어느 것이 두드러지거나 새로운 대세를 이루게 될지는 알 수 없습니다. 분명히 말할 수 있는 것은 진화는 계속될 것이며 네트워크에는 차세대 위협이 존재할 것이라는 것입니다.

진화하는 위협에 대처하기 위한 권장 사항

DDoS 위협 환경의 지속적인 혁신은 조직을 항시적인 리스크 아래에 놓이게 하고 최신 공격에 대한 철저한 보호 대책의 필요성을 높입니다. DDoS와 관련된 다운타임 위협을 줄이고 공격자를 따돌리기 위해서는 다음을 고려해 보세요.

중요한 서브넷 및 IP 공간을 검토하고 방어 제어가 구비되어 있는지 확인합니다.

DDoS 보안 제어를 "상시가동형" 방어 체계에 첫 번째 방어 레이어로 배치하여 긴급 통합 시나리오가 발생하는 사태를 방지하고 보안 인시던트 대응 담당자의 부담을 줄입니다. 신뢰할 수 있고 입증된 클라우드 기반 공급업체를 확보합니다(없는 경우).

선제적으로 위기 대응 팀과 협력하여 런북 및 사고 대응 계획을 최신 상태로 유지합니다. 예를 들어, 치명적인 이벤트에 대처하기 위한 플레이북이 있는지, 플레이북 내의 연락처가 업데이트되어 있는지 확인합니다. 오래된 기술 자산이나 오래 전에 퇴사한 직원이 나오는 플레이북은 도움이 되지 않을 것입니다.

추가 지원 및 DDoS 관련 추가 리소스

현재 DDoS 공격을 당하고 있거나 위협 협박을 당하고 있다면 Akamai DDoS 핫라인(1-877-425-2624)에 문의해 즉시 지원을 받을 수 있습니다. 또는 여기에서 등록 하고 맞춤형 위협 브리핑을 받아보세요.

자세한 기술 정보와 추가적인 DDoS 관련 자료는 다음 블로그 게시물과 자료에서 확인하세요.