L'évolution constante des attaques DDoS

Les attaques par déni de service distribué (DDoS) d'aujourd'hui sont pratiquement méconnaissables par rapport à celles d'il y a 12, 10 ou même 5 ans en raison de l'innovation constante dans l'écosystème des menaces. Se défendre contre des vecteurs d'attaque en évolution rapide et des attaques record est essentiel pour protéger l'infrastructure en ligne, mais peut constituer un défi de taille pour les équipes de sécurité qui ne disposent pas des ressources, de l'expertise ou de la technologie appropriées.

Comparaison des attaques DDoS d'hier avec celles d'aujourd'hui

La figure 1 illustre l'activité de plus de 50 vecteurs d'attaque au cours de la dernière décennie et résume la complexité croissante des attaques DDoS.

Quatre tendances notables se distinguent :

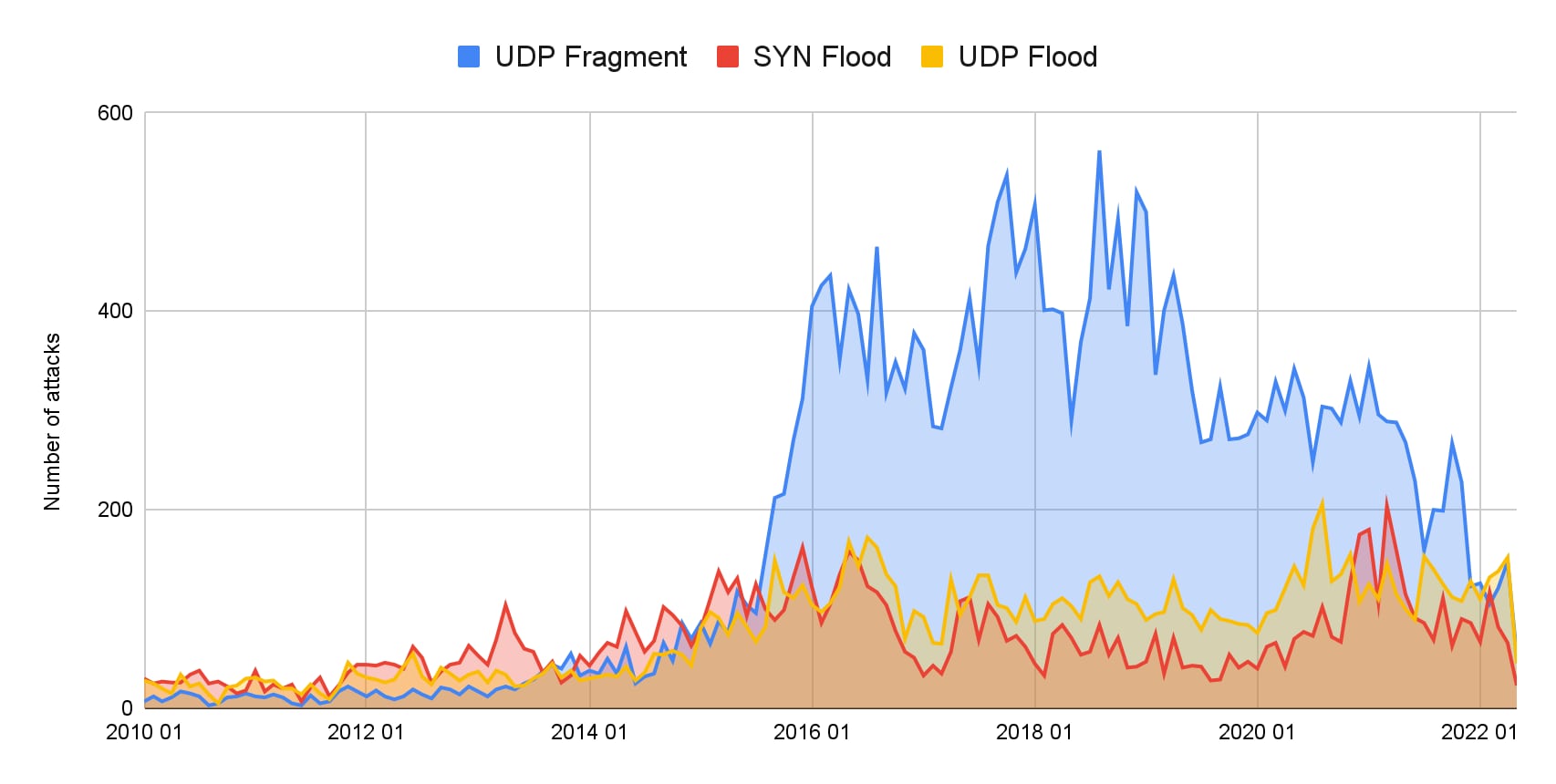

1. Les vecteurs les plus persistants sont les suivants : l'envoi massif de paquets UDP et SYN et la fragmentation UDP, qui existent depuis la création d'Akamai Prolexic, en raison de leur simplicité et de leur fiabilité (Figure 2). Ils continuent d'être observés en activité, souvent aux côtés d'autres vecteurs.

Fig. 2: UDP floods, SYN floods, and UDP fragmentation continue to be seen in force

Fig. 2: UDP floods, SYN floods, and UDP fragmentation continue to be seen in force

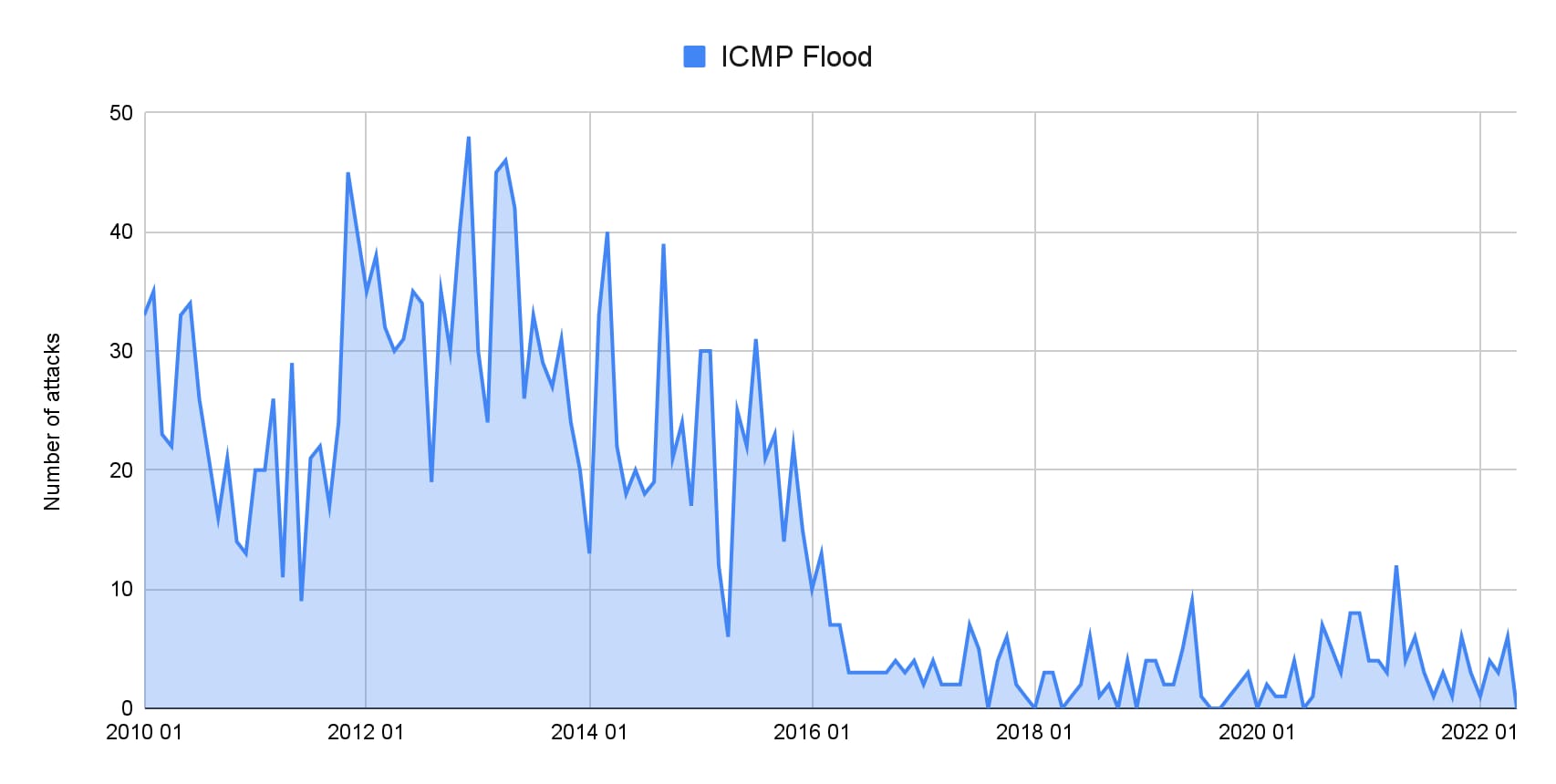

2. Certains vecteurs autrefois importants ont perdu de leur attrait : L'envoi massif de paquets ICMP, vecteur DDoS facilement accessible autrefois populaire, n'a plus qu'une fraction de l'impact d'autres vecteurs qui permettent l'amplification et la réflexion (Figure 3). La plus grande attaque ICMP que nous avons observée était seulement de 28 Gbit/s. Ces pings peuvent s'additionner, mais l'attaque ICMP moyenne n'est que de 1,5 Gbit/s, ce qui est négligeable aujourd'hui, et ces vecteurs sont presque exclusivement utilisés avec d'autres. Dans toutes les attaques ICMP, il existe en moyenne deux vecteurs supplémentaires.

Fig. 3: ICMP attacks are no longer as popular as they once were

Fig. 3: ICMP attacks are no longer as popular as they once were

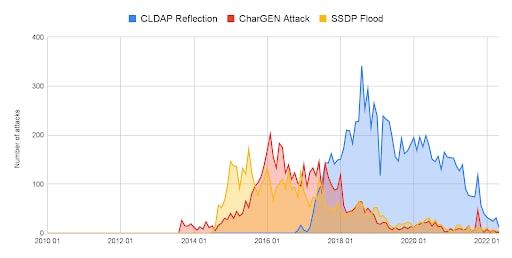

3. D'autres attaques sont arrivées sur le devant de la scène et ont pris de l'importance, mais elles ont fait long feu. Le nombre d'attaques CharGEN et d'envois massifs de paquets SSDP a augmenté entre 2015 et 2018, mais ils sont rarement observés aujourd'hui. Ceci est probablement dû en partie à la disponibilité de meilleurs réflecteurs, ainsi qu'à un nombre inférieur de serveurs exposés utilisant ces protocoles exploitables.

4. En outre, l'utilisation de la réflexion CLDAP, qui a vu le jour à la fin 2016 et a atteint son apogée en 2018 en tant que vecteur principal, pourrait disparaître de la boîte à outils DDoS en réponse à l'amélioration des pratiques de filtrage, à la diminution du nombre de nouveaux réflecteurs et à l'évolution des préférences des pirates pour les vecteurs plus récents et plus rentables (Figure 4).

Fig. 4: CharGEN attacks, SSDP floods, and CLDAP reflections are rarely seen today

Fig. 4: CharGEN attacks, SSDP floods, and CLDAP reflections are rarely seen today

À retenir

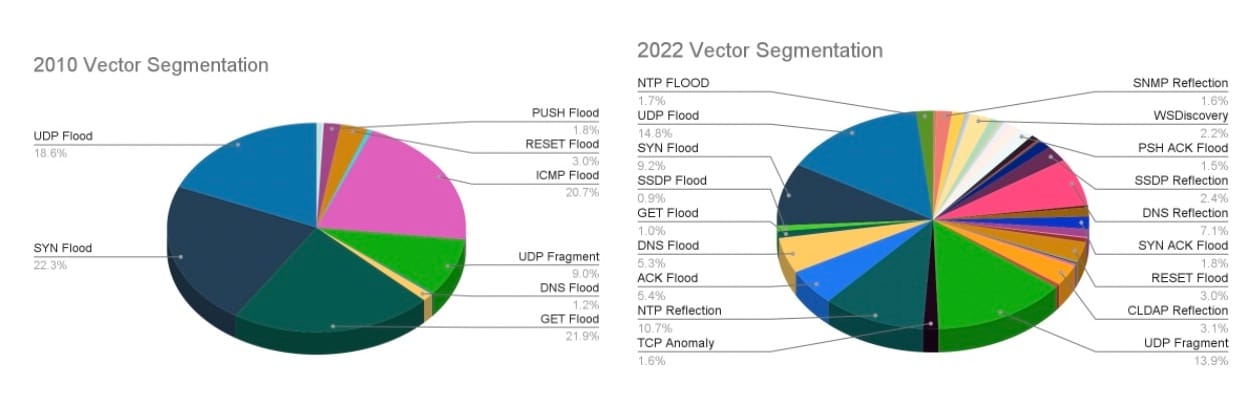

La leçon évidente à tirer de ces quatre informations est que la menace des attaques DDoS évolue rapidement. Comme le montre la figure 5, les cinq principaux vecteurs de 2010 représentaient 90 % de toutes les attaques, alors que les cinq principaux d'aujourd'hui ne représentent que 55 % de toutes les attaques. Cette évolution souligne non seulement la sophistication croissante des nouveaux outils DDoS, mais aussi l'énorme pression exercée sur les équipes de sécurité pour qu'elles se défendent contre une bibliothèque de menaces en plein essor.

Fig. 5: Comparison of vector segmentation by year

Fig. 5: Comparison of vector segmentation by year

En biologie et en affaires, ce qui fonctionne le mieux, qu'il s'agisse d'un trait physique bien adapté ou d'une stratégie produit efficace, survit et prolifère. De même, les vecteurs d'attaque qui produisent un impact maximum pour le coût le plus faible deviendront invariablement plus populaires et vivront plus longtemps que leurs pairs. Les pirates recherchent constamment de nouveaux outils pour maximiser les perturbations et améliorer la rentabilité.

Au cours du premier semestre 2022, nous avons eu un aperçu de la direction évolutive des attaques DDoS lorsque deux nouveaux vecteurs menaçants ont frappé notre plateforme pour la première fois. L'un présentait un potentiel d'amplification de 65, l'autre un impressionnant 4,2 milliards. Alors, quels facteurs détermineront en fin de compte la prévalence et la survie de ces nouveaux vecteurs d'attaque ?

En savoir plus sur les menaces DDoS novatrices d'aujourd'hui

Pour répondre à cette question , examinons les menaces en question :

PhoneHome : un nouveau vecteur de réflexion/amplification DDoS avec un taux d'amplification potentiel record de 4 294 967 296:1 a été observé dans le lancement de plusieurs attaques DDoS.

Potentiel : son potentiel d'amplification est énorme : un paquet entrant unique, minuscule, peut lancer d'immenses attaques sortantes.

Limites : surface d'attaque réduite : avec 2 600 d'entre eux identifiés, la congestion pourrait être confinée aux connexions et à la puissance de ces machines, et à la capacité des acteurs malveillants des recruter.

Réflexion sur le dispositif TCP intermédiaire : ce nouveau vecteur d'amplification exploite les dispositifs intermédiaires, tels que les pare-feu nationaux et d'entreprise, pour refléter le trafic vers une victime.

Potentiel : les dispositifs intermédiaires, qui sont ici des réflecteurs potentiels, sont omniprésents, et représentent plus de 18,8 millions d'adresses IP, selon une étude de ShadowServer. La plupart de ces services exposés sont, par nature, puissants et ont accès aux principaux centres de connexion.

Limites : bien que le facteur d'amplification soit ici un piètre 65, ses limites supérieures ne sont pas facilement apparentes. À l'heure actuelle, les pirates pourraient cataloguer les réflecteurs disponibles et tester comment les exploiter en masse de manière fiable. Alors que la génération de requêtes pour déclencher les paquets de réponse à partir d'une commande et d'un contrôle uniques peut être limitée, la génération de requêtes d'un botnet vers les réflecteurs peut porter leur taille vers des niveaux record.

Nous ne savons pas si l'un ou l'autre des vecteurs ci-dessus gagnera en importance ou atteindra de nouveaux sommets. Ce que nous pouvons affirmer avec certitude, c'est que cette évolution va se poursuivre et qu'une nouvelle génération de menaces pèsera sur les réseaux.

Recommandations pour rester en phase avec l'évolution des menaces

L'innovation continue dans l'écosystème des menaces DDoS soumet les entreprises à des risques constants et met en évidence la nécessité d'une protection sans faille contre les dernières attaques. Pour réduire les risques d'interruption de service liés aux attaques DDoS et garder une longueur d'avance sur les acteurs malveillants, procédez comme suit :

examinez les sous-réseaux et les espaces IP critiques et assurez-vous qu'ils disposent de contrôles d'atténuation.

déployez des contrôles de sécurité DDoS dans une stratégie de protection permanente comme première couche de défense, afin d'éviter un scénario d'intégration d'urgence et de réduire la charge de travail des intervenants en cas d'incident. si vous ne disposez pas d'un fournisseur cloud fiable et éprouvé, procurez-vous-en un dès maintenant.

réunissez de façon proactive une équipe d'intervention en cas de crise et assurez-vous que les carnets de suivi et les plans d'intervention en cas d'incident sont à jour. Par exemple, avez-vous un manuel stratégique pour gérer les événements catastrophiques ? Les contacts de ce manuel sont-ils à jour ? Un manuel stratégique faisant référence à des ressources technologiques obsolètes ou à des personnes qui ont depuis longtemps quitté l'entreprise ne servira à rien.

Aide et ressources supplémentaires liées aux attaques DDoS

Si vous êtes actuellement victime d'une attaque par DDoS ou d'une menace d'extorsion, contactez la ligne d'assistance DDoS Akamaiau 1-877-425-2624, pour obtenir une assistance immédiate ou cliquez ici pour vous inscrire et bénéficier d'un rapport personnalisé sur les menaces.

Pour plus de détails techniques et d'autres ressources sur les attaques DDoS, consultez les publications et supports suivants notre blog :

CVE-2022-26143 : vecteur d'attaque DDoS par réflexion/amplification TP240PhoneHome

Réflexion sur le dispositif TCP intermédiaire : bientôt dans une attaque DDoS près de chez vous

Des niveaux sans précédent d'extorsions par attaque DDoS avec demandes de rançon

Cet article de blog a été co-écrit par Max Gebhardt.