Palmarès DDoS : BPS, PPS et RPS aux premières places

On a beaucoup parlé ces derniers temps de la « plus grande attaque DDoS jamais enregistrée ».

Nouveau dans le paysage, le monstrueux botnet Mēris suscite des interrogations avec ses attaques géantes de requêtes par seconde (rps), comme l'ont indiqué Cloudflare (17,2 millions de rps, signalé en août 2019), Yandex (Avec un pic de 21,8 millions de rps le 5 septembre), et KrebsOnSecurity (2 millions de rps le 9 septembre). Quelques commentaires ont été publiés sur Slashdot, The Recordet The Hacker News.

Pour rappel, les attaques DDoS peuvent provoquer des pannes et perturber l'infrastructure Internet de plusieurs façons :

Obstruction des réseaux de diffusion — bps (bits par seconde)

Saturation du matériel : pps (paquets par seconde)

Surcharge de l'infrastructure Web : rps (demandes par seconde)

Surcharge de l'infrastructure DNS : qps (requêtes par seconde)

Historiquement, les attaques DDoS de couche 3 et de couche 4 ciblaient les réseaux menant à une origine, en essayant de les saturer avec du faux trafic afin que le trafic légitime ne puisse pas atteindre sa destination. Elles peuvent également être composées d'un grand nombre de petits paquets destinés à submerger et à étouffer les pare-feu, les routeurs et autres équipements de réseau.

Sur le front des bits par seconde et des paquets par seconde, nous avons atténué l'été dernier les attaques suivantes, qui visaient respectivement un fournisseur d'hébergement et une organisation européenne de services financiers :

1,44 Tbit/s : Record Akamai

809 Mpps : Records sur Internet

Record de requêtes par seconde ?

Enfin, il y a les attaques DDoS de couche 7 (couche application) ou les rps qui ciblent les serveurs Web et/ou d'application, le plus souvent via des floods HTTP. Ces attaques sont la définition même de notre activité habituelle : les volumes sont constamment élevés, le trafic d'attaque est automatiquement éliminé en bordure de l'Internet et notre plateforme dispose d'une capacité suffisante pour gérer le trafic légitime. Le rps est une excellente mesure de l'intensité, mais il est rarement intéressant à signaler.

Ceci étant dit, nous avons récemment enregistré cet énorme événement de rps :

100 millions de demandes par seconde : événement record pour Akamai

Pourquoi ne l'avons-nous pas exposé ? Si 22 millions de rps peuvent sembler importants, Akamai a une moyenne quotidienne de plus de trois fois ce volume et a connu des pics allant jusqu'à 8 fois. Il va sans dire que notre plateforme de périphérie dispose d'une marge de manœuvre importante pour gérer les événements clients, la croissance du trafic et les attaques de grande envergure, de sorte que cette « activité habituelle » ne nous a pas semblé à l'époque digne d'un article de blog.

Après un examen plus approfondi de nos données, l'attaque la plus récente dont Akamai a été le témoin direct était d'environ 5 millions de rps et était liée à l'activité d'un bot malveillant autour d'un événement client (lancement d'un produit logiciel très recherché). Ce chiffre est dérisoire par rapport à notre charge de trafic normale et aux pics dus à l'activité légitime de nos clients.

Ce qui est notable avec Mēris, un botnet ciblant les serveurs et applications Web, c'est qu'il n'a pas encore été observé sur le plus grand réseau de diffusion de contenu (CDN) ou fournisseur DDoS basé sur le cloud de la planète (c'est-à-dire nous).

Choisissent-ils des cibles ou des fournisseurs spécifiques ? Devons-nous simplement attendre notre tour ?

Découvrez Mēris, un botnet loin d'être anodin

D'après les éléments rapportés, Mēris a constitué un arsenal de plus de 250 000 routeurs MikroTik compromis à cause d'une vulnérabilité de 2018 non corrigée. Une fois qu'ils ont accès au terminal, les hackers reconfigurent ensuite le routeur pour qu'il fasse partie de leur botnet en constante expansion. Et comme les routeurs sont conçus pour interconnecter de grandes largeurs de bande et déplacer d'énormes quantités de paquets, Mēris peut générer des quantités exceptionnellement importantes de paquets par seconde (pps), qui peuvent ensuite être convertis en une transaction complète générant d'énormes transactions par seconde (tps) ou demandes par seconde (rps). Lors des dernières séries d'attaques, Mēris a été configuré pour attaquer les applications et les services de couche 7 via le pipeline HTTP, et comme l'indique un rapport, est alimenté par des terminaux connectés à l'Ethernet à large bande passante pour une capacité accrue.

Bien que le secteur s'efforce de détecter et de nettoyer les routeurs MikroTik infectés, ce processus ne sera pas rapide. Les correctifs et les mises à jour du micrologiciel ne suffisent pas à protéger ces terminaux, car les mots de passe peuvent déjà avoir été exploités depuis 2018, ce qui oblige les utilisateurs à les changer, mais aussi à revérifier les règles du pare-feu pour s'assurer que l'accès à distance n'est pas fourni à des parties inconnues. Les utilisateurs doivent également rechercher les scripts qu'ils n'ont pas créés. Compte tenu de ces circonstances, attendez-vous à ce que le botnet Mēris soit utilisé à nouveau...

Bien que nous n'ayons pas observé d'attaques de botnet spécifiques à Mēris à proprement parler, nous avons atténué des attaques DDoS récemment délivrées par des terminaux MikroTik compromis utilisés comme proxies par des acteurs malveillants. Il est clair que la vulnérabilité de 2018 est utilisée de plusieurs manières malveillantes pour tenter de perturber l'infrastructure des clients.

L'IdO suralimente les botnets d'aujourd'hui

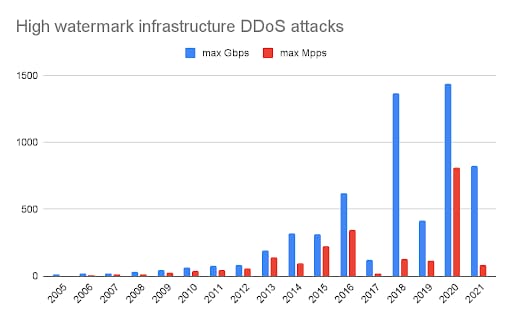

Les quantités croissantes de bande passante à la disposition des hackers signifient que des attaques plus massives contre lesquelles se défendre sont à prévoir. Comme nous l'avons mentionné précédemment, au début de l'été 2020, nous avons observé des attaques record de 1,44 Tbit/s et 809 Mpps contre notre plateforme Prolexic, qui ont servi de préfiguration à ce qui nous attendait : l'extorsion par DDoS mondiale.

Au cours des différentes vagues de campagnes d'extorsion par DDoS, nous avons vu les hackers perfectionner leurs tactiques, techniques et procédures (TTP) et sortir des canons DDoS de plus en plus gros. Par exemple, la première vague d'attaques d'extorsion a atteint une moyenne de 200 Gbit/s, mais dès la troisième vague, nous avons atténué des attaques de plus de 800 Gbit/s. En fait, lors d'une récente campagne d'attaque, nous avons observé un hacker augmenter sa bande passante de 0 à plus de 600 Gbit/s en moins d'une minute.

Il est clair que les hackers ont facilement accès aux dispositifs d'amorçage et de stress DDoS, beaucoup sont téléchargeables gratuitement et il existe des tutoriels YouTube sur la façon de les utiliser, et qu'ils disposent d'une quantité importante de bande passante à consommer. Avec des débits Internet domestiques généralement à 1 Gbit/s et la croissance explosive des terminaux d'Edge Computing à exploiter, les dispositifs de l'Internet des objets (IdO) compromis vont infliger un punch volumétrique, en particulier lorsqu'ils sont combinés à des techniques d'amplification et de réflexion DDoS.

Ces dynamiques s'alignent sur ce qui a été rapporté publiquement au sujet de Mēris en termes de capacités rps suralimentées orchestrées par ses opérateurs de botnet.

La capacité contre la puissance ... mais pas la complexité

Nous avons pu résister aux tempêtes que nous avons connues, parfois sans nous en rendre compte, parce que nous avons investi dans des capacités et des réseaux qui permettent d'atteindre plusieurs fois la taille des plus grandes attaques observées (pas seulement celles que nous avons observées, mais aussi celles qui ont été rapportées publiquement).

Et ce, pour toutes les mesures (bps, pps, rps et qps) et dans toutes les régions.

Mais la lutte actuelle contre les attaques DDoS n'est pas une simple question d'échelle. Elle nécessite une intervention humaine appropriée pour faire face aux attaques les plus complexes et les plus ciblées, afin d'obtenir la meilleure atténuation possible. Nos plus de 225 intervenants de première ligne du centre de commandement des opérations de sécurité (SOCC) ont acquis des décennies d'expertise dans l'atténuation des attaques les plus sophistiquées pour protéger les surfaces d'attaque complexes et à haut risque. Et si l'automatisation est un élément important des capacités de détection et d'atténuation des attaques DDoS, une approche unique ne suffit pas face aux TTP des hackers d'aujourd'hui. Disposer d'experts SOCC hautement disponibles et qualifiés pour examiner les événements, personnaliser les contre-mesures et traiter les exceptions est une compétence très recherchée, difficile à reproduire, pour une défense de pointe contre les DDoS.

Recommandations finales aux clients d'Akamai

Selon le type d'actifs que vous protégez, les recommandations suivantes en mode atténuation peuvent aider à se protéger contre Mēris et autres botnets producteurs d'attaques DDoS :

Applications et API

Examinez la configuration du contrôle du débit pour vous assurer que les seuils sont réglés sur les niveaux appropriés

Tirez parti des informations sur les menaces d'Akamai via Client Reputation pour bloquer les clients malveillants connus, tels que ceux qui participent à des attaques DDoS, avant même que les acteurs de la menace n'atteignent vos actifs

Assurez-vous de la bonne configuration des solutions WAF et Bot Manager pour détecter l'automatisation et les outils utilisés dans les attaques

Passez en revue les règles de mise en cache pour améliorer le délestage des applications et éviter toute demande inutile en cas d'attaque.

Infrastructure d'origine cloud hybride

Assurez-vous que les actifs connectés à Internet sont routés vers la plateforme de défense DDoS de Prolexic afin de réduire les risques

Mettez en œuvre des mesures d'atténuation préconfigurées pour réduire les surfaces d'attaque et profiter d'un accord de niveau de service (SLA) d'atténuation en 0 seconde.

Akamai Edge DNS doit être activé pour protéger le DNS des clients contre les attaques DDoS, ce qui est parfois négligé par les défenseurs du réseau

Tous les clients utilisant Managed Security doivent s'assurer que leurs runbooks et leurs contacts autorisés avec le SOCC d'Akamai sont à jour et que les plans de réponse aux incidents sont à jour.

Si vous êtes victime d'une attaque ou d'une menace d'extorsion par DDoS, contactez la ligne d'assistance DDoS Akamai, au 1-877-425-2624, pour obtenir une aide immédiate. En outre, si vous recevez un e-mail d'extorsion, veuillez contacter les forces de l'ordre locales. Plus ils disposent d'informations, plus les criminels ont de chances d'être arrêtés.