Ganz oben in der DDoS-Hitparade: bps-, pps- und rps-Rekorde

Der „größte jemals aufgezeichnete“ DDoS-Angriff hat in letzter Zeit für Furore gesorgt.

Nun ist ein neues, riesiges Botnet erschienen: Mēris. Es versendet im Rahmen seiner Angriffe enorme Zahlen von Anfragen pro Sekunde (rps), wie Informationen aus folgenden Quellen belegen: Cloudflare (17,2 Mio. rps, Meldung vom 19. August), Yandex (Spitzenwert von 21,8 Mio. rps am 5. September) und KrebsOnSecurity (2 Mio. rps am 9. September). Es gab auch Kommentare auf Slashdot, The Record und The Hacker News.

Zur Erinnerung: Es gibt einige vorherrschende Möglichkeiten, wie DDoS-Angriffe Ausfälle bei der Internetinfrastruktur verursachen können. Die da wären:

Internetleitungen verstopfen – bps (Bit pro Sekunde)

Hardware überfluten – pps (Pakete pro Sekunde)

Webinfrastruktur überfluten – rps (requests per second, Anforderungen pro Sekunde)

DNS-Infrastruktur überfluten – qps (queries per second, Abfragen pro Sekunde)

Bisher richteten sich Layer‑3- und Layer‑4-DDoS‑Angriffe auf die Leitungen hin zu einem Ursprung, die dann mit betrügerischem Traffic überflutet wurden, sodass der legitime Traffic nicht ans Ziel gelangen kann. Oder die Angriffe bestehen aus großen Mengen kleiner Pakete, die Firewalls, Router und andere Netzwerkausrüstung überfordern und abdrosseln sollen.

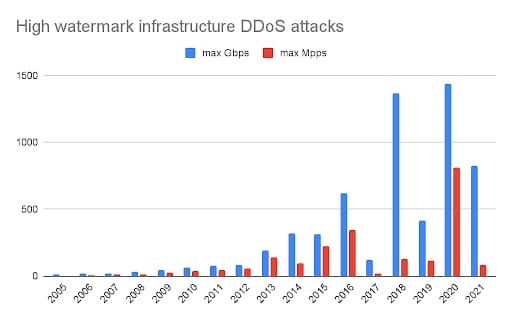

Was Bit pro Sekunde und Pakete pro Sekunde angeht, so haben wir im vergangenen Sommer die beiden folgenden größten Hits abgewehrt. Einer davon zielte auf einen Hosting-Anbieter, der andere auf einen europäischen Finanzdienstleister ab:

1,44 Tbps – Rekord für Akamai

809 Mpps – Rekord im Internet

Rekordverdächtige Anforderungen pro Sekunde?

Schließlich gibt es Layer‑7-DDoS‑Angriffe (Anwendungsebene) oder rps‑gewaltige Angriffe, deren Ziel Web- bzw. Anwendungsserver sind, meist über HTTP-Überflutung. Für uns ist dies im Prinzip „Business as usual“: Die Volumen sind konstant hoch, der Angriffstraffic wird automatisch an der Edge abgefangen und unsere Plattform verfügt über ausreichend Kapazität, um den legitimen Traffic zu bewältigen. Die rps sind hier ein ziemlich gutes Maß für die Intensität der Angriffe, aber für die Berichterstattung oft nicht so interessant.

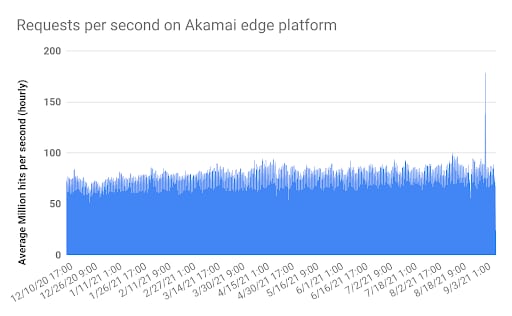

Trotzdem haben wir vor Kurzem dieses rps-Monsterevent aufgezeichnet:

100 Millionen Anforderungen pro Sekunde – Rekord für Akamai

Warum haben wir das nicht an die große Glocke gehängt? 22 Millionen rps scheint zwar eine Menge zu sein, doch bei Akamai liegt der Tagesdurchschnitt bei mehr als dem Dreifachen und wir haben Spitzenwerte von mehr als dem Achtfachen verzeichnet. Jedenfalls kann man sagen, dass unsere Edge-Plattform über erhebliche Reserven verfügt, um Kundenereignisse, Trafficanstieg und große Angriffe zu verarbeiten. „Business as usual“ war uns zu diesem Zeitpunkt keinen Blogbeitrag wert.

Eine weitere Überprüfung unserer Daten ergab, dass der neueste von Akamai aus erster Hand erlebte Angriff mit rps-Spitzenwerten bei rund 5 Millionen rps lag und im Zusammenhang mit schädlichen Bot‑Aktivitäten rund um ein Kundenereignis aufgetreten war (Einführung äußerst gefragter kurzlebiger Konsumgüter). Dies ist im Vergleich zu unserer normalen Trafficauslastung und den Trafficspitzen aufgrund legitimer Kundenaktivitäten sehr niedrig.

Bemerkenswert an Mēris, einem Botnet für Angriffe auf Webserver und Anwendungen, ist, dass es bisher noch nicht beim größten CDN- oder cloudbasierten DDoS-Anbieter der Welt aufgetaucht ist (also bei uns).

Wurden bisher bestimmte Ziele oder Anbieter anvisiert? Sind wir demnächst an der Reihe?

Wir stellen vor: Mēris – kein typisches Botnet

Basierend auf den eingegangenen Informationen verfügt Mēris über ein Arsenal von über 250.000 kompromittierten MikroTik-Routern aus einer ungepatchten Schwachstelle von 2018. Sobald Angreifer Zugriff auf ein solches Gerät erhalten, konfigurieren sie den Router um, sodass er Teil des immer stärker anwachsenden Botnets wird. Und da Router zum Verbinden großer Bandbreiten und Verschieben riesiger Paketmengen konzipiert sind, kann Mēris außergewöhnlich große Mengen von Paketen pro Sekunde (pps) erzeugen, die dann als vollständige Transaktion enorme Transaktionen pro Sekunde (tps) oder Anforderungen pro Sekunde (rps) generieren. Bei den neuesten Angriffen wurde Mēris für Attacken auf Layer‑7-Anwendungen und -Services über HTTP-Pipelining konzipiert und wird, wie in einer Meldung angeführt, für noch höhere Angriffsleistung von Geräten mit Ethernet-Verbindung und hoher Bandbreite angetrieben.

Es gibt in der Branche zwar Bemühungen, die infizierten MikroTik-Router zu ermitteln und zu bereinigen, dieser Prozess wird sich jedoch langwierig gestalten. Patches und Firmware-Updates allein sind kein ausreichender Schutz für diese Geräte, da die jeweiligen Passwörter möglicherweise bereits ab 2018 ausgenutzt wurden. Daher müssten Nutzer nicht nur ihre Passwörter ändern, sondern auch die Firewall-Regeln erneut daraufhin überprüfen, dass kein Remotezugriff für unbekannte Parteien bereitgestellt wird. Nutzer sollten auch nach Skripten suchen, die sie nicht selbst erstellt haben. Angesichts dieser Umstände sollten Sie davon ausgehen, dass das Mēris-Botnet immer wieder eingesetzt wird.

Obwohl wir keine Mēris-spezifischen Botnet-Angriffe verzeichnet haben, konnten wir vor Kurzem DDoS-Angriffe über infizierte MikroTik-Geräte abwehren, die von Cyberkriminellen als Proxys eingesetzt werden. Klar ist, dass die Schwachstelle von 2018 auf verschiedene ruchlose Weise genutzt wird, um die Kundeninfrastruktur zu stören.

IoT-Technologie als Superantrieb für heutige Botnets

Da Angreifern immer mehr Bandbreite zur Verfügung steht, müssen wir uns auf die Abwehr immer größerer Angriffe einstellen. Wie bereits erwähnt, konnten wir im Frühsommer 2020 Rekordangriffe mit 1,44 Tbps und 809 Mpps auf unserer Prolexic-Plattform verzeichnen – eine Vorahnung dessen, was noch kommen sollte: globale Erpressung über DDoS.

In verschiedenen Wellen von DDoS-Erpressungskampagnen haben wir beobachtet, wie Angreifer ihre Taktiken, Techniken und Verfahren weiterentwickeln und immer größere DDoS-Attacken durchführen. So betrug die anfängliche Welle von Erpressungsangriffen im Durchschnitt etwa 200 Gbps; aber mit der dritten Welle mussten wir Angriffe mit mehr als 800 Gbps abwehren. In einer kürzlich durchgeführten Angriffskampagne haben wir eine Erhöhung der Bandbreite durch einen Angreifer von 0 auf über 600 Gbps in weniger als einer Minute verzeichnet.

Angreifer haben offensichtlich einfachen Zugriff auf DDoS-Booter und -Stresser – viele können kostenlos heruntergeladen werden und es gibt YouTube-Tutorials zur Verwendung – sowie erhebliche Bandbreitenverfügbarkeit. Da die Internetgeschwindigkeit im Heimnetzwerk normalerweise 1 Gbps entspricht und die Anzahl der ausnutzbaren Edge‑Computing-Endgeräte explosionsartig wächst, werden kompromittierte IoT‑Geräte (Internet of Things, Internet der Dinge) eine wahre Flut von Angriffen hervorbringen – insbesondere in Kombination mit DDoS-Verstärkungs- und Reflection-Techniken.

Diese Dynamik entspricht den öffentlichen Meldungen über Mēris mit seinen riesigen rps‑Kapazitäten, die von den Botnet-Betreibern aufgebracht wurden.

Kapazität allein reicht als Abwehrmaßnahme nicht aus

Bisher konnten wir auftretende Probleme bewältigen – manchmal sogar ohne sie überhaupt zu bemerken –, da wir in Kapazität und Netzwerke investiert haben, die auf ein Vielfaches der größten (nicht nur von uns verzeichneten, sondern auch öffentlich gemeldeten) Angriffe skaliert werden können.

Dies gilt für alle Kennzahlen (bps, pps, rps und qps) an allen Standorten.

Bei der modernen DDoS-Angriffsabwehr geht es aber nicht nur um Skalierbarkeit. Um äußerst komplexe und zielgerichtete Angriffe direkt und optimal abzuwehren, ist die richtige menschliche Intervention erforderlich. Unsere über 225 Fachkräfte im Security Operations Command Center (SOCC) haben jahrzehntelange Erfahrung bei der Abwehr der raffiniertesten Angriffe, um risikobehaftete komplexe Angriffsflächen zu schützen. Automatisierung ist zwar ein wichtiger Bestandteil der DDoS-Erkennung und -Abwehr, doch aufgrund der heutigen Angriffstaktiken, Techniken und Verfahren ist eine Einheitsstrategie nicht ausreichend. Die Fähigkeit, hochverfügbare und qualifizierte SOCC-Fachkräfte zur Überprüfung von Vorfällen, zur Anpassung von Gegenmaßnahmen und zur Behebung von Ausnahmen bereitzustellen, ist für eine branchenführende DDoS-Abwehr äußerst begehrt und nur schwer zu replizieren.

Abschließende Empfehlungen für Akamai-Kunden

Je nach Art der zu schützenden Ressourcen können Sie sich mit den folgenden Empfehlungen im Abwehrmodus vor Mēris und anderen Botnets schützen, die DDoS-Angriffe erzeugen:

Anwendungen und APIs

Überprüfen Sie in der Konfiguration für die Ratensteuerung, ob die festgelegten Schwellenwerte angemessen sind.

Nutzen Sie über Client Reputation die Bedrohungsinformationen von Akamai, um bekannte bösartige, z. B. an DDoS-Angriffen beteiligte, Clients zu blockieren, noch bevor die Bedrohungsakteure Ihre Ressourcen erreichen.

Sorgen Sie für eine ordnungsgemäße Konfiguration der WAF- und Bot Manager-Lösungen, um die bei Angriffen verwendeten Automatisierungsfunktionen und Tools zu erkennen.

Überprüfen Sie die Caching-Regeln, um die Anwendungsverlagerung zu verbessern und im Fall eines Angriffs unnötige Anforderungen zu vermeiden.

Ursprungsinfrastruktur der Hybrid Cloud

Stellen Sie zur Risikominderung sicher, dass internetbasierte Ressourcen auf die DDoS-Abwehrplattform von Prolexic weitergeleitet werden.

Implementieren Sie vorkonfigurierte Abwehrmaßnahmen, um Angriffsflächen zu reduzieren und das SLA von 0 Sekunden bis zur Abwehr zu nutzen.

Akamai Edge DNS sollte aktiviert sein, um das DNS des Kunden vor DDoS-Angriffen zu schützen, was bisweilen übersehen wird.

Alle Kunden mit Managed Security sollten sicherstellen, dass ihre Runbooks und autorisierten Kontakte beim Akamai SOCC auf dem neuesten Stand sind und dass die Vorfallsreaktionspläne ebenfalls aktuell sind.

Wenn Sie angegriffen werden oder Opfer einer DDoS-Erpressung sind, rufen Sie die DDoS-Hotline von Akamai unter +49 89 94006 308 an, um sofortige Unterstützung zu erhalten. Wenn Sie eine erpresserische E‑Mail erhalten, wenden Sie sich bitte zusätzlich an die örtliche Strafverfolgungsbehörde. Je mehr Informationen Sie bereitstellen können, desto wahrscheinlicher ist es, dass die Kriminellen gestoppt werden.