Principales ataques DDoS: grandes éxitos de BPS, PPS y RPS

Recientemente, se ha generado un gran revuelo en torno al ataque DDoS

"más grande de la historia". La nueva y monstruosa botnet Mēris ha despertado el asombro de muchos con ataques gigantescos de solicitudes por segundo (rps), tal y como indican CloudFlare (17,2 millones de rps registradas el 19 de agosto) Yandex (pico de 21,8 millones de rps registradas el 5 de septiembre) y KrebsOnSecurity (2 millones de rps registradas el 9 de septiembre). Entre los medios que se han hecho eco de estos eventos se encuentran Slashdot, The Recordy The Hacker News.

Para refrescar la memoria, recordemos que los ataques DDoS pueden causar interrupciones en una infraestructura orientada a Internet utilizando principalmente las siguientes técnicas:

Obstrucción de los canales de Internet: bps (bits por segundo)

Sobrecarga de hardware: pps (paquetes por segundo)

Sobrecarga de infraestructura web: rps (solicitudes por segundo)

Sobrecarga de infraestructura de DNS: qps (consultas por segundo)

Tradicionalmente, los ataques DDoS de capa 3 y capa 4 fijan su objetivo en los canales que dirigen a un origen y tratan de saturarlos con tráfico falso para que el tráfico legítimo no pueda alcanzar su destino. También pueden comprender grandes inundaciones de paquetes pequeños diseñados para saturar y obstruir los firewalls, routers u otras soluciones de redes.

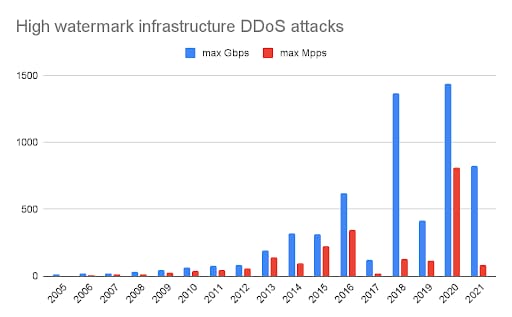

Con respecto a los ataques de bits por segundo y paquetes por segundo, el verano pasado mitigamos los siguientes ataques DDoS, que batieron récords y estaban dirigidos a un proveedor de alojamiento y a una empresa de servicios financieros de Europa respectivamente:

1,44 Tbps — Récord registrado de Akamai

809 Mpps — Récord registrado de Internet

¿Y el récord de solicitudes por segundo?

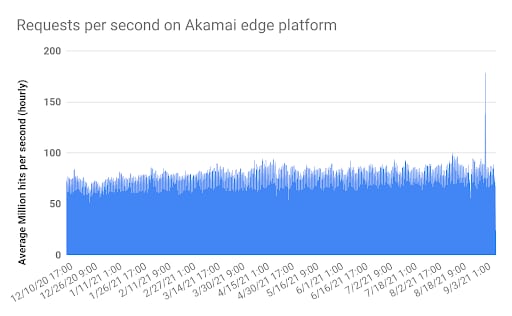

Por último, existen los ataques DDoS de capa 7 (la capa de aplicación) o rps cuyo objetivo son servidores web o de aplicaciones que normalmente atacan a través de inundaciones HTTP. Estos ataques son la definición de normalidad en nuestra empresa: los volúmenes son altos de forma constante, el tráfico de ataque se contrarresta automáticamente en el borde de Internet y nuestra plataforma dispone de una gran capacidad para gestionar el tráfico legítimo. Las solicitudes por segundo (rps) son una buena forma de medir la intensidad, pero no es un valor del que se suela informar.

Dicho esto, recientemente hemos registrado el siguiente evento rps de gran tamaño:

100 millones de solicitudes por segundo — Récord registrado de Akamai

Sin embargo, no es un récord que hayamos divulgado. Aunque 22 millones de rps pueden parecer muchas, en un día normal en Akamai, recibimos de media el triple de esa cantidad y hemos llegado a presenciar picos hasta ocho veces mayores. Además, basta decir que nuestra plataforma de Edge dispone de margen más que suficiente para gestionar los eventos de clientes, el crecimiento del tráfico y grandes ataques, por lo que en ese momento un evento tan "normal" no nos pareció merecedor de una entrada en el blog.

Tras una revisión más detallada de nuestros datos, comprobamos que el último gran ataque de rps que Akamai ha experimentado de primera mano, alcanzó los 5 millones de rps y estaba relacionado con la actividad de bots maliciosos en torno a un evento de cliente (el lanzamiento de bienes blandos muy codiciados). Esta cifra palidece en comparación con nuestra carga de tráfico y los picos que experimentamos habitualmente como consecuencia de la actividad de nuestros clientes legítimos.

Lo llamativo de Mēris, una botnet dirigida a servidores web y de aplicaciones, es que aún no se ha dejado ver por el proveedor más importante de CDN o DDoS basado en la nube del mundo (nos referimos a Akamai).

¿Acaso está eligiendo objetivos o proveedores específicos? ¿Tan solo debemos esperar nuestro turno?

Conozca a Mēris, no a la botnet de al lado

Según los informes, Mēris se ha hecho con un arsenal de más de 250 000 routers de MikroTik infectados, aprovechando una vulnerabilidad sin parches de 2018. Una vez que los atacantes obtienen acceso al dispositivo, vuelven a configurar el router para que forme parte de su creciente botnet. Además, dado que los routers están diseñados para interconectar grandes anchos de banda y trasladar cantidades enormes de paquetes, Mēris es capaz de generar cantidades excepcionalmente grandes de paquetes por segundo (pps), lo que luego se puede utilizar para elaborar una transacción completa que genere un gran número de transacciones por segundo (tps) o solicitudes por segundo (rps). Los últimos ataques han revelado que Mēris se ha diseñado para atacar aplicaciones y servicios de capa 7 a través de canales HTTP y, según observó un informe, se nutre de dispositivos conectados a Ethernet de gran ancho de banda para ganar mayor capacidad.

Aunque se han puesto en marcha iniciativas del sector para identificar y limpiar los routers de MikroTik infectados, este proceso no será rápido. Los parches y las actualizaciones de firmware por sí solos no protegerán estos dispositivos, ya que es probable que las contraseñas se encuentren vulneradas desde 2018. Esto implica que los usuarios no solo deben cambiar las contraseñas, sino que también deben volver a revisar las reglas del firewall para garantizar que no se proporciona acceso remoto a terceros desconocidos. Además, los usuarios deben buscar scripts que no hayan creado. Dadas estas circunstancias, prevemos que la botnet Mēris seguirá funcionando de manera indefinida.

Aunque todavía no hemos presenciado ningún ataque de la botnet Mēris en sí misma, hemos mitigado ataques DDoS recientes que procedían de dispositivos de MikroTik infectados y que los agentes maliciosos utilizaban como proxies. Está claro que la vulnerabilidad de 2018 se está utilizando de diferentes maneras malintencionadas en un intento de dañar la infraestructura del cliente.

El IoT potencia las botnets actuales

El aumento del ancho de banda a disposición del atacante se traduce en un incremento inminente de ataques masivos de los que habrá que defenderse. Como hemos mencionado anteriormente, a principios del verano de 2020, observamos ataques récord de 1,44 Tbps y 809 Mpps dirigidos contra nuestra plataforma Prolexic. Estos ataques son solo un presagio de lo que está por venir: ataques de extorsión mediante DDoS a nivel global.

En las diferentes campañas de ataques de extorsión mediante DDoS, hemos sido testigos de cómo los atacantes desarrollan nuevas tácticas, técnicas y procedimientos (TTP) y sacan artillería de DDoS cada vez más potente. Por ejemplo, la ola inicial de ataques de extorsión mostró una media de 200 Gbps, mientras que en la tercera ola, mitigamos ataques de más de 800 Gbps. De hecho, en una campaña de ataque reciente, observamos que un atacante incrementó el ancho de banda de 0 a más de 600 Gbps en menos de un minuto.

Es evidente que los atacantes pueden acceder con facilidad a gestores de arranque y acentuadores de DDoS —muchos son gratuitos y se encuentran disponibles para su descarga y hay tutoriales de YouTube en los que se explica cómo utilizarlos—, así como a importantes cantidades de ancho de banda que agotar. Debido al enorme crecimiento de los terminales de edge computing y a la velocidad de Internet habitual de 1 Gbps de los hogares, los dispositivos afectados del Internet de las cosas (IoT) tendrán un impacto volumétrico, especialmente cuando se combinen con técnicas de amplificación y reflexión de DDoS.

Estas dinámicas se ajustan a la información sobre Mēris de la que disponemos en términos de sus capacidades de rps sobresalientes organizadas por sus operadores de botnet.

Contadores de capacidad... pero no de complejidad

Hemos conseguido capear los temporales que hemos vivido, incluso a veces sin ser conscientes de ellos, porque hemos invertido en capacidades y redes que ofrecen una escalabilidad varias veces mayor que el tamaño de los ataques observados más grandes (no solo de los que hemos observado, sino que también de los que se ha informado públicamente).

Esto se aplica a todas las medidas (bps, pps, rps y qps) y a todas las ubicaciones.

Sin embargo, la lucha contra los ataques DDoS modernos no se basa solo en la escalabilidad, sino que requiere de la intervención humana adecuada para hacer frente a los ataques más complejos y dirigidos, a fin de obtener mitigación de máxima calidad. Nuestro centro de control de operaciones de seguridad (SOCC) está compuesto por un equipo de más de 225 agentes de primera línea que cuenta con décadas de experiencia en la mitigación de los ataques más sofisticados para proteger superficies de ataque complejas de alto riesgo. Aunque la automatización es una parte importante de las capacidades de detección y mitigación de DDoS, un enfoque genérico no acaba con las tácticas, técnicas y procedimientos de los atacantes de hoy en día. Contar con expertos del SOCC altamente cualificados y disponibles para revisar eventos, personalizar contramedidas y abordar excepciones es una capacidad muy preciada y difícil de equiparar para una defensa frente a ataques DDoS líder en el sector.

Últimas recomendaciones para los clientes de Akamai

Según el tipo de activos que desee proteger, las siguientes recomendaciones en el modo de mitigación pueden ayudarle a protegerse frente a Mēris y otras botnets que producen ataques DDoS:

Aplicaciones y API

Revise la configuración de los controles de frecuencia para asegurarse de que los umbrales están establecidos en los niveles adecuados.

Aproveche la inteligencia sobre amenazas de Akamai que ofrece Client Reputation para bloquear a clientes maliciosos conocidos, como aquellos que participan en ataques DDoS, incluso antes de que ataquen sus activos.

Asegúrese de configurar correctamente las soluciones de WAF y Bot Manager para detectar la automatización y las herramientas utilizadas en los ataques.

Revise las reglas de almacenamiento en caché para aligerar la carga de la aplicación y evitar cualquier solicitud que no sea necesaria en el caso de un ataque.

Infraestructura de origen de nube híbrida

Asegúrese de que los activos orientados a Internet se dirigen a la plataforma Prolexic de defensa contra DDoS para reducir el riesgo.

Implemente mitigaciones preconfiguradas para reducir las superficies de ataque y beneficiarse de un acuerdo de nivel de servicio (SLA) de mitigación en 0 segundos.

Akamai Edge DNS debe estar habilitado para proteger el DNS de los clientes frente a ataques DDoS, algo que a veces los encargados de proteger la red no tienen en cuenta.

Todos los clientes de seguridad gestionada deben asegurarse de que sus runbooks y contactos autorizados con el SOCC de Akamai están actualizados y de que los planes de respuesta ante incidentes están al día.

Si sufre un ataque o una amenaza de extorsión mediante DDoS, póngase en contacto con la línea directa de información sobre DDoS de Akamai, 1-877-425-2624, para obtener asistencia inmediata. Asimismo, si recibe un correo electrónico de extorsión, póngase en contacto con los cuerpos de seguridad locales. Cuanta más información les proporcione, más probable será que detengan a los delincuentes.