Principais DDoS – Os maiores ataques de BPS, PPS e RPS

Ultimamente, tem havido um grande alvoroço sobre o "maior ataque de DDoS já registrado".

Novo em cena, o botnet de dimensões monstruosas Mēris está chamando a atenção com ataques de solicitações gigantes por segundo (rps) compartilhados pelo Cloudflare (17,2 milhões de rps, relatado em 19 de agosto), Yandex (com pico de 21,8 milhões de rps em 5 de setembro) e KrebsOnSecurity (2M rps em 9 de setembro). Alguns comentários foram feitos no Slashdot, The Record e The Hacker News.

Como uma atualização rápida, existem várias maneiras predominantes que ataques de DDoS que podem causar interrupções na infraestrutura voltada para a Internet:

Obstrução dos links de Internet - bps (bits por segundo)

Sobrecarga de hardware – pps (pacotes por segundo)

Sobrecarga da infraestrutura da Web – rps (solicitações por segundo)

Sobrecarga da infraestrutura de DNS – qps (consultas por segundo)

Historicamente, os ataques de DDoS de Camada 3 e Camada 4 visavam os links de comunicação que levavam a uma origem, tentando preenchê-los com tráfego falso para que o tráfego legítimo não pudesse chegar ao seu destino; ou eles são compostos de grandes volumes de pequenos pacotes projetados para sobrecarregar e sufocar firewalls, roteadores e outros equipamentos de rede.

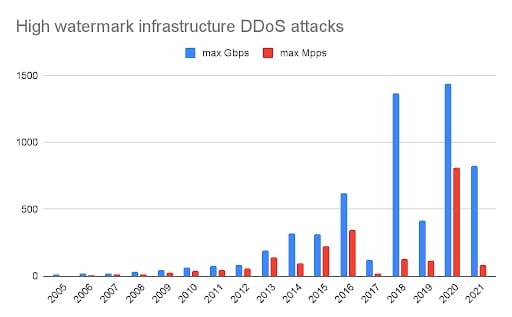

Em termos de bits por segundo e pacotes por segundo, no verão passado, atenuamos estes infratores de maior destaque, que visavam um provedor de hospedagem e uma organização europeia de serviços financeiros, respectivamente:

1,44 Tbps - recorde da Akamai

809 Mpps - recorde na Internet

Registrar solicitações por segundo?

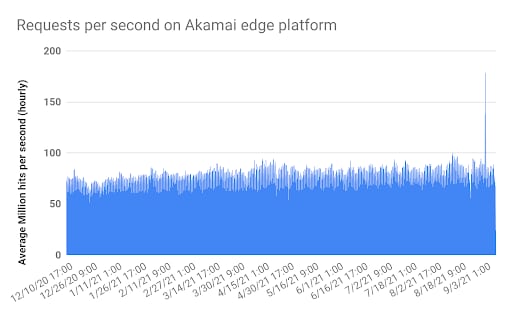

Por fim, existem ataques de DDoS baseados em rps (request per second - requisições por segundo) da camada 7 (camada de aplicação) que visam servidores da Web e/ou de aplicativos, mais comumente por meio de inundações de solicitações HTTP. Essa é a mais pura definição de um dia de trabalho normal: os volumes são consistentemente altos, o tráfego de ataque é automaticamente descartado na borda e nossa plataforma tem ampla capacidade para gerenciar o tráfego legítimo. O rps é uma boa medida de intensidade aqui, mas tende a não ser interessante relatar.

Dito isso, recentemente identificamos enorme evento de rps:

100 milhões de solicitações por segundo: recorde no evento da Akamai

Por que não mostramos e contamos? Embora 22 milhões de rps possam parecer grandes, em um dia comum na Akamai, temos em média mais de 3x esse volume e vimos picos de até 8x. Basta dizer que nossa plataforma de ponta tem espaço significativo para lidar com eventos de clientes, crescimento de tráfego e grandes ataques, portanto, "um dia de trabalho normal" não nos pareceu ser algo digno de aparecer no blog.

Após uma análise mais detalhada de nossos dados, o maior e mais recente ataque de rps que a Akamai viu em primeira mão foi de cerca de 5M rps e relacionado à atividade de bots mal-intencionados em torno de um evento do cliente (lançamento de produtos de consumo altamente procurados). Isso nem chega perto da nossa carga de tráfego normal e picos devido à atividade legítima do cliente.

O que chama a atenção no Mēris, um botnet direcionado a servidores e aplicativos da Web, é que ele ainda não foi visto no maior provedor de CDN ou DDoS baseado em nuvem do planeta (nós, no caso).

Eles estão escolhendo metas ou provedores específicos? Estamos apenas esperando a nossa vez?

Conheça Mēris - não é apenas o botnet da porta ao lado

Com base no que foi relatado, o Mēris acumulou um arsenal de mais de 250.000 roteadores MikroTik comprometidos, decorrentes de uma vulnerabilidade de 2018 não corrigida. Depois que os invasores obtêm acesso ao dispositivo, eles então reconfiguram o roteador para se tornarem parte de seu botnet em crescimento. E porque os roteadores são projetados para interconectar grandes larguras de banda e mover enormes quantidades de pacotes, o Mēris pode gerar quantidades excepcionalmente grandes de pacotes por segundo (pps), que podem então ser transformados em uma transação completa, gerando grandes transações por segundo (tps) ou solicitações por segundo (rps). Com as últimas ondas de ataque, o Mēris foi projetado para atacar aplicativos e serviços da Camada 7 por meio de pipelining de HTTP e, conforme observado em um relatório, é alimentado por dispositivos conectados à ethernet de alta largura de banda para maior capacidade.

Embora haja esforços do setor para descobrir e limpar roteadores MikroTik infectados, esse processo não será rápido. Patches e atualizações de firmware por si só não protegerão esses dispositivos, pois as senhas já podem ter sido exploradas desde 2018, exigindo que os usuários não apenas as alterem, mas também verifiquem novamente as regras de firewall para garantir que o acesso remoto não seja fornecido a partes desconhecidas. Os usuários também devem procurar scripts que não criaram. Dadas essas circunstâncias, pode-se esperar que o botnet Mēris seja usado de novo e de novo.

Embora não tenhamos visto nenhum ataque de botnet específico de Mēris por si só, atenuamos os ataques de DDoS lançados recentemente por dispositivos MikroTik comprometidos usados como proxies por agentes mal-intencionados. É evidente que a vulnerabilidade de 2018 está sendo usada de várias maneiras nefastas na tentativa de interromper a infraestrutura do cliente.

A IoT sobrecarrega os botnets atuais

Quantidades cada vez maiores de largura de banda à disposição dos invasores significam que estão chegando ataques maiores contra os quais os clientes precisam se defender. Conforme mencionado anteriormente, no início do verão de 2020, observamos ataques recordes de 1,44 Tbps e 809 Mpps contra nossa plataforma Prolexic, que serviu como um prenúncio do que estava por vir - extorsão global de DDoS.

Ao longo das várias ondas de campanhas de extorsão de DDoS, observamos invasores evoluindo suas táticas, técnicas e procedimentos (TTPs) e lançando canhões de DDoS cada vez maiores. Por exemplo, a onda inicial de ataques de extorsão teve uma média de cerca de 200 Gbps, mas, até a terceira onda, atenuamos os ataques superiores a 800 Gbps. Na verdade, em uma campanha de ataque recente, observamos um o invasor aumentar a largura de banda de 0 a mais de 600 Gbps em menos de um minuto.

É evidente que os atacantes têm fácil acesso a booters de DDoS e estressores, muitos são gratuitos para baixar e há tutoriais no YouTube sobre como usá-los, além de uma quantidade significativa de largura de banda para queimar. Com velocidades de internet domésticas cada vez maiores e o crescimento explosivo de endpoints de computação de ponta para explorar, os dispositivos comprometidos da Internet das Coisas (IoT) terão um impacto volumétrico, especialmente quando combinados com técnicas de amplificação e reflexão de DDoS.

Essas dinâmicas se alinham com o que foi divulgado publicamente sobre o Mēris em termos de seus recursos potentes de rps orquestrados por seus operadores de botnet.

Capacidade contrapõe aptidão... mas não complexidade

Conseguimos resistir às tempestades que já vivenciamos, às vezes sem perceber, porque investimos em capacidade e redes que se dimensionam várias vezes além do tamanho dos maiores ataques observados (não apenas os que nós observamos, mas os que foram relatados publicamente).

Isso é em relação a todas as medidas (bps, pps, rps e qps) em todas as localidades.

Mas o combate a ataques de DDoS modernos não se resume apenas à escala. Ele exige a intervenção correta orientada pelo homem para atender aos ataques mais complexos e direcionados, para proporcionar a mais alta qualidade de mitigação. Nossos mais de 225 profissionais de atendimento do SOCC (Security Operations Command Center) desenvolveram décadas de experiência atenuando os ataques mais sofisticados para proteger superfícies de ataque complexas e de alto risco. E embora a automação seja uma parte importante dos recursos de detecção e atenuação de DDoS, uma abordagem unificada ou genérica não é suficiente para os TTPs dos invasores da atualidade. Ter especialistas em SOCC altamente disponíveis e qualificados para analisar eventos, personalizar contramedidas e resolver exceções é um recurso altamente procurado, não facilmente replicado, para defesa contra DDoS efetuada pela empresa líder do setor.

Recomendações de divisão para clientes da Akamai

Dependendo do tipo de ativos que você está protegendo, as seguintes recomendações no modo de atenuação podem ajudar a proteger contra o Mēris e outros botnets que produzem ataques de DDoS:

Aplicativos e APIs

Revise a configuração do controle de taxa para garantir que os limites sejam definidos para os níveis apropriados

Aproveite a inteligência de ameaças da Akamai por meio do Client Reputation para bloquear clientes mal-intencionados conhecidos, como aqueles que participam de ataques de DDoS, mesmo antes que os agentes de ameaça atinjam seus ativos

Garanta a configuração adequada das soluções WAF e Bot Manager para detectar a automação e as ferramentas usadas em ataques

Revise as regras de armazenamento em cache para melhorar o descarregamento de aplicativos e evitar solicitações desnecessárias no caso de um ataque

Infraestrutura de origem de nuvem híbrida

Certifique-se de que os ativos voltados para a Internet sejam roteados para a plataforma de defesa Prolexic DDoS para reduzir os riscos

Implemente atenuações pré-configuradas para reduzir as superfícies de ataque e tirar proveito de um SLA de atenuação de 0 segundos

O Edge DNS deve ser habilitado para proteger o DNS dos clientes contra ataques de DDoS, que às vezes são ignorados pelos defensores da rede

Todos os clientes de segurança gerenciada devem garantir que seus registros de execução e contatos autorizados com o SOCC da Akamai estejam atualizados e os planos de resposta a incidentes estejam atualizados.

Se você estiver sob ataque ou ameaça de extorsão de DDoS, entre em contato com a linha direta de proteção contra DDoS da Akamai, 1-877-425-2624, para obter assistência imediata. Além disso, se você receber um e-mail de extorsão, entre em contato com a polícia local. Quanto mais informações eles tiverem para trabalhar, mais provável será que os criminosos sejam interrompidos.