Akamai ブログ | TCP ミドルボックスリフレクション:あなたのすぐそばまで迫っている DDoS 攻撃で利用

著者:Akamai Security Intelligence Response Team

エグゼクティブサマリー

先週、Akamai のセキュリティ研究者は、Akamai のお客様が被害を受け、1.5 Mpps、11 Gbps のピークに達した一連の TCP リフレクション攻撃を検知し、分析しました。

TCP ミドルボックスリフレクションと呼ばれる手法で増幅されるこの攻撃は、脆弱なファイアウォールとコンテンツ・フィルタリング・システムを悪用して、標的のマシンへの TCP トラフィックを反映して増幅し、強力な DDoS 攻撃を生み出します。

ミドルボックスは、中国のグレートファイアウォールなどの国家の検閲から、企業のエンタープライズ・コンテンツ・フィルタリング・システムまで多岐にわたり、世界中に存在します。

この新しい技術は、メリーランド大学とコロラド大学の研究者によって、その理論が昨年 8 月に発表されました。しかし、今回の攻撃は私たちがそれを現実世界で見た最初のものです。

このタイプの攻撃では、攻撃者に必要な帯域幅の量が場合によってはわずか 75 分の 1 になるため、DDoS 攻撃のハードルが危険なほど低くなります。

一部のミドルボックスの実装では、攻撃者は、ボリューム型 TCP 攻撃に加えて、SYN、ACK、または PSH+ACK フラッディングを攻撃に追加できます。

銀行、旅行、ゲーム、メディア、Web ホスティング業界の組織に対する攻撃が見られています。

現在の攻撃トラフィックは比較的小規模ですが、攻撃者は大きく増幅させることができるため、このタイプの攻撃は将来的に増加すると予想されます。

概要

ここ数週間、Akamai の研究者は、Akamai のお客様に対する複数の分散サービス妨害(DDoS)攻撃を確認しています。これには SYN フラッドと大量のトラフィック(150 万パケット/秒(Mpps)で最大 11 Gbps)が含まれます。攻撃で使用された TCP パケットを調べたところ、TCP ミドルボックスリフレクションと呼ばれる新しい手法が利用されていることが判明しました。

TCP ミドルボックスリフレクションは 2021 年 8 月に、メリーランド大学とコロラド大学ボルダー校の研究者が執筆した論文で新しい DDoS 攻撃ベクトルとして最初に公開されました。「Weaponizing Middleboxes for TCP Reflected Amplification(TCP リフレクション増幅のためのミドルボックスの武器化)」では、ファイアウォールやコンテンツ・フィルタリング・システムなどのデバイスを TCP リフレクション攻撃でどのように活用できるかが説明されています。ミドルボックス DDoS 増幅は、インターネットへのリスクとなるまったく新しいタイプの TCP リフレクション/増幅攻撃です。

Akamai がこの技術を実際に確認したのはこれが初めてです。このブログでは、攻撃ベクトルについて議論し、その仕組みを説明します。また、遭遇した攻撃の例を示すとともに、ネットワークにもたらす脅威に関する情報と、攻撃中の防御に役立つ可能性のある緩和手法について説明します。

TCP ミドルボックスリフレクション — 新しい DDoS 攻撃ベクトル

ミドルボックスは、通信している 2 つのエンドホスト間のパス上にあるネットワーク内デバイスであり、送信中のパケットストリームを監視、フィルタリング、または変換できます。ルーターやスイッチなどの従来のネットワークデバイスとは異なり、ミドルボックスはパケットのヘッダーだけでなく、ディープ・パケット・インスペクション(DPI)を使用したペイロードでも動作します。

— 「TCP リフレクション増幅のためのミドルボックスの武器化」

前述のように、TCP ミドルボックスリフレクションは 「Weaponizing Middleboxes for TCP Reflected Amplification(TCP リフレクション増幅のためのミドルボックスの武器化)」という論文で最初に発表されました。 その中で著者は、よく知られている UDP ベースの手法と比較して、TCP ベースの増幅の実行可能性と有効性を実証しようとしています。調査チームは、ネットワークミドルボックスの TCP 非準拠を利用することで、非常に効果的な TCP ベースのリフレクション増幅攻撃を作成することができました。

調査の著者は、これらのミドルボックスシステムの中には、コンテンツ・フィルタリング・ポリシーを適用しようとするときに TCP ストリームの状態を考慮に入れていないものがあることを発見しました。これらのボックスは、状態外の TCP パケットに応答するように作成できます。それらの応答には、ブロックされたコンテンツにユーザーがアクセスできないようにするためにクライアントブラウザを「ハイジャック」することを目的としたコンテンツが含まれていることがよくあります。この壊れた TCP 実装は、被害者へのデータストリームを含む TCP トラフィックを反映するために、 DDoS 攻撃によって悪用される可能性があります。

調査の著者は、世界中にこの TCP リフレクションの悪用に対して脆弱なミドルボックスシステムが数十万あることに言及しています。テストでは、人気があり頻繁に悪用される UDP リフレクションベクトルを超える増幅率が見られました。 実際に見つかった脆弱なシステムのいくつかは、NTP、RIPv1、さらには今では悪名高い Memcached など、最も打撃を与えている一部の UDP ベクトルよりも高い増幅率となっています。

攻撃:ミドルボックスでの TCP 非準拠の悪用

攻撃者は、HTTP リクエストヘッダーを含むさまざまな TCP パケットシーケンスを作成できます。これらの HTTP ヘッダーでは、ブロックされたサイトのドメイン名がホストヘッダーとして使用されます。これらのパケットを、サイトへのアクセスを許可しないように構成されたミドルボックスが受信すると、ミドルボックスは通常、HTTP ヘッダー、場合によっては HTML ページ全体で応答します。これらの応答は、攻撃者にとってはリフレクションの機会となり、場合によっては重要な増幅要因となります。

攻撃者は、分散型リフレクションサービス拒否(DRDoS)攻撃にこれらのボックスを悪用するために、標的となる被害者のソース IP をスプーフィングし、ミドルボックスから被害者に応答トラフィックをもたらします。このような構成のミドルボックスシステムは、検閲法を施行するために国家によって、または企業のエンタープライズ・コンテンツ・フィルタリング・ポリシーによって一般的に使用されているため、インターネット全体のネットワークで見つけることができます。

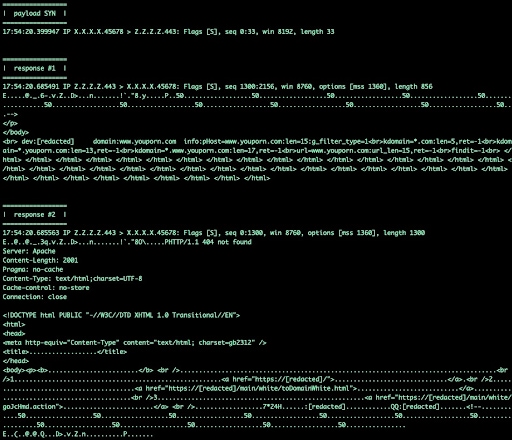

Fig. 1. Example responses from vulnerable middlebox

Fig. 1. Example responses from vulnerable middlebox

図 1 のトラフィックの例では、この問題の影響を受けたミドルボックスが実際の攻撃で利用されていることを確認できます。33 バイトのペイロードで単一の SYN パケットを送信すると、2,156 バイトの応答がトリガーされます。これは 65 倍(6,533%)の増幅率です。このような増幅は、攻撃者が攻撃を開始するために必要な帯域幅が、防御者が対処する必要がある帯域幅よりも少ないため、力を何十倍にもふくらませるものとして機能することになります。

ボリューム型 TCP 攻撃では、以前は攻撃者が多くのマシンと多くの帯域幅にアクセスする必要がありました。そこは通常、高帯域幅の接続とソーススプーフィング機能またはボットネットを備えた非常に強力なマシン用に確保されています。これは、これまで TCP プロトコルに対する重大な増幅攻撃がなかったためです。 少量の増幅が可能でしたが、UDP の代替手段と比較した場合、それはほとんど無視できるか、少なくとも標準以下で効果がないと見なされていました。

SYN フラッドとボリューム攻撃を組み合わせる場合は、通常はパディングされた SYN パケットの形式で、帯域幅の 1:1 の比率を被害者にプッシュする必要があります。しかし、ミドルボックス増幅の出現により、TCP 攻撃に関するこの長年の理解はもはや真実ではなくなりました。現在、攻撃者は場合によっては必要な量がわずか 75 分の 1 になっています。一部のミドルボックス実装の特性により、攻撃者は無料で SYN、ACK、または PSH+ACK フラッドを実行できます。

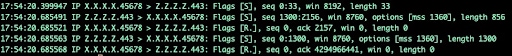

Fig. 2. Middlebox ignores RST

Fig. 2. Middlebox ignores RST

図 2 では、SYN パケットに応答するミドルボックスを確認できますが、ここで重要なのは、SYN パケットに応答して、ミドルボックスが(理由は不明)独自の SYN パケットで応答していることです。さらに悪いことに、複数の SYN パケットを送信しており、そのすべてにデータがロードされています。ここで注意すべきもう 1 つの重要な点は、ミドルボックスが「被害者」からの RST パケットを完全に無視し、データをネットワークにプッシュし続け、完了するまでデータがパックされた SYN パケットを送り続けることです。

論文の作者による発見の中に、もう 1 つの問題があります。それは、RST パケットを処理するボックスの存在です。これらのボックスは、RST パケットを受信すると、最初に RST をトリガーした送信済みのデータパケットを再送信することで反応します。これにより、別の RST と別のデータパケットが生成されます。これは、ボックスが自己永続的な増幅である「無限ループ」に相当するものになる場合があるということです。

このデモでは、TCP/45678 でリッスンしている TCP サービスがないため、RST パケットは「被害者」から送信されます。これは最善のシナリオです。次のスクリーンショットでわかるように、攻撃者が TCP サービスを実行しているポートを標的にした場合、状況はさらに悪化します。

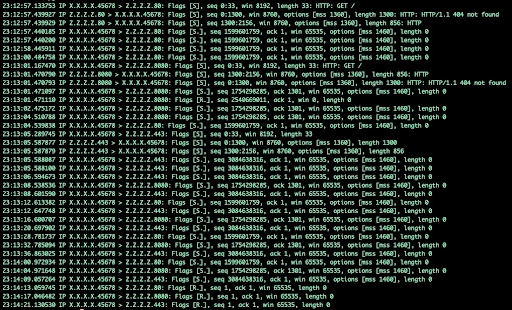

Fig. 3. Example responses from vulnerable middlebox targeting a TCP service

Fig. 3. Example responses from vulnerable middlebox targeting a TCP service

図 3 では、TCP サービスが TCP/45678 で実行されていることがわかります。これで、このボリューム型の攻撃は、リソース枯渇攻撃になります。TCP アプリケーション/サービスに向けられた SYN パケットにより、そのアプリケーションは複数の SYN+ACK パケットで応答を試み、TCP セッションをオープンの状態に維持して、3 ウェイハンドシェイクの残りを待ちます。各 TCP セッションがこの半分オープンの状態で保持されると、システムはソケットを消費し、ソケットはリソースを消費するため、リソースが完全に枯渇する可能性があります。

攻撃を確認 — 増加するベクトル

Akamai Security Operations Command Center は、銀行、旅行、ゲーム、メディア、Web ホスティングの各業界を対象とした、複数のミドルボックス攻撃を確認しました。これまでにこの手法を利用して確認された攻撃は、他のベクトルと比較してまだ小さいものの、人気と規模が増加しているようです。

このシリーズの最初の攻撃は 50 Mbps のピークに達しました。最近の攻撃者は、機能を磨いたり、彼らが好むリフレクションのセットを微調整したりしているようです。同じミドルボックスベクトルを使用して同じ被害者を標的としている最近の攻撃は、ピークで 2.7 Gbps と 11 Gbps に達し、11 Gbps の攻撃は 1.5 Mpps に達しました。

これらの攻撃は現時点では比較的小さいものですが、攻撃者がミドルボックス攻撃手法を利用し始め、DDoS のためのさらに別のツールとしてそれを利用し始めていることを示しています。

緩和策の提案

ミドルボックスリフレクション攻撃は新しいものですが、あまり特殊ではありません。その本当の脅威は、それを利用したい攻撃者のハードルを下げていることです。パディングされた SYN フラッドは、攻撃者が何年にもわたって利用している一般的な手法です。 その点でミドルボックス攻撃を緩和するためには、同じ手法と戦術を採用します。

実際の採用例では、ごくわずかな例外を除いて、SYN パケットが TCP ハンドシェイクを開始するために使用されます。データ送信には使用されません。つまり、長さが 0 バイトを超える SYN フラッドが疑われ、それが緩和のために活用できる指標であるということです。

SYN チャレンジは、ミドルボックスのリソース枯渇の影響を防ぐのにも効果的かもしれません。 ミドルボックスは、結果として生じるチャレンジパケットを適切に処理しません。そのため、SYN パケットは緩和対策を通過しません。また、ハンドシェイクが完了しないため、サーバーやアプリケーションに到達する前にデータフローもドロップする必要があります。

他の方法としては、なりすまし防止モジュールと状態外パケット緩和モジュールを組み合わせて使用し、攻撃を簡単に阻止する方法や、Snort などの署名ツールを使用して、応答トラフィックに見られるクリアテキストパターンをドロップする方法などがあります。また、ファイアウォール ACL を使用して、既知の誤ったパターンをブロックすることもできます。たとえば、次のようなルールです:

deny tcp any eq 80 host x.x.x.x match-all +syn -ack packet-length gt 100

このルールは、100 を超えるパケット長を持つ、ポート 80 からの SYN パケットをすべてドロップします。

結論

新しい攻撃ベクトルが発見されると、それをいつ攻撃者が利用し始めてもおかしくない状態になります。ミドルボックス攻撃は、私が当初に想定していたよりもはるかに長い間、理論上のものに留まり、実際の活用が確認されるまでに数か月かかりました。

TCP ミドルボックスリフレクションが実際のネットワークに対してテストおよび検証されたため、攻撃者による採用が続く可能性があります。また、攻撃者は攻撃の能力と全体的な影響を高めて拡大しようとする可能性があります。

Akamai Security Intelligence Response Team の目標は、インターネット全体のセキュリティと安定性を保護するために、新しい発見を追跡して明らかにし、文書化して公開することです。これからも、私たちはこうした攻撃の監視を続け、ブログを適宜更新していきます。