DNS 脅威レポート — 2022 年第 3 四半期

エグゼクティブサマリー

Akamai の研究者が観測したところ、2022 年第 3 四半期において、保護されたデバイスの 14% が少なくとも 1 回は悪性の宛先と通信しています。

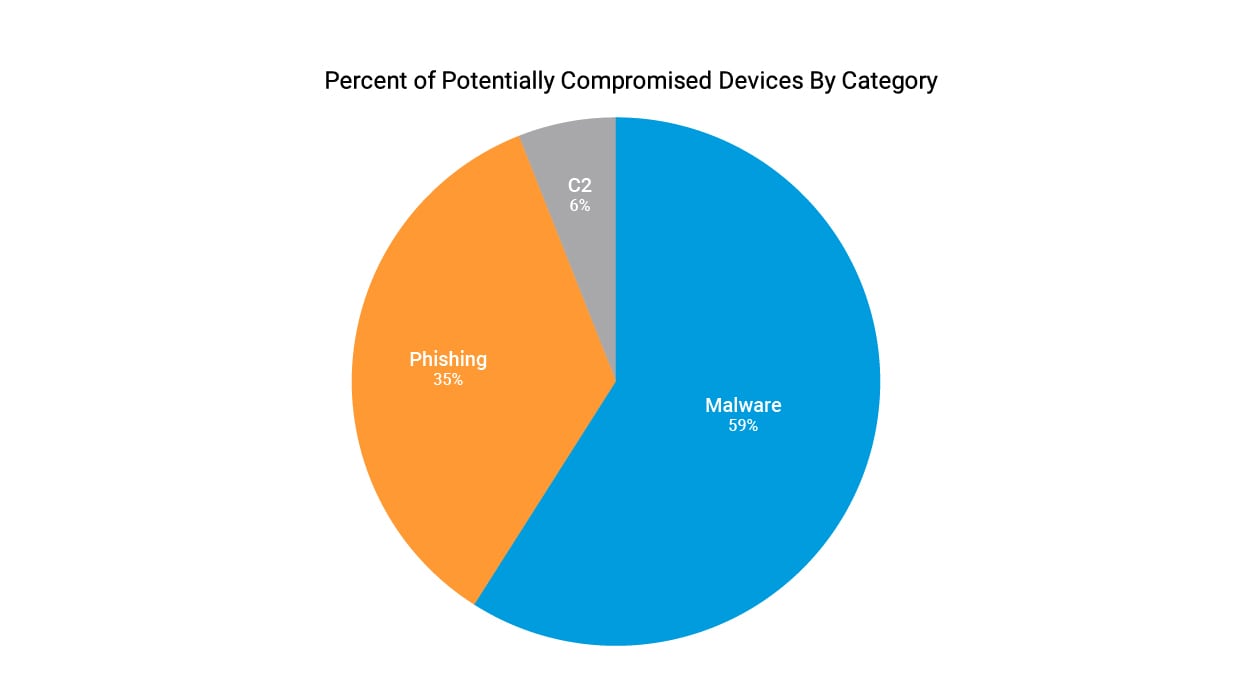

これらの侵害された可能性のあるデバイスの内訳は、マルウェアまたはランサムウェアドメインと通信したデバイスが 59%、フィッシングドメインと通信したデバイスが 35%、コマンド & コントロール(C2)ドメインと通信したデバイスが 6% でした。

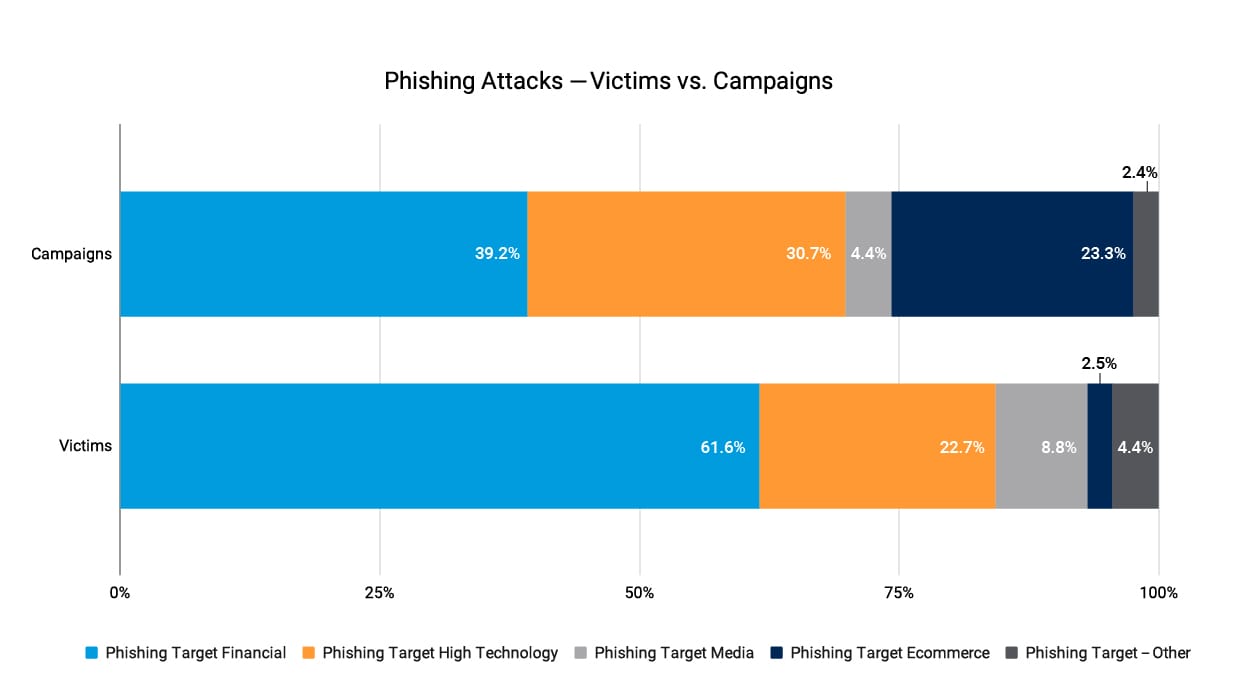

フィッシングキャンペーンで悪用/なりすましの被害を受けた企業を調査したところ、キャンペーン件数、被害者数ともに最多はハイテク企業と金融機関でした。このようにフィッシングの被害が多かった業種は、2022 年第 1 四半期の結果とも一致しています。

金融サービス機関の顧客を標的とする攻撃は、全キャンペーンの 39.2%、全被害者の 61.6% を占めています。これは、2022 年第 3 四半期には金融サービス機関に対するフィッシング攻撃が非常に効果的だったことを示しています。

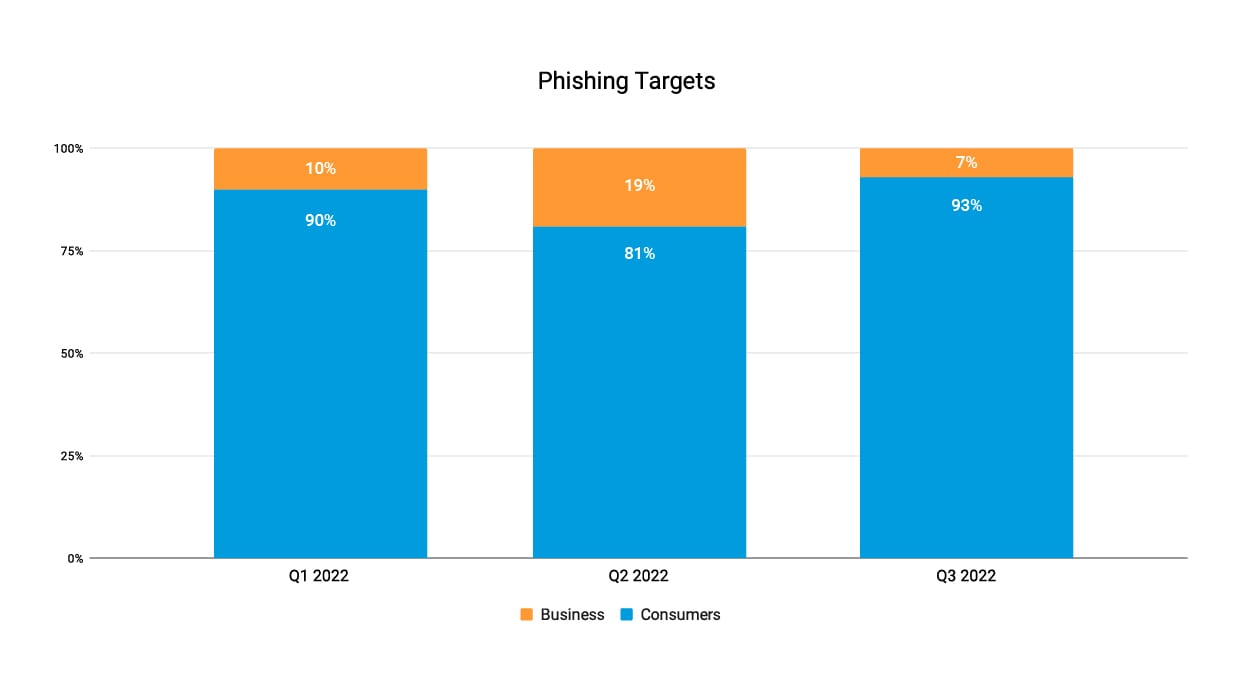

潜在的被害者を個人と企業に分類したところ、2022 年第 3 四半期に実行されたフィッシング攻撃キャンペーンの 93% は個人を標的としており、全四半期を通じて個人に対する攻撃が圧倒的多数を占めていることが明らかになりました。

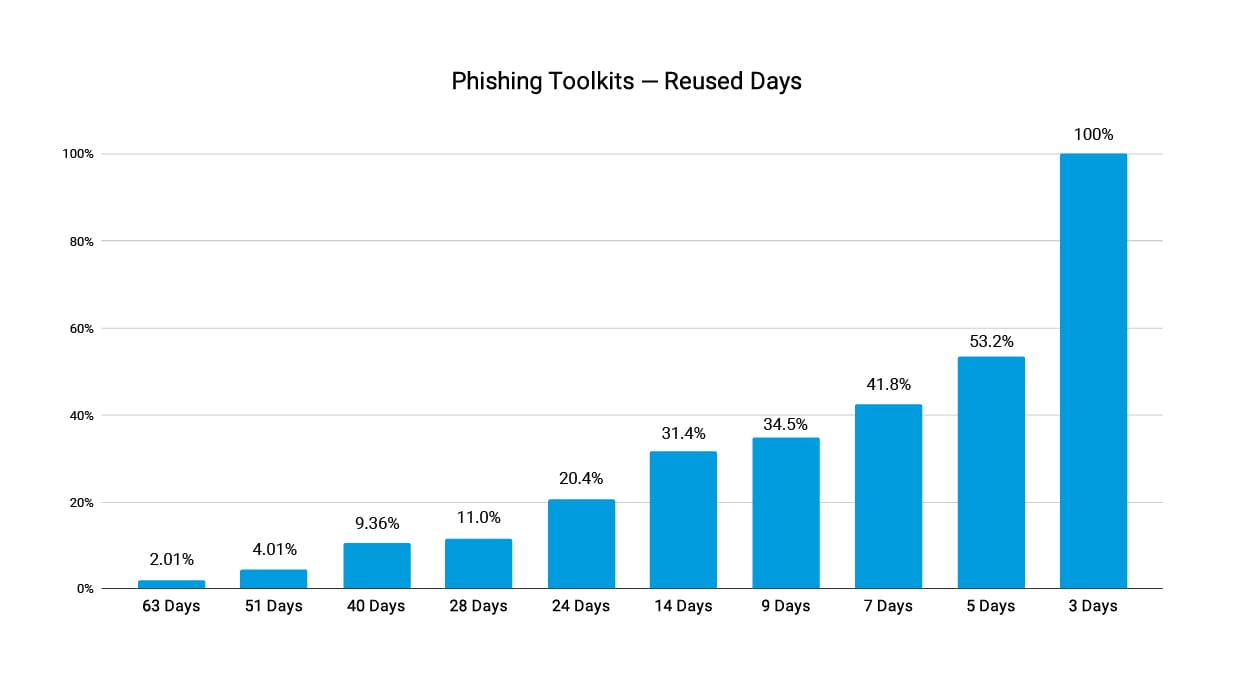

第 3 四半期に 2 日間以上使用された 299 種類のフィッシングツールキットを追跡したところ、追跡対象キットの 53% が 5 日間以上使用されていました。これは、フィッシングツールキットが依然として脅威となっていることを示しています。

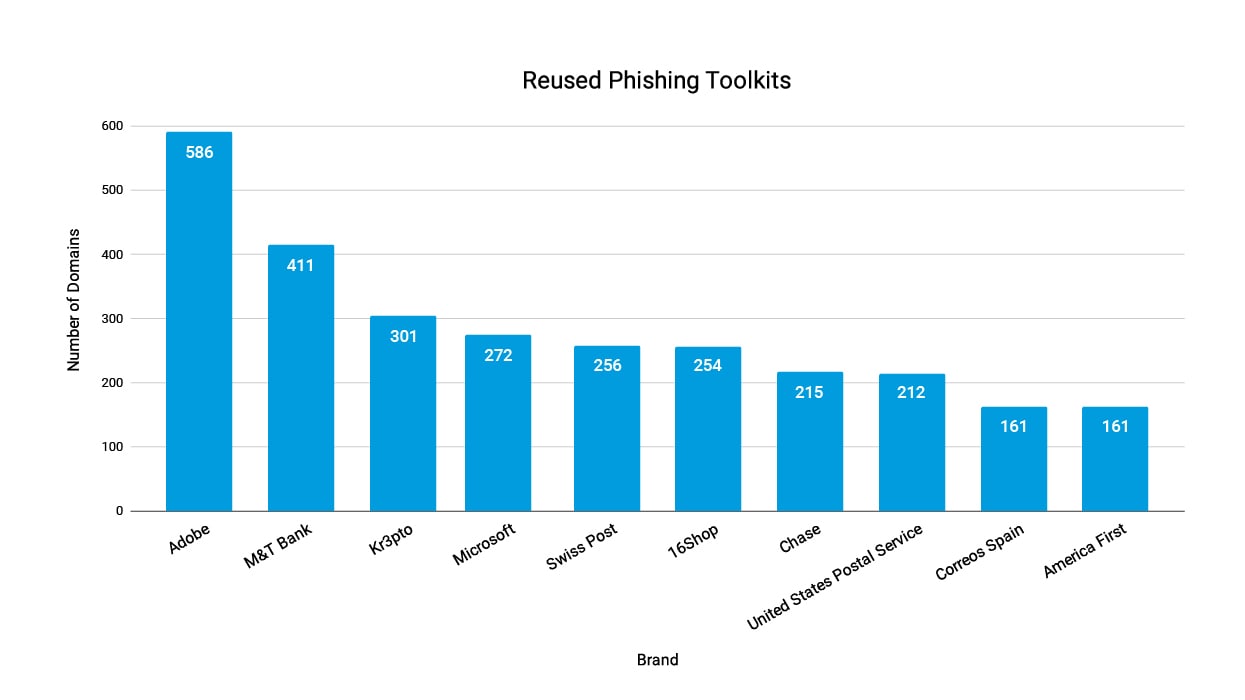

2022 年第 3 四半期に最も多く再利用されたキットの 1 つを詳しく調査し、キットの配布に使用されたドメインの数を調べたところ、Adobe 社および M&T Bank 社のアカウントを悪用したキットが最も多いことが判明しました(Adobe 社は 500 ドメイン以上、M&T Bank 社は 400 ドメイン以上)。

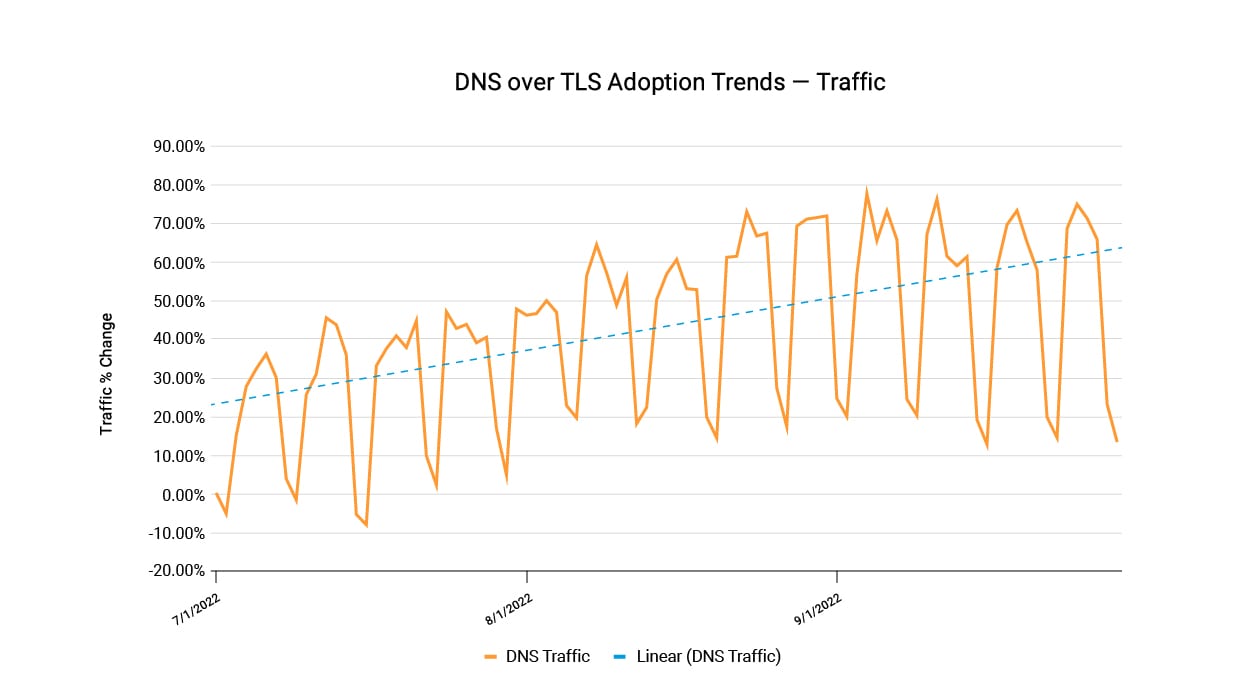

2022 年第 3 四半期の第 1 週から 2022 年第 3 四半期の最終週までに、DNS over TLS(DoT)のトラフィック量が 40% 増加しました。これは、リモート接続デバイス間の DNS 通信を暗号化するために DoT を利用する顧客が 23% 増加したことによるものです。

ここ数年におけるテレワークの普及と、そのテレワークをサポートするゼロトラスト・アーキテクチャおよび Secure Access Server Edge(SASE)アーキテクチャの導入が、DoT の利用が増加している主な理由だと Akamai は考えています。

概要

Akamai は、お客様の安全性を高めるための継続的な取り組みの一環として、当社の広範な DNS データに基づいて脅威を調査し、その結果を公開しています。この知見は、Akamai が把握している、さまざまな業種や地域の通信事業者やエンタープライズ・セキュリティ・サービスのグローバルトラフィックに基づいています。

このブログ記事では、2022 年第 3 四半期に観測したトラフィック、フィッシングキャンペーン、その他の悪性アクティビティに関する知見について概説します。

Akamai のトラフィックに関する知見

カテゴリー別の攻撃

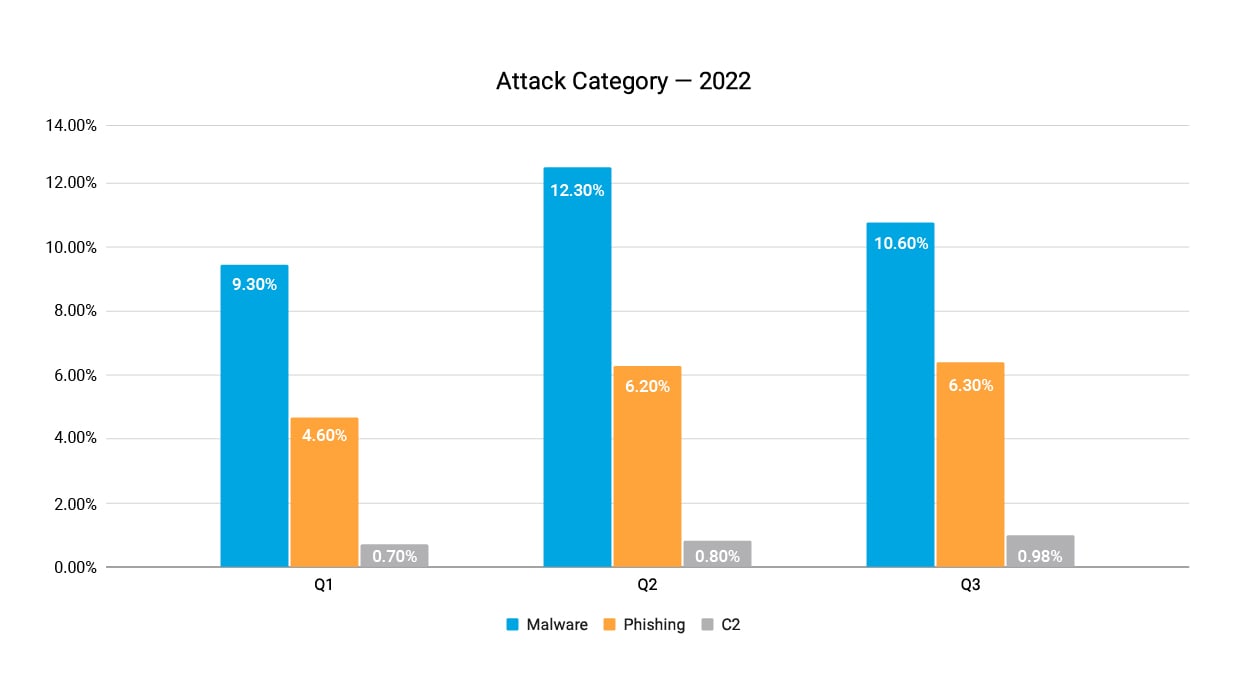

Akamai は、業種や地域を問わず、通信事業者やエンタープライズの多様なトラフィックを把握しています。2022 年第 3 四半期には、マルウェア関連ドメインへのアクセスを 1 回以上試みたデバイスの数が監視対象デバイスの 10.6% にのぼりました。また、フィッシングドメインにアクセスしたデバイスは全体の 6.3%、C2 関連ドメインにアクセスしたデバイスは 0.98% でした。

2022 年第 3 四半期の結果を 2022 年第 1 四半期および第 2 四半期の結果と比較すると(図 1)、C2 は若干増加しているものの、すべてのカテゴリーでほぼ横ばいとなっています。C2 の増加は特定の攻撃キャンペーンを原因としているわけではないため、この増加は脅威状況の季節的変化だと考えています。 あるいは、脆弱なデバイスが増えたことが原因だという可能性も考えられます。

図 1:脅威にさらされたデバイス — 2022

侵害された可能性のあるデバイスを脅威カテゴリー別に見ると、2022 年第 3 四半期にマルウェアアクティビティに関連した脅威にさらされたデバイスは 59%、フィッシングは 35%、C2 は 6% でした(図 2)。

図 2:侵害された可能性のあるデバイスの割合(カテゴリー別、2022 年第 3 四半期)

フィッシング攻撃キャンペーン

フィッシング詐欺で悪用/なりすましの被害を受けた企業を調査する際のデータ収集方法がいくつかあります。このブログ記事では、フィッシングキャンペーンの合計数と被害者数を照合しました。これにより、特定のフィッシングキャンペーンの成功率と、標的となっている業界の割合を確認できます。

調査の結果、キャンペーン件数、被害者数ともに最多はハイテク企業と金融機関でした。これは、2022 年第 1 四半期の結果とも一致しています(第 1 四半期もハイテク企業と金融機関が最多)。

また、金融サービス機関の顧客を標的とするキャンペーンは 39.2%、被害者は 61.6% となっており、第 3 四半期には金融サービスに対する攻撃が非常に効果的であったことを示しています(図 3)。

図 3:フィッシング被害者とフィッシングキャンペーン(悪用されたブランド別)

デジタルコマース企業に対する攻撃が増加している

攻撃キャンペーンの分類(個人に対する攻撃と企業に対する攻撃)ごとにフィッシング攻撃を見てみると、2022 年第 3 四半期には、企業を標的にしたキャンペーンと個人を標的にしたキャンペーンの差が開いていることがわかります。個人に対する攻撃が増えているのは、デジタルコマース企業を悪用した攻撃が増加したことが原因だと考えられます。個人に対する攻撃は 2022 年第 3 四半期に実行された攻撃キャンペーンの 93% を占め(図 4)、全四半期を通じても平均 88% を記録するなど、引き続き圧倒的多数を占めています。

図 4:フィッシングの標的となっているアカウント(2022 年) — 個人と企業

企業に対する攻撃は減少したものの、標的となった場合は、マルウェアやランサムウェアによって機密情報が漏えいするリスクにさらされるなど、その潜在的損害の大きさに留意する必要があります。

企業に対するフィッシング攻撃が及ぼす潜在的影響は、 Uber 社に対するハッキングを見ても明らかです。このハッキングインシデントは、企業が依然としてフィッシング攻撃やソーシャルエンジニアリング攻撃に対して脆弱であることを示しています。

フィッシングツールキット

2022 年第 2 四半期の レポートでも取り上げたとおり、大規模フィッシング攻撃を可能にしているのが、フィッシングツールキットの存在です。フィッシング Web サイトの展開と保守にフィッシングツールキットを使用することで、技術知識がなくてもフィッシング攻撃を実行できるようになります。

新規攻撃キャンペーンの開始に使用されている 299 種類のフィッシングツールキットを追跡調査したところ、2022 年第 3 四半期には、追跡対象キットの 2.01% が 63 日間以上、53.2% が 5 日間以上、そして 100% が 3 日間以上再利用されていました(図 5)。

図 5:フィッシングツールキット(再利用された日数別、2022 年第 3 四半期)

ツールキットが再利用された平均日数は、2022 年第 2 四半期が 8 日間だったのに対して、2022 年第 3 四半期は 9 日間でした。

2022 年第 3 四半期に最も再利用されたキットの 1 つについて詳しく分析し、各キットの配布に使用されたドメインの数を調べたところ、&最多は Adobe 社(500 ドメイン以上)と M&T Bank 社(400 ドメイン以上)でした(図 6)。

図 6:再利用回数が多いフィッシングツールキットのトップ 10

このようなフィッシングツールキットの再利用は、フィッシング攻撃の継続的な拡大、Phishing-as-a-Service モデルへの移行、インターネット上の 無料サービスの活用といった傾向を示す証拠となっています。フィッシング攻撃は、最も脆弱なターゲットに狙いを定めて、依然として猛威を振るい続けています。

DNS over TLS の導入傾向

DoT の導入と使用について調査したところ、DoT を導入するエンタープライズと中小企業が継続的に増えていることが明らかになりました。DoT の価値は、DNS のクエリーと応答を TLS プロトコルで暗号化することで、DNS トランザクションの傍受を防止し、DNS 通信のセキュリティとプライバシーを強化できる点にあります。2022 年第 3 四半期の第 1 週から 2022 年第 3 四半期の最終週までに、DoT のトラフィック量が 40% 増加しました(図 7)。これは、リモート接続デバイス間の DNS 通信を暗号化するために DoT を利用する顧客が 23% 増加したことによるものです。

DNS トランザクションはプレーンテキストとして転送されます。DoT により、DNS トラフィックを傍受して機密情報を漏えいさせる攻撃や、Machine-In-The-Middle と呼ばれる手法を用いて DNS トラフィックを操作する攻撃を防止できます。

図 7:DoT の導入傾向(2022 年第 3 四半期)

ここ数年におけるテレワークの普及と、そのテレワークをサポートするゼロトラスト・アーキテクチャおよび SASE アーキテクチャの導入が、DoT の利用が増加している主な理由だと Akamai は考えています。従業員の作業場所が分散すると、さまざまなデバイスを使用してモバイルネットワーク、パブリックルーター、家庭用ルーターに接続することになります。その中には脆弱なものやセキュリティ侵害を受けたものも含まれ、スニッフィングや Machine-In-The-Middle 攻撃につながる危険性もあるため、リスクが増大します。

結論

生活やビジネスのデジタル化に伴い、サイバー脅威の影響力も増大しています。Akamai は、センサーを通じて大量のトラフィックを把握しているため、その情報を分析し、公開する責任も有しています。将来の対策を知るためには、過去の出来事に目を向けることが重要です。それこそが、Akamai がこのようなレポートを公開している理由なのです。

クリスマスシーズンを迎え、フィッシング攻撃はますます活発化するでしょう。フィッシングキットが再利用されているのは、1 回目が成功しているからです。再利用されると被害者がさらに増えることになるため、非常に厄介です。これらのツールキットはますます巧妙化しているため、クリスマスシーズン以降も常に警戒が必要です。

Akamai の脅威リサーチャーは、これらの脅威を継続的に監視し、コミュニティに情報を提供しています。脅威に関する情報や最新のセキュリティ調査については、X(旧 Twitter)で Akamai をフォローしてください。