2022 年第 2 四半期の DNS に関する Akamai の知見

データ分析:Gal Kochner、Mohe Cohen

エグゼクティブサマリー

フィッシング攻撃、マルウェア、ランサムウェア、コマンド & コントロール(C2)などの悪性のドメインと企業や個人のデバイスがどのように通信しているかを判断するために、Akamai の研究者チームは膨大な数のデバイスからの悪性の DNS トラフィックを分析しました。

個人ユーザーと企業ユーザーが使用しているデバイスのうち、12.3% がマルウェアやランサムウェアに関連するドメインに 1 回以上通信していることを Akamai の研究者チームは確認しました。

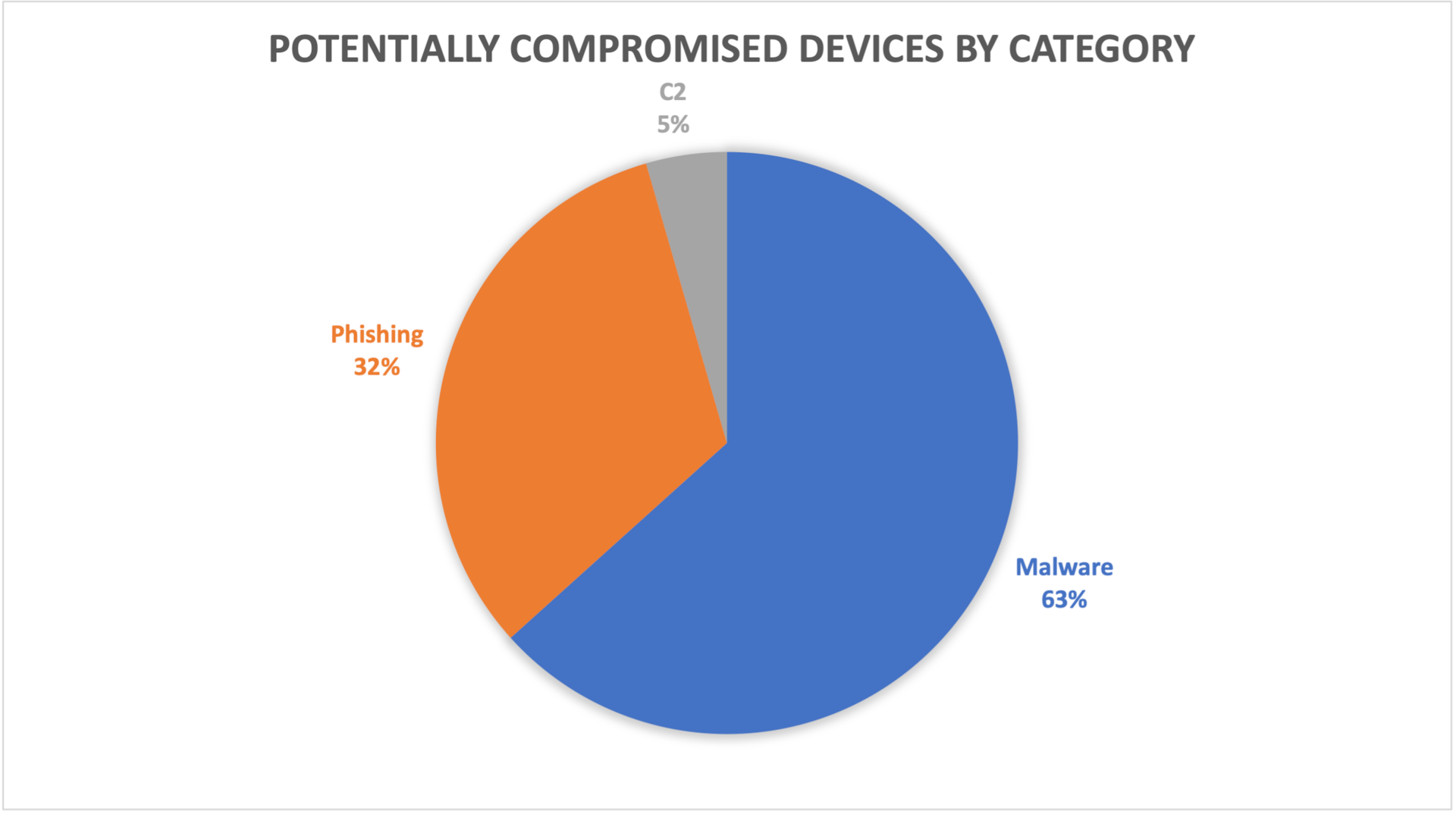

こうしたユーザーのデバイスのうち、63% がマルウェアまたはランサムウェアのドメインと通信していました。また、32% がフィッシングドメインと、5% が C2 ドメインと通信していました。

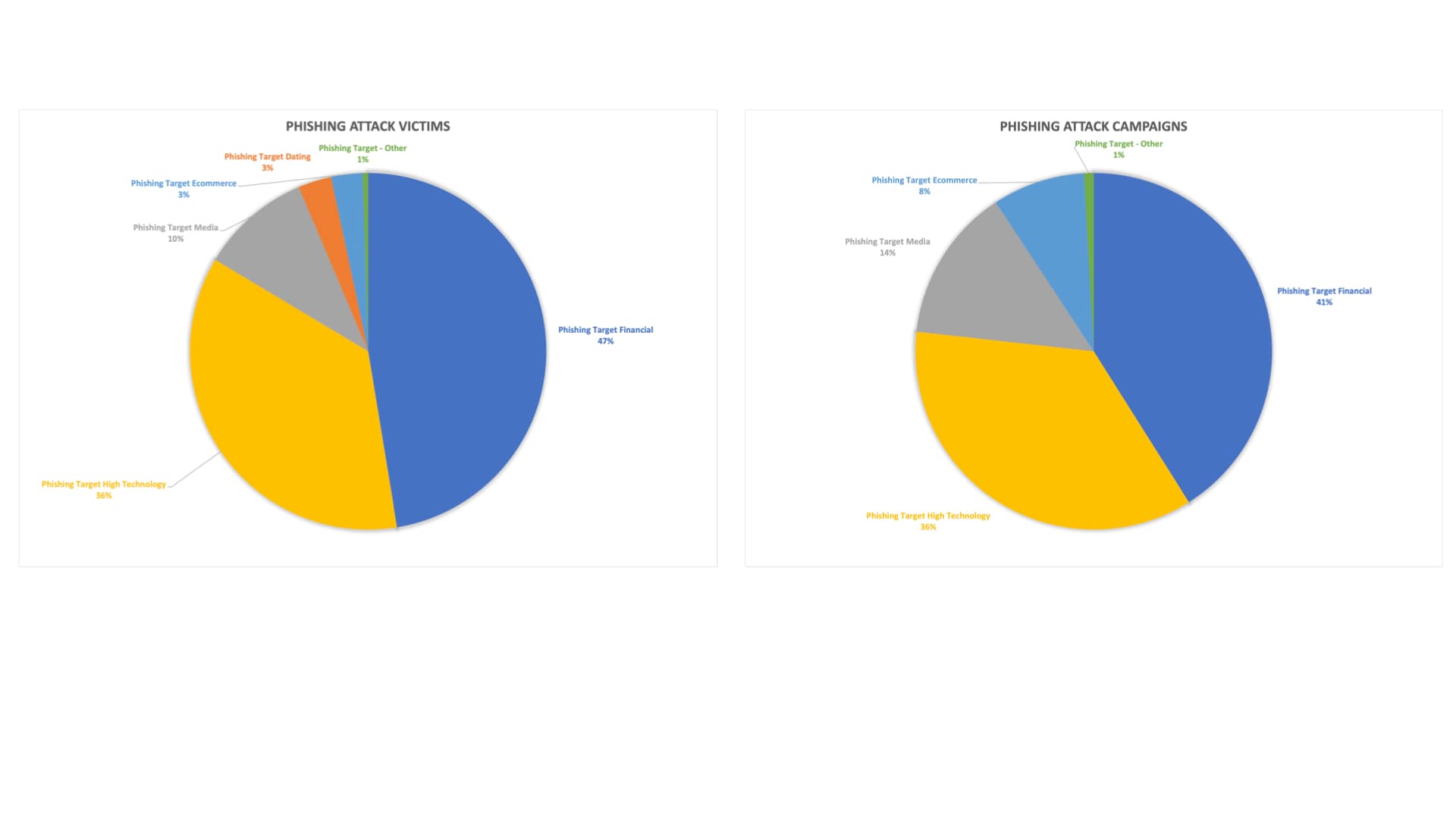

フィッシング攻撃を研究者グループがさらに詳しく調査したところ、金融サービスとハイテクのユーザーがフィッシングキャンペーンで最も頻繁に標的となっており、それぞれ被害者全体の 47% と 36% を占めていることが判明しました。

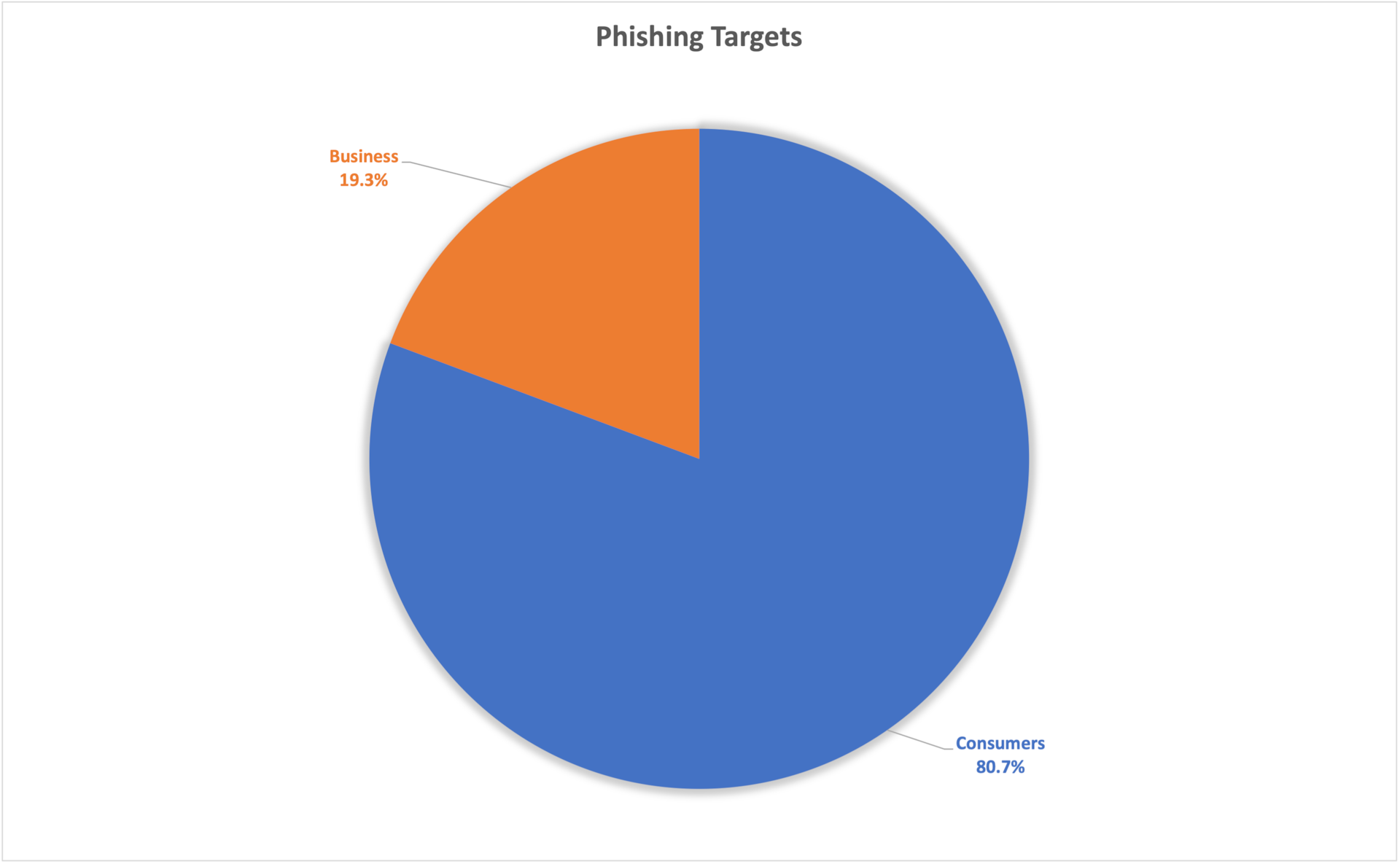

消費者アカウントがフィッシングの影響を最も受けており、攻撃キャンペーンの 80.7% を占めています。

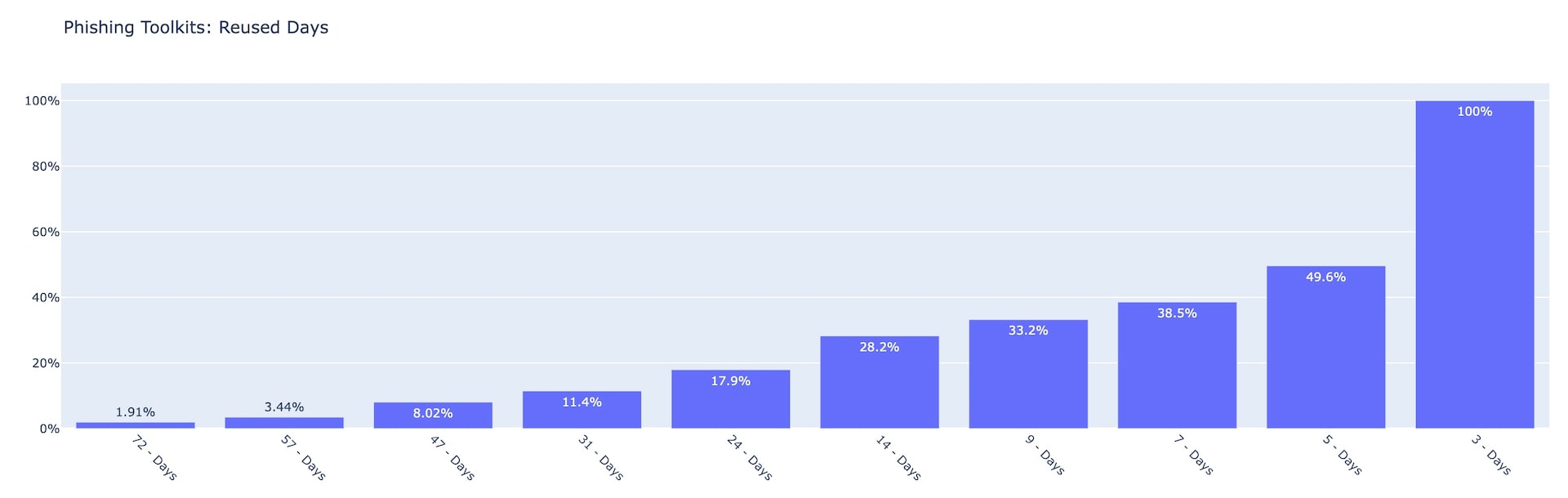

現在再利用されている 290 種類のフィッシングツールキットを追跡し、2022 年第 2 四半期に各キットが再利用された日数を数えることで、追跡対象キット全体の 1.9% が少なくとも 72 日間、再有効化されていたことがわかりました。さらに、キットの 49.6% が 5 日以上再利用されていたことから、多くのユーザーが複数回にわたって繰り返し被害に遭っていることが伺えます。つまり、知識の豊富なユーザーにとっても、こうしたキットの被害を受ける可能性は高く危険なものであるということです。

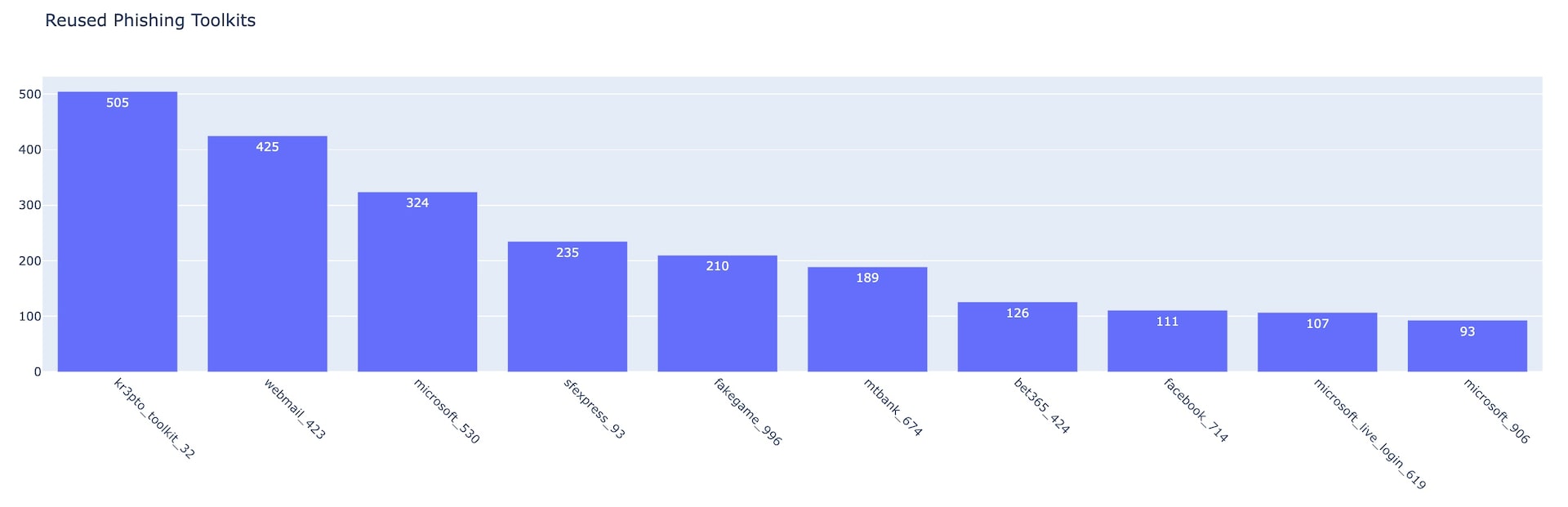

2022 年第 2 四半期に最も使用されたフィッシングツールキット(Kr3pto:多要素認証(MFA)を回避する、英国の銀行顧客を対象としたフィッシングキャンペーン)は 500 を超えるドメインでホストされていました。

概要

「すべては DNS が教えてくれる。」この業界ではちょっとした冗談として使用されるフレーズですが、DNS は今日の脅威の状況に関する多くの情報を提供してくれます。Akamai の大規模なインフラの情報を分析することで、インターネット上のトレンドに関する重要な知見を得ることができます。このブログでは、トラフィックパターンと、それがインターネット接続の反対側の人々にどのように影響するかについて詳しく見ていきます。

Akamai のトラフィックに関する知見

カテゴリー別の攻撃

Akamai は、業種や地域を問わず、幅広い情報を把握しています。2022 年第 2 四半期には、マルウェアに関連しているドメインに 1 回以上アクセスしようとしたデバイスの数が保護対象デバイスの 12.3% にのぼりました。これらのデバイスは、侵害された可能性があると考えられます。フィッシングと C2 に注目すると、フィッシングドメインにアクセスしたデバイスは全体の 6.2%、C2 関連ドメインにアクセスしたデバイスは 0.8% でした。これらの数字はそれほど高くないようにも見えますが、デバイスの台数に換算すると数百万台にものぼります。C2 が最も悪質な脅威であるという事実と併せてこの数字を考慮すると、こうした数字は重要であるだけでなく、基準にもなります。

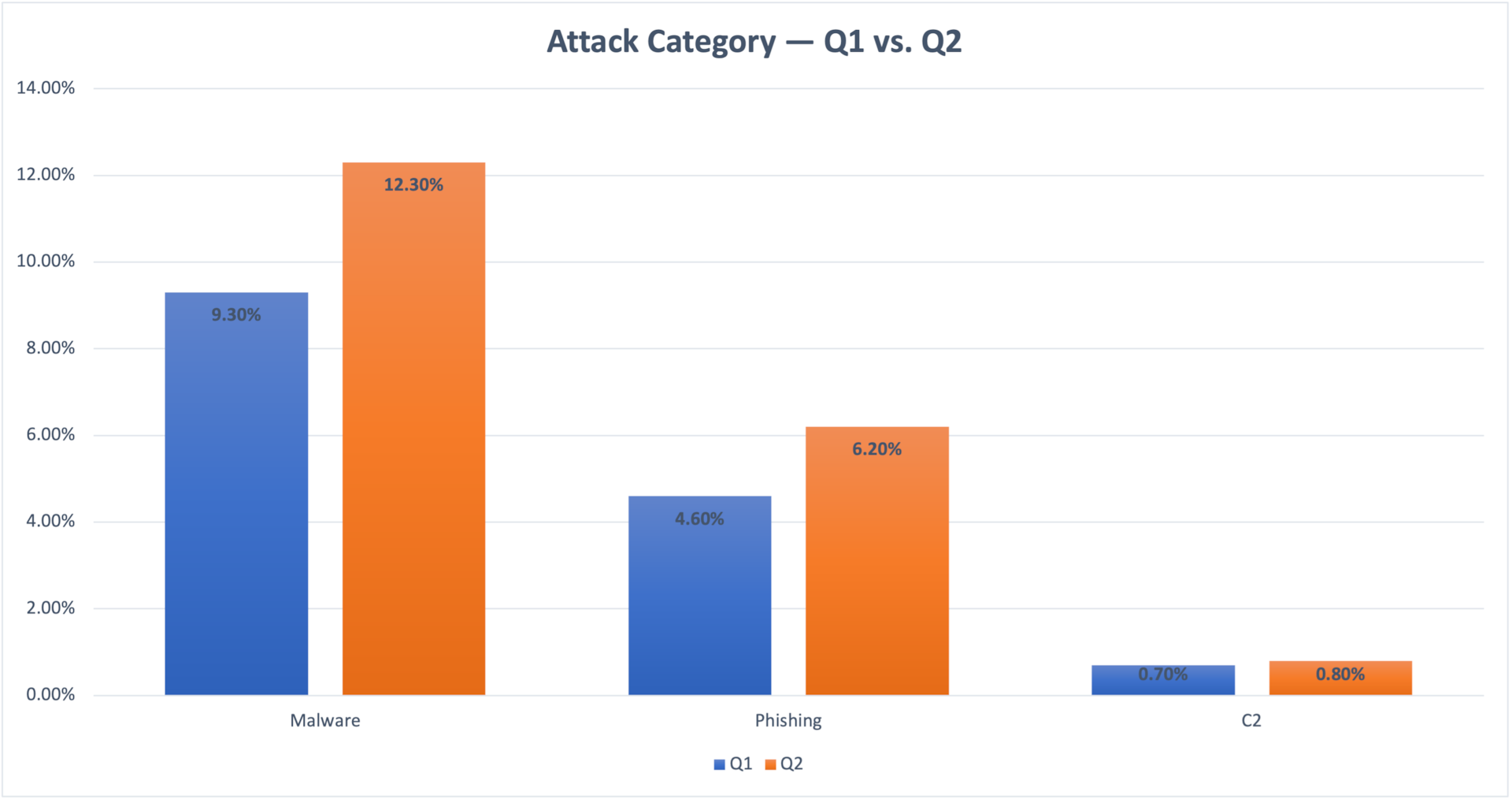

2022 年第 2 四半期と 2022 年第 1 四半期の結果(図 1)を比較すると、第 2 四半期のすべてのカテゴリーで若干の増加が見られます。こうした増加は、脅威の状況の大幅な変化に関連しない季節的な変化に起因すると考えています。

図 1:脅威にさらされたデバイス(第 1 四半期と第 2 四半期との比較)

図 1:脅威にさらされたデバイス(第 1 四半期と第 2 四半期との比較)

図 2 を見ると、侵害された可能性がある 12.3% のデバイスのうち、63% がマルウェアアクティビティに関連する脅威、32% がフィッシング、5% が C2 に関連する脅威にさらされていることがわかります。マルウェアに関連するドメインにアクセスしただけで、これらのデバイスが実際に侵害されたという証拠にはなりませんが、脅威が適切に緩和されていなければ、潜在的なリスクが増大したことを示す強力な指標となります。一方、C2 関連ドメインにアクセスしたデバイスは、侵害されて C2 サーバーと通信している可能性が非常に高いと考えられます。これがマルウェアの件数と比較して C2 の件数が少ない理由であるという考え方もできます。

図 2:侵害された可能性のあるデバイスの割合(カテゴリー別)

図 2:侵害された可能性のあるデバイスの割合(カテゴリー別)

フィッシング攻撃キャンペーン

2022 年第 2 四半期にフィッシング詐欺に悪用され、模倣されるブランドを業界別と被害者数別に見ると、ハイテクブランドと金融ブランドがそれぞれ全体の 36% と 47% で上位を占めていることが分かります(図 3)。フィッシング業界をリードするこれらのカテゴリーは 2022 年第 1 四半期の結果とも一致しています。この結果では、ハイテクブランドと金融ブランドがカテゴリーの上位を占めており、それぞれ 32% と 31% となっています。

図 3:フィッシング被害者とフィッシングキャンペーン(悪用されたブランド別)

図 3:フィッシング被害者とフィッシングキャンペーン(悪用されたブランド別)

フィッシングの状況について別の見方をするために、2022 年第 2 四半期に実施された攻撃キャンペーンの数を標的となった業界別で数えてみたところ、ハイテクブランドと金融ブランドがそれぞれ 36% と 41% と上位を維持していることがわかります(図 3)。攻撃数と被害者数に関する上位攻撃対象ブランドの相関関係は、攻撃者の努力とリソースが、残念ながら望ましい結果を達成するうえで効果的に機能していることを証明しています。

悪性のリンクをクリックし、フィッシングランディングページを開くよう被害者に仕向ける監視対象フィッシング攻撃を送り込むために使用される配信チャネルに関しては、Akamai の調査では明らかになっていません。しかし、さまざまなブランドセグメント間の攻撃キャンペーン数と被害者数の間の強い相関関係は、攻撃の量が多いほど効果が高くなり、被害者数も増える傾向にあることを示しているように見えます。使用される配信チャネルが攻撃の成果に与える影響は極めて小さく、目標とする成功率を達成できるかどうかはすべて攻撃の量にかかっていることもこの相関関係から伺えます。

攻撃キャンペーンの分類(個人と企業で標的になったアカウント)ごとにフィッシング攻撃を詳しく見てみると、個人に対する攻撃が大半で、攻撃キャンペーン全体の 80.7% を占めていることがわかります(図 4)。個人に対する攻撃がここまで多いのは、漏洩した消費者アカウントに対する需要がダークマーケットで非常に高いためです。こうしたアカウントは、詐欺関連の第 2 段階の攻撃を開始するために使用されます。しかし、攻撃キャンペーン全体のわずか 19.3% であっても、企業のアカウントに対する攻撃が限界的なものになると見なすべきではありません。このような攻撃は通常、標的をかなり絞り込んでおり、重大な被害をもたらす可能性が高くなります。企業のアカウントを標的とする攻撃は、マルウェアやランサムウェアによる企業ネットワークの侵害や、機密情報の漏洩につながる可能性があります。従業員がフィッシングメールのリンクをクリックすることから始まる攻撃は、最終的には重大な金銭的被害と風評被害を企業にもたらすおそれがあるのです。

図 4:フィッシングの標的となっているアカウント — 個人と企業

図 4:フィッシングの標的となっているアカウント — 個人と企業

フィッシングツールキット

フィッシング攻撃は、長年使用されてきた非常に一般的なベクトルです。フィッシングがもたらし得る影響とリスクは、ほとんどのインターネットユーザーによく知られています。しかし、フィッシングは依然としてよく使用されている危険な攻撃ベクトルであり、毎日数千もの個人や企業に影響を及ぼしています。Akamai が実施した調査では、この現象の原因の一部を説明し、フィッシングツールキット、およびフィッシング攻撃を効果的かつ適切に行ううえでのフィッシングツールキットの役割に着目しています。

フィッシングツールキットを使用すると、既知のブランドを模倣した偽のウェブサイトを迅速かつ簡単に作成できます。また、技術スキルがない詐欺師でもフィッシング詐欺を実行できます。多くの場合、ツールキットは分散型の大規模な攻撃キャンペーンの作成に使用されます。過去数年間でフィッシング攻撃が増加したのは、こうしたツールキットが低価格で入手しやすいためです。

現在使用されている 290 種類のフィッシングツールキットを追跡した Akamai の調査によると、追跡対象キットのうち 1.9% が 2022 年第 2 四半期に 72 日間以上再利用されていました(図 5)。さらに、キットの 49.6% が 5 日間以上再利用されており、追跡対象のすべてのキットを見てみると、いずれも 2022 年第 2 四半期に 3 日間以上再利用されていたことがわかります。

図 5:2022 年第 2 四半期に再利用されたフィッシングツールキットの数

図 5:2022 年第 2 四半期に再利用されたフィッシングツールキットの数

観察対象フィッシングキットの大量再利用現象を示す数字からは、フィッシングの脅威の状況とその規模がある程度伺え、防御する側にとって大きな課題をもたらします。フィッシングキットの再利用の背景には、フィッシング業界を活性化させるフィッシング製造工場や経済的要因があります。こうした要因には 開発者 も含まれます。彼らは、既知のブランドを模倣したフィッシングキットを作成しており、それが後で販売または攻撃者間で共有され、最小限の労力で繰り返し再利用されるのです。

2022 年第 2 四半期に最も再利用されたキットをさらに詳しく分析し、各キットの提供に使用されたドメイン数を数えたところ、 Kr3pto ツールキットが最も頻繁に使用されていたことが判明しました。このツールキットは 500 を超えるドメインに関連付けられていました(図 6)。追跡対象キットには、悪用されるブランド名、またはキット開発者の署名またはキット機能を表す一般的な名前が付けられています。

Kr3pto のケースでは、金融機関などのブランドを標的にした独自のキットを構築、販売する開発者が裏で手を引いています。中には、こうしたキットを使用して英国の金融会社を攻撃し、 MFA を回避しているケースもあります。このことから、元々 3 年以上前に作成されたこのフィッシングキットは依然として非常に積極的に使用されているうえに成果も上げており、集中的に使用されていることもわかります。

図 6:再利用回数が多いフィッシングツールキットのトップ 10

図 6:再利用回数が多いフィッシングツールキットのトップ 10

フィッシング経済は規模を拡大しており、キットの開発と展開はますます容易になっています。また、すぐに悪用できる放置された Web サイトや脆弱なサーバー/サービスが Web 上にはあふれています。犯罪者たちはこうした弱点を利用して、毎日数千もの個人や企業を犠牲にする足がかりを築いています。

フィッシングキットを開発して販売するという産業的な側面(新しいキットが数時間以内に開発およびリリースされる)が拡大しており、作成者とユーザーが明確に分かれていることから、この脅威がすぐになくなることはありません。フィッシング製造工場がもたらす脅威にさらされているのは、貴重なアカウントが侵害されたり、犯罪者に個人情報が販売されたりするリスクのある被害者だけではありません。フィッシングはブランドやその関係者にとっても脅威となります。

一般的なフィッシングドメインの存続期間は数日ではなく数時間という単位です。しかし、フィッシングキットの作成者による新しいテクニックや開発が存続期間を少しずつ延ばしており、被害者を誘導してフィッシング経済を動かし続けるのに十分な長さになっています。

サマリー

オンラインにおけるお客様の安全性を維持する取り組みにおいて、この種の調査は欠かせません。Akamai ではこうした脅威を今後も引き続き監視・報告することで、業界への情報提供を続けていきます。

Akamai チームが提供するこうした情報やその他の調査資料について最新の状況を把握するためには、X(旧 Twitter)で Akamai Security Intelligence Group をフォローしてください。