Percepções da Akamai sobre DNS no segundo trimestre de 2022

Análise de dados por Gal Kochner e Moshe Cohen

Resumo executivo

Os pesquisadores da Akamai analisaram o tráfego de DNS mal-intencionado de milhões de dispositivos para determinar como os dispositivos corporativos e pessoais estão interagindo com domínios mal-intencionados, incluindo ataques de phishing, malware, ransomware e C2 (comando e controle).

Os pesquisadores da Akamai perceberam que 12,3% dos dispositivos usados por usuários domésticos e corporativos se comunicaram pelo menos uma vez com domínios associados a malware ou ransomware.

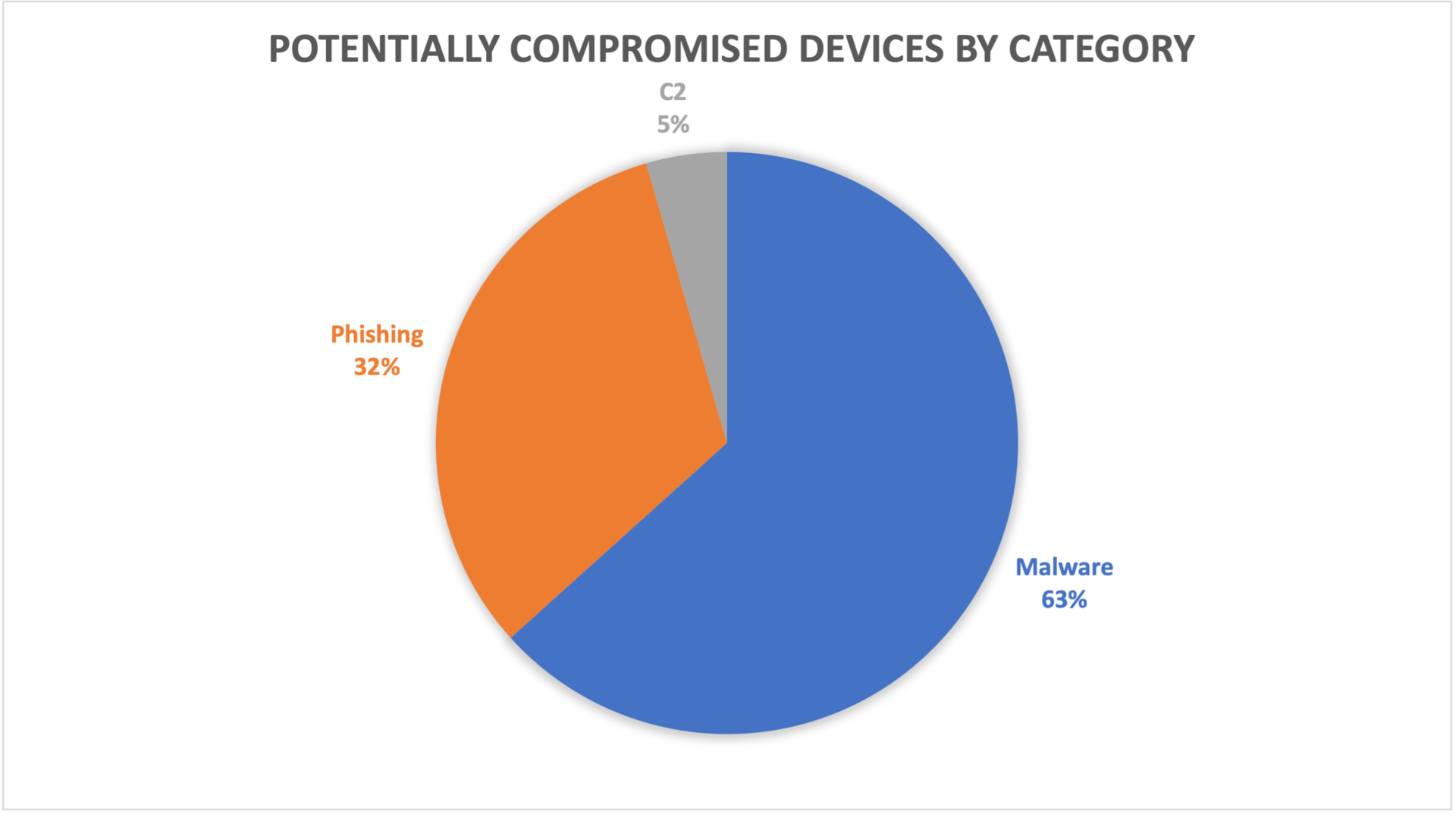

Em 63% dos dispositivos desses usuários, houve comunicação com domínios de malware ou ransomware, em 32% houve comunicação com domínios de phishing e em 5% com domínios C2.

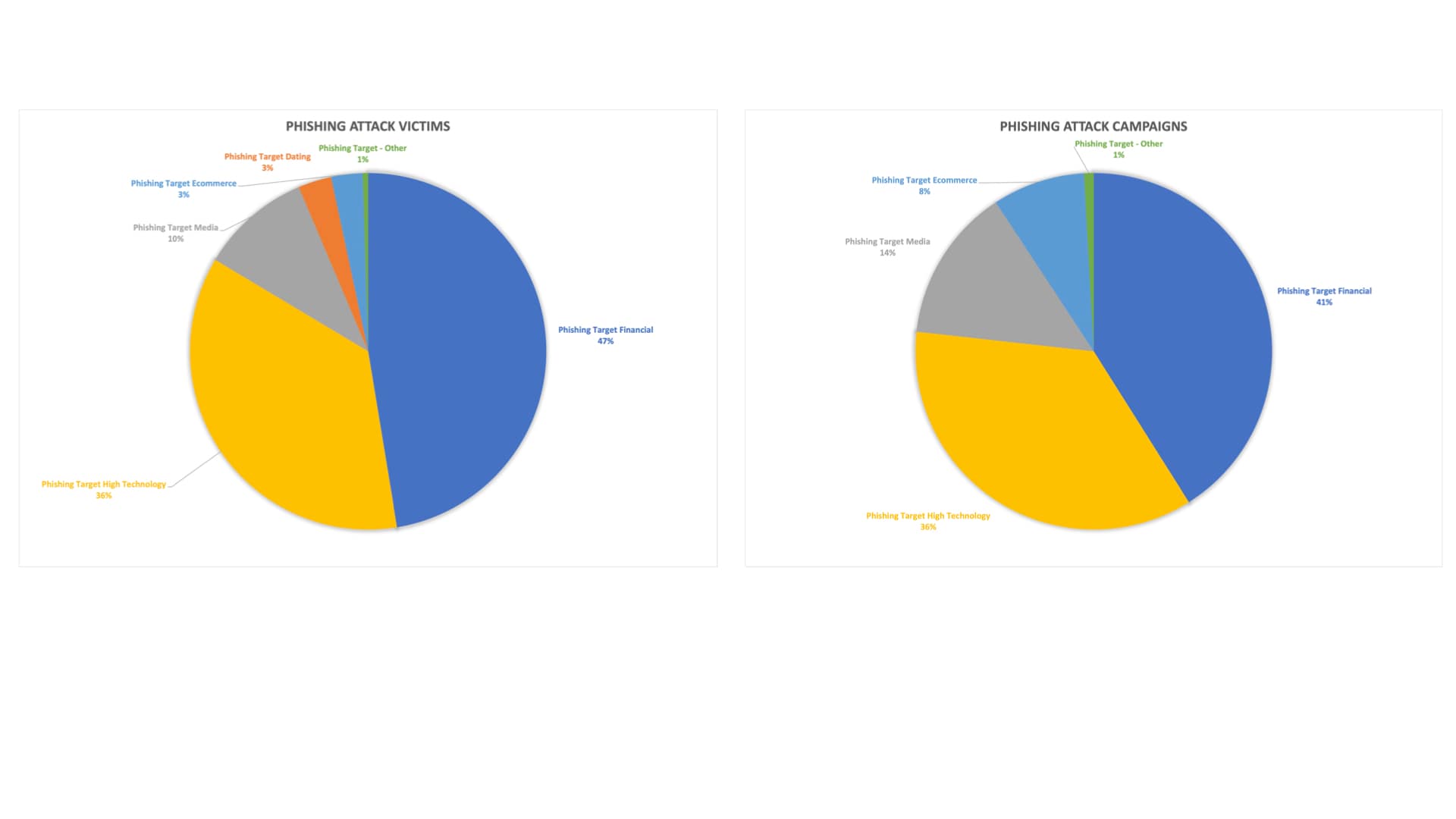

Analisando os ataques de phishing, os pesquisadores descobriram que os usuários de serviços financeiros e de alta tecnologia são os alvos mais frequentes de campanhas de phishing, com 47% e 36% das vítimas, respectivamente.

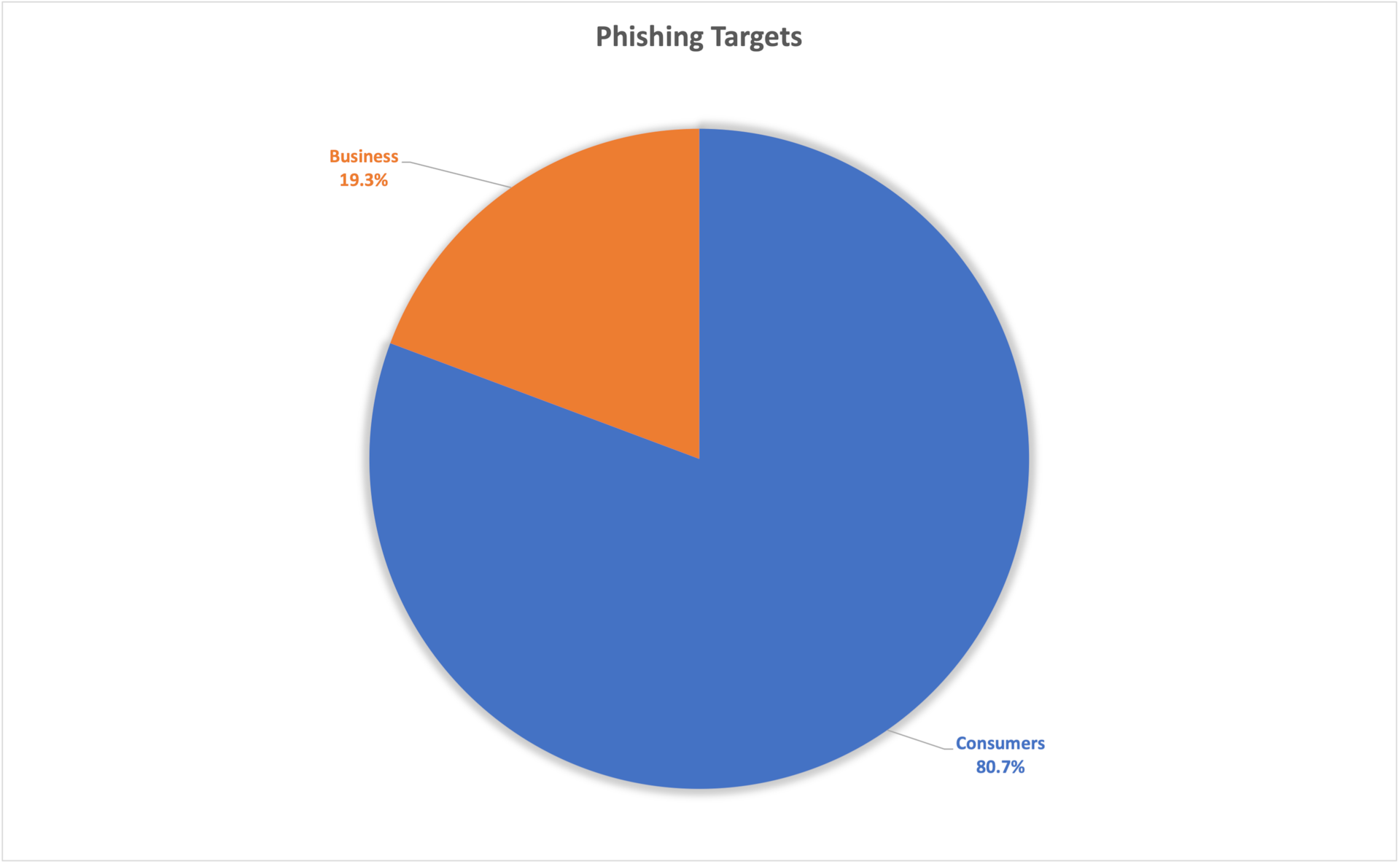

As contas de consumidores são as mais afetadas pelo phishing, com 80,7% das campanhas de ataque.

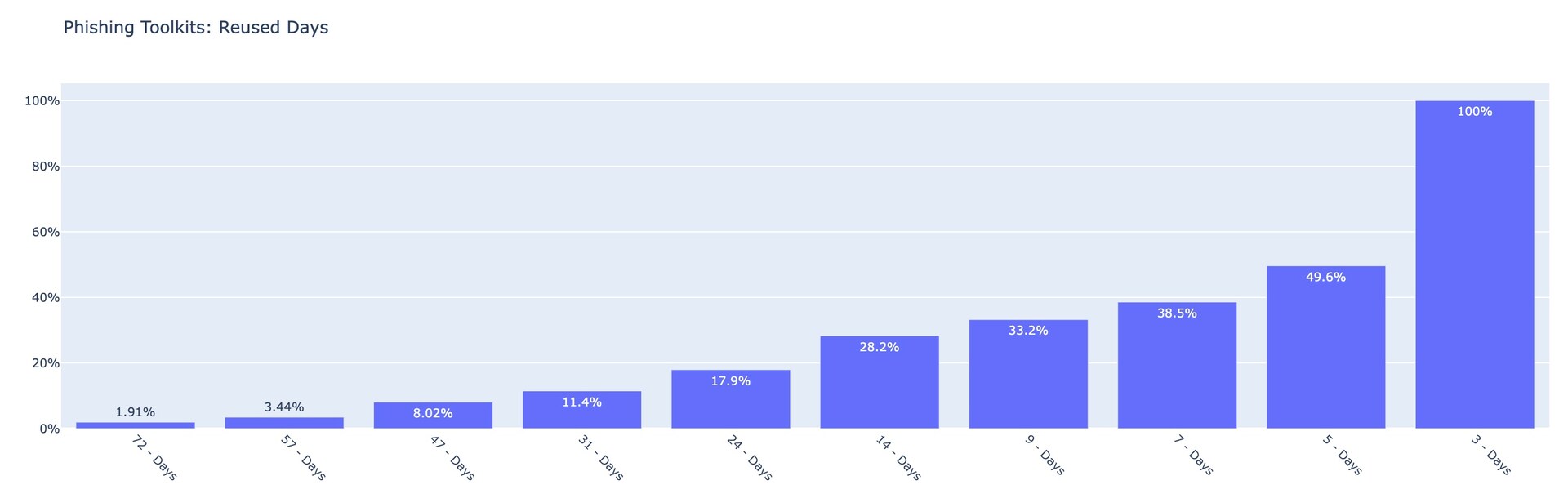

O rastreio de 290 kits de ferramentas de phishing diferentes que estão sendo reutilizados naturalmente e a contagem do número de dias distintos de reutilização de cada kit no 2º trimestre de 2022 mostram que 1,9% dos kits rastreados foram reativados em pelo menos 72 dias. Além disso, 49,6% dos kits foram reutilizados durante pelo menos cinco dias, demonstrando quantos usuários estão sendo atacados novamente várias vezes. Isso mostra o aspecto realista e perigoso desses kits, mesmo para usuários experientes.

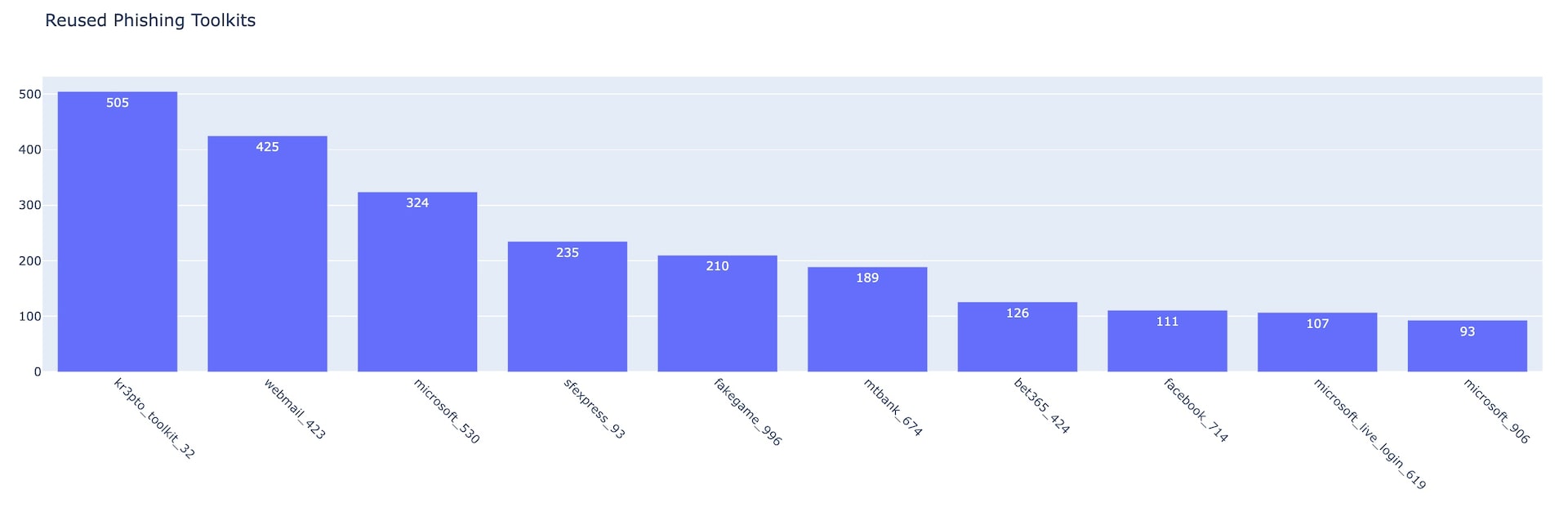

No 2º trimestre de 2022, o kit de ferramentas de phishing mais usado (Kr3pto, uma campanha de phishing direcionada a clientes bancários no Reino Unido, que se esquiva da [MFA] (autenticação multifator)) foi hospedada em mais de 500 domínios distintos.

Introdução

“É sempre DNS.” Embora essa seja uma frase um pouco irônica em nosso setor, o DNS pode nos dar muitas informações sobre o cenário de ameaças que existe atualmente. Ao analisar as informações da infraestrutura maciça da Akamai, podemos ter algumas percepções significativas sobre como a Internet se comporta. Neste blog, exploraremos essas percepções sobre os padrões de tráfego e como eles afetam as pessoas na outra extremidade da conexão com a Internet.

Percepções do tráfego da Akamai

Ataques por categoria

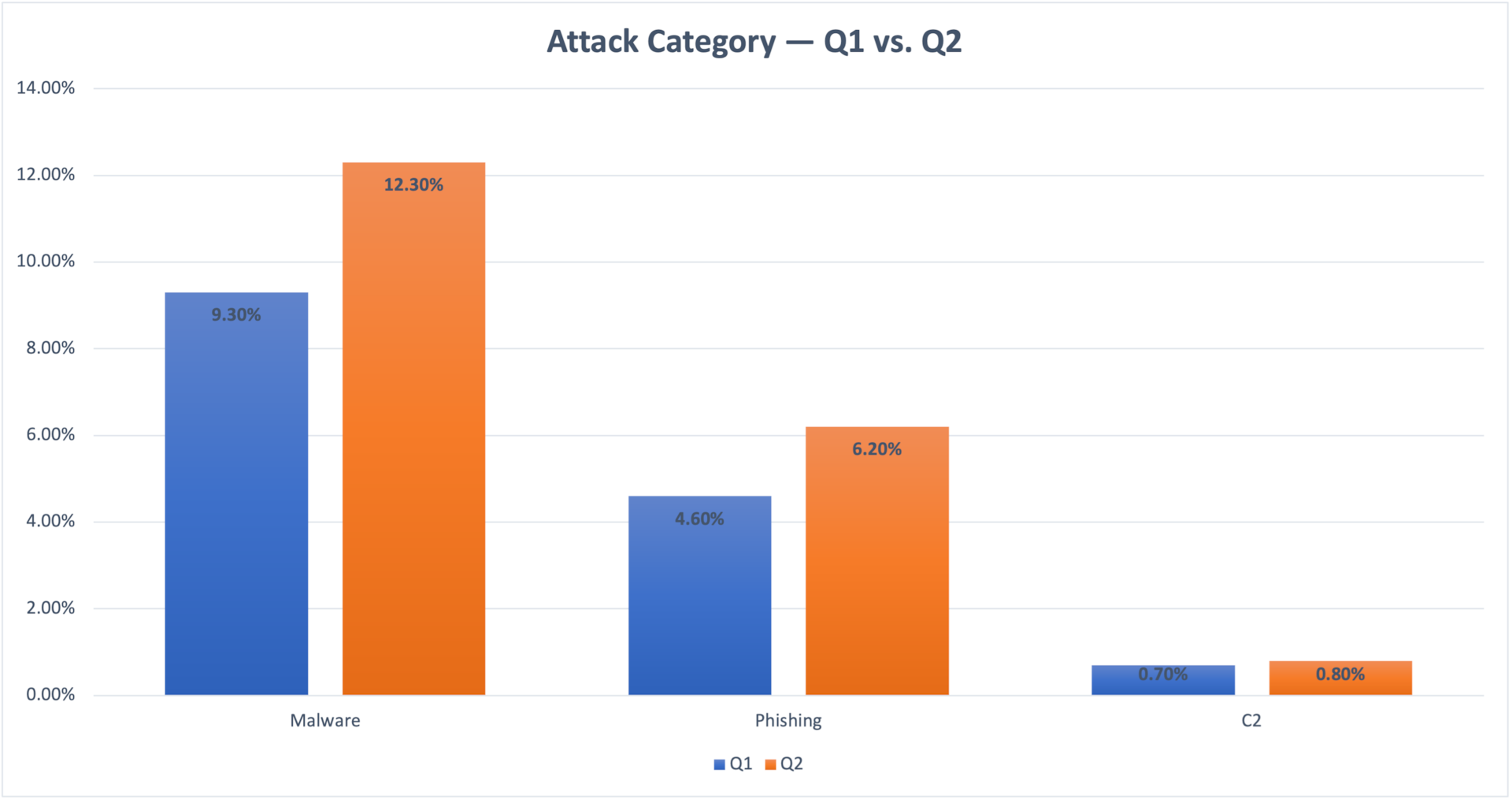

Com base na visibilidade da Akamai em diferentes setores e regiões geográficas, podemos ver que 12,3% dos dispositivos monitorados tentaram alcançar domínios associados a malware pelo menos uma vez no 2º trimestre de 2022. Isso indica que esses dispositivos podem ter sido comprometidos. Em relação ao phishing e ao C2, podemos ver que 6,2% dos dispositivos acessaram domínios de phishing e 0,8% acessaram domínios associados ao C2. Embora esses números possam parecer insignificantes, a escala aqui está na casa dos milhões de dispositivos. Quando isso é considerado, juntamente com o conhecimento de que C2 é a mais maligna das ameaças, esses números não são apenas significativos, eles são fundamentais.

Comparando os resultados do 2º trimestre de 2022 com aqueles do 1º trimestre (Figura 1), podemos observar um pequeno aumento em todas as categorias no 2º trimestre. Atribuímos esses aumentos a alterações sazonais que não estão associadas a uma mudança significativa no cenário de ameaças.

Fig. 1: Dispositivos expostos a ameaças: 1º tri. comparado ao 2º tri.

Fig. 1: Dispositivos expostos a ameaças: 1º tri. comparado ao 2º tri.

Na Figura 2, podemos ver que, dos 12,3% dispositivos potencialmente comprometidos, 63% foram expostos a ameaças associadas à atividade de malware, 32% à de phishing e 5% à de C2. O acesso a domínios associados a malware não garante que esses dispositivos tenham sido realmente comprometidos, mas fornece uma forte indicação de risco potencial maior se a ameaça não tiver sido mitigada adequadamente. Por outro lado, o acesso a domínios associados ao C2 indica que o dispositivo provavelmente está comprometido e se comunica com o servidor de C2. Isso geralmente explica por que a incidência de C2 é menor quando comparada aos números de malware.

Fig. 2: Dispositivos potencialmente comprometidos por categoria

Fig. 2: Dispositivos potencialmente comprometidos por categoria

Campanhas de ataque de phishing

Ao analisar as marcas que estão sendo atacadas e imitadas por golpes de phishing no 2º trimestre de 2022, categorizadas por setor da marca, podemos ver que as marcas financeiras e de alta tecnologia lideram com 36% e 47%, respectivamente (Figura 3). Essas categorias principais do setor de phishing são consistentes com os resultados do primeiro trimestre de 2022, em que as marcas de alta tecnologia e financeiras foram as categorias líderes, com 32% e 31%, respectivamente.

Fig. 3: Vítimas de phishing e campanhas de phishing de marcas atacadas

Fig. 3: Vítimas de phishing e campanhas de phishing de marcas atacadas

Uma visão diferente dos setores visados no cenário de phishing por meio da contagem do número de campanhas de ataque lançadas no 2º trimestre de 2022, vemos que as marcas de alta tecnologia e financeiras ainda lideram, com 36% e 41%, respectivamente (Figura 3). A correlação entre as principais marcas visadas no que se refere ao número de ataques e ao número de vítimas é a evidência de que os esforços e recursos dos agentes de ameaça estão trabalhando de maneira eficaz para alcançar o resultado desejado, o que é lamentável.

A pesquisa da Akamai não tem nenhuma visibilidade dos canais de distribuição usados para fornecer os ataques de phishing monitorados que levaram as vítimas a clicar em um link mal-intencionado e acabar na página inicial de phishing. No entanto, a forte correlação entre diferentes segmentos de marca por número de campanhas de ataque e o número de vítimas parece indicar que o volume de ataques é efetivo e leva a uma tendência semelhante no número de vítimas. A correlação também pode indicar que os canais de distribuição usados têm um efeito mínimo sobre o resultado do ataque, e tudo está relacionado ao volume de ataques que levam às taxas de sucesso desejadas.

Ao olhar mais de perto os ataques de phishing pela categorização de campanhas de ataque, consumidores versus contas direcionadas aos negócios, podemos ver que os ataques aos consumidores são os mais dominantes, com 80,7% das campanhas de ataque (Figura 4). Esta dominação é impulsionada pela enorme procura de contas comprometidas dos consumidores em mercados darknets que são então utilizadas para lançar ataques de segunda fase, relacionados com a fraude. No entanto, mesmo com apenas 19,3% das campanhas de ataque, os ataques às contas de negócios não devem ser considerados irrelevantes, pois esses tipos de ataques geralmente são mais direcionados e têm maior potencial para danos significativos. Os ataques que visam contas comerciais podem levar a uma rede da empresa a ser comprometida com malware ou ransomware ou ao vazamento de informações confidenciais. Um ataque que inicia com um funcionário clicando em um link em um e-mail de phishing pode levar a empresa a sofrer danos financeiros e de reputação significativos.

Fig. 4: Contas-alvo de phishing: consumidores em comparação com empresas

Fig. 4: Contas-alvo de phishing: consumidores em comparação com empresas

Kits de ferramentas de phishing

Os ataques de phishing são um vetor extremamente comum, usado há muitos anos. Os possíveis impactos e riscos envolvidos são bem conhecidos pela maioria dos usuários da Internet. No entanto, o phishing ainda é um vetor de ataque altamente relevante e perigoso que afeta milhares de pessoas e empresas diariamente. A pesquisa realizada pela Akamai explica alguns dos motivos desse fenômeno e se concentra nos kits de ferramentas de phishing e em sua função de tornar os ataques de phishing eficazes e relevantes.

Os kits de ferramentas de phishing permitem a criação rápida e fácil de websites falsos que imitam marcas conhecidas. Os kits de ferramentas de phishing permitem que até mesmo golpistas sem talento técnico executem os golpes e, em muitos casos, sejam usados para criar campanhas de ataque distribuídas e em grande escala. O baixo custo e a disponibilidade desses kits de ferramentas explicam o número crescente de ataques de phishing que foram vistos nos últimos anos.

A pesquisa da Akamai rastreou 290 kits de ferramentas de phishing diferentes usados naturalmente e constatou que 1,9% dos kits rastreados foram reutilizados em pelo menos 72 dias distintos no 2º trimestre de 2022 (Figura 5). Além disso, 49,6% dos kits foram reutilizados por pelo menos cinco dias e, ao analisar todos os kits rastreados, podemos ver que todos eles foram reutilizados em pelo menos três dias distintos no 2º trimestre de 2022.

Fig. 5: Kits de ferramentas de phishing por número de dias de reutilização no 2º trimestre de 2022

Fig. 5: Kits de ferramentas de phishing por número de dias de reutilização no 2º trimestre de 2022

Os números que mostram o fenômeno de reutilização dos kits de phishing observados esclareceram o cenário de ameaças de phishing e a escala envolvida, criando um desafio esmagador para os defensores. Por trás da reutilização de kits de phishing estão fábricas e forças econômicas que impulsionam esse cenário. Essas forças incluem desenvolvedores que criam kits de phishing que imitam marcas conhecidas e posteriormente são vendidos ou compartilhados entre agentes de ameaça para serem reutilizados repetidamente com mínimo esforço.

Uma análise mais aprofundada dos kits mais reutilizados no 2º trimestre de 2022, levando em conta o número de domínios diferentes usados para entregar cada kit, mostra que o kit de ferramentas Kr3pto foi o mais usado, tendo sido associado a mais de 500 domínios (Figura 6). Os kits rastreados são rotulados pelo nome da marca que está sendo atacada ou por um nome genérico que representa a assinatura do desenvolvedor do kit ou a funcionalidade do kit.

No caso do Kr3pto, o agente de ataque é um desenvolvedor que cria e comercializa kits de phishing exclusivos, destinados a atacar instituições financeiras e outras marcas. Em alguns casos, esses kits visam empresas financeiras no Reino Unido, e evadem a MFA. Essa evidência também mostra que esse kit de phishing, criado inicialmente há mais de três anos, ainda é altamente ativo e eficaz, sendo usado intensamente.

Fig. 6: Os dez principais kits de ferramentas de phishing reutilizados

Fig. 6: Os dez principais kits de ferramentas de phishing reutilizados

A economia do phishing está crescendo, os kits estão se tornando mais fáceis de desenvolver e implantar, e a Web está cheia de websites, servidores e serviços vulneráveis, abandonados e prontos para serem atacados. Os criminosos aproveitam esses pontos fracos para estabelecer uma posição que lhes permita atacar milhares de pessoas e empresas diariamente.

A crescente natureza industrial do desenvolvimento e das vendas de kits de phishing (em que novos kits são desenvolvidos e lançados em poucas horas) e a separação clara entre criadores e usuários significa que essa ameaça não vai desaparecer tão cedo. A ameaça representada por fábricas de phishing não se concentra apenas nas vítimas que correm o risco de ter contas valiosas comprometidas e suas informações pessoais vendidas a criminosos. O phishing também é uma ameaça para marcas e suas partes interessadas.

A vida útil de um domínio típico de phishing é medida em horas, não em dias. Ainda assim, essa vida útil está sendo expandida pouco a pouco por novas técnicas e desenvolvimentos dos criadores de kits de phishing, o que é suficiente manter o acesso às vítimas e o movimento da economia do phishing.

Resumo

Esse tipo de pesquisa é necessário na luta para manter nossos clientes mais seguros quando estão online. Continuaremos a monitorar essas ameaças e a reportá-las para manter o setor informado.

A melhor maneira de se manter atualizado sobre essa e outras pesquisas da equipe da Akamai é seguir o perfil Grupo de inteligência sobre a segurança da Akamai no Twitter.