Erkenntnisse von Akamai zu DNS im 2. Quartal 2022

Datenanalyse durch Gal Kochner und Moshe Cohen

Zusammenfassung

Forscher von Akamai haben den schädlichen DNS‑Traffic von Millionen von Geräten analysiert, um zu ermitteln, wie Unternehmens- und persönliche Geräte mit schädlichen Domänen interagieren, einschließlich Phishing-Angriffen, Malware, Ransomware und Command and Control (C2).

Die Forscher von Akamai haben herausgefunden, dass 12,3 % der von Privat- und Unternehmensnutzern verwendeten Geräte mindestens einmal mit Domänen im Zusammenhang mit Malware oder Ransomware kommunizierten.

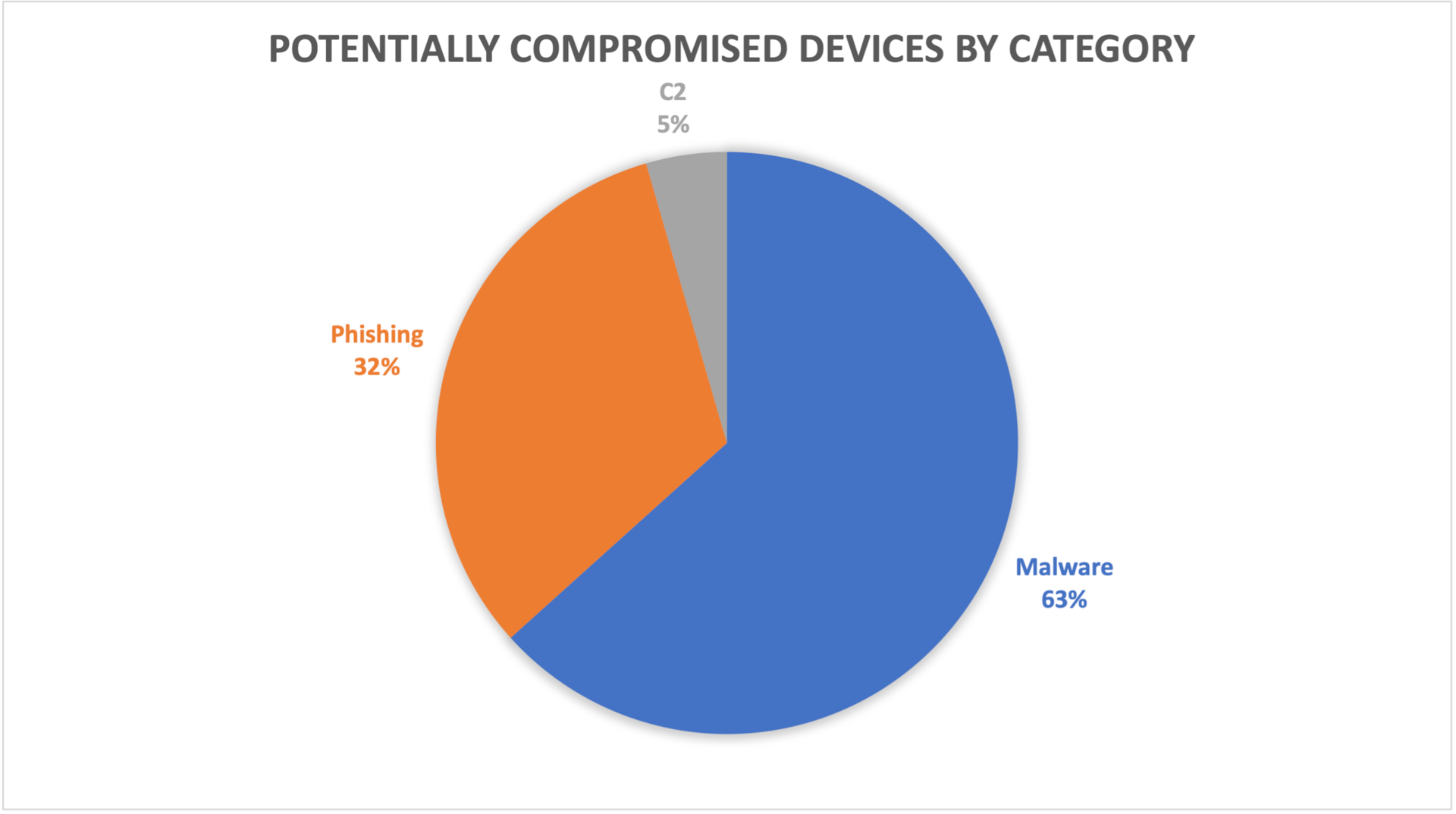

63 % der Geräte dieser Nutzer kommunizierten mit Malware- oder Ransomware-Domains, 32 % kommunizierten mit Phishing-Domains und 5 % kommunizierten mit C2‑Domains.

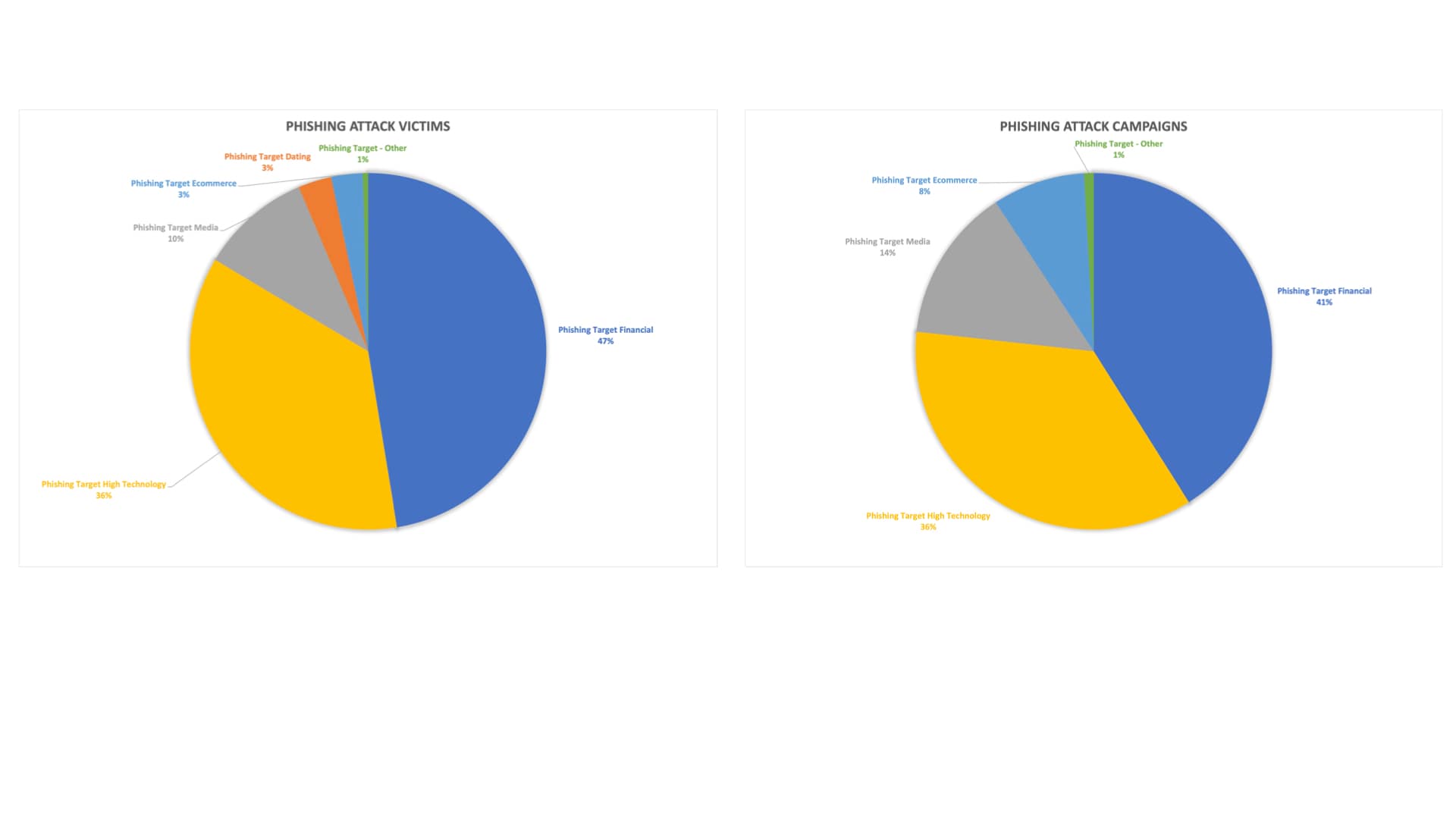

Forscher haben herausgefunden, dass Nutzer von Finanzdienstleistungen und High-Tech mit 47 % bzw. 36 % der Opfer die häufigsten Ziele von Phishing-Kampagnen sind.

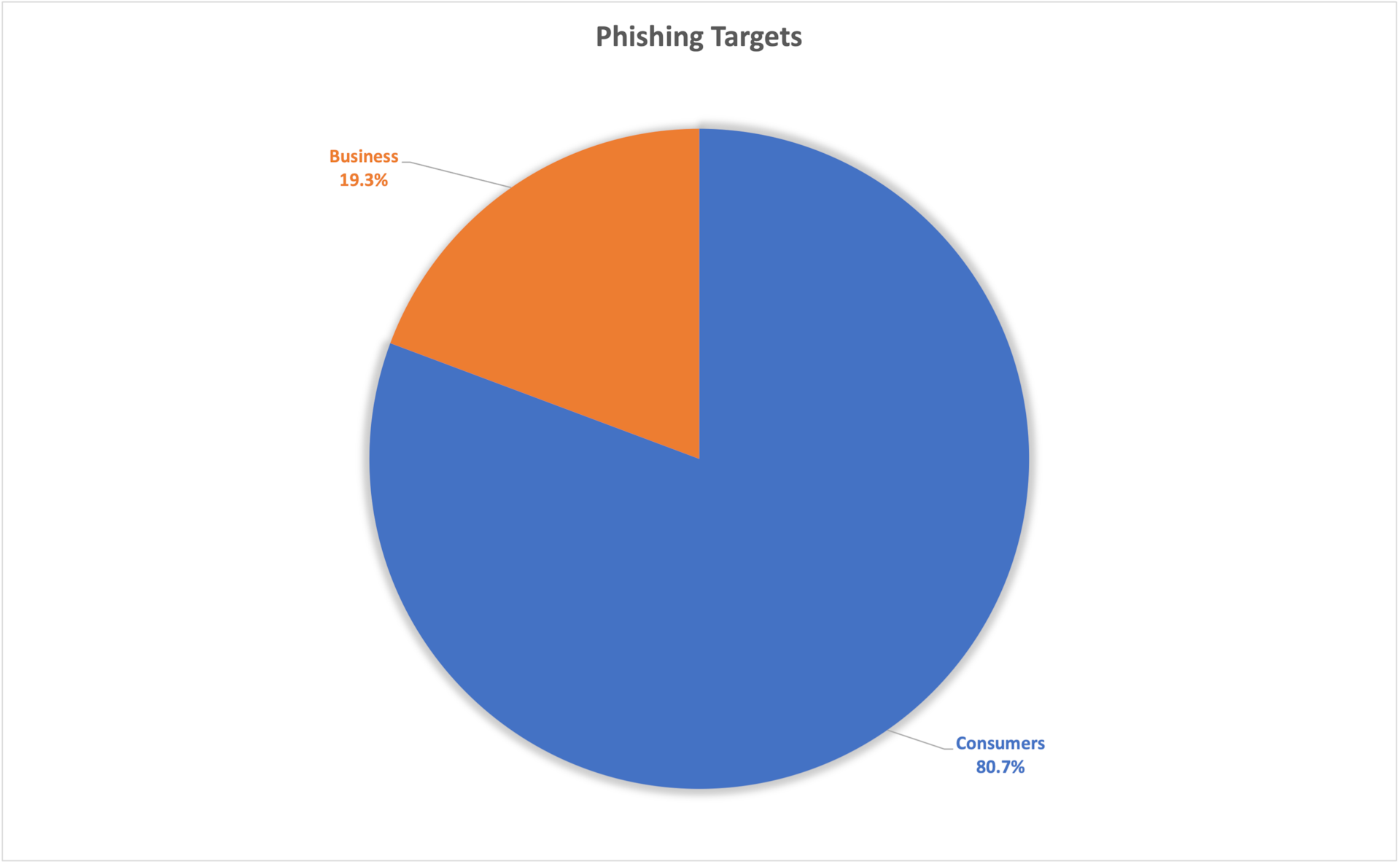

Mit 80,7 % der Angriffskampagnen sind Verbraucherkonten am stärksten von Phishing betroffen.

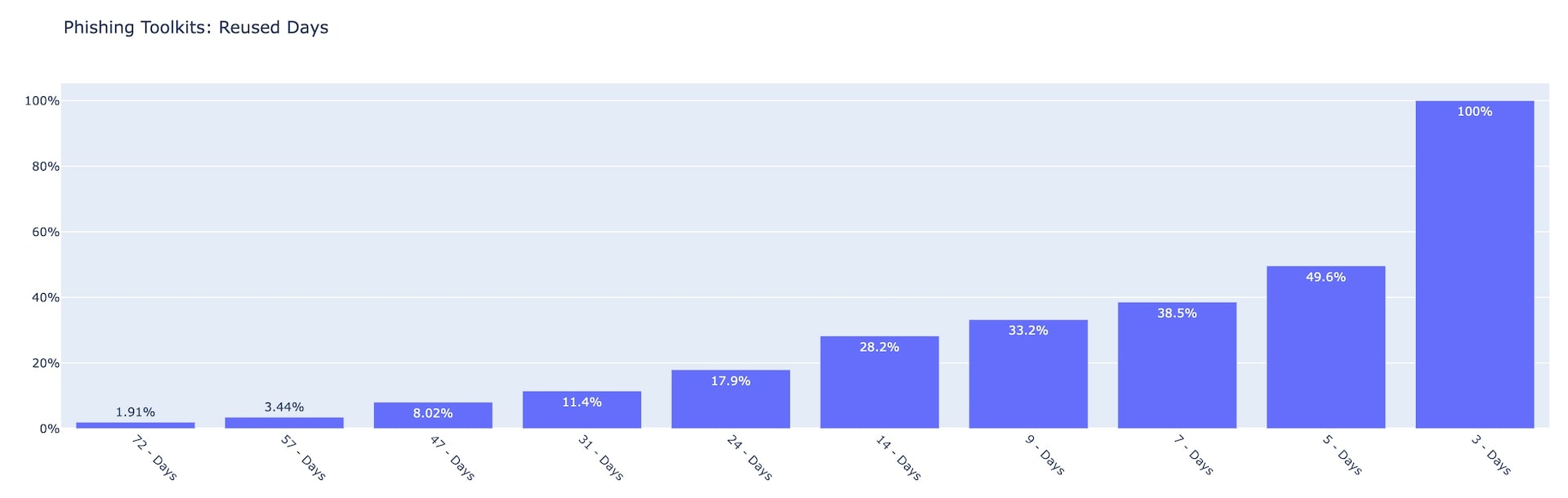

Die Verfolgung von 290 verschiedenen Phishing-Toolkits, die in freier Wildbahn wiederverwendet wurden, und die Zählung der einzelnen Tage, an denen jedes Kit im 2. Quartal 2022 wiederverwendet wurde, zeigen, dass 1,9 % der verfolgten Kits an mindestens 72 Tagen reaktiviert wurden. Darüber hinaus wurden 49,6 % der Kits mindestens fünf Tage lang wiederverwendet, was zeigt, wie viele Nutzer mehrfach angegriffen werden. Das zeigt, wie realistisch und gefährlich diese Kits auch für sachkundige Nutzer sein können.

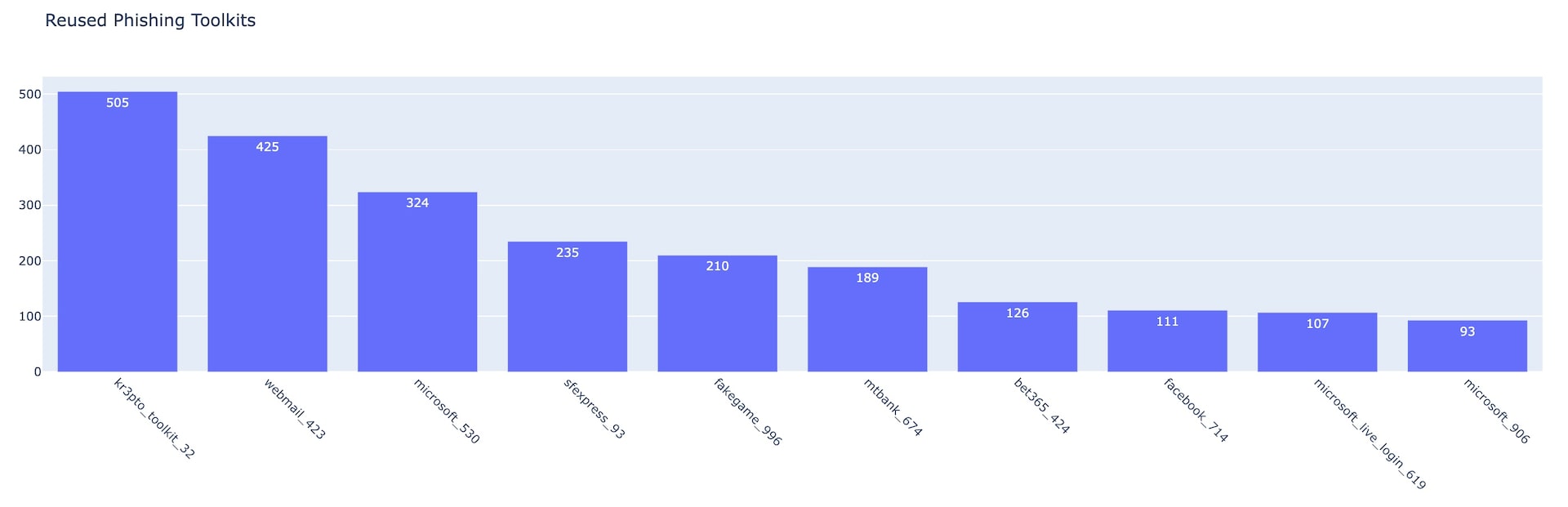

Das am häufigsten verwendete Phishing-Toolkit im 2. Quartal 2022 (Kr3pto, eine Phishing-Kampagne, die auf Bankkunden im Vereinigten Königreich abzielte und der Multifaktor-Authentifizierung [MFA] entgeht), wurde auf mehr als 500 verschiedenen Domains gehostet.

Einführung

„Es ist immer das DNS.“ Zwar ist das eher ein überspitzter Scherz in unserer Branche, doch das DNS kann uns viele Informationen über die aktuelle Bedrohungslandschaft liefern. Durch die Analyse von Informationen aus der massiven Infrastruktur von Akamai können wir wichtige Erkenntnisse über das Verhalten des Internets gewinnen. In diesem Blog werden wir diese Einblicke in Trafficmuster erkunden und untersuchen, wie sie die Menschen am anderen Ende der Internetverbindung beeinflussen.

Akamai Traffic-Bericht

Angriffe nach Kategorie

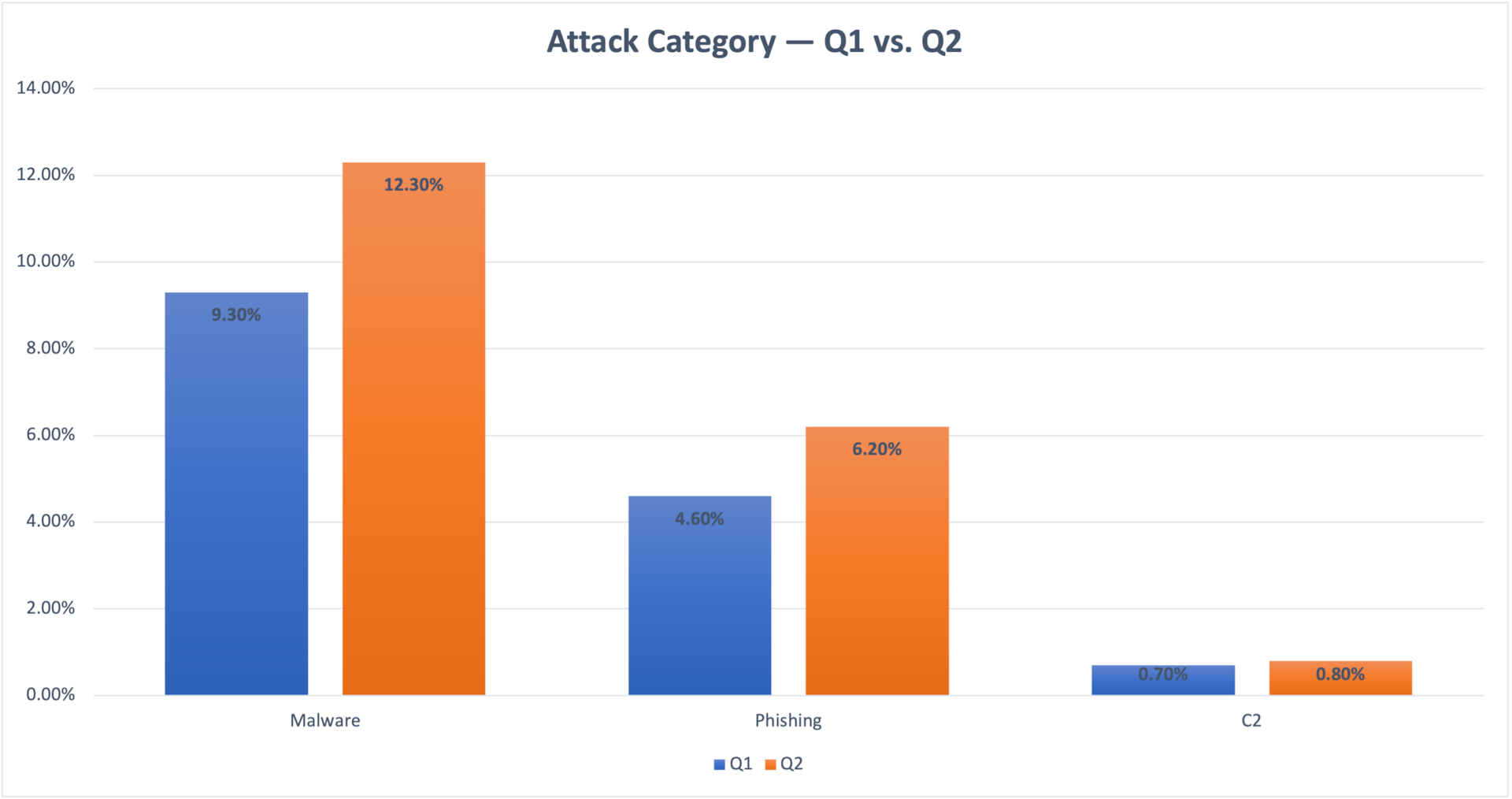

Basierend auf den Einblicken von Akamai in verschiedene Branchen und Regionen ist erkennbar, dass 12,3 % der geschützten Geräte im 2. Quartal 2022 versucht haben, Domains zu erreichen, die mindestens einmal mit Malware in Verbindung gebracht wurden. Dies deutet darauf hin, dass diese Geräte möglicherweise gefährdet wurden. An der Phishing- und C2‑Front lässt sich erkennen, dass 6,2 % der Geräte auf Phishing-Domains und 0,8 % auf Domains im C2‑Zusammenhang zugegriffen haben. Diese Zahlen mögen zwar unbedeutend erscheinen, doch der Umfang liegt hier in den Millionen. Wenn man dies betrachtet – zusammen mit dem Wissen, dass C2 die schädlichste Bedrohung ist – sind diese Zahlen nicht nur signifikant, sondern erschreckend.

Beim Vergleich der Ergebnisse aus dem 2. Quartal 2022 mit denen auf dem 1. Quartal (Abbildung 1) sehen wir, dass in Q2 in allen Kategorien ein geringfügiger Anstieg zu beobachten ist. Diese Zunahme führen wir auf saisonale Veränderungen zurück, die nicht mit einer signifikanten Veränderung der Bedrohungslandschaft verbunden sind.

Abb. 1: Geräte, die Bedrohungen ausgesetzt sind – Q1 im Vergleich zu Q2

Abb. 1: Geräte, die Bedrohungen ausgesetzt sind – Q1 im Vergleich zu Q2

In Abbildung 2 sehen wir, dass von den 12,3 % potenziell kompromittierten Geräten 63 % Bedrohungen im Zusammenhang mit Malware-Aktivitäten ausgesetzt waren, 32 % mit Phishing und 5 % mit C2. Der Zugriff auf Domains mit Malware-Verbindung bedeutet nicht automatisch, dass diese Geräte tatsächlich gefährdet wurden, ist aber ein starkes Indiz für ein erhöhtes Risiko, wenn der entsprechenden Bedrohung nicht richtig entgegengewirkt wurde. Doch der Zugriff auf Domains mit C2‑Bezug zeigt an, dass das Gerät höchstwahrscheinlich gefährdet ist und mit dem C2‑Server kommuniziert. Das kann häufig erklären, warum die Inzidenz von C2 im Vergleich zu Malware-Zahlen geringer ist.

Abb. 2: Potenziell gefährdete Geräte nach Kategorie

Abb. 2: Potenziell gefährdete Geräte nach Kategorie

Phishing-Angriffskampagnen

Wenn wir uns die Marken ansehen, die im 2. Quartal 2022 für Phishing-Betrug missbraucht und nachgeahmt wurden (kategorisiert nach Markenbranche und Anzahl der Opfers), können wir erkennen, dass High-Tech-Marken und Marken von Finanzinstituten mit 36 % bzw. 47 % an der Spitze standen (Abbildung 3). Diese führenden Kategorien der Phishing-Branche stimmen mit den Ergebnissen des ersten Quartals 2022 überein, bei denen High-Tech- und Finanzmarken mit 32 % und 31 % die führenden Kategorien waren.

Abb. 3: Phishing-Opfer und Phishing-Kampagnen ausgenutzter Marken

Abb. 3: Phishing-Opfer und Phishing-Kampagnen ausgenutzter Marken

Wenn wir einen anderen Blick auf die Branchen werfen, auf die die Phishing-Landschaft abzielt, indem wir die Anzahl der Angriffskampagnen zählen, die über das 2. Quartal 2022 gestartet wurden, können wir sehen, dass High-Tech- und Finanzmarken mit 36 % bzw. 41 % immer noch führend sind (Abbildung 3). Die Korrelation zwischen führenden Angriffszielen in Bezug auf die Anzahl der Angriffe und die Anzahl der Opfer ist ein Beweis dafür, dass Cyberkriminelle viele Anstrengungen und Ressourcen einsetzen, um ihr gewünschtes Ergebnis effektiv zu erreichen.

Die Untersuchungen von Akamai umfassen keine Einblicke in die Vertriebskanäle, die zur Bereitstellung der überwachten Phishing-Angriffe verwendet wurden. Sie haben dazu geführt, dass Opfer auf einen schädlichen Link geklickt haben und auf der Phishing-Landingpage gelandet sind. Die starke Korrelation zwischen verschiedenen Markensegmenten nach Anzahl der Angriffskampagnen und Anzahl der Opfer scheint jedoch darauf hinzudeuten, dass das Volumen der Angriffe effektiv ist und zu einem ähnlichen Trend bei der Anzahl der Opfer führt. Die Korrelation könnte auch darauf hindeuten, dass die verwendeten Vertriebskanäle nur minimale Auswirkungen auf das Angriffsergebnis haben – und nur das Volumen der Angriffe zu den gewünschten Erfolgsraten führt.

Bei einem genaueren Blick auf Phishing-Angriffe durch die Kategorisierung von Angriffskampagnen – Verbraucher- im Vergleich zu Unternehmenskonten – können wir feststellen, dass Verbraucherangriffe mit 80,7 % der Angriffskampagnen am dominantesten sind (Abbildung 4). Diese Dominanz wird durch die massive Nachfrage nach kompromittierten Verbraucherkonten in Dark Marketplaces angetrieben. Diese werden dann dazu genutzt, die zweite Phase mit betrugsbezogenen Angriffen zu starten. Doch selbst bei nur 19,3 % der Angriffskampagnen sollten Angriffe auf Unternehmenskonten nicht als marginal betrachtet werden, da diese Arten von Angriffen in der Regel gezielter sind und ein größeres Potenzial für signifikante Schäden haben. Angriffe, die auf Geschäftskonten abzielen, können dazu führen, dass das Netzwerk eines Unternehmens mit Malware oder Ransomware kompromittiert wird oder vertrauliche Informationen offengelegt werden. Ein Angriff, der damit beginnt, dass ein Mitarbeiter auf einen Link in einer Phishing-E‑Mail klickt, kann zu erheblichen finanziellen und Reputationsschäden für ein Unternehmen führen.

Abb. 4: Durch Phishing angegriffene Konten – Verbraucher im Vergleich zu Unternehmen

Abb. 4: Durch Phishing angegriffene Konten – Verbraucher im Vergleich zu Unternehmen

Phishing-Toolkits

Phishing-Angriffe sind ein äußerst häufiger Vektor, der seit vielen Jahren verwendet wird. Die potenziellen Auswirkungen und Risiken sind den meisten Internetnutzern bekannt. Phishing ist jedoch nach wie vor eine höchst relevante und gefährliche Angriffsmethode, von der täglich Tausende von Menschen und Unternehmen betroffen sind. Studien von Akamai erläutern einige der Gründe für dieses Phänomen und konzentrieren sich auf die Phishing-Toolkits und ihre Rolle bei der effektiven und relevanten Gestaltung von Phishing-Angriffen.

Phishing-Toolkits ermöglichen die schnelle und einfache Erstellung gefälschter Websites, die bekannte Marken imitieren. Phishing-Toolkits ermöglichen selbst Betrügern ohne technische Erfahrung die Ausführung von Phishing-Betrug und werden in vielen Fällen zur Erstellung verteilter und umfangreicher Angriffskampagnen eingesetzt. Die niedrigen Kosten und die Verfügbarkeit dieser Toolkits erklären die steigende Anzahl von Phishing-Angriffen, die in den letzten Jahren beobachtet wurden.

Laut einer Studie von Akamai, die 290 verschiedene Phishing-Toolkits nachverfolgte, die in freier Wildbahn verwendet wurden, wurden 1,9 % der verfolgten Kits an mindestens 72 verschiedenen Tagen im 2. Quartal 2022 wiederverwendet (Abbildung 5). Darüber hinaus wurden 49,6 % der Kits mindestens fünf Tage lang wiederverwendet, und wenn wir uns alle nachverfolgten Kits anschauen, können wir sehen, dass alle Kits über das 2. Quartal 2022 an mindestens drei Tagen wiederverwendet wurden.

Abb. 5: Phishing-Toolkits nach Anzahl der Tage, an denen sie wiederverwendet wurden, Q2 2022

Abb. 5: Phishing-Toolkits nach Anzahl der Tage, an denen sie wiederverwendet wurden, Q2 2022

Die Zahlen, die das Phänomen der starken Wiederverwendung der beobachteten Phishing-Kits zeigen, werfen etwas Licht auf die Phishing-Bedrohungslandschaft und ihr Ausmaß – sie bedeuten eine riesige Herausforderung für Verteidiger. Hinter der Wiederverwendung von Phishing-Kits stehen Fabriken und wirtschaftliche Kräfte, die die Phishing-Landschaft vorantreiben. Zu diesen Kräften gehören Entwickler, die Phishing-Kits erstellen, die bekannte Marken imitieren. Diese werden später verkauft oder unter Cyberkriminellen geteilt und können mit sehr geringem Aufwand immer wieder wiederverwendet werden.

Eine weitere Analyse der am häufigsten wiederverwendeten Kits im 2. Quartal 2022, bei der die Anzahl der verschiedenen Domains gezählt wurde, die für die Bereitstellung der Kits verwendet wurden, zeigt, dass Kr3pto mit mehr als 500 Domains das am häufigsten verwendete Toolkit war (Abbildung 6). Die nachverfolgten Kits sind mit dem Namen der Marke gekennzeichnet, die missbraucht wird, oder mit einem allgemeinen Namen, der die Unterschrift des Kit-Entwicklers oder die Kit-Funktionalität darstellt.

Beim Schöpfer von Kr3pto handelt es sich um einen Entwickler von Phishing-Kits, der seine Kits speziell auf Finanzeinrichtungen und andere Marken zuschneidet und sie im Internet anbietet. In einigen Fällen kamen diese Kits auch bei Angriffen auf Finanzinstitute im Vereinigten Königreich zum Einsatz – die MFA wurde hierbei umgangen. Diese Beweise zeigen auch, dass dieses Phishing-Kit, das ursprünglich vor mehr als drei Jahren entwickelt wurde, noch immer äußerst aktiv und effektiv ist und intensiv in freier Wildbahn eingesetzt wird.

Abb. 6: Top 10 der wiederverwendeten Phishing-Toolkits

Abb. 6: Top 10 der wiederverwendeten Phishing-Toolkits

Die Phishing-Wirtschaft wächst, Kits lassen sich immer einfacher entwickeln und bereitstellen und das Internet ist voll von verlassenen, gebrauchsfertigen Websites und anfälligen Servern und Diensten. Kriminelle nutzen diese Schwächen, um eine Basis zu schaffen, die es ihnen ermöglicht, täglich Tausende von Menschen und Unternehmen zu schikanieren.

Die zunehmende industrielle Natur der Entwicklung und des Verkaufs von Phishing-Kits (bei denen neue Kits innerhalb von Stunden entwickelt und veröffentlicht werden) und die klare Trennung zwischen Entwicklern und Nutzern bedeuten, dass diese Bedrohung in absehbarer Zeit nicht nachlassen wird. Die Bedrohung durch Phishing-Fabriken gilt nicht nur für die direkten Opfer, die Gefahr laufen, dass wertvolle Konten kompromittiert und ihre persönlichen Informationen an Kriminelle verkauft werden – Phishing ist auch eine Bedrohung für Marken und ihre Stakeholder.

Die Lebensdauer einer typischen Phishing-Domain wird in Stunden und nicht in Tagen gemessen. Doch neue Techniken und Entwicklungen der Phishing-Kit-Schöpfer erweitern diese Lebensspanne nach und nach – und es reicht, um neue Opfer zu finden und die Phishing-Wirtschaft in Bewegung zu halten.

Zusammenfassung

Diese Art von Forschung ist notwendig, um unsere Kunden im Internet besser zu schützen. Wir werden diese Bedrohungen weiterhin überwachen und über sie berichten, um die Branche auf dem Laufenden zu halten.

Die beste Möglichkeit, sich über diese und andere Forschungsergebnisse des Akamai-Teams auf dem Laufenden zu halten, ist Akamai Security Intelligence Group auf Twitter zu folgen.