Akamai fait le point sur le DNS au 2e trimestre 2022

Analyse des données par Gal Kochner et Moshe Cohen

Synthèse

Les chercheurs d'Akamai ont analysé le trafic DNS malveillant de millions de terminaux afin de déterminer comment les terminaux personnels et professionnels interagissent avec les domaines malveillants, y compris les attaques par hameçonnage, les logiciels malveillants, les ransomwares et les dispositifs de commande et de contrôle (C2).

Les chercheurs d'Akamai ont constaté que 12,3 % des terminaux utilisés par les utilisateurs à domicile et professionnels communiquaient au moins une fois avec des domaines associés aux logiciels malveillants ou ransomwares.

Il s'avère que 63 % des terminaux de ces utilisateurs ont communiqué avec des domaines de logiciels malveillants ou de ransomwares, 32 % avec des domaines d'hameçonnage et 5 % avec des domaines C2.

En étudiant les attaques par hameçonnage de manière plus approfondie, les chercheurs ont découvert que les utilisateurs de services financiers et de haute technologie sont les cibles les plus fréquentes des campagnes d'hameçonnage, avec respectivement 47 % et 36 % des victimes.

Les comptes d'internautes sont les plus touchés par l'hameçonnage, avec 80,7 % des campagnes d'attaque.

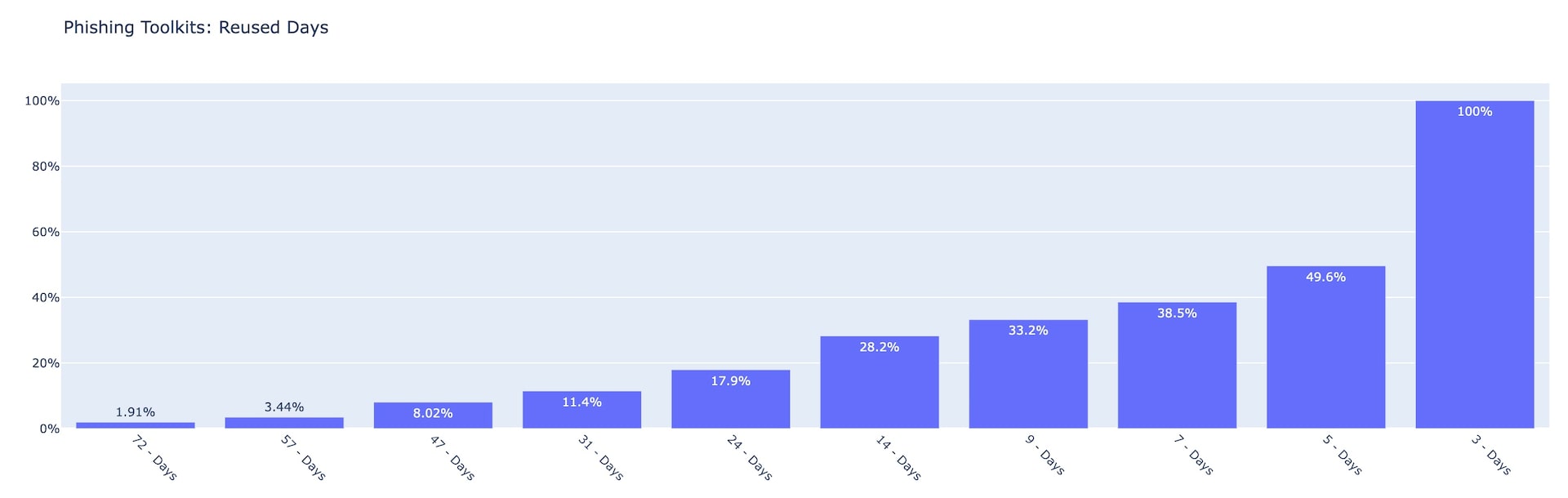

Après avoir suivi 290 kits d'outils d'hameçonnage différents ayant été réutilisés, et compté le nombre de jours pendant lesquels chaque kit a été réutilisé au cours du deuxième trimestre 2022, on a constaté que 1,9 % des kits d'outils suivis ont été réactivés sur au moins 72 jours. En outre, 49,6 % des kits ont été réutilisés pendant au moins cinq jours, ce qui indique que bon nombre d'utilisateurs sont pris pour victime à plusieurs reprises. Cela montre à quel point ces kits sont réalistes et dangereux, même pour les utilisateurs expérimentés.

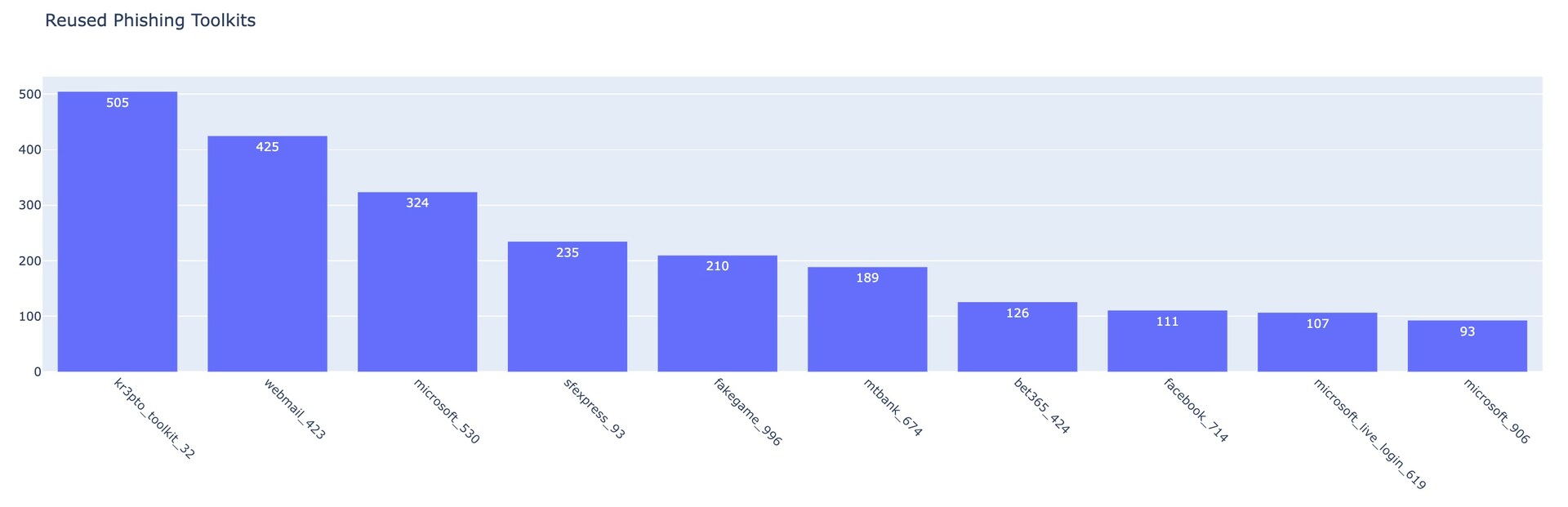

Le kit d'outils d'hameçonnage le plus utilisé au deuxième trimestre 2022 (Kr3pto, une campagne d'hameçonnage visant des clients de banques au Royaume-Uni qui échappent à l'authentification multifacteur [AMF]) était hébergé sur plus de 500 domaines.

Introduction

« C'est toujours le DNS. » Bien qu'il s'agisse d'une expression un peu ironique dans notre secteur, le DNS peut nous donner beaucoup d'informations sur l'écosystème des menaces qui existe aujourd'hui. En analysant les informations issues de l'énorme infrastructure d'Akamai, nous pouvons obtenir des informations significatives sur le comportement d'Internet. Dans ce blog, nous allons examiner ces informations sur les schémas de trafic, et découvrir comment ils affectent les personnes à l'autre extrémité de la connexion Internet.

Informations d'Akamai sur le trafic

Attaques par catégorie

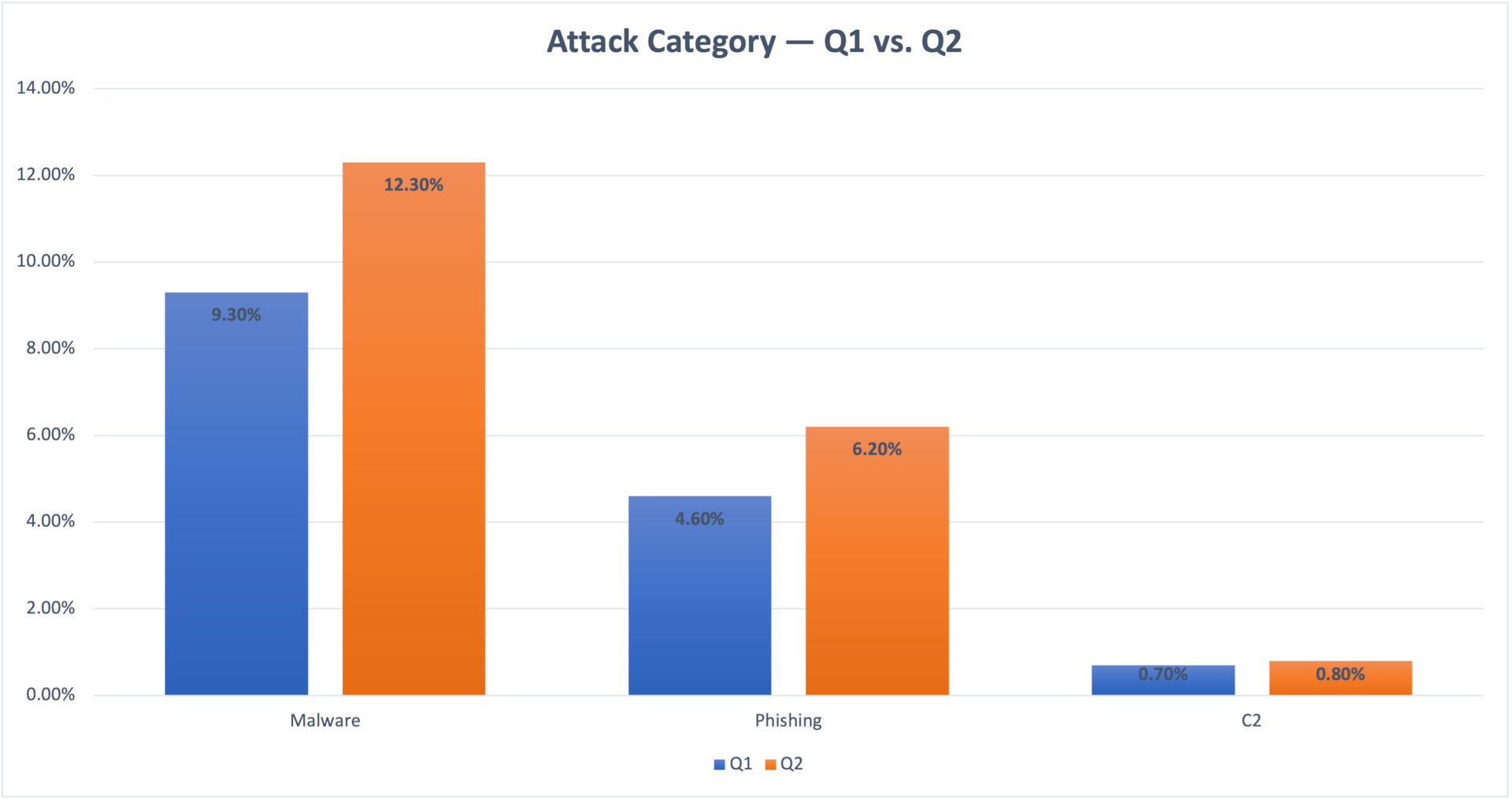

Sur la base des informations d'Akamai sur les différents secteurs d'activité et zones géographiques, nous pouvons constater que 12,3 % des terminaux protégés ont tenté de communiquer au moins une fois avec des domaines associés à des logiciels malveillants au deuxième trimestre 2022. Cela révèle que ces terminaux ont peut-être été compromis. Sur le front du hameçonnage et des systèmes C2, 6,2 % des terminaux ont accédé à des domaines d'hameçonnage et 0,8 % à des domaines C2. Bien que ces chiffres puissent sembler insignifiants, à cette échelle cela représente des millions de terminaux. Compte tenu de cela, et du fait que le C2 constitue la plus malveillante des menaces, ces chiffres ne sont pas seulement significatifs, ils sont d'une importance capitale.

En comparant les résultats du deuxième trimestre 2022 aux résultats du premier trimestre 2022 (figure 1), nous constatons une légère augmentation dans toutes les catégories au deuxième trimestre. Nous attribuons ces augmentations aux changements saisonniers qui ne sont pas associés à un changement important dans l'écosystème des menaces.

Fig. 1 : terminaux exposés aux menaces - Premier trimestre par rapport au deuxième trimestre

Fig. 1 : terminaux exposés aux menaces - Premier trimestre par rapport au deuxième trimestre

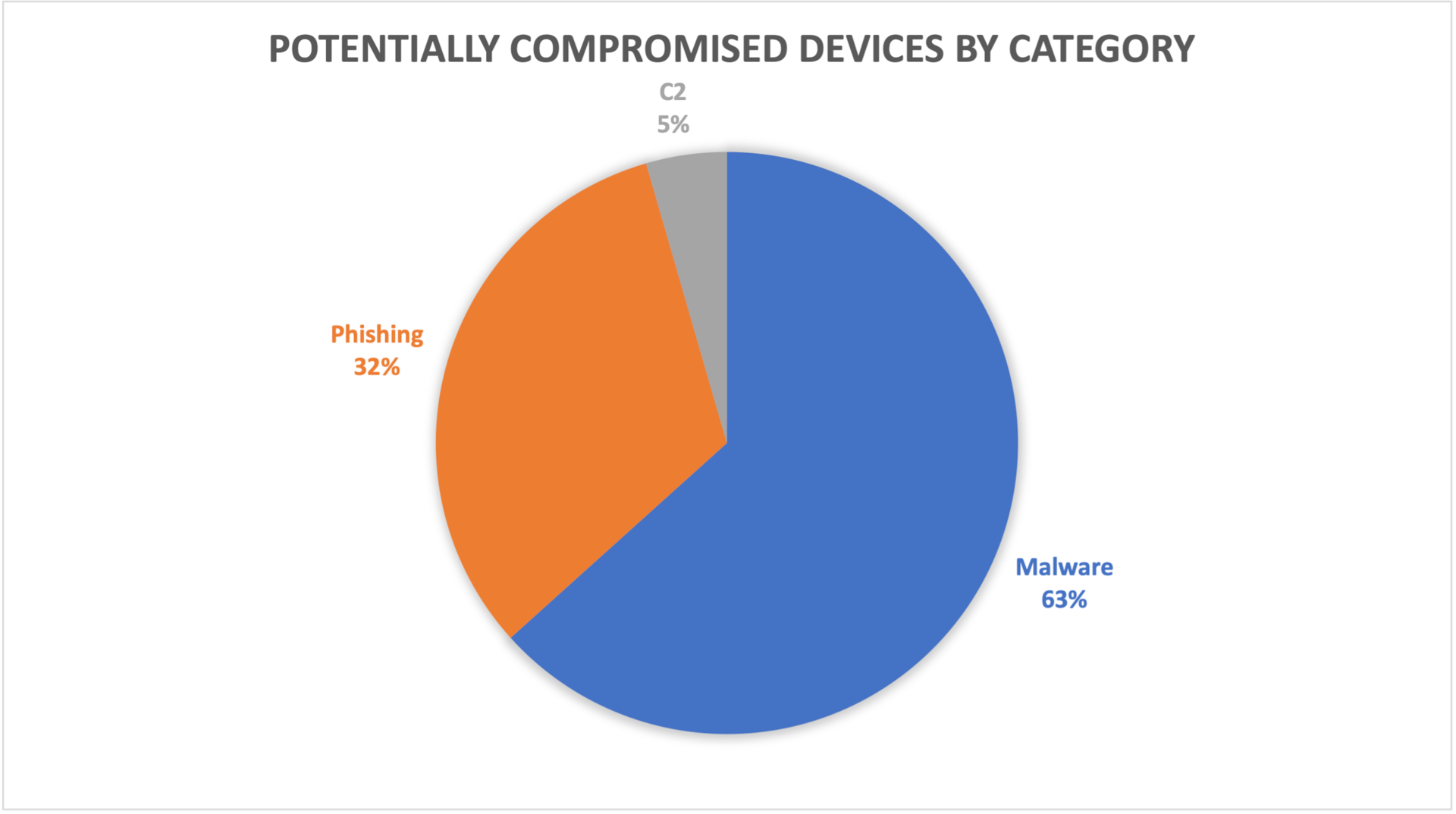

Dans la figure 2, nous voyons que sur les 12,3 % de terminaux potentiellement compromis, 63 % ont été exposés aux menaces associées à l'activité des logiciels malveillants, 32 % au hameçonnage et 5 % au C2. L'accès aux domaines associés à des logiciels malveillants ne garantit pas que ces terminaux ont été effectivement compromis, mais il montre clairement un risque potentiel accru si la menace n'a pas été correctement atténuée. Toutefois, l'accès aux domaines associés à des systèmes C2 indique que les terminaux sont probablement compromis et communiquent avec le serveur C2. Cela peut, bien souvent, expliquer la raison pour laquelle l'incidence sur les systèmes C2 est plus faible par rapport au nombre de logiciels malveillants.

Fig. 2 : terminaux potentiellement compromis par catégorie

Fig. 2 : terminaux potentiellement compromis par catégorie

Campagnes d'attaque par hameçonnage

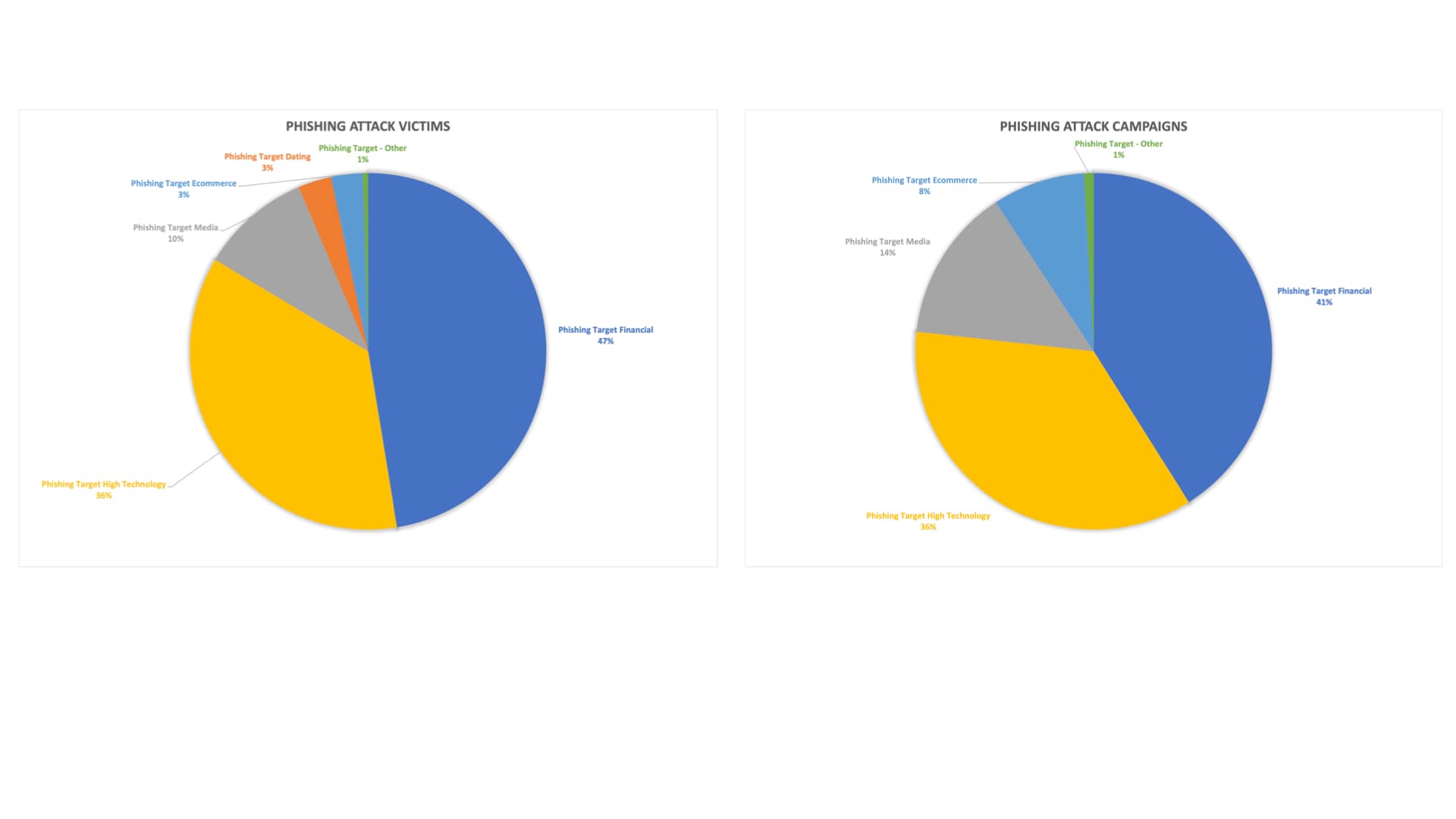

En examinant les marques exploitées et imitées dans des escroqueries par hameçonnage au deuxième trimestre 2022, classées par secteur d'activité et par nombre de victimes, nous observons que les marques de haute technologie et financières arrivent en tête avec 36 % et 47 %, respectivement (Figure 3). Ces principales catégories de secteur de l'hameçonnage sont cohérentes avec les résultats du premier trimestre 2022, où les marques de haute technologie et financières étaient les principales catégories, avec respectivement 32 % et 31 %.

Fig. 3 : victimes d'hameçonnage et campagnes d'hameçonnage par marques exploitées

Fig. 3 : victimes d'hameçonnage et campagnes d'hameçonnage par marques exploitées

Si l'on adopte un point de vue différent sur les secteurs ciblés par l'hameçonnage en comptant le nombre de campagnes d'attaque lancées au cours du deuxième trimestre 2022, nous constatons que les marques de haute technologie et financières sont toujours en tête, avec respectivement 36 % et 41 % (figure 3). La corrélation entre les principales marques ciblées en matière de nombre d'attaques et de nombre de victimes est la preuve que les efforts et les ressources des acteurs malveillants sont malheureusement très efficaces pour atteindre leurs objectifs.

Les recherches d'Akamai n'ont aucune visibilité sur les canaux de distribution utilisés pour diffuser les attaques par hameçonnage contrôlées qui ont conduit les victimes à cliquer sur un lien malveillant et à se retrouver sur la page d'accueil du hameçonnage. Pourtant, la forte corrélation entre les différents segments de marque par nombre de campagnes d'attaque et le nombre de victimes semble indiquer que le volume des attaques est efficace et qu'il entraîne une tendance similaire en nombre de victimes. Cette corrélation pourrait également indiquer que les taux de réussite recherchés de ces attaques reposeraient davantage sur le volume des attaques, plutôt que sur le type de canal de distribution utilisé.

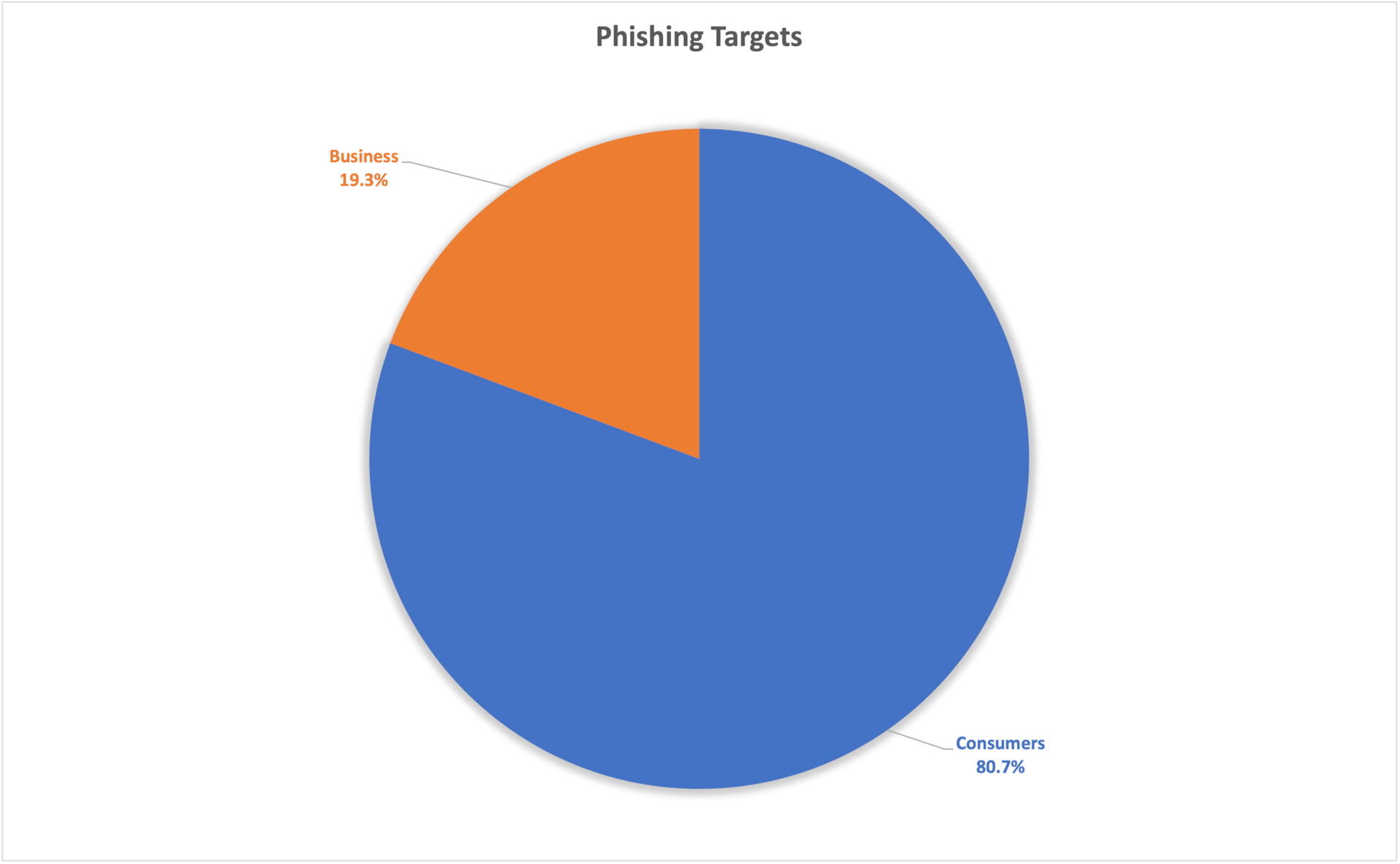

En examinant en détail les attaques par hameçonnage selon la catégorie des campagnes d'attaque (Internautes et Comptes ciblés d'entreprise), nous constatons que les attaques d'internautes sont les plus importantes, avec 80,7 % des campagnes d'attaque (figure 4). Cette domination est due à la demande importante de comptes compromis d'internautes sur le marché noir qui sont ensuite utilisés pour lancer des attaques de deuxième phase liées à la fraude. Cependant, même avec seulement 19,3 % des campagnes d'attaque, les attaques contre les comptes d'entreprise ne doivent pas être considérées comme marginales, car ces types d'attaques sont généralement plus ciblés et susceptibles d'entraîner des dégâts importants. Les attaques qui visent les comptes d'entreprise peuvent compromettre le réseau d'une entreprise avec des logiciels malveillants ou des ransomwares, ou entraîner la fuite d'informations confidentielles. Une attaque qui débute par un simple clic d'un employé sur un lien dans un e-mail d'hameçonnage peut entraîner des dommages financiers importants pour l'entreprise, et nuire à sa réputation.

Fig. 4 : comptes ciblés par l'hameçonnage : internautes et entreprises

Fig. 4 : comptes ciblés par l'hameçonnage : internautes et entreprises

Kits d'outils d'hameçonnage

Les attaques par hameçonnage sont un vecteur de violation extrêmement courant, utilisé depuis de nombreuses années. Les impacts et les risques potentiels sont bien connus de la plupart des utilisateurs d'Internet. Cependant, l'hameçonnage est toujours un vecteur d'attaque extrêmement pertinent et dangereux qui affecte quotidiennement des milliers de personnes et d'entreprises. Les recherches menées par Akamai expliquent certaines des raisons de ce phénomène et se concentrent sur les kits d'outils d'hameçonnage et leur rôle dans l'efficacité et la pertinence des attaques par hameçonnage.

Les kits d'outils d'hameçonnage permettent de créer rapidement et facilement de faux sites Web qui imitent des marques connues. Les kits d'outils d'hameçonnage permettent aux escrocs, même peu expérimentés sur le plan technique, de mener des opérations d'hameçonnage et, dans de nombreux cas, ils sont utilisés pour créer des campagnes d'attaque distribuées et à grande échelle. Le faible coût et la disponibilité de ces kits expliquent le nombre croissant d'attaques par hameçonnage observées ces dernières années.

Selon les recherches d'Akamai, qui a suivi 290 kits d'outils d'hameçonnage différents, 1,9 % des kits suivis ont été réutilisés pendant au moins 72 jours au cours du deuxième trimestre 2022 (figure 5). En outre, 49,6 % des kits ont été réutilisés pendant au moins cinq jours, et lorsque nous examinons tous les kits suivis, nous constatons qu'ils ont tous été réutilisés au moins trois jours au cours du deuxième trimestre 2022.

Fig. 5 : kits d'outils d'hameçonnage par nombre de jours réutilisés au deuxième trimestre 2022

Fig. 5 : kits d'outils d'hameçonnage par nombre de jours réutilisés au deuxième trimestre 2022

Les chiffres qui montrent le phénomène de réutilisation massive des kits d'hameçonnage observés expliquent l'écosystème des menaces par hameçonnage et son ampleur, ce qui constitue un défi de taille pour les responsables de la protection. Derrière la réutilisation des kits d'hameçonnage se trouvent des usines et des forces économiques qui animent l'écosystème de l'hameçonnage. Ces forces comprennent les développeurs qui créent les kits d'hameçonnage imitant des marques connues, qui seront ensuite vendus ou partagés entre les acteurs malveillants et réutilisés à l'infini avec un minimum d'efforts.

Une analyse plus approfondie des kits les plus réutilisés au cours du deuxième trimestre 2022, en comptant le nombre de domaines différents utilisés pour livrer chaque kit, montre que le kit d'outils Kr3pto était le plus fréquemment utilisé et était associé à plus de 500 domaines (figure 6). Les kits suivis sont étiquetés avec le nom de la marque exploitée ou un nom générique représentant la signature du développeur du kit ou la fonctionnalité du kit.

Dans le cas de Kr3pto, l'acteur qui se cache derrière le kit d'hameçonnage est un développeur qui élabore et vend des kits uniques qui ciblent les institutions financières et d'autres marques. Dans certains cas, ces kits ciblent les entreprises de services financiers du Royaume-Uni et contournent l'AMF. Cette preuve montre également que ce kit d'hameçonnage, créé il y a plus de trois ans, est encore très actif et efficace et utilisé de façon intensive.

Fig. 6 : les 10 principaux kits d'outils d'hameçonnage réutilisés

Fig. 6 : les 10 principaux kits d'outils d'hameçonnage réutilisés

L'économie du hameçonnage est en pleine croissance, les kits sont de plus en plus faciles à développer et à déployer, et le Web regorge de sites Web abandonnés, prêts à être exploités, ainsi que de services et de serveurs vulnérables. Les pirates tirent profit de ces faiblesses pour s'implanter et prendre pour cible des milliers de personnes et d'entreprises quotidiennement.

La nature de plus en plus industrielle du développement et de la vente de kits d'hameçonnage (dans lesquels de nouveaux kits sont développés et publiés en quelques heures) et la séparation nette entre les créateurs et les utilisateurs signifient que cette menace n'est pas prête de disparaître. La menace que représentent les usines d'hameçonnage ne concerne pas uniquement les victimes qui se voient pirater leurs comptes de valeur et dont les informations personnelles sont revendues aux criminels ; l'hameçonnage constitue également une menace pour les marques et leurs parties prenantes.

La durée de vie d'un domaine d'hameçonnage type se mesure en heures, et non en jours. Cependant, de nouvelles techniques et de nouveaux développements permettent aux créateurs de kits d'hameçonnage d'allonger peu à peu ces durées de vie, ce qui suffit à maintenir l'afflux de victimes et l'économie d'hameçonnage.

Synthèse

Ce type de recherche est nécessaire dans la lutte contre ce fléau pour renforcer la sécurité de nos clients en ligne. Nous continuerons à surveiller ces menaces et à en rendre compte pour tenir le secteur informé.

Le meilleur moyen de rester informé sur ce sujet et sur d'autres travaux de recherche de l'équipe Akamai est de suivre Groupe Security Intelligence d'Akamai sur Twitter.