Campagne massive ciblant les banques britanniques contournant la 2FA

Le 14 juillet 2020, Oliver Hough, un chercheur en sécurité chez Cyjax, a publié un rapport axé sur une campagne d'hameçonnage ciblant les clients de services bancaires au Royaume-Uni, qui contourne l'authentification à deux facteurs (2FA). Le 16 décembre 2020, des chercheurs de l'équipe Global Threat Intelligence de WMC ont révélé qu'ils suivaient un acteur malveillant opérant sous le pseudonyme de "Kr3pto".

Cet acteur est un développeur de kits de hameçonnage qui élabore et vend des kits uniques destinés aux institutions financières et à d'autres marques. Dans certains cas, ces kits ciblent des entreprises de services financiers du Royaume-Uni et contournent la 2FA. L'équipe de recherche d'Akamai a pu suivre une partie des activités de la campagne de hameçonnage décrite dans ces deux publications. Nous avons pu constater l'ampleur de ces attaques, qui ont commencé en mai 2020. En outre, alors que les articles de blog susmentionnés relèvent que les panneaux d'administration back-end utilisés par les kits Kr3pto sont différents, notre recherche montre que l'élément central de ces attaques, les kits de hameçonnage eux-mêmes, reste inchangé.

Les cybercriminels gèrent les différents éléments d'un kit de hameçonnage à partir des panneaux d'administration, notamment la collecte de données, le ciblage géographique, les invites utilisateur et la sécurité. Bien que la plupart des kits soient dotés de leur propre contrôle administrateur, ce n'est pas forcément le cas. En outre, lorsque ces kits sont piratés et circulent entre les systèmes, les personnes qui les reconditionnent (souvent appelés « rippers ») utilisent leur propre panneau d'administration comme une forme de marquage.

Akamai a repéré plus de 7 600 domaines déployés avec le kit Kr3pro, visant 8 enseignes bancaires différentes, et exploitant l'hébergement Web commercial pour adapter les différentes campagnes d'hameçonnage afin d'essayer de ne pas se faire détecter.

Bien que ces campagnes de hameçonnage ne datent pas d'hier, les informations liées à des attaques similaires peuvent nous aider à comprendre les forces du marché du hameçonnage et à mettre en évidence l'ampleur, mais aussi la sophistication de ces activités. Les campagnes que nous avons suivies soulignent également l'évolution continue des menaces de hameçonnage contre les informations d'identification. Une fois compromis, les identifiants ciblés peuvent permettre d'accéder à des réseaux sécurisés ou de mener des actions frauduleuses, en mettant en œuvre des techniques pour contourner les solutions 2FA à l'aide de jetons OTP (mot de passe unique) ou de notifications push. Nos recherches révèlent que les solutions 2FA basées sur des jetons sont loin d'être infaillibles et qu'elles requièrent l'adoption de protections multifactorielles renforcées.

L'escroquerie

D'après nos recherches et celles d'autres observateurs des campagnes de Kr3pto, l'escroquerie se fait par SMS. Le leurre le plus courant est un message indiquant qu'une demande d'ajout de bénéficiaire suspecte a été effectuée sur le compte. Il est ensuite demandé à la victime de réagir si elle n'est pas à l'origine de l'ajout de ce bénéficiaire, en cliquant sur un lien menant à la page d'accueil du kit de hameçonnage.

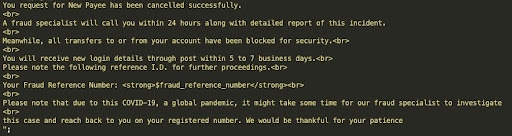

Une fois sur la page d'accueil, la victime est invitée à saisir ses informations d'identification. Si la victime partage son nom d'utilisateur et son mot de passe, l'escroquerie passe à l'étape suivante et le texte de la Figure 1 s'affiche. Ici, l'objectif est de faire croire à la victime qu'un ajout de bénéficiaire présumé frauduleux a été bloqué et qu'un représentant la contactera pour discuter du problème.

Figure 1: The message informing the victim that a so-called specialist will be calling them.

Figure 1: The message informing the victim that a so-called specialist will be calling them.

Contournement de la 2FA

Des recherches antérieures sur la campagne du kit Kr3pto montrent que l'exécution de l'escroquerie est adaptée au flux d'authentification de chaque banque, et que dans certains cas, elle tente de contourner la 2FA une fois cette étape atteinte. Ceci se fait manuellement.

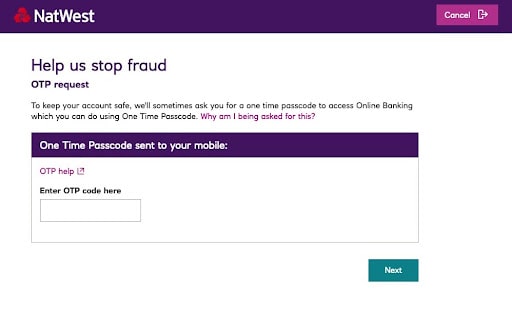

Les cybercriminels utilisent le nom d'utilisateur et le mot de passe compromis puis déclenchent une demande 2FA, ce qui génère un OTP qui est ensuite envoyé au terminal de la victime. Du point de vue de la victime, l'OTP généré est demandé par le kit de hameçonnage (Figure 2). Une fois que la victime saisit l'OTP et envoie le formulaire, les cybercriminels disposent de toutes les informations nécessaires pour accéder au compte de la victime et en prendre le contrôle.

Figure 2: Phishing website requesting 2FA token/OTP

Figure 2: Phishing website requesting 2FA token/OTP

L'escroquerie utilise également la pandémie de COVID-19 comme excuse pour justifier la disponibilité limitée des spécialistes anti-fraude, ce qui donne ainsi du temps aux cybercriminels avant de téléphoner à la victime pour parler du soi-disant ajout de bénéficiaire frauduleux. Ainsi, si la victime ne reçoit pas immédiatement un appel, le cybercriminel compte sur la communication expliquant que ce délai est dû à la COVID-19 pour ne pas éveiller ses soupçons.

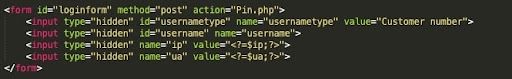

Afin d'éviter que la demande d'authentification manuelle du compte de la victime ne soit repérée comme suspicieuse ou frauduleuse par la banque ciblée, les cybercriminels à l'origine de l'escroquerie par hameçonnage exploitent tous les identifiants dans le kit (Figure 3). Ces identifiants peuvent inclure l'agent utilisateur de la victime, les informations sur le système d'exploitation et l'adresse IP. Chacun de ces éléments peut être usurpé jusqu'à un certain degré, offrant ainsi un léger avantage aux cybercriminels. Cette technique de fraude n'est pas parfaite, mais elle fonctionne.

Figure 3: Code for exfiltration of victim’s User-Agent and IP address

Figure 3: Code for exfiltration of victim’s User-Agent and IP address

L'hameçonnage impacte tout un secteur d'usines et d'économies

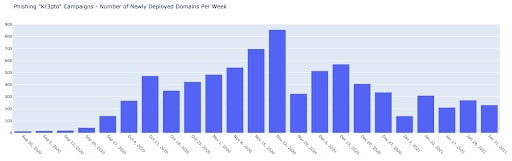

D'après les recherches d'Akamai, plus de 7 600 domaines ont été déployés avec le kit d'hameçonnage Kr3pto depuis mai 2020. La plus grosse partie de la campagne s'est produite entre octobre et décembre 2020, avec un pic de 800 domaines en novembre 2020.

Figure 4: Number of new phishing domains being deployed per week

Figure 4: Number of new phishing domains being deployed per week

En ce qui concerne les marques victimes de Kr3pto, Akamai peut confirmer que 8 banques ont été ciblées au Royaume-Uni. L'utilisation de domaines en mutation rapide résulte de la courte durée de vie de chacun d'entre eux, avant qu'ils ne soient classés comme malveillants, et mis hors ligne ou bloqués. Ainsi, comme les cybercriminels continuent de déployer de nouveaux domaines plus ou moins régulièrement, la campagne Kr3pto a su rester efficace.

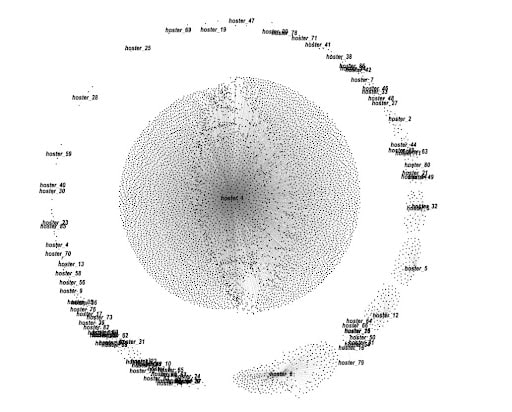

Afin de comprendre les connexions entre les domaines utilisés par la campagne Kr3pto, nous avons examiné le numéro de système autonome (ASN) qui les héberge. Comme indiqué à la Figure 5, Akamai a déterminé que plus de 80 ASN étaient connectés à des domaines hébergeant des kits de hameçonnage Kr3pto. Avec ces données, nous supposons que chaque ASN représente une campagne différente exécutant Kr3pto, sur un service d'hébergement différent, et nous les avons étiquetés comme tels.

Les éléments semblant indiquer l'existence de différentes campagnes utilisant des services d'hébergement différents peuvent également s'expliquer par l'existence de différents acteurs malveillants à l'origine d'escroqueries distinctes utilisant le même kit d'hameçonnage. Ici, l'hypothèse est étayée par des preuves publiées par d'autres chercheurs indiquant que des variantes du kit Kr3pto sont en vente sur le Darknet.

Figure 5: Phishing campaigns associated with Autonomous System Number

Figure 5: Phishing campaigns associated with Autonomous System Number

Comme illustré à la Figure 5, la campagne qui se distingue est associée à " hoster_1 ". Cette campagne compte plus de 6 000 domaines déployés sous un service d'hébergement fourni par un registre de noms de domaine connu.

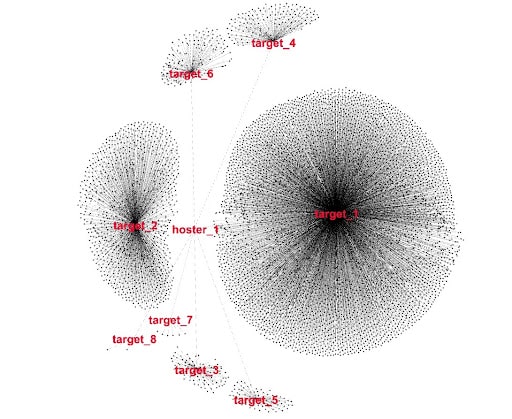

Passant de hoster_1 aux domaines de hameçonnage et aux banques ciblées correspondantes, la Figure 6 nous montre que 8 marques bancaires britanniques différentes ont été visées. Selon des rapports publiés précédemment, nous avons appris que le même panneau d'administration pouvait gérer différentes escroqueries de banques ciblées. Ceci, ainsi que l'utilisation du même fournisseur d'hébergement complet, nous amène à croire que toutes les activités associées à hoster_1 utilisent la même infrastructure opérationnelle.

Figure 6: Here we see “hoster_1” pivot to targeted brand and the associated phishing websites

Figure 6: Here we see “hoster_1” pivot to targeted brand and the associated phishing websites

Les campagnes d'attaque qui exploitent les capacités d'hébergement et les fonctionnalités associées, telles que l'enregistrement de domaine, les certificats SSL et les outils de déploiement et de gestion, existent depuis longtemps dans l'écosystème des menaces. Pourtant, l'ampleur et l'utilisation de l'hébergement commercial présentées dans cette recherche représentent une autre preuve de l'évolution de l'écosystème du hameçonnage, car les cybercriminels utilisent et abusent des services commerciaux leur permettant d'opérer à une échelle rarement égalée.

Synthèse

D'après nos recherches et celles de WMC et Cyjax mentionnées précédemment, les campagnes d'attaque mises en évidence dans cette publication se propagent au Royaume-Uni, principalement par le biais de SMS sur téléphones mobiles. Ces derniers mois, nous avons constaté une augmentation de l'utilisation des SMS comme canal de distribution dans de nombreuses campagnes de hameçonnage.

En effet, nous pensons que l'utilisation des SMS est motivée par la fiabilité de ce canal de distribution ainsi que par l'absence de contrôles de sécurité sur de nombreux terminaux mobiles, ce qui rend les attaques plus efficaces.

L'utilisation des numéros de téléphone et leur association à la banque concernée ne sont pas claires. Pourtant, si une telle association existe, elle pourrait résulter d'anciennes violations de données ou de campagnes de hameçonnage préliminaires visant les informations personnelles.

À mesure que les acteurs malveillants intensifient leurs attaques, il est clair que les jetons 2FA ne suffisent pas à empêcher l'hameçonnage. Ces jetons fournissent une protection basique de faible niveau, mais ils sont visés par les cybercriminels car ils représentent le maillon faible de la chaîne d'authentification. Par conséquent, une technologie 2FA plus robuste et plus résistante à l'hameçonnage, telle que le protocole FIDO2 est nécessaire. Les protocoles qui lient les informations d'identification des utilisateurs de manière cryptée rendront l'hameçonnage plus difficile. Les leurres du type de ceux présentés dans cet article de blog deviendront presque impossibles à mettre en place.

Les défenseurs doivent inciter les entreprises à s'éloigner des systèmes OTP basés sur les SMS ou les notifications push à 2 facteurs, car il est clair que les cybercriminels seront de plus en plus créatifs pour contourner ces mécanismes.