Campaña masiva dirigida a bancos del Reino Unido que elude la autenticación de dos factores

El 14 de julio de 2020, Oliver Hough, un experto en seguridad de Cyjax, publicó un informe centrado en una campaña de phishing dirigida a clientes de banca del Reino Unido que elude la autenticación de dos factores (2FA). El 16 de diciembre de 2020, los investigadores del equipo de inteligencia global frente a amenazas de WMC revelaron que estaban rastreando a un atacante cuyo alias era "Kr3pto".

Este atacante es un desarrollador de kits de phishing que crea y vende kits únicos dirigidos a instituciones financieras y otras marcas. En algunos casos, estos kits están dirigidos a empresas financieras del Reino Unido y eluden la autenticación de dos factores. El equipo de investigación de Akamai pudo realizar un seguimiento de algunas de las actividades de la campaña de phishing descritas en ambas publicaciones. Se pudo observar la magnitud de esos ataques, que se remontan a mayo de 2020. Además, aunque los blogs mencionados anteriormente señalan que los paneles de administración internos utilizados por los kits de Kr3pto son diferentes, nuestra investigación muestra que el elemento principal de estos ataques, los kits de phishing en sí, son iguales.

Los paneles de administración son el medio a través del cual los delincuentes gestionan los diversos elementos de un kit de phishing, como la recopilación de datos, la segmentación geográfica, las solicitudes a los usuarios y la seguridad. Aunque la mayoría de los kits incluyen su propio control de administrador, eso no siempre es así. Además, como los kits se descifran y se hacen recircular, aquellos que vuelven a empaquetar los kits (a menudo denominados "destripadores") utilizan su propio panel de administración como una forma de imagen de marca.

Akamai realizó un seguimiento de más de 7600 dominios que se implementaron con el kit de Kr3pto, dirigidos a 8 marcas de banca diferentes y que utilizaban el alojamiento web comercial para escalar las diversas campañas de phishing en un esfuerzo por eludir la detección.

Si bien estas campañas de phishing no son nuevas, los detalles relacionados con ataques como este nos pueden ayudar a comprender las fuerzas del mercado del phishing y a enfatizar la escala y sofisticación asociadas con dichas actividades. Las campañas que se observaron también destacan la evolución continua de las amenazas de phishing dirigidas a las credenciales. Una vez comprometidas, las credenciales afectadas pueden dar lugar a un acceso no autorizado a redes seguras o a actividades fraudulentas, mediante la introducción de técnicas que eluden las soluciones de 2FA con tokens de contraseña de un solo uso (OTP) o notificación push. Nuestra investigación revela que las soluciones de 2FA basadas en tokens están lejos de ser infranqueables, lo que requiere la adopción de protecciones multifactoriales más sólidas.

La estafa

Según nuestra investigación y la realizada por otros que analizaron las campañas de Kr3pto, la distribución de la estafa se realiza a través de SMS. El señuelo más común es un mensaje que indica que se ha realizado una solicitud de pago sospechosa en la cuenta de la víctima. Luego, el señuelo pide a esta que tome medidas si no ha sido ella quien ha iniciado la solicitud, pidiéndole que siga un enlace que lleva a la página de inicio del kit de phishing.

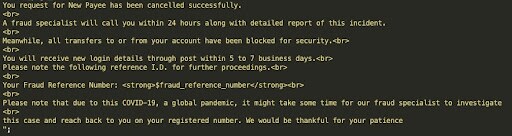

Una vez que se encuentra en la página de inicio, se solicitan las credenciales a la víctima. Si la víctima comparte su nombre de usuario y contraseña, la estafa avanza y muestra el texto que aparece en la Figura 1. El objetivo es hacer que la víctima crea que se bloqueó una transacción de pago supuestamente fraudulenta y un representante se pondrá en contacto con ella para analizar el asunto.

Figure 1: The message informing the victim that a so-called specialist will be calling them.

Figure 1: The message informing the victim that a so-called specialist will be calling them.

Elusión de la autenticación de dos factores (2FA)

Investigaciones anteriores sobre la campaña del kit de Kr3pto muestran que el funcionamiento de la estafa en sí está personalizado para el flujo de trabajo de autenticación de cada banco y, en algunos casos, intentará eludir la 2FA una vez que se llegue a esa etapa. Esto sucede manualmente.

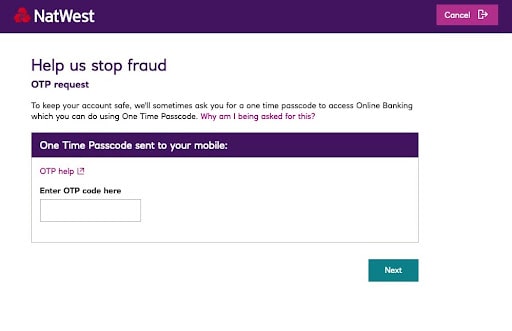

Los delincuentes tomarán el nombre de usuario y la contraseña robados y activarán una solicitud de 2FA, que genera una OTP que luego se envía al dispositivo de la víctima. Desde el punto de vista de la víctima, el kit de phishing solicita la OTP generada (Figura 2). Una vez que la víctima introduce la OTP y envía el formulario, los delincuentes ya tienen todo lo que necesitan para acceder a la cuenta de la víctima y tomar el control.

Figure 2: Phishing website requesting 2FA token/OTP

Figure 2: Phishing website requesting 2FA token/OTP

La COVID-19 también se utiliza como un atributo de la estafa; la pandemia se utiliza como un pretexto de la disponibilidad limitada de especialistas antifraude, lo que da a los delincuentes tiempo antes de que llamen a la víctima para solucionar la supuesta transacción de pago fraudulenta. De esta manera, si la víctima no recibe una llamada de inmediato, el delincuente cuenta con el aviso de COVID-19 para explicar la lenta respuesta y evitar que la víctima empiece a sospechar.

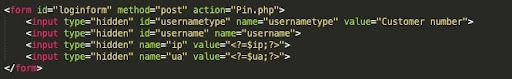

A fin de evitar que la solicitud de autenticación manual a la cuenta de la víctima se identifique como fraudulenta o sospechosa en el banco objetivo, los delincuentes que hay detrás de la estafa de phishing aprovecharán la recopilación de identificadores del kit (Figura 3). Estos identificadores pueden incluir el agente de usuario, los detalles del sistema operativo y la dirección IP de la víctima. Cada uno de estos elementos puede falsificarse hasta cierto grado, lo que ofrece una ligera ventaja a los delincuentes. No es una técnica de evasión perfecta, pero funciona.

Figure 3: Code for exfiltration of victim’s User-Agent and IP address

Figure 3: Code for exfiltration of victim’s User-Agent and IP address

Estafas de phishing: una industria de economías y fábricas

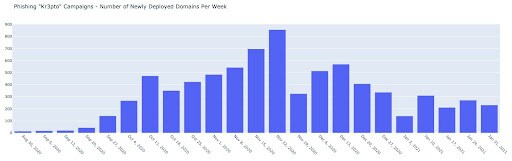

Según la investigación de Akamai, se implementaron más de 7600 dominios con el kit de phishing de Kr3pto, según el seguimiento iniciado en mayo de 2020. La parte más importante de la campaña se produjo entre octubre y diciembre de 2020, con un pico de 800 dominios en noviembre de 2020.

Figure 4: Number of new phishing domains being deployed per week

Figure 4: Number of new phishing domains being deployed per week

Si observamos las marcas atacadas por Kr3pto, Akamai puede confirmar que existen 8 bancos en el Reino Unido que fueron objetivo. El uso de dominios que cambian rápidamente se deriva del corto período de vida útil de cada dominio antes de que se clasifique como malicioso y se desconecte o bloquee. Por lo tanto, debido a que los criminales siguen implementando nuevos dominios de manera más o menos periódica, la campaña de Kr3pto ha sido capaz de mantener su efectividad.

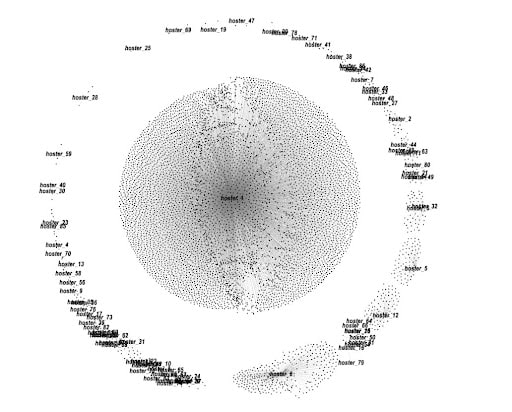

Con el fin de comprender las conexiones entre los dominios utilizados por la campaña de Kr3pto, recurrimos al número de sistema autónomo (ASN) que los aloja. Como muestra la Figura 5, Akamai determinó que había más de 80 ASN conectados a dominios que alojaban kits de phishing de Kr3pto. Con estos datos, suponemos que cada ASN representa una campaña diferente que ejecuta Kr3pto, en un servicio de alojamiento distinto, y los etiquetamos como tales.

Las pruebas que respaldan que hay diferentes campañas que utilizan servicios de alojamiento distintos también se explican por los diferentes atacantes que perpetran distintas estafas con el mismo kit de phishing. La suposición en este caso está respaldada por las pruebas publicadas por otros investigadores, lo que indica que se están vendiendo variantes del kit de Kr3pto en la Darknet.

Figure 5: Phishing campaigns associated with Autonomous System Number

Figure 5: Phishing campaigns associated with Autonomous System Number

La campaña que destaca, como se muestra en la Figura 5, está asociada con "hoster_1". Esta campaña tiene más de 6000 dominios implementados en un servicio de alojamiento proporcionado por un registrador de dominios conocido.

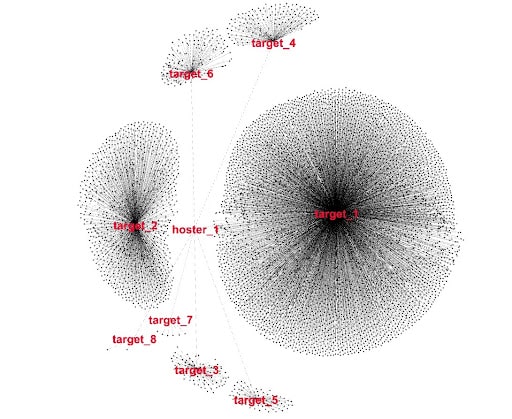

Pasando de hoster_1 a los dominios de phishing, y al banco objetivo asociado, la Figura 6 nos muestra que hay 8 marcas diferentes de banca del Reino Unido afectadas. Según los informes publicados anteriormente, pudimos saber que el mismo panel de administración puede gestionar diferentes estafas a bancos objetivo. Esto, combinado con el uso del mismo proveedor de alojamiento repleto de funciones, nos lleva a creer que toda la actividad asociada con hoster_1 utiliza la misma infraestructura operativa.

Figure 6: Here we see “hoster_1” pivot to targeted brand and the associated phishing websites

Figure 6: Here we see “hoster_1” pivot to targeted brand and the associated phishing websites

Las campañas de ataque que aprovechan las capacidades de alojamiento y las funciones asociadas, como el registro de dominios, los certificados SSL y las herramientas de implementación y administración, no son nuevas en el panorama de amenazas. Sin embargo, la escala y el uso de alojamiento comercial que se presentan en esta investigación se consideran otra indicación de la evolución del panorama de phishing, ya que los delincuentes emplean y abusan de servicios comerciales que les permiten llevar sus operaciones a una escala que rara vez se ve.

Resumen

Según nuestra investigación, así como las investigaciones anteriormente mencionadas en WMC y Cyjax, las campañas de ataque destacadas en esta publicación se propagaron en el Reino Unido, principalmente a través de teléfonos móviles mediante SMS. En los últimos meses, hemos visto un aumento en el uso de SMS como canal de distribución de muchas campañas de phishing.

De hecho, creemos que el uso de SMS está impulsado por la fiabilidad de este canal de distribución y la falta de controles de seguridad en muchos dispositivos móviles, lo que provoca un aumento de la efectividad de los ataques.

No está clara la asociación del uso de números de teléfono con el banco correspondiente. Sin embargo, si existe tal asociación, podría ser el resultado de filtraciones de datos anteriores o deberse a campañas de phishing preliminares dirigidas a la información personal.

A medida que los atacantes mejoran sus habilidades, es evidente que los tokens de 2FA no son suficientes para evitar ataques de phishing. Ofrecen algunas defensas básicas de bajo nivel, pero los delincuentes los atacan porque son un eslabón débil en la cadena de autenticación. Por lo tanto, se requiere una tecnología de 2FA más sólida que sea más resiliente al phishing, como el protocolo FIDO2. Los protocolos que vinculan criptográficamente las credenciales de usuario harán que el phishing resulte más difícil y que los trucos como los analizados en esta publicación del blog sean casi imposibles de realizar.

Los expertos en protección deben instar a las organizaciones a que se alejen de las OTP basadas en SMS o la notificación push de dos factores, ya que está claro que los delincuentes serán cada vez más creativos en sus esfuerzos por evitar estos mecanismos.